Números del trimestre

- Según los datos de KSN, en el primer trimestre 2014 los productos de Kaspersky Lab bloquearon 1 131 000 866 ataques maliciosos en los equipos y dispositivos móviles de los usuarios.

- Las soluciones de Kaspersky Lab han neutralizado 353 216 351 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo.

- Nuestro antivirus web detectó 29 122 849 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

- Se han registrado 81 736 783 direcciones URL únicas que provocaron reacciones del antivirus web.

- El 39% de los ataques bloqueados por nuestros productos se lanzó desde recursos web ubicados en EE.UU. y Rusia.

- Nuestras soluciones antivirus han detectado 645 809 230 ataques virales contra los equipos de los usuarios. En total, en estos incidentes se pudo registrar 135 227 372 diferentes programas nocivos y potencialmente indeseables.

Generalidades

Ataques dirigidos / APT

La niebla se disipa

En septiembre de 2013 informamos sobre un ataque dirigido conocido con el nombre de Icefog (Icefog APT: Un cuento de capas y dagas), cuyos blancos específicos se encontraban en Corea del Sur y Japón. La mayoría de las campañas APT duran por meses e incluso años, durante los cuales roban sostenidamente los datos de sus víctimas. Por el contrario, los atacantes responsables de Icefog apuntaban a sus víctimas, una a una, mediante certeros ataques relámpago, diseñados para robar datos específicos. La campaña, activa por lo menos desde 2011, involucró una serie de diferentes versiones de programas maliciosos, incluyendo uno para Mac OS.

Tras la publicación de nuestro informe, cesaron las operaciones de Icefog y sus responsables cerraron todos los servidores conocidos de control y comando. Sin embargo, continuamos monitoreando sus actividades a través de dominios de drenaje y analizando las conexiones de sus víctimas. Nuestro análisis permanente reveló la existencia de otra generación de troyanos puerta trasera de Icefog; esta vez, una versión Java de programas maliciosos que hemos denominado ‘Javafog’. Las conexiones de uno de los dominios de drenaje, ‘lingdona[dot]com’, indicaba que el cliente podría ser una aplicación Java; la consecuente investigación arrojó una muestra de esta aplicación (La APT Icefog ataca a sistemas en Estados Unidos con una puerta trasera Java).

Durante el drenaje de este dominio, observamos ocho direcciones IP para tres víctimas únicas de Javabot. Las tres se encontraban en EE.UU.; una era una enorme corporación privada de gas y petróleo con operaciones en muchos países. Es posible que diseñaran Javafog para una operación específica en EE.UU., y que tuviera una duración mayor a la de los típicos ataques de Icefog. También es posible que la razón para desarrollar una versión Java del programa malicioso se deba a que es más sigilosa, y por ende más difícil de detectar.

Detrás de la máscara

En febrero, el equipo de investigación en seguridad de Kaspersky Lab publicó un informe (El APT Careto/Mask: Preguntas más frecuentes) sobre una compleja campaña de ciberespionaje llamada The Mask o Careto. Esta campaña estaba diseñada para robar datos críticos de varios tipos de blancos. Entre las víctimas, que se encontraban en 31 países en todo el mundo, estaban agencias gubernamentales, embajadas, compañías de energía, instituciones de investigación, firmas inversionistas, y activistas (pincha aquí para ver la lista completa).

Los ataques se inician con un mensaje tipo spear-phishing que contiene un enlace a un sitio web malicioso que contiene varios exploits. Una vez que la víctima queda infectada, se la direcciona al sitio web legítimo descrito en el mensaje de correo que recibió (por ejemplo, una página de noticias o un video). The Mask incluye un sofisticado troyano puerta trasera capaz de interceptar todos los canales de comunicación y recopilar todo tipo de datos desde el ordenador infectado. Al igual que Red October y otros ataques dirigidos previos, el código es altamente modular, lo que les permite a los atacantes añadir tantas nuevas funciones como deseen. The Mask también ha penetrado varios sistemas operativos, pues existen versiones del troyano puerta trasera para Windows y para Mac OS X, así como referencias que sugieren la existencia de versiones para Linux, iOS y Android. Este troyano emplea técnicas muy sofisticadas de camuflaje para ocultar sus actividades.

El principal propósito de los responsables de The Mask es robar los datos de sus víctimas.

Este programa malicioso recopila una serie de datos desde el sistema infectado, incluyendo llaves de codificación, configuraciones VPN, llaves SSH, archivos RDP, así como algunos tipos desconocidos de archivos que podrían estar relacionados con herramientas de cifrado especialmente diseñadas para entes militares y gubernamentales.

No se sabe quiénes son los responsables de esta campaña. Algunos rastros señalan el uso del castellano, pero no es una conclusión definitiva, ya que este idioma se habla en muchos países del mundo. También es posible que hayan utilizado este idioma como una pista falsa, para alejar la atención de sus autores. El altísimo nivel de profesionalismo del grupo detrás de este ataque es inusual entre los grupos de ciberdelincuentes, y es un indicador de que The Mask podría tratarse de una campaña con respaldo gubernamental.

Esta campaña resalta el hecho de que existen atacantes profesionales de muy alto nivel que poseen los recursos y las habilidades para desarrollar programas maliciosos muy complejos, como en este caso, con el fin de robar información crítica. También remarca una vez más el hecho de que los ataques dirigidos, debido a que generan poca o nula actividad fuera de sus víctimas específicas, pueden ‘volar por debajo del radar’.

Pero es igualmente importante reconocer que, cualquiera que sea el nivel de sofisticación de The Mask, el punto de inicio (como sucedió con los anteriores ataques dirigidos), involucra a personas deshonestas que con sus acciones socavan la seguridad de la organización que los emplea, en este caso, pinchando un enlace.

Hoy en día, todos los servidores maliciosos de comando y control conocidos están apagados. Pero es posible que los atacantes vuelvan a la carga en algún momento.

El gusano y la serpiente

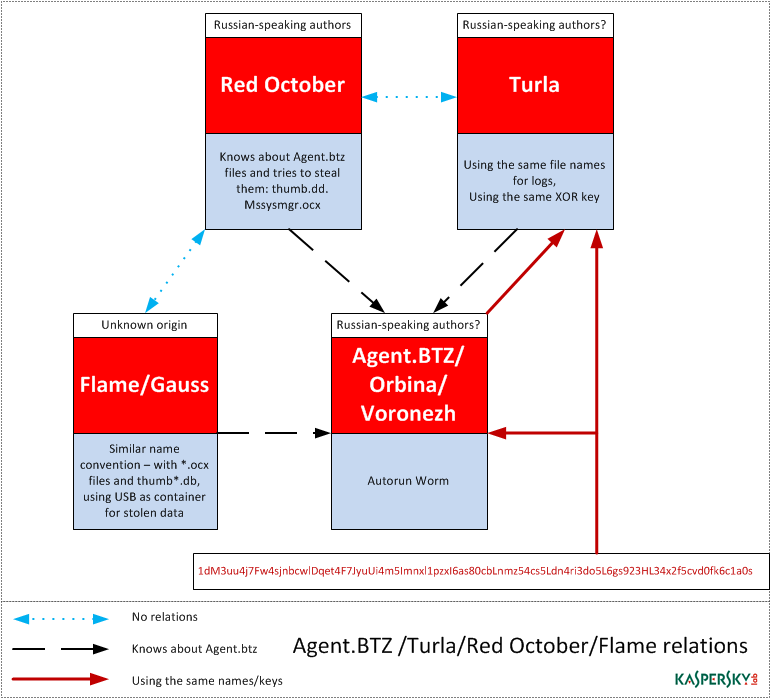

A principios de marzo tuvo lugar un amplio debate en la comunidad de seguridad informática sobre una campaña de ciberespionaje con el nombre de Turla, también llamada Snake (serpiente) y Uroburos. Los investigadores de G-DATA creen que el programa malicioso que se utilizó en esta campaña puede haber sido obra de los servicios especiales rusos. Los resultados de la investigación que BAE Systems llevó a cabo muestran una relación entre el programa malicioso conocido como ‘Agent.btz’, que data de 2007 y que se utilizó para infectar las redes locales de las operaciones militares de Estados Unidos en Oriente Medio.

Kaspersky Lab descubrió esta campaña dirigida mientras investigaba un incidente relacionado con un rootkit altamente sofisticado, que bautizamos con el nombre de ‘Sun rootkit’. Al parecer, ‘Sun rootkit’ y Uroburos eran una sola y misma amenaza.

Seguimos investigando Turla, y creemos que es mucho más compleja de lo que sugieren los materiales que se han publicado hasta la fecha. Sin embargo, nuestro análisis inicial reveló algunas conexiones interesantes.

Agent.btz es un gusano capaz de hacer sus propias copias y de propagarse mediante dispositivos USB flash gracias a una vulnerabilidad que le permite activarse usando ‘autorun.inf’. Este programa malicioso se propagó rápidamente por todo el mundo. Aunque por muchos años no han aparecido nuevas variantes de este gusano, y a pesar de que la mencionada vulnerabilidad se reparó en las recientes versiones de Windows, ¡sólo en 2013 detectamos 13.832 apariciones de Agent.btz en 107 países!

Este gusano crea un archivo llamado ‘thumb.dll’ en todas las unidades USB flash conectadas al ordenador infectado (que contiene los archivos ‘winview.ocx’, ‘wmcache.nld’ y ‘mssysmgr.ocx’).

Este archivo es un contenedor para los datos robados que se guardan en la unidad USB flash en caso de que no puedan enviarse directamente por Internet al servidor de control y comando de los atacantes. Cuando la unidad USB flash se inserta en otro ordenador, el archivo ‘thumb.dll’ se copia en el nuevo ordenador con el nombre de ‘mssysmgr.ocx’.

Creemos que la escala de la epidemia, junto a la mencionada función, significa que en todo el mundo existen decenas de miles de unidades USB flash que contienen archivos llamados ‘thumb.dll’ creados por Agent.btz. Actualmente, Kaspersky Lab detecta la mayoría de las variantes de este programa malicioso como ‘Worm.Win32.Orbina’.

Por supuesto, Agent.btz no es el único programa malicioso que se propaga mediante unidades USB flash.

El módulo ‘USB Stealer’ de Red October (La operación ‘Octubre Rojo’, una avanzada campaña de espionaje cibernético dirigida a instituciones diplomáticas y gubernamentales en todo el mundo) incluye una lista de archivos que parece dispuesta para una unidad USB flash conectada a ordenadores infectados.

Observamos que esta lista incluye los archivos ‘mysysmgr.ocx’ y ‘thumb.dll’, es decir, dos de los archivos que Agent.btz escribe en las unidades USB flash.

Con una mirada retrospectiva, cuando analizamos Flame y sus primos Gauss y miniFlame, también notamos similitudes con Agent.btz. Existe una convención análoga en la asignación de nombres, notablemente en el caso de la extensión ‘.ocx’. También quedó claro que tanto Gauss como miniFlame tenían relación con el archivo ‘thumb.dll’ ya que lo buscaban en las unidades USB flash.

Por último, Turla utiliza los mismos nombres de archivos que Agent.btz para el registro que guarda en los ordenadores infectados (‘mswmpdat.tlb’, ‘winview.ocx’ y ‘wmcache.nld’). Asimismo, utiliza la misma llave XOR para cifrar sus archivos de registro.

Todos estos puntos coincidentes aparecen en el siguiente cuadro.

Hasta el momento, todo lo que sabemos es que todos estos programas maliciosos tienen algunas coincidencias. Queda claro que Agent.btz sirvió de inspiración a los desarrolladores de otros programas maliciosos. Pero no podemos afirmar con certeza si son los mismos responsables de todas estas amenazas.

Historias de programas maliciosos: pelando la cebolla

Tor, abreviación inglesa de The Onion Router, (el router cebolla) es un programa diseñado para que el usuario acceda anónimamente a Internet. Ha estado activo por un tiempo, pero por muchos años lo utilizaban principalmente los expertos y entusiastas. Sin embargo, en los últimos meses se ha disparado el uso de la red Tor, debido en gran medida a la creciente preocupación de los usuarios por su privacidad.

Tor se ha convertido en una solución útil para los que, por alguna razón, recelan de la vigilancia y la fuga de su información confidencial. Sin embargo, las investigaciones que hemos llevado a cabo en los últimos meses revelan que Tor también atrae a los ciberdelincuentes, por el anonimato que les ofrece.

En 2013 comenzamos a observar a ciberdelincuentes que usaban activamente Tor para alojar su infraestructura de programas maliciosos, y encontramos varios de ellos que están diseñados específicamente para Tor. La investigación de los recursos de la red Tor revela que muchos de ellos están dedicados a programas maliciosos, incluyendo, entre otros, servidores de control y comando, y paneles de administración. Al alojar sus servidores en la red Tor, los ciberdelincuentes dificultan su identificación, su bloqueo, y su eliminación.

Los foros y mercados frecuentados por ciberdelincuentes se han vuelto algo común en el Internet ‘normal’. Pero hace poco surgió un mercado clandestino en base a Tor. Todo comenzó con el famoso mercado Silk Road que se ha convertido en docenas de mercados especializados para drogas, armas y, por supuesto, programas maliciosos.

Las tiendas para tarjetas de crédito clonadas (carding) están sólidamente establecidas en Darknet, una red en la que se vende información personal robada, y que cuenta con una amplia variedad de atributos de búsqueda, como banco, país, etc. Los artículos en venta no se limitan a las tarjetas de crédito clonadas, sino que también se encuentran a la venta skimmers y equipos para tarjetas.

Un sencillo procedimiento de registro, una clasificación de las transacciones, un servicio garantizado y una interfaz de fácil uso, son características normales en un mercado clandestino de Tor. Algunas tiendas exigen a los vendedores un depósito de dinero como prenda, antes de comenzar a negociar, como garantía de que el vendedor es genuino y que sus servicios no son una estafa ni de baja calidad.

La evolución de Tor ha coincidido con la aparición de Bitcoin, la divisa cifrada anónima. Casi todo lo que está en la red Tor se compra y se vende en Bitcoins. Como es prácticamente imposible relacionar una billetera de Bitcoin con una persona real, las transacciones en Darknet a través de Bitcoin garantizan a los ciberdelincuentes un anonimato total.

Es probable que Tor y otras redes anónimas se conviertan en una característica muy común de Internet debido al creciente número de usuarios comunes que buscan una forma de proteger sus datos personales. Pero a la vez es un mecanismo muy atractivo para los ciberdelincuentes, ya que les permite ocultar el funcionamiento de los programas maliciosos que crean, comerciar sus servicios delictivos y lavar sus ganancias ilícitas. Creemos que nos encontramos en el umbral del uso de estas redes.

Seguridad en la web y la fuga de datos

Las idas y venidas de Bitcoin

Bitcoin es una divisa digital cifrada. Funciona en un modelo persona-a-persona, en el que el dinero se convierte en una cadena de signaturas digitales que representan porciones de un Bitcoin. No existe una autoridad de control central ni cobros por transacciones internacionales, lo que ha contribuido a que esta moneda virtual aumente su atractivo como medio de pago. Para conocer más sobre Bitcoin visita el sitio web Kaspersky Daily.

A medida que aumenta el uso de Bitcoin, también lo ha hecho su atractivo para los ciberdelincuentes.

En nuestros pronósticos de fin de año, anticipamos los ataques contra Bitcoin, señalando en particular que ‘los ataques contra las pools, las bolsas y los usuarios de Bitcoin serán uno de los temas más álgidos del año’. Estos ataques, indicamos, ‘gozarán de la mayor popularidad entre los delincuentes informáticos, ya que durante estos ataques la correlación entre gastos y ganancias es máxima’.

Ya hemos visto claras evidencias de esto. Mt.Gox, uno de los principales operadores de Bitcoin, se desactivó el 25 de febrero. Este incidente siguió a un mes lleno de turbulencias para el mercado de cambio de Bitcoins, cuyas cotizaciones en este sitio se desplomaron. Algunos informes sostienen que la insolvencia de este operador se debió a una acción de hackers que provocó la pérdida de 744.408 Bitcoins, equivalentes a unos $350 millones en el momento del ataque contra Mt.Gox. Al parecer, la maleabilidad de la transacción fue el tema crítico. Se trata de un problema con el protocolo de Bitcoin que, bajo ciertas circunstancias, le permite al atacante emitir diferentes IDs de transacción para una misma transacción, con lo que parece que la transacción nunca ocurrió. Pincha El futuro de Bitcoin después del incidente Mt. Gox para leer nuestro análisis de los problemas que llevaron al colapso de Mt.Gox. Las fallas en la maleabilidad de las transacciones ya están reparadas. Por supuesto, Mt.Gox no es el único operador de Bitcoin que ha sufrido ataques, como lo analizamos a fines del año pasado. El creciente uso de las monedas virtuales sin duda implica más ataques en el futuro.

No sólo los operadores de monedas corrientes son susceptibles de sufrir ataques, sino los usuarios de estas divisas también pueden llegar a ser blanco de ataques de ciberpiratas. A mediados de marzo hackearon el blog personal y la cuenta Reddit del presidente ejecutivo de Mt.Gox, Mark Karepeles. Estas cuentas se utilizaron para publicar un archivo, ‘MtGox2014Leak.zip’. Se creía que este archivo contenía valiosas descargas de bases de datos y programas especializados para permitir el acceso remoto a los datos de Mt.Gox.

Pero lo que en realidad contenía era un programa malicioso diseñado para localizar y robar archivos de billeteras Bitcoin. Puedes leer nuestro análisis de este programa malicioso aquí. Este es un claro ejemplo de cómo los ciberpiratas manipulan el interés de la gente en noticias de último momento para propagar sus programas maliciosos.

Un asunto de vital importancia que estos ataques pusieron al descubierto es cómo los usuarios de cualquier moneda virtual cifrada se desenvuelven en entornos en los que, a diferencia de los de las monedas reales, no cuentan con normas ni regulaciones externas. Nuestro consejo es que guardes tus Bitcoins en un cliente de Bitcoin de fuente abierta sin conexión a Internet (en lugar de hacerlo en sitios de operadores virtuales sin registros de seguimiento); y si tienes muchos Bitcoins, guárdalos en una billetera en tu PC que no se conecte a Internet. Además, crea contraseñas para esta billetera de Bitcoin tan complejas como te sea posible y asegúrate de que tu equipo cuente con la protección de una sólida solución antivirus.

Los spammers suelen ser muy rápidos en la aplicación de técnicas de ingeniería social para estafar a los usuarios desprevenidos. Se aprovecharon del alza de la cotización del Bitcoin al comienzo de este trimestre (previo al colapso de Mt.Gox) y del apuro de los usuarios en enriquecerse. Como remarcamos en febrero (Bitcoins virtuales vs billetes reales), los spammers explotaron varios temas relacionados con esta moneda digital, así como ofertas para conocer los secretos de un millonario que hizo su fortuna invirtiendo en Bitcoins, y otras para participar en una lotería de Bitcoins.

Programas legítimos que pueden usarse con fines ilegítimos

En febrero, en ocasión del evento Kaspersky Security Analyst Summit 2014, indicamos la forma en que las inadecuadas implementaciones de tecnologías antirrobo que residen en el firmware de los portátiles más comunes y de algunos ordenadores de escritorio, podrían convertirse en una poderosa arma en las manos de los ciberdelincuentes.

Nuestra investigación comenzó cuando un empleado de Kaspersky Lab experimentó sucesivos colapsos del sistema de su portátil personal. El análisis del registro de actividades y un vaciado de la memoria revelaron que los colapsos se debieron a la inestabilidad de unos módulos llamados ‘identprv.dll’ y ‘wceprv.dll’ que estaban cargados en el espacio de direcciones de uno de los procesos de servicio host del sistema (‘svchost.exe’). Estos módulos fueron creados por Absolute Software, una compañía legítima, y son parte de los programas Absolute Computrace.

Nuestro colega afirmaba que no había instalado este programa y que ni siquiera sabía de su presencia en su portátil. Esto nos preocupó mucho ya que, según el libro blanco de Absolute Software, la instalación debe realizarla el propietario del equipo o su servicio técnico. Además, mientras que el propietario del equipo puede eliminar o desactivar en cualquier momento la mayoría de los programas preinstalados, Computrace está diseñado para sobrevivir a una limpieza profesional del sistema e incluso al remplazo del disco duro. Asimismo, no podíamos desestimar esto como algo aislado, ya que encontramos señales similares de programas de Computrace que se estaban ejecutando en los portátiles personales de algunos de nuestros investigadores y en algunos de los equipos de la compañía. En consecuencia, decidimos realizar un análisis en profundidad.

La primera vez que vimos Computrace, erróneamente lo tomamos por un programa malicioso debido a que utiliza muchos de los trucos comunes en los programas maliciosos: emplea técnicas específicas de depuración e ingeniería anti-inversa, se inyecta en la memoria de otros procesos, establece comunicaciones en secreto, parcha archivos del sistema en el disco, cifra archivos de configuración, y descarga un ejecutable para Windows directamente desde el BIOS/firmware. Es por esta razón que anteriormente se detectaba este programa como uno malicioso; actualmente, la mayoría de las compañías antivirus no bloquean los ejecutables de Computrace.

Creemos que Computrace fue diseñado con intenciones legítimas. Sin embargo, nuestra investigación muestra que las vulnerabilidades en este programa podrían permitir que los ciberdelincuentes se aprovechen de él. En nuestra opinión, este tipo de herramienta tan poderosa debería incorporar una sólida autenticación y codificación. No hemos encontrado evidencia de que los módulos de Computrace se hayan activado en secreto en los equipos que analizamos. Pero está claro que son muchos los ordenadores con agentes de Computrace activados. Creemos que es responsabilidad de los fabricantes, y de Absolute Software, notificarles a los dueños de dichos equipo y explicarles cómo pueden desactivar el programa si no quieren seguir usándolo. De otra manera, estos agentes en orfandad seguirán ejecutándose en los equipos de los usuarios sin que éstos lo sepan, y seguirán ofreciendo oportunidades para su explotación remota.

Amenazas para dispositivos móviles

Este trimestre la cantidad de amenazas para Android ha superado el 99% del total de amenazas para dispositivos móviles. Durante el trimestre se han descubierto:

- 1 258 436 paquetes de instalación,

- 110 324 nuevos programas maliciosos para dispositivos móviles,

- 1 182 nuevos troyanos bancarios móviles.

Troyanos bancarios móviles

Si a principios del trimestre conocíamos 1 321 ficheros ejecutables de troyanos bancarios móviles, a finales del mismo ya eran 2 503. De esta manera, en tres meses la cantidad de troyanos bancarios casi se ha duplicado.

Esta amenaza sigue estando vigente sobre todo en Rusia, Kazajistán, Bielorrusia y Ucrania:

Geografía de las amenazas bancarias móviles en el primer trimestre de 2014

TOP 10 de países atacados por los troyanos bancarios:

| País | % de ataques |

| Rusia | 88,85% |

| Kazajistán | 3,00% |

| Ucrania | 2,71% |

| Bielorrusia | 1,18% |

| Lituania | 0,62% |

| Bulgaria | 0,60% |

| Azerbaiyán | 0,54% |

| Alemania | 0,39% |

| Letonia | 0,34% |

| Uzbekistán | 0,30% |

Según los resultados del trimestre, uno de los troyanos bancarios –Faketoken- ingresó en el TOP 20 de los programas maliciosos móviles detectados por los productos de Kaspersky Lab. Este programa malicioso roba los mTAN y trabaja en conjunción con los troyanos bancarios para ordenadores. Durante la sesión de banca online, mediante una inyección web, los troyanos para ordenadores introducen en la página abierta en el navegador una solicitud para descargar una aplicación Android que, según se afirma, es necesaria para hacer que la transacción sea segura, y un enlace a Faketoken. Una vez que el malware móvil llega al Smartphone del usuario, los delincuentes, con la ayuda de troyanos para ordenador, obtienen acceso a la cuenta bancaria del usuario y Faketoken les permite recibir los mTAN y transferir el dinero a sus cuentas.

Más de una vez hemos escrito que la mayoría de los troyanos bancarios para dispositivos móviles se crean y usan primero en Rusia y después los delincuentes los pueden usar en otros países. Faketoken es uno de esos programas. En el primer trimestre de 2014 registramos ataques lanzados por este malware contra usuarios de 55 países, entre ellos Alemania, Suecia, Francia, Italia, Inglaterra y EE.UU.

Novedades de los escritores de virus

Un bot administrado mediante TOR

La red anónima Tor, construida sobre una red de servidores proxy, garantiza el anonimato del usuario y permite poner sitios web en la zona de dominio .onion, accesibles sólo mediante Tor. En febrero detectamos el primer troyano para Android que usa un dominio en la seudozona .onion como servidor de administración.

Backdoor.AndroidOS.Torec.a es el popular cliente de Tor Orbot al que los delincuentes han agregado su propio código. Destacamos el hecho de que para que Backdoor.AndroidOS.Torec.a pudiese usar Tor, hizo falta mucho más código que el necesario para sus propias funciones.

El troyano puede recibir las siguientes instrucciones del servidor de administración:

- iniciar o terminar de interceptar mensajes de texto entrantes;

- empezar o terminar de robar mensajes robar mensajes de texto entrantes;

- enviar una solicitud USSD;

- enviar al servidor de administración datos sobre el teléfono (número, país, IMEI, modelo, versión del SO);

- enviar al servidor de administración la lista de aplicaciones instaladas en el dispositivo móvil;

- enviar mensajes de texto al número indicado en la instrucción.

Pero ¿por qué necesitaron los delincuentes una red anónima? La respuesta es simple: es imposible cerrar un servidor de administración ubicado en la red Tor. Vale decir que este método de los creadores de troyanos para Android lo copiaron de los creadores de malware para Windows.

Robo de billeteras electrónicas

Los delincuentes están en constante búsqueda de nuevas formas de robar dinero mediante troyanos móviles. En marzo detectamos Trojan-SMS.AndroidOS.Waller.a, que además de las acciones típicas de los troyanos SMS puede robar dinero de las billeteras electrónicas QIWI-Wallet de los dueños de smartphones infectados.

Al recibir del servidor de administración la instrucción correspondiente, el troyano revisa el balance de la cuenta de la billetera QIWI-Wallet. Para esto, envía un mensaje de texto al número correspondiente del sistema QIWI. El troyano intercepta los SMS de respuesta y se los envía a sus dueños.

Si el dueño del dispositivo infectado tiene una billetera QIWI-Wallet y el troyano constata que el balance es positivo, el programa malicioso puede transferir dinero de la cuenta del usuario a la billetera QIWI-Wallet indicada por el delincuente. Con este objetivo, al recibir la instrucción de sus dueños, el troyano envía a un número especial del sistema QIWI un mensaje SMS en el que indica el número de la billetera de los delincuentes y la suma de la transferencia.

Por ahora el troyano ataca sólo a los usuarios rusos. Pero con su ayuda los delincuentes pueden robar dinero a usuarios de otros países donde existan billeteras electrónicas que se gestionen mediante SMS.

Malas noticias

En el primer trimestre de 2014 descubrimos un troyano para iOS. Este programa malicioso es un plugin para Cydia Substrate, un popular framework para dispositivos “liberados” (rooted, cracked). En muchos programas de afiliados los desarrolladores de aplicaciones que han integrado módulos de publicidad en los mismos reciben dinero por la publicidad que se muestra. El troyano detectado remplaza en algunos módulos publicitarios el ID de los creadores del programa por el ID de los delincuentes. Como resultado, todo el dinero por la publicidad mostrada cae en manos de los delincuentes.

Un experto de Turquía detectó una vulnerabilidad cuya explotación conduce a un ataque DOS contra el dispositivo y su posterior reinicio. La vulnerabilidad consiste en que se puede formar una aplicación Android con AndroidManifest.xml que contenga en cualquier campo name una enorme cantidad de datos. (AndroidManifest.xml es un fichero especial que existe en cada aplicación Android. En este fichero hay datos sobre la aplicación, entre ellos, permisos de acceso a las funciones del sistema, indicadores de procesadores de diferentes sucesos, etc.). La instalación de la aplicación creada se realizará sin problemas, pero, por ejemplo, al requerirse la función activity con este nombre ocurrirá un error en el dispositivo. Por ejemplo, se puede formar un procesador de SMS entrantes con un nombre incorrecto y después de recibir cualquier SMS el teléfono dejará de funcionar. El dispositivo móvil puede empezar a reiniciarse todo el tiempo y al usuario sólo le quedará una posibilidad, volver al firmware anterior, lo que conducirá a la pérdida de sus datos en el dispositivo.

Spam nocivo

Una de las formas comunes de propagar malware móvil es enviar spam malicioso. Este método es muy popular entre los delincuentes que mediante troyanos móviles roban dinero de las cuentas bancarias de los usuarios.

El SMS malicioso de spam, como regla, contiene o una oferta de descargar una aplicación con un enlace a malware, o un enlace a un sitio desde donde se propaga un programa malicioso y al cual se incita a visitar al usuario con diferentes pretextos. Al igual que en el caso del spam malicioso, se usa activamente la ingeniería social para llamar la atención de los usuarios.

Spam olímpico

Los juegos olímpicos son, sin lugar a duda, un suceso significativo. Y los delincuentes se aprovecharon del interés que despierta entre los usuarios.

En febrero registramos un envío masivo de mensajes SMS con un enlace que supuestamente conducía a la transmisión de las competiciones en la Olimpiada.Si un usuario distraído hacía clic en el enlace, en su smartphone trataba de instalarse un troyano que los productos de Kaspersky Lab detectan como HEUR:Trojan-SMS.AndroidOS.FakeInst.fb.

Este troyano puede, al recibir una instrucción de los delincuentes, enviar un SMS al número de uno de los grandes bancos rusos y transferir dinero de la cuenta bancaria a la cuenta móvil del dueño del smartphone infectado. Y desde la cuenta móvil de la víctima los delincuentes pueden transferir dinero a sus billeteras electrónicas. Y todos los mensajes del banco sobre la transferencia de dinero serán invisibles para el usuario.

Spam con enlaces a sitios maliciosos

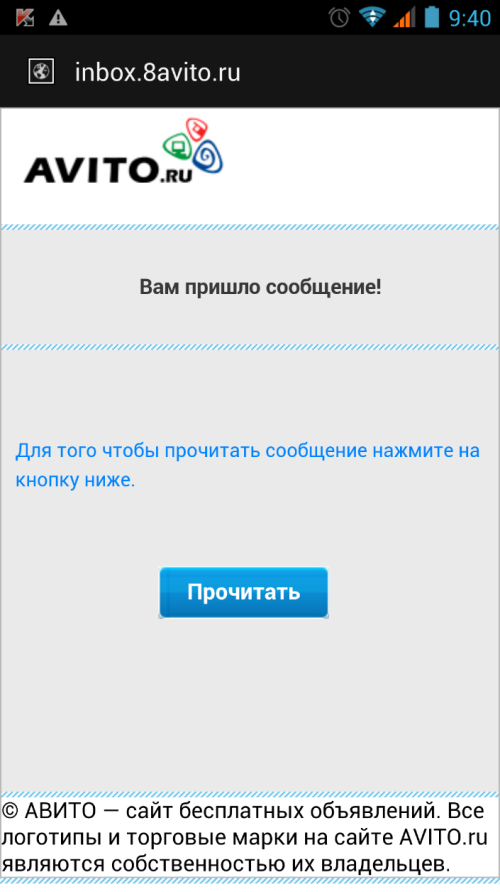

Los delincuentes que propagan el troyano Opfake hacían envíos masivos de spam en mensajes de texto con enlaces a sitios web creados con oscuros propósitos.

En uno de los mensajes de texto enviados se decía que el usuario había recibido un paquete y el enlace llevaba a un sitio que tenía la exacta apariencia de la página web de Correos de Rusia.

En otros envíos los delincuentes aprovechaban la popularidad del sitio ruso de anuncios gratuitos Avito.ru. El mensaje de texto contenía mensajes “Su anuncio ha recibido una oferta” o “Hay un comprador para su mercancía” y enlaces que llevaban a una página Avito.ru falsificada.

Páginas maliciosas falsificadas

Si el usuario hacía clic en los enlaces a los sitios falsificados, el troyano Trojan-SMS.AndroidOS.Opfake.a trataba de instalarse en su smartphone. Además de los envíos de mensajes de texto de pago, este programa malicioso se usa para propagar otros programas maliciosos, en particular el multifuncional Backdoor.AndroidOS.Obad.a.

La ingeniería social siempre ha sido un instrumento peligroso en las manos de los delincuentes. Los usuarios tienen que tener mucho cuidado y, como mínimo, no seguir enlaces recibidos de remitentes desconocidos. En estos casos siempre hay el peligro de caer en la trampa tendida por los delincuentes y, como consecuencia, perder mucho dinero.

Estadísticas

Distribución por tipos de programas maliciosos

Distribución por tipos de programas maliciosos, primer trimestre de 2014

En el primer trimestre de 2014 los módulos publicitarios (Adware), cuya única función es mostrar publicidad, ocupan el primer lugar de la estadística. Destacamos que este tipo de módulo goza de especial popularidad en China.

Los troyanos SMS, que durante largo tiempo dominaron el campo del malware móvil, han bajado al segundo puesto y durante el trimestre su cantidad ha caído del 34% al 22%. Sin embargo esta categoría sigue dominando en el TOP 20 de programas maliciosos móviles detectados.

TOP 20 de programas maliciosos móviles

| Nombre | % de ataques | |

| 1 | Trojan-SMS.AndroidOS.Stealer.a | 22,77% |

| 2 | RiskTool.AndroidOS.MimobSMS.a | 11,54% |

| 3 | Trojan-SMS.AndroidOS.OpFake.bo | 11,30% |

| 4 | RiskTool.AndroidOS.Mobogen.a | 10,50% |

| 5 | DangerousObject.Multi.Generic | 9,83% |

| 6 | Trojan-SMS.AndroidOS.FakeInst.a | 9,78% |

| 7 | Trojan-SMS.AndroidOS.OpFake.a | 7,51% |

| 8 | Trojan-SMS.AndroidOS.Erop.a | 7,09% |

| 9 | Trojan-SMS.AndroidOS.Agent.u | 6,45% |

| 10 | Trojan-SMS.AndroidOS.FakeInst.ei | 5,69% |

| 11 | Backdoor.AndroidOS.Fobus.a | 5,30% |

| 12 | Trojan-SMS.AndroidOS.FakeInst.ff | 4,58% |

| 13 | Trojan-Banker.AndroidOS.Faketoken.a | 4,48% |

| 14 | AdWare.AndroidOS.Ganlet.a | 3,53% |

| 15 | Trojan-SMS.AndroidOS.Agent.ao | 2,75% |

| 16 | AdWare.AndroidOS.Viser.a | 2,31% |

| 17 | Trojan-SMS.AndroidOS.Agent.dr | 2,30% |

| 18 | Trojan-SMS.AndroidOS.Agent.fk | 2,25% |

| 19 | RiskTool.AndroidOS.SMSreg.dd | 2,12% |

| 20 | RiskTool.AndroidOS.SMSreg.eh | 1,87% |

Las nuevas modificaciones del troyano Trojan-SMS.AndroidOS.Stealer.a han hecho un significativo aporte al aumento de la cantidad de nuevos programas maliciosos móviles en el primer trimestre. Este programa malicioso no tiene ninguna peculiaridad especial, sus funciones son las comunes a los troyanos SMS, pero ocupa el primer puesto en el TOP 20 de las amenazas detectadas.

Por supuesto, los líderes del año pasado Opfake.bo y Fakeinst.a no quieren quedarse atrás y siguen atacando activamente a los usuarios móviles, lo que se traduce en un flujo interminable de nuevos paquetes de instalación.

Merece la pena destacar que en el TOP 20 de los programas maliciosos móviles detectados por Kaspersky Lab ha aparecido por primera vez el troyano bancario Faketoken (puesto 13).

Geografía de las amenazas

Mapa de intentos de infección por programas maliciosos móviles, primer trimestre de 2014

(porcentaje de usuarios únicos)

TOP 10 de países atacados:

| País | % de ataques | |

| 1 | Rusia | 48,90% |

| 2 | India | 5,23% |

| 3 | Kazajistán | 4,55% |

| 4 | Ucrania | 3,27% |

| 5 | Inglaterra | 2,79% |

| 6 | Alemania | 2,70% |

| 7 | Vietnam | 2,44% |

| 8 | Malasia | 1,79% |

| 9 | España | 1,58% |

| 10 | Polonia | 1,54% |

Estadística

Todos los datos estadísticos usados en el informe se han obtenido mediante la red antivirus distribuida Kaspersky Security Network (KSN), como resultado del funcionamiento de los diferentes componentes de protección contra los programas maliciosos. Los datos se obtuvieron en los equipos de los usuarios de KSN que confirmaron su consentimiento en enviarlos. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido generados por el antivirus web, que protege a los usuarios cuando estos descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean adrede sitios maliciosos, pero también los sitios legítimos se pueden infectar, tanto si su contenido lo crean los usuarios (es el caso de los foros), como si son víctimas de hackeo.

TOP 20 de objetos detectados en Internet

En el primer trimestre de 2014 nuestro antivirus web detectó 29 122 849 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

De todo el malware involucrado en los ataques de Internet en los ordenadores de los usuarios, hemos identificado 20 de los más activos. Ellos representan el 99,8% de todos los ataques en Internet.

| Nombre* | % del total de ataques** | |

| 1 | Malicious URL | 81.73% |

| 2 | Trojan.Script.Generic | 8.54% |

| 3 | AdWare.Win32.BetterSurf.b | 2.29% |

| 4 | Trojan-Downloader.Script.Generic | 1.29% |

| 5 | Trojan.Script.Iframer | 1.21% |

| 6 | AdWare.Win32.MegaSearch.am | 0.88% |

| 7 | Trojan.Win32.AntiFW.b | 0.79% |

| 8 | AdWare.Win32.Agent.ahbx | 0.52% |

| 9 | AdWare.Win32.Agent.aiyc | 0.48% |

| 10 | Trojan.Win32.Generic | 0.34% |

| 11 | AdWare.Win32.Yotoon.heur | 0.28% |

| 12 | Trojan.Win32.Agent.aduro | 0.23% |

| 13 | Adware.Win32.Amonetize.heur | 0.21% |

| 14 | Trojan-Downloader.Win32.Generic | 0.21% |

| 15 | Trojan-Clicker.JS.FbLiker.k | 0.18% |

| 16 | Trojan.JS.Iframe.ahk | 0.13% |

| 17 | AdWare.Win32.Agent.aiwa | 0.13% |

| 18 | Exploit.Script.Blocker | 0.12% |

| 19 | AdWare.MSIL.DomaIQ.pef | 0.12% |

| 20 | Exploit.Script.Generic | 0.10% |

*Veredictos de detección pertenecientes al módulo del antivirus web. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos.

**Porcentaje del total de ataques web registrados en los ordenadores de usuarios únicos.

Ya es tradición que en el TOP 20 tengan representación mayoritaria los veredictos que se aplican a los objetos usados en ataques drive-by, así como los módulos de publicidad. La cantidad de posiciones con veredictos para programas publicitarios ha aumentado en comparación el trimestre anterior, de 7 a 9.

Entre los programas presentes en la estadística hay que destacar a Trojan.Win32.Agent.aduro (puesto 12). Este programa se propaga desde sitios web que ofrecen al usuario descargar un plugin que ayuda a hacer compras online.

Después de hacer clic en el botón “Descargar”, el programa malicioso Trojan.Win32.Agent.aduro trata de descargarse en el ordenador del usuario. La tarea del troyano es descargar el plugin publicitario ofrecido y junto con él, a escondidas del usuario, instalar un programa para generar dinero en el sistema Litecoin. Como resultado los delincuentes usan la potencia del equipo infectado para generar dinero virtual.

También es interesante el script malicioso Trojan-Clicker.JS.FbLiker.k (puesto 15), que se encuentra sobre todo en los sitios vietnamitas de diversión y en los recursos donde se ofrece al usuario descargar películas y programas. Cuando el usuario entra a estos sitios, el script pulsa el botón “Me gusta” en determinada página de la red social Facebook. Como resultado esta página de Facebook puede mostrarse como si le hubiera gustado al usuario en la biografía y el perfil del usuario. La cantidad de “Me gusta” influye en los resultados de la búsqueda de Facebook.

Países-fuente de ataques web: Top 10

La presente estadística muestra la distribución según país de las fuentes de ataques web bloqueadas en los ordenadores de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El primer trimestre de 2014 las soluciones de Kaspersky Lab han neutralizado 353 216 351 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo. El 82% de las notificaciones de los ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países. Esto es un 0,3% menos que en el trimestre anterior.

Distribución por países de las fuentes de ataques web, primer trimestre de 2014

Esta estadística ha cambiado poco en los últimos meses. Merece la pena destacar que el 39% de los ataques bloqueados por nuestros productos se lanzó desde recursos web ubicados en EE.UU. y Rusia.

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

| País | % de usuarios únicos** | |

| 1 | Vietnam | 51,44% |

| 2 | Rusia | 49,38% |

| 3 | Kazajistán | 47,56% |

| 4 | Armenia | 45,21% |

| 5 | Mongolia | 44,74% |

| 6 | Ucrania | 43,63% |

| 7 | Azerbaiyán | 42,64% |

| 8 | Bielorrusia | 39,40% |

| 9 | Moldavia | 38,04% |

| 10 | Kirguistán | 35,87% |

| 11 | Tayikistán | 33,20% |

| 12 | Georgia | 32,38% |

| 13 | Croacia | 31,85% |

| 14 | Catar | 31,65% |

| 15 | Argelia | 31,44% |

| 16 | Turquía | 31,31% |

| 17 | Lituania | 30,80% |

| 18 | Grecia | 30,65% |

| 19 | Uzbekistán | 30,53% |

| 20 | España | 30,47% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios únicos de Kaspersky Lab en el país.

En el primer trimestre de 2014 cambió el líder de esta lista: el primer lugar lo ocupó Vietnam, donde el 51,4% de los usuarios sufrieron ataques a través de la web. Mongolia es el nuevo integrante de la estadística, que llegó para ocupar el quinto lugar con un índice del 44,7% de usuarios atacados. Las demás posiciones del TOP 10 por tradición las ocupan Rusia y los países de la Comunidad de Estados Independientes.

Entre los países más seguros para navegar en Internet están Singapur (10,5%), Japón (13,2%), Suecia (14,5%), África del Sur (15,6%), Taiwán (16,1%), Dinamarca (16,4%), Finlandia (16,8%), Países Bajos (17,7%) y Noruega (19,4%).

*porcentaje de usuarios únicos

En promedio, durante el trimestre el 33,2% de los ordenadores en el mundo ha sufrido por lo menos un ataque web.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. En estos datos se incluyen los objetos que no ingresaron a los ordenadores por Internet, correo electrónico o puertos de red.

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se crean o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

En el primer trimestre de 2014 nuestras soluciones antivirus han detectado 645 809 230 ataques virales contra los equipos de los usuarios. En total, en estos incidentes se pudo registrar 135 227 372 diferentes programas nocivos y potencialmente indeseables.

Objetos detectables encontrados en los ordenadores de los usuarios: Top 20

| Nombre | % de usuarios únicos* | |

| 1 | DangerousObject.Multi.Generic | 20,37% |

| 2 | Trojan.Win32.Generic | 18,35% |

| 3 | AdWare.Win32.Agent.ahbx | 12,29% |

| 4 | Trojan.Win32.AutoRun.gen | 7,38% |

| 5 | AdWare.Win32.BetterSurf.b | 6,67% |

| 6 | Adware.Win32.Amonetize.heur | 5,87% |

| 7 | Virus.Win32.Sality.gen | 5,78% |

| 8 | Worm.VBS.Dinihou.r | 5,36% |

| 9 | AdWare.Win32.Yotoon.heur | 5,02% |

| 10 | Trojan-Dropper.Win32.Agent.jkcd | 4,94% |

| 11 | Worm.Win32.Debris.a | 3,40% |

| 12 | Trojan.Win32.Starter.lgb | 3,32% |

| 13 | Exploit.Java.Generic | 3,00% |

| 14 | AdWare.Win32.Skyli.a | 2,80% |

| 15 | Trojan.Win32.AntiFW.b | 2,38% |

| 16 | Virus.Win32.Nimnul.a | 2,23% |

| 17 | Trojan.WinLNK.Runner.ea | 2,22% |

| 18 | AdWare.Win32.DelBar.a | 2,21% |

| 19 | AdWare.Win32.BrainInst.heur | 2,11% |

| 20 | Worm.Script.Generic | 2,06% |

La presente estadística está compuesta por los veredictos de detección de los módulos OAS y ODS del antivirus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

*Porcentaje de usuarios únicos en cuyos ordenadores el antivirus detectó este objeto, del total de usuarios únicos de los productos de Kaspersky Lab y en los que ocurrió la detección.

Es tradición que en esta lista se enumeren los veredictos aplicados a los programas publicitarios, gusanos propagados en memorias extraíbles y virus.

La cantidad de virus del TOP 20 sigue bajando estable y lentamente. En el primer trimestre los virus han estado representados por los veredictos Virus.Win32.Sality.gen y Virus.Win32.Nimnul.a que juntos constituyen el 8%. En comparación, este índice fue del 9,1% en el cuarto trimestre de 2013.

El gusano Worm.VBS.Dinihou.r, que es un script VBS, apareció a finales del año pasado, pero esta es la primera vez que ingresa a la lista (octavo puesto). Este gusano se propaga, en particular, mediante spam. El gusano tiene amplias funciones de backdoor, empezando desde la ejecución de la línea de comandos y terminando con la carga de determinado fichero en el servidor. Además, infecta las memorias flash conectadas al ordenador.

Países en los que los ordenadores de los usuarios han estados bajo mayor riesgo de infección local

| País* | % de usuarios únicos** | |

| 1 | Vietnam | 60,30% |

| 2 | Mongolia | 56,65% |

| 3 | Nepal | 54,42% |

| 4 | Argelia | 54,38% |

| 5 | Yemen | 53,76% |

| 6 | Bangladesh | 53,63% |

| 7 | Egipto | 51,30% |

| 8 | Irak | 50,95% |

| 9 | Afganistán | 50,86% |

| 10 | Pakistán | 49,79% |

| 11 | India | 49,02% |

| 12 | Sudán | 48,76% |

| 13 | Túnez | 48,47% |

| 14 | Yibuti | 48,27% |

| 15 | Laos | 47,40% |

| 16 | Siria | 46,94% |

| 17 | Myanmar | 46,92% |

| 18 | Camboya | 46,91% |

| 19 | Marruecos | 46,01% |

| 20 | Indonesia | 45,61% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los ordenadores de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos ordenadores se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Países de África, Cercano Oriente y Asia Sudoriental ocupan establemente todas las posiciones de esta lista. Al igual que el trimestre anterior, el líder es Vietnam. Mongolia se ha quedado en el segundo puesto. Nepal ha subido del cuarto al tercer puesto y Bangladesh ha bajado del tercero al sexto. Marruecos es el nuevo integrante de la lista.

*porcentaje de usuarios únicos

Entre los países más seguros según el nivel de infección local tenemos a: Japón (12,6%), Suecia (15%), Finlandia (15,3%), Dinamarca (15,4%), Singapur (18,2%), Países Bajos (19,1%) y República Checa (19,5%).

En promedio, durante el trimestre se detectaron amenazas locales por lo menos una vez en el 34,7% de los equipos de los usuarios en el mundo.

Desarrollo de las amenazas informáticas en el primer trimestre de 2014