No sería exagerado afirmar que la frase “indicadores de compromiso” (IOC, por sus siglas en inglés) puede encontrarse en todos los informes publicados en Securelist. Por lo general, tras la frase aparecen hashes MD5[1], direcciones IP y otros datos técnicos que ayudan a los especialistas en seguridad de la información a contrarrestar una amenaza específica. Pero, ¿cómo ayudan los indicadores de compromiso en las operaciones diarias? Para encontrar la respuesta hemos solicitado a tres expertos de Kaspersky que compartan su experiencia: Pierre Delcher, Investigador Senior de Seguridad en GReAT, Roman Nazarov, Jefe de Servicios de Consultoría SOC, y Konstantin Sapronov, Jefe del Equipo Global de Respuesta a Emergencias.

¿Qué es la inteligencia de ciberamenazas y cómo la utilizamos en GReAT?

En GReAT nos centramos en identificar, analizar y describir ciberamenazas inminentes o en curso, preferiblemente desconocidas, para proporcionar a nuestros clientes informes detallados, fuentes de datos técnicos y productos. Esto es lo que llamamos inteligencia de ciberamenazas. Es una actividad muy exigente, que requiere tiempo, competencias multidisciplinares, tecnología eficiente, innovación y dedicación. También requiere un conjunto amplio y representativo de conocimientos sobre ciberataques, actores de amenazas y herramientas asociadas a lo largo de un prolongado período. Llevamos haciendo esto desde 2008, por lo que nos respaldan décadas de experiencia de Kaspersky en la gestión de datos sobre ciberamenazas y de sus tecnologías inigualables. Pero, ¿por qué ofrecemos inteligencia de ciberamenazas?

La inteligencia de ciberamenazas que proporcionamos se compone de información contextual (p. ej., tipos de organizaciones objetivo, técnicas, tácticas y procedimientos de los actores de la amenaza, o TTP, y guías de atribución), análisis detallados de las herramientas maliciosas que se explotan, así como indicadores de compromiso y técnicas de detección. En efecto, ofrece conocimientos, permite anticiparse y respalda tres grandes objetivos globales en un panorama de amenazas cada vez mayores:

- A nivel estratégico: Ayuda a las organizaciones a decidir cuántos recursos deben invertir en ciberseguridad. Esto es posible gracias a la información contextual que proporcionamos, que a su vez permite anticipar la probabilidad de que una organización sea blanco de un ataque y saber cuáles son las capacidades de los adversarios.

- A nivel operativo: Ayuda a las organizaciones a decidir dónde centrar sus esfuerzos y capacidades de ciberseguridad existentes. Ninguna organización del mundo puede jactarse de disponer de recursos ilimitados de ciberseguridad y ser capaz de prevenir o detener todo tipo de amenazas. El conocimiento detallado de los actores de las amenazas y de sus tácticas permite a un determinado sector de actividades centrar las capacidades de prevención, protección, detección y respuesta en sus objetivos actuales o futuros.

- A nivel táctico: Ayuda a las organizaciones a decidir qué técnicas usar para detectar, clasificar y “cazar” las amenazas relevantes, para poder prevenirlas o detenerlas a tiempo. Esto es posible gracias a las descripciones de técnicas de ataque estandarizadas y a los detallados indicadores de compromiso que proporcionamos, que cuentan con el sólido respaldo de nuestras capacidades de análisis y gozan de un amplio reconocimiento.

¿Qué son los indicadores de compromiso?

En esencia, los indicadores de compromiso (IOC) son datos técnicos que pueden utilizarse para identificar de forma confiable actividades o herramientas maliciosas, como infraestructuras maliciosas (nombres de host, nombres de dominio, direcciones IP), comunicaciones (URL, patrones de comunicación en red, etc.) o implantes (hashes que designan archivos, rutas de archivos, claves de registro de Windows, artefactos que escriben en memoria los procesos maliciosos, etc.). Aunque en la práctica la mayoría se trata de hashes de archivos (que designan muestras de implantes maliciosos) y nombres de dominio (que identifican infraestructuras maliciosas, como servidores de comando y control), su naturaleza, formato y representación no están limitados. Existen algunas normas para compartir IOC, por ejemplo STIX.

Como ya mencionamos, los IOC son uno de los resultados de las actividades de inteligencia de ciberamenazas. Son útiles a nivel operativo y táctico para identificar elementos maliciosos y ayudar a asociarlos con amenazas conocidas. Los IOC se entregan a los clientes en informes de inteligencia y en feeds de datos técnicos (que pueden ser consumidos por sistemas automáticos), o bien integrados posteriormente en productos o servicios de Kaspersky (como los productos de análisis de sandbox, Kaspersky Security Network, los productos de detección de endpoints y redes, y, hasta cierto punto, el portal Open Threat Intelligence.

¿Cómo identifica GReAT a los IOC?

Como parte del proceso de caza de amenazas, que es una de las facetas de la actividad de inteligencia de ciberamenazas (véase la imagen inferior), GReAT tiene como objetivo recopilar el mayor número posible de IOC sobre una amenaza o un actor de amenaza determinados, de modo que los clientes puedan identificarlos o detectarlos de forma confiable, beneficiándose al mismo tiempo de una máxima flexibilidad, en función de sus capacidades y herramientas. Pero, ¿cómo se identifican y recopilan los IOC? La regla general en la identificación de amenazas y la recopilación de artefactos maliciosos es que no existe una receta mágica fija: en cada caso se combinarán varias fuentes, técnicas y prácticas. Mientras más exhaustiva sea la investigación de las fuentes, más a fondo se ejecutarán las prácticas de análisis y más IOC se recopilarán. Esas actividades y prácticas de investigación sólo pueden ser realizadas con eficacia por analistas expertos, respaldados por amplias fuentes de datos y tecnologías sólidas.

Panorama general de las actividades de inteligencia de ciberamenazas de GReAT

Los analistas de GReAT aprovechan las siguientes fuentes de prácticas de recopilación y análisis para recabar información, incluidos los IOC. Aunque son las más comunes, las prácticas reales varían y sólo están limitadas por la creatividad o la disponibilidad práctica:

- Datos técnicos internos: Incluyen diversas estadísticas de detección (a menudo denominadas “telemetría”[2]), archivos, registros y recopilaciones de datos patentadas que se han ido creando a lo largo del tiempo, así como sistemas y herramientas personalizados que permiten consultarlos. Se trata de la fuente de inteligencia más valiosa, ya que proporciona datos únicos y confiables procedentes de sistemas y tecnologías también confiables. Buscando cualquier IOC previamente conocido (por ejemplo, el hash de un archivo o una dirección IP) en dichos datos patentados, los analistas pueden encontrar tácticas maliciosas, comportamientos, archivos y detalles asociados de las comunicaciones que conducen directamente a IOC adicionales, o los producen a través de análisis. El portal privado Threat Intelligence Portal (TIP) de Kaspersky, disponible como servicio para los clientes, ofrece un acceso limitado a estos datos técnicos internos.

- Datos abiertos y disponibles comercialmente: Incluyen varios servicios, recopilaciones de datos de archivos disponibles al público en general o vendidos por terceros, como servicios de análisis de archivos en línea (por ejemplo, VirusTotal), motores de búsqueda de sistemas de red (por ejemplo, Onyphe), bases de datos DNS pasivas, informes de sandbox públicos, etc. Los analistas pueden buscar en esas fuentes del mismo modo que en los datos patentados. Aunque algunos de estos datos están disponibles al público, no se suele facilitar información sobre el contexto de recogida o ejecución, la fuente primaria de información o los detalles del procesamiento de datos. En consecuencia, los analistas del GReAT no pueden confiar en esas fuentes tanto como en los datos técnicos internos.

- Cooperación: Al compartir inteligencia y desarrollar relaciones con socios de confianza, como empresas de su mismo nivel, proveedores de servicios digitales, equipos de respuesta a incidentes de seguridad informática (CSIRT), organizaciones sin fines de lucro, agencias gubernamentales de ciberseguridad o incluso algunos clientes de Kaspersky, los analistas de GReAT a veces adquieren a cambio conocimientos adicionales. Esta parte vital de la actividad de inteligencia de ciberamenazas permite dar una respuesta global a las ciberamenazas, obtener un conocimiento más amplio de los actores de las amenazas y realizar investigaciones adicionales que de otro modo no serían posibles.

- Análisis: Incluye actividades automatizadas y humanas que consisten en diseccionar minuciosamente los artefactos maliciosos recopilados, como implantes maliciosos o instantáneas de memoria, para extraer inteligencia adicional. Dichas actividades incluyen la ingeniería inversa o la ejecución “en vivo” de implantes maliciosos en entornos controlados. Al hacerlo, los analistas suelen descubrir indicadores ocultos (ofuscados, cifrados), como infraestructuras de mando y control de programas maliciosos, prácticas de desarrollo únicas de los autores de programas maliciosos o herramientas maliciosas adicionales que un actor de amenazas suministra como etapa adicional de un ataque.

- Investigación activa: Incluye operaciones, instrumentos o sistemas específicos de investigación de amenazas (a veces denominados “robots”) diseñados y creados por analistas con la intención específica de hacer una búsqueda continua de actividades maliciosas vigentes, utilizando técnicas genéricas y heurísticas. Dichas operaciones, instrumentos o sistemas incluyen, entre otros, honeypots[3], sinkholing[4], escaneo de Internet y algunos métodos específicos de detección de comportamiento que son parte de productos de detección de endpoints y redes.

¿Cómo GReAT utiliza los IOC?

Por supuesto, GReAT proporciona IOC a los clientes, o incluso al público, como parte de sus actividades de inteligencia de ciberamenazas. Sin embargo, en la etapa que precede a su publicación, los IOC son también una piedra angular de las prácticas de recopilación de inteligencia aquí descritas. Los IOC permiten a los analistas de GReAT analizar un implante malicioso para detectar archivos adicionales y aprovechar una búsqueda en una fuente de inteligencia para realizarla en otra. Los IOC son, por tanto, la interfaz técnica común a todos los procesos de investigación. Por ejemplo, una de nuestras heurísticas de investigación activa podría identificar malware todavía desconocido que se está ejecutando en el sistema de un cliente. Buscar el hash de un archivo en nuestros datos de telemetría podría ayudar a identificar intentos de ejecución adicionales, así como herramientas maliciosas que ya fueron aprovechadas por algún actor de amenazas, aún antes del primer intento de ejecución. La ingeniería inversa de las herramientas maliciosas identificadas podría a su vez producir IOC de red adicionales, como patrones de comunicación maliciosos o direcciones IP de servidores de mando y control. La búsqueda de estos últimos en nuestra telemetría ayuda a identificar archivos adicionales, lo que a su vez permitirá seguir investigando el hash de los archivos. Los IOC permiten la continuidad del ciclo de investigación, cuyo inicio está en GReAT; al proporcionar IOC como parte de un servicio de inteligencia, GReAT espera que el ciclo continúe en el lado del cliente.

Aparte de su uso directo como tokens de investigación, los IOC también se categorizan con gran cuidado, se adjuntan a campañas maliciosas o a actores de amenazas, y son utilizados por GReAT para aumentar la efectividad de sus instrumentos internos. Este proceso de gestión de los IOC permite realizar dos de las principales actividades de seguimiento estrechamente relacionadas:

- Seguimiento de amenazas: Al asociar IOC conocidos (como también firmas y técnicas de detección avanzadas) a campañas maliciosas o actores de amenazas, los analistas de GReAT pueden supervisar y clasificar automáticamente las actividades maliciosas detectadas. Esto simplifica cualquier búsqueda o investigación posterior de amenazas, al proporcionar una base de investigación de los IOC asociados existentes que pueden servir para la mayoría de las nuevas detecciones.

- Atribución de amenazas: Al comparar los IOC recién encontrados o extraídos con aquellos utilizados en determinada campaña, los analistas de GReAT pueden establecer rápidamente qué vínculos tienen las actividades desconocidas, lo que les permite determinar campañas maliciosas o actores de amenazas. Si bien un IOC común entre una campaña conocida y una actividad recién detectada nunca es suficiente para atribuir la autoría, siempre es una pista útil que seguir.

Escenarios de uso de IOC en los SOC

Según entendemos, todos los centros de operaciones de seguridad (SOC, por sus siglas en inglés) utilizan indicadores conocidos de compromiso en sus operaciones, de un modo u otro. Pero antes de hablar de los escenarios de uso del IOC, partamos de la simple idea de que un IOC es señal de un ataque conocido.

En Kaspersky, asesoramos y diseñamos operaciones SOC para diferentes industrias y en diferentes formatos, pero el uso y la gestión de IOC siempre forman parte del marco SOC que sugerimos implementar a nuestros clientes. Destaquemos algunos escenarios de uso de los IOC en un SOC.

Prevención

En general, las mejores prácticas de los SOC actuales nos dicen que hay que defenderse de los ataques bloqueando las amenazas potenciales en la fase más temprana posible. Si conocemos los indicadores exactos de un ataque, podremos bloquearlo, y es mejor hacerlo en varios de los niveles (tanto de red como de endpoint) de nuestro entorno protegido. En otras palabras, este es el concepto de defensa en profundidad. Bloquear cualquier intento de conexión a una IP maliciosa, resolver un FQDN C2 o ejecutar malware con un hash conocido debería impedir un ataque, o al menos, dificultar las cosas al atacante. También ahorra tiempo a los analistas del SOC y reduce el ruido de las alertas de falsos positivos del SOC. Desafortunadamente, para usar el escenario de prevención es imprescindible contar con un excelente nivel de confiabilidad de los IOC. De lo contrario, un gran número de reglas de bloqueo de falsos positivos afectará a las funciones empresariales del entorno protegido.

Detección

El escenario más popular de uso de IOC en un SOC es la concordancia automática de la telemetría de nuestra infraestructura con una enorme colección de todos los IOC posibles. Y el lugar más común para hacerlo es el sistema SIEM, un escenario popular por varias razones:

- SIEM registra múltiples tipos de registros, lo que significa que podemos hacer coincidir el mismo IOC con múltiples tipos de registro, como por ejemplo, el nombre de dominio con solicitudes DNS, los recibidos de servidores DNS corporativos y las direcciones URL solicitadas obtenidas del proxy.

- La concordancia en SIEM nos ayuda a proporcionar un amplio contexto para los eventos analizados: en la información adicional de la alerta, un analista puede ver por qué se activó la alerta basada en IOC, el tipo de amenaza, el nivel de confianza, etc.

- Disponer de todos los datos en una sola plataforma puede reducir la carga de trabajo del equipo SOC para mantener la infraestructura y evadir la necesidad de organizar el enrutamiento de eventos adicionales, como se describe en el siguiente caso.

Otra solución popular para la búsqueda de coincidencias es Threat Intelligence Platform (TIP). Este sistema suele admitir mejores tipos de búsqueda de coincidencias (como el uso de comodines) y supone reducir parte del impacto en el rendimiento generado por la correlación en SIEM. Otra gran ventaja de la TIP es que este tipo de solución fue diseñada desde un principio para trabajar con IOC, para admitir sus esquemas de datos y gestionarlos con más flexibilidad. Además, cuenta con características para configurar la lógica de detección basada en un IOC.

En lo que se refiere a la detección, solemos relajar los requisitos de confianza en el IOC porque, aunque no son deseados, los falsos positivos durante la detección son algo habitual.

Investigación

Otra rutina en la que trabajamos con los IOC es en la fase de investigación de cualquier incidente. En este caso, por lo general nos limitamos a un subconjunto específico de IOC: los que se revelaron en el incidente en concreto. Estos IOC son necesarios para identificar objetivos afectados adicionales en nuestro entorno para definir el alcance real del incidente. Básicamente, el equipo del SOC aplica un bucle de reutilización de los IOC:

- Identificar IOC relacionados con incidentes

- Buscar IOC en hosts adicionales

- Identificar IOC adicionales en los objetivos revelados, repetir el paso 2.

Contención, erradicación y recuperación

Los siguientes pasos de la gestión de incidentes también se aplican a los IOC. En estas etapas, el equipo del SOC se centra en los IOC obtenidos a partir del incidente, y los utiliza de la siguiente manera:

- Contención: Limitar la capacidad de acción de los atacantes bloqueando los IOC identificados.

- Erradicación y recuperación: Controlar la ausencia de comportamientos relacionados con el IOC para verificar que las fases de erradicación y recuperación finalizaron de la forma debida y la presencia del atacante en el entorno se eliminó por completo.

Caza de amenazas

Por caza de amenazas entendemos la actividad dirigida a revelar amenazas ocultas, es decir, aquellas que han eludido las capacidades de prevención y detección de los SOC. Es decir, el Paradigma de la Brecha Asumida: a pesar de todas las capacidades de prevención y detección, es posible que hayamos pasado por alto un ataque perpetrado y tengamos que analizar nuestra infraestructura como si estuviera en riesgo y encontrar rastros de la brecha.

Esto nos lleva a la caza de amenazas basada en IOC. El equipo del SOC analiza la información relacionada con el ataque y evalúa si la amenaza es aplicable al entorno protegido. En caso afirmativo, el cazador intenta encontrar un IOC en eventos anteriores (como consultas DNS, intentos de conexión IP y ejecución de procesos), o en la propia infraestructura: la presencia de un archivo específico en el sistema, un valor concreto de clave de registro, etc. Las soluciones típicas que apoyan al equipo SOC en dicha actividad son SIEM, EDR y TIP. Para este tipo de escenario, los IOC más adecuados son los extraídos de los informes APT, o los recibidos por sus pares de TI.

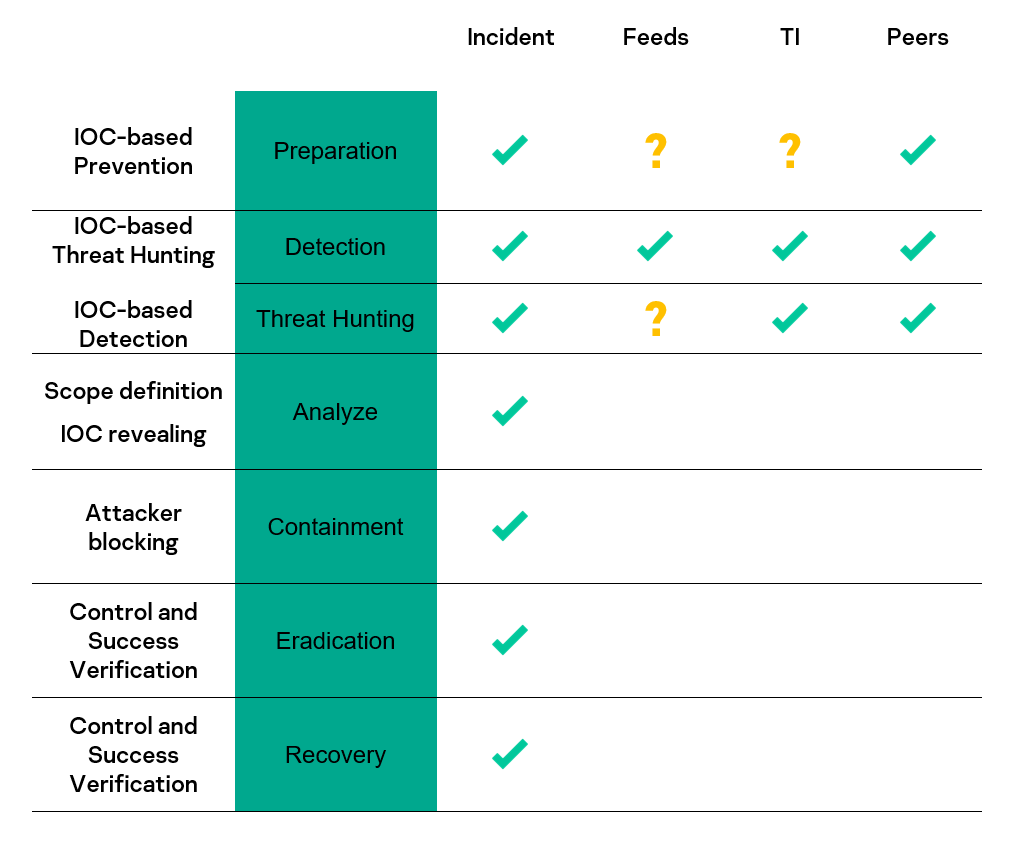

En los escenarios de uso de los IOC nos hemos referido varias veces los diferentes tipos de IOC. Resumamos esta información desglosando los tipos de IOC según su origen:

- Feeds de proveedores: Suscripción a IOC proporcionada por proveedores de seguridad en forma de feed. Suele contener un gran número de IOC observados en diferentes ataques. El nivel de confianza varía de un proveedor a otro, y el equipo del SOC debe tener en cuenta la especialización del proveedor y el perfil geográfico para utilizar los IOC reales. Su uso en la prevención y caza de amenazas es cuestionable debido al alto nivel potencial de falsos positivos.

- IOC de incidentes: IOC generados por el equipo SOC durante el análisis de incidentes de seguridad. Suele ser el tipo de IOC más fiable.

- IOC de inteligencia sobre amenazas: Una enorme familia de IOC generados por el equipo de TI. La calidad depende directamente del nivel de conocimientos de sus analistas de TI. El uso de los IOC de TI para la prevención depende en gran medida de la calidad de los datos de TI y puede generar demasiados falsos positivos y, por ende, afectar al funcionamiento de la empresa.

- IOC de pares: IOC proporcionados por organizaciones, entidades gubernamentales y comunidades profesionales homólogas. Por lo general, puede considerarse un subconjunto de los IOC de TI o de los IOC de incidentes, en función de la naturaleza de sus pares.

Si resumimos los escenarios revisados, el origen de los IOC y su aplicabilidad, y a continuación asignamos esta información a las etapas de gestión de incidentes del NIST[5], podemos crear la siguiente tabla.

Uso del escenario IOC en el SOC

Todos estos escenarios tienen diferentes requisitos en cuanto a la calidad de los IOC. Normalmente, en nuestro SOC no tenemos demasiados problemas con los IOC de incidentes, pero para el resto debemos hacer un seguimiento de la calidad y administrarla de alguna manera. Para una mejor gestión de la calidad, las métricas proporcionadas deben agregarse a cada origen de IOC para evaluar la procedencia de los IOC, y no los IOC dedicados en sí. Algunas métricas básicas, identificadas por nuestro equipo de SOC Consultancy, que pueden aplicarse para medir la calidad de los IOC son:

- Conversión en incidente: Qué proporción de IOC ha desencadenado un incidente real. Se aplica a escenarios de detección

- Tasa FP: Tasa de falsos positivos generados por IOC. Trabajos de detección y prevención

- Singularidad: se aplica al origen del IOC e indica al equipo del SOC la singularidad del conjunto de IOC suministrados en comparación con otros proveedores.

- Antigüedad: Indica si un origen de IOC proporciona IOC actualizados o no.

- Cantidad: Número de IOC suministrados por la fuente

- Información contextual: Facilidad de uso y exhaustividad del contexto proporcionado con los IOC.

Para recopilar estas métricas, el equipo del SOC debe realizar un seguimiento minucioso de cada origen, escenario de uso y resultado del uso de IOC.

¿Cómo utiliza el equipo del GERT los IOC en su trabajo?

En GERT nos especializamos en la investigación de incidentes, y las principales fuentes de información de nuestro trabajo son artefactos digitales. Al analizarlos, los expertos descubren datos que identifican la actividad directamente relacionada con el incidente investigado. Así, los indicadores de compromiso permiten a los expertos establecer un vínculo entre el objeto investigado y el incidente.

A lo largo de todo el ciclo de respuesta a incidentes de seguridad de la información, utilizamos distintos IOC en distintas fases. Por lo general, cuando se produce un incidente y se contacta con la víctima, recibimos indicadores de compromiso que pueden servir para confirmar el incidente, atribuirlo a un atacante y tomar decisiones sobre los pasos iniciales de respuesta. Por ejemplo, si consideramos uno de los incidentes más comunes relacionados con ransomware, el artefacto inicial son los archivos. Los indicadores de IOC en este caso serán los nombres de los archivos o sus extensiones, así como el hash de la suma de los archivos. Estos indicadores iniciales permiten determinar el tipo de criptógrafo, señalar un grupo de atacantes y sus técnicas, tácticas y procedimientos característicos. También permiten definir recomendaciones para una primera respuesta.

El siguiente conjunto de IOC que podemos obtener son los indicadores que resultan de la clasificación de los datos recogidos. Por lo general, estos indicadores muestran el avance de los atacantes en la red y permiten identificar otros sistemas implicados en el incidente. En su mayoría, se trata de nombres de usuarios comprometidos, sumas hash de archivos maliciosos, direcciones IP y enlaces URL. Aquí es necesario señalar las dificultades que surgen. Los atacantes suelen utilizar software legítimo que ya está instalado en los sistemas objetivo (LOLBins). En este caso, es más difícil distinguir los lanzamientos maliciosos de dicho software de los lanzamientos legítimos. Por ejemplo, el hecho de que el intérprete PowerShell se esté ejecutando no puede considerarse malicioso sin saber su contexto y carga útil. En estos casos es necesario utilizar otros indicadores, como marcas de tiempo, nombre de usuario, correlación de eventos etc.

En última instancia, todos los IOC identificados se utilizan para identificar los recursos de red afectados y bloquear las acciones de los atacantes. Además, los indicadores de ataque se obtienen a partir los indicadores de compromiso, que se utilizan para la detección preventiva de atacantes. En la fase final de la respuesta, los indicadores encontrados se utilizan para verificar que ya no queden rastros de la presencia de los atacantes en la red.

El resultado final de la investigación de cada caso es un informe que recoge todos los indicadores de compromiso y los indicadores de ataque basados en ellos. Los equipos de vigilancia deben añadir estos indicadores a sus sistemas de vigilancia y utilizarlos para detectar amenazas de forma proactiva.

[1] Un “hash” es una representación más o menos corta, de longitud fija, suficientemente irrepetible y no reversible de datos arbitrarios, que es el resultado de la aplicación de un “algoritmo hash” (una función matemática, como MD5 o SHA-256). El contenido de dos archivos idénticos procesados por el mismo algoritmo da como resultado el mismo hash. Sin embargo, el procesamiento de dos archivos con diferencias ínfimas dará lugar a dos hashes completamente diferentes. Como un hash es una representación abreviada, es más cómodo designar (o buscar) un archivo determinado utilizando su hash que utilizando todo su contenido.

[2] La telemetría designa las estadísticas de detección y los archivos maliciosos que se envían desde los productos de detección a Kaspersky Security Network cuando los clientes aceptan participar.

[3] Sistemas vulnerables, deficientes o atractivos que se exponen a propósito en Internet y se monitorean de forma continua y controlada, con la expectativa de que sean atacados por actores de amenazas. Cuando esto ocurre, las prácticas de vigilancia permiten detectar nuevas amenazas, métodos de explotación o herramientas de los atacantes.

[4] Secuestro de servidores de mando y control maliciosos conocidos, con la cooperación de proveedores de hosting de Internet o aprovechando los errores de los actores de la amenaza y la deserción de la infraestructura, con el fin de neutralizar sus comportamientos maliciosos, supervisar las comunicaciones maliciosas, así como identificar y notificar a los objetivos.

[5] NIST. Computer Security Incident Handling Guide. Special Publication 800-61 Revision 2

Indicadores de compromiso (IOC): Cómo los recopilamos y utilizamos