Ataques dirigidos y campañas de programas maliciosos

¡Cha-ching! Te quedas con la mejor parte

A principios de este año, durante una investigación que hicimos como respuesta a un incidente, descubrimos una nueva versión del programa malicioso Skimer ATM. Este malware, que apareció en 2009, ha sido rediseñado. Y también se han modernizado las tácticas de los ciberpiratas que lo controlan. Este nuevo virus ATM ha atacado cajeros automáticos en varios países: Emiratos Árabes Unidos, Francia, EE.UU., Rusia, Macao, China, Filipinas, España, Alemania, Georgia, Polonia, Brasil y República Checa.

En vez de recurrir al tradicional método de colocar un lector falso de tarjetas en el cajero automático, los ciberpiratas tomaron el control absoluto de la máquina. Comenzaron instalando el programa malicioso Skimer en el cajero automático, ya sea de forma física o infectando la red interna del banco. El malware infecta el núcleo del cajero automático, que es el dispositivo responsable de la interacción entre la máquina y el resto de la infraestructura del banco, del procesamiento de tarjetas y de la entrega de efectivo. Al contrario del tradicional lector falso de tarjetas, no hay rastros físicos de que el cajero esté infectado, así que los ciberatacantes pueden capturar los datos de las tarjetas utilizadas en el cajero automático infectado (incluyendo el número de cuenta bancaria y el PIN del cliente) o para robar directamente el dinero en efectivo.

El ciberpirata ‘despierta’ el cajero infectado insertando una tarjeta que contiene registros específicos en la cinta magnética. Luego de leer la tarjeta, Skimer es capaz de ejecutar un comando especificado en el código o de recibir comandos a través de un menú especial activado por la tarjeta. La interfaz del usuario de Skimer aparece en la pantalla una vez que se retira la tarjeta y sólo si el ciberpirata introduce la clave correcta de la sesión en un plazo de 60 segundos. El menú ofrece 21 opciones diferentes, incluyendo entrega de efectivo, recopilación de datos de las tarjetas insertadas en el cajero, autoeliminación y actualizaciones. El ciberpirata puede guardar los datos de las tarjetas en el chip de su tarjeta o imprimirlos.

[youtube https://www.youtube.com/watch?v=hOcFy02c7x0&w=560&h=315]Los ciberatacantes se esmeran en no llamar la atención. En lugar de retirar el dinero del cajero, lo que sería detectado de inmediato, prefieren esperar, a veces varios meses, antes de ejecutar alguna acción. En la mayoría de los casos, recopilan los datos robados de tarjetas para posteriormente proceder a clonarlas. Los ciberpiratas utilizan estas tarjetas clonadas en otros cajeros no infectados para retirar dinero de las cuentas de las víctimas de tal forma que no es posible establecer una relación con el cajero infectado.

Kaspersky Lab tiene varias recomendaciones de seguridad para que los bancos se protejan contra esta forma de ciberdelito: tienen que realizar exámenes antivirus a intervalos regulares, utilizar tecnologías de lista de admitidos, aplicar políticas de buen manejo de dispositivos, cifrar el disco completo, proteger el BIOS de los cajeros con contraseñas, proteger el reinicio del disco y aislar la red ATM del resto de la infraestructura del banco. La cinta magnética de la tarjeta, que los ciberpiratas usan para activar su programa malicioso, contiene nueve números incrustados en el código. Los bancos pueden buscar proactivamente estos números dentro de sus sistemas de procesamiento, por eso hemos compartido esta información, así como otros Indicadores de Infección (IoCs).

En abril, uno de nuestros expertos realizó un análisis en profundidad de la entrega irregular de efectivo en cajeros automáticos y propuso algunas ideas para proteger estos dispositivos.

Nuevos ataques, viejo exploit

En los últimos meses hemos estado siguiendo una ola de ataques de ciberespionaje llevados a cabo por diferentes grupos APT en las regiones de Asia-Pacífico y el Lejano Oriente. A todos los relaciona una característica común: explotan la vulnerabilidad CVE-2015-2545. Esta falla permite que el atacante ejecute códigos arbitrarios mediante un archivo de imagen EPS especialmente diseñado, utilice PostScript y sea capaz de evadir los métodos de protección Distribución Aleatoria del Espacio de Dirección (Address Space Layout Randomization – ASLR) y Prevención de Ejecución de Datos (Data Execution Prevention – DEP) incorporados en Windows. Los grupos Platinum, APT16, EvilPost y SPIVY ya eran conocidos por utilizar este exploit. Últimamente, también el grupo Danti comenzó a utilizarlo.

Danti, detectado en febrero de 2016, se encuentra activo y se concentra preferentemente en los cuerpos diplomáticos. Sus blancos predominantes son organizaciones gubernamentales de India, pero los datos provistos por la red Kaspersky Security Network (KSN) indican que también ha infectado blancos en Kazajistán, Kirguistán, Uzbekistán, Myanmar, Nepal y Filipinas.

El exploit se propaga mediante correos tipo spear-phishing camuflados como provenientes de miembros de alto rango del gobierno indio. Cuando las víctimas pinchan el archivo adjunto DOCX, se instala la puerta trasera Danti que les permite a los ciberatacantes capturar datos críticos.

Aún no está claro el origen del grupo Danti, pero sospechamos que puede estar relacionado con los grupos NetTraveler y DragonOK. Es posible que los responsables sean hackers chinos.

Kaspersky Lab también ha detectado otra campaña que explota la vulnerabilidad CVE-2015-2545 y la hemos denominado SVCMONDR por el troyano que se descarga una vez que los ciberatacantes logran penetrar en el equipo de la víctima. Este troyano es diferente al utilizado por el grupo Danti, pero comparte algunas funciones con Danti y con APT16, un grupo de ciberespionaje probablemente chino.

2T 2016, los productos de seguridad móvil de @Kaspersky detectaron 27,403 troyanos bancarios #KLreport

Tweet

Uno de los aspectos asombrosos de estos ataques es que explotan una vulnerabilidad que Microsoft ya había reparado en septiembre de 2015. En noviembre, predijimos que las campañas APT no se esforzarían mucho para desarrollar herramientas sofisticadas y que recurrirían en gran medida a programas maliciosos que están a la venta en Internet para conseguir sus propósitos, porpor ejemplo, mediante una vulnerabilidad conocida en vez de desarrollar un exploit día cero. Esto remarca la necesidad de que las compañías presten mayor atención a la administración de parches para proteger su infraestructura IT.

Nuevo ataque, nuevo exploit

Por supuesto que siempre habrá grupos APT que quieran aprovecharse de los exploits día cero. En junio informamos sobre una campaña de ciberespionaje (con nombre de código ‘Operation Daybreak‘ lanzada por un grupo llamado ScarCruft ) que usa un exploit ya conocido de Adobe Flash Player (CVE-2016-1010). Este grupo es relativamente nuevo y hasta ahora se las ha ingeniado para pasar desapercibido. Creemos que este grupo puede haber desarrollado anteriormente otro exploit día cero (CVE-2016-0147) que fue reparado en abril.

El grupo ha atacado a una serie de organizaciones en Rusia, Nepal, Corea del Sur, China, India, Kuwait y Rumania. Entre estas organizaciones figura una agencia policial asiática, una de las compañías comerciales más grandes del mundo, una compañía estadounidense de publicidad móvil y monetización de apps, personas relacionadas con la Asociación de Federaciones Atléticas, y un restaurante ubicado en uno de los centros comerciales más importantes de Dubai. Los ataques comenzaron en marzo de 2016, y dado que algunos son muy recientes, creemos que el grupo sigue activo.

No está muy claro el método exacto de infección, pero creemos que los ciberatacantes utilizan correos tipo spear-phishing que apuntan a un sitio web pirateado que es el host del exploit. Este sitio realiza un par de verificaciones en el navegador antes de desviar a sus víctimas hacia un servidor controlado desde Polonia. El proceso de explotación está compuesto por tres objetos Flash; el que activa la vulnerabilidad en Adobe Flash Player se encuentra en el segundo archivo SWF enviado a la víctima. Al final de la cadena de explotación, el servidor le envía a la víctima un archivo PDF legítimo, llamado ‘china.pdf’, que parece estar escrito en coreano.

Los ciberatacantes recurren a varios métodos interesantes para evitar las medidas de detección, incluyendo la explotación de una falla en el componente Dynamic Data Exchange (DDE) de Windows para burlar a las soluciones de seguridad; se trata de un método inédito. Se ha informado a Microsoft al respecto.

Los exploits Flash Player son cada vez menos frecuentes, porque en la mayoría de los casos tienen que estar emparejados con un exploit para evitar las cajas de arena, lo que complica su diseño. Además, aunque Adobe tiene previsto dejar sin efecto el soporte para Flash pronto, sigue implementando nuevas mitigaciones para dificultar cada vez más la explotación de Flash Player. Sin embargo, grupos habilidosos como ScarCruft seguirán intentando encontrar exploits día cero para atacar a víctimas de alto perfil.

Si bien no existe una protección totalmente infalible, la clave consiste en aumentar las defensas de seguridad hasta tal punto que al atacante le resulte costoso penetrarlas y prefiera abandonar la idea o buscar otro blanco. La mejor defensa contra los ataques dirigidos es la de multicapas, que combina las tradicionales tecnologías antivirus con la administración de parches, la prevención de intrusiones en hosts y una estrategia de lista de admitidos por defecto. Según un estudio realizado por Australian Signals Directorate, el 85 por ciento de los ataques dirigidos analizados podrían haber sido neutralizados con cuatro sencillas estrategias de mitigación: lista de aplicaciones admitidas, actualización de aplicaciones, actualización de los sistemas operativos y restricción de los permisos administrativos.

Los productos de Kaspersky Lab detectan el exploit Flash como ‘HEUR:Exploit.SWF.Agent.gen’. Nuestro componente Automatic Exploit Prevention (AEP) también realiza el bloqueo proactivo de ataques; las cargas se detectan como ‘HEUR:Trojan.Win32.ScarCruft.gen’.

XDedic: APT como servicio

Kaspersky Lab recientemente investigó una plataforma activa de cibercomercio ilegal, llamada xDedic, que es un mercado negro virtual (donde se comercializan credenciales de servidores hackeados en todo el mundo) disponible en su totalidad a través de Remote Desktop Protocol (RDP). Nuestra estimación inicial era de 70.000 servidores comprometidos, pero reciente información sugiere que el mercado XDedic es mucho más extenso, con hasta 176.000 credenciales de servidores hackeados a la venta. XDedic incluye un motor de búsqueda que permite a los potenciales compradores encontrar casi todo, desde redes gubernamentales hasta redes corporativas, por apenas 8 USD por servidor. Este precio bajo les franquea a los ‘clientes’ el acceso a los datos en los servidores en cuestión, para que los usen en ataques dirigidos.

Los dueños del dominio ‘xdedic[.]biz’ afirman que no tienen relación alguna con los vendedores de accesos a servidores hackeados y que simplemente ofrecen una plataforma de comercio seguro. El foro de XDedic posee un subdominio aparte, ‘partner[.]xdedic[.]biz’ para los miembros del sitio, es decir, para los que venden servidores hackeados. Los dueños de Xdedic han desarrollado una herramienta que recopila automáticamente información sobre el sistema, sitios web disponibles, software instalado y más. También ofrecen otras herramientas a sus miembros, incluyendo un parche para servidores RDP con soporte para múltiples ingresos para un mismo usuario, e instaladores proxy.

La existencia de mercados clandestinos no es una novedad. Pero se evidencia ahora un gran nivel de especialización. Y si bien el modelo adoptado por los propietarios de XDedic no es fácil de replicar, creemos que es posible que surjan otros mercados especializados.

Los datos de la red KSN nos ayudaron a identificar varios archivos que se descargaron desde el portal de miembros de XDedic y que los productos de Kaspersky Lab detectaron como maliciosos. También hemos marcado como peligrosas las URLs de servidores de control utilizadas para recopilar información sobre los sistemas infectados. Nuestro informe detallado sobre XDedic contiene mayor información sobre hosts e IoCS de red.

Al acecho en el sector ruso de Internet

Nuestros investigadores a veces encuentran programas maliciosos que tienen un comportamiento selectivo respecto a sus víctimas. En los paneles de mensajes exclusivos de los ciberdelincuentes rusos, por ejemplo, a veces se encuentra el consejo ‘No uses RU’, publicado por ciberpiratas expertos y dirigido a la nueva generación, es decir, no infectes computadores rusos, no robes dinero a rusos y no uses rusos para lavar dinero. Hay dos buenas razones para ello: primera, la banca en línea no es tan común en Rusia como en occidente; y segunda, es improbable que las víctimas fuera de Rusia denuncien ante las autoridades rusas, por supuesto, si se enteran que fueron ciberpiratas rusos los responsables de sus infecciones.

Pero toda regla tiene excepciones. Una de ellas es el troyano banquero Lurk que por muchos años ha sido utilizado para robar dinero de víctimas rusas. Los ciberpiratas responsables de Lurk se interesan en compañías de telecomunicaciones, medios de comunicación, agregadores de noticias e instituciones financieras. Los primeros les proporcionan los medios para desviar tráfico hacia los servidores de los ciberatacantes; los sitios de noticias les brindan un medio para infectar a una gran cantidad de víctimas entre sus ‘blancos selectos’, es decir, el sector financiero. Entre los blancos del troyano aparecen cuatro de los principales bancos de Rusia).

2T 2016, los productos de seguridad móvil de @Kaspersky detectaron 83,048 troyanos móviles #KLreport

Tweet

El método primario utilizado para propagar el troyano Lurk es la descarga al paso (drive-by download) mediante el paquete de exploits Angler: los ciberatacantes colocan en los sitios web infectados un enlace que conduce a una página que a su vez contiene el exploit. Los exploits (incluyendo exploits día cero) suelen implementarse en Angler antes de usarse en otros paquetes de exploits, lo que los hace particularmente peligrosos. Los ciberpiratas también propagan su código mediante sitios web legítimos, donde algunos visitantes de la zona .RU reciben archivos infectados, mientras que otros pueden recibir archivos limpios. Los ciberatacantes utilizan una computadora infectada en una red corporativa como punta de lanza para propagar sus códigos a través de la organización. Utilizan la utilidad legítima PsExec para distribuir sus programas maliciosos a otros equipos; posteriormente utilizan un mini-descargador para ejecutar el módulo principal del troyano en éstos.

El troyano Lurk posee varias características interesantes. Una de ellas, que analizamos poco después de su aparición, es que se trata de un programa malicioso sin archivos, es decir, que sólo existe en la RAM y que no escribe su código en el disco duro.

Este troyano también se destaca porque es altamente selectivo. Sus autores se esmeran en infectar víctimas que sean de gran interés para ellos, al mismo tiempo que tratan de no llamar la atención de los investigadores. Los incidentes que hemos descubierto sugieren que Lurk cumple a cabalidad con el propósito de su diseño, pues regularmente recibimos informes de robos en sistemas de banca en línea, y las investigaciones forenses revelan huellas de Lurk en los equipos afectados.

Relatos cibermaliciosos

Los ciberpiratas se preparan para Río

Los ciberestafadores siempre están a la búsqueda de oportunidades para lucrar a costa de los principales eventos deportivos, de manera que no resulta sorprendente el incremento observado en las actividades ciberdelictivas relacionadas con los próximos JJ.OO. en Brasil.

Hemos notado un aumento en el correo spam. Los spammers, en su intento de lucrar con el deseo de la gente de mirar los juegos en línea, envían mensajes informando que el destinatario ha ganado una lotería (falsa, supuestamente organizada por el Comité Olímpico Internacional y el gobierno brasilero), y que todo lo que tiene que hacer para reclamar el premio es responder al mensaje proporcionando su información personal.

Algunos mensajes conducen a sitios web fraudulentos, como este que ofrece la venta directa de entradas sin tener que llenar una solicitud para la lotería oficial:

Estos sitios fraudulentos de venta de entradas son muy convincentes. Algunos ciberestafadores incluso se esmeran en obtener certificados SSL legítimos para contar con una conexión segura entre el navegador de la víctima y el sitio, mostrando ‘https’ en la barra de dirección del navegador para engañar a las víctimas ofreciéndoles una falsa sensación de seguridad. Los ciberestafadores les informan a sus víctimas que recibirán sus entradas dos o tres semanas antes del evento, por lo que ellas no sospechan nada hasta que es muy tarde y los ciberpiratas ya han abusado de los datos de sus tarjetas de crédito. Kaspersky Lab constantemente detecta y bloquea nuevos dominios maliciosos, muchos de los cuales incluyen ‘rio’ o ‘rio2016’ en el título.

Ya es demasiado tarde para adquirir entradas mediante los canales oficiales, por lo que la mejor forma de ver los JJ.OO. es por televisión o en línea. Nuestra recomendación es tener mucho cuidado con las transmisiones de eventos mediante sitios web maliciosos, pues pueden ser los últimos intentos de los ciberpiratas para estafarles dinero a sus víctimas.

Los ciberpiratas también buscan aprovecharse de nuestro afán de permanecer conectados donde vayamos, para compartir fotos, actualizar nuestras cuentas sociales, estar enterados de las últimas noticias o encontrar los mejores lugares para comer, comprar o alojarse. Por desgracia, los costos del roaming móvil pueden ser muy elevados, por lo que la gente anda buscando el punto más cercano de acceso a Wi-Fi. Esto es peligroso, porque los datos enviados y recibidos mediante una red abierta de Wi-Fi pueden interceptarse. Es de esta manera que roban fácilmente contraseñas, PINs y otros datos confidenciales. Para colmo, los ciberpiratas también instalan falsos puntos de acceso, configurados para desviar todo el tráfico hacia un host que lo controle y que incluso funcione como un dispositivo ‘man-in-the-middle’ capaz de interceptar y leer el tráfico cifrado.

Para medir la dimensión del problema, nos dirigimos a tres lugares relevantes de Río 2016 y realizamos el monitoreo pasivo de las redes Wi-Fi que es más probable que los visitantes usen durante su estancia: el edificio del Comité Olímpico Brasilero, la Villa Olímpica y los estadios Maracaná, Maracanazinho y Engenhao. Logramos identificar unos 4.500 puntos únicos de acceso, la mayoría apropiados para transmisiones multimedia. Pero un cuarto de ellos están configurados con protocoles de cifrado débiles, lo que significa que los ciberatacantes pueden usarlos para espiar los datos de los confiados visitantes que los usan.

Para reducir los riesgos, nuestra recomendación para los viajeros (¡no sólo para los que piensan visitar Río 2016!) es usar una conexión VPN, para que los datos de sus dispositivos se transmitan por Internet a través de un canal de datos codificado. Pero hay que tener cuidado, pues algunas VPNs son vulnerables a ataques de fugas DNS, es decir, que aunque sus datos confidenciales se envíen mediante la VPN, sus peticiones DNS se envían en texto simple a los servidores DNS establecidos por el hardware del punto de acceso. De esta forma, los ciberatacantes pueden ver su actividad en Internet y, si tienen acceso a la red Wi-Fi comprometida, pueden definir servidores DNS maliciosos para desviar a los desprevenidos usuarios desde un sitio legítimo (su banco, por ejemplo), hacia uno malicioso. Si un proveedor de VPN no brinda soporte a sus propios servidores DNS, hay que recurrir a otro proveedor o servicio DNSCrypt.

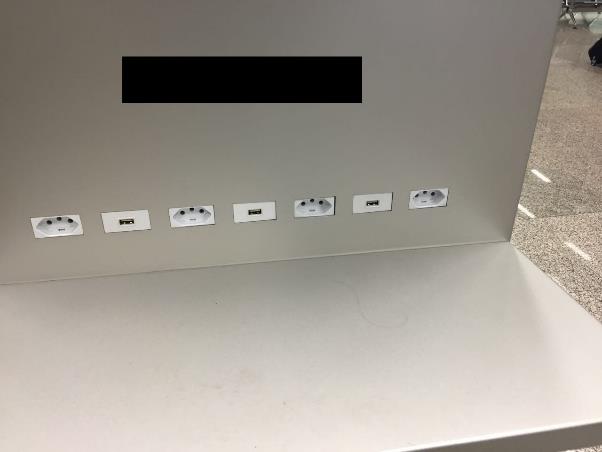

Otro elemento necesario para permanecer conectados es la electricidad. Necesitamos mantener cargados nuestros dispositivos móviles. Hoy en día se pueden encontrar puntos de carga en centros comerciales, aeropuertos e incluso en taxis. Normalmente se dispone de conectores para las principales marcas de teléfonos, así como un conector USB al que un visitante puede conectarse con su propio cable. Algunos también ofrecen enchufes tradicionales para los cargadores de teléfonos.

Pero no hay que olvidar que no sabemos quién está conectado al otro extremo del conector USB. Si un ciberatacante infecta un punto de carga, puede ejecutar comandos que le permitan obtener información sobre el dispositivo del usuario, como el modelo, número IMEI, número telefónico y más; esta información la pueden usar para lanzar un ataque contra un dispositivo específico e infectarlo. Aquí puede encontrar más información sobre los datos que se transmiten cuando conectas un dispositivo mediante USB y cómo un ciberpirata puede usarlos para infectarlo .

Esto no quiere decir que no tenga que cargar su dispositivo cuando salga de casa, sino que debe tomar ciertas medidas de seguridad para protegerse: siempre es mejor usar su propio cargador en lugar de los cargadores públicos o de comprar uno de origen dudoso, y usar un enchufe tomacorriente en lugar de un enchufe USB.

Los ciberpiratas también siguen explotando sus formas ya establecidas para ganar dinero. Entre estas están los lectores maliciosos de tarjetas en cajeros automáticos que roban datos de las tarjetas introducidas. La técnica más común consiste en instalar un lector de tarjetas y una cámara para grabar el PIN de la víctima, por lo que la mejor manera de protegerse contra este peligro es cubrir el teclado al introducir tu PIN. Sin embargo, algunas veces los ciberpiratas remplazan todo el cajero automático, incluyendo el teclado y la pantalla, en cuyo caso las contraseñas introducidas se guardan en el sistema del falso cajero automático. Entonces, también es importante revisar el cajero automático antes de insertar su tarjeta: verifique si la luz verde del lector de tarjetas está encendida, pues los ciberpiratas suelen remplazar el lector de tarjetas con una versión sin esta luz, o puede quedar apagada. Asimismo, revise la máquina en busca de cualquier cosa sospechosa, como partes faltantes o rotas.

Otro problema con el que se encontrarán los visitantes a Río 2016 es el clonado de tarjetas. Si bien las tarjetas con chip y PIN les dificultan las cosas a los ciberpiratas, también es posible que logren explotar las fallas en la implementación de la transacción EMV . Es difícil protegerse contra este tipo de ataques porque el punto de venta se modifica para guardar los datos que luego recogerán los ciberpiratas. A veces no es necesario el acceso físico para extraer los datos robados, ya que pueden enviarse mediante una conexión Bluetooth. Sin embargo, hay algunas medidas que puede tomar para reducir los riesgos: solicite a su banco notificaciones SMS sobre transacciones con tarjetas, si es que ofrece este servicio, nunca entregue su tarjeta al momento de hacer el pago (si no pueden traerle la máquina, ve tú a la máquina, y si la máquina le parece sospechosa, use otro método de pago), y antes de introducir su PIN, asegúrese de estar en la pantalla de pago con tarjeta y de que su PIN no aparezca en la pantalla.

Ransomware: pague o despídase de su información

A fines del año pasado, habíamos predicho que los programas ransomware se impondrían entre los troyanos. Para los atacantes, el ransomware es fácil de monetizar a un bajo costo por víctima, por lo que no resulta sorprendente que este tipo de programas esté en auge. Los productos de Kaspersky Lab bloquearon 2 315 931 ataques de este tipo entre abril de 2015 y abril de 2016, lo que representa un alza del 17,7% respecto al año anterior. El número de cifradores (distintos a los bloqueadores) aumentó de 131 111, en 2014-2015, a 718 536, en 2015-2016. El año pasado, un 31,6% de todos los ataques con ransomware incluía cifradores. Puede encontrar mayor información, incluyendo un resumen de la evolución de los programas ransomware en nuestro informe Ransomware para PC en 2014-2016.

La mayor parte de los ataques con ransomware apunta a los consumidores: sólo el 6,8% de los ataques en 2014-2015, y el 13,13% en 2015-2016, estaban dirigidos contra el sector corporativo.

Sin embargo, estas cifras son diferentes para los cifradores: durante los 24 meses de cobertura de nuestro informe, un 20% de los ataques con cifradores estaban dirigidos contra el sector corporativo.

No hubo un solo mes sin informes publicados sobre ataques con ransomware, incluyendo aquellos sobre un hospital y un casino en línea víctimas de los secuestros virtuales. A pesar de la creciente conciencia pública sobre el problema, queda claro que tanto los consumidores como las organizaciones no están haciendo lo suficiente para combatir esta amenaza, y los cibersecuestradores lo están capitalizando, como lo refleja claramente la cantidad de ataques que hemos mencionado.

Es importante reducir el riesgo ante los ataques con ransomware (aquí y aquí ofrecemos medidas importantes que puedes tomar). Sin embargo, no hay protección que sea totalmente infalible, por lo que también es importante mitigar los riesgos. En particular, es esencial contar con una copia de respaldo de toda tu información para evitar una situación en la que la única opción sea pagar el rescate o perder tu información. Y nunca es aconsejable pagar el rescate. Aceptar pagarlo no sólo valida el modelo de negocios del ciberpirata, sino que no hay garantía de que descifren sus datos una vez que les pague, tal como lo acaba de descubrir esta organización. Si se encuentra en una situación en las que sus archivos están cifrados y no cuenta con una copia de respaldo, consulte con el fabricante de su solución anti-malware si puede ayudarle. Kaspersky Lab, por ejemplo, está abierta para ayudar en la recuperación de datos cifrados por un ransomware.

Amenazas móviles

Mostrar anuncios sigue siendo una de las principales formas que el malware móvil usa para monetizar sus actividades. Por ejemplo, el más popular troyano móvil del segundo trimestre de 2016 fue el Trojan.AndroidOS.Iop.c. Con él se topó más del 10% del número total de nuestros usuarios, en cuyos equipos durante el período de referencia se detectó malware móvil. Este troyano muestra anuncios e instala una aplicación en el dispositivo, y con frecuencia lo hace en secreto, utilizando privilegios de root. El resultado de sus acciones es que, al cabo de corto tiempo se hace casi imposible usar el dispositivo debido a la enorme cantidad de la publicidad y nuevas aplicaciones que instala. Debido a que el troyano puede obtener privilegios de superusuario, es bastante difícil eliminar los programas que instala.

En el informe del primer trimestre de 2016 mencionamos la familia de troyanos bancario móviles Trojan-Banker.AndroidOS.Asacub. Los programas de esta familia usan una técnica bastante peculiar para evadir algunas limitaciones del sistema: ponen su propia ventana, con sus propios botones, encima de la ventana de solicitud de derechos de administrador del dispositivo y de tal manera engaña al usuario para recibir derechos adicionales en el sistema. Este trimestre en el arsenal de Asacub apareció una nueva técnica. Ahora el troyano tiene funciones de administrador de SMS y le propone al usuario usarlo para sustituir la aplicación estándar de administración de SMS.

Ventana de diálogo que Trojan-Banker.AndroidOS.Asacub.i usa para obtener los derechos de la aplicación principal de administración de SMS

De esta manera el troyano puede evadir la limitación del sistema que por primera vez apareció en Android 4.4 y eliminar o esconder del usuario mensajes SMS entrantes.

En octubre de 2015 escribimos sobre la familia Trojan-PSW.AndroidOS.MyVk, cuyos representantes roban las contraseñas de la red social VK.com. Este trimestre los delincuentes que propagan troyanos de esta familia, para evadir los mecanismos de seguridad de Google Play primero publican una aplicación que tiene las funciones útiles declaradas y que no contiene código malicioso. Después, la actualizan por lo menos una vez con una nueva versión que tampoco contiene código malicioso. Y sólo después de un mes a partir de la publicación inicial, los delincuentes agregan código malicioso a la actualización de turno. Como resultado, miles de usuarios descargaron Trojan-PSW.AndroidOS.MyVk.i.

Fugas de datos

La información personal es un bien valioso, por lo que no debe sorprendernos que los ciberpiratas ataquen a los proveedores en línea en busca de formas de robar la mayor cantidad posible de datos en un solo ataque. Nos hemos acostumbrado a las noticias constantes sobre fugas de seguridad y este trimestre no ha sido la excepción, con informes sobre ataques contra beautifulpeople.com, el foro de hackers nulled.io (lo que remarca el hecho de que los ataques no sólo se dirigen contra sistemas legítimos), kiddicare, Tumblr y otros.

Algunos de estos ataques resultaron en el robo de inmensas cantidades de datos, lo que evidencia el hecho de que muchas compañías no están tomando las medidas necesarias para protegerse. No es sólo cuestión de proteger el perímetro corporativo. No existe una protección totalmente infalible, por lo que no es posible garantizar que los sistemas no sufran ataques. Pero cualquier organización que maneje datos personales tiene la obligación de protegerlos de forma efectiva. Esto incluye contraseñas de usuario con hash y sal, así como el cifrado de otros datos críticos.

Los consumidores pueden limitar los daños de una fuga de seguridad sufrida por un proveedor de Internet si es que han implementado contraseñas únicas y complejas: una contraseña ideal contiene al menos 15 caracteres combinados entre letras, números y símbolos disponibles en el teclado. Como alternativa, se puede usar una aplicación de administración de contraseñas para su control automático. Por desgracia, muy a menudo se utilizan contraseñas fáciles de adivinar y también se utiliza la misma contraseña varias veces en múltiples cuentas en línea, de modo que si la contraseña de una de ellas queda comprometida, todas las IDs virtuales de la víctima quedan vulnerables. Este problema cobró notoriedad pública en mayo de 2016 cuando un hacker conocido como ‘Peace’ intentó vender 117 millones de contraseñas y direcciones de correo de LinkedIn que habían sido robadas años antes. ¡Más de un millón de las contraseñas robadas eran ‘123456’!

Muchos proveedores de Internet ofrecen la autenticación de dos factores, es decir, que se le pide al usuario que introduzca un código generado por un dispositivo token, o enviado a un dispositivo móvil, para poder acceder a un sitio o para modificar los ajustes de una cuenta.

La autenticación de dos factores sin duda mejora la seguridad, si es que los usuarios deciden utilizarla.

Varias compañías tienen previsto remplazar el sistema de contraseñas: Apple permite la autorización con huella digital para compras en iTunes y pagos con ApplePay, Samsung ha adelantado que utilizará el reconocimiento dactilar, de voz y de iris para SamsungPay, Amazon ha anunciado la ‘selfie-pay’, MasterCard y HSBC a su vez han anunciado el uso de reconocimiento facial y de voz para autorizar transacciones. Por supuesto, el principal beneficio es que se remplaza algo que los usuarios tienen que recordar (una contraseña) con algo que poseen, eliminando así la posibilidad de poner en peligro el proceso, como ocurre cuando eligen una contraseña débil.

Se considera que los datos biométricos son el siguiente paso. Sin embargo, no son una panacea de seguridad. Los datos biométricos pueden ser suplantados, como hemos visto anteriormente (aquí, aquí y aquí), y robados. Al final, la autenticación de múltiples factores es esencial, porque combina lo que sabes, lo que posees y lo que eres.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2016. Generalidades