Resumen

Ataques selectivos y campañas de programas maliciosos

Más limpiadores

El objetivo de la mayoría de las campañas de ataques selectivos es robar datos confidenciales. Sin embargo, esto no siempre es así. A veces, los atacantes limpian los datos en lugar de, o también para, acceder a información confidencial. Hemos visto varios ataques de limpiadores en los últimos años. Entre ellos figuran Shamoon (también conocido como ‘Disttrack’), que se cree fue utilizado para limpiar los datos en más de 30.000 equipo de Saudi Aramco en 2012, y Dark Seoul, utilizado en el ataque contra Sony Pictures en 2013.

Shamoon volvió a aparecer en noviembre de 2016, atacando a organizaciones de diversos sectores críticos y económicos de Arabia Saudita. Hasta ahora hemos observado tres oleadas de ataques con el programa malicioso Shamoon 2.0, activado el 17 de noviembre de 2016, el 29 de noviembre de 2016 y el 23 de enero de 2017.

Si bien los ataques comparten muchas similitudes con la ola anterior de ataques, ahora presentan nuevas herramientas y técnicas. Los atacantes comienzan por obtener credenciales de administrador para la red que van a atacar. Luego construyen un limpiador personalizado (Shamoon 2.0) que utiliza las credenciales robadas para realizar movimientos laterales en toda la organización. Finalmente, el limpiador se activa en una fecha predefinida, inutilizando los equipos infectados. La fase final del ataque es completamente automatizada y no depende de la comunicación con el centro de mando y control (C2) del atacante.

Shamoon 2.0 también incluye un componente ransomware. Aún no se lo ha utilizado en Internet, por lo que se desconoce si los atacantes usan esta parte de la plataforma para obtener ganancias financieras o para propósitos idealistas.

Mientras investigábamos los ataques de Shamoon, descubrimos un limpiador antes desconocido. Este programa malicioso, que hemos llamado StoneDrill, también parece dirigirse contra organizaciones de Arabia Saudita. Hay semejanzas de estilo con Shamoon, con funciones adicionales diseñadas para evitar su detección. Una de las víctimas de StoneDrill, observada a través de la Red de Seguridad de Kaspersky (KSN), se encuentra en Europa y pertenece al sector petroquímico, lo que sugiere que los atacantes podrían estar expandiendo sus operaciones de borrado más allá del Medio Oriente.

La diferencia más significativa entre los dos se refiere al proceso de limpiado. Shamoon utiliza un controlador de disco para el acceso directo al disco, mientras que StoneDrill inyecta el limpiador directamente en el navegador preferido de la víctima.

StoneDrill también comparte similitudes con un grupo APT, conocido como NewsBeef (también llamado “Charming Kitten” o gatito encantador), debido a que usa el Marco de Explotación del Navegador (Browser Exploitation Framework – BEef). Estas similitudes incluye firmas conocidas de WinMain y SO, comandos de actualización y nombres de servidores C2. No se sabe si los grupos responsables de Shamoon y StoneDrill son los mismos, o si simplemente los une los intereses y las regiones a las que atacan, aunque esto último nos parece lo más probable.

Además del módulo de limpieza, StoneDrill también incluye una puerta trasera que se ha utilizado para ejecutar operaciones de espionaje contra una serie de objetivos.

Pulse aquí para leer el informe completo sobre Shamoon 2.0 y StoneDrill. También puede suscribirse a nuestros informes de inteligencia de APT para acceder a nuestras investigaciones y descubrimientos en cuanto ocurren, además de amplia información técnica.

Eyepyramid

Como hemos visto antes, los ataques selectivos no tienen que ser técnicamente avanzados para tener éxito. En enero de 2016, la detención de dos sospechosos por parte de la policía italiana desveló una serie de ataques cibernéticos que apuntaban a prominentes políticos, banqueros, masones y autoridades policiales.

El programa malicioso utilizado en estos ataques, llamado ‘EyePyramid’, no era sofisticado, pero sí lo suficientemente exitoso como para permitir a los atacantes acceder a todos los recursos en las computadoras de sus víctimas. La investigación policial reveló 100 víctimas activas en el servidor utilizado para albergar el programa malicioso, pero había indicios de que los atacantes habían atacado a alrededor de 1600 víctimas en los últimos años. Entre sus víctimas, ubicadas principalmente en Italia, figuraban oficinas de abogados, servicios de consultoría, universidades y cardenales vaticanos.

El informe de la policía italiana no incluía detalles técnicos sobre la propagación del programa malicioso aparte de revelar el uso de spear-phishing. Sin embargo, identificaba varios servidores C2 y direcciones de correo electrónico utilizadas por los atacantes para extraer los datos robados. A partir de esta información, creamos una regla YARA, basada en direcciones de correo electrónico personalizadas, servidores C2, licencias para la librería de correo personalizada y direcciones IP específicas que los atacantes utilizaron en el ataque. Después la ejecutamos en nuestros sistemas para verificar si coincidía con muestras conocidas. Nuestra regla inicial de YARA resaltó dos muestras que nos permitieron crear una regla YARA más específica que identificó otras 42 muestras en nuestra colección. Una posterior investigación reveló más detalles sobre EyePyramid. Los ataques recurrieron a técnicas de ingeniería social para engañar a las víctimas y lograr que abran y ejecuten los archivos infectados adjuntos a los mensajes de correo con spear-phishing. Los archivos adjuntos utilizados eran archivos comprimidos ZIP y 7ZIP que contenían el programa malicioso. Los atacantes utilizaron múltiples espacios para intentar enmascarar la extensión del archivo, lo que indica el bajo nivel de sofisticación de los ataques.

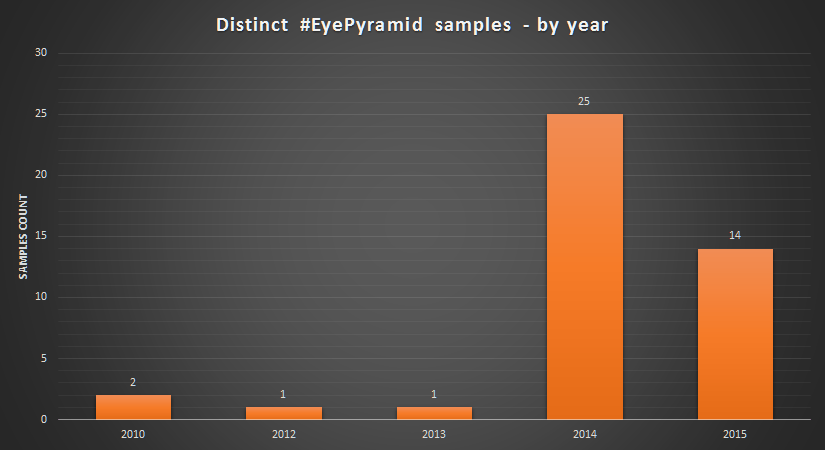

En base a las marcas de tiempo de compilación de las muestras, que parecen ser legítimas, la mayoría de las muestras utilizadas en los ataques fueron recopiladas en 2014 – 2015.

Está claro que los ciberdelincuentes pueden lograr sus propósitos incluso cuando el programa malicioso que utilizan no es ni sofisticado ni difícil de detectar. De la pobre OPSEC (seguridad operativa) empleada en la campaña (por ejemplo, el uso de direcciones IP asociadas a su propia empresa y conversaciones telefónicas o por WhatsApp con las víctimas), está claro que los atacantes eran aficionados. Sin embargo, fueron capaces de operar durante muchos años y lograron robar gigabytes de datos a sus víctimas.

Pulse aquí para acceder al informe completo sobre EyePyramid.

Se rompe el eslabón más débil de la cadena más fuerte

A mediados de 2016, más de 100 militares israelíes fueron atacados por un astuto ciberpirata. El ataque penetró en sus dispositivos y extrajo y envió datos al servidor C2 del atacante.

Las FDI (Fuerzas de Defensa Israelíes) C4I y la Unidad del Departamento de Seguridad Informática de las FDI, junto a investigadores de Kaspersky Lab, obtuvieron una lista de las víctimas: todos soldados de las FDI sirviendo alrededor de la franja de Gaza.

Esta campaña, que los expertos creen que todavía está en sus primeras etapas, ataca a dispositivos Android. Una vez que el dispositivo es penetrado, comienza un proceso sofisticado de recopilación de inteligencia, que explota las capacidades de vídeo y audio del teléfono, y las funciones de SMS y de ubicación.

Los ataques son poco sofisticados y dependen en gran medida de técnicas de ingeniería social. Los atacantes engañan a sus víctimas para que instalen una aplicación maliciosa, mientras continuamente intentan obtener información confidencial usando redes sociales: el grupo parece particularmente activo en Facebook Messenger. La mayoría de los avatares utilizados por los atacantes (participantes virtuales en la etapa de ingeniería social del ataque) engañan a las víctimas usando temas sexuales: por ejemplo, piden a la víctima que envíe fotografías explícitas y, a cambio, envían fotos falsas de chicas adolescentes. Los avatares aparentan ser de diferentes países como Canadá, Alemania, Suiza y otros.

Se convence a la víctima para que descargue una aplicación desde una URL maliciosa. Esta aplicación recopila datos desde el teléfono de la víctima, incluyendo información general (operador de red, localización GPS, IMEI, etc.), contactos, historial de navegación, mensajes SMS, imágenes. La aplicación también es capaz de grabar vídeo y audio.

Las FDI, que lideraron la investigación junto con los investigadores de Kaspersky Lab, creen que esta es sólo la punta de lanza de una campaña más amplia diseñada para capturar datos sobre cómo se distribuyen las fuerzas terrestres, las tácticas y el equipo que utilizan las FDI y la inteligencia en tiempo real.

Pulse aquí para acceder al informe completo sobre esta campaña.

La no persistencia de la memoria

Durante la respuesta a un incidente, los especialistas en seguridad buscan cualquier artefacto que los atacantes hayan dejado atrás en la red de la víctima. Esto incluye inspeccionar archivos de registro, buscar archivos en el disco duro, revisar el registro y verificar la memoria.

Sin embargo, cada uno de ellos tiene una ‘vida útil’ diferente: es decir, las pistas estarán disponibles para un analista por un tiempo más corto o más largo, dependiendo de donde estén ubicadas. Los datos almacenados en un disco duro probablemente estarán disponibles para un analista forense durante mucho tiempo: aunque, como vimos con Duqu 2.0, un sofisticado programa malicioso podría eliminar deliberadamente todos sus rastros en el disco duro después de instalarse, alojándose en la memoria sin elementos adicionales. Esta es la razón por la que es esencial la participación de forenses especializados en memoria para el análisis del programa malicioso y sus funciones.

Otro aspecto importante de un ataque son los túneles que el atacante instala en la red. Para este fin, los ciberdelincuentes (como Carbanak y GCMAN) podrían usar PLINK; Duqu 2.0 usó un controlador especial.

En nuestras predicciones para 2017 pronosticamos un aumento en las infecciones efímeras, es decir, programas maliciosos residentes en la memoria con fines de reconocimiento general, sin interés en la persistencia. En entornos altamente sensibles, donde el sigilo es esencial, los atacantes bien podrían estar satisfechos con operar hasta que el programa malicioso se borre de la memoria durante un reinicio, ya que esto reducirá la probabilidad de su detección y que su operación se vea comprometida.

Durante una reciente respuesta a un incidente, nuestros expertos encontraron que tanto el programa malicioso basado en la memoria como el túnel se habían implementado en un ataque bancario a través de utilidades estándar de Windows, como SC y NETSCH. La amenaza fue descubierta inicialmente por el equipo de seguridad del banco después de que detectaran el código Meterpreter dentro de la memoria física de un controlador de dominio. Participamos en el análisis forense tras esta detección y descubrimos el uso de scripts PowerShell dentro del registro de Windows. También descubrimos que la utilidad NETSCH se usó para hacer túneles de tráfico desde el huésped de la víctima hasta el C2 del atacante.

Pulse aquí para acceder a los detalles de esta investigación.

Mediante la Red de Seguridad de Kaspersky encontramos más de 100 redes corporativas infectadas con scripts PowerShell maliciosos en el registro.

No sabemos si todos fueron infectados por el mismo atacante. Durante nuestro análisis del banco afectado descubrimos que los atacantes habían utilizado varios dominios de tercer nivel y dominios .GA,. ML y ccTLDs. El beneficio, para los atacantes, de usar tales dominios es que son gratuitos y no incluyen información WHOIS después de la expiración del dominio. El hecho de que los atacantes utilizaran el marco Metasploit, utilidades estándar de Windows y dominios desconocidos sin información WHOIS hace casi imposible su atribución. Los grupos más cercanos con los mismos TTPs son Carbanak y GCMAN.

Técnicas como ésta son cada vez más comunes, especialmente en los ataques contra las instituciones financieras. La extracción de datos se puede lograr mediante utilidades estándar y algunos trucos, sin necesidad de un programa malicioso. Estos ataques efímeros resaltan la necesidad de contar con una tecnología sofisticada y proactiva en soluciones anti-malware, como el System Watcher de Kaspersky Lab.

KopiLuwak: una nueva carga JavaScript de Turla

El grupo APT de habla rusa Turla (conocido con varios nombres como ‘Snake’, Uroburos’, ‘Venomonous Bear’ y ‘Krypton’) ha estado activo desde al menos 2007 (y tal vez incluso más). Sus actividades se remontan a muchos incidentes de alto perfil, incluyendo el ataque de 2008 contra el comando central estadounidense (el incidente Buckshot Yankee) y, más recientemente, el ataque contra el contratista militar suizo RUAG. Hemos discutido sus actividades en varias ocasiones (aquí, aquí, aquí y aquí). El grupo intensificó sus actividades en 2014, atacando a Ucrania, a instituciones relacionadas con la UE, a gobiernos de países de la UE, a ministerios de asuntos exteriores en todo el mundo, a empresas de medios de comunicación y, posiblemente, a objetivos relacionados con la corrupción en Rusia. En 2015 y 2016 el grupo diversificó sus actividades, pasando del marco de abrevadero Turla Epic al marco Gloog Turla, que sigue activo. El grupo también expandió sus actividades de phishing con los ataques Skipper/WhiteAtlas, que emplearon el nuevo programa malicioso. Recientemente, el grupo ha multiplicado en 10 veces sus registros C2 basados en satélites, en comparación con el promedio de 2015.

En enero, John Lambert de Microsoft (@ JohnLaTwC) escribió un mensaje de Twitter sobre un documento malicioso que descargaba una ‘muy interesante puerta trasera . JS‘. Desde finales de noviembre de 2016, Kaspersky Lab ha observado que Turla utiliza esta nueva carga de JavaScript y la variante macro específica. Se trata de una técnica que hemos observado antes con las cargas útiles ‘ICEDCOFFEE’ de Turla (detalladas en un informe privado de junio de 2016 que está disponible para los clientes de Kaspersky APT Intelligence Services). Si bien el método de distribución es algo similar a ICEDCOFFEE, el JavaScript se diferencia grandemente y parece haber sido creado principalmente para evitar la detección.

La focalización de este nuevo programa malicioso es consistente con campañas anteriores conducidas por Turla, centrándose en ministerios extranjeros y otras organizaciones gubernamentales en toda Europa. Sin embargo, la frecuencia es mucho más baja que la de ICEDCOFFEE, cuyo número de organizaciones atacadas no supera los dos dígitos (en enero de 2017). Estamos convencidos de que este nuevo JavaScript se utilizará más intensamente en el futuro como un mecanismo de distribución de primera etapa y como perfilador de víctimas.

Este programa malicioso es bastante simple pero flexible en su funcionalidad, y es capaz de ejecutar un lote estándar de comandos de perfilado de víctimas; también permite a los atacantes ejecutar comandos arbitrarios a través de Wscript.

Pulse aquí para acceder a los detalles de KopiLuwak.

El documento contiene una macro maliciosa que es muy similar a las macros utilizadas anteriormente por Turla para distribuir Wipbot, Skipper y ICEDCOFFEE. El grupo Turla sigue dependiendo en gran medida de las macros incrustadas en documentos de Office. Esto podría parecer una táctica básica para un atacante tan sofisticado, pero les ha ayudado a comprometer objetivos de alto valor. Aconsejamos a las organizaciones que deshabiliten las macros y no permitan que los empleados habiliten dicho contenido a menos que sea absolutamente necesario.

El documento señuelo de arriba muestra una carta oficial de la embajada de Catar en Chipre dirigida al ministerio de relaciones exteriores de Chipre. Según el nombre del documento, ‘National Day Reception (Dina Mersine Bosio Ambassador’s Secretary).doc ‘, presumimos que pudo haber sido enviado por el secretario del embajador de Catar al ministerio de asuntos exteriores, posiblemente indicando que el grupo Turla ya tenía el control de al menos un sistema dentro de la red diplomática de Catar.

La mejor defensa contra los ataques selectivos es un enfoque multicapas que combine las tecnologías antivirus tradicionales con la administración de parches, la detección de intrusos en el host y una estrategia de lista de admitidos de denegaciones por defecto. Según un estudio de la Dirección de Señales Australiana, el 85 por ciento de los ataques selectivos analizados podrían haberse detenido empleando cuatro estrategias simples de mitigación: listas de aplicaciones admitidas, actualización de aplicaciones, actualización de sistemas operativos y restricción de privilegios administrativos.

Historias de programas maliciosos

La bolsa o la vida: ¡tu dinero o tus archivos!

En la Gran Bretaña del siglo XVIII (y en otros lugares) los viajeros podían ser asaltados en los caminos por un ladrón que detenía las carretas en el camino y les exigía a los pasajeros que entregasen su dinero y objetos de valor. Este asaltante de caminos solía decir esta amenaza: La bolsa o la vida: ¡tu dinero o tu vida! El ransomware es una versión de este asalto de caminos para la era digital, con la diferencia de que son nuestros datos los rehenes y la exigencia del asaltante se muestra en la pantalla.

Se reportaron más de 1 445 000 ataques ransomware en 2016, tanto contra empresas como individuos. Este enorme crecimiento que hemos visto en los últimos años está alimentado por el éxito que los ciberdelincuentes han tenido con este tipo de programa malicioso: el ransomware se monetiza fácilmente e implica un bajo costo de inversión por víctima.

De las 62 nuevas familias crypto-ransomware que descubrimos el año pasado, al menos 47 fueron desarrolladas por ciberdelincuentes de habla rusa. En febrero publicamos un informe sobre la economía ransomware rusa. Está claro que el desarrollo del ransomware está sustentado por un ecosistema subterráneo flexible y fácil de usar que permite a ciberdelincuentes, con casi cualquier nivel de habilidades informáticas y recursos financieros, lanzar campañas de ataques. Nuestros investigadores identificaron tres niveles de implicación delictiva en el negocio de ransomware.

La primera es la creación y actualización de las familias ransomware. Esto requiere habilidades avanzadas de escritura de códigos, y los implicados son los miembros más privilegiados del mundo clandestino del ransomware, puesto que ellos son la llave a todo el ecosistema. La segunda es el desarrollo y apoyo de programas de afiliados para la distribución del ransomware. Esto está a cargo de comunidades criminales que distribuyen el ransomware mediante herramientas auxiliares como paquetes de exploits y mensajes spam. La tercera es la participación de los socios en dichos programas afiliados. Los involucrados están en el escalón más bajo de la escalera y su función es ayudar a los propietarios de programas de afiliados a difundir el malware, a cambio de una parte de los ingresos: las únicas calificaciones necesarias son la voluntad de llevar a cabo actividades ilegales y el dinero para unirse al plan de afiliados.

Pudimos identificar a varios grandes grupos de delincuentes de habla rusa especializados en el desarrollo y distribución de ransomware. Estos grupos podrían reunir a decenas de diferentes socios, cada uno con su propio programa de afiliados. La lista de sus objetivos incluye no sólo a consumidores individuales, sino a empresas pequeñas y medianas e incluso a corporaciones. Si bien en un inicio se centraron en organizaciones de la Federación de Rusia, estos grupos están ahora ampliando su atención hacia organizaciones en otras partes del mundo. Los ingresos diarios de un programa de afiliados podrían llegar a decenas, o incluso cientos, de miles de dólares: de esto, alrededor del 60 por ciento se queda en los bolsillos de los delincuentes como ganancia neta.

En marzo informamos sobre una nueva familia de ransomware utilizada en ataques selectivos contra organizaciones, denominada PetrWrap. Una vez que logran penetrar en la empresa atacada, los atacantes utilizan la herramienta PsExec para instalar el ransomware en todos los equipos. Un aspecto especialmente interesante de este ransomware es que los atacantes utilizan el conocido ransomware Petya para cifrar los datos. Aunque Petya hace uso de un modelo de ‘ransomware-como-servicio’, los atacantes no recurrieron a él. En su lugar, incluyen una muestra del ransomware Petya dentro de la sección de datos del programa malicioso y utilizan Petya para infectar las computadoras atacadas. Un módulo especial parcha el ransomware original Petya sobre la marcha. Esto permite que los atacantes oculten el hecho de que están utilizando Petya.

Los ataques ransomware dirigidos contra organizaciones son cada vez más comunes. Los grupos que utilizan ransomware en ataques específicos suelen buscar servidores vulnerables o servidores con acceso RDP no protegido. Después de penetrar en la red de una organización, utilizan frameworks especiales como Mimikatz para obtener las credenciales necesarias para instalar el ransomware en toda la red. Para protegerse de estos ataques, las organizaciones deben mantener actualizado el software de sus servidores, utilizar contraseñas seguras para sistemas de acceso remoto, instalar soluciones de seguridad en sus servidores y utilizar soluciones de seguridad con componentes de detección de comportamiento en todos sus puntos finales.

El Internet de las cosas rotas

Recordemos que en octubre de 2016 unos ciberdelincuentes utilizaron una red de dispositivos domésticos conectados a Internet (cámaras IP, DVRs, cámaras CCTV e impresoras) para lanzar ataques DDoS. Para ello, los atacantes infectaron los dispositivos vulnerables con el programa malicioso Mirai. Esta operación fue significativa no sólo porque se hizo uso indebido de dispositivos del Internet de las cosas (IoT), sino también porque el tráfico DDoS generado superó todos los volúmenes anteriores. El DDoS inutilizó una parte del Internet y fue lo suficientemente grave como para que el FBI y el DHS iniciasen investigaciones. En ese momento, no se había descartado la participación del gobierno de otro país, dado el poder general de las redes Mirai. Pero a pesar de la escala de estos ataques no hacía la participación del gobierno de un país. El tiempo dirá si algunos gobiernos eligen esconder sus actividades destructivas a simple vista en el IoT, pues las capacidades están claramente disponibles. Es posible que veamos a algún gobierno tentado en derribar amplias porciones de Internet usando este conjunto de sencillas herramientas.

En febrero, analizamos los informes de un programa distribuidor y bot Mirai basado en Win32 para múltiples plataformas que estaba circulando en Internet. Algunas discusiones públicas al respecto sugirieron que un bot IoT totalmente nuevo se estaba propagando hacia y desde dispositivos de Windows. Pero no fue el caso: por el contrario, una red zombi Windows previamente activa está ahora propagando una variante del bot Mirai. Antes de enero no habíamos visto esta variante de distribuidor utilizar los descargadores de Mirai. Pero este bot de Windows no es nuevo en sí. El método del bot de Windows para la distribución de Mirai también es muy limitado, pues sólo distribuye los bots Mirai a un host de Linux desde un host de Windows si logra interceptar con fuerza bruta una conexión telnet.

Así que no hemos visto un salto sensacional desde Linux Mirai a Windows Mirai. Pero sí tenemos una nueva amenaza y el uso de Windows para distribuir Mirai a recursos previamente no disponibles. En particular, los servidores SQL vulnerables con plataforma Windows pueden ser un problema, ya que pueden estar orientados a Internet y tener acceso a cámaras IP conectadas a redes privadas, DVRs, software multimedia y otros dispositivos internos.

Resulta desafortunado ver cualquier forma de tráfico de Mirai entre las plataformas Linux y Windows. Así como la publicación del código fuente del troyano bancario Zeus trajo años de problemas para la comunidad en Internet, la publicación del código fuente del bot IoT Mirai también traerá problemas importantes a la infraestructura de Internet durante los próximos años. Esto es sólo el comienzo.

En respuesta al enorme problema que esto plantea a la infraestructura de Internet, en los últimos meses nuestro equipo y CERT han participado en múltiples y exitosos esfuerzos de neutralización de C2 que de otro modo han planteado problemas a los socios con la simple entrega de notificaciones. Aunque algunos investigadores de seguridad pueden describir estas neutralizaciones como un juego del gato y el ratón, estos esfuerzos significaron un alivio para las grandes redes que se veían afectadas por tormentas de gigabytes DDoS. Nos complace asociarnos con más operadores de redes para utilizar nuestras conexiones con CERTs, autoridades policiales y otros socios en todo el mundo y aprovechar este éxito.

Pulse aquí para acceder a nuestro informe.

Este ataque, al igual que otros que involucran a dispositivos IoT comprometidos, explotó el hecho de que muchos usuarios no cambian las credenciales predeterminadas del fabricante cuando compran un dispositivo inteligente. Esto facilita que los atacantes accedan al dispositivo, con sólo probar la contraseña predeterminada conocida. Además, no hay actualizaciones de firmware para muchos dispositivos. Los dispositivos IoT son también un blanco atractivo para los ciberdelincuentes, ya que a menudo tienen conectividad permanente.

Hoy en día vivimos rodeados de dispositivos inteligentes. Los hogares modernos tienen teléfonos, televisores, termostatos, refrigeradores, monitores de bebé, brazaletes de fitness y juguetes para niños. Pero también están los automóviles, dispositivos médicos, cámaras y parquímetros. Algunas casas incluso están diseñadas de forma “inteligente”. El omnipresente Wi-Fi reúne a todos estos dispositivos en línea, como parte del Internet de las cosas (IoT). Estas cosas están diseñadas para hacernos la vida más fácil. Dado que los objetos cotidianos son capaces de recolectar y transferir datos automáticamente, sin interacción humana, pueden operar de manera más efectiva y eficiente. Sin embargo, un mundo de objetos cotidianos conectados significa una superficie de ataque más grande para los ciberdelincuentes. A menos que se protejan los dispositivos IoT, los datos personales que intercambien pueden verse comprometidos, pueden ser objeto de un ataque, o pueden ser utilizados en un ataque.

Uno de los problemas asociados con los dispositivos IoT es que a menudo se trata de objetos cotidianos que han prestado funciones útiles durante mucho más tiempo del que Internet ha existido. Así que no vemos el computador que hay dentro del objeto. En ninguna parte esto es más cierto que con los juguetes para niños. En los últimos dos años y en varias ocasiones se han planteado preocupaciones de seguridad y privacidad en torno a los juguetes para niños (se puede leer más aquí, aquí y aquí).

En febrero, se plantearon preocupaciones similares sobre la muñeca My Friend Cayla. La Agencia Federal de Redes, el vigilante alemán de las telecomunicaciones, sugirió que los padres que habían comprado la muñeca debían destruirla debido a estas preocupaciones.

El mejor consejo para cualquiera que utilice dispositivos domésticos IoT conectados, es cambiar las contraseñas predeterminadas en todos sus dispositivos por contraseñas únicas y complejas para evitar que sean penetrados de forma remota; esto incluye a los routers domésticos, que son la puerta de entrada a las redes domésticas. Puede que muchos usuarios se vean tentados a desconectar todos sus dispositivos debido a estas noticias, pero en el mundo cada vez más conectado de hoy, eso no es realista. Siempre es bueno revisar la funcionalidad de un dispositivo inteligente y deshabilitar cualquier función que realmente no se necesite. Por ello, el adecuado manejo de contraseñas es una efectiva medida para alejar a los ciberdelincuentes de sus dispositivos. Este tipo de ataque a gran escala también destaca la necesidad de que los fabricantes consideren la seguridad en el diseño, más bien como una idea posterior.

Fugas y volcado de datos

Estamos acostumbrados a ver un flujo constante de fallas de seguridad mes tras mes; y este trimestre no ha sido la excepción, con los ataques a Barts Health Trust, Sports Direct, el grupo de hoteles InterContinental, y ABTA.

Algunas fallas resultan en el robo de datos críticos, lo que remarca el hecho de que muchas empresas no toman medidas adecuadas para defenderse. Toda organización en posesión de datos personales tiene la obligación de protegerlos de la forma más efectiva posible. Esto incluye contraseñas de usuario con hash y salt, así como el cifrado de otros datos críticos.

Los consumidores pueden limitar el daño de una falla de seguridad en un proveedor en línea asegurándose de elegir contraseñas únicas y complejas: una contraseña ideal contiene al menos 15 caracteres que combinen letras, números y símbolos del teclado. Una alternativa es utilizar una aplicación para la administración de contraseñas que maneja todo esto automáticamente. También es una buena idea utilizar la autenticación de dos factores, cuando un proveedor en línea ofrece esta característica, que requiere que los clientes ingresen un código generado por un token físico, o enviado a un dispositivo móvil, para tener acceso a un sitio, o al menos para realizar cambios en la configuración de la cuenta.

El volcado público de información crítica ha aumentado en los últimos años. Esta es una tendencia que habíamos predicho en 2015. Los “hacktivistas”, delincuentes y atacantes patrocinados por gobiernos han adoptado el volcado estratégico de imágenes privadas, información, listas de clientes y códigos para avergonzar a sus víctimas. Si bien algunos de estos ataques son estratégicamente dirigidos, algunos también son producto del oportunismo, aprovechándose de la pobre ciberseguridad.

En febrero, WikiLeaks publicó más de 8.000 documentos, denominados “Vault 7”, que describen las tácticas y herramientas utilizadas para penetrar en dispositivos informáticos de marcas famosas, para eludir las soluciones de seguridad instaladas e incluso para sembrar rastros falsos. El primer lote de documentos publicados (fechado entre 2013 y 2016) incluyó documentación sobre cómo comprometer a navegadores, smartphones y equipos que ejecutan Windows, Mac OS y Linux. Los siguientes volcados de datos se centraron en el desarrollo de programas maliciosos para comprometer el firmware que se ejecuta en Mac OS e iOS, especialmente firmware EFI y UEFI, y en métodos para evadir la detección. Pulse aquí y aquí para saber más.

Sólo podemos esperar que esta práctica siga creciendo en el futuro. Los consumidores y las empresas por igual deben utilizar el cifrado para proteger sus datos confidenciales y deben asegurarse de aplicar las actualizaciones tan pronto como estén disponibles, a fin de reducir las posibilidades de que sus datos sean robados y volcados en línea.

Panorama de las ciberamenazas en el primer trimestre de 2017

José Nicolás Flores García

Excelente, siempre reviso las actualizaciones.

Gracias