- Principales incidentes de seguridad

- Estadística principal de 2015

- La evolución de las amenazas de seguridad informática en el entorno empresarial

- Predicción para 2016

A finales de 2014 publicamos nuestros pronósticos sobre la evolución de la seguridad informática mundial en 2015. Cuatro de las nueve predicciones estaban directamente relacionadas con las amenazas para el entorno empresarial. Nuestras predicciones resultaron exactas. Tres de los cuatro puntos ya se han hecho realidad:

- Los cibercriminales están adoptando ataques selectivos del tipo APT. Sí, lo están haciendo.

- Se han fragmentado y diversificado los ataques de los grupos APT. Sí, lo han hecho.

- Presenciamos una escalada de los ataques a cajeros automáticos y terminales POS-terminales. Sí.

- Ataques contra los sistemas de pago virtuales. No.

Veamos cuales fueron los incidentes más importantes en 2015, y qué nuevas tendencias relacionadas con la seguridad de la información en el entorno empresarial hemos visto.

Las cifras del año

- En 2015 se neutralizó al menos un ataque de software malintencionado en el 58% de los equipos corporativos, tres puntos porcentuales más que el año pasado.

- El 29% de los equipos, es decir, casi uno de cada tres equipos del entorno empresarial ha sido objeto de al menos un ataque a través de Internet.

- Durante los ataques a las aplicaciones de oficina se usaron exploits con una frecuencia tres veces mayor que en los ataques a los usuarios domésticos.

- El antivirus de archivos se activó en el 41% de los equipos de usuarios corporativos (se detectaron objetos maliciosos en los medios extraíbles que están conectados a las computadoras: unidades flash USB, tarjetas de memoria, teléfonos, discos duros externos y unidades de red).

Los ataques selectivos contra empresas: las APT y los delincuentes

El año 2015 será recordado por una serie de ataques tipo ATP contra los negocios. El arsenal y los métodos utilizados por los atacantes, fueron muy similares a lo que encontramos al analizar ataques APT, pero detrás de ellos no había estructuras gubernamentales, sino cibercriminales. Aunque los cibercriminales utilizaron métodos atípicos, el objetivo principal de los ataques se mantuvo sin cambios: obtener ganancias financieras.

Un ejemplo claro del cambio de blancos de los ataques tipo APT, que esta vez apuntaron a las organizaciones financieras fue Carbanak. Este ataque fue un verdadero atraco a un banco en la era digital: los atacantes penetraron en la red del banco víctima y buscaron el sistema de misión crítica, que usaron para extraer dinero de la organización financiera. Tras robar al banco una suma significativa (de 2,5 a 10 millones de dólares), los criminales empezaron a buscar a su próxima víctima.

En 2015, se bloquearon uno o más ataques #malware en el 58% de computadoras corporativas #KLReport

Tweet

La mayoría de las víctimas de la campaña maliciosa vivía en Europa del Este. Pero la campaña Carbanak también estaba diriga a organizaciones de los Estados Unidos, Alemania y China. En todo el mundo hubo más de 100 víctimas del ataque, y la pérdida total sufrida por las organizaciones (que en su mayoría eran bancos) puede alcanzar los mil millones de dólares.

No hay que olvidar que la información también puede ser de gran valor, sobre todo si se la puede utilizar al cerrar acuerdos, o en las bolsas de bienes, valores o monedas, incluyendo las criptomonedas. Un ejemplo de un ataque selectivo, que podría tener como fin la obtención de dicha información es Wild Neutron (también conocido como Jripbot y Morpho). Por primera vez esta campaña de ciber espionaje recibió amplia publicidad en 2013, cuando provocó daños a varias empresas de renombre, entre ellas Apple, Facebook, Twitter y Microsoft. Después de que estos incidentes se hicieran públicos, los organizadores de la operación de ciberespionaje volvieron a sus actividades. Pero cerca de un año después, Kaspersky Lab documentó el resurgimiento de las actividades de Wild Neuron.

Nuestras investigaciones han demostrado que la campaña de ciberespionaje infectó los equipos de usuarios en 11 países y territorios, a saber, Rusia, Francia, Suiza, Alemania, Austria, Eslovenia, Palestina, Emiratos Árabes Unidos, Kazajstán, Argelia y Estados Unidos. Entre las víctimas había bufetes de abogados, empresas de inversión, organizaciones que trabajan con la criptomoneda Bitcoin, grupos de empresas y empresas que participan en fusiones y adquisiciones, empresas TI, instituciones de salud, compañías de bienes raíces y usuarios individuales.

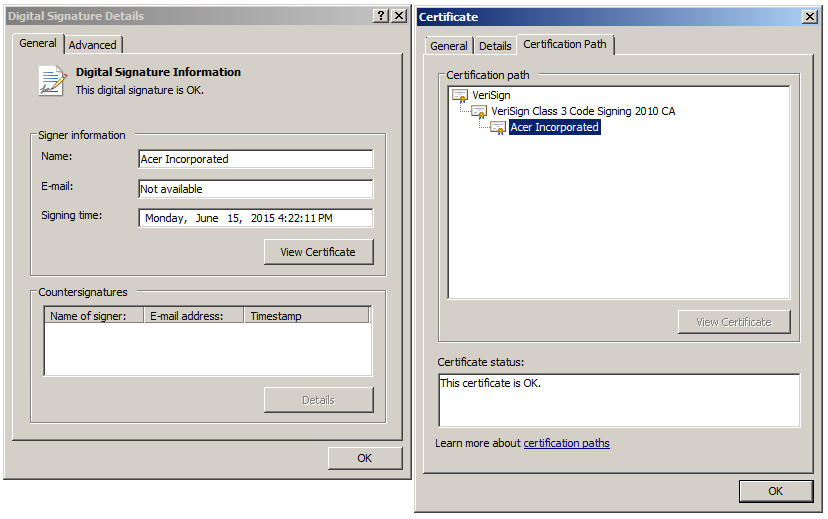

Vale decir que durante la campaña Wild Neuron se utilizó un certificado de firma de código robado a la compañía Acer.

Firma de la compañía Acer en el paquete de instalación de Wild Neuron

La tendencia de diversificar los ataques APT ilustra el cambio de blancos del grupo Winnti. Durante mucho tiempo se creyó que el grupo de ciberdelincuencia chino Winnti atacaba sólo a las empresas productoras de videojuegos. Sin embargo, desde la primavera de 2015 comenzamos recibir información que indica que los atacantes, una vez comprobados sus herramientas y métodos, tratan de obtener beneficio de los ataques a nuevos objetivos. Sus intereses ya no se limitan a la industria del entretenimiento, sino que ahora apuntan a las empresas farmacéuticas y de telecomunicaciones. Durante el análisis de la nueva ola de ataques Winnti, como en el caso de Wild Neuron, se reveló que el rootkit Winnti venía firmado con certificados robados pertenecientes a una de las divisiones de un gran conglomerado japonés.

2015 también marcó la expansión de la geografía, tanto de los ataques, como de los atacantes. Por ejemplo, durante la investigación de un incidente ocurrido en el Cercano Oriente llevada a cabo por los expertos de Kaspersky Lab, se detectó que estaba activa una agrupación antes desconocida que realizaba ataques selectivos. La banda fue bautizada Halcones del Desierto (Desert Falcons), y es el primer grupo árabe que realiza operaciones completas de espionaje cibernético. En el momento de su descubrimiento, las víctimas ya eran cerca de 300, y entre ellas figuraban instituciones financieras.

En cambio el grupo Blue termite atacó a organizaciones y empresas en Japón

Puede encontrar información más detallada sobre los ataques selectivos lanzados contra negocios en los informes publicados por Kaspersky Lab: Carbanak, Wild Neuron, Winnti, DarkHotel 2015, Desert Falcons, Blue Termit y Grabit. Los suscriptores de Kaspersky Intelligence (intelreports@kaspersky.com) tienen acceso a resultados más detallados del estudio.

El análisis de los datos permite distinguir varias tendencias en el desarrollo de los ataques selectivos contra las empresas:

- Bajo la mira de los intrusos estaban organizaciones que almacenan dinero: bancos, fondos y empresas asociadas con la bolsa de valores y la bolsa de criptomonedas.

- Los ataques se preparan con mucho cuidado, los atacantes investigan los intereses de las víctimas potenciales (empleados de las empresas atacadas) e identifican los sitios que son más propensos a visitar, estudian los contactos de la víctima, cuales son los proveedores de equipos y servicios a la compañía.

- Los datos recogidos en la preparación de los ataques son ampliamente utilizados. Los atacantes hackean los sitios legítimos y las cuentas de usuario de los contactos comerciales de los empleados de la empresa atacada. Estos sitios y cuentas se usan durante unas pocas horas para propagar el código malicioso, y una vez logrado este objetivo, vuelven al estado anterior a la infección. Este esquema da a los atacantes la capacidad de volver a utilizar el recurso hackeado unos meses más adelante.

- Se hace un uso activo de los archivos firmados y del software legal para recoger información de la red atacada.

- Diversificación de los ataques contra las pequeñas y medianas empresas.

- Extensión de la geografía de los ataques selectivos contra los negocios: gran ataque en Japón, un grupo de APT del mundo árabe.

Aunque los ataques tipo APT respaldados por los ciberdelincuentes son relativamente pocos, sus tendencias de desarrollo, sin duda, afectan a los enfoques y métodos utilizados en los ataques de los cibercriminales contra las empresas “comunes y corrientes”.

Estadística

Merece la pena destacar que la estadística general de clientes corporativos (geografía de los ataques, estadística de objetos detectados), coincide en principio con la estadística de usuarios domésticos. Esto no es sorprendente, porque los usuarios corporativos no están en un entorno aislado, sino que sus equipos se convierten en blanco de los ataques maliciosos que propagan malware sin que les importe el perfil de la víctima. Este tipo de ataques y malware son la mayoría, y los datos sobre ataques dirigidos a los usuarios de negocios tienen poca influencia en las estadísticas generales.

En 2015, el 29% de las computadoras de empresa fueron sometidas a uno o más ataques web #KLReport

Tweet

En 2015, al menos un ataque de malware fue neutralizado en el 58% de los equipos corporativos, 3 puntos porcentuales más que el año pasado.

Las amenazas Web (ataques a través de Internet)

En 2015, el 29%, es decir, casi uno de cada tres equipos del entorno empresarial sufrió por lo menos un ataque a través de Internet.

TOP 10 de malware, ataques a través de Internet

Destacamos que en esta clasificación sólo hay malware, porque hemos excluido de ella los programas de publicidad que son muy intrusivos y causan molestias al usuario, pero que no causan daños a su equipo.

| Nombre* | % de usuarios atacados** | |

| 1 | Malicious URL | 57,0% |

| 2 | Trojan.Script.Generic | 24,7% |

| 3 | Trojan.Script.Iframer | 16,0% |

| 4 | Exploit.Script.Blocker | 4,1% |

| 5 | Trojan-Downloader.Win32.Generic | 2,5% |

| 6 | Trojan.Win32.Generic | 2,3% |

| 7 | Trojan-Downloader.JS.Iframe.diq | 2,0% |

| 8 | Exploit.Script.Generic | 1,2% |

| 9 | Packed.Multi.MultiPacked.gen | 1,0% |

| 10 | Trojan-Downloader.Script.Generic | 0,9% |

*Veredictos de detección pertenecientes al módulo del antivirus web. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados.

Prácticamente todo el TOP 10 está formado por los veredictos que se asignan a los objetos utilizados en ataques drive-by, es decir, diferentes descargadores troyanos y exploits.

Geografía de los ataques web

Geografía de los ataques a través de los recursos basados en la web, 2015 (porcentaje de usuarios corporativos atacados en el país)

Amenazas locales

El antivirus de archivos se activó en el 41% de los equipos de usuarios corporativos (se detectaron objetos maliciosos en los medios extraíbles que están conectados a las computadoras: unidades flash USB, tarjetas de memoria, teléfonos, discos duros externos y unidades de red).

TOP 10 de programas maliciosos, amenazas locales

También en esta clasificación sólo hay malware, porque hemos excluido de ella los programas de publicidad que son muy intrusivos y causan molestias al usuario, pero que no causan daños a su equipo.

| Nombre* | % de usuarios atacados** | |

| 1 | DangerousObject.Multi.Generic | 23,1 |

| 2 | Trojan.Win32.Generic | 18,8 |

| 3 | Trojan.WinLNK.StartPage.gena | 7,2 |

| 4 | Trojan.Win32.AutoRun.gen | 4,8 |

| 5 | Worm.VBS.Dinihou.r | 4,6 |

| 6 | Net-Worm.Win32.Kido.ih | 4,0 |

| 7 | Virus.Win32.Sality.gen | 4,0 |

| 8 | Trojan.Script.Generic | 2,9 |

| 9 | DangerousPattern.Multi.Generic | 2,7 |

| 10 | Worm.Win32.Debris.a | 2,6 |

*Veredictos de detección de los módulos OAS y ODS del antivirus que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

**Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados.

En primer lugar hay varios programas maliciosos descubiertos con la ayuda de las tecnologías en la nube y detectados como DangerousObject.Multi.Generic Estas tecnologías funcionan cuando en las bases antivirus todavía no existen firmas ni heurísticas que detecten el programa malicioso, pero la compañía antivirus ya tiene información sobre el objeto “en la nube”. En el caso de las empresas que no tienen el derecho de enviar estadísticas a la nube, en lugar de deshabilitar la nube se usa Kaspersky Security Network Private, para que los equipos de la red obtengan la protección desde una nube privada.

En 2015, se desencadenó la detección de archivos @antivirus en el 41% de computadoras corporativas #KLReport

Tweet

El resto de los programas maliciosos de la estadística son, en su mayoría, programas y componentes que se autopropagan.

Geografía de las amenazas locales

Geografía de la detección de amenazas locales, 2015

(porcentaje de usuarios corporativos atacados en el país)

Características de los ataques lanzados contra los negocios

La estadística de los usuarios corporativos no refleja los detalles específicos de los ataques contra empresas, porque en ella tiene un mayor efecto la probabilidad de infección de su equipo en el país o la popularidad de uno u otro malware entre los atacantes maliciosos.

Sin embargo, un análisis más detallado revela las peculiaridades de los ataques a los usuarios corporativos:

- se utilizan exploits para aplicaciones de oficina con una frecuencia 3 veces mayor que en los ataques a los usuarios domésticos,

- se usan archivos maliciosos usados firmados con certificados digitales válidos,

- durante los ataques se utilizan programas legales asequibles, lo que le permite al atacante permanecer sin ser detectado durante más tiempo.

Además, hemos observado un fuerte crecimiento en el número de equipos pertenecientes a usuarios corporativos que han sufrido ataques de programas cifradores.

No siempre se trata de ataque del tipo APT: los “delincuentes comunes” se centran en los usuarios corporativos, y a veces en una empresa en particular.

Los exploits en los ataques a los negocios

La siguiente clasificación de aplicaciones vulnerables se basa en los datos de los exploits usados por los delincuentes tanto en los ataques mediante Internet, como en las aplicaciones locales afectadas, entre ellas las presentes en los dispositivos móviles de los usuarios.

Distribución de los exploits utilizados en ataques maliciosos, según tipos de aplicaciones (usuarios corporativos, 2015)

Distribución de los exploits utilizados en ataques maliciosos, según tipos de aplicaciones (usuarios domésticos, 2015)

Al comparar los exploits utilizados por los hackers para atacar a usuarios domésticos y corporativos, lo que más llama la atención es el uso más activo de exploits para programas de oficina en los ataques contra empresas. Si en los ataques a los usuarios domésticos los encontramos sólo en el 4% de los casos, en los ataques a los usuarios corporativos los exploits que aprovechan vulnerabilidades en las aplicaciones de oficina, representan el 12% del total de exploits detectados durante el año.

De la misma manera que en los ataques a los usuarios domésticos, en los ataques a los usuarios corporativos, los navegadores ocupan el primer puesto entre las aplicaciones atacadas por los exploits. Al leer esta estadística es necesario tomar en cuenta que las tecnologías de Kaspersky Lab detectan los exploits en diversas etapas. En la categoría “Navegadores” también se enumeran las detecciones de las páginas de aterrizaje que reparten exploits. Según nuestras observaciones, con frecuencia se trata de exploits para Adobe Flash Player.

Distribución de los exploits usados por los delincuentes en los ataques, según tipos de aplicaciones atacadas, 2014 y 2015

En comparación con el año 2014 disminuyó significativamente la cuota de exploits para Java y PDF, en 14 y 8 puntos porcentuales respectivamente. Los exploits para Java se han vuelto menos populares, a pesar de que durante el año se descubrieron varias vulnerabilidades de día cero. Al mismo tiempo, aumentó la proporción de ataques que explotan vulnerabilidades en los programas de oficina (+8 puntos porcentuales), navegadores (+9 puntos porcentuales), Adobe Flash Player (+9 puntos porcentuales) y Android (+3 puntos porcentuales).

Como muestra la práctica del análisis de incidentes de seguridad, incluso en los ataques selectivos lanzados contra corporaciones los criminales utilizan con más frecuencia exploits para las vulnerabilidades ya conocidas, debido a que la instalación de parches toma bastante tiempo en un entorno corporativo. El aumento de los exploits dirigidos a aplicaciones de Android vulnerables, que alcanzó el 7%, indica que ha crecido el interés de los delincuentes hacia los datos corporativos almacenados en los dispositivos móviles de los empleados.

Cifradores

Durante largo tiempo se consideró que los troyanos cifradores eran una amenaza sólo para los usuarios domésticos. Ahora, de acuerdo con nuestros datos, los delincuentes que aprovechan los cifradores están prestando una atención cada vez mayor a las compañías.

En 2015, soluciones @Kaspersky detectó ransomware en más de 50K computadoras de redes corporativas #KLReport

Tweet

En 2015, nuestras soluciones detectaron cifradores en más de 50 mil equipos de redes corporativas, cifra que es dos veces mayor a la del año anterior. También es importante tener en cuenta que el número real de incidentes es mucho mayor: esta estadística considera sólo los resultados de la detección por firmas y la detección heurística, y los productos Kaspersky Lab en la mayoría de los casos detectan a los troyanos cifradores mediante métodos de análisis de conducta.

Número de usuarios corporativos únicos, atacados por troyanos cifradores en 2014 y 2015

El intenso aumento del interés de los delincuentes por los ataques contra compañías se explica por dos motivos. En primer lugar, la cantidad pagada como rescate por las organizaciones puede ser mucho mayor que la que pagan los usuarios particulares. Y en segundo lugar, la posibilidad de que las empresas paguen el rescate es mucho mayor, porque a menudo las empresas no pueden funcionar si la información en varios equipos o servidores críticos está cifrada o no se puede acceder.

Uno de los casos más interesantes de este tipo en 2015 fue la aparición del primer cifrador para Linux (que los productos de Kaspersky Lab detectan como Trojan-Ransom.Linux.Cryptor), que ataca sitios web, entre ellos los sitios de tiendas en línea. Al usar vulnerabilidades en aplicaciones web, un atacante obtenía acceso a sitios web, donde inyectaban un programa malicioso que cifraba los datos del servidor. En la mayoría de los casos, esto hacía que el sitio dejase de funcionar. Para descifrar los datos, los delincuentes exigían un rescate de 1 bitcoin. El número de sitios web infectados se estima en 2.000. Dada la prevalencia de los servidores *nix en el entorno empresarial, es lógico suponer que los ataques con cifradores, destinados a plataformas diferentes a Windows podrá continuar el próximo año.

TOP 10 familias de troyanos cifradores

| Familia | % de usuarios atacados* | |

| 1 | Scatter | 21 |

| 2 | Onion | 16 |

| 3 | Cryakl | 15 |

| 4 | Snocry | 11 |

| 5 | Cryptodef | 8 |

| 6 | Rakhni | 7 |

| 7 | Crypmod | 6 |

| 8 | Shade | 5 |

| 9 | Mor | 3 |

| 10 | Crypren | 2 |

*Porcentaje de personas atacadas por el malware de esta familia, del total de usuarios atacados.

Casi todas las familias de cifradores incluidos en el TOP, exigen rescate en bitcoins.

En primer lugar se establecieron los troyanos de la familia Scatter, que cifra los archivos del disco y deja en su lugar archivos cifrados con la extensión .vault. Los programas de la familia Scatter son scripts multi-módulos y multifuncionales. En poco tiempo la familia ha tenido tiempo para evolucionar considerablemente, y aparte del cifrado de archivos, adquirir funcionalidades de gusano de red y Trojan-PSW. El segundo lugar por su difusión lo ocupan los cifradores de la familia Onion, famosos porque sus servidores de comando se encuentran en la red Tor. En el tercer lugar están los malware que aparecieron en abril de 2014, escritos en Delphi y pertenecientes a la familia Cryakl.

En algunos casos, es posible descifrar los datos cifrados por este malware, sobre todo cuando su algoritmo contiene algún error. Sin embargo, en la actualidad es imposible descifrar los datos codificados con las últimas versiones de los programas maliciosos del TOP.

Es importante entender que si un programa de este tipo infecta a una empresa, puede dar lugar a la interrupción del negocio si se cifran datos críticos, o si mediante la encriptación de los datos resulta bloqueado un servidor de misión crítica. La consecuencia de tal ataque podría ser pérdidas enormes, comparable a los ataques del malware Wiper, que borraban los datos en las redes informáticas de las empresas.

Para combatir esta amenaza, es necesario aplicar una serie de medidas:

- usar protección contra exploits;

- asegurase de incluir los métodos de detección de comportamientos nocivos en el producto de seguridad (en productos de Kaspersky Lab el componente System Watcher cumple esta función);

- configurar el proceso de copias de seguridad de los datos.

Ataques a terminales POS

Un tema aparte para los negocios, especialmente los que se dedican a actividades de comercio, en 2015 fue la seguridad de las terminales POS (Point Of Sale – Punto de venta). De hecho, ahora se puede utilizar como POS cualquier computadora con un dispositivo externo lector de tarjetas y un software especial instalado. Los atacantes buscan estas computadoras y las infectan con programas maliciosos que le permiten robar los datos de las tarjetas que pasan por la terminal de pago.

En todo el mundo los productos de Kaspersky Lab neutralizaron más de 11.500 intentos de ataques de este tipo. Ahora en nuestra colección hay 10 familias de programas diseñados para robar datos de terminales POS. 7 de ellas aparecieron este año. A pesar del pequeño número de intentos de ataque, no hay que subestimar el peligro, porque un ataque exitoso puede comprometer los datos de decenas de miles de tarjetas de crédito. Un número tan grande de posibles víctimas se debe a que las terminales POS no las perciben los propietarios y administradores como objetos que necesiten protección, por lo que la terminal pueden permanecer infectada durante mucho tiempo, y todo este tiempo el malware enviará a los atacantes la información de las tarjetas de crédito leídas por la terminal.

Este problema es especialmente grave en los países que no utilizan tarjetas con chip EMV. La transición a las tarjetas con chip EMV complicará enormemente la tarea de obtener datos para la clonación de tarjetas, pero este es un asunto que demorará bastante tiempo. Por lo tanto, hay que emprender un mínimo de acciones para proteger los dispositivos POS, y por suerte en ellos es fácil poner en práctica la directiva de seguridad predeterminada “prohibir ejecución de programas desconocidos”.

Pronosticamos que en el futuro, los ciberdelincuentes atacarán los dispositivos POS móviles que funcionen con Android.

Conclusión

Nuestros datos muestran que las herramientas usadas para lanzar ataques contra las empresas se diferencian de las utilizadas en los ataques contra usuarios domésticos. En los ataques contra usuarios corporativos se utilizan con mucha mayor frecuencia exploits para aplicaciones de oficina; los archivos maliciosos a menudo vienen firmados con certificados digitales válidos, y además, los atacantes tratan de usar programas legítimos para pasar desapercibidos. Además, hemos observado un fuerte crecimiento en el número de equipos pertenecientes a usuarios corporativos que han sufrido ataques de programas cifradores. Esto se aplica no sólo a los ataques tipo APT: los delincuentes “comunes y corrientes” lanzan ataques selectivos contra los usuarios corporativos, ya veces, contra los empleados de empresas específicas.

El que las bandas de ciberdelincuentes que atacan a las compañías hayan empezado a usar métodos y programas del mundo de las APT pone estos ataques a otro nivel y los hace mucho más peligrosos. En primer lugar, los delincuentes comenzaron a aplicar estos métodos para llevar a cabo ataques contra bancos para robar grandes cantidades de dinero. Estos mismos métodos los pueden usar para irrumpir en las redes de las organizaciones para retirar dinero de las cuentas de los bancos y compañías.

Los productos de seguridad @Kaspersky bloquearon más de 11.5K ataques en terminales PoS del mundo #KLReport

Tweet

En sus ataques los criminales se basan en el uso de las vulnerabilidades conocidas, para aprovechar la lentitud que implica la instalación de actualizaciones de software en las organizaciones. Además, los atacantes están utilizando activamente archivos maliciosos firmados y herramientas legales para generar canales de salida de información, y para este fin usan programas conocidos de administración remota, programas clientes de SSH, programas de recuperación de contraseñas, etc.

Con cada vez más frecuencia, servidores de organizaciones se convierten en blanco de los ataques maliciosos. Aparte del robo de datos, hay casos en que los asaltantes usaron los servidores afectados como una herramienta para lanzar ataques DDoS, o simplemente cifrar los datos, y exigir un rescate. Los recientes acontecimientos demostraron que esta afirmación es cierta tanto para los servidores Windows, como para los servidores basados en Linux.

Muchas organizaciones que han sido víctimas de ataques, se enfrentaron a demandas de los atacantes de pagar un rescate para detener los ataques DDoS, descifrar los datos o para garantizar la confidencialidad de la información robada. Cuando una organización se enfrenta a estas situaciones, lo primero que tiene que hacer es recurrir a los organismos policiales y a los expertos en seguridad informática. Porque después de recibir el rescate, los delincuentes pueden no cumplir su palabra, como en el caso de los ataques DDoS a la empresa proton-mail, qué no se detuvo después de recibir el dinero.

Pronósticos

Aumentará el número de ataques a las instituciones financieras y el fraude financiero en los mercados bursátiles

El año que viene, pronosticamos que se incrementará el número de ataques a las instituciones financieras y habrá cambios en la calidad de este tipo de ataques. Además de la transferencia de dinero a sus cuentas y su posterior extracción en efectivo, los atacantes utilizarán nuevas tecnologías, entre ellas las relacionadas con la manipulación de los datos de los locales comerciales, en los que se trabaja con instrumentos financieros tradicionales y también con nuevos, como criptomonedas.

Ataques a la infraestructura

Infiltrarse en la organización puede no ser fácil, pero a menudo casi todos los datos valiosos no están dentro la organización, sino en servidores alojados en centros de datos. Obtener acceso a estos elementos de la infraestructura será uno de los vectores más importantes de los ataques a empresas en 2016.

Utilización de las vulnerabilidades en la IoT para penetrar la red de organizaciones

Prácticamente todas las redes de las empresas modernas tienen dispositivos de IoT. Estudios llevados a cabo en 2015 mostraron que hay una serie de problemas con la seguridad de estos dispositivos que, obviamente, los atacantes tratan de usar como primera etapa de entrada en la red de la organización.

Normas de seguridad más estrictas, cooperación con las autoridades policiales

La respuesta de los reguladores ante el creciente número de incidentes informáticos en el entorno empresarial y en general para cambiar el panorama de las amenazas cibernéticas será la elaboración de nuevas normas de seguridad y la actualización de las existentes. Las organizaciones interesadas en la preservación de sus valores digitales colaborarán activamente con las autoridades policiales, o las normas más estrictas antes mencionadas las obligarán a hacerlo. Esto puede conducir a un trabajo más eficaz para atrapar delincuentes, y en el año 2016 habrá nuevos arrestos.

¿Qué hacer?

El año 2015 mostró que los cibercriminales han empezado a hacer uso activo de los métodos de ataques APT para penetrar en las redes de las compañías. Aquí estamos hablando de la exploración preliminar para identificar puntos débiles en la infraestructura y la obtención de información sobre los empleados, del uso de ataques spearphishing y waterhole, del uso activo de exploits para ejecutar código y obtener derechos de administrador, y el uso en los ataques de software legal (aparte de los troyanos) de administración remota, el estudio de las redes y la “recuperación” de contraseñas. Todo esto requiere el desarrollo de métodos y tecnologías para proteger las redes empresariales.

En cuanto a las recomendaciones específicas, sugerimos en primer lugar prestar atención a las TOP 35 estrategias para neutralizar los ataques a las empresas elaborado por la Directorado de Señales de Australia. Después de un análisis exhaustivo y profundo de los ataques y amenazas locales, el DSA concluyó que al menos el 85% de los ataques selectivos cibernéticos puede neutralizarse usando cuatro estrategias básicas. Tres de estas estrategias implican el uso de soluciones de seguridad especializadas (los productos de Kaspersky Lab incluyen soluciones tecnológicas que cubren las tres estrategias principales).

Las cuatro principales estrategias que reducen la probabilidad de éxito de los ataques selectivos son:

- La utilización de listas aplicaciones admitidas que permiten bloquear la ejecución de software malicioso y programas no aprobados.

- La instalación de parches para aplicaciones como Java, visor de archivos PDF, Flash, navegadores web y aplicaciones de Microsoft Office.

- La eliminación de las vulnerabilidades en el sistema operativo mediante la instalación parches.

- La limitación de los derechos de acceso administrativo al sistema operativo y las aplicaciones, basada en las funciones laborales de cada usuario.

Para obtener más información sobre las estrategias de ASD vea el Documento sobre estrategias para neutralizar amenazas en la enciclopedia Securelist.

El segundo factor importante es el uso de datos sobre las amenazas actuales, es decir, servicios de inteligencia sobre amenazas (por ejemplo, Kaspersky Lab ofrece Kaspersky Intelligence Service). La configuración y verificación oportunas de las redes basadas en estos datos ayudan a protegerlas contra ataques, o a identificar un ataque en sus primeras etapas.

Los principios básicos de la seguridad en las redes corporativas siguen siendo los mismos:

- formación del personal, porque la seguridad de la información no es sólo tarea del departamento de seguridad, sino también el deber de cada empleado individual.

- Establecimiento y ajuste de los procesos de seguridad: el sistema de seguridad debe responder adecuadamente a las amenazas en evolución.

- El uso de las nuevas tecnologías y técnicas: cada capa adicional de protección permite reducir el riesgo de penetración en la red.

Kaspersky Security Bulletin 2015. La evolución de las amenazas de seguridad informática en el entorno empresarial

Jairo Arias

Hola, sumamente importantes todos estos comentarios y orientaciones que ustedes nos exponen, a nosotros los usuarios de Kaspersky.

En todo caso y aun sin comprender con exactitud, toda la información suministrada por los que no somos expertos en estas lides, ella es bienvenida y de por sí se aprecia en ello; el compromiso y retribución de esa organización, no sólo para sus clientes, si más bien para todos sus seguidores.

Mil Gracias