Story of the Year

Introducción

En 2016, el ransomware continúa cometiendo sus fechorías alrededor del mundo, infectando archivos, dispositivos y usuarios individuales y corporativos.

Los números hablan por sí mismos:

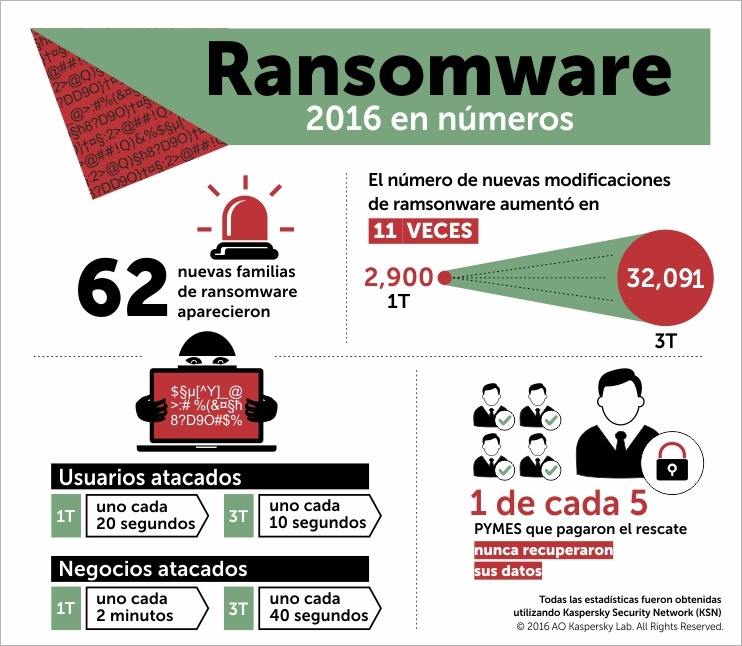

- Aparecieron 62 nuevas familias de ransomware.

- Las modificaciones de ransomware se multiplicaron once veces: de 2 900 nuevas modificaciones en enero/marzo, a 32 091 en julio/septiembre.

- Los ataques contra empresas se triplicaron entre enero y el final de septiembre: en el primer mes, se lanzaba un ataque cada dos minutos; en el último, uno cada 40 segundos.

- En lo que respecta a los usuarios individuales, el incremento fue de un ataque cada 20 segundos a un ataque cada 10 segundos.

- Una de cada cinco empresas pequeñas y medianas que pagaron el rescate, nunca recuperaron su datos.

En 2016 el ransomware creció en términos de sofisticación y diversidad y tuvieron lugar los siguientes fenómenos: cambio de estrategia al detectar software financiero, escritura en lenguajes de archivos de órdenes, explotación de nuevas vías de infección, mayor selectividad de los blancos, oferta de ransomware “llave en mano” como servicio, soluciones para los menos experimentados, con menos recursos o poco tiempo, y todo esto mediante un ecosistema clandestino cada vez más eficiente.

Pero a la vez, en este año el mundo comenzó a unirse para devolver los golpes:

El proyecto No More Ransom se lanzó en julio, con la participación de la policía holandesa, Europol, Interl Security y Kaspersky Lab. En octubre, otras 13 organizaciones se unieron al proyecto. Esta colaboración dio como resultado, entre otros, una serie de herramientas descifradoras en línea gratuitas que han ayudado a miles de usuarios víctimas a recuperar su información.

Esta es sólo la punta del témpano, pues aún queda mucho por hacer. Juntos podemos lograr mucho más de lo que podemos por separado.

¿Qué es el ransomware?

El ransomware se presenta en dos formatos. El más común es el ransomware cifrador. Este tipo de ransomware cifra los datos en el dispositivo de la víctima y exige un rescate para su restauración. Por el contrario, los bloqueadores no afectan a los datos almacenados en el dispositivo. En lugar de cifrarlos, impiden que la víctima acceda a ellos. El rescate exigido, cuyo aviso aparece en toda la pantalla, suele imitar una advertencia de alguna autoridad informando que la víctima ha accedido a contenidos ilegales en la web y que debe pagar una multa. Este es un ejemplo de ambas formas de ransomware.

Ransomware: principales tendencias y descubrimientos en 2016

“Gran parte del ransomware prospera gracias a una dudosa relación de confianza entre la víctima y el atacante, es decir, que una vez que se efectúe el pago del rescate, se recuperarán los datos secuestrados. Los ciberpiratas han mostrado sorprendente profesionalismo en el cumplimiento de su promesa”.

GReAT: Predicciones de amenazas para 2017

Llegadas y salidas

Llegadas: en 2016, el mundo saludó a Cerber, Locky y CryptXXX. Y a 44 287 modificaciones nuevas de ransomware

Cerber y Locky llegaron a principios de la primavera. Ambas son desagradables y virulentas cepas de ransomware que se propagan ampliamente, especialmente a través de archivos spam adjuntos y paquetes de exploits. Les tomó muy poco tiempo convertirse en ‘protagonistas’, atacando a usuarios individuales y corporativos. Pero CryptXXX no se quedaba atrás. Estas tres familias continúan evolucionando en sus intentos de chantajear al mundo junto a otros actores ya establecidos, como CTB-Locker, CryptoWall y Shade.

Por su parte, Locky se ha propagado en 114 países. #KLReport

Tweet

Hasta octubre de 2016, las principales familias de ransomware detectadas por los productos de Kaspersky Lab son:

| Nombre | Veredictos* | Porcentaje de usuarios** | |

| 1 | CTB-Locker | Trojan-Ransom.Win32.Onion / Trojan-Ransom.NSIS.Onion |

25,32 |

| 2 | Locky | Trojan-Ransom.Win32.Locky / Trojan-Dropper.JS.Locky |

7,07 |

| 3 | TeslaCrypt (activo hasta mayo de 2016) | Trojan-Ransom.Win32.Bitman | 6,54 |

| 4 | Scatter | Trojan-Ransom.Win32.Scatter / Trojan-Ransom.BAT.Scatter / Trojan-Downloader.JS.Scatter / Trojan-Dropper.JS.Scatter |

2,85 |

| 5 | Cryakl | Trojan-Ransom.Win32.Cryakl | 2,79 |

| 6 | CryptoWall | Trojan-Ransom.Win32.Cryptodef | 2,36 |

| 7 | Shade | Trojan-Ransom.Win32.Shade | 1,73 |

| 8 | (veredicto genérico) | Trojan-Ransom.Win32.Snocry | 1,26 |

| 9 | Crysis | Trojan-Ransom.Win32.Crusis | 1,15 |

| 10 | Cryrar/ACCDFISA | Trojan-Ransom.Win32.Cryrar | 0,90 |

*Estos datos estadísticos se basan en los veredictos de detección generados por los productos de Kaspersky Lab, proporcionados voluntariamente por los usuarios de los productos de Kaspersky Lab.

**Porcentaje de usuarios en la mira de una determinada familia de programas ransomware cifradores, en relación al total de usuarios en la mira de programas ransomware cifradores.

Salidas: Adiós a Teslascrypt, Chimera y Wildfire… al menos así parece

Probablemente la mayor sorpresa en 2016 fue la clausura de TeslaCrypt y la posterior publicación de su llave maestra, aparentemente por parte de sus mismos autores.

TeslaCrypt se “suicidó”, mientras que las autoridades clausuraron Encryptor RaaS y Wildfire. #KLReport

Tweet

Encryptor RaaS, uno de los primeros troyanos en ofrecer ransomware como un modelo de servicio a otros ciberpiratas, cerró sus actividades después de que parte de su red de robots fuese desmontada por las autoridades.

Después, en julio, se publicaron unas 3 500 llaves de Chimera, aparentemente por alguien involucrado con Petya/Mischa. Sin embargo, puesto que Petya usaba parte del código fuente de Chimera para sus propios programas ransomware, podría tratarse del mismo grupo que esté actualizando sus productos y ocasionando este barullo.

De igual forma, Wildfire, tras la captura de sus servidores y de que Kaspersky Lab, Intel Security y la policía holandesa en una acción conjunta desarrollaran una llave de descifrado, ahora parece haber resurgido como Hades.

Abuso del ransomware “educativo”

Unos investigadores con buenas intenciones desarrollaron ransomware “educativo” con el fin de proporcionar a los administradores de sistemas una herramienta para simular ataques de ransomware y poner a prueba sus defensas. Pero los ciberpiratas capturaron rápidamente estas herramientas y las emplearon para conseguir sus propios fines maliciosos.

El ransomware desarrollado con fines “educativos” dio origen a Ded_Cryptor y a Fantom, entre otros. #KLReport

Tweet

El desarrollador del ransomware educativo Hidden Tear & EDA2 publicó, de buena fe, el código fuente en GitHub. Inevitablemente, en 2016 aparecieron varios troyanos maliciosos desarrollados en base a este código. Entre ellos está Ded Cryptor, que cambiaba el fondo de pantalla de la computadora de la víctima por la imagen de un Santa Claus de aspecto diabólico, y exigía un ambicioso rescate de dos Bitcoins (unos 1300 dólares americanos). Otro de estos programas fue Fantom, que simulaba una pantalla genuina de actualización de Windows.

Técnicas no convencionales

-

¿Por qué molestarse con un archivo si se puede capturar todo el disco?

En 2016 surgieron nuevas técnicas en los ataques con ransomware, incluyendo el cifrado de discos, el bloqueo del acceso a los datos, o su cifrado. Petya es un ejemplo de estos programas: desorganiza el índice principal del disco duro capturado imposibilitando su reinicio. Otro troyano, Dcryptor, también conocido como Mamba, incluso llega a bloquear todo el disco duro. Este ransomware es particularmente desagradable porque, utilizando una copia del código abierto de DiskCryptor, desorganiza todos los sectores del disco duro, incluyendo el sistema operativo, aplicaciones, archivos compartidos y datos personales.

Ahora, los atacantes están apuntando a las copias de resguardo y los discos duros, y están utilizando fuerza bruta contra las contraseñas. #KLReport

Tweet -

La técnica de infección ‘manual’

La infección que causa Dcrypter se realiza de forma manual, pues los atacantes aplican fuerza bruta contra las contraseñas para acceder y controlar a distancia el equipo de la víctima. Aunque no es novedosa, esta técnica sobresalió en 2016 como una forma de atacar servidores y penetrar un sistema corporativo.

Tras concretar el ataque, el troyano se instala y cifra los archivos en el servidor y probablemente también aquellos en todos los recursos compartidos accesibles desde el servidor. Descubrimos que TeamXRat utiliza esta técnica para propagar sus programas ransomware en servidores brasileños.

-

Infección dos en uno

En agosto descubrimos una muestra de Shade que tenía un funcionamiento inesperado: si un equipo infectado pertenecía a servicios financieros, entonces descargaba e instalaba un programa spyware, quizás con el objetivo a largo plazo de robar dinero.

Shade descargaba programas spyware si detectaba software financiero. #KLReport

Tweet

Ransomware en lenguajes de script

Otra tendencia que llamó nuestra atención en 2016 fue el creciente número de cifradores escritos en lenguajes de script. Sólo en el tercer trimestre detectamos varias familias nuevas escritas en Python, además de HolyCrypt y CryPy, así como Stompado, escritos en AutoIt, el lenguaje utilizado en automatización.

Una larga fila de principiantes e imitadores

Muchos de los nuevos troyanos ransomware detectados en 2016 resultaron ser de pobre calidad, muy simples, con fallas en el software y errores chapuceros en los avisos de rescate.

Los programas ransomware de pobre calidad aumentan la posibilidad de que los datos se pierdan para siempre. #KLReport

Tweet

A esto le acompañaba un incremento en el ransomware de imitación. Entre otras cosas, encontramos que:

- Bart copia el aviso de rescate y el estilo de la página de pagos de Locky.

- Una imitación basada en Autoit de Locky (denominada AutoLocky) usa la misma extensión “.locky”.

- Crusis (también conocido como Crysis) imita la extensión “.xtbl” originalmente usada por Shade.

- Xorist copia todo el esquema de nombres de los archivos cifrados por Crusis.

Probablemente la imitación más significativa que descubrimos este año fue Polyglot, también conocido como MarsJoke. Imita en su totalidad la apariencia y la técnica de procesamiento de archivos de CTB-Locker.

Prevemos que en 2017 todas estas tendencias se incrementarán.

“A medida que crezca la popularidad del ransomware y que ciberpiratas de poca monta decidan entrar en Internet, es probable que sigamos encontrando más ‘ransomware’ que carezca de la calidad necesaria o cuyos autores no tengan la capacitación necesaria, como programadores, para mantener su promesa. Prevemos que programas ransomware del tipo ‘skiddie’ bloquearán el acceso a los archivos o al sistema de la víctima o simplemente eliminarán sus archivos, y la engañarán exigiéndole un rescate sin devolverle nada”.

GReAT: Predicciones de amenazas para 2017

La próspera economía del ransomware

El surgimiento de RaaS

Si bien el ransomware como servicio no es una tendencia reciente, en 2016 este modelo de propagación siguió su evolución, incluso con más autores que ofrecían sus productos maliciosos ‘a pedido’. Esta técnica ha demostrado ser de gran atractivo para ciberpiratas con capacidades o recursos limitados, o con poca inclinación a desarrollar sus propios programas.

El mercado clandestino ofrece cada vez más programas ransomware en alquiler. #KLReport

Tweet

Algunos ejemplos sobresalientes de este modelo de ransomware que aparecieron en 2016 son Petya/Mischa y Shark, el cual posteriormente fue rebautizado como Atom.

Este modelo de negocios se hace cada vez más sofisticado:

Sitios socios de Petya

El socio suele suscribirse a un acuerdo tradicional de comisiones. Por ejemplo, la “tabla de pagos” de Petya muestra que si un socio recauda 125 Bitcoins por semana, su ingreso neto después de la comisión será de 106,25 Bitcoins.

Tabla de pagos de Petya

También existe un pago inicial por uso. Por ejemplo, alguien que quiera usar Stompado sólo necesita 39 dólares americanos.

Con tantas ofertas de servicios de distribución de spam, avisos de rescate, etc., a un aspirante no le resulta difícil iniciarse en este mundo delictivo.

Desde redes basadas en comisiones hasta soporte al cliente y construcción de marca

Los atacantes más “profesionales” ofrecen a sus víctimas una mesa de ayuda y soporte técnico para ayudarles en el proceso de compra de Bitcoins para pagar el rescate, y hasta pueden mostrarse abiertos a negociar. La víctima se siente más animada a pagar a cada paso que da.

Los ciberpiratas ofrecen soporte al cliente para asegurarse de que sus víctimas paguen #KLReport

Tweet

Asimismo, los expertos de Kaspersky Lab que investigaban el ransomware en Brasil descubrieron que en muchos de los ataques, la construcción de marca de ransomware tenía mucha importancia. Aquellos en busca de llamar la atención de los medios y provocar miedo en los usuarios, apuntan a una víctima famosa o de alto perfil, mientras que los que prefieren mantener un bajo perfil renuncian a la tentación de la fama y se limitan a enviarle a su víctima un mensaje de correo para que se contacte con ellos y una dirección de Bitcoin para que realice el pago.

Sigue siendo una cuestión de Bitcoins

Durante 2016, las familias de ransomware más populares privilegiaron los pagos en Bitcoins. La mayoría de los rescates exigidos no eran excesivos, alrededor de 300 dólares americanos, aunque algunos exigían (y cobraban) mucho más.

Otros, especialmente en operaciones regionales y artesanales, preferían una opción local de pago, aunque esto significara que ya no podrían ocultarse y confundirse en el ruido del ransomware.

El ransomware pone la mira en las compañías

En el primer trimestre de 2016, el 17% de los ataques apuntaban a compañías; esto equivale a un ataque contra una empresa en alguna parte del planeta cada dos minutos[i]. Al final del tercer trimestre, esta cifra se incrementó en un 23,9%, es decir, un ataque cada 40 segundos.

Una empresa sufre un ataque de ransomware cada 40 segundos #KLReport

Tweet

Según la investigación de Kaspersky Lab en 2016, una de cada cinco compañías en el mundo sufrió un incidente de seguridad informática como resultado de un ataque de ransomware.

- El 42% de las empresas pequeñas y medianas sufrió un ataque de ransomware en los últimos 12 meses.

- El 32% de ellas pagó el rescate.

- Una de cada cinco nunca recuperó sus archivos después de pagar el rescate.

- El 67% de los afectados perdió parte de sus datos corporativos, y uno de cada cuatro perdió muchas semanas tratando de restaurar el acceso.

Una de cada cinco empresas pequeñas y medianas nunca recupera sus datos, incluso tras pagar el rescate. #KLReport

Tweet

La ingeniería social y el error humano siguen siendo los factores claves en la vulnerabilidad corporativa. Uno de cada cinco casos relacionados con la pérdida de datos se produjo por un descuido humano o por ignorancia sobre el tema.

Aunque algunos sectores sufren más que otros, nuestra investigación muestra que todos corren riesgos.

Ya no existe ningún sector libre de riesgos. #KLReport

Tweet

| Sector | % atacados con ransomware | |

| 1 | Educación | 23 |

| 2 | Informática/Telecomunicaciones | 22 |

| 3 | Entretenimiento/Medios | 21 |

| 4 | Servicios financieros | 21 |

| 5 | Construcción | 19 |

| 6 | Gobierno/Sector público/Defensa | 18 |

| 7 | Fábricas | 18 |

| 8 | Transporte | 17 |

| 9 | Salud | 16 |

| 10 | Minoristas/Mayoristas/Ocio | 16 |

Ataques de ransomware que ocuparon la primera plana

-

Los hospitales se convirtieron en los blancos principales con un impacto potencialmente devastador ya que se cancelaron operaciones, se transfirieron pacientes a otros hospitales, y más.

- El ejemplo más significativo de ataques con ransomware tuvo lugar en marzo, cuando los ciberpiratas bloquearon todos las computadoras del hospital Hollywood Presbyterian Medical Center en Los Ángeles, hasta que se pagó el rescate de 17 000 dólares americanos.

- En pocas semanas, varios hospitales en Alemania también fueron atacados.

- En el Reino Unido, 28 servicios nacionales de salud admitieron que sufrieron ataques en 2016.

-

El proveedor de nube y escritorio alojado VESK pagó unos 23 000 dólares americanos de rescate para recuperar el acceso a uno de sus sistemas atacados en septiembre.

-

Medios de comunicación importantes, como New York Times, BBC y AOL fueron atacados con ransomware en marzo de 2016.

-

La Universidad de Calgary en Canadá, un importante centro de investigación, admitió haber pagado unos 16 000 dólares americanos de rescate para recuperar mensajes de correo que habían permanecido cifrados por una semana.

-

Una pequeña comisaría en Massachusetts terminó pagando un rescate de 500 dólares americanos (vía Bitcoin) para recuperar datos críticos de casos a raíz de que un oficial abriera un adjunto malicioso en un mensaje de correo.

-

Incluso las competencias automovilísticas fueron atacadas: una de las principales escuderías de NASCAR perdió datos valorados en millones de dólares debido a un ataque con TeslaCrypt en abril.

Devolviendo los golpes

Mediante la tecnología

Las últimas versiones de los productos de Kaspersky Lab para pequeñas empresas vienen mejoradas con funciones de protección contra programas maliciosos cifradores. Asimismo, una nueva y gratuita herramienta anti-ransomware está disponible para que todas las empresas la descarguen y usen, cualquiera que sea la solución de seguridad que tengan.

Una nueva herramienta gratuita anti-ransomware, independiente de soluciones antivirus, se encuentra disponible #KLReport

Tweet

La herramienta anti-ransomware para empresas de Kaspersky Lab es una solución “liviana” que puede funcionar en forma paralela con otras soluciones de seguridad. Esta herramienta utiliza dos componentes necesarios para la detección temprana de troyanos: la red distribuida Kaspersky Security Network y el módulo System Watcher que monitorea la actividad de las aplicaciones.

Kaspersky Security Network rápidamente verifica la reputación de los archivos y de la URL de un sitio mediante la nube, y System Watcher monitorea el comportamiento de los programas, ofreciendo una protección proactiva contra versiones aún desconocidas de troyanos. Lo más importante es que esta herramienta respalda los archivos abiertos por aplicaciones sospechosas y revierte los cambios en caso de que las acciones de esos programas resulten ser maliciosas.

Mediante colaboración: La iniciativa No More Ransom

El 25 de julio de 2016, la policía holandesa, Europol, Intel Security y Kaspersky Lab anunciaron el lanzamiento del proyecto No More Ransom, una iniciativa no comercial que reúne a organizaciones privadas y públicas con el fin de informar al público sobre los peligros del ransomware y ayudar a las víctimas a recuperar sus datos.

El portal web contiene ocho herramientas de descifrado, cinco de las cuales fueron desarrolladas por Kaspersky Lab. Estas herramientas ayudan a restaurar los archivos cifrados por más de 20 tipos de programas cifradores maliciosos. Hasta la fecha, más de 4 400 víctimas han logrado recuperar sus datos, y se han ahorrado más de un millón y medio de dólares en pagos de rescate.

No More Ransom ha ayudado a 4 400 usuarios a recuperar sus datos y ha evitado que los ciberpiratas se ganen más de un millón y medio de dólares en extorsiones. #KLReport

Tweet

En octubre, las autoridades de otros 13 países se unieron al proyecto, incluyendo: Bosnia y Herzegovina, Bulgaria, Colombia, Francia, Hungría, Irlanda, Italia, Letonia, Lituania, Portugal, España, Suiza y Reino Unido.

Eurojust y la Comisión Europea también apoyan los objetivos del proyecto, y se espera que más actores del sector privado y autoridades se sumen a esta iniciativa.

Enfrentando al ransomware: cómo permanecer seguro

- Respaldo regular de datos.

- Utilice una solución de seguridad confiable y recuerde mantener activadas las funciones principales, como System Watcher.

- Siempre mantenga su software actualizado en todos sus dispositivos.

- Tenga mucho cuidado con los archivos adjuntos en mensajes de correo o con mensajes de remitentes que no conozca. Si tiene dudas, no los abra.

- En el caso de empresas, hay que instruir a empleados y equipos de informática, guardar por separado los datos críticos, restringir accesos y siempre respaldar todo.

- Si ha tenido la desgracia de ser víctima de un cifrador, no entre en pánico. Use un sistema limpio para probar nuestro sitio No More Ransom donde encontrará herramientas descifradoras que le ayudarán a recuperar sus archivos.

- Por último, pero no menos importante, recuerde que el ransomware es un delito. Denúncielo a sus autoridades locales.

Por qué no debe pagar el rescate: consejos de la unidad de delitos de alta tecnología de la policía holandesa

- Se convertirá en un blanco más atractivo.

- No puede confiar en los delincuentes; es probable que nunca recupere sus datos, incluso si paga el rescate.

- La próxima extorsión puede ser mayor.

- No aliente a los delincuentes.

¿Podremos ganar la lucha contra el ransomware?

Creemos que sí, pero sólo si trabajamos de forma aunada. El ransomware es un lucrativo negocio criminal. Para que se detenga, el mundo debe unirse para interrumpir la cadena de sustento de estos delincuentes y hacerles cada vez más difícil que ataquen y extorsionen.

[i] Estimaciones basadas en: el 17% de 372 602 usuarios únicos en cuyos equipos los productos de Kaspersky Lab neutralizaron ataques de ransomware en el primer trimestre de 2016, y el 23,9% de 821 865 usuarios únicos en cuyos equipos los productos de Kaspersky Lab neutralizaron ataques de ransomware en el el tercer trimestre de 2016.

Boletín de seguridad de Kaspersky 2016. La revolución del ransomware