Mientras siguen las discusiones sobre el estatus de las criptomonedas y se preparan leyes para regularlas, los estafadores aprovechan al máximo el revuelo que rodea al dinero digital. Aparte de hackear las bolsas de criptomonedas, explotar las vulnerabilidades de los contratos inteligentes y utilizar malware de minería, los delincuentes también recurren a métodos clásicos de ingeniería social que les reditan millones de dólares. Su objetivo no son solo los propietarios de monederos de criptomonedas, sino también todos aquellos que están interesados en este tema.

Para entender cómo los estafadores pueden acceder al dinero de la víctima, es necesario recordar tres cosas: de qué manera funcionan las criptomonedas, qué es una dirección de monedero de criptomonedas y para qué sirve su clave privada.

El funcionamiento de las criptomonedas se basa en el cifrado asimétrico con claves públicas y privadas. La dirección del monedero, al que cualquier persona puede transferir dinero, se puede generar a partir de la clave pública, que a su vez se puede obtener de la clave privada. Para realizar cualquier operación se requiere una clave privada y por supuesto, ésta es la que más les interesa a los estafadores. Vale decir que los atacantes no siempre están tras la clave privada de la víctima: a menudo su objetivo es hacer que se transfieran fondos a cuentas pertenecientes a los defraudadores. Pero vamos por orden.

El phishing clásico

Autenticación en sitios de bolsas y monederos en línea

Para adquirir e intercambiar criptomonedas se usan servicios especializados de intercambio, denominados “bolsas”, que también prestan servicios de almacenamiento de monederos: le asignan al usuario un monedero para cada divisa y almacenan las claves privadas en sus servidores. Por supuesto, si el defraudador consigue obtener los datos de autenticación de la cuenta de la bolsa, también tendrá acceso al dinero del usuario. Esto explica la abundancia de páginas de phishing que simulan ser páginas de autorización de populares bolsas de intercambio. Estos sitios suelen estar muy bien diseñados y son casi indistinguibles de los originales, a excepción de la dirección. Durante el primer semestre del año, nuestras soluciones de seguridad neutralizaron más de 100 000 intentos de llevar usuarios a esos recursos.

Ejemplos de páginas de phishing que simulan ser páginas de autorización de populares bolsas de intercambio de criptomonedas.

Otro riesgo de perder dinero surge cuando los hackers penetran en el servicio y luego roban el dinero de los usuarios. Así, por ejemplo, hace poco surgieron problemas en Bithum, la mayor bolsa de intercambio de Corea del sur: el servicio paralizó todas sus operaciones, y reportó un robo de 32 millones de dólares. A finales del año pasado, después del robo del 17% de todos sus activos, otra bolsa de intercambio llamada Youbit dejó de funcionar.

Por estas razones, muchos usuarios prefieren almacenar su dinero en monederos “propios”, que se pueden dividir en dos tipos: conectados (online) y desconectados (offline, almacenados en computadoras de escritorio, hardware o escritos en papel). El uso de un monedero en línea no es más seguro que almacenar el dinero en el monedero de la bolsa: en este caso, el usuario confía el almacenamiento de una clave privada a un tercero que no controla. Se considera que los más seguros son los monederos de hardware, que son dispositivos físicos que generan y almacenan la clave privada del monedero dentro del dispositivo, desde donde es imposible extraerla. Todas las operaciones necesarias para las transacciones se llevan a cabo en el interior del monedero, y sólo se exporta una firma electrónica al exterior.

Mensaje de phishing, supuestamente enviado por el equipo del monedero LUNO, con una advertencia sobre actividad sospechosa en la cuenta y que pide ir al enlace especificado para proteger la seguridad de la cuenta

Las formas de obtener acceso a la billetera en línea de la víctima son similares a las clásicas estafas de phishing: los estafadores crean páginas idénticas a la página de autenticación del sitio del servicio. En la mayoría de los casos, los enlaces a los recursos falsos se difunden por correo electrónico con mensajes estándar sobre bloqueo de cuenta o actividad inusual en el mismo, ambos destinados a intimidar al usuario. En ellos se afirma que es imprescindible que el usuario “pase la identificación” para evitar perder su dinero.

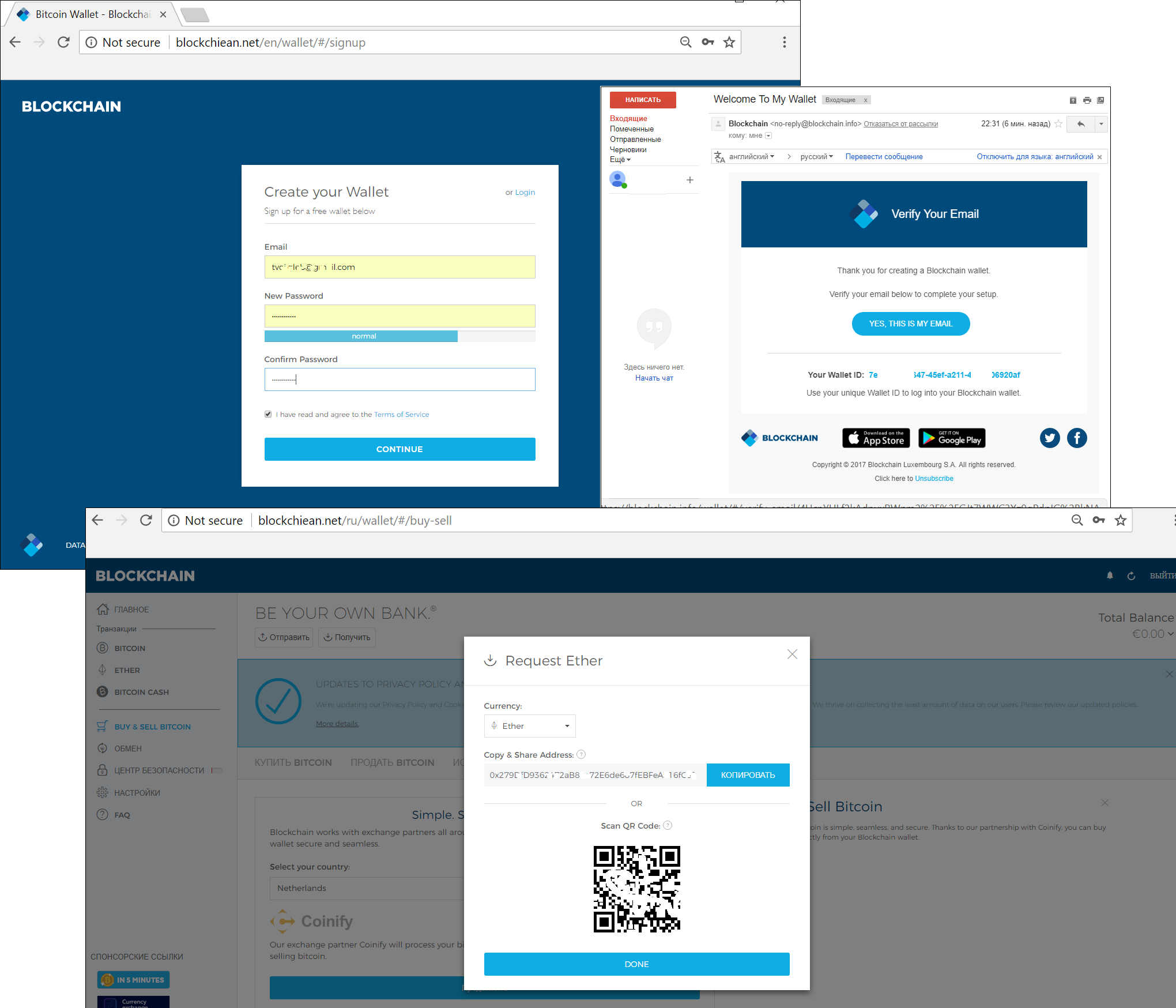

Ejemplos de páginas de phishing idénticas a las páginas de autenticación de populares monederos de criptomonedas en línea

Si se analizan más a fondo los scripts de los sitios de phishing, se puede notar que -además de los nombres de usuario y contraseñas- los estafadores también recopilan información sobre la dirección IP y el Agente de usuario. Con estos datos, los criminales pueden engañar algunos sistemas antifraude, haciéndose pasar dueño de la cuenta y usar la información recibida para acceder al servicio.

Ejemplo de una página de phishing que simula ser un monedero BLOCKCHAIN.INFO y el fragmento de código que genera un mensaje con los datos que se enviarán a los estafadores

Registro falso

Para aquellos que todavía no tienen un monedero, los estafadores tienen un esquema aparte: intentan atraerlos con engaños a falsas páginas de criptomonederos, prometiéndoles una variedad de “bonificaciones” si se registran. Por ejemplo, cierta cantidad de criptomonedas.

Las páginas más sencillas de phishing simplemente se apoderan de los datos personales de los usuarios, y luego los remiten (a los usuarios) al sitio real del servicio. Las más peligrosas registran un monedero real para la víctima, con los datos que ésta especifique. Como resultado de dicho registro, la víctima recibe un mensaje verdadero de confirmación en la dirección de correo electrónico que especificó en el sitio web original, lo que despeja sus posibles sospechas. Pero el monedero ya está comprometido y lo único que tienen que hacer los estafadores es esperar a que aparezca dinero en él para transferirlo a sus cuentas.

Formulario de registro falso de un monedero BLOCKCHAIN.INFO, mensaje original de confirmación de registro en este servicio y falso gabinete personal, al que se remite a la víctima después de confirmar su registro.

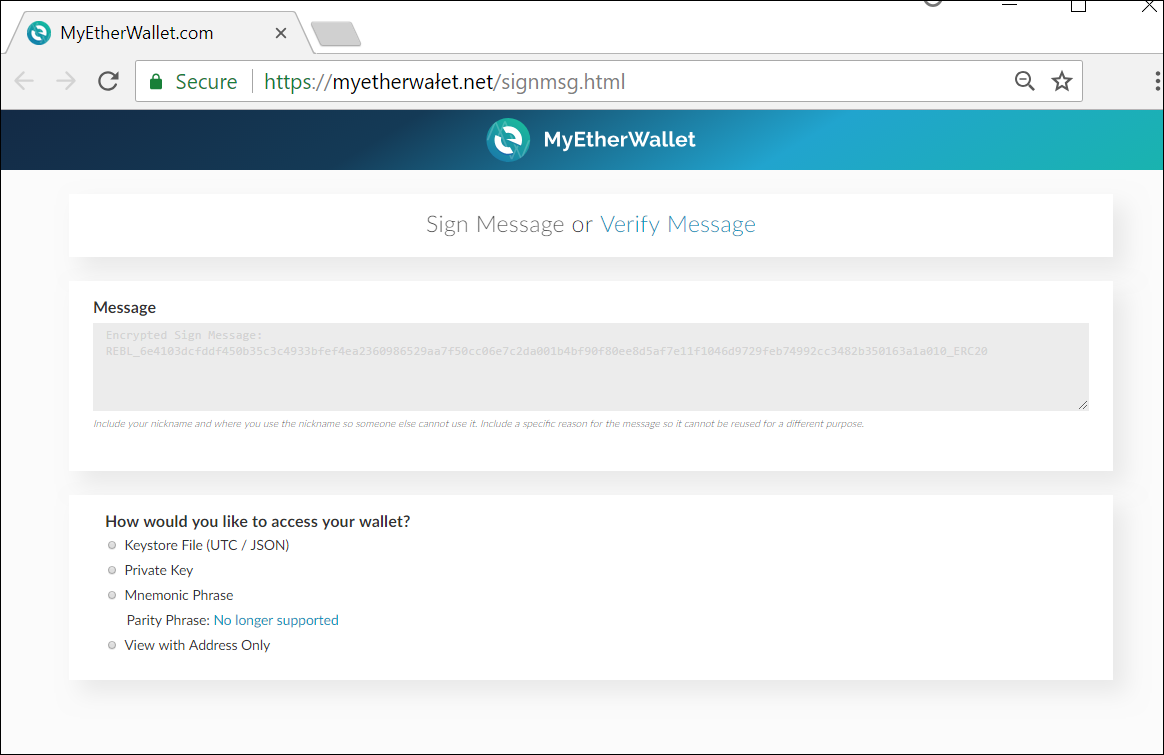

Podría parecer que solo los monederos y las bolsas de cambios en línea pueden convertirse en el objetivo de los phishers, pero no es así. Por ejemplo, son muy populares las falsificaciones del servicio Myetherwallet, que ayuda a interactuar con las “monedas” que se encuentran en la computadora del usuario.

El procedimiento de registro es exactamente el mismo que el original, incluso la descarga de Keystore file, el archivo del monedero, necesario para acceder a los fondos. La clave privada que recibe la víctima como resultado de tal registro ya está comprometida, y el dinero que se pone en el monedero el dinero cae manos de los estafadores.

Aplicaciones móviles falsas

Otro vector de ataque es el software falso de almacenamiento de criptomonedas que se distribuye mediante las tiendas de aplicaciones oficiales. Estos programas suelen aparecer en la parte superior de las listas de descargas, como sucedió con la aplicación móvil falsa Myetherwallet, que ocupó el tercer puesto de popularidad en App Store, en la categoría “Aplicaciones financieras”.

This is NOT US. We have file reports and emailed and reported. Would appreciate the communities assistance in getting these scamtards out of our lives.

PS: We are #Foss4Lyfe https://t.co/SmI8cqNvxA

— MyEtherWallet | MEW (@myetherwallet) December 10, 2017

Inversiones

Según las estadísticas del sitio CoinSchedule para 2018, en el momento de la redacción de este artículo se habían realizado 427 ICO (oferta inicial de monedas, una forma de inversión) y recaudado fondos por el importe total de más de 10 mil millones de dólares. Es natural que las inmensas sumas, la histeria colectiva y la falta de regulación legislativa del proceso en muchos países hacen que el ICO sea un tema atractivo para los estafadores.

Una de las formas más comunes de robar fondos es enviar correos electrónicos de phishing a potenciales inversores. Al anunciar un ICO, los proyectos suelen recoger las direcciones de correo electrónico de las partes interesadas para notificarles, por ejemplo, sobre el inicio de la venta de fichas. Pero las direcciones de los potenciales inversionistas pueden caer en manos de los estafadores. En este caso, poco antes del comienzo real de las ventas, los estafadores envían mensajes que informan del inicio de ventas (o de una ronda preliminar) y el número de la billetera a la que hay que transferir los fondos.

ICO The Bee Token: los estafadores lograron obtener una lista de las direcciones electrónicas de los posibles inversores y, en el momento justo, les enviaron una invitación para participar, en la que se indicaba el monedero electrónico al que había que transferir una suma en la criptomoneda Ethereum. El monedero especificado recibió 123,3275 Ether (alrededor de 84162,37 dólares). También los estafadores han creado varios sitios de phishing, camuflados como el portal oficial de la plataforma.

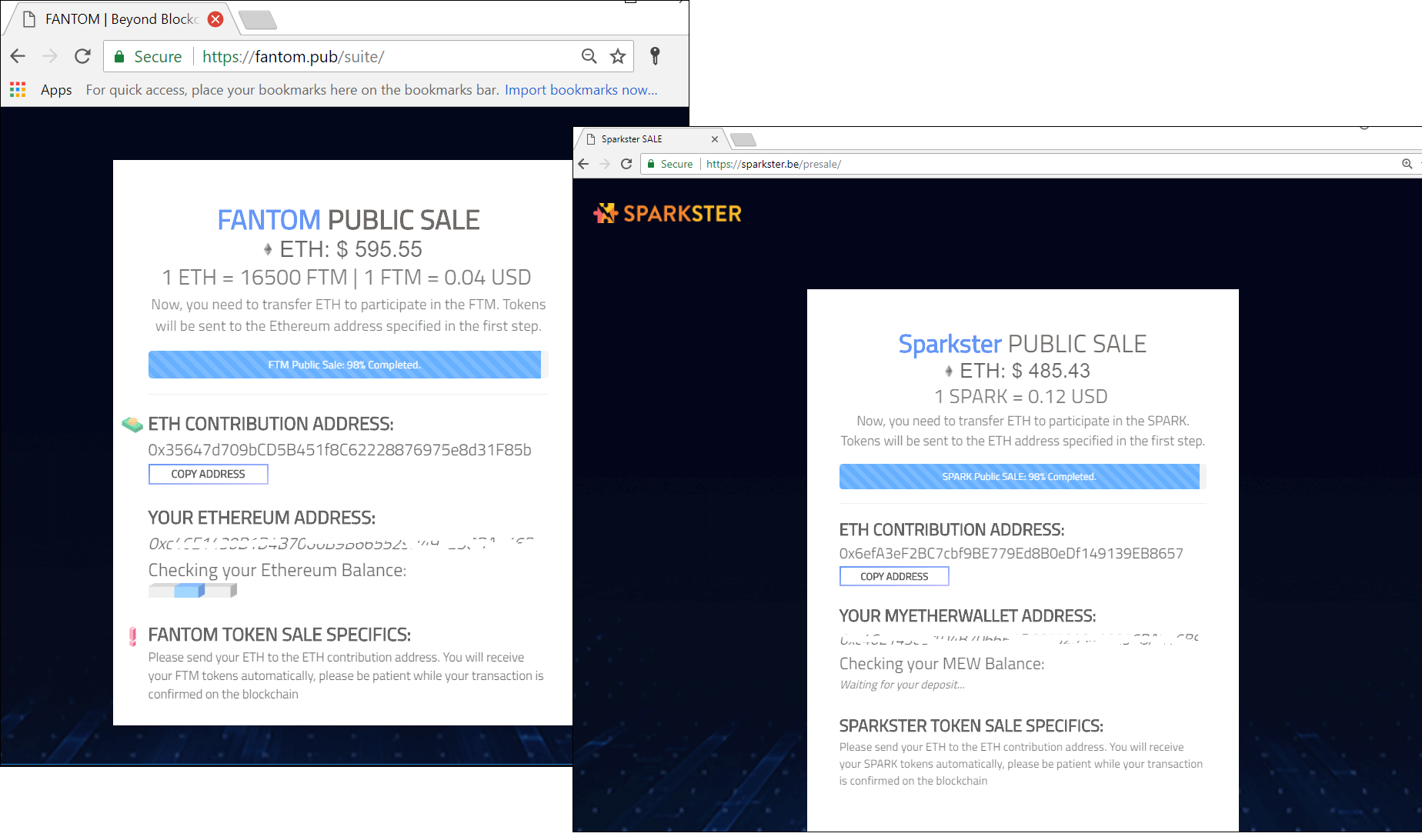

Otro método común es crear páginas falsas idénticas a las de los sitios oficiales del proyecto.

Páginas falsas de proyectos ICO: la primera se encuentra en el dominio fantom.pub y es idéntica a la de fantom.foundation, el sitio real del proyecto FANTOM. La segunda está alojada en el dominio sparkster.be, y es una imitación de sparkster.me, el sitio del proyecto SPARKSTER.

Los enlaces a estos sitios web no solo se distribuyen a través de correo electrónico, mensajeros y redes sociales, sino también a través de anuncios que aparecen en los resultados de los grandes sistemas de búsqueda.

Gracias a la publicidad, el sitio de phishing resulta en el primer lugar de los resultados de búsqueda

Cuanto más popular es el proyecto, más actividad fraudulenta hay en torno al lanzamiento de su ICO y más exacta es la falsificación. Así, en este momento el ICO de Telegram es el mayor por la cantidad de fondos recaudados. En cuanto a los delincuentes que explotan estos anuncios, encontramos decenas de recursos de suplantación de identidad, cuyas falsificaciones eran tan exactas que realmente inspiraban confianza, y la dirección de los monederos a los que la víctima debía transferir el dinero, se creaban individualmente para cada “inversor”, lo que hacía difícil realizar un seguimiento de los fondos.

Distribución de monedas

Airdrop

El “AirDrop de criptomonedas” es un método para popularizar nuevas “monedas”, que aún no están disponibles en las bolsas. Con su ayuda, cualquier persona puede recibir cierta cantidad de nuevas criptomonedas a cambio de realizar algunas de las actividades que publicitan el proyecto: por ejemplo, le pueden pedir al usuario que se suscriba a una cuenta en Twitter y haga un reenvío, publique un artículo en un blog, etc.

El proyecto Airdrop Tubig Blockchain Water, después de que el usuario se registra, le roba fondos utilizando una página de phishing, a la que lo remite para verificar el monedero

Esto es utilizado por los estafadores, que inducen a los usuarios a visitar sitios de proyectos AirDrop inexistentes. Después de registrarse en el sitio de un proyecto inexistente, se le pide a la víctima que confirme su monedero en un sitio de phishing donde es necesario introducir su clave privada u otra información personal que ayude a los delincuentes a tener acceso al dinero.

Una página de phishing que simula ser un sitio de monedero. Nótese que, gracias al uso de símbolos de alfabetos nacionales, los estafadores lograron crear un nombre de dominio que es muy difícil diferenciar del original.

Cabe destacar que las mismas víctimas participan en la propagación de este esquema de fraude, porque realizan reenvíos y se suscriben a cuentas de compañías falsificadas en las redes sociales.

Regalos

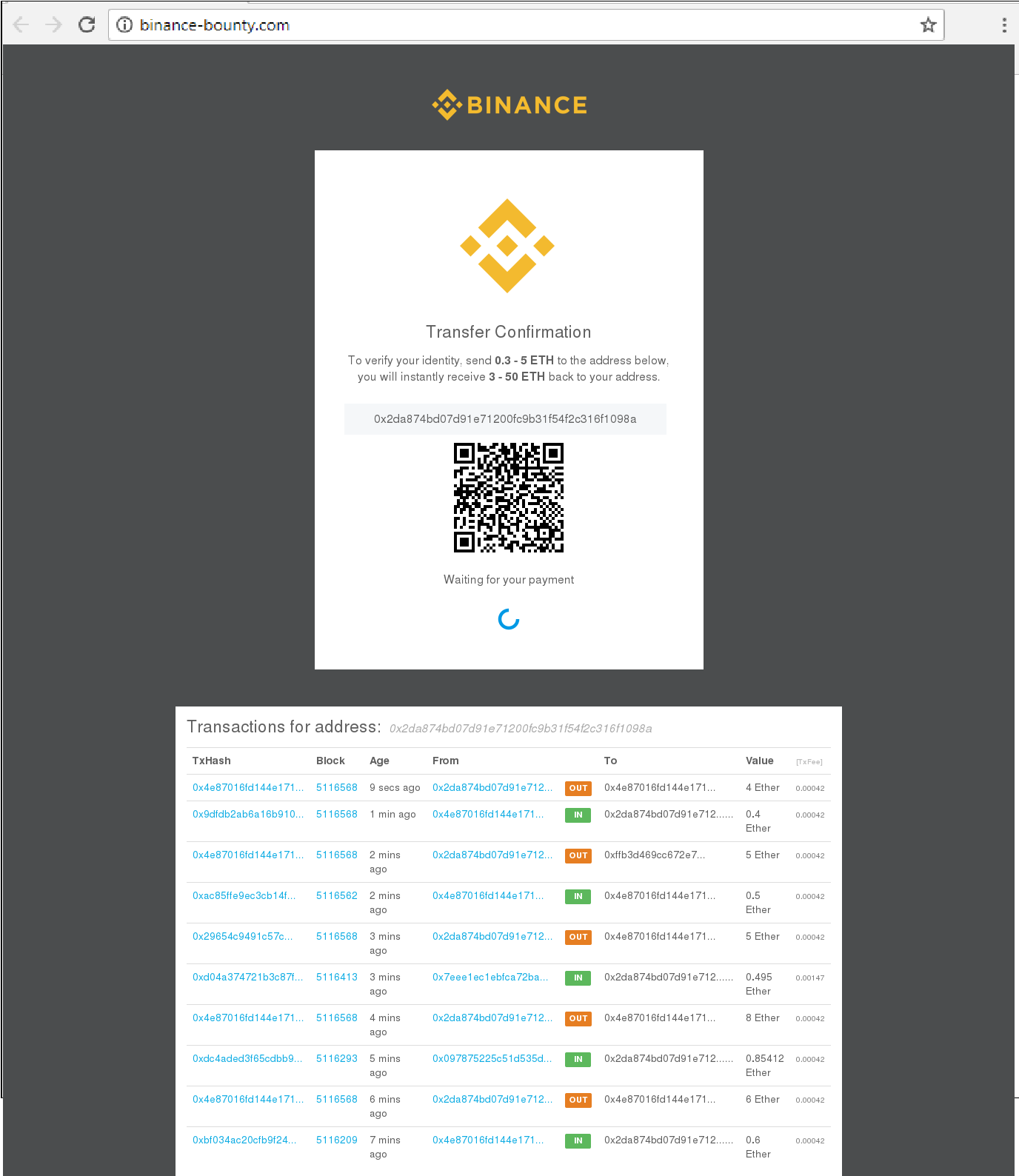

Uno de los cebos más populares es la distribución gratuita de las monedas bajo el pretexto de “nos envía una suma, y nosotros le devolvemos X veces más”. Se supone que hay que hacer el envío para verificar el monedero. Para hacer más creíbe el pretexto, en la página se muestran todas las transacciones que demuestran “la multiplicación” de los fondos de otros usuarios del servicio, pero que en realidad es sólo una hermosa imagen.

De hecho, todos los fondos transferidos van a los estafadores, lo que se confirma por simple verificación de las transacciones al número de monedero. El esquema puede parecer muy simple, pero los usuarios crédulos son muchos. Solo el sitio de la captura de pantalla anterior recibió “contribuciones” por valor de 405,43 ETH, que al tipo de cambio actual son 245 000 dólares (o 15 millones rublos).

Los cibercriminales a menudo se disfrazan este método como programas de recompensas realizados en nombre de conocidos monederos de criptomonedas, sitios de cambio o ICO:

Página que ofrece monedas en nombre del popular sitio de intercambio Binance, bajo el pretexto de un programa de bonificación. Para recibir la recompensa, el usuario debe confirmar su identidad mediante la transferencia de desde 0.3 a 5 ETH desde su monedero al indicado en el sitio, y se le promete enviarle diez veces más.

A veces, se declara que la distribución de monedas es para agradecer a los usuarios o se realiza para celebrar el éxito de la empresa, y los comentarios falsos en la página, que hablan sobre el dinero recibido, empujan a la víctima a actuar sin reflexionar.

En la imagen de arriba, el enlace, a primera vista, conduce al sitio Bitfinex, pero en realidad remite al usuario a una página de phishing:

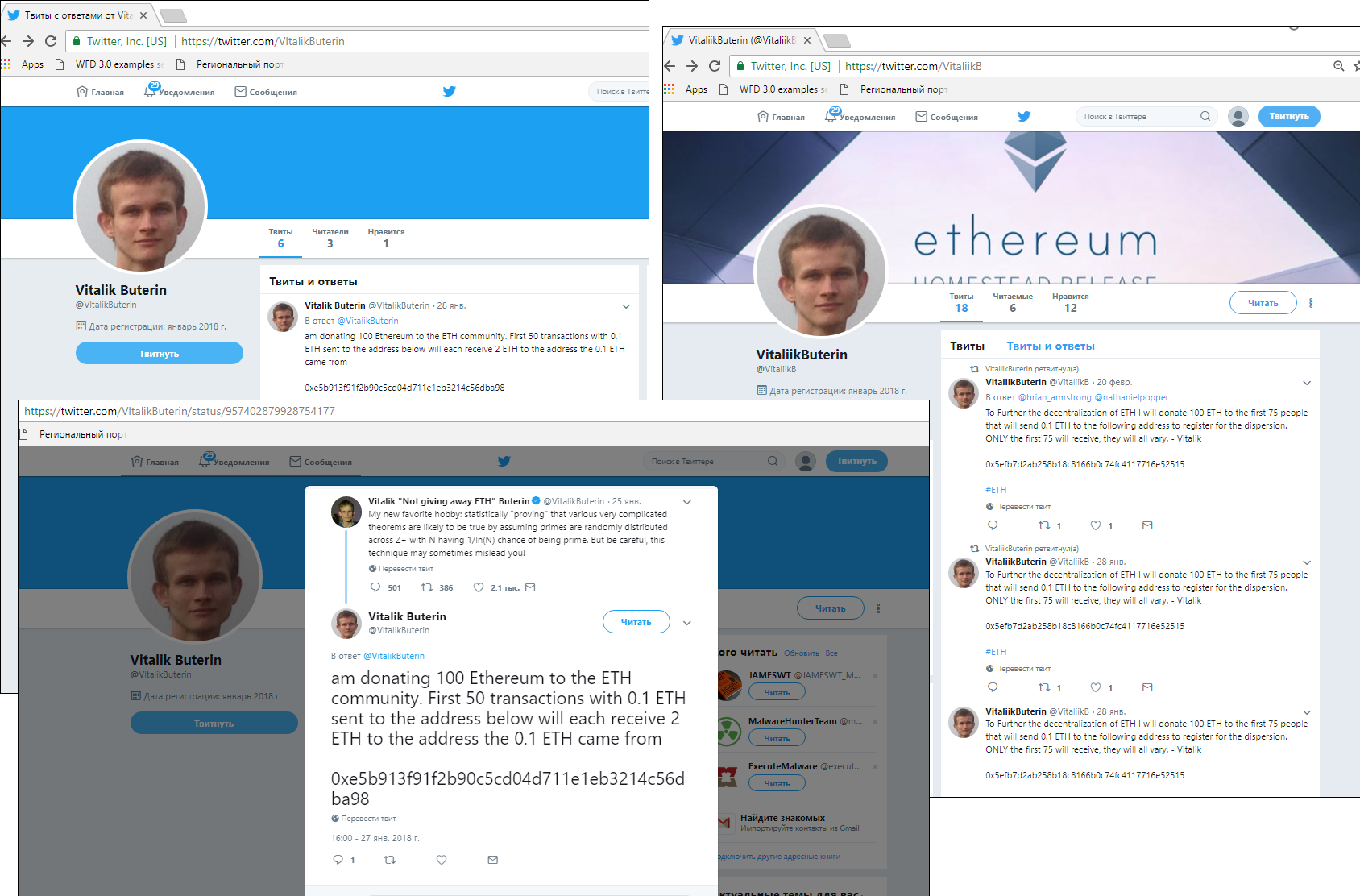

Los estafadores también realizan “repartos de monedas” en nombre de personalidades conocidas. Así, en los últimos dos años Twitter se ha convertido en un criadero de cuentas falsas, disfrazada de perfiles de empresas bien conocidas y personas a menudo relacionadas con la industria de las criptomonedas. Por ejemplo, hay un montón de cuentas falsas de Vitalik Buterin (cofundador del proyecto Ethereum) con información sobre la distribución de 100 “Ethers” para la comunidad ETH. Para recibir dinero, también hay que enviar una cierta cantidad al monedero especificado. A menudo los estafadores publican esta información como respuesta a las publicaciones de la cuenta original.

Los estafadores usan tan a menudo el nombre de Buterin, que éste cambió su nombre de cuenta a Vitalik “El que no reparte ETH” Buterin:

Son varios los detalles que ponen en evidencia las cuentas falsas: la ausencia de una marca de verificación al lado del nombre (establecida por la administración de la red social), el pequeño número de suscriptores y una fecha de registro reciente. Pero no hay que poner toda la confianza en la marca: hubo casos en que los atacantes compraron cuentas verificadas y les cambiaron el nombre, por ejemplo, a Pavel Durov.

Los ataques son más exitosos si hay una noticia relacionada: cuando hubo una falla importante en la obra del mensajero Telegram, y Pavel Durov escribió un Tweet relacionado, en las respuestas los estafadores en nombre de Pavel ofrecieron una “compensación” a los lectores. Para cobrarla había que ir al sitio donde se especificaba un número de monedero y transferir una cierta cantidad de dinero, para recibir como respuesta de 5 a 100 ETH.

En Twitter, los falsos Elons Musks ofrecen con cierta regularidad sumas bastante grandes en diferentes criptomonedas. Para conseguirlas, los estafadores afirman que basta con enviar a la bolsa especificada 0,3-2 ETH, y en respuesta, recibirán una suma diez veces mayor. Los enlaces en los tuits conducen a sitios similares a los que describimos acabamos de describir: tienen un número de monedero y hay una “lista de transacciones” que está en constante actualización. Con la ayuda de bots, los estafadores ponen muchos “me gusta” a los mensajes de las cuentas falsas y dejan comentarios de agradecimiento.

Según algunas estimaciones, los estafadores en su conjunto ya lograron reunir unos 4,9 millones de dólares, engañando a los usuarios crédulos del microblog.

https://twitter.com/backus/status/1005352462625079296

No hay que olvidar que a veces los estafadores se envían a sí mismos cierta suma a sus monederos para reducir las dudas sobre su legitimidad. Sin embargo, los ejemplos anteriores muestran que por lo general es suficiente “dibujar gráficos” de transacciones falsas. En los comentarios enviados a la dirección del popular “buscador de bloques” Etherscan, puede encontrar quejas de los usuarios engañados o de los estafadores, que esperan recibir transferencias adicionales de gente compasiva:

De todos modos, son muchos los casos en los que los usuarios inexpertos envían a los estafadores hasta sus últimos ahorros, con la esperanza de recibir ganancias instantáneas.

Cómo no caer en las trampas

No hay que confiar en que los estafadores perderán su interés en las criptomonedas: el umbral de entrada a este “negocio” es demasiado bajo y las ganancias son demasiado altas. Según nuestros cálculos aproximados (basados en los datos recibidos de más de un millar de monederos ETH utilizados por los delincuentes), durante el último año los delincuentes lograron ganar más de 21.000 ETH (más de 615 millones de rublos a la tasa de cambio actual), y esto sin tener en cuenta el phishing clásico y los ejemplos de generación de direcciones individuales para cada víctima. Dada la envergadura de las actividades fraudulentas, si usted decide probar sus fuerzas como propietario de “criptomonedas” o inversor, siga siempre estas sencillas reglas:

- Recuerde que el queso gratis sólo se encuentra en las ratoneras y trate las ofertas tentadoras con un cierto grado de saludable escepticismo.

- Consulte la información sobre sorteos y acciones “benéficas” en fuentes oficiales e independientes.

- Verifique en sitios de terceros las transacciones del monedero al que planea transferir sus ahorros.

- A menudo ya existen advertencias sobre los monederos involucrados en esquemas fraudulentos en varios “exploradores de bloques”, que son herramientas en línea para ver información detallada sobre cualquier transacción en las correspondientes criptomonedas.

- Compruebe siempre las direcciones de los hipervínculos y los datos en la barra de direcciones del navegador.

- Guarde la dirección de su monedero en los marcadores y visítelos solo desde éstos.

La credulidad, una forma de perder criptomonedas