Evolución de las amenazas informáticas en el tercer trimestre de 2024

Evolución de las amenazas informáticas en el tercer trimestre de 2024. Estadísticas de computadoras personales

Evolución de las amenazas informáticas en el tercer trimestre de 2024. Estadísticas de amenazas para dispositivos móviles

Ataques dirigidos

Nuevo actor de APT apunta a entidades del gobierno ruso

En mayo de 2024, descubrimos una nueva APT dirigida a organizaciones gubernamentales rusas. CloudSorcerer es una sofisticada herramienta de ciberespionaje utilizada para realizar de manera sigilosa el monitoreo, la recopilación y exfiltración de datos a través de las infraestructuras de nube de Microsoft, Yandex y Dropbox. Este malware utiliza recursos de nube para sus servidores C2 (Comando y Control), a los que accede a través de una API que emplea tokens de autenticación. CloudSorcerer también utiliza GitHub como su servidor C2 inicial. Para la comunicación y la recopilación de datos, CloudSorcerer usa módulos separados, dependiendo del proceso que se esté ejecutando, pero que se lanzan desde un solo ejecutable. Para realizar sus operaciones maliciosas utiliza interfaces de objetos COM de Microsoft.

Aunque el modus operandi de este actor de amenazas recuerda al de la APT CloudWizard, sobre la cual informamos en 2023, el código del malware es completamente diferente. Por ello, creemos que CloudSorcerer es un nuevo actor de amenazas que ha adoptado un método similar de interacción con los servicios de nubes públicas.

Dos meses después, en julio de 2024, CloudSorcerer lanzó nuevos ataques contra organizaciones gubernamentales y empresas informáticas rusas. La campaña, que denominamos, EastWind, utilizó correos electrónicos de phishing que contenían accesos directos maliciosos destinados a enviar malware a los equipos atacados. El malware, que recibía comandos a través del servicio de nube Dropbox, se utilizaba para descargar cargas útiles adicionales.

Una de ellas era un implante llamado GrewApacha que APT31 había estado utilizando desde al menos 2021. La otra era una versión actualizada de la puerta trasera que CloudSorcerer había utilizado en sus ataques anteriores y que usaba perfiles de LiveJournal y Quora como servidores C2 iniciales.

Los ataques recientes también incluyen la instalación de un implante hasta ahora desconocido, llamado PlugY, que funciona como una puerta trasera clásica. Este malware, que se carga a través de la puerta trasera de CloudSorcerer, tiene un amplio repertorio de comandos. Admite tres protocolos diferentes para comunicarse con el C2. El código se asemeja al de la puerta trasera DRBControl (alias Clambling), que ha sido atribuido a APT27.

BlindEagle agrega carga lateral a su arsenal

En agosto informamos sobre una nueva campaña de Blind Eagle, un actor de amenazas que, desde al menos 2018, ha apuntado a los sectores gubernamental, financiero, energético, petrolero, gasífero y otros en América Latina. La campaña se alinea con las TTP (Tácticas, Técnicas y Procedimientos) y artefactos utilizados por BlindEagle, aunque los atacantes han introducido una nueva técnica en su conjunto de instrumentos: la carga lateral de DLL.

El ataque comienza con el envío de correos electrónicos de phishing que se hacen pasar por órdenes judiciales o citaciones del sistema judicial de Colombia. El correo electrónico contiene un enlace en el cuerpo del mensaje, que también está presente en el archivo adjunto, que simula ser un documento PDF o Word. Las víctimas son inducidas a hacer clic en el enlace para descargar documentos relacionados con la supuesta demanda.

Estos documentos son en realidad archivos ZIP u otros archivos protegidos con contraseña. Los archivos comprimidos contienen un archivo ejecutable limpio responsable de iniciar el proceso de infección a través de la carga lateral, junto con varios archivos maliciosos utilizados en la cadena de ataque. Uno de ellos lleva un cargador integrado llamado HijackLoader, que descifra y carga la carga útil final. Esta carga útil es una versión de AsyncRAT, uno de los troyanos de acceso remoto (RAT) que BlindEagle utilizó en campañas anteriores.

Puede leer más detalles de esta campaña y los TTP empleados por este actor de amenazas en general aquí.

Tropic Trooper espía a entidades gubernamentales en Oriente Medio

El actor de amenazas Tropic Trooper, activo desde 2011, es conocido por sus ataques contra los sectores gubernamental, sanitario, de transporte y de alta tecnología en Taiwán, Filipinas y Hong Kong. Las campañas persistentes que Tropic Trooper lanzó a partir de junio de 2023, apuntaban a un organismo gubernamental en Oriente Medio.

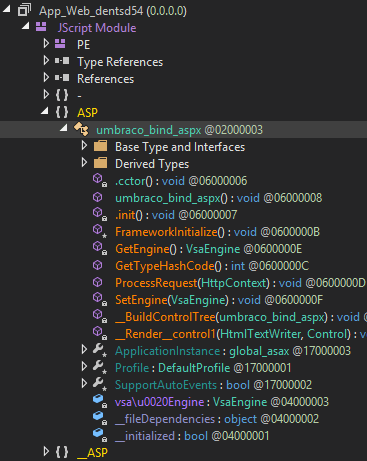

Fue en junio de este año que la infección nos llamó la atención, cuando nuestra telemetría mostró alertas recurrentes para una nueva variante de shell web de China Chopper que se encontraba en un servidor web público: China Chopper es utilizado por muchos actores de habla china. El servidor alojaba un CMS (Content Management System) llamado Umbraco, que es una plataforma CMS de código abierto para publicar contenido, escrito en C#. El componente de shell web observado se compiló como un módulo .NET del CMS Umbraco.

Avanzando en nuestra investigación, buscamos más detecciones sospechosas en este servidor público e identificamos múltiples conjuntos de malware. Estos incluyen herramientas posteriores a la explotación que evaluamos, de confianza media, que están relacionadas con esta intrusión. También identificamos nuevos implantes de secuestro de órdenes de búsqueda de DLL que se cargan desde un ejecutable vulnerable legítimo, ya que no tiene especificada la ruta completa al DLL que necesita. Esta cadena de ataque intentaba cargar el cargador Crowdoor, que lleva el nombre de la puerta trasera SparrowDoor detallada por ESET. Durante el ataque, el agente de seguridad bloqueó el primer cargador Crowdoor. Esto obligó a los atacantes a utilizar una nueva variante, hasta entonces no reportada, que tuvo un impacto casi idéntico.

Con gran confianza, atribuimos esta actividad al actor de amenazas de habla china conocido como Tropic Trooper. Nuestros hallazgos revelan una sorprendente similitud en las técnicas utilizadas en las recientes campañas de Tropic Trooper. Las muestras que descubrimos también revelan una gran similitud con las que ya se habían atribuido a Tropic Trooper.

La importancia de esta intrusión radica en la presencia de un actor de habla china que apuntó a una plataforma de CMS que publicaba estudios sobre derechos humanos en el Medio Oriente, enfocándose en la situación del conflicto entre Israel y Hamas. Nuestro análisis reveló que el sistema fue el único objetivo del ataque, lo que indica un interés deliberado en este contenido.

Del 12 al 21: conexiones entre los grupos Twelve y BlackJack

En la primavera de 2024, el canal de Telegram -=TWELVE=- empezó a publicar datos personales de personas reales. Pronto fueron bloqueadas por violar los términos de servicio de Telegram y el grupo permaneció inactivo durante varios meses. Sin embargo, cuando investigábamos un ataque a finales de junio, descubrimos técnicas idénticas a las de Twelve y el uso de servidores C2 vinculados a este actor de amenazas.

El grupo Twelve se formó en abril de 2023 en el contexto del conflicto ruso-ucraniano y desde entonces ha atacado a organizaciones gubernamentales rusas. Este actor de amenazas se especializa en cifrar y luego eliminar los datos de sus objetivos, lo que sugiere que el objetivo principal del grupo es infligir el mayor daño posible. Twelve también extrae información confidencial de sistemas específicos para luego publicarla en su canal en Telegram.

Llama la atención que Twelve comparta infraestructura, utilidades y TTP (Tácticas, Técnicas y Procedimientos) con el grupo de ransomware DARKSTAR (antes conocido como Shadow o COMET), lo que sugiere que ambos pertenecen al mismo grupo o clúster de actividades. Asimismo, mientras que las acciones de Twelve son claramente de naturaleza hacktivista, DARKSTAR se apega al clásico patrón de la doble extorsión. Esta variación de objetivos dentro del grupo pone en relieve la complejidad y diversidad de las ciberamenazas de hoy en día.

En nuestro informe de septiembre sobre Twelve, utilizamos la metodología Unified Kill Chain para analizar las actividades del grupo.

También descubrimos TTP que se superponen a los de BlackJack, otro grupo hacktivista que surgió a fines de 2023. El objetivo declarado de este grupo, desde su canal de Telegram, es encontrar vulnerabilidades en las redes de organizaciones e instituciones gubernamentales rusas. Este actor de amenazas se ha atribuido la responsabilidad de más de una docena de ataques y nuestra telemetría también contiene información sobre otros ataques no publicitados, donde los indicadores sugieren la participación de BlackJack.

El grupo utiliza sólo software gratuito y de código abierto. Tal es el caso de la utilidad ngrok para túneles, Radmin, AnyDesk y PuTTY para acceso remoto, el limpiador Shamoon y una versión filtrada del ransomware LockBit. Esto confirma que se trata de un grupo hacktivista que carece de los recursos típicos de los grandes actores de amenazas APT.

Otro malware

Cómo los grupos de ransomware “profesionales” impulsan el negocio de los ciberdelincuentes

Los ciberdelincuentes que desean entrar en el negocio del ransomware no necesariamente desarrollan el software por sí mismos. Pueden encontrar una variante de ransomware filtrada en línea, comprar ransomware en la web oscura o convertirse en un afiliado. En los últimos meses, hemos publicado varios y detallados informes privados al respecto.

En abril, IxMetro fue golpeado por un ataque que utilizó una variante de ransomware aún nueva llamada “SEXi”, un grupo que se centra en aplicaciones ESXi. En cada uno de los casos que investigamos, las organizaciones objetivo ejecutaban versiones descontinuadas de ESXi. Este grupo implementa el ransomware LockBit o Babuk, dependiendo de la plataforma: Windows y Linux, respectivamente.

Los atacantes suelen dejar una nota con una dirección de correo electrónico o una URL del sitio de fugas. En el caso que analizamos, la nota contenía un ID de usuario asociado con la aplicación de mensajería Session. La identificación pertenecía a los atacantes y se utilizó en diferentes ataques de ransomware contra diversas víctimas. Esto es una falta de profesionalismo, además de sugerir que los atacantes no cuentan con un sitio de fugas en TOR.

Key Group (alias keygroup777) ha utilizado no menos de ocho familias diferentes de ransomware a lo largo de su historia relativamente corta (desde abril de 2022):

En los casi dos años que el grupo ha estado activo, ha ajustado ligeramente sus TTP con cada nueva variante de ransomware. Por ejemplo, el mecanismo de persistencia siempre fue a través del registro, pero la implementación exacta difería según la familia. La mayoría de las veces, usaba la ejecución automática, pero también los hemos visto usando la carpeta de inicio. Si bien los grupos de habla rusa suelen operar fuera de Rusia, Key Group es una excepción a esta regla. Al igual que las de SEXi, las operaciones de Key Group no se ven muy profesionales. Por ejemplo, el canal C2 principal es un repositorio de GitHub, lo que facilita el seguimiento del grupo, y la comunicación se mantiene a través de Telegram en lugar de un servidor dedicado en la red TOR.

Mallox es una variante de ransomware relativamente nueva que salió a la luz por primera vez en 2021 y comenzó un programa de afiliados en 2022. No está claro cómo los autores obtuvieron el código fuente: tal vez lo escribieron desde cero, o usaron uno publicado o filtrado, o, como afirman, lo compraron. Aunque comenzó como un grupo privado que llevaba a cabo sus propias campañas, lanzó un programa de afiliados poco después de su creación. Es curioso que el grupo sólo haga negocios con afiliados de habla rusa y no acoja a principiantes. También son muy explícitos sobre qué tipos de organizaciones deben infectar los afiliados: no menos de $10 millones en ingresos y ningún hospital o institución educativa. Mallox utiliza identificadores de afiliados, lo que permite realizar un seguimiento de las actividades de los afiliados a lo largo del tiempo. En 2023, había 16 socios activos. En 2024, sólo ocho de los afiliados originales seguían activos, sin recién llegados. Aparte de esto, Mallox tiene todos los atributos típicos de Big Game Hunting que otros grupos también tienen, como un sitio de fugas y un servidor alojado en TOR.

Conozca más sobre las amenazas anteriores aquí. También puede encontrar nuestro informe completo sobre el ransomware Mallox aquí. Para obtener más información sobre nuestro servicio de denuncias de crimeware, escríbanos a crimewareintel@kaspersky.com.

Puerta trasera HZ Rat para macOS

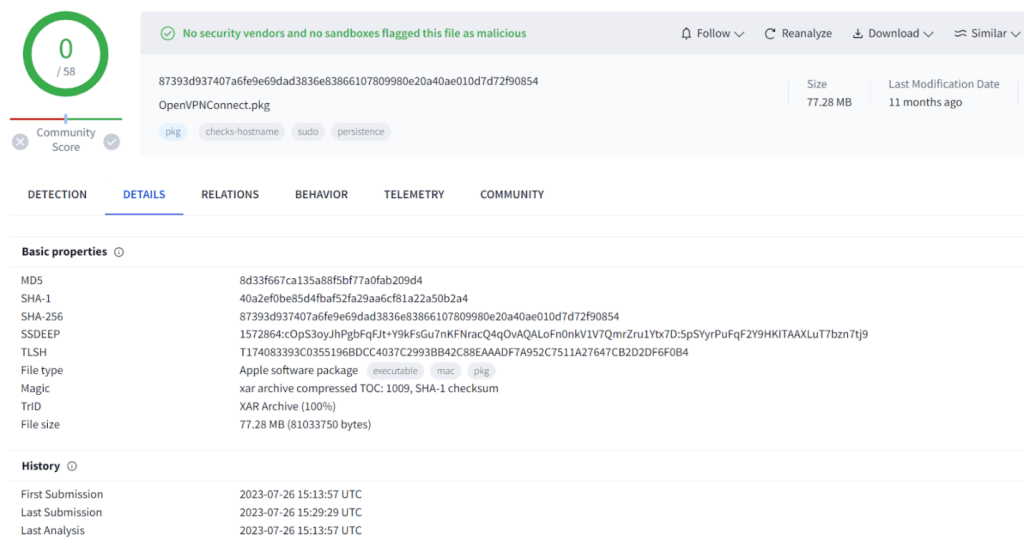

En junio, descubrimos una versión para macOS de la puerta trasera HZ Rat. Esta puerta trasera atacaba a los usuarios del mensajero empresarial DingTalk y la red social y plataforma de mensajería WeChat. A pesar de desconocer el punto de distribución original del malware, logramos encontrar un paquete de instalación para una de las muestras de la puerta trasera: un archivo llamado OpenVPNConnect.pkg.

Las muestras que encontramos replican casi la totalidad de funciones de la puerta trasera para Windows y difieren sólo en la carga útil, que se recibe en forma de scripts de shell desde el servidor de los atacantes. Notamos que algunas versiones de la puerta trasera usan direcciones IP locales para conectarse al C2, lo que nos lleva a creer que se podría tratar de una amenaza selectiva. Esto también indica que los atacantes buscan aprovechar la puerta trasera para moverse dentro de la red afectada.

Los datos recopilados sobre las empresas de los objetivos y la información de contacto podrían servir para espiar a determinadas personas y sentar las bases para futuros ataques. Durante el curso de nuestra investigación no habíamos encontrado el uso de dos de los comandos de la puerta trasera (escribir archivo en el disco y enviar archivo al servidor), por lo que el alcance completo de las intenciones del atacante sigue sin estar claro.

El grupo hacktivista Head Mare ataca a Rusia y Bielorrusia

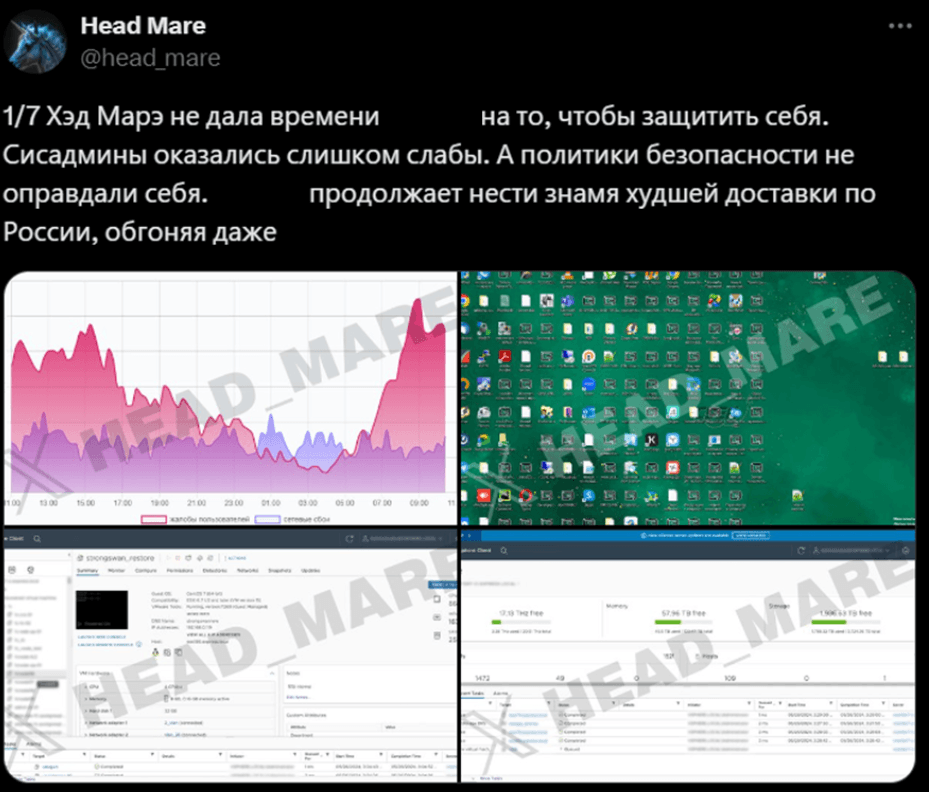

Desde el inicio del conflicto ruso-ucraniano, han surgido numerosos grupos hacktivistas cuyo objetivo principal es dañar a las organizaciones del bando contrario. Uno de ellos es Head Mare, un grupo dirigido a organizaciones en Rusia y Bielorrusia.

Si bien estos grupos hacktivistas tienden a utilizar TTP similares, Head Mare utiliza métodos más modernos para obtener el acceso inicial. Por ejemplo, los atacantes aprovecharon una vulnerabilidad más o menos reciente en WinRAR (CVE-2023-38831), que les permitió ejecutar códigos arbitrarios en un sistema infectado a través de un archivo ad-hoc. Esta estrategia le permite al grupo entregar y disfrazar la carga útil maliciosa de manera más efectiva.

Como la mayoría de los grupos hacktivistas, Head Mare mantiene una cuenta pública en la red social X, donde publican información sobre algunas de sus víctimas.

Head Mare ha atacado a diversas industrias de los sectores gubernamental, energético, de transporte, manufacturero y de entretenimiento. El principal instrumento del grupo es el software de código abierto, algo común en los grupos hacktivistas. Sin embargo, el kit de herramientas de Head Mare también incluye malware personalizado, PhantomDL y PhantomCore, distribuido mediante correos electrónicos de phishing. Además, aparte de su objetivo principal de causar daños a las organizaciones objetivo, Head Mare también instala ransomware LockBit y Babuk, para luego exigir un rescate por restaurar los datos cifrados.

Loki: un nuevo agente privado para el popular marco Mythic

En julio, descubrimos una puerta trasera previamente desconocida llamada Loki, utilizada en una serie de ataques dirigidos contra empresas rusas de diversos sectores, como la ingeniería y la atención médica. A partir de nuestro análisis y de la información obtenida de fuentes abiertas, determinamos que Loki es una versión privada de un agente para el marco Mythic de código abierto. Tiene sus orígenes en un marco de código abierto para la post-explotación de sistemas macOS comprometidos, llamado Apfell. Dos años más tarde, varios desarrolladores se unieron al proyecto y el marco se convirtió en multiplataforma y pasó a llamarse Mythic. Mythic permite el uso de agentes en cualquier idioma, para cualquier plataforma, con la funcionalidad requerida. Hasta ahora se han publicado alrededor de dos docenas de agentes en el repositorio oficial de Mythic, incluyendo Loki.

El agente Loki que descubrimos es una versión compatible con Mythic del agente para otro marco, Havoc. La modificación de Loki heredó varias técnicas de Havoc para complicar el análisis del agente, como cifrar su imagen de memoria, llamar indirectamente a las funciones API del sistema, buscar funciones API por hashes y más. Sin embargo, a diferencia del agente para Havoc, Loki se dividió en un cargador y una DLL, donde se implementa la funcionalidad principal del malware.

Basándonos en nuestra telemetría y en los nombres de los archivos infectados, creemos que en varios casos Loki se distribuye por correo electrónico, con el cálculo de que una víctima desprevenida ejecute el archivo. Más de una docena de empresas se han enfrentado a esta amenaza, aunque creemos que el número de víctimas potenciales puede ser mayor.

Hasta ahora no hay datos suficientes para atribuir Loki a ningún grupo conocido. En lugar de utilizar plantillas de correo electrónico estándar para difundir el agente, creemos que es probable que los atacantes trabajen con cada objetivo individualmente. Además, no encontramos ninguna herramienta única en los equipos infectados que pudiera ayudar con la atribución. Los atacantes parecen priorizar el uso de utilidades de código abierto para la tunelización del tráfico, como gTunnel y ngrok, y la herramienta goReflect para modificarlos.

Tusk: desentrañando una compleja campaña de infostealers

El Equipo de Respuesta a Emergencias Globales de Kaspersky (GERT) identificó hace poco una campaña compleja, que consiste en múltiples subcampañas orquestadas por ciberdelincuentes de habla rusa. Las subcampañas se hacen pasar por proyectos legítimos, con nombres y marcas modificados de forma sutil, y utilizan varias cuentas en redes sociales para aumentar su credibilidad.

Todas las subcampañas activas alojan el descargador inicial en Dropbox. Este descargador es responsable de distribuir muestras de malware adicionales a las máquinas atacadas, que en su mayoría son infostealers (Danabot y StealC) y clippers (que monitorean los datos del portapapeles). Los actores de amenazas también usan trucos de phishing para atraer a las personas a divulgar información confidencial adicional, como credenciales, que luego pueden venderse en la web oscura o usarse para obtener acceso no autorizado a cuentas de juegos y billeteras de criptomonedas para drenar sus fondos directamente.

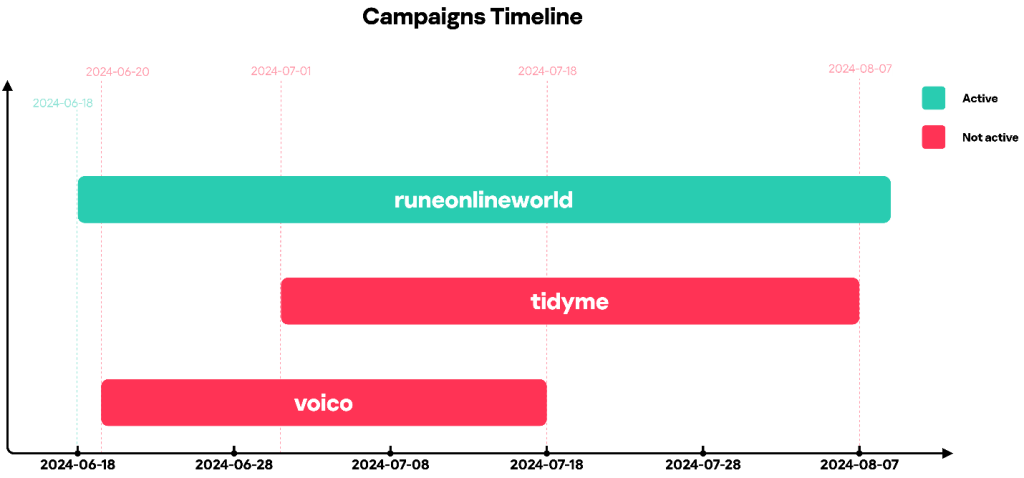

Identificamos tres subcampañas activas y 16 subcampañas inactivas relacionadas con esta actividad, que denominamos “Tusk” (Colmillo): en las tres subcampañas activas que analizamos, el actor de amenazas usa la palabra “Mammoth” en los mensajes de registro de los descargadores iniciales (“Mammoth” es la jerga utilizada por los actores de amenazas de habla rusa para referirse a las víctimas). El análisis de las subcampañas inactivas sugiere que estas son campañas antiguas o que aún no han comenzado.

Nuestro informe incluye nuestro análisis de tres subcampañas activas más recientes, llamadas TidyMe, RuneOnlineWorld y Voico.

Estas campañas destacan la amenaza, al mismo tiempo persistente y cambiante, que representan los ciberdelincuentes que son expertos en imitar proyectos legítimos para engañar a las víctimas. Al aprovecharse de la confianza que los usuarios depositan en plataformas conocidas, estos atacantes implementan de manera efectiva una gama de malware diseñado para robar información confidencial, comprometer sistemas y, en última instancia, lograr ganancias financieras.

El uso de técnicas de ingeniería social como el phishing, junto con mecanismos de distribución de malware de múltiples etapas, destaca las capacidades avanzadas de los actores de amenazas involucrados. Su uso de plataformas como Dropbox para alojar los descargadores iniciales, junto con la instalación de malware infostealer y clipper, demuestra esfuerzos coordinados para evadir la detección y maximizar el impacto de sus operaciones.

Los puntos en común entre las diferentes subcampañas y la infraestructura que comparten sugieren además una operación bien organizada, que quizá esté vinculada a un solo actor o grupo con motivos financieros específicos.

El descubrimiento de 16 subcampañas inactivas destaca la naturaleza dinámica y adaptable de las operaciones del actor de amenazas.

Lea nuestro informe aquí.

SambaSpy

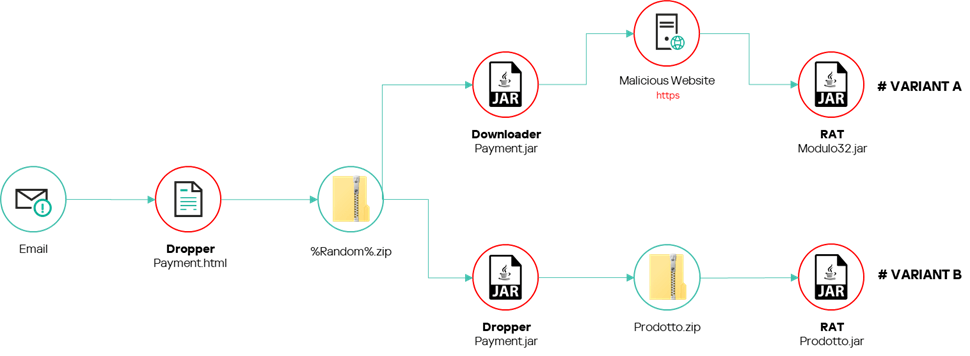

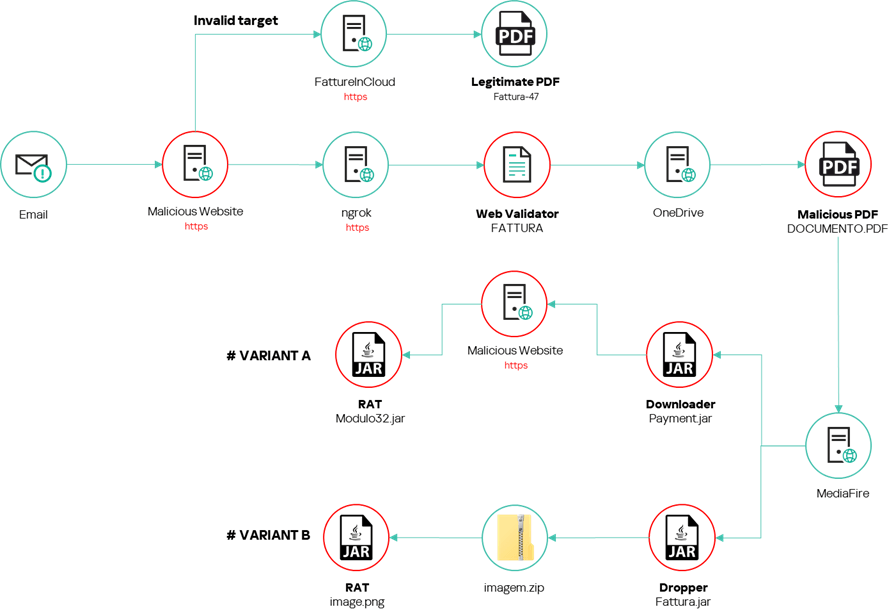

En mayo, descubrimos una campaña dirigida a usuarios en Italia, algo bastante inusual, ya que los ciberdelincuentes suelen ampliar su gama de objetivos para maximizar sus ganancias. Sin embargo, en esta campaña, en varias etapas de la cadena de infección, los atacantes verifican que sólo afecte a usuarios en Italia.

La carga útil final de la infección es un nuevo RAT (Remote Access Trojan) llamado SambaSpy que contiene todas las funciones pertinentes, está desarrollado en Java y ofuscado con el protector Zelix KlassMaster. Este malware incluye una extensa lista de funciones, que incluyen la gestión del sistema de archivos, la gestión de procesos, el registro de teclas, la captura de pantalla y el control de la cámara web.

Los atacantes engañan a sus objetivos utilizando correos electrónicos de phishing disfrazados de mensajes de una agencia inmobiliaria. Si la víctima hace clic en el enlace del mensaje, se lo remite a un sitio web malicioso que comprueba el idioma del sistema y el navegador. Si el sistema de la víctima potencial está configurado en italiano y abre el enlace en Edge, Firefox o Chrome, recibe un archivo PDF malicioso que infecta su dispositivo con un dropper o un descargador. La diferencia entre los dos es mínima: el dropper, o cuentagotas, instala el troyano inmediatamente, mientras que el descargador descarga primero los componentes necesarios de los servidores de los atacantes. Aquellos que no cumplan con estos criterios son redirigidos al sitio web de una solución italiana de nube para almacenar y administrar facturas digitales.

Si bien aún no sabemos qué grupo cibercriminal está detrás de este sofisticado ataque, la evidencia circunstancial indica que los atacantes hablan portugués brasileño. También sabemos que ya están expandiendo sus operaciones a España y Brasil, como lo demuestran los dominios maliciosos utilizados por el mismo grupo en otras campañas detectadas.

Evolución de las amenazas informáticas en el tercer trimestre de 2024