En los últimos doce meses, el término “ransomware” ha aparecido en innumerables titulares de medios impresos y digitales de todo el mundo, como The Wall Street Journal, la BBC, o el New York Times. Ya no es un término limitado a responsables de seguridad informática y profesionales en seguridad: ahora está en boca de políticos, administradores de centros educativos y directores de hospitales. Términos como Babuk y REvil son ahora parte del léxico cotidiano. Es una amenaza que parece casi ineludible, y que no depende de si los usuarios usan o no ciberseguridad o habitan el espacio tecnológico, y está teniendo un impacto directo en las vidas de muchos.

Por estas razones hemos elegido los programas extorsionadores como nuestra historia del año para el Boletín de seguridad anual de Kaspersky. Pero, ¿cómo llegamos a este punto y qué ha cambiado en el escenario del ransomware desde que la primera vez que fue nuestra historia del año en 2019?

Podríamos decir que todo comenzó a fines de 2019, cuando Maze se convirtió en el “pionero” del moderno escenario de ransomware. Los operadores de este programa extorsionador crearon un novedoso y efectivo esquema para lanzar ataques contra grandes y millonarias empresas: la doble extorsión. Con la doble extorsión, los atacantes no solo cifraban los datos, sino que además robaban información altamente confidencial, como los datos de clientes, de empleados, documentos internos, propiedad intelectual, etc., y amenazaban con publicarla si no se pagaba el rescate. Las compañías se veían más obligadas que nunca a pagar. En 2020 lo bautizamos como “Ransomware 2.0“, y para sorpresa nuestra, importantes actores del ransowmware, como REvil (alias Sodinokibi), DarkSide, Babuk, Avaddon, Conti y otros más, empezaron a adoptar este nuevo enfoque. Maze también comenzó a publicar información sobre datos robados en su “Muro de la vergüenza”, y otros grupos afines hicieron lo mismo con sus propios sitios de fuga de datos.

De hecho, cuando analizamos la cantidad de víctimas en varios sitios de fugas de datos de grupos de ransomware, es fácil ver el crecimiento del “Ransomware 2.0” en 2021. De enero a noviembre de 2021, el número de víctimas fue un 30% mayor que en todo 2020, y fueron afectadas un total de 1500 organizaciones. Por supuesto, es importante saber que estos grupos de ransomware no publican en sus sitios de fugas de datos información sobre todas sus víctimas, por lo la cifra real podría ser mucho mayor.

Alrededor de este mismo periodo, comenzó a gestarse todo un ecosistema criminal para respaldar esta floreciente epidemia: Ransomware-as-a-Service o RaaS. Cada actor tiene un papel específico en este ecosistema: algunos proporcionan el cifrador y la plataforma para negociar y publicar la información de las víctimas. Otros, socios o afiliados, ejecutan ataques directos contra organizaciones. Además, los atacantes que operan dentro de este ecosistema compran a terceros las herramientas para iniciar la penetración en la infraestructura de sus víctimas. Este ecosistema añadió un nivel adicional de eficiencia operativa y una masiva red de soporte para quienes buscan lucrar con el ransomware.

La doble extorsión combinada con RaaS creó los medios para que los ataques perpetrados por ciberpiratas contra grandes compañías les permitieran extorsionar cientos de miles, e incuso, millones de dólares. De hecho, según datos de la Red de Control de Delitos Financieros del Tesoro de los EE. UU. (FinCEN), en el primer semestre de 2021 solo las organizaciones ubicadas EE. UU. pueden haber llegado a pagar hasta casi 600 millones de dólares a grupos de ransomware. Y, siempre según este informe, puede que los actores más prolíficos del año pasado hayan recibido unos 5200 millones de dólares en transferencias durante los últimos tres años.

Estamos en la era de la caza mayor: organizaciones de primer nivel, grandes sumas de rescate, ataques sofisticados, robo de datos altamente confidenciales, y grandes consecuencias luego de un certero ataque. Dadas algunas de las ramificaciones de los principales ataques del año pasado, no sería sorprendente que el ransomware esté tan en boga.

Vamos a analizar en profundidad la evolución del ransomware en 2021, comenzando con los sucesos de ransomware en 2021 que acapararon los principales titulares.

Principales sucesos de ransomware en 2021

Quizás el primer titular que indicaba que el mundo era sin duda un territorio virgen para el ransmware fue el cierre temporal de uno de los principales proveedores de combustibles en los EE. UU., Colonial Pipeline. A principios de mayo, el ahora desaparecido grupo de ransowmare conocido como DarkSide logró penetrar en la red de la compañía y robar casi 100 gigabites de información. El oleoducto tuvo que cerra durante seis días y Colonial terminó pagando 4,4 millones de rescate a DarkSide. Más adelante en ese mismo mes, otro operador de RaaS, REvil, siguió los pasos de DarkSide. Este grupo de ciberpiratas logró cerrar varias plantas industriales de JBS, el mayor proveedor de carne del mundo. Al final, la empresa pagó 11 millones para poder reanudar sus operaciones y recuperar sus datos robados.

Ataques como los lanzados contra Colonial y JBS llevaron al presidente Biden a declarar estado de emergencia y a reunirse con el presidente Putin para conversar sobre la cooperación mutua contra los ataques de ransomware. Esto dio lugar a una nueva e importante tendencia relacionada con el ransowmware: la participación gubernamental y una creciente cooperación internacional. En septiembre de 2021, el tesoro de los EE. UU. anunció sanciones contra Suex, la casa de cambio virtual de criptodivisas, por ayudar a los ciberpiratas a cobrar el pago, y el ataque contra los oleoductos resultó ser obra de DarkSide, grupo que atrajo demasiado la atención. Tras sufrir presión por parte de agencias policiales, perdieron control de sus servidores, incluyendo su blog y sus sistemas de pago, así como dinero.

Avaddon, otro prolífico operador de RaaS desde 2019 también fue clausurado en 2021 gracias a una campaña policial lanzada contra este grupo de ransomware y contra el conocido botnet Emotet. Avvadon usaba el malware para establecer una cabecera de playa en los sistemas de los usuarios. Sin embargo, parece que Emotet ha vuelto a aparecer.

REvil es otro interesante ejemplo de lo que parece ser una nueva normalidad del ciclo de vida del ransomware: un grupo hace mucho ruido con un ataque a gran escala y luego se ve obligado a cerrar o cambiar de nombre debido a las presiones legales. REvil apareció en 2019 y se estima que en 2020 ganó más de 100 millones de dólares en sus operaciones y exigió además un rescate de 50 millones de dólares a Apple tras robar información sobre sus próximos lanzamientos. Por supuesto, toda esta atención tuvo un costo. Después de explotar una vulnerabilidad en Kaseya VSA, una reconocida herramienta unificada de monitoreo y administración remota, REvil atacó a unos 50 proveedores MSP. Sin embargo, poco después de este ataque, los servidores de REvil fueron desconectados y se rumorea que esto se debió a la presión de las autoridades policiales. Reaparecieron en octubre diciendo que el cierre se debió a razones internas, pero una presión multinacional ocasionó el cierre del sitio de fugas de datos de REvil y del sitio de pagos Tor, y por último el grupo terminó suspendiendo sus operaciones… por el momento.

Babuk, un operador muy prolífico de RaaS e inventor del célebre “candado Babuk”, debutó en 2021 robando 250 GB de datos de la red de la policía metropolitana de Washington, exigiendo el pago del rescate respectivo. Sus operaciones también cesaron, aunque al parecer por razones propias: Babuk anunció su retiro del escenario a fines de abril, al tiempo que publicaba su código fuente en Internet para que otros operadores de ransomware pudieran usarlo. Este código se rebautizó como Payload Bin y comenzó a ofrecer su plataforma a otros grupos de ransomware que no cuentan con su propio sitio de fugas.

¿Quiénes son ahora los principales actores?

Por ahora, el antes notable “Big Game Hunters” de 2021 ha sido clausurado o se retiró de la escena. A medida que la amenaza del ransomware evoluciona y va atrayendo atención, los grupos de ransomware se enfrentan a ciclos de vida reducidos para sus ataques, pero son muy capaces de cambiar de nombre. REvil y Babuk surgieron de los grupos de ransomware ahora desaparecidos GandCrab y Vasa Locker, mientras que DarkSide se reagrupó bajo el nombre de BlackMatter. Tras un corto periodo de ataques perpetrados contra empresas estadounidenses, e incluso contra el gigante tecnológico japonés Olympus, el grupo cesó sus operaciones, al parecer a causa de la presión de las agencias policiales.

Otro notable operador de RaaS que sigue activo es Conti. Este grupo saltó a la palestra en 2019 y fue muy prolífico durante 2020. Entre sus ataques más significativos están el lanzado contra las escuelas públicas del condado de Broward en Florida y el colapso de los servidores del servicio de salud de Irlanda. Sin embargo, cabe hacer notar que incluso Conti está bajo presión, ya que tras que se hicieran públicos los datos sobre sus trabajos internos, se vieron forzados a replantear su infraestructura: ceraron sus portales de pago en Clearnet y en la Dark Web. Por desgracia, el grupo logró restaurar sus servidores y ponerlos en funcionamiento en menos de 24 horas.

Dicho esto, es importante observar que los grupos de ransomware que suelen salir en las noticias, no son aquellos a los que los usuarios suelen enfrentarse. Esto se debe a que los grupos arriba mencionados lanzan ataques altamente selectivos contra empresas capaces de pagar rescates de millones de dólares. Otros actores de ransomware más antiguos y conocidos están más interesados en obtener pequeños pagos de una gran cantidad de personas.

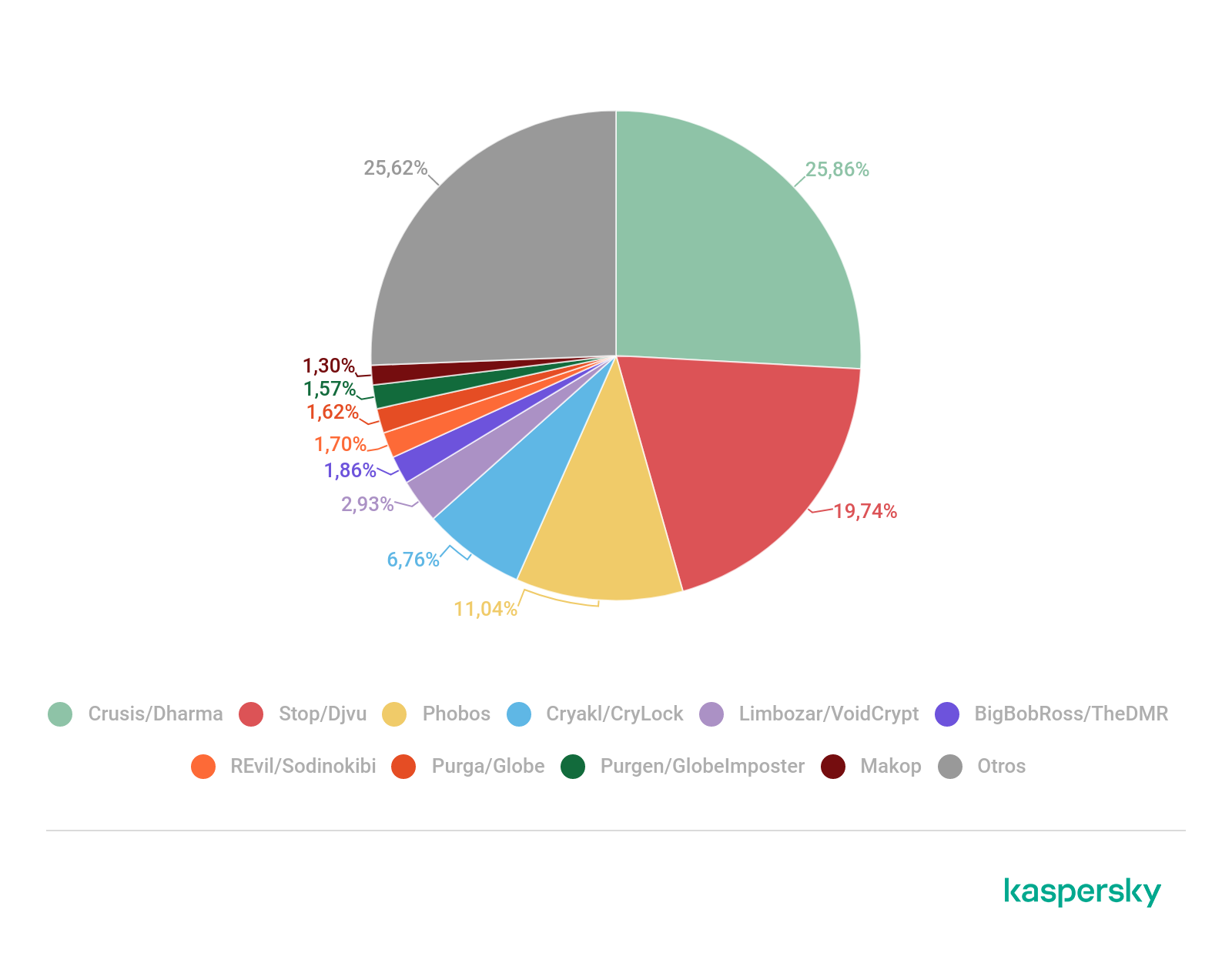

Cuando comparamos el porcentaje de peticiones relacionadas con una familia específica de ransomware entre todas las peticiones de ransomware que los analistas de Kaspersky procesan, esta es la distribución de los ataques de ransomware por familia de ransomware en el año 2020.

Distribución de ataques ransomware por familia de ransomware, 2020 (descargar)

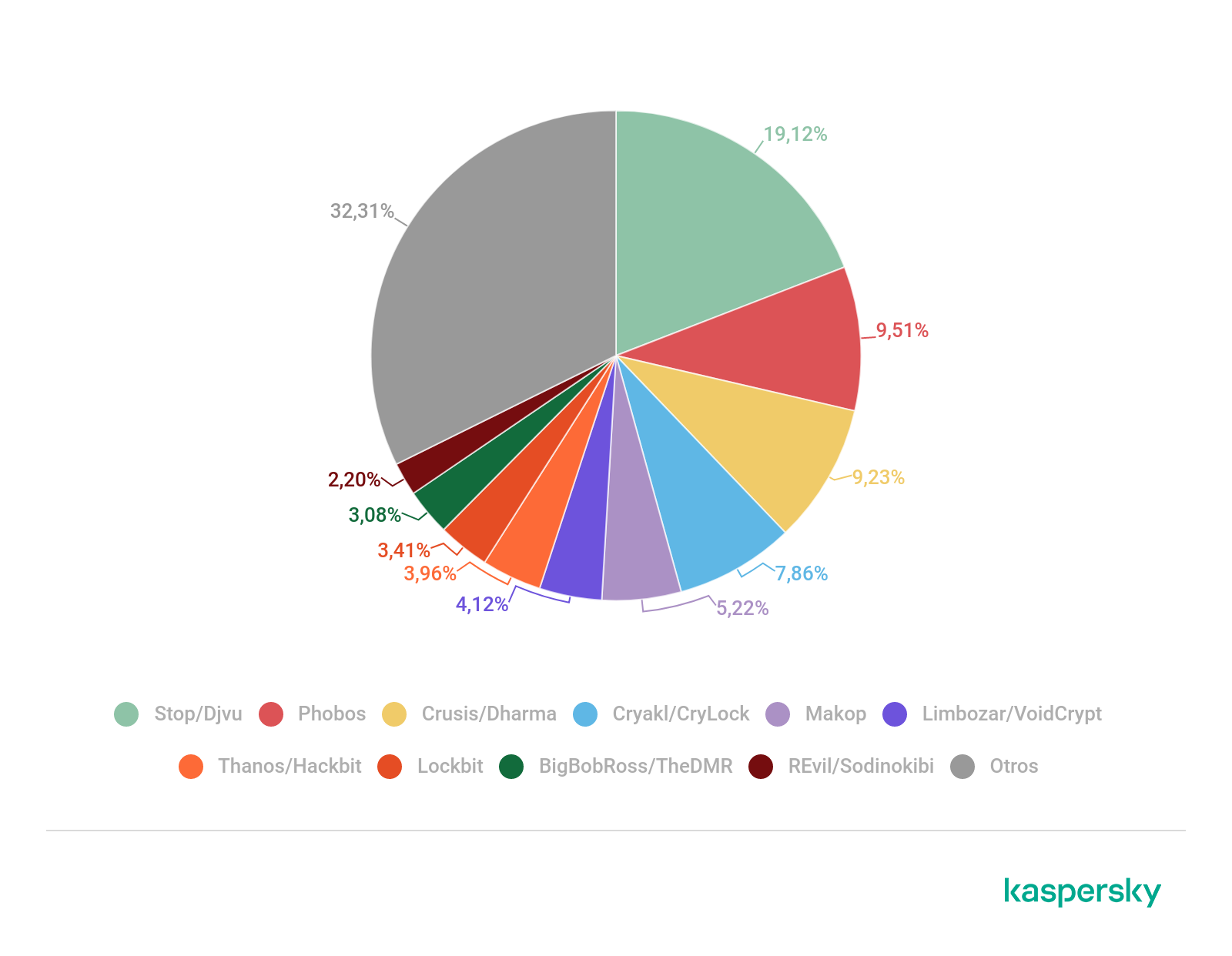

Los primeros tres trimestres de 2021 mostraron un cuadro similar.

Distribución de los ataques de ransomware por familia de ransomware, primer y tercer trimestre de 2021 (descargar)

El cambio de infecciones masivas a ataques muy puntuales: Big Game Hunting

A principios de este año publicamos el informe Ransomware by Numbers que parecía contradecir a los titulares: el número total de usuarios que se había topado con programas extorsionadores estaba declinando. De hecho, el índice de usuarios únicos de los productos B2B de Kaspersky que se encontraron con troyanos en relación al número total de usuarios que enfrentaron otro tipo de amenazas se ha ido reduciendo de forma sostenida desde principios de 2020.

Porcentaje de usuarios únicos B2B de Kaspersky que enfrentaron ransomware versus el número de usuarios que enfrentaron otras amenazas, 2020-2021 (descargar)

Esto se debe a que nuevos grupos de alto perfil han migrado de las infecciones masivas hacia ataques puntuales por los que piden rescates en el orden de los millones a corporaciones y organizaciones industriales. De hecho, entre 2019 y 2020, el número de usuarios únicos que se vieron afectados por los ataques selectivos de ransomware (por ejemplo, grupos comoBabuk y REvil que son parte del Big Game Hunting, o caza mayor) aumentó en un 767%. Y esta tendencia ha continuado en 2021.

La ejecución del ransomware en el sistema es la última etapa en estos ataques. En ese punto, la red de la organización ya está completamente controlada por los atacantes. Como resultado, cuando los datos resultan cifrados, es necesario realizar una investigación para establecer el vector de ataque inicial, impedir que los atacantes vuelvan a penetrar el sistema, e intentar restaurar los datos. Este proceso se denomina respuesta a incidentes (RI), y las organizaciones medianas y las grandes corporaciones suelen aplicarlo con la ayuda de sus propios empleados o contratistas (por ejemplo, Kasperksy proporciona servicios de RI a sus clientes a través del Equipo Global de Respuesta a Emergencias de Kaspersky). Al observar los datos de 2019, 2020 y los tres primeros trimestres de 2021, surge un patrón interesante.

Porcentaje de solicitudes de IR relacionadas con ransomware, 2019-2021 (descargar)

El total bruto de ataques de ransomware puede ser menor, pero los ataques contra las grandes organizaciones están en alza.

Una mirada más profunda a las industrias asediadas por el ransomware

Si los grupos de ransomware se concentran en grandes empresas y organizaciones, ¿qué industrias están sufriendo las mayores consecuencias de estos ataques masivos?

Porcentaje de solicitudes de IR relacionadas con ransomware correspondientes a determinadas industrias, 2020 (descargar)

En 2021, la distribución de solicitudes de RI fue la siguiente:

Porcentaje de solicitudes de IR relacionadas con ransomware correspondientes a determinadas industrias, 2021 (descargar)

Es importante tener en cuenta que estadísticas como las anteriores están influenciadas, al menos en parte, por el universo de clientes de la empresa. Entre los ataques más notorios contra estos sectores están el lanzado contra el gasoducto de Colonial y el ataque contra el servicio de salud de Irlanda. Además, Kaspersky descubrió una serie de ataques del ransomware Cring contra organizaciones industriales.

Una mirada al futuro: desarrollo de tendencias de ransomware

Esta nueva era de la caza mayor todavía está en desarrollo, y los grupos de alto perfil que acaparan los titulares, así como los recién llegados, están renovando sus tácticas para obtener beneficios aún mayores de sus víctimas. Dos de las tendencias más significativas son:

Ataques contra Linux

En 2020, los grupos DarkSide y RansomExx lanzaron ataques contra servidores VmWare ESXi utilizando compilaciones de ransomware específicas de Linux. Ahora, en 2021, hemos visto cómo esto se ha ido haciendo cada vez más popular entre otros actores de la caza mayor. Tanto REvil, HelloKitty, Babuk, Conti, Hive y, muy probablemente, hasta PYSA y RagnarLocker agregaron Linux a su arsenal. ¿Por qué? Porque les permite maximizar la superficie de ataque al cifrar las máquinas virtuales alojadas en servidores ESXi.

Chantajes financieros

En abril, DarkSide publicó un artículo en su sitio de filtraciones en el que manifestaba su deseo de influir en los precios de las acciones corporativas, es decir, realizar un chantaje financiero. Sin embargo, DarkSide no fue el primero en expresar interés en devaluar dichas acciones bursátiles: en 2020, un ex representante de REvil conocido como “Unknown” hizo una publicación en el foro Exploit alentando a los operadores de ransomware a usar la bolsa de valores para extorsionar a sus víctimas. Desde entonces, el chantaje financiero se ha convertido en una tendencia cada vez más popular. En noviembre de este año, el FBI norteamericano publicó una advertencia indicando que los actores de ransomware están “utilizando eventos financieros importantes, como fusiones y adquisiciones, para elegir a qué empresas hacer víctimas del ramsonware y aprovecharse de ellas”. Según el FBI, tres empresas fueron víctimas de ransomware durante delicadas negociaciones de fusión y adquisición entre marzo y julio de 2020. Además, los operadores de ransomware están actualizando su malware para escanear redes en busca de términos clave relacionados con las finanzas, como “NASDAQ” y “10-Q” (informes financieros trimestrales). Un buen ejemplo es el troyano Pyxie utilizado por Defray777/RansomEXX.

Cuando las empresas realizan fusiones o adquisiciones, planean cotizar en la bolsa o están reevaluando sus finanzas, se encuentran en una posición muy vulnerable. Cualquier tipo de información que se filtre podría tener consecuencias devastadoras para la valoración de la empresa. De hecho, un estudio de Comparitech encontró que los ataques de ransomware provocan, en promedio, una disminución del 22% en el valor de las acciones de las empresas a corto plazo.

Tales consecuencias hacen que las víctimas sean más propensas a pagar el rescate. Dado que las agencias policiales y los políticos acortan la vida útil de los grupos de ransomware, la eficiencia se ha vuelto primordial y el chantaje financiero es una poderosa herramienta. En 2022, prevemos que este tipo de extorsión se hará más popular y se extenderá a los operadores promedio de ransomware.

Conclusiones

¿Aparecerá el ransomware en los titulares el próximo año en la misma medida que lo hizo en 2021? ¿Caerán más oleoductos, escuelas y hospitales? Es imposible saberlo, pero una cosa es segura, y es que no desaparecerá como amenaza. Sin duda, surgirán nuevos actores para reemplazar a grupos como DarkSide, y los más importantes en 2021 pueden reaparecer o evolucionar y cambiar de nombre. Y, como en 2021, se sumarán a la “caza mayor”, por lo que habrá consecuencias importantes en la vida real (escasez de alimentos o gas, víctimas humanas, empresas quebradas).

Sin embargo, los grandes ataques atraen la atención del público y, como vimos este año, eso no siempre es bueno. Grupos como REvil y DarkSide recibieron tanta atención que los gobiernos y las agencias policiales internacionales trabajaron juntos para desactivarlos. A medida que estos ataques altamente destructivos continúen, se espera que la cooperación continua acabe con los grupos responsables. Después de todo, solo a través de la cooperación internacional es posible una lucha eficaz contra el ransomware.

Al mismo tiempo, esta mayor atención de las organizaciones gubernamentales también podría poner a las empresas en una posición difícil. El año pasado, la Oficina de Control de Activos Extranjeros de EE. UU. (OFAC) dijo a las víctimas que el pago de rescates podría constituir una violación de las sanciones internacionales, lo que conlleva riesgo de repercusiones legales para las organizaciones atacadas. Sin embargo, las empresas han demostrado en repetidas ocasiones que prefieren pagar antes que sufrir las consecuencias de un ataque de ransomware, máxime ahora que los operadores de ransomware amenazan con publicar documentos corporativos. Por desgracia, esto significa que el ransomware seguirá siendo lucrativo para los ciberdelincuentes. En el próximo año, los gobiernos podrían promulgar más leyes sobre el pago de rescates en un intento de obligar a las víctimas a no pagar.

Dicho todo esto, hay una ventaja indiscutible de que el ransomware cope los titulares: cuanto más se sepa sobre el problema, mejor se sabrá cómo protegerse.

Estas son las recomendaciones de Kaspersky para proegerse contra los ataques de ransomware:

- No exponer los servicios de escritorio remoto (como RDP) a las redes públicas, a menos que sea imprescindible y protegerlos siempre con contraseñas seguras.

- Instalar lo más pronto posible los parches disponibles de las soluciones VPN comerciales que brindan acceso a empleados remotos y actúan como puertas de enlace en su red.

- Mantener siempre actualizado el software en todos los dispositivos para impedir que el ransomware aproveche cualquier vulnerabilidad.

- Enfocar las estrategias de defensa en detectar movimientos laterales y extracción de datos a Internet. Prestar especial atención al tráfico saliente para detectar las conexiones de los ciberdelincuentes. Respaldar los datos de forma regular. Asegurarse de poder acceder de inmediato a los datos respaldados en caso de emergencia. Utilizar la información más reciente de Threat Intelligence para estar al tanto de los TTPs reales utilizados por los actores de amenazas.

- Utilizar soluciones como Kaspersky Endpoint Detection and Response y el servicio Kaspersky Managed Detection and Response que ayudan a identificar y detener un ataque en sus primeras etapas, antes de que los atacantes logren sus objetivos finales.

- Para proteger el entorno empresarial, hay que educar a los empleados. A esto ayudan los cursos especializados de capacitación, como los que se imparten en Kaspersky Automated Security Awareness Platform. Ofrecemos una lección gratuita sobre cómo protegerse de los ataques de ransomware aquí.

- Utilizar una solución de seguridad de punto final confiable, como Kaspersky Endpoint Security for Business, que cuenta con prevención de exploits, detección de comportamiento y un motor de remediación capaz de revertir acciones maliciosas. KESB también cuenta con mecanismos de autodefensa para evitar que los ciberdelincuentes lo neutralicen.

La historia del año: ransomware gana titulares