- Evolución de las amenazas informáticas en el primer trimestre de 2023

- Evolución de las amenazas informáticas en el primer trimestre de 2023. Estadísticas de computadoras personales

- Evolución de las amenazas informáticas en el primer trimestre de 2023. Estadísticas de amenazas móviles

Ataques selectivos

BlueNoroff introduce nuevos métodos para eludir el MotW

A finales de 2022, publicamos un informe sobre las recientes actividades de BlueNoroff, un actor de amenazas con motivaciones financieras conocido por robar criptomonedas. El actor de la amenaza suele explotar documentos de Word, utilizando archivos de acceso directo para la intrusión inicial. Sin embargo, el grupo ha empezado a adoptar nuevos métodos para distribuir su malware.

Uno de ellos, diseñado para eludir la “Marca de Web” (MotW), es el uso de los formatos de archivo .ISO (imagen de disco óptico) y .VHD (disco duro virtual). MotW es una medida de seguridad de Windows: el sistema muestra un mensaje de advertencia cuando alguien intenta abrir un archivo descargado de Internet.

El actor de amenazas también parece estar experimentando con nuevos tipos de archivos para distribuir su malware. Entre ellos observamos un nuevo script de Visual Basic, un archivo Batch de Windows inédito y un ejecutable de Windows.

Nuestro análisis reveló más de 70 dominios utilizados por este grupo, lo que significa que estaba muy activo hasta no hace mucho. También crearon numerosos dominios falsos con apariencia de dominios de capital riesgo y bancos. La mayoría de ellos imitan a empresas japonesas de capital riesgo, lo que indica que el grupo tiene un gran interés en las entidades financieras japonesas.

Roaming Mantis implementa un nuevo cambiador de DNS

Seguimos rastreando las actividades de Roaming Mantis (alias Shaoye), un actor de amenazas bien establecido que apunta a los países de Asia. Entre 2019 y 2022, este actor de amenazas utilizó principalmente ‘smishing’ para enviar un enlace a su página de destino, con el objetivo de controlar los dispositivos Android infectados y robar información del dispositivo, incluidas las credenciales de usuario.

Sin embargo, en septiembre de 2022, analizamos el nuevo malware para Android Wroba.o, utilizado por Roaming Mantis, y descubrimos una función de cambio de DNS que se implementó para atacar determinados routers Wi-Fi utilizados sobre todo en Corea del Sur.

Esta técnica se puede utilizar para gestionar todas las comunicaciones de los dispositivos que utilizan un router Wi-Fi afectado por la configuración DNS falsa, para, entre otras cosas desviar al usuario hacia hosts maliciosos e interferir con las actualizaciones de productos de seguridad. La gente conecta dispositivos Android infectados a redes Wi-Fi públicas y gratuitas en lugares como cafeterías, bares, bibliotecas, hoteles, centros comerciales y aeropuertos. Cuando se conecta a un modelo Wi-Fi con una configuración vulnerable, el malware compromete el router y afecta también a otros dispositivos. Como resultado, puede propagarse libremente en las regiones objetivo.

BadMagic: Nueva APT relacionada con el conflicto ruso-ucraniano

Desde el inicio del conflicto ruso-ucraniano, hemos identificado un número notable de ciberataques geopolíticos, como se indica en nuestro resumen de los ciberataques relacionados con el conflicto.

El pasado mes de octubre, identificamos una infección activa de organizaciones gubernamentales, agrícolas y de transporte situadas en Donetsk, Lugansk y Crimea. El vector inicial de compromiso no está claro, pero los detalles de la siguiente etapa implican el uso de spear-phishing o alguna técnica similar. Los objetivos llegaban a una URL que apuntaba a un archivo ZIP alojado en un servidor web malicioso. Este archivo comprimido contenía dos archivos: un documento señuelo (descubrimos versiones en PDF, XLSX y DOCX) y un fichero malicioso LNK con doble extensión (por ejemplo, PDF.LNK) que, al abrirse, provoca la infección.

En varios casos, el contenido del documento señuelo estaba directamente relacionado con el nombre del LNK malicioso, para engañar al usuario y conseguir que lo activara

El archivo LNK descarga e instala un backdoor de PowerShell llamado “PowerMagic”, que a su vez despliega un sofisticado marco modular llamado “CommonMagic”. Descubrimos plugins de CommonMagic capaces de robar archivos de dispositivos USB, así como de tomar capturas de pantalla y enviarlas al actor de la amenaza.

Hasta ahora, no hemos encontrado nada que relacione las muestras encontradas y los datos utilizados en la campaña con ningún actor de amenazas conocido. Sin embargo, seguimos investigando, porque el descubrimiento de nuevos detalles podría revelar más información sobre la campaña y quién está detrás de ella.

Nuestro análisis completo está disponible aquí.

Otros programas maliciosos

Prilex se centra en las transacciones con tarjetas de crédito sin contacto

Prilex ha pasado de ser un malware centrado en cajeros automáticos a convertirse en la amenaza de TPV más avanzada que hemos visto hasta ahora. El actor de la amenaza va más allá de los antiguos RAM scraper vistos en los ataques a puntos de venta, y se convierte en un malware muy avanzado que incluye un original esquema criptográfico, parcheado en tiempo real del software objetivo, fuerza rebajas de protocolo, manipula criptogramas, realiza las así llamadas “transacciones GHOST” y fraude con tarjetas de crédito, incluso con tarjetas con chip y PIN.

Mientras investigábamos un incidente, descubrimos nuevas muestras de Prilex, y una de sus nuevas características era la capacidad de bloquear las transacciones sin contacto. Estas transacciones generan un identificador único que sólo es válido para una operación, por lo que carecen de valor para los ciberdelincuentes. Al bloquear la transacción, Prilex intenta obligar al cliente a introducir su tarjeta para realizar una transacción con chip y PIN, lo que permite a los ciberdelincuentes capturar datos de la tarjeta utilizando sus técnicas habituales.

Con el aumento de las transacciones con tarjetas sin contacto, esta es una técnica valiosa que permite al actor de la amenaza Prilex seguir robando información de tarjetas.

El actor de la amenaza utiliza la ingeniería social para infectar un terminal PoS. Intentan convencer a los empleados de un punto de venta de que urge actualizar el software del terminal y permitir que un “especialista técnico” visite la tienda o, al menos, proporcione acceso remoto al terminal. Es importante que los comercios estén atentos a los indicios de infección, incluidas las repetidas transacciones sin contacto fallidas, e instruyan al personal sobre los métodos utilizados por los ciberdelincuentes para entrar en sus sistemas.

Para las empresas minoristas (especialmente las grandes redes con muchas sucursales), es importante elaborar reglamentos internos y explicar a todos los empleados cómo deben actuar exactamente los equipos de asistencia técnica o mantenimiento. Esto debería impedir al menos el acceso no autorizado a los terminales de punto de venta. Además, educar a los empleados sobre las últimas ciberamenazas es siempre una buena idea, pues serán mucho menos susceptibles a los nuevos trucos de ingeniería social.

Robar criptomonedas utilizando un falso navegador Tor

Hace poco descubrimos una campaña de robo de criptomonedas que afecta a más de 15 000 usuarios en 52 países. Los atacantes utilizaron una técnica vigente desde hace más de una década y que al principio utilizaban los troyanos bancarios para sustituir los números de las cuentas bancarias. Sin embargo, en la reciente campaña, los atacantes utilizaron una versión troyanizada del Navegador Tor para robar criptomonedas.

El objetivo descarga la versión troyanizada del Navegador Tor desde un recurso de terceros que contiene un archivo RAR protegido con contraseña. La contraseña se utiliza para evitar que sea detectada por las soluciones de seguridad. Una vez que el archivo se coloca en la computadora del objetivo, se registra en el inicio automático del sistema y se hace pasar por un icono de una aplicación popular, como uTorrent.

El malware espera a que haya una dirección de monedero en el portapapeles y, a continuación, sustituye una parte del contenido introducido en el portapapeles por la dirección del monedero del ciberdelincuente.

Nuestro análisis de las muestras existentes sugiere que la pérdida estimada para los objetivos de la campaña es de al menos 400 000 dólares, pero la cantidad real robada podría ser mucho mayor, ya que nuestra investigación se centró únicamente en el abuso del Navegador Tor. Otras campañas pueden utilizar diferentes métodos de entrega de software y malware, así como otros tipos de monederos.

No hemos podido identificar ningún sitio web que aloje el instalador, por lo que creemos que es probable que se distribuya a través de descargas torrent o algún otro descargador de software. Los instaladores procedentes del Proyecto Tor oficial cuentan con una firma digital y no contienen ningún signo de malware. Por lo tanto, para estar seguros, hay que descargar software sólo de fuentes de confianza. Incluso cuando alguien ha descargado la versión troyanizada, un buen producto antivirus es capaz de detectarlo.

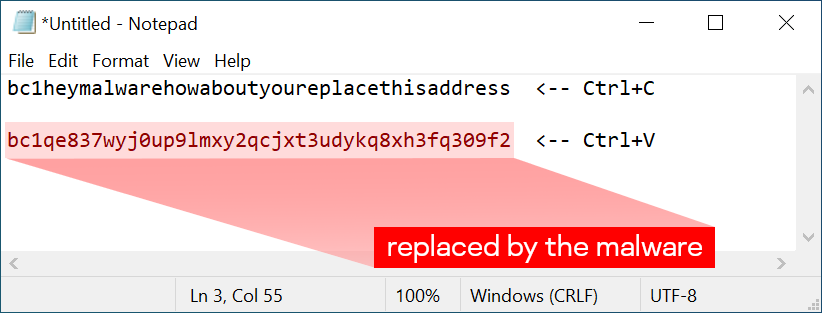

También hay una forma de comprobar si su sistema está comprometido con malware de la misma clase. Ponga la siguiente “dirección Bitcoin” en el Bloc de notas:

bc1heymalwarehowaboutyoureplacethisaddress

Ahora pulse Ctrl+C y Ctrl+V. Si la dirección cambia, es probable que el sistema esté infectado por el malware clipboard-injector y sea peligroso utilizarlo.

Le recomendamos que escanee su sistema con un software de seguridad. Si quiere tener plena confianza en que no queden puertas traseras ocultas, una vez que un sistema operativo ha sido comprometido, no debe confiar en él hasta no se haya reinstalado.

Parece que todo el mundo habla de ChatGPT

Desde que OpenAI abrió su gran modelo de lenguaje GPT-3 al público en general a través de ChatGPT, el interés por el proyecto se ha disparado, ya que la gente se ha apresurado a explorar sus posibilidades, como escribir poesía, entablar diálogos, proporcionar información, crear contenidos para sitios web y mucho más.

También se ha debatido mucho sobre el impacto potencial de ChatGPT en el panorama de las amenazas.

Dada la capacidad de ChatGPT para imitar las interacciones humanas, es probable que ya se estén produciendo ataques automatizados de spear-phishing con ChatGPT. ChatGPT permite a los atacantes generar correos electrónicos persuasivos y personalizados a escala industrial. Además, cualquier respuesta procedente del objetivo del mensaje de phishing puede introducirse fácilmente en el modelo del chatbot, produciendo un seguimiento convincente en cuestión de segundos. Dicho esto, aunque ChatGPT puede facilitar a los ciberdelincuentes la producción de mensajes de phishing, no cambia la naturaleza de esta forma de ataque.

Los ciberdelincuentes también han informado en foros clandestinos de hackers de la forma en que han utilizado ChatGPT para crear nuevos troyanos. Como el chatbot es capaz de escribir códigos, si alguien describe una función deseada (por ejemplo, “guardar todas las contraseñas en el archivo X y enviarlas mediante HTTP POST al servidor Y”), puede crear un simple ladrón de información sin tener conocimientos de programación. Sin embargo, es probable que estos troyanos sean primitivos y contengan errores que los hagan menos eficaces. Por ahora, al menos, los chatbots sólo pueden competir con los creadores de malware novatos.

También descubrimos una campaña maliciosa que pretendía aprovecharse de la creciente popularidad de ChatGPT. Los estafadores crearon grupos en redes sociales que simulaban ser comunidades de entusiastas. Estos grupos también contenían credenciales falsas para cuentas ya creadas que supuestamente proporcionaban acceso a ChatGPT. Los grupos contenían un enlace plausible que invitaba a descargar una versión falsa de ChatGPT para Windows.

El enlace malicioso instala un troyano que roba las credenciales de cuentas almacenadas en Chrome, Edge, Firefox, Brave y otros navegadores.

Dado que los investigadores de seguridad publican con frecuencia informes sobre actores de amenazas, que incluyen TTPs (Tácticas, Técnicas y Procedimientos) y otros indicadores, decidimos intentar averiguar qué sabe ChatGPT sobre la investigación de amenazas y si puede ayudar a herramientas maliciosas comunes e IoCs (Indicadores de Compromiso), como hashes y dominios maliciosos.

Las respuestas para los artefactos basados en host parecían prometedoras, así que instruimos a ChatGPT para que escribiera un código para extraer varios metadatos de un sistema Windows de prueba y luego preguntarse a sí mismo si los metadatos eran un IoC:

Dado que ciertos fragmentos de código eran más prácticos que otros, continuamos desarrollando esta prueba de concepto manualmente: filtramos la salida de los eventos en los que la respuesta ChatGPT contenía un “sí” a la presencia de un IoC, añadimos manejadores de excepciones e informes CSV, corregimos pequeños errores y convertimos los fragmentos en cmdlets individuales, lo que produjo un sencillo escáner de IoC, HuntWithChatGPT.psm1, capaz de escanear un sistema remoto a través de WinRM.

Aunque la implementación exacta del escaneado en busca de IoC puede no ser hoy en día una solución muy rentable a un precio de entre 15 y 20 libras por host para la API OpenAI, muestra resultados provisionales interesantes y revela oportunidades para futuras investigaciones y pruebas.

El impacto de la IA en nuestras vidas irá mucho más allá de las capacidades actuales de ChatGPT y otros proyectos actuales de aprendizaje automático. Ivan Kwiatkowski, investigador de nuestro Equipo de Investigación y Análisis Global, exploró recientemente el alcance probable de los cambios que podemos esperar a largo plazo. Estas perspectivas no sólo incluyen las ganancias de productividad que ofrece la IA, sino también las implicaciones sociales, económicas y políticas de los cambios que probablemente introducirá.

Seguimiento de nuestras huellas en Internet

Nos hemos acostumbrado a que los proveedores de servicios, las agencias de marketing y las empresas de análisis rastreen los clics de nuestro ratón, nuestras publicaciones en las redes sociales y el historial de nuestros navegadores y servicios de streaming. Las empresas lo hacen por varias razones. Quieren conocer mejor nuestras preferencias y sugerirnos productos y servicios que es más probable que compremos. Lo hacen para averiguar en qué imágenes o textos nos fijamos más. También venden a terceros información sobre nuestro comportamiento en línea y nuestras preferencias.

El seguimiento se realiza mediante balizas web (también conocidas como píxeles de seguimiento y píxeles espía). La técnica de rastreo más popular consiste en insertar una imagen diminuta, de 1×1 o incluso 0x0 píxeles de tamaño, en un correo electrónico, aplicación o página web. El cliente de correo electrónico o el navegador realiza una solicitud para descargar la imagen del servidor transmitiendo información sobre usted, que el servidor registra. Esto incluye la hora, el dispositivo, el sistema operativo, el navegador y la página desde la que se descargó el píxel. Así es como el operador de la baliza se entera de que usted abrió el correo electrónico o la página web, y cómo. A menudo, en lugar de un píxel se utiliza un pequeño fragmento de JavaScript dentro de la página web, que puede recopilar información aún más detallada. Estas balizas, colocadas en todas las páginas o pantallas de aplicaciones, permiten a las empresas seguir al usuario adonde vaya en la web.

En nuestro reciente informe sobre rastreadores web, enumeramos las 20 balizas más comunes que se encuentran en sitios web y en el correo electrónico. Los datos de las balizas web se basan en estadísticas anónimas del componente Do Not Track (DNT) de los productos de consumo de Kaspersky, que bloquea la carga de rastreadores de sitios web. La mayoría de las empresas tienen al menos alguna relación con la publicidad y el marketing digitales, incluidos los gigantes tecnológicos como Google, Microsoft, Amazon y Oracle.

Los datos de las balizas de correo electrónico proceden de datos anónimos de detección antispam de los productos de correo de Kaspersky. Las empresas de la lista son proveedores de servicios de correo electrónico (ESP) o empresas de gestión de relaciones con los clientes (CRM).

La información recopilada mediante rastreadores es valiosa no sólo para las empresas legítimas, sino también para los ciberdelincuentes. Si consiguen obtener dicha información, por ejemplo, como resultado de una filtración de datos, pueden utilizarla para piratear cuentas en línea o enviar correos electrónicos falsos. Además, los atacantes también utilizan balizas web. Aquí brindamos información sobre cómo protegerse del rastreo.

Publicidad maliciosa a través de los motores de búsqueda

En los últimos meses, hemos observado un aumento en el número de campañas maliciosas que utilizan la publicidad de Google como medio de distribución y entrega de programas maliciosos. Al menos dos stealers diferentes, Rhadamanthys y RedLine, abusaron del plan de promoción del motor de búsqueda para enviar cargas maliciosas a las computadoras de las víctimas.

Al parecer, utilizan la misma técnica de camuflarse como un sitio web asociado a programas conocidos, como Notepad++ y Blender 3D. Los actores de la amenaza crean copias de sitios web de software legítimos y utilizan “typosquatting” (utilizando marcas o nombres de empresas mal escritos como URL) o “combosquatting” (como en el caso anterior, pero añadiendo palabras arbitrarias como URL) para que los sitios parezcan legítimos. A continuación, pagan para promocionar el sitio en el motor de búsqueda con el fin de empujarlo a la parte superior de los resultados de búsqueda, una técnica conocida como malvertising.

La distribución del malware que hemos observado sugiere que las amenazas se dirigen a víctimas de todo el mundo, tanto particulares como empresas.

Evolución de las amenazas informáticas en el primer trimestre de 2023