Introducción

En este estudio analizaremos el tiempo de vida de las páginas de phishing y las señales que indican el cese de sus actividades de phishing. Además de los datos resumidos, propondremos varios criterios formales de clasificación de estas páginas y presentaremos un análisis de los resultados de cada una de ellas.

Los resultados y conclusiones pueden ser útiles tanto para mejorar los mecanismos de análisis de las páginas compiladas en las bases de datos antiphishing, como para determinar los tiempos de respuesta ante nuevos incidentes de phishing y otros fines.

Metodología de obtención de datos

Para la investigación, seleccionamos los sitios reconocidos como de “phishing” por nuestro motor antiphishing basado en firmas entre el 19 de julio y el 2 de agosto de 2021. La base de datos del motor se supervisó una vez por minuto para garantizar que en el análisis no hubiera retraso entre la emisión del veredicto y el envío del enlace a la base de datos. Para maximizar la amplitud de las muestras y excluir valores atípicos, seleccionamos un enlace de cada subdominio. En total, recogimos 5310 enlaces. La gran mayoría de los enlaces (5307) conducían a páginas de phishing y el resto a páginas de estafa.

Durante los siguientes 30 días al veredicto de “phishing” asignado a la página, el software de análisis hizo clic en cada enlace cada dos horas y almacenó el código de respuesta del servidor y el texto de la página HTML resultante (o el registro de errores si la página no podía cargarse). A continuación, comparamos el contenido de cada página con su versión anterior en función de varios parámetros: el hash MD5, el encabezado y el tamaño de la página. Los detalles del proceso de análisis se muestran en el siguiente diagrama:

Esquema de funcionamiento del analizador de páginas de phishing

Metodología del procesamiento de datos

En el lapso de 30 días se almacenaron los siguientes datos para cada enlace:

- veredictos del analizador, que funciona según del diagrama anterior;

- códigos de respuesta del servidor;

- registros de errores;

- encabezados de página con etiquetas basadas en el análisis y colocadas manualmente:

- si la página contiene phishing o estafas;

- si la página es una página de aterrizaje del hosting;

- si no se encuentra o no se carga la página.

A cada entidad de esta lista se le asignó una marca de tiempo que representa el número de segundos transcurridos desde que se empezó a observar el enlace. Según las marcas de tiempo, combinamos los datos en una tabla, que nos sirvió para generar un gráfico del tiempo de vida de cada enlace, lo que a su vez nos permitió rastrear cuándo hubo actividad de phishing en la página.

Gráfico que ejemplifica la vida de un enlace. En la figura se marcan el id. único de cada enlace (en la cabecera del gráfico), los encabezados de página (en azul) y los errores (en rojo). El eje X muestra los días de observación.

Entonces, sumando los resultados del análisis a cada marca de tiempo, obtuvimos el número de páginas activas por determinado tiempo desde el inicio de la observación, así como el número de páginas que dejaron de estar activas durante este tiempo y los errores devueltos en el último periodo de inactividad de las páginas (en adelante, “indicadores de inactividad”).

Resultados generales

Tiempo de vida de las páginas de phishing

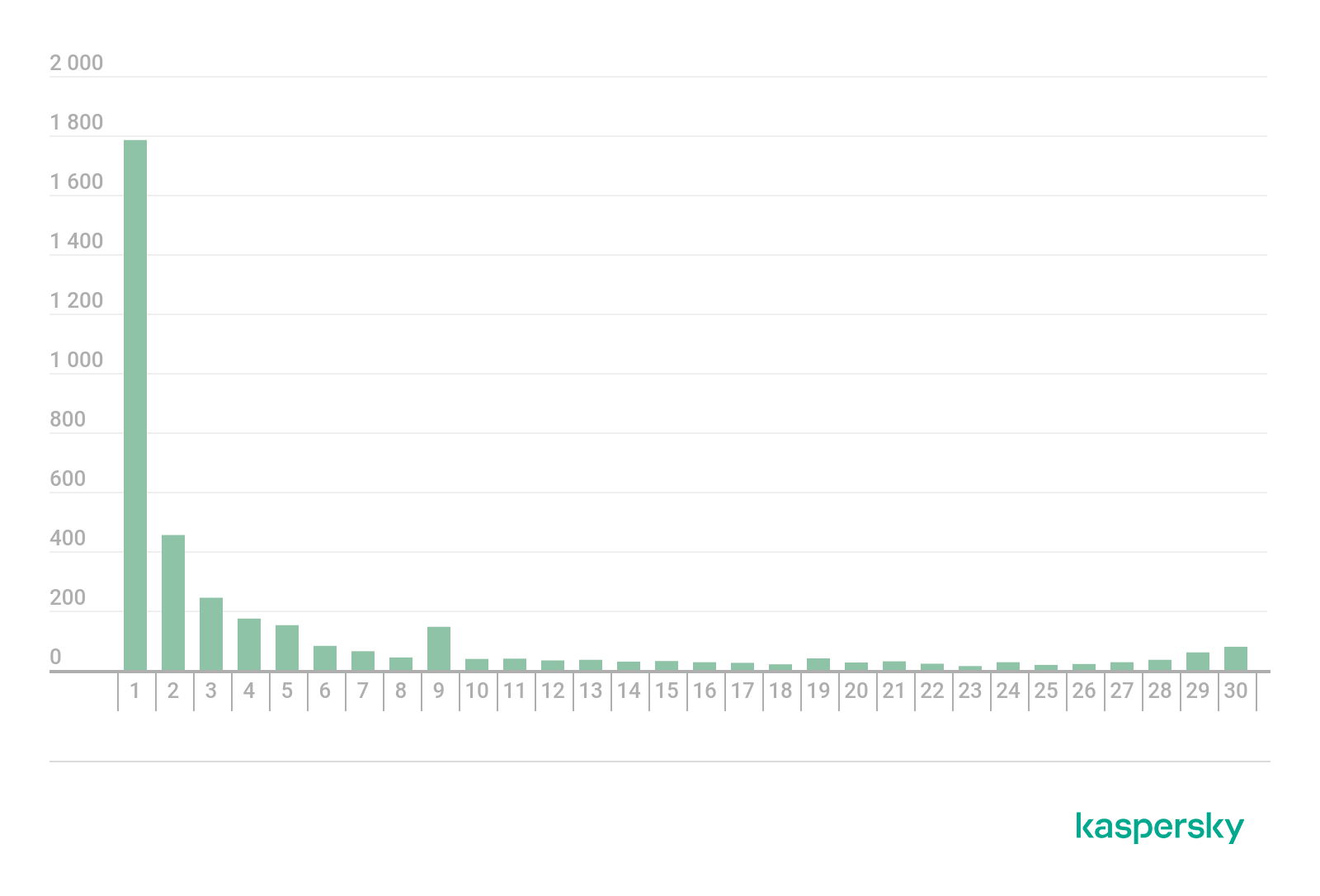

El siguiente gráfico muestra la duración (en días) de los enlaces de phishing que cesaron su actividad durante el periodo de observación (30 días). Como los enlaces entraron en el programa de forma gradual, el gráfico muestra el tiempo relativo correspondiente al número de días en que el enlace estuvo bajo observación. Gran parte de los enlaces (1784) dejó de estar activa después del primer día de observación.

Distribución de los enlaces de phishing por número de días de actividad (descargar)

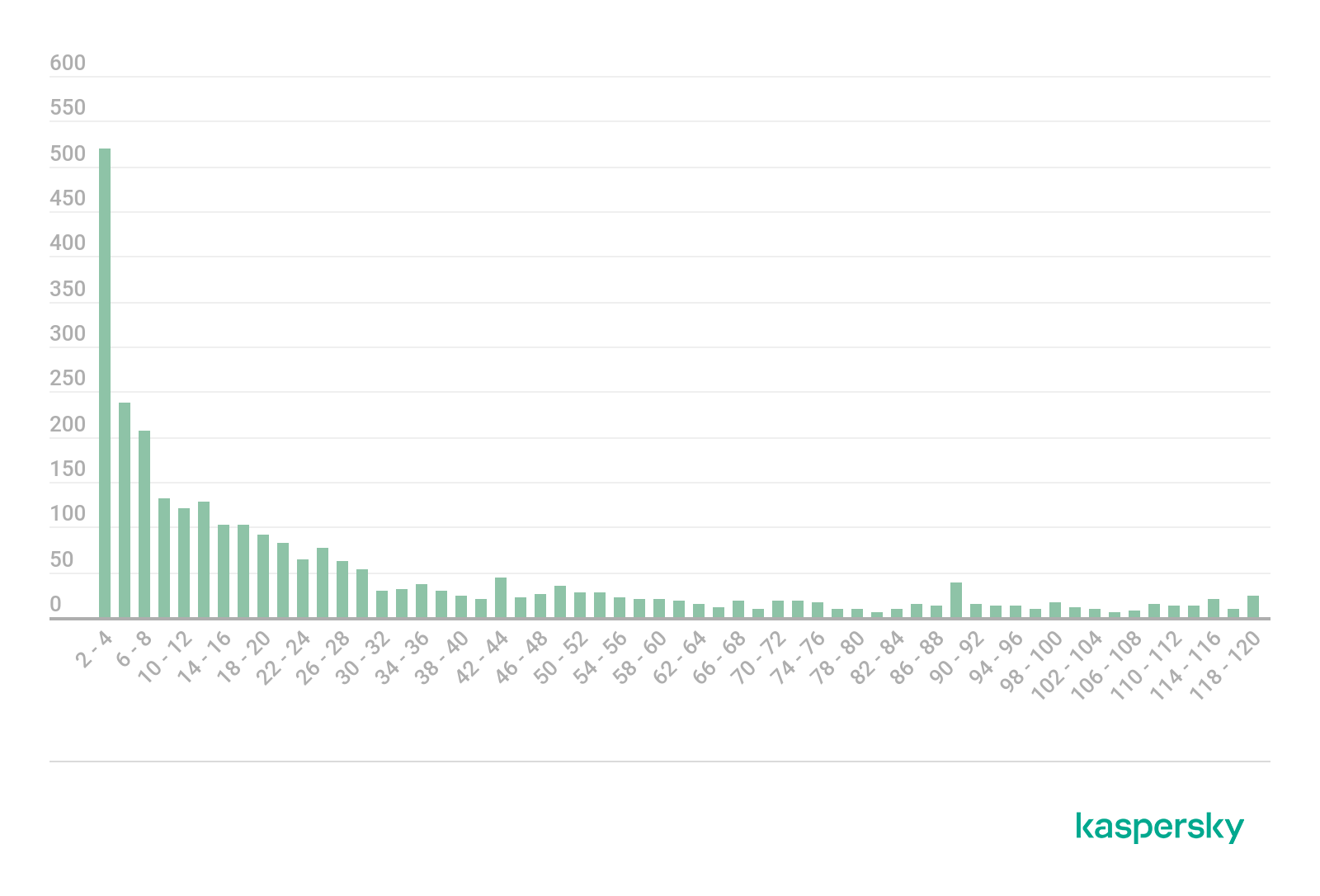

Distribución de los enlaces de phishing por número de horas de actividad. El gráfico muestra los datos de los cinco primeros días de vida del enlace (descargar)

Señales del cese de actividades de phishing

En nuestra investigación, identificamos las siguientes señales del cese de actividades de phishing en una página:

- Tiempo de espera sobrepasado: el dominio se resolvió con éxito a una dirección IP, pero no se obtuvo una respuesta del servidor web

- Error de resolución de nombre de dominio: el dominio no se pudo resolver a una dirección IP

- Falta de contenido: en vez del contenido de phishing, se mostraba el código de error “página no encontrada” o 404 al intentar abrir el enlace

- Página de aterrizaje del hosting: en lugar de contenido de phishing, se recibía una página que indica que el dominio pertenece a un sistema de hosting (por ejemplo, “cuenta bloqueada”, “sitio en reconstrucción”, etc.)

- Otros: indicaciones poco frecuentes de inactividad (por ejemplo, error de certificado) o errores que impiden determinar qué ha ocurrido.

El siguiente cuadro muestra los signos de cese que se observan con mayor frecuencia en los enlaces estudiados

Señales de cese de actividades de phishing (descargar)

Cambios en una página de phishing durante su periodo de vida

Durante el periodo de actividad, la página de phishing puede permanecer sin cambios (es el caso más común), o puede cambiar. Por ejemplo, los phishers pueden cambiar la empresa cuya marca utilizan como señuelo. Cambio de empresa: rastreamos los objetivos de phishing mediante el análisis del encabezado de la página, que es el indicador más frecuente de cambio de objetivo.

La otra opción es el cambio del código de la página, que identificamos al analizar su tamaño. Este método es mejor que el análisis carácter por carácter, ya que permite filtrar las páginas que contienen variables aleatorias en su código. Los atacantes suelen utilizarlos para impedir que los bloqueen: cualquier pequeño cambio modifica el valor hash de toda la página, que los motores antiphishing utilizan para identificar páginas similares. Además, el análisis del tamaño de las páginas permite analizar rápidamente un gran número de pares de páginas web.

Cambios sufridos por las páginas de phishing a lo largo de su vida (descargar)

Distribución de las páginas de phishing que han cambiado su contenido a lo largo de su vida, por objetivos (descargar)

|

|

División de enlaces en grupos según diferentes criterios

Los datos que acabamos de presentar permiten sacar conclusiones generales sobre el ciclo de vida de las páginas de phishing modernas, sin dividirlas en ninguna categoría. Sin embargo, se puede obtener más información sobre el comportamiento de las páginas de phishing clasificándolas en grupos según determinados parámetros y examinando el ciclo de vida de las páginas de los distintos grupos.

Dividimos las páginas de phishing en grupos según los siguientes criterios formales

- Fecha de creación del dominio

- Dominio de primer nivel (TLD). Por ejemplo, .com o .ru

- Ubicación de la página de phishing en la raíz del sitio o en un directorio aparte

- Nivel del dominio en el que se aloja la página de phishing

Fecha de creación del dominio

La información sobre la fecha de creación del dominio se obtuvo de los datos públicos de WHOIS. A partir de estos datos, dividimos todos los dominios en cinco categorías:

- creados en junio de 2021 y después;

- creados entre junio de 2020 y junio de 2021;

- creados entre junio de 2015 y junio de 2020;

- creados antes de junio de 2015;

- hostings.

Tabla de distribución de los dominios, recopilados por fecha de creación

| Período de creación del dominio | Número de páginas | Activos después de 30 días | Momento del cese de la actividad | Signos de inactividad | |||||

| Primer trimestre* | Segundo trimestre** | Tiempo de espera | Error de resolución del nombre de dominio | Falta de contenido | Página de aterrizaje | Otros | |||

| Junio de 2021 y posteriores | 1011 | 367 | 11 | 195 | 213 | 278 | 43 | 76 | 34 |

| De junio de 2020 a junio de 2021 | 993 | 310 | 40 | 208 | 357 | 145 | 117 | 21 | 43 |

| De junio de 2015 a junio de 2020 | 622 | 154 | 17 | 87 | 185 | 37 | 168 | 44 | 34 |

| Anteriores a junio de 2015. | 836 | 382 | 45 | 688 | 194 | 34 | 157 | 45 | 24 |

| Hosting | 1337 | 165 | 8 | 24 | 613 | 181 | 55 | 275 | 48 |

*Número de horas tras las cuales una cuarta parte de los dominios de una categoría determinada ya no están activos

** Número de horas tras las cuales la mitad de los dominios de una categoría determinada ya no están activos

La elección de los periodos de tiempo se debe a que el tiempo de vida de las páginas de phishing en los nuevos dominios depende más del momento exacto de su creación que el de la vida de las páginas de phishing en las webs antiguas, por lo que el espacio entre diapasones es diferente. En la categoría “hosting” de la base de datos antiphishing de Kaspersky hemos agrupado las páginas de los dominios considerados de hosting. Los hemos puesto en una categoría aparte, debido a que los servicios WHOIS especifican la fecha de creación del dominio de segundo nivel, mientras que las páginas de phishing alojadas suelen residir en subdominios cuya información de creación no es posible recopilar. Además, no hemos podido encontrar datos sobre la fecha de creación de los 511 dominios no alojados, por lo que no los tomamos en cuenta en esta sección.

Distribución de las páginas de phishing por fecha de creación (descargar)

- Las páginas de suplantación de identidad en los sitios de hosting cesan su actividad antes que las demás. Una cuarta parte de las páginas no sobrevivió más de 8 horas, y después de 30 días sólo el 12,3% seguían activas. Esto se debe a que se necesita menos esfuerzo y dinero para crear un sitio de phishing en un servicio de hosting, ya que estos ofrecen un período de prueba gratuito, que suele ser suficiente para que los phishers lleven a cabo todos sus planes. Después, basta con crear otra página y dejar de mantener la anterior.

- Las más “resistentes”, a su vez, fueron las páginas en los dominios creados antes de junio de 2015: después de 30 días, el 45,7% de las páginas seguían activas. En su mayoría, se trata de sitios antiguos que fueron comprometidos por delincuentes que pusieron contenido de phishing en ellos. Es probable que estas páginas permanezcan activas durante largos periodos de tiempo porque fueron abandonadas por sus creadores originales o están alojadas en servidores con software anticuado que protege menos contra los ataques y sus consecuencias.

- En cuanto a las señales de cese, los errores de resolución de nombres de dominio son más populares en los sitios jóvenes que en los más antiguos, donde el final de una campaña de phishing puede rastrearse más a menudo por las páginas de “contenido no encontrado” y de error 404.

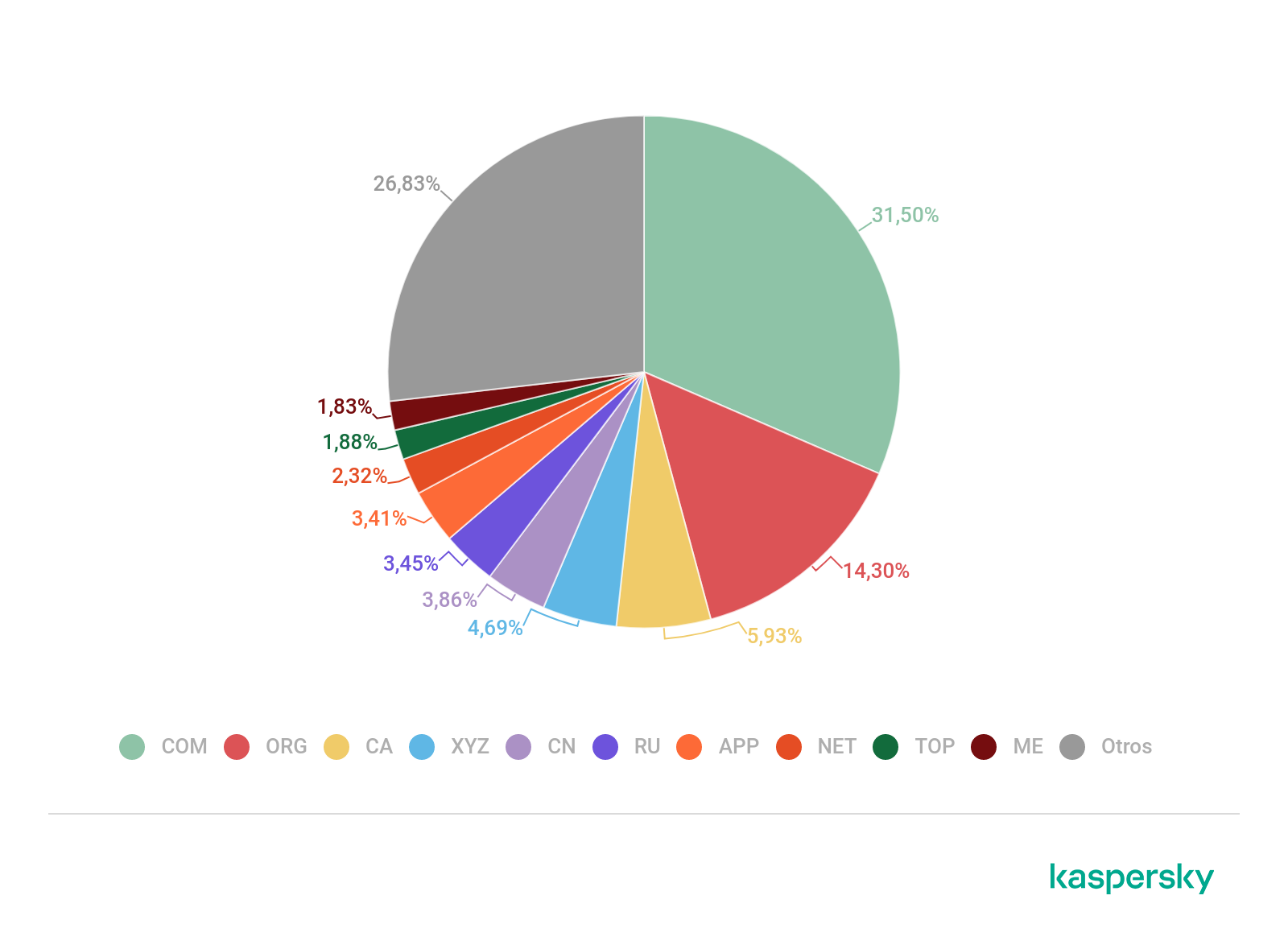

Dominio de primer nivel (TLD)

Para clasificar los resultados de este capítulo, reunimos en tres grupos los dominios de primer nivel utilizados: gTLD populares (dominios genéricos: .com, .org., .net y otros), gTLD de bajo costo (.xyz, .top) y ccTLD (dominios que incluyen códigos de país: .cn, .ru y otros), a los que también decidimos añadir los gTLD que no encajaban en las dos primeras categorías (.live, .app y otros).

Tabla de distribución de dominios de primer nivel

| Dominio de nivel superior | Número de páginas | Activos después de 30 días | Momento del cese de la actividad | Signos de inactividad | |||||

| Primer trimestre* | Segundo trimestre** | Tiempo de espera | Error de resolución del nombre de dominio | Sin contenido | Página de aterrizaje | Otros | |||

| gTLDs populares | 2629 | 599 | 13 | 56 | 986 | 404 | 318 | 205 | 117 |

| gTLDs baratos | 528 | 200 | 11 | 87 | 71 | 207 | 22 | 11 | 17 |

| Otros gTLDs y ccTLDs | 2153 | 720 | 17 | 213 | 615 | 183 | 269 | 302 | 64 |

* Número de horas tras las cuales una cuarta parte de los dominios de una categoría determinada ya no están activos

** Número de horas tras las cuales la mitad de los dominios de una categoría determinada ya no están activos

Las páginas de phishing suelen estar alojadas en dominios conocidos y antiguos, por ejemplo .org y .com. Al mismo tiempo, se ha hecho muy popular entre los ciberdelincuentes el .xyz, uno de los dominios de primer nivel que permite registrar un nuevo dominio con poco o ningún costo, lo que lo hace conveniente para crear “sitios de un día”.

Distribución de las páginas de phishing en los dominios de primer nivel (descargar)

TOP 10 de los dominios de primer nivel en los que con mayor frecuencia se alojan páginas de phishing (descargar)

El mayor porcentaje de nombres de dominio sin resolver (hasta un 63,1%) se encuentra en sitios web alojados en dominios de bajo costo. Esto se debe a que en estos dominios es muy fácil registrar un nuevo dominio que sólo tiene valor para fines de suplantación de identidad, por ejemplo, un dominio que contenga un nombre de marca popular con una errata intencional. Cuando el sitio ya no es necesario, el propietario lo abandona y no renueva el registro. Como resultado, el sitio desaparece de Internet para siempre.

Ubicación de la página de phishing en el sitio web

Las páginas de phishing pueden dividirse en dos categorías en función de su ubicación en el servidor:

- páginas cuyos archivos están en la raíz del servidor, por ejemplo, https://example.com/;

- páginas cuyos archivos están en una carpeta (directorio), por ejemplo, https://example.com/phishing.

Tabla de distribución de páginas de phishing por su ubicación

| Diseño de la página | Número de páginas | Activos después de 30 días | Momento del cese de la actividad | Signos de inactividad | ||||||||||

| Primer trimestre* | Segundo trimestre** | Tiempo de espera | Error de resolución del nombre de dominio | Falta contenido | Página de aterrizaje | Otros | ||||||||

| En el directorio | 3818 | 1206 | 15 | 157 | 1024 | 497 | 592 | 364 | 135 | |||||

| En la raíz | 1492 | 313 | 12 | 39 | 648 | 297 | 17 | 154 | 63 | |||||

*Número de horas tras las cuales una cuarta parte de los dominios de una categoría determinada ya no están activos

** Número de horas tras las cuales la mitad de los dominios de una categoría determinada ya no están activos

La información sobre la ubicación de los archivos de la página de phishing puede ayudar a determinar si los atacantes crearon el sitio para el phishing o lo hackearon: colocar una página de phishing en la raíz de un sitio legítimo puede requerir cambiar la estructura de los archivos en el servidor y eliminar el contenido legítimo del sitio, lo que puede ser problemático, en contraposición a la creación de una nueva carpeta en el servidor que no afecta a otros contenidos del sitio.

Distribución de las páginas de phishing por la ubicación del servidor (descargar)

Las páginas de phishing ubicadas en directorios resultaron ser más persistentes que las páginas en la raíz: alrededor del 30% de los enlaces seguían activos después de 30 días (en comparación con el 20% de las páginas en la raíz), y la mitad de los enlaces de phishing en directorios se desactivaban después de sólo 157 horas, 4 veces más que en el caso de las páginas raíz.

Nivel de dominio

Tabla de asignación de dominios por niveles

| Nivel de dominio | Número de páginas | Activos después de 30 días | Momento del cese de la actividad | Signos de inactividad | |||||||||

| Primer trimestre* | Segundo trimestre** | Tiempo de espera | Error de resolución del nombre de dominio | Falta de contenido | Página de aterrizaje | Otros | |||||||

| 2 | 2279 | 569 | 13 | 87 | 641 | 343 | 438 | 181 | 107 | ||||

| 3 | 2248 | 667 | 15 | 99 | 810 | 285 | 144 | 281 | 61 | ||||

| 4+ | 783 | 283 | 15 | 114 | 221 | 166 | 27 | 56 | 30 | ||||

*Número de horas tras las cuales una cuarta parte de los dominios de una categoría determinada ya no están activos

** Número de horas tras las cuales la mitad de los dominios de una categoría determinada ya no están activos

El nivel de dominio puede indicar si un sitio forma parte de una red mayor (como un servicio de hosting) o es una entidad independiente en Internet. Al contar el nivel de dominio, los dominios de primer nivel compuestos (por ejemplo, .co.uk) se contaron como un nivel.

Los dominios por encima del sexto nivel son raros y suelen crearse para engañar al usuario usando un nombre muy similar al de la dirección real del sitio web. Como ejemplo, consideremos un sitio web inexistente: https://www.google.com.secure.domain.phishing[.]xyz. Al dar un vistazo rápido a este enlace, el usuario verá google.com y puede que no se dé cuenta de que éste no es el nombre de dominio completo y que el sitio no tiene nada que ver con Google.

Distribución de las páginas de phishing por nivel de dominio (descargar)

- A medida que aumenta el nivel de dominio, aumenta la persistencia de la página. Esto se expresa tanto en la proporción de páginas activas después de 30 días, como en el tiempo que la mitad de los enlaces tardan en quedar inactivos.

- Hay errores de “contenido no encontrado” en las páginas que ya no están activas en los dominios de tercer nivel e inferiores. Esto confirma una vez más que no todos los enlaces de phishing en un dominio de nivel inferior al segundo nivel están alojados en un hosting.

- Lo contrario también es cierto: no todas las páginas de un dominio de segundo nivel están alojadas en su propio servidor. En este nivel también se encuentran las páginas de aterrizaje de los sistemas de hosting. Esto se debe a que, cuando se registra un sitio web en un hosting, se lo puede vincular a un dominio de segundo nivel prerregistrado.

¿Cuáles son las combinaciones de parámetros más comunes en el phishing?

Hemos estudiado diferentes formas de clasificar las páginas de phishing en función de sus características formales. Ahora, basándonos en estos datos, vamos a ver las combinaciones de parámetros más populares para saber qué sitios de phishing son los más comunes.

Tabla de frecuencia de todas las combinaciones de características

| Fecha de creación | Ubicación | Nivel de dominio | TLD | Cantidad | Porcentaje de páginas activas después de 30 días | Momento del cese de la actividad | ||

| Primer trimestre* | Segundo trimestre** | Tercer trimestre*** | ||||||

| Hosting | En la raíz | 3 | GTLDs populares | 568 | 6% | 7.33 | 19.51 | 51.91 |

| Antes de junio de 2015 | En el directorio | 3 | Otros gTLDs y ccTLDs | 346 | 75% | |||

| De junio de 2015 a junio de 2020 | En el directorio | 2 | GTLDs populares | 302 | 19% | 16.44 | 64.00 | 547.88 |

| Junio de 2021 y posteriores | En la raíz | 2 | GTLDs populares | 280 | 29% | 108.03 | 378.69 | |

| De junio de 2020 a junio de 2021 | En el directorio | 2 | GTLDs populares | 231 | 19% | 10.85 | 57.24 | 468.23 |

| Hosting | En el directorio | 3 | Otros gTLDs y ccTLDs | 228 | 16% | 15.14 | 61.97 | 385.16 |

| Antes de junio de 2015 | En el directorio | 2 | GTLDs populares | 228 | 16% | 4.67 | 28.97 | 516.28 |

| De junio de 2020 a junio de 2021 | En el directorio | 3 | Otros gTLDs y ccTLDs | 204 | 14% | 208.31 | 212.98 | 446.42 |

| Junio de 2021 y posteriores | En el directorio | 2 | GTLDs populares | 189 | 42% | 14.60 | 228.22 | |

| Hosting | En el directorio | 3 | GTLDs populares | 154 | 14% | 6.87 | 22.64 | 143.15 |

| Hosting | En el directorio | 4+ | Otros gTLDs y ccTLDs | 148 | 14% | 6.58 | 39.23 | 311.31 |

| De junio de 2020 a junio de 2021 | En el directorio | 2 | gTLDs baratos | 130 | 42% | 43.47 | 666.60 | |

| De junio de 2020 a junio de 2021 | En el directorio | 2 | Otros gTLDs y ccTLDs | 121 | 29% | 13.28 | 102.46 | |

| Junio de 2021 y posteriores | En el directorio | 2 | gTLDs baratos | 118 | 37% | 4.17 | 29.19 | |

| Hosting | En la raíz | 3 | Otros gTLDs y ccTLDs | 116 | 25% | 18.12 | 58.30 | |

| De junio de 2015 a junio de 2020 | En el directorio | 2 | Otros gTLDs y ccTLDs | 101 | 15% | 8.33 | 49.97 | 381.56 |

| De junio de 2020 a junio de 2021 | En el directorio | 4+ | GTLDs populares | 91 | 57% | 89.99 | ||

| Antes de junio de 2015 | En el directorio | 2 | Otros gTLDs y ccTLDs | 91 | 23% | 15.11 | 82.52 | 685.70 |

| De junio de 2020 a junio de 2021 | En el directorio | 3 | GTLDs populares | 86 | 56% | 89.93 | ||

| De junio de 2015 a junio de 2020 | En el directorio | 3 | GTLDs populares | 83 | 30% | 19.47 | 98.56 | |

| Junio de 2021 y posteriores | En la raíz | 4+ | gTLDs baratos | 77 | 47% | 10.72 | 25.99 | |

| De junio de 2015 a junio de 2020 | En el directorio | 3 | Otros gTLDs y ccTLDs | 73 | 58% | 306.02 | ||

| Hosting | En la raíz | 4+ | GTLDs populares | 65 | 5% | 6.63 | 19.57 | 59.16 |

| Antes de junio de 2015 | En el directorio | 3 | GTLDs populares | 63 | 17% | 19.01 | 64.99 | 462.00 |

| Antes de junio de 2015 | En el directorio | 4+ | Otros gTLDs y ccTLDs | 60 | 60% | 211.41 | ||

| Junio de 2021 y posteriores | En el directorio | 4+ | GTLDs populares | 54 | 46% | 8.73 | 198.33 | |

| Junio de 2021 y posteriores | En el directorio | 3 | GTLDs populares | 53 | 36% | 6.26 | 145.73 | |

| Junio de 2021 y posteriores | En el directorio | 2 | Otros gTLDs y ccTLDs | 51 | 31% | 5.38 | 34.63 | |

| Junio de 2021 y posteriores | En el directorio | 4+ | gTLDs baratos | 37 | 46% | 17.44 | 50.01 | |

| Junio de 2021 y posteriores | En la raíz | 2 | gTLDs baratos | 36 | 19% | 13.90 | 51.05 | 531.54 |

| Hosting | En el directorio | 4+ | GTLDs populares | 32 | 25% | 11.04 | 49.51 | |

| De junio de 2020 a junio de 2021 | En la raíz | 3 | Otros gTLDs y ccTLDs | 29 | 31% | 32.24 | 51.85 | |

| Antes de junio de 2015 | En la raíz | 3 | GTLDs populares | 27 | 44% | 18.99 | 324.53 | |

| De junio de 2020 a junio de 2021 | En el directorio | 4+ | Otros gTLDs y ccTLDs | 26 | 46% | 48.05 | 521.60 | |

| Hosting | En la raíz | 4+ | Otros gTLDs y ccTLDs | 25 | 52% | 21.30 | ||

| De junio de 2020 a junio de 2021 | En el directorio | 3 | gTLDs baratos | 25 | 44% | 167.61 | 296.23 | |

| Junio de 2021 y posteriores | En la raíz | 2 | Otros gTLDs y ccTLDs | 22 | 45% | 7.27 | 11.87 | |

| Junio de 2021 y posteriores | En la raíz | 3 | gTLDs baratos | 22 | 27% | 7.05 | 31.89 | |

| De junio de 2020 a junio de 2021 | En la raíz | 4+ | Otros gTLDs y ccTLDs | 20 | 40% | 15.14 | 31.68 | |

| Junio de 2021 y posteriores | En la raíz | 3 | GTLDs populares | 19 | 37% | 34.78 | 154.85 | |

| Junio de 2021 y posteriores | En el directorio | 3 | gTLDs baratos | 18 | 28% | 7.64 | 36.86 | |

| Junio de 2021 y posteriores | En el directorio | 3 | Otros gTLDs y ccTLDs | 15 | 40% | 11.24 | 243.49 | |

| De junio de 2015 a junio de 2020 | En el directorio | 4+ | Otros gTLDs y ccTLDs | 11 | 73% | |||

| De junio de 2015 a junio de 2020 | En el directorio | 4+ | GTLDs populares | 10 | 10% | 2.74 | 25.56 | 158.22 |

| De junio de 2015 a junio de 2020 | En la raíz | 3 | GTLDs populares | 9 | 22% | 43.02 | 76.00 | 123.16 |

| De junio de 2020 a junio de 2021 | En la raíz | 2 | GTLDs populares | 9 | 22% | 7.33 | 22.25 | 182.08 |

| Antes de junio de 2015 | En la raíz | 4+ | GTLDs populares | 9 | 22% | 118.93 | 238.08 | 455.16 |

| Junio de 2021 y posteriores | En el directorio | 4+ | Otros gTLDs y ccTLDs | 8 | 63% | 98.25 | ||

| De junio de 2015 a junio de 2020 | En la raíz | 2 | GTLDs populares | 8 | 38% | 19.54 | 19.58 | |

| De junio de 2015 a junio de 2020 | En la raíz | 4+ | gTLDs baratos | 8 | 13% | 58.43 | 193.22 | 667.15 |

| De junio de 2015 a junio de 2020 | En el directorio | 2 | gTLDs baratos | 6 | 50% | 26.95 | ||

| De junio de 2015 a junio de 2020 | En el directorio | 3 | gTLDs baratos | 6 | 33% | 25.21 | 95.27 | |

| De junio de 2020 a junio de 2021 | En la raíz | 3 | GTLDs populares | 6 | 0% | 68.50 | 80.72 | 112.21 |

| Antes de junio de 2015 | En el directorio | 4+ | GTLDs populares | 6 | 0% | 4.26 | 42.06 | 101.38 |

| Junio de 2021 y posteriores | En la raíz | 4+ | GTLDs populares | 5 | 20% | 20.85 | 124.47 | 125.83 |

| Junio de 2021 y posteriores | En la raíz | 3 | Otros gTLDs y ccTLDs | 4 | 50% | 25.01 | ||

| De junio de 2020 a junio de 2021 | En la raíz | 2 | Otros gTLDs y ccTLDs | 4 | 25% | 17.24 | 368.73 | |

| Junio de 2021 y posteriores | En la raíz | 4+ | Otros gTLDs y ccTLDs | 3 | 0% | 5.43 | 8.43 | 8.58 |

| De junio de 2020 a junio de 2021 | En el directorio | 4+ | gTLDs baratos | 3 | 0% | 6.26 | 6.26 | 169.68 |

| Antes de junio de 2015 | En la raíz | 4+ | Otros gTLDs y ccTLDs | 3 | 0% | 103.34 | 111.88 | 130.09 |

| De junio de 2015 a junio de 2020 | En la raíz | 4+ | Otros gTLDs y ccTLDs | 2 | 50% | |||

| De junio de 2020 a junio de 2021 | En la raíz | 2 | gTLDs baratos | 2 | 50% | |||

| De junio de 2020 a junio de 2021 | En la raíz | 3 | gTLDs baratos | 2 | 0% | 193.85 | 195.71 | 197.58 |

| De junio de 2020 a junio de 2021 | En la raíz | 4+ | GTLDs populares | 2 | 0% | 39.72 | 60.07 | 80.43 |

| De junio de 2020 a junio de 2021 | En la raíz | 4+ | gTLDs baratos | 2 | 0% | 14.58 | 15.39 | 16.20 |

| Antes de junio de 2015 | En la raíz | 2 | GTLDs populares | 2 | 0% | 60.89 | 115.05 | 169.21 |

| Hosting | En el directorio | 2 | Otros gTLDs y ccTLDs | 1 | 100% | |||

| De junio de 2015 a junio de 2020 | En la raíz | 3 | gTLDs baratos | 1 | 100% | |||

| De junio de 2015 a junio de 2020 | En la raíz | 3 | Otros gTLDs y ccTLDs | 1 | 100% | |||

| De junio de 2015 a junio de 2020 | En la raíz | 4+ | GTLDs populares | 1 | 0% | 61.91 | 61.91 | 61.91 |

| Antes de junio de 2015 | En la raíz | 2 | Otros gTLDs y ccTLDs | 1 | 0% | 389.37 | 389.37 | 389.37 |

| Hosting | En el directorio | 2 | GTLDs populares | 0 | 0% | |||

| Hosting | En el directorio | 2 | gTLDs baratos | 0 | 0% | |||

| Hosting | En el directorio | 3 | gTLDs baratos | 0 | 0% | |||

| Hosting | En el directorio | 4+ | gTLDs baratos | 0 | 0% | |||

| Hosting | En la raíz | 2 | GTLDs populares | 0 | 0% | |||

| Hosting | En la raíz | 2 | gTLDs baratos | 0 | 0% | |||

| Hosting | En la raíz | 2 | Otros gTLDs y ccTLDs | 0 | 0% | |||

| Hosting | En la raíz | 3 | gTLDs baratos | 0 | 0% | |||

| Hosting | En la raíz | 4+ | gTLDs baratos | 0 | 0% | |||

| De junio de 2015 a junio de 2020 | En el directorio | 4+ | gTLDs baratos | 0 | 0% | |||

| De junio de 2015 a junio de 2020 | En la raíz | 2 | gTLDs baratos | 0 | 0% | |||

| De junio de 2015 a junio de 2020 | En la raíz | 2 | Otros gTLDs y ccTLDs | 0 | 0% | |||

| Antes de junio de 2015 | En el directorio | 2 | gTLDs baratos | 0 | 0% | |||

| Antes de junio de 2015 | En el directorio | 3 | gTLDs baratos | 0 | 0% | |||

| Antes de junio de 2015 | En el directorio | 4+ | gTLDs baratos | 0 | 0% | |||

| Antes de junio de 2015 | En la raíz | 2 | gTLDs baratos | 0 | 0% | |||

| Antes de junio de 2015 | En la raíz | 3 | gTLDs baratos | 0 | 0% | |||

| Antes de junio de 2015 | En la raíz | 3 | Otros gTLDs y ccTLDs | 0 | 0% | |||

| Antes de junio de 2015 | En la raíz | 4+ | gTLDs baratos | 0 | 0% | |||

*Número de horas tras las cuales una cuarta parte de los dominios de una categoría determinada dejaron de estar activos. La casilla queda vacía si el número requerido de dominios no ha cesado su actividad en 30 días

** Número de horas después de las cuales la mitad de los dominios de una categoría determinada dejaron de estar activos. La casilla queda vacía si el número requerido de dominios no ha cesado su actividad en 30 días

*** Número de horas después de las cuales las tres cuartas partes de los dominios de esta categoría dejaron de estar activos. La casilla queda vacía si el número requerido de dominios no ha cesado su actividad en 30 días

Las páginas de phishing se alojan con mayor frecuencia en la raíz de dominios de tercer nivel cuyos dominios de primer nivel son populares (más del 11% de todos los enlaces), y la correlación entre las características dentro de la combinación es alta (es decir, si vemos una página de phishing alojada en la raíz de un dominio, más de la mitad de las veces es un sitio alojado en un hosting y con un dominio de tercer nivel). Estas páginas tienden a estar activas durante un periodo de tiempo muy corto: después de dos días, el 75% de los enlaces se desactivan.

La mayoría de los sitios creados entre junio de 2020 y junio de 2021 se encuentran en los dominios .com, .org, .net y .info. En esta categoría, aparte de sitios nuevos hackeados, también hay sitios creados por los delincuentes. Entre ellos, destacan las páginas de formularios de pago falsos, destinados a recoger datos de tarjetas bancarias. Estas páginas pueden formar parte de un sitio web fraudulento o ser sitios independientes. Algunas de estas “páginas de pago” están enlazadas a tantos sitios web fraudulentos que llegan a estar en el TOP 10 del ranking de popularidad de Alexa. Ejemplo de sitio web “para hacer pagos”:

Entre los dominios creados en el verano de 2021, predominan los de segundo nivel. Por lo general, los sitios frescos bloqueados por los productos de Kaspersky están diseñados expresamente para ser de phishing. Como estos “sitios de un día” no suelen tener un sistema extenso de dispositivos de red, no requieren subdominios, por lo que los atacantes se limitan a un dominio de segundo nivel.

La segunda combinación más popular, una página de phishing situada en el directorio de un dominio de tercer nivel creado antes de junio de 2015, es la más persistente: en 30 días, sólo algo menos de una cuarta parte de las páginas dejaron de realizar actividad de phishing, una cifra muy inferior a la media.

Un examen detallado de los enlaces de esta categoría reveló que casi todos conducen al mismo dominio de segundo nivel y tienen el mismo tipo de nombre de dominio de tercer nivel generado aleatoriamente. Suponemos que el sitio fue víctima de un ataque en el que los hackers obtuvieron el control del sitio y crearon múltiples subdominios, pero sin tocar el contenido del sitio principal.

Conclusión:

Hemos examinado los componentes básicos del ciclo de vida de las páginas de phishing: creación, cambios de contenido y cese de actividades. Estas son las conclusiones del estudio:

- La mayoría de las páginas de phishing están activas durante un período de tiempo corto: menos de una semana tras su detección, la mitad de los enlaces ya no están activos.

- El phishing moderno rara vez cambia: ninguna de las páginas observadas cambió de organización objetivo durante su vida, mientras que el contenido se modificó drásticamente, sobre todo en las páginas que explotan los juegos en línea que realizan promociones y sorteos temporales. Los atacantes se ven obligados a adaptar la página de phishing a estas promociones para que sea lo más convincente posible.

- En promedio, la superación del tiempo de espera es la señal de inactividad de casi la mitad de las páginas. Otras señales populares son el error de resolución del nombre de dominio de la página, la falta de contenido y las páginas de aterrizaje de sistemas de hosting.

- Casi un tercio de los enlaces proceden de sitios alojados en hostings, y son los enlaces de esta categoría los que están activos por menos tiempo. En algunos casos, estos sitios pueden existir sólo durante unas horas.

Ciclo de vida de las páginas de phishing