Los servicios de distribución digital de juegos no solo han simplificado la venta de los juegos en sí, sino que también han dado a sus desarrolladores formas adicionales de monetizarlos, por ejemplo, mediante la venta de artículos propios del juego: máscaras, equipos y otros elementos que ayudan a destacar o mejorar el personaje. Los usuarios también pueden comprar o vender artículos entre ellos, y el costo de los artículos únicos y raros puede ser de varios miles de dólares. Y donde hay dinero, hay estafadores que tratan de obtener los datos de autorización para “esquilmar” a los personajes de la víctima y vender sus pertenencias en dinero real.

Uno de los servicios más populares entre los usuarios (y, en consecuencia, entre los ciberdelincuentes) es Steam. Hemos estado observando durante bastante tiempo los intentos de ganar dinero a costa de los clientes de este servicio, y notamos que desde junio los ataques se han vuelto más frecuentes y que, a diferencia de los que vimos anteriormente, están diseñados con gran detalle e implementados con buena calidad.

Ataques de phishing contra Steam, enero de 2019 – septiembre de 2019

Todo comienza con la tienda

Como muchos otros, el esquema fraudulento que descubrimos se basa en el phishing. Los atacantes atraen a los usuarios a sitios idénticos a los de las tiendas en línea legítimas, en nuestro caso, relacionadas con Steam, dedicadas a la venta de artículos para juegos. Estas páginas web fraudulentas parecen de muy alta calidad y es bastante difícil que levanten sospechas, porque en algunos casos es casi imposible distinguir la copia del original. Estas son las principales características de los recursos fraudulentos:

- Muy alto nivel de diseño o copia;

- Los sitios tienen un certificado de seguridad y son compatibles con HTTPS;

- Hay una advertencia sobre el uso de cookies;

- Parte de los enlaces apuntan al sitio original (pero al hacer clic en ellos, no se dirigen a este).

A veces la falsificación queda revelada en pequeños detalles: por ejemplo, el título de la ventana no coincide con la URL

Los estafadores no están interesados en que el usuario pase mucho tiempo en el sitio, porque tarde o temprano puede descubrir que es falso. Por lo tanto van muy rápido al grano: tan pronto como el usuario hace clic en cualquier enlace, aparece una ventana que le pide introducir su nombre de usuario y la contraseña de su cuenta de Steam. Por sí solo, este detalle puede no despertar sospechas: la práctica de usar la cuenta de un servicio para autorizarse en otro es bastante común (por ejemplo, el registro en servicios web a través de redes sociales, autorización de Google, etc.), y Steam también permite usar una cuenta para la autorización en recursos de terceros. Además, la plataforma de negocios requiere acceso a una cuenta de usuario para obtener datos sobre los artículos que tiene en stock.

La ventana falsa para ingresar el nombre de usuario y la contraseña es muy similar a la real: la URL correcta para el portal social de Steam está presente en la barra de direcciones, se utiliza un diseño adaptable y, si se abre el enlace en otro navegador con un idioma de interfaz diferente, cambiarán de acuerdo con la nueva “configuración regional” el contenido de la página falsa y su título.

Basta con hacer clic derecho en el título de esta ventana (o en los controles) para que aparezca el menú contextual estándar para las páginas web. Si se selecciona el elemento “ver código”, queda claro que la ventana es falsa y que ha sido implementada mediante HTML y CSS:

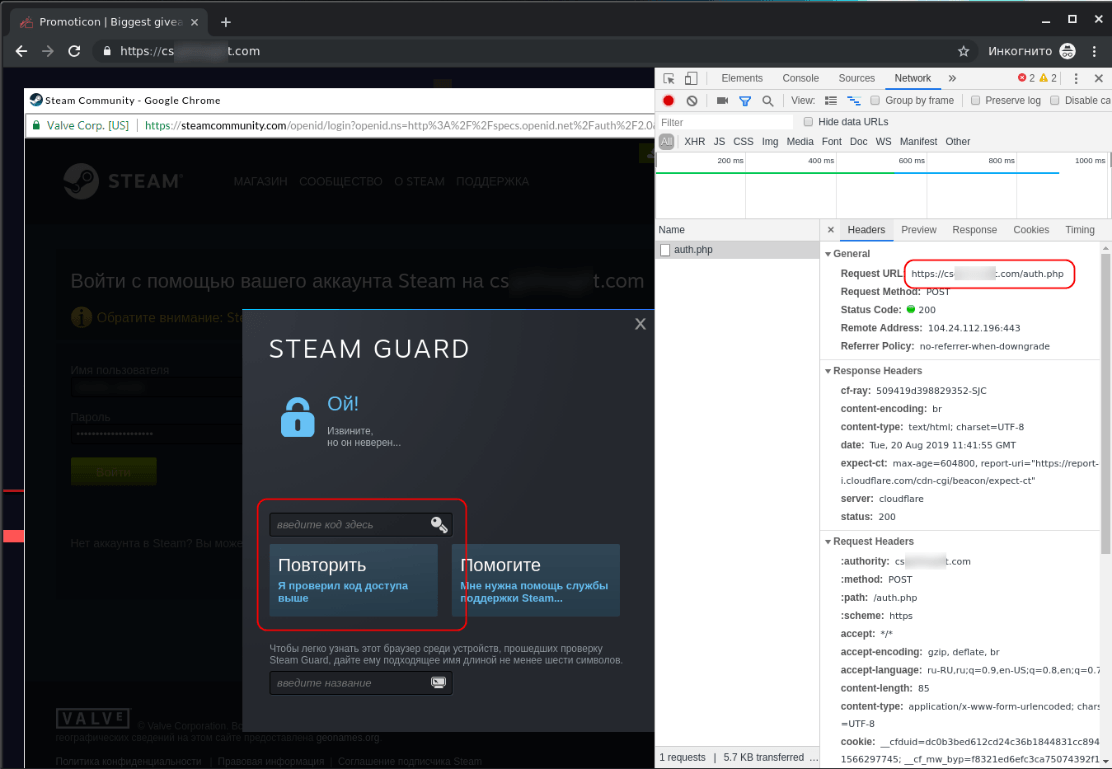

En uno de los ejemplos, el nombre de usuario y la contraseña introducidos se transmiten utilizando el método POST a través de una API ubicada en otro dominio, que también pertenece a los estafadores.

El hecho de que los datos introducidos se verifiquen utilizando los servicios originales agrega credibilidad al falso formulario de inicio de sesión: al ingresar un nombre de usuario y contraseña incorrectos, se informa al usuario sobre el error:

Después de introducir el nombre de usuario y contraseña válidos, se solicita un código de autorización de dos factores, que se envía por correo electrónico o se genera en la aplicación Steam Guard. Por supuesto, el código introducido también se enviará a los estafadores, quienes como resultado obtendrán el control total sobre la cuenta:

… y otras variedades

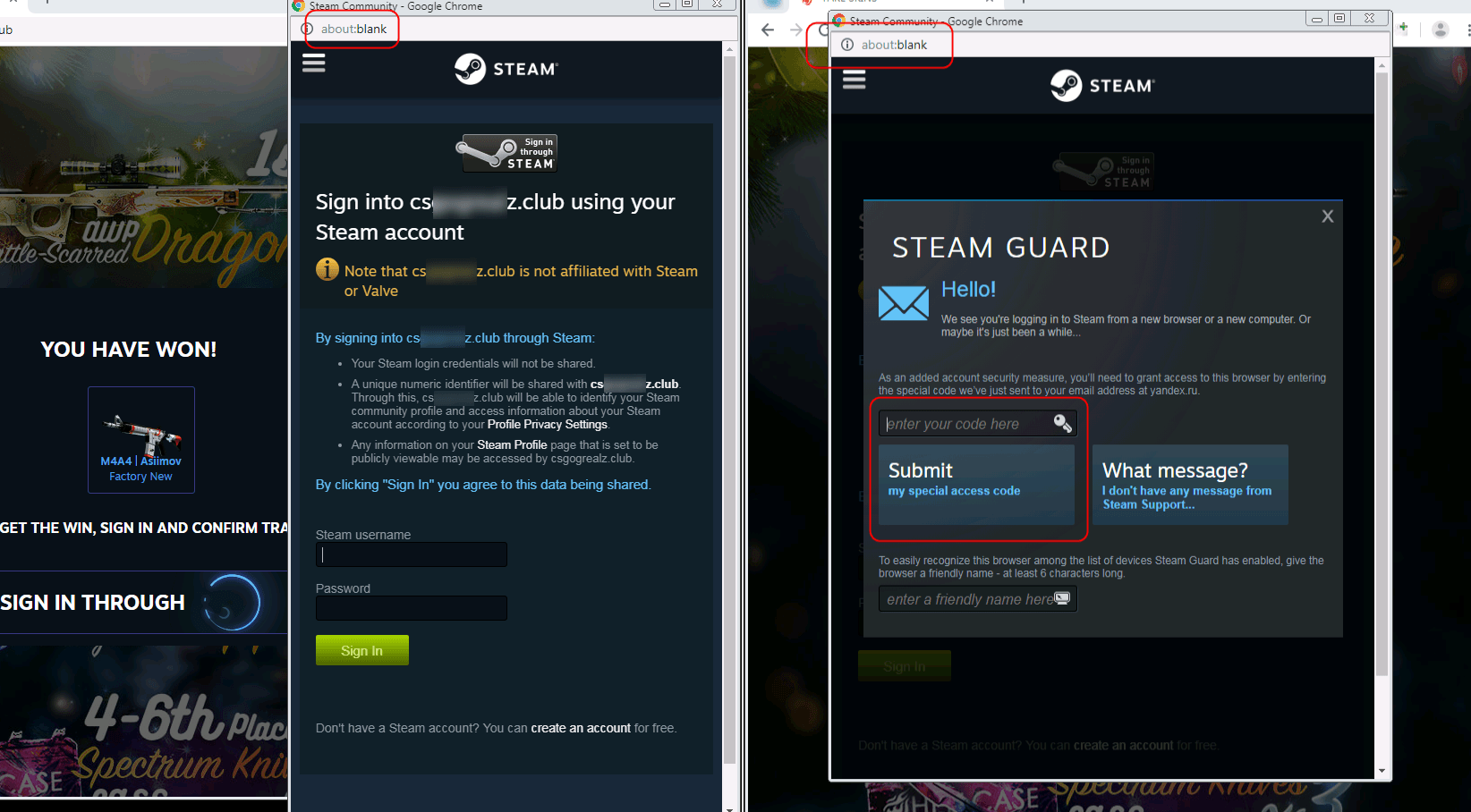

Además del enfoque “complejo” para crear una ventana de autorización usando HTML y CSS, los atacantes no olvidan los viejos trucos cuando se abre un formulario falso en una ventana separada, pero con un valor de dirección vacío. A pesar de que usa otro método para mostrar la ventana, el principio de su funcionamiento es similar a los ejemplos descritos anteriormente: el formulario verifica si los datos introducidos son correctos y, si la contraseña y el inicio de sesión lo son, remite a la víctima al lugar donde puede introducir el código de autorización de dos factores.

Cómo protegerse

Las principales formas de protección contra este y otros fraudes similares no se diferencian mucho de las recomendaciones para identificar sitios de phishing “comunes y corrientes”. Preste atención a la barra de direcciones y su contenido: en el ejemplo que examinamos, contenía la URL correcta, pero las opciones no tan bien desarrolladas son más frecuentes: por ejemplo, la dirección del sitio no coincide con el nombre de la tienda o en su lugar está el texto about:blank.

Preste mucha atención a los formularios de autorización en sitios web “externos”. Haga clic derecho en la barra de título de la ventana del formulario o arrástrelo fuera de la ventana principal del navegador para asegurarse de que no sea falso. Además, si sospecha que la ventana de autorización es falsa, abra la página principal de Steam en una nueva ventana del navegador e inicie sesión en su cuenta. Luego regrese al formulario de inicio de sesión sospechoso y actualice la página. Si es real, aparecerá un mensaje que indica que el inicio de sesión ya se ha realizado.

Si todo parece normal, pero algo le sigue pareciendo sospechoso, verifique el dominio mediante WHOIS: las compañías reales no registran dominios por períodos cortos y no ocultan sus datos de contacto. Por último, active la autenticación de dos factores a través de Steam Guard, proceda de acuerdo con las recomendaciones generales de Steam y use una solución de protección contra phishing.

Estafadores en Steam