Los programas extorsionadores, o ransomware, han estado atacando al sector privado por varios años.

A medida que el reconocimiento de la necesidad de medidas de seguridad va en aumento, los ciberpiratas aumentan la precisión de sus ataques para atacar a víctimas cuyos sistemas de defensa tienen grietas de seguridad. Haciendo una retrospectiva de los últimos tres años, la proporción de víctimas del ransomware dentro del total de detecciones de malware ha subido del 2,8% al 3,5%. Si bien puede parecer una cantidad modesta, el ransomware es capaz de causar graves daños en los sistemas y redes atacados, lo que significa que esta amenaza no debe ser considerada como secundaria o menor. La proporción de víctimas del ransomware en relación al total de usuarios víctimas de ataques de malware ha tenido altibajos, pero parece estar disminuyendo: en el primer semestre de 2019 fue del 2,94% en comparación con el 3,53% de hace dos años.

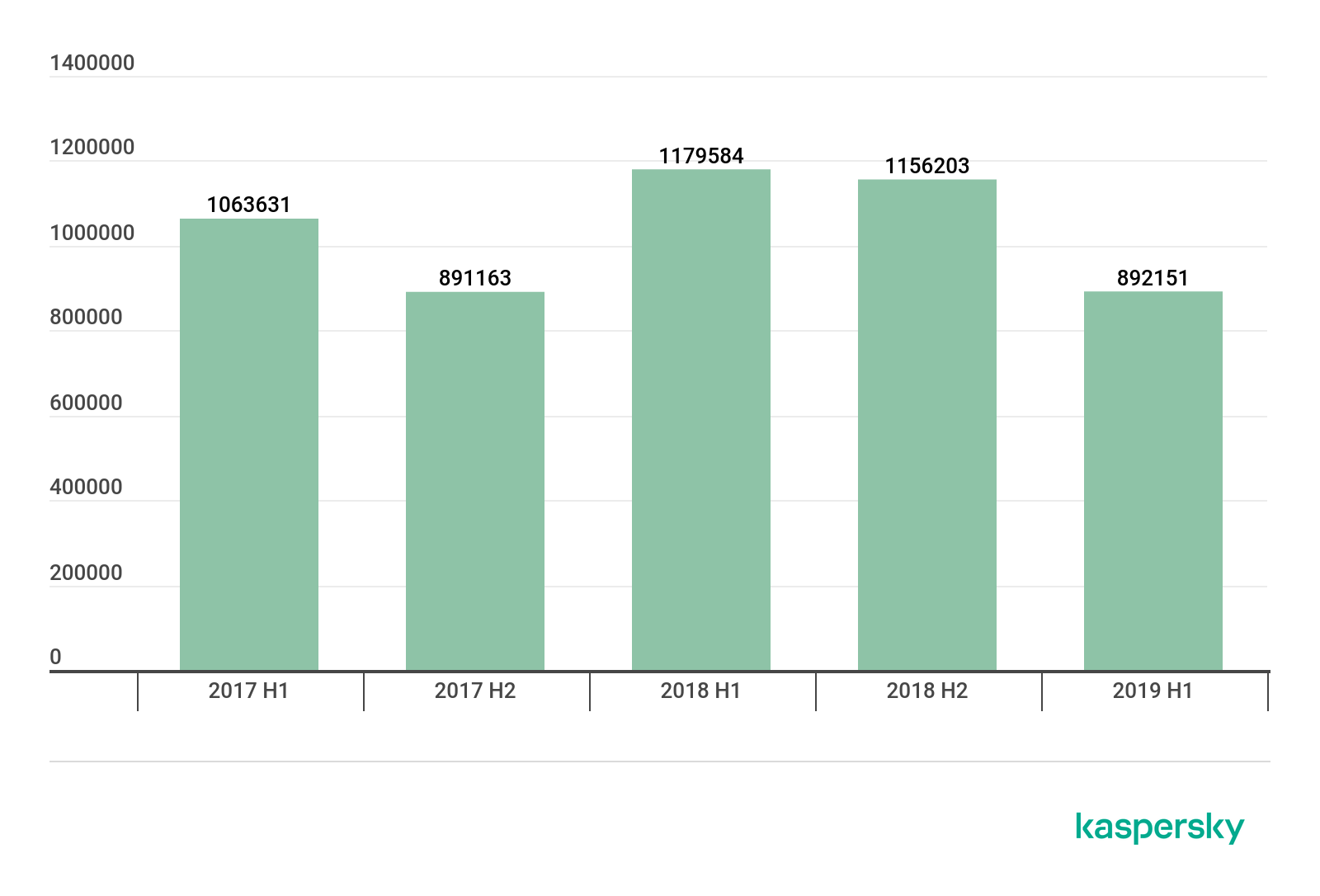

El número total de usuarios atacados cada año ha variado. Los expertos de Kaspersky normalmente registran entre 900 000 y 1,2 millones de usuarios atacados con ransomware cada seis meses.

A pesar de contar con muchas muestras sofisticadas de cifradores, su mecanismo de funcionamiento es increíblemente simple: cifran los archivos en los equipos de las víctimas y luego exigen dinero a cambio de las clave de descifrado. Los actores de amenazas crean estas claves para descifrar los archivos y devolverlos a su forma original. Sin las claves, es imposible hacer funcionar el equipo infectado. El programa malicioso puede ser propagado por sus creadores, vendido a otros actores o a las redes de socios de los creadores, los distribuidores “terciarizados” que comparten las ganancias provenientes de ataques exitosos con los propietarios de la tecnología.

En 2019 esta plaga se concentró en una nueva víctima: los municipios. Es posible que el incidente más relevante y discutido haya sido el ocurrido en Baltimore, ciudad que sufrió una campaña a gran escala de ataques con ransomware que hizo cesar los servicios urbanos y fueron necesarios decenas de millones de dólares para restaurar las redes informáticas.

Como lo demuestran las estadísticas y avisos públicos monitoreados por los expertos de Kaspersky, al menos 174 municipios fueron víctimas de ataques con ransomware en 2019. Esto representa un aumento del 60% respecto al número de ciudades grandes y pequeñas que el año anterior reportaron haber sido víctimas de estos ataques. Si bien no todos los municipios atacados han confirmado el monto de dinero extorsionado y si pagaron un rescate o no, las exigencias de rescate suelen estar entre los 5 000 y los 5 000 000 dólares, y en promedio fueron de 1 032 460 dólares. Sin embargo, estos montos varían ampliamente, ya que las cantidades extorsionadas, por ejemplo, a pequeños municipios fueron unas 20 veces menores que las cantidades exigidas a los municipios de grandes urbes.

Los daños reales causados por estos ataques, según estimaciones de analistas independientes, suelen diferir de las sumas exigidas por los cibersecuestradores. Ante todo, algunas instituciones municipales y fabricantes están asegurados contra ciberincidentes, por lo que los costos se llegan a compensar de una u otra forma. En segundo lugar, los ataques suelen ser neutralizados por la oportuna respuesta a incidentes. Por último, pero no menos importante, no todas las ciudades pagan el rescate: en el caso de Baltimore, cuyas autoridades se rehusaron a pagar el rescate, la ciudad terminó gastando 18 millones de dólares para restaurar su infraestructura informática. Si bien esta suma puede parecer mucho mayor a los 144 000 dólares exigidos por los cibersecuestradores, el pago del rescate es una solución a corto plazo que alienta a los actores de amenazas a continuar con sus prácticas execrables. Hay que tener en cuenta que una vez que la infraestructura informática de una ciudad queda infectada, se requiere una auditoría y una investigación profunda para evitar que sucedan incidentes similares, además del costo adicional de implementar soluciones de seguridad sólidas.

Las estrategias de ataque son varias. Por ejemplo, un ataque puede ser resultado de un sistema de acceso remoto que no esté protegido. Sin embargo, suelen destacar dos puntos de entrada para atacar a un municipio: la ingeniería social y las vulnerabilidades en programas desactualizados. Los expertos de Kaspersky han observado en cada trimestre un ejemplo vívido de este último problema: el líder casi inamovible de las clasificaciones de programas ransomware más bloqueados en los equipos de los usuarios es WannaCry. Aun cuando Microsoft publicó un parche para su sistema operativo Windows que reparó la vulnerabilidad crítica en cuestión meses antes del inicio de los ataques, WannaCry ha seguido afectando a cientos de miles de equipos en todo el mundo. Y lo más llamativo es que sigue vivito y coleando. Las últimas estadísticas recopiladas por Kaspersky en el tercer trimestre de 2019 demostraron que dos años y medio después de que terminara la epidemia de WannaCry, una quinta parte de todos los usuarios víctimas de programas cifradores fueron atacados por WannaCry. Además, las estadísticas recopiladas entre 2017 y mediados de 2019 muestran que WannaCry es una de las muestras de malware más expandidas, con un 27% del total de usuarios atacados por programas ransomware durante ese periodo.

Una estrategia alternativa es la explotación de fallas humanas por parte de los cibercriminales. Es probable que este sea el vector de ataque menos valorado, puesto que la capacitación de los empleados en cuestiones de seguridad no ha alcanzado el nivel de universalidad que debería tener. Muchas industrias pierden grandes cantidades de dinero por errores de sus empleados (en algunas, representa la mitad de los incidentes): los mensajes no deseados y de phishing que contienen instaladores de peligrosos programas maliciosos siguen circulando en la web y cobrando más víctimas. A veces, las víctimas pueden estar a cargo de las cuentas y finanzas de su empresa y ni siquiera sospechan que cuando abren un mensaje de correo fraudulento y descargan en sus equipos lo que aparenta ser un archivo PDF pueden dar lugar a la infección de toda la red.

Entre los diferentes tipos de organizaciones municipales atacadas durante 2019, algunas sufrieron más ataques que otras.

Las entidades más atacadas fueron sin duda las educativas, como distritos escolares, con un 61% del total de ataques: en 2019 se produjeron ataques contra más de 105 distritos escolares, con una impresionante cantidad de 530 escuelas atacadas. Este sector ha sufrido mucho, pero ha demostrado resiliencia: aunque algunas escuelas tuvieron que suspender las clases, muchas decidieron continuar con ellas a pesar de carecer de soporte informático, alegando que las computadoras son parte del proceso educativo desde hace poco y que sus profesores estaban perfectamente capacitados para enseñar sin recurrir a ellas.

Los municipios grandes constituyeron el 29% de los casos. Los actores de amenazas siempre apuntan al corazón de los procesos que, cuando se detienen, provocan interrupciones extremadamente problemáticas en procesos vitales para la gran mayoría de los ciudadanos y organizaciones locales. Por desgracia, estas instituciones siguen dependiendo de infraestructuras débiles y soluciones de seguridad poco confiables, en el entendido de que su flujo de trabajo (especialmente en comunidades o pueblos sin infraestructura avanzada) no requiere de gran capacidad informática. Como resultado, a ese nivel local no se preocupan por actualizar los equipos anticuados porque aparentemente funcionan bien. Esto puede estar relacionado con un error frecuente: si bien las actualizaciones de seguridad están asociadas con cambios en el diseño o en avances técnicos en el software, en realidad su propósito más importante es reparar vulnerabilidades detectadas por hackers éticos o maliciosos y por investigadores de seguridad.

Otro blanco apetecido fueron los hospitales, con un 7% del total de ataques. Aunque algunos hackers maliciosos y grupos de ciberdelincuentes afirman tener un código de conducta, en la mayoría de los casos los ataques no están motivados más que por la búsqueda de lucro y apuntan a servicios vitales que no pueden resistir largos periodos de trastornos, como es el caso de los centros médicos.

Además, un 2% de todas las instituciones que sufrieron un ataque eran servicios básicos municipales o sus subcontratistas. La razón de ello puede ser que estos proveedores de servicios suelen ser usados como punto de entrada a toda una red de equipos y organizaciones, ya que estas víctimas son responsables de la facturación que envían a cientos de miles de domicilios y lugares. Cuando los actores de amenazas lanzan un ataque exitoso contra un proveedor de servicios, pueden llegar a infectar cada localidad que un fabricante en particular o una institución atiende. Además del trastorno ocasionado en los servicios básicos, también se pueden trastornar las operaciones regulares, como los pagos en línea de los usuarios de estos servicios, quienes a su vez pueden ejercer presión para que se adopten soluciones a corto plazo y aparentemente efectivas, como el pago del rescate.

Veamos con más detalle el malware activamente usado en los ataques contra los municipios.

Los sitiadores

Ryuk

Si bien no todas las organizaciones están dispuestas a revelar detalles sobre el ransomware que las atacó, con frecuencia se cita el ransomware Ryuk (nombre de la detcción: Trojan-Ransom.Win32.Hermez) como causante de los incidentes municipales. Este programa malicioso es conocido por atacar grandes organizaciones, así como redes gubernamentales y municipales. Este malware hizo su aparición en el segundo semestre de 2018 y en 2019 ha mutado y se ha propagado activamente.

TOP 10 de países

| Countries | %* | |

| 1 | Alemania | 8,60 |

| 2 | China | 7,99 |

| 3 | Argelia | 6,76 |

| 4 | India | 5,84 |

| 5 | Federación de Rusia | 5,22 |

| 6 | Irán | 5,07 |

| 7 | Estados Unidos | 4,15 |

| 8 | Kazajistán | 3,38 |

| 9 | Emiratos Árabes Unidos | 3,23 |

| 10 | Brasil | 3,07 |

*Porcentaje de usuarios atacados por Ryuk en cada país, del total de usuarios atacados por este malware en todo el mundo

Ryuk ha sido observado en todo el mundo, aunque algunos países han resultado más afectados que otros. Según las estadísticas de Kaspersky Security Network, en el 8,6% de los casos intentó atacar a blancos en Alemania, seguido de China (8%) y Argelia (6,8%).

Distribución

El actor de amenazas detrás de Ryuk utilizó un esquema de múltiples capas para distribuir este ransomware a sus víctimas.

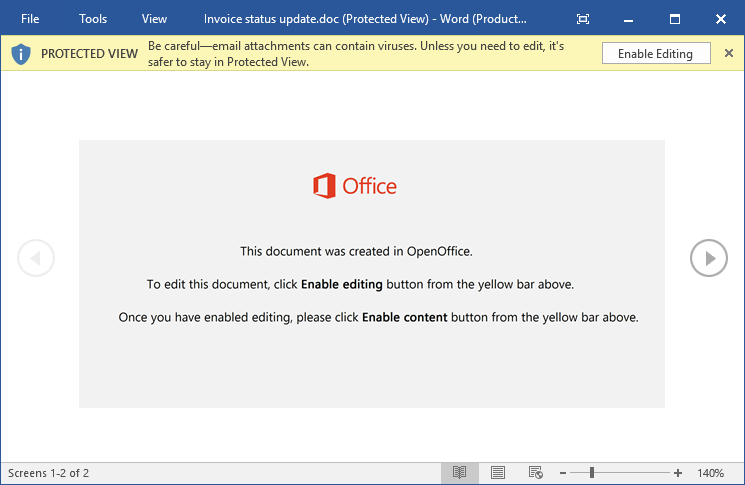

En la etapa inicial infecta a una gran cantidad de equipos con el bot Emotet (nombre de detección: Trojan-Banker.Win32.Emotet). Esto suele lograrse mediante el envío de mensajes de correo spam que contienen un documento con un macro malicioso que el bot descarga si la víctima permite la ejecución del macro.

Mensaje spam con un documento malicioso adjunto

El documento malicioso

En la segunda etapa de la infección, Emotet recibe una instrucción desde sus servidores para que descargue e instale otro programa malicioso:Trickbot (veredicto: Trojan.Win32.Trickster) en el sistema infectado. Este programa malicioso permite que el actor de amenazas lleve a cabo tareas de reconocimiento en la red infectada.

Si el ciberpirata descubre que se ha infiltrado en una víctima de alto perfil, por ejemplo, una extensa red municipal o una corporación, posiblemente procederá a la tercera etapa de la infección e instalará el ransomware Ryuk en numerosos nodos de la red afectada.

Breve descripción técnica

Desde su creación, Ryuk ha evolucionado constantemente y se evidencian ciertas variaciones entre las numerosas muestras que circulan en Internet. Algunas están construidas como binarios de 32-bit, otras de 64-bit; algunas variantes contienen una lista cifrada de los procesos a los que se inyectarán códigos; otras variantes ignoran varios procesos e intentan inyectar al resto; el esquema de cifrado a veces difiere de una muestra a otra.

A continuación describimos una de las recientes modificaciones descubiertas a finales de octubre de 2019 (MD5: fe8f2f9ad6789c6dba3d1aa2d3a8e404).

Cifrado de archivos

Esta modificación de Ryuk se basa en un esquema de cifrado que utiliza el algoritmo AES para cifrar el contenido de los archivos de la víctima, y el algoritmo RSA para cifrar las claves AES. Ryuk utiliza la implementación estándar de rutinas de cifrado provista por Microsoft CryptoAPI.

La muestra del troyano tiene incrustada la clave RSA de 2048-bit creada por el autor de la amenaza. La contraparte privada no queda expuesta y si se paga el rescate, se la puede usar para el descifrado. Para cada archivo de la víctima, Ryuk genera una clave AES de 256-bit única que será usada para cifrar el contenido del archivo. Las claves AES están cifradas con RSA y se guardan al final del archivo infectado.

Ryuk cifra las unidades locales y los recursos compartidos de red. Cada archivo cifrado obtiene una extensión adicional (.RYK), y la nota de rescate que contiene la dirección de correo de los ciberpiratas se guardará en un lugar cercano.

La nota de rescate

Las funciones adicionales

Para causar más daños en la red, esta variante de Ryuk utiliza un truco que no habíamos observado en otras familias de ransomware; los intentos del troyano para despertar a otros equipos que están en estado de suspensión pero que están configurados para usar Wake-on-LAN.

El propósito de esto es maximizar la superficie de ataque: los archivos ubicados en recursos compartidos de red alojados en equipos en suspensión no están disponibles, pero si el troyano logra despertarlos, podrá cifrar también esos archivos. Para lograrlo, Ryuk obtiene las direcciones MAC de los equipos cercanos desde el caché local ARP del sistema infectado y envía paquetes broadcast UDP que comienzan con el valor mágico {0xff, 0xff, 0xff, 0xff, 0xff, 0xff} al puerto 7, el cual despertará a los equipos atacados.

Fragmento del procedimiento que implementa un paquete broadcast Wake-on-Lan

Otras características del algoritmo Ryuk que son más convencionales para las familias de ransomware, incluyen: inyección de códigos en procesos legítimos para evitar ser detectados; intentos de terminar procesos relacionados con aplicaciones empresariales para que los archivos que éstas usan queden disponibles para poder ser modificados; intentos de detener varios servicios relacionados con aplicaciones empresariales y soluciones de seguridad.

Purga

Esta familia de ransomware apareció a mediados de 2016 y sigue desarrollándose y propagándose por todo el mundo. Se la ha detectado en ataques contra municipios. Una de las características de este malware es que ataca a usuarios individuales, corporativos, e incluso gubernamentales. Nuestros productos lo detectan como Trojan-Ransom.Win32.Purga. Esta familia de troyanos secuestradores también es conocida como Globe, Amnesia o Scarab.

TOP 10 de países

| Countries | %* | |

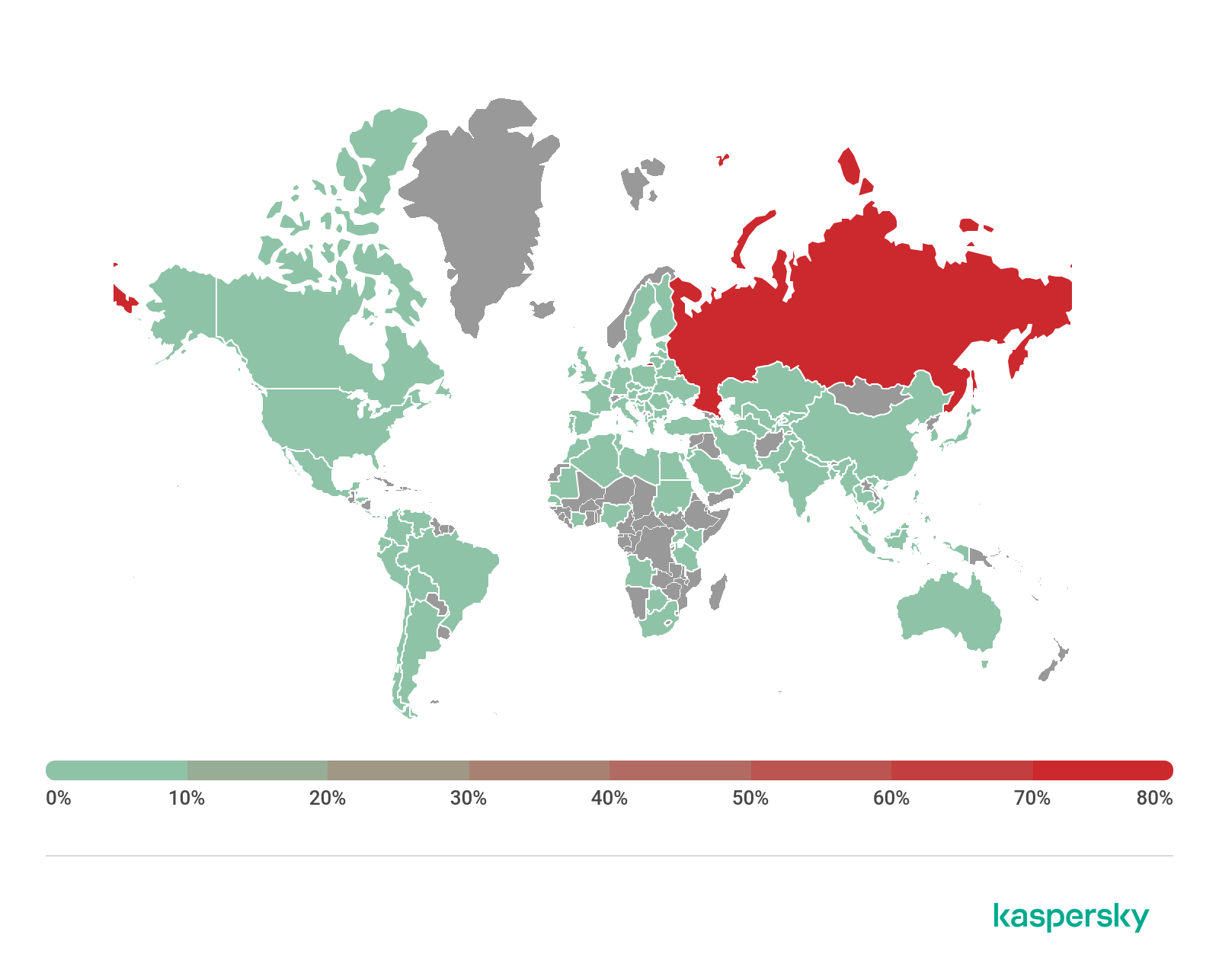

| 1 | Federación de Rusia | 85,59 |

| 2 | Bielorrusia | 1,37 |

| 3 | Turquía | 0,85 |

| 4 | India | 0,80 |

| 5 | Kazajistán | 0,74 |

| 6 | Alemania | 0,62 |

| 7 | Ucrania | 0,54 |

| 8 | China | 0,46 |

| 9 | Argelia | 0,40 |

| 10 | Emiratos Árabes Unidos | 0,40 |

*Porcentaje de usuarios atacados por Ryuk en cada país, del total de usuarios atacados por este malware en todo el mundo

Distribución

En la historia de esta familia, sus creadores han usado varios tipos de vectores de infección. Los principales vectores de ataque son campañas de spam y ataques RDP de fuerza bruta.

De acuerdo con nuestra información, el siguiente es el escenario de ataques más corriente hoy en día:

- Los ciberdelincuentes escanean la red hasta encontrar un puerto RDP abierto.

- Luego, aplicando fuerza bruta obtienen los credenciales para iniciar sesión en el equipo atacado.

- Una vez iniciada la sesión, los ciberpiratas elevan los privilegios mediante varios exploits.

- A continuación, lanzan el ransomware.

Breve descripción técnica

Purga es el ejemplo de un ransomware muy intensamente desarrollado. En los últimos dos años, los ciberpiratas han cambiado varios algoritmos de cifrado, funciones de generación de claves, esquemas de cifrado,etc.

A continuación presentamos un resumen de la última modificación.

Esquema de asignación de nombres:

Cada modificación de Purga utiliza una extensión diferente para cada archivo, así como una dirección de correo diferente para comunicación. A pesar de usar varias extensiones para los archivos cifrados, el troyano usa solo dos esquemas de asignación de nombres, los cuales dependen de su configuración:

-

- [nombre original del archivo].[extensión original].[nueva extensión]

-

- [nuevo nombre cifrado].[nueva extensión]

Cifrado de archivos

Durante el cifrado, el troyano utiliza un esquema estándar que combina algoritmos simétricos y asimétricos. Cada archivo se cifra mediante una clave simétrica generada de forma aleatoria, que a su vez se cifra con una clave asimétrica; el resultado se guarda en el archivo, en una estructura construida específicamente.

Stop

El notable ransomware Stop (también conocido como Djvu STOP) se detectó por primera vez a fines de 2018. El nombre con que detectamos esta familia es Trojan-Ransom.Win32.En 2019, según nuestras estadísticas, las diferentes modificaciones de Stop atacaron a más de 20 000 víctimas en todo el mundo. No resulta sorprendente, de acuerdo al informe del tercer trimestre de 2019 de KSN, que Stop terminara en el séptimo lugar entre los programas ransomware más populares.

TOP 10 de países

| Countries | %* | |

| 1 | Vietnam | 10,28 |

| 2 | India | 10,10 |

| 3 | Brasil | 7,90 |

| 4 | Argelia | 5,31 |

| 5 | Egipto | 4,89 |

| 6 | Indonesia | 4,59 |

| 7 | Turquía | 4,30 |

| 8 | Marruecos | 2,42 |

| 9 | Bangladés | 2,25 |

| 10 | México | 2,09 |

*Porcentaje de usuarios atacados por Stop en cada país, del total de usuarios atacados por este malware en todo el mundo

Distribución

Los autores eligieron distribuir este malware principalmente a través de instaladores de software. Cuando un usuario descarga un programa desde un sitio no confiable o recurre a cracks para liberar el programa, en lugar de ello su equipo termina infectado con ransomware.

Breve descripción técnica

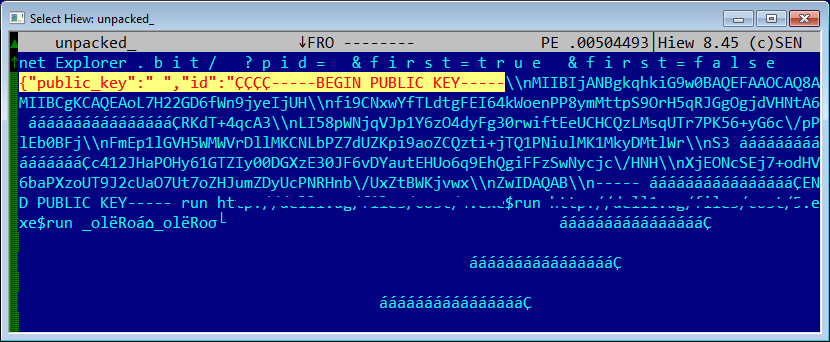

Para cifrar los archivos, el ransomware Stop recurre a una clave Salsa20 generada de forma aleatoria, la cual, a su vez, es cifrada con una clave RSA pública.

Fragmento de la rutina de cifrado del archivo

Dependiendo de la disponibilidad del servidor C&C, el ransomware Stop utiliza una clave RSA con o sin conexión. La clave pública RSA sin conexión se encuentra en la configuración de cada muestra de este programa malicioso.

Fragmento vaciado del malware

Conclusiones y recomendaciones

2019 ha sido marcado por los ataques de ransomware contra municipios, y es probable que esta tendencia continúe en 2020. Son varios los motivos para el incremento de ataques contra municipios.

En primer lugar, los presupuestos municipales para la ciberseguridad se centran en seguros y respuestas a emergencias en lugar de medidas de defensa proactivas. Esto da como resultado casos en los que la única salida es pagar el rescate a los cibersecuestradores, facilitando así sus actividades.

En segundo lugar, los servicios municipales suelen tener numerosas redes que incluyen a muchas organizaciones, de manera que los ataques causan trastornos en muchos niveles de forma simultánea, provocando que se detengan los procesos operativos en municipios enteros.

Más aún, los datos almacenados en las redes municipales son a menudo vitales para el funcionamiento de procesos cotidianos, ya que inciden directamente en el bienestar de ciudadanos y organizaciones locales. Al atacar a estos objetivos, los cibersecuestradores afectan a estructuras críticas.

Sin embargo, la implementación de sencillas medidas preventivas puede ayudar a combatir esta epidemia:

- Es esencial instalar todas las actualizaciones de seguridad tan pronto como se publican. La mayoría de los ataques explotan vulnerabilidades que ya han sido reparadas, de manera que al instalar las actualizaciones de seguridad se reducen las ventanas de ataque.

- Proteger el acceso remoto a redes corporativas mediante VPN y usar contraseñas seguras para cuentas de dominio.

- Actualizar permanentemente los sistemas operativos para eliminar vulnerabilidades recientes y utilizar una solución de seguridad robusta con bases de datos actualizadas.

- Contar siempre con copias de respaldo recientes de los archivos, de manera que sea posible remplazarlos si se pierden (por ejemplo, debido a virus o desperfectos del equipo) y se debe guardarlas no solo en unidades físicas, sino en la nube para mayor seguridad.

- Tener siempre en cuenta que el secuestro de datos es un delito penado por ley. No se debe pagar el rescate. Si su empresa es víctima de un ataque con ransomware, haga la respectiva denuncia ante las autoridades. Primero busque un descifrador en Internet; algunos son gratuitos y están disponibles aquí: https://noransom.kaspersky.com

- Capacitar a los empleados sobre la higiene de la ciberseguridad es esencial para prevenir ataques. Kaspersky Interactive Protection Simulation Games ofrece un escenario especial enfocado en amenazas relevantes para la administración pública local.

- Se debe usar una solución de seguridad corporativa para proteger la información empresarial contra los programas secuestradores. Kaspersky Endpoint Security for Business cuenta con detección de comportamiento, control de anomalías y capacidades de prevención de exploits que detectan amenazas conocidas y nuevas, y previenen actividades maliciosas. La herramienta Kaspersky Anti-Ransomware Tool también puede aplicarse en soluciones de seguridad de otras marcas para reforzarlas.

La historia de 2019: Ciudades sitiadas por ransomware