La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según los datos de Kaspersky Security Network:

- Las soluciones de Kaspersky Lab neutralizaron 989 432 403 ataques lanzados desde recursos de Internet ubicados en 203 países en todo el mundo.

- Se registraron 560 025 316 URL únicas que provocaron reacciones del antivirus web.

- En los equipos de 197 559 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de malware cifrador en los equipos de 229 643 usuarios únicos.

- Nuestro antivirus de archivos detectó 230 051 054 objetos únicos maliciosos y potencialmente indeseables.

- Las soluciones de Kaspersky para la protección de dispositivos móviles detectaron:

- 870 617 paquetes de instalación maliciosos,

- 13 129 paquetes de instalación de troyanos bancarios móviles,

- 13 179 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

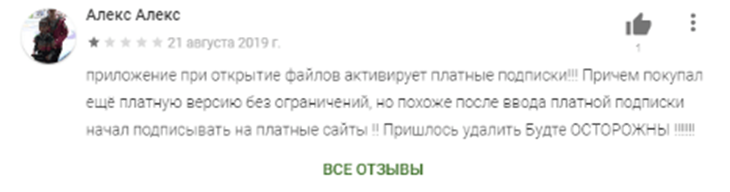

En el tercer trimestre de 2019, en Google Play descubrimos un incidente en extremo desagradable que sucedió con la popular aplicación CamScanner. La nueva versión de la aplicación contenía una biblioteca publicitaria que tenía incrustado al troyano-dropper Necro. A juzgar por las reseñas publicadas en Google Play, el dropper activaba suscripciones de pago, aunque podía cargar otros tipos de carga útil de ser necesario.

Otro troyano interesante encontrado en el tercer trimestre de 2019 fue Trojan.AndroidOS.Agent.vn. Su tarea principal es poner “me gusta” en varias publicaciones en Facebook por orden de los atacantes. Es curioso que, para hacer los clics, el troyano ataca la aplicación móvil de Facebook en el dispositivo infectado, obligándola a ejecutar sus órdenes.

En el mismo trimestre, descubrimos nuevas versiones de troyanos espías de la familia FinSpy para iOS y Android. En las nuevas muestras, se evidencia que los delincuentes pusieron especial énfasis en la vigilancia de la correspondencia en los programas de mensajería. Para funcionar correctamente, la versión para iOS requiere la presencia de un “jailbreak“. A la versión de Android se le enseñó a espiar incluso al mensajero seguro Threema.

Estadística de las amenazas móviles

En el tercer trimestre de 2019, Kaspersky Lab detectó 870 617 paquetes de instalación maliciosos.

Si bien en los trimestres anteriores observamos una disminución notable en el número de nuevos paquetes de instalación, en el tercer trimestre el aumento fue de 117 067 paquetes en comparación con el trimestre anterior.

Distribución por tipo de los programas móviles detectados

Entre las amenazas móviles detectadas en el tercer trimestre de 2019, la mayoría eran aplicaciones potencialmente no deseadas de la clase RiskTool (32,1%), cuya participación disminuyó en 9 puntos porcentuales en comparación con el trimestre anterior. Los objetos que detectamos con mayor frecuencia fueron los de la familia RiskTool.AndroidOS. Agent (33,07% de todas las amenazas detectadas de esta clase), RiskTool.AndroidOS.Wapron (16,43%) y RiskTool.AndroidOS.Smssend (10,51%).

El segundo lugar lo ocuparon varios troyanos de la clase Trojan (21,68%), con una participación que aumentó en 10 puntos porcentuales. La distribución de objetos dentro de la clase no cambió en comparación con el trimestre anterior: los líderes siguieron siendo las familias Trojan.AndroidOS.Hiddapp (32,5%), Trojan.AndroidOS.Agent (12,8%) y Trojan.AndroidOS.Piom (9,1% ) Los sistemas de Kaspersky Lab basados en la tecnología ML hicieron una contribución significativa a la detección de amenazas: la proporción de troyanos detectados por esta tecnología (veredicto Trojan.AndroidOS.Boogr) ascendió al 28,7%, ocupando el segundo lugar, después de Hiddapp.

En el tercer lugar se ubicaron las aplicaciones publicitarias de clase Adware (19,89%). En el periodo abarcado por el informe su participación aumentó en 1 punto porcentual. Con mayor frecuencia, el adware pertenecía a una de las siguientes familias: AdWare.AndroidOS.Ewind (20,73% de todas las amenazas en esta clase), AdWare.AndroidOS.Agent (20,36%) o AdWare.AndroidOS.MobiDash (14,27% ).

Las amenazas de la clase Trojan-Dropper (10,44%) se mantuvieron en el mismo nivel con un crecimiento insignificante (0,5 puntos porcentuales). La gran mayoría de los droppers encontrados pertenecían a la familia Trojan-Dropper.AndroidOS.Wapnor (69,7%). Mucho más abajo en la estadística, Trojan-Dropper.AndroidOS.Wroba (14,58%) y Trojan-Dropper.AndroidOS.Agent (8,75%) ocuparon el segundo y tercer puesto, respectivamente.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados de las clases RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 48,71 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,03 |

| 3 | Trojan.AndroidOS.Hiddapp.ch | 7,24 |

| 4 | Trojan.AndroidOS.Hiddapp.cr | 7,23 |

| 5 | Trojan-Dropper.AndroidOS.Necro.n | 6,87 |

| 6 | DangerousObject.AndroidOS.GenericML | 4,34 |

| 7 | Trojan-Downloader.AndroidOS.Helper.a | 1,99 |

| 8 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,75 |

| 9 | Trojan-Dropper.AndroidOS.Agent.ok | 1,65 |

| 10 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,52 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bb | 1,46 |

| 12 | Trojan-Downloader.AndroidOS.Necro.b | 1,45 |

| 13 | Trojan-Dropper.AndroidOS.Lezok.p | 1,44 |

| 14 | Trojan.AndroidOS.Hiddapp.cf | 1,41 |

| 15 | Trojan.AndroidOS.Dvmap.a | 1,27 |

| 16 | Trojan.AndroidOS.Agent.rt | 1,24 |

| 17 | Trojan-Banker.AndroidOS.Asacub.snt | 1,21 |

| 18 | Trojan-Dropper.AndroidOS.Necro.n | 1,19 |

| 19 | Trojan-Dropper.AndroidOS.Necro.n | 1,12 |

| 20 | Trojan-SMS.AndroidOS.Prizmes.a | 1,12 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones para dispositivos móviles de Kaspersky Lab que sufrieron ataques.

El primer lugar en nuestro TOP 20, como ya es tradición, lo ocupa el veredicto DangerousObject.Multi.Generic (48,71%), que utilizamos para los programas maliciosos detectados con la ayuda de las tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

Los veredictos Trojan.AndroidOS.Boogr.gsh (9,03%) y DangerousObject.AndroidOS.GenericML (4,34%) ocuparon el segundo y sexto lugar, respectivamente. Tales veredictos se asignan a los archivos reconocidos como maliciosos por nuestros sistemas de aprendizaje automático.

El tercer, cuarto y decimocuarto lugar fueron ocupados por representantes de la familia Trojan.AndroidOS.Hiddapp, cuya tarea es cargar publicidad sin que la víctima se dé cuenta.

Los lugares quinto, duodécimo, decimoctavo y decimonoveno fueron ocupados por la familia de droppers Necro. A pesar de que la primera vez que se vio esta familia fue el trimestre anterior, solo en éste se notó una notable actividad.

El séptimo lugar le corresponde a Trojan-Downloader.AndroidOS.Helper.a Trojan (1,99%), que es el malware que los representantes de la familia Necro suelen extraer de sí mismos. La tarea de Helper.a es descargar código arbitrario desde servidores maliciosos y ejecutarlo.

El octavo lugar lo ocupó el malware Trojan-Banker.AndroidOS.Svpeng.ak (1,75%), cuya tarea principal es robar credenciales de banca en línea e interceptar la autorización de dos factores.

El noveno lugar fue ocupado por el troyano Trojan-Dropper.AndroidOS.Agent.ok (1,65%), que se propaga bajo la apariencia de FlashPlayer o de un cliente para Rapidshare. Como regla, instala módulos de publicidad en el sistema infectado.

Los lugares décimo y undécimo fueron ocupados por representantes de la familia Trojan-Banker.AndroidOS.Hqwar. La popularidad de este dropper entre los atacantes sigue disminuyendo.

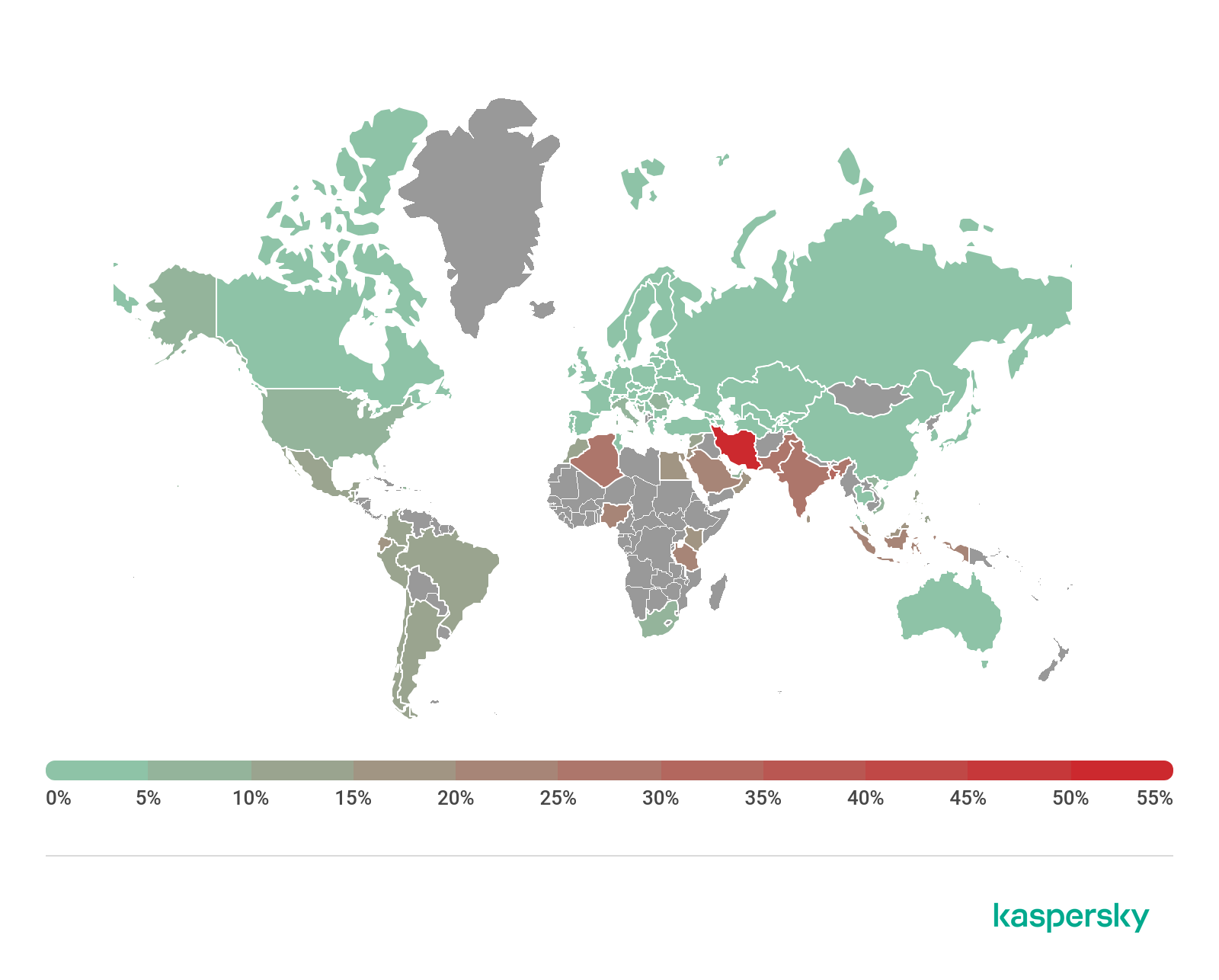

Geografía de las amenazas móviles

TOP 10 de países por la proporción de usuarios atacados por amenazas móviles

| País* | %** | |

| 1 | Irán | 52,68 |

| 2 | Bangladesh | 30,94 |

| 3 | India | 28,75 |

| 4 | Pakistán | 28,13 |

| 5 | Argelia | 26,47 |

| 6 | Indonesia | 23,38 |

| 7 | Nigeria | 22,46 |

| 8 | Tanzania | 21,96 |

| 9 | Arabia Saudita | 20,05 |

| 10 | Egipto | 19,44 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos del país que sufrieron ataques, del total de usuarios de las soluciones de Kaspersky Lab para dispositivos móviles en el país.

En el tercer trimestre en el TOP 10 de países según el porcentaje de usuarios atacados, Irán mantuvo su posición de liderazgo (52,68%). Vale la pena señalar que la participación de este país casi se duplicó en el período cubierto por este informe. Los usuarios de las soluciones de seguridad de Kaspersky en Irán se toparon frecuentemente con la aplicación de adware AdWare.AndroidOS.Agent.fa (22,03% del número total de amenazas móviles) que instalaba adware Trojan.AndroidOS.Hiddapp.bn (14,68% ) y con la aplicación potencialmente no deseada RiskTool.AndroidOS.Dnotua.yfe (8,84%).

Bangladesh (30,94%) mantuvo el segundo lugar en la lista. Los usuarios en este país se enfrentaron frecuentemente con varias aplicaciones de adware, entre ellas AdWare.AndroidOS.Agent.fс (27,58% del número total de amenazas móviles) y AdWare.AndroidOS.HiddenAd.et (12,65%), así como el troyano Trojan.AndroidOS.Hiddapp.cr (20,05%), que descarga aplicaciones de adware.

India (28,75%) subió al tercer lugar, gracias a las mismas amenazas que también fueron las más activas en Bangladesh: AdWare.AndroidOS.Agent.fс (36,19%), AdWare.AndroidOS.HiddenAd.et ( 17,17%) y Trojan.AndroidOS.Hiddapp.cr (22,05%).

Troyanos bancarios móviles

Durante el período abarcado por este informe, encontramos 13 129 paquetes de instalación de troyanos bancarios móviles, que son apenas 770 menos que en el segundo trimestre de 2019.

La mayor contribución a las estadísticas fue realizada por las familias Trojan-Banker.AndroidOS.Svpeng (40,59% de todos los troyanos bancarios detectados), Trojan-Banker.AndroidOS. Agent (11,84%) y Trojan-Banker.AndroidOS.Faketoken (11,79%).

TOP 10 de troyanos bancarios móviles

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Svpeng.ak | 16,85 |

| 2 | Trojan-Banker.AndroidOS.Asacub.snt | 11,61 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 8,97 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 8,07 |

| 5 | Trojan-Banker.AndroidOS.Agent.dq | 5,51 |

| 6 | Trojan-Banker.AndroidOS.Asacub.a | 5,27 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.q | 5,26 |

| 8 | Trojan-Banker.AndroidOS.Agent.eq | 3,62 |

| 9 | Trojan-Banker.AndroidOS.Faketoken.snt | 2,91 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 2,81 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques de malware bancario móvil.

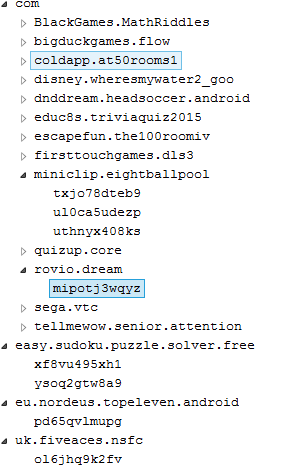

El TOP 10 de amenazas bancarias en el tercer trimestre de 2019 fue encabezado por troyanos de la familia Trojan-Banker.AndroidOS.Svpeng: Svpeng.ak (16,85%) ocupó el primer lugar, y Svpeng.q (8,97%), el tercero. No es la primera vez que en los troyanos creados por delincuentes rusohablantes detectamos un tipo jocoso de ofuscación. Esta vez se destacó el malware Svpeng.ak, en cuyo código los ciberdelincuentes usaban nombres de juegos.

Las posiciones segunda, cuarta, sexta y décima del tercer trimestre siguieron perteneciendo a la familia de troyanos Asacub. A pesar de la disminución de sus actividades, todavía se siguen encontrando muestras del troyano en dispositivos en todo el mundo.

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles:

| País* | %** | |

| 1 | Rusia | 0,30 |

| 2 | Sudáfrica | 0,20 |

| 3 | Kuwait | 0,18 |

| 4 | Tayikistán | 13 |

| 5 | España | 0,12 |

| 6 | Indonesia | 0,12 |

| 7 | China | 0,11 |

| 8 | Singapur | 0,11 |

| 9 | Armenia | 0,10 |

| 10 | Uzbekistán | 0,10 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky Lab es relativamente pequeño (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en este país.

En el tercer trimestre, Rusia subió al primer lugar (0,30%), y esto influyó en el cuadro general de la propagación de los banqueros móviles en todo el mundo. Así, la mayoría de los usuarios de Rusia sufrieron intentos de infección llevados a cabo por el troyano Trojan-Banker.AndroidOS.Svpeng.ak, que sumaron el 17,32% del total de intentos de infectar a usuarios únicos con malware financiero móvil. El mismo troyano entró en el TOP 10 de amenazas mundiales. La situación es similar con el segundo y tercer lugar, que fueron ocupados por Trojan-Banker.AndroidOS.Asacub.snt (11,86%) y Trojan-Banker.AndroidOS.Svpeng.q (9,20%).

Sudáfrica bajó a la segunda posición (0,20%), donde por segundo trimestre consecutivo el troyano Trojan-Banker.AndroidOS.Agent.dx (89,80% de todo el malware financiero móvil) es el más extendido.

Kuwait ocupa el tercer lugar (0,21%), país donde, al igual que en Sudáfrica, Trojan-Banker.AndroidOS.Agent.dx (75%) se encontró con mayor frecuencia.

Troyanos extorsionistas móviles

En el tercer trimestre de 2019, descubrimos 13 179 paquetes de instalación de troyanos extorsionadores móviles, 10 115 menos que en el trimestre anterior. Observamos una caída similar en el segundo trimestre. Como resultado, desde el comienzo del año, el número de troyanos de ransomware móvil se ha reducido a casi una tercera parte. Creemos que la razón fue la disminución de las actividades del grupo de creadores del troyano Asacub.

TOP 10 de troyanos extorsionistas móviles

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 40,97 |

| 2 | Trojan-Ransom.AndroidOS.Small.as | 8,82 |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.ah | 5,79 |

| 4 | Trojan-Ransom.AndroidOS.Rkor.i | 5,20 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.h | 4,78 |

| 6 | Trojan-Ransom.AndroidOS.Small.o | 3,60 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.ai | 2,93 |

| 8 | Trojan-Ransom.AndroidOS.Small.ce | 2,93 |

| 9 | Trojan-Ransom.AndroidOS.Fusob.h | 2,72 |

| 10 | Trojan-Ransom.AndroidOS.Small.cj | 2,66 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones para dispositivos móviles de Kaspersky Lab que sufrieron ataques.

En el tercer trimestre de 2019, los representantes de la familia Trojan-Ransom.AndroidOS.Svpeng retuvieron las principales posiciones entre los troyanos extorsionista. La primera posición, como en el último trimestre, fue ocupada por Svpeng.aj (40,97%) y la tercera, por Svpeng.ah (5,79%).

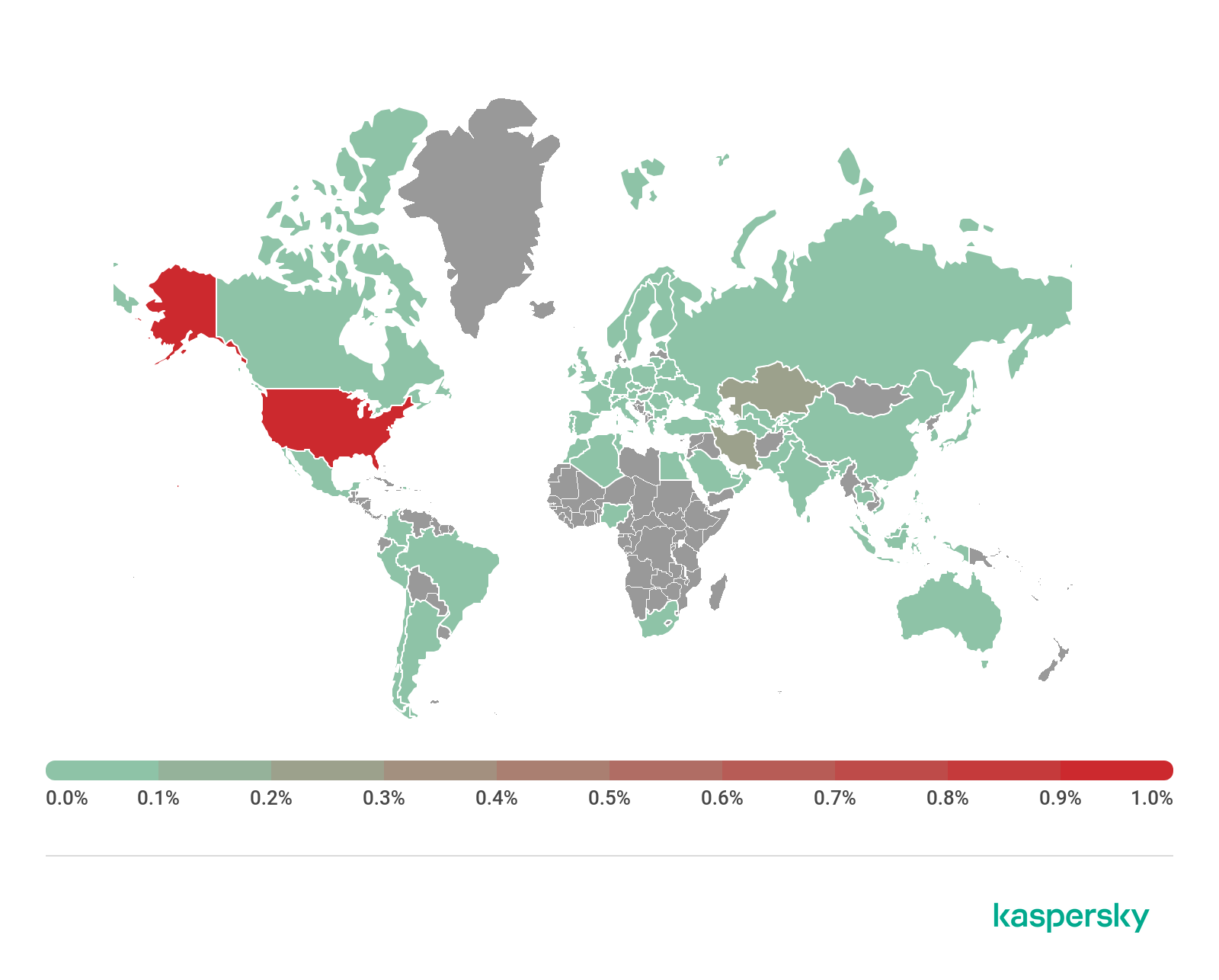

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios extorsionistas

| País* | %** | |

| 1 | EE.UU. | 1,12 |

| 2 | Irán | 0,25 |

| 3 | Kazajistán | 0,25 |

| 4 | Omán | 0,09 |

| 5 | Catar | 0,08 |

| 6 | Arabia Saudita | 0,06 |

| 7 | México | 0,05 |

| 8 | Pakistán | 0,05 |

| 9 | Kuwait | 0,04 |

| 10 | Indonesia | 0,04 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones móviles de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos del país atacados por troyanos extorsionadores, del total de usuarios de las soluciones de Kaspersky Lab para dispositivos móviles en el país.

Los líderes por el número de usuarios atacados por troyanos de ransomware móvil, como en el trimestre anterior, fueron Estados Unidos (1,12%), Irán (0,25%) y Kazajstán (0,25%).

Ataques a Apple MacOS

En el tercer trimestre, hubo una pausa en términos de la aparición de nuevas amenazas. La única excepción fue el caso de distribución de una versión modificada de la aplicación de inversiones Stockfolio, dentro de la cual estaba cifrada una puerta trasera de shellcode inverso.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 22,71 |

| 2 | AdWare.OSX.Pirrit.j | 14,43 |

| 3 | AdWare.OSX.Pirrit.s | 11,73 |

| 4 | AdWare.OSX.Pirrit.p | 10,43 |

| 5 | AdWare.OSX.Pirrit.o | 9,71 |

| 6 | AdWare.OSX.Bnodlero.t | 8,40 |

| 7 | AdWare.OSX.Spc.a | 7,32 |

| 8 | AdWare.OSX.Cimpli.d | 6,92 |

| 9 | AdWare.OSX.MacSearch.a | 4,88 |

| 10 | Adware.OSX.Agent.d | 4,71 |

| 11 | AdWare.OSX.Ketin.c | 4,63 |

| 12 | AdWare.OSX.Ketin.b | 4,10 |

| 13 | Downloader.OSX.InstallCore.ab | 4,01 |

| 14 | AdWare.OSX.Cimpli.e | 3,86 |

| 15 | AdWare.OSX.Bnodlero.q | 3,78 |

| 16 | AdWare.OSX.Cimpli.f | 3,76 |

| 17 | AdWare.OSX.Bnodlero.x | 3,49 |

| 18 | AdWare.OSX.Mcp.a | 3,26 |

| 19 | AdWare.OSX.MacSearch.d | 3,18 |

| 20 | AdWare.OSX.Amc.a | 3,15 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección de Kaspersky para macOS.

Como en el último trimestre, el líder entre las amenazas para macOS detectadas sigue siendo el troyano Shlayer. Este malware descargaba aplicaciones publicitarias de la familia Pirrit, lo que hizo que sus representantes ocuparan del segundo al quinto lugares en nuestra estadística.

Geografía de las amenazas

| País* | %** | |

| 1 | Francia | 6,95 |

| 2 | India | 6,24 |

| 3 | España | 5,61 |

| 4 | Italia | 5,29 |

| 5 | EE.UU. | 4,84 |

| 6 | Rusia | 4,79 |

| 7 | Brasil | 4,75 |

| 8 | México | 4,68 |

| 9 | Canadá | 4,46 |

| 10 | Australia | 4,27 |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de Kaspersky Lab para macOS es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados en el país, del total de los usuarios de las soluciones de seguridad de Kaspersky Lab para macOS en el mismo país.

La distribución geográfica de los usuarios atacados ha sufrido cambios leves: India ocupó el segundo lugar con 6,24% de los usuarios atacados, y España bajó al tercer lugar con 5,61%. Francia todavía mantiene la primera posición (6,95%).

Ataques contra el Internet de las cosas (IoT)

Estadística de amenazas para IoT

En el tercer trimestre, siguió la tendencia de disminución del número de direcciones IP de dispositivos desde los que se realizaron ataques a las trampas telnet de Kaspersky. Si en el segundo trimestre la cuota de los ataques mediante telnet seguía siendo significativamente más alta que la de los realizados mediante SSH, en el tercer trimestre las cifras eran casi iguales.

SSH48,17%

| Telnet | 51,83% |

Tabla de la distribución de la popularidad de los servicios atacados, por el número de direcciones IP únicas de los dispositivos que realizaron los ataques, tercer trimestre de 2019

En lo que atañe al número de sesiones de trabajo con las trampas Kaspersky, notamos que en el tercer trimestre se usó con más frecuencia el control mediante telnet.

SSH40,81%

| Telnet | 59,19% |

Tabla de distribución de las sesiones de trabajo de ciberdelincuentes con las trampas de Kaspersky, tercer trimestre de 2019

Ataques lanzados mediante Telnet

TOP 10 de países donde se ubicaron los dispositivos desde los cuales se llevaron a cabo ataques a las trampas de Kaspersky.

| País | %* | |

| 1 | China | 13,78 |

| 2 | Egipto | 10,89 |

| 3 | Brasil | 8,56 |

| 4 | Taiwán | 8,33 |

| 5 | EE.UU. | 4,71 |

| 6 | Rusia | 4,35 |

| 7 | Turquía | 3,47 |

| 8 | Vietnam | 3,44 |

| 9 | Grecia | 3/43 |

| 10 | India | 3,41 |

Los líderes del trimestre anterior, Egipto (10,89%), China (13,78%) y Brasil (8,56%), aún representan el TOP 3, con la única diferencia de que China subió a la primera posición en este trimestre.

Como resultado de los ataques mediante Telnet, los atacantes descargaron con mayor frecuencia uno de los miembros de la familia Mirai.

TOP 10 de programas maliciosos cargados en dispositivos IoT infectados como resultado de ataques mediante Telnet

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 38,08 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 27,46 |

| 3 | Backdoor.Linux.Mirai.ba | 16,52 |

| 4 | Backdoor.Linux.Gafgyt.bj | 2,76 |

| 5 | Backdoor.Linux.Mirai.au | 2,21 |

| 6 | Backdoor.Linux.Mirai.c | 2,02 |

| 7 | Backdoor.Linux.Mirai.h | 1,81 |

| 8 | Backdoor.Linux.Mirai.ad | 1,66 |

| 9 | Backdoor.Linux.Gafgyt.az | 0,86 |

| 10 | Backdoor.Linux.Mirai.a | 0,80 |

* Porcentaje del malware en el número total de programas maliciosos descargados en dispositivos IoT como resultado de ataques lanzados mediante Telnet.

Ataques mediante SSH

TOP 10 de países donde se ubicaron los dispositivos desde los cuales se lanzaron ataques a las trampas SSH de Kaspersky.

| País | %* | |

| 1 | Egipto | 17,06 |

| 2 | Vietnam | 16,98 |

| 3 | China | 13,81 |

| 4 | Brasil | 7,37 |

| 5 | Rusia | 6,71 |

| 6 | Tailandia | 4,53 |

| 7 | EE.UU. | 4,13 |

| 8 | Azerbaiyán | 3,99 |

| 9 | India | 2,55 |

| 10 | Francia | 1,53 |

En el tercer trimestre de 2019, el mayor número de ataques contra las trampas de Kaspersky mediante el protocolo SSH provino de Egipto (17,06%). Vietnam (16,98%) y China (13,81%) ocuparon el segundo y tercer lugar respectivamente.

Amenazas financieras

Estadística de amenazas financieras

En el tercer trimestre de 2019 las soluciones de Kaspersky Lab neutralizaron intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 197 559 usuarios.

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

TOP 10 de países según el porcentaje de usuarios atacados

| País* | %** | |

| 1 | Bielorrusia | 2,9 |

| 2 | Uzbekistán | 2,1 |

| 3 | Corea del Sur | 1,9 |

| 4 | Venezuela | 1,8 |

| 5 | Tayikistán | 1,4 |

| 6 | Afganistán | 1,3 |

| 7 | China | 1,2 |

| 8 | Siria | 1,2 |

| 9 | Yemén | 1,2 |

| 10 | Sudán | 1,1 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios, del total de usuarios individuales de los productos Kaspersky Lab en el país.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 26,7 | |

| 2 | Emotet | Backdoor.Win32.Emotet | 23,9 | |

| 3 | RTM | Trojan-Banker.Win32.RTM | 19,3 | |

| 4 | Nimnul | Virus.Win32.Nimnul | 6,6 | |

| 5 | Trickster | Trojan.Win32.Trickster | 5,8 | |

| 6 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 5,4 | |

| 7 | Nymaim | Trojan.Win32.Nymaim | 3,6 | |

| 8 | SpyEye | Trojan-Spy.Win32.ZbotSpyEye | 3,4 | |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 3,3 | |

| 10 | Neurevt | Trojan.Win32.Neurevt | 1,8 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios atacados por malware financiero malicioso.

Como en el trimestre anterior, los integrantes del “TOP 3” del tercer trimestre de 2019 siguen siendo los mismos y solo cambiaron los lugares que ocupan: la familia RTM (19,3%) cayó de la primera posición a la tercera, perdiendo casi 13 puntos porcentuales, mientras que los otros dos, Zbot (26,7%) y Emotet (23,9%), subieron. El trimestre pasado habíamos notado una disminución en la actividad de los servidores de Emotet, pero en el tercer trimestre todo volvió a la normalidad y la participación de Emotet creció en más de 15 puntos porcentuales.

En cambio, el cuarto y quinto lugar no cambiaron en absoluto: todavía están ocupados por Nimnul (6,6%) y Trickster (5,8%). Sus indicadores crecieron ligeramente, en 1 punto porcentual. De los recién llegados a nuestro TOP 10, hay que destacar al troyano bancario CliptoShuffler (5,4%), que apareció directamente en el sexto lugar.

Programas cifradores maliciosos

Principales eventos del trimestre

Continúa creciendo el número de ataques de cifradores contra instituciones estatales, así como contra organizaciones de salud pública, educacioón y la industria energética. Esta tendencia ya la habíamos notado el trimestre anterior.

Fue ganando popularidad un nuevo tipo de ataque contra el almacenamiento conectado a red (NAS). El esquema de infección es el siguiente: los atacantes escanean rangos de direcciones IP para encontrar dispositivos NAS accesibles a través de Internet. Por lo general, desde el exterior solo se puede acceder a la interfaz web protegida por la página de autenticación, pero varios dispositivos tienen vulnerabilidades en el firmware. Esto permite a los atacantes instalar un troyano en el dispositivo mediante un exploit que cifra todos los datos en los discos conectados al NAS. Este es un ataque particularmente peligroso, porque en muchos casos el NAS se usa para almacenar copias de seguridad, y los propietarios suelen percibir tales dispositivos como un almacenamiento confiable, y la posibilidad misma de su infección puede ser una sorpresa total.

También se hicieron más frecuentes los ataques mediante los así llamados “wipers”. Es un software malicioso que se disfraza de ransomware, cambia el nombre de los archivos de la misma manera y deja una exigencia de rescate. Pero la diferencia es que estos troyanos dañan de forma irreversible el contenido de los archivos (reemplazándolos con ceros o bytes aleatorios) y, por lo tanto, incluso en el caso de que se pague el rescate, es imposible recuperar el contenido original de los archivos.

El FBI ha publicado las claves de descifrado de GandCrab (veredicto Trojan-Ransom.Win32.GandCrypt), versiones 4 y 5. La posibilidad de descifrar se ha agregado a la nueva versión de RakhniDecryptor.

Número de nuevas modificaciones

En el tercer trimestre de 2019, identificamos 3 nuevas familias de troyanos de ransomware y descubrimos 13 138 nuevas modificaciones de este malware.

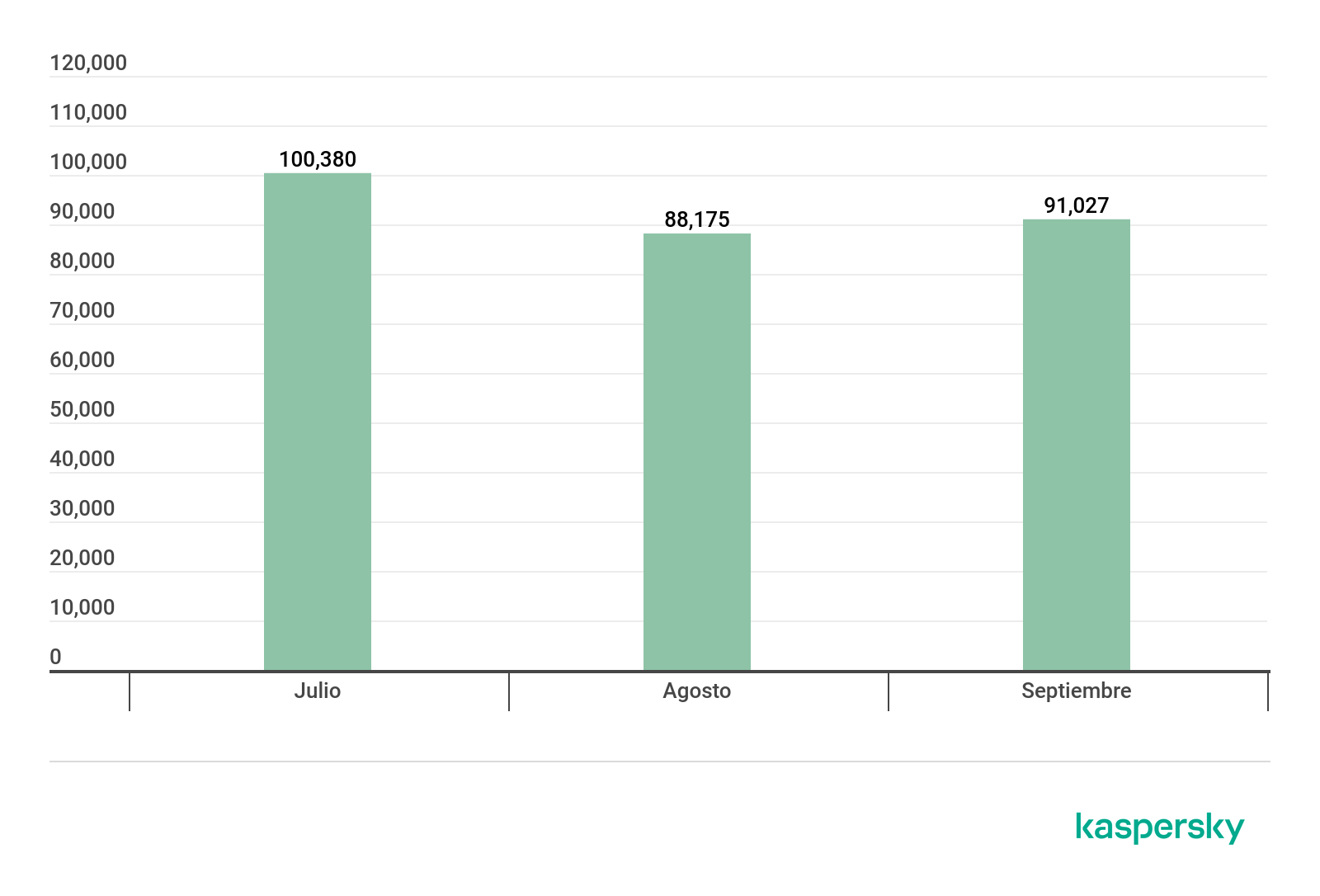

Número de usuarios atacados por troyanos cifradores

Para el tercer trimestre de 2019, los productos de Kaspersky repelieron ataques criptográficos en los equipos de 229 643 usuarios únicos de KSN. Esto es un poco menos que el trimestre anterior.

El mayor número de usuarios fue atacado en julio: 100 380, casi 20 mil más que en junio. Sin embargo, este indicador disminuyó considerablemente y no se alejó mucho de la marca de 90 mil usuarios atacados.

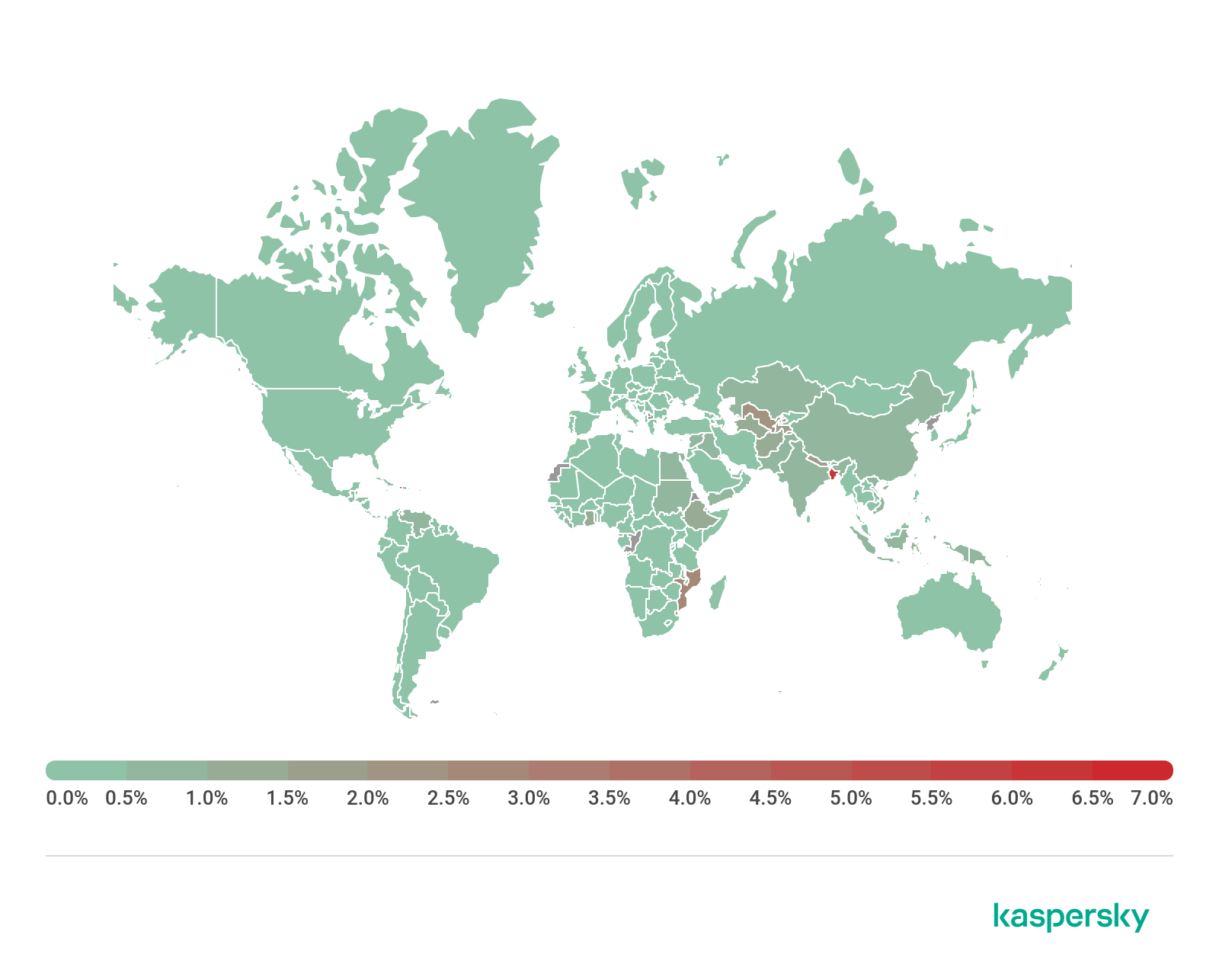

Geografía de los ataques

TOP 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** | |

| 1 | Bangladesh | 6.39 |

| 2 | Mozambique | 2,96 |

| 3 | Uzbekistán | 2,26 |

| 4 | Nepal | 1,71 |

| 5 | Etiopía | 1,29 |

| 6 | Ghana | 1,19 |

| 7 | Afganistán | 1,12 |

| 8 | Egipto | 0,83 |

| 9 | Palestina | 0,80 |

| 10 | Vietnam | 0,79 |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos | % de usuarios atacados* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 20,96 | ||

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 20,01 | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 8,58 | ||

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 8,36 | ||

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 6,56 | ||

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 5,08 | ||

| 7 | Stop | Trojan-Ransom.Win32.Stop | 4,63 | ||

| 8 | Rakhni | Trojan-Ransom.Win32.Rakhni | 3,97 | ||

| 9 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 2,77 | ||

| 10 | PolyRansom/VirLock | Virus.Win32.PolyRansom Trojan-Ransom.Win32. PolyRansom |

2,50 | ||

** Porcentaje de usuarios únicos de Kaspersky que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

Malware de criptominería

Número de nuevas modificaciones

En el tercer trimestre de 2019, las soluciones de Kaspersky Lab detectaron 11 753 nuevas modificaciones de criptomineros.

Número de usuarios atacados por malware de criptominería

En el tercer trimestre, detectamos ataques con malware de criptominería en los equipos de 639 496 usuarios únicos de productos de Kaspersky Lab en todo el mundo.

El tercer trimestre, el número de usuarios atacados continuó disminuyendo, hasta 282 334 en agosto. En septiembre, este indicador comenzó a crecer, hasta 297 394, y casi se puso a la par del indicador de julio.

Geografía de los ataques

TOP 10 países por el número de usuarios atacados por malware de criptominería

| País* | % de usuarios atacados por criptomineros ** | |

| 1 | Afganistán | 9,42 |

| 2 | Etiopía | 7,29 |

| 3 | Uzbekistán | 4,99 |

| 4 | Shri-Lanka | 4,62 |

| 5 | Tanzania | 4,35 |

| 6 | Vietnam | 3,72 |

| 7 | Kazajistán | 3,66 |

| 8 | Mozambique | 3,44 |

| 9 | Ruanda | 2,55 |

| 10 | Bolivia | 2,43 |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por malware de criptominería, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

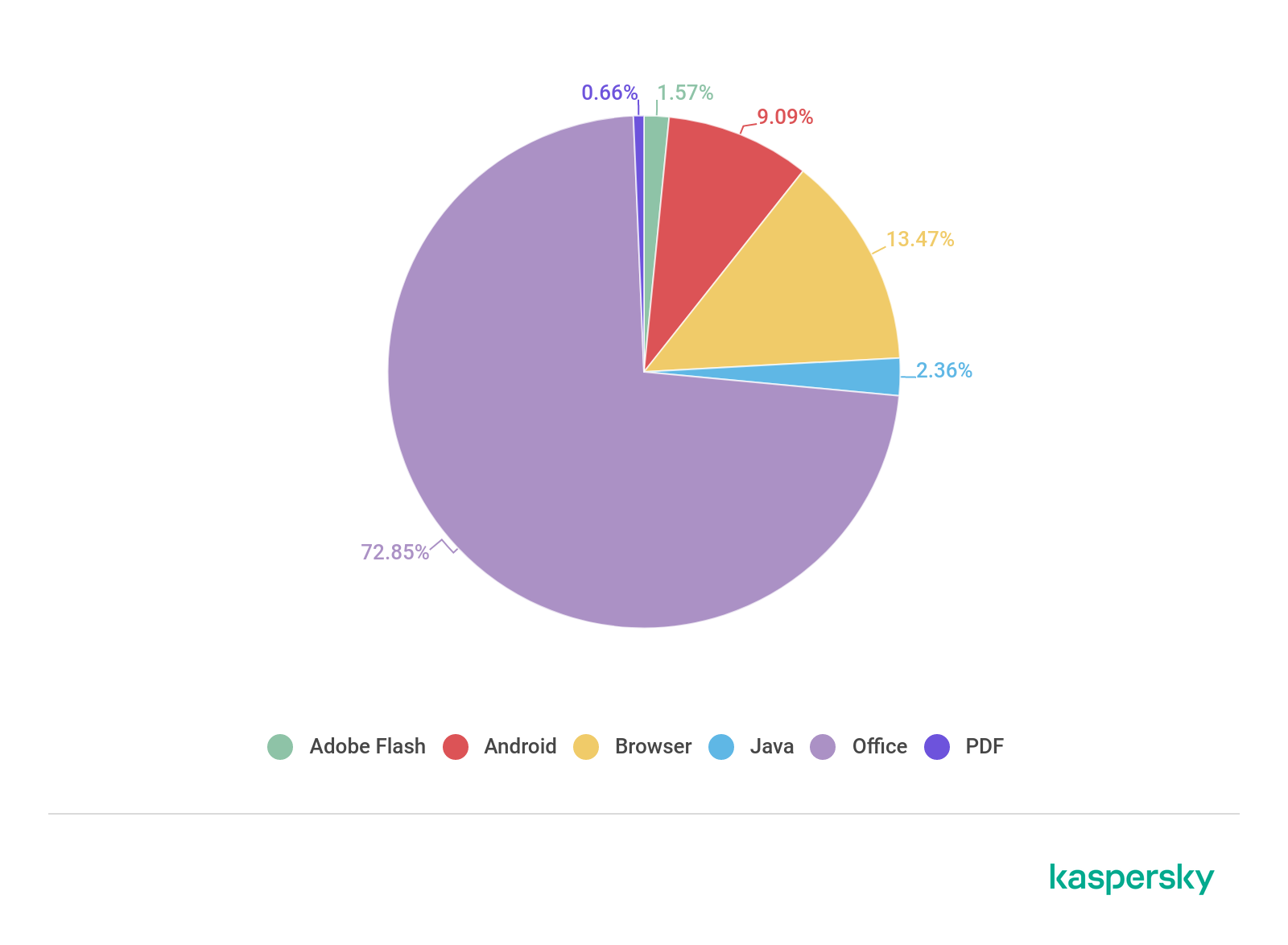

Aplicaciones vulnerables utilizadas por los ciberdelincuentes durante los ciberataques

Como antes, en las estadísticas sobre la propagación de exploits utilizados por los ciberdelincuentes, la mayor parte de las vulnerabilidades corresponde a la suite de aplicaciones de Microsoft Office (73%). Los más comunes, como en el último trimestre, fueron los errores de desbordamiento de pila (CVE-2017-11882, CVE-2018-0802) en la aplicación Equation Editor, que formaba parte de Microsoft Office. Otras vulnerabilidades populares explotadas en Microsoft Office este trimestre son CVE-2017-8570, CVE-2017-8759 y CVE-2017-0199.

Un navegador web moderno es complejo y tiene una gran cantidad de código de software, lo que conduce al descubrimiento de nuevas vulnerabilidades y su explotación en ataques (13%). El objetivo más común para los cibercriminales, y cuyas vulnerabilidades a menudo se explotan en condiciones reales, es el navegador Microsoft Internet Explorer. Este trimestre se encontró la vulnerabilidad de día cero CVE-2019-1367, utilizada activamente y que provoca daños en la memoria que le permiten ejecutar códigos de forma remota en el sistema de destino. La gravedad de la situación es tal que Microsoft publicó un parche urgente para esta vulnerabilidad fuera de la programación prevista. Este trimestre, el navegador Google Chrome no estuvo exento de problemas y recibió actualizaciones que solucionan varias vulnerabilidades críticas (CVE-2019-13685, CVE-2019-13686, CVE-2019-13687, CVE-2019-13688), algunas de los cuales le permiten omitir todos los niveles de protección del navegador y ejecutar código en el sistema, omitiendo su sistema de aislamiento de procesos.

La mayoría de las vulnerabilidades dirigidas a la escalada de privilegios en el sistema recaen en servicios individuales del sistema operativo y en aplicaciones populares entre los usuarios. Las vulnerabilidades de escalada de privilegios desempeñan un papel especial, ya que a menudo se usan en el software malicioso para su posterior afianzamiento en el sistema de destino. En este trimestre vale la pena mencionar las vulnerabilidades CVE-2019-14743 y CVE-2019-15315, que permiten comprometer los sistemas que tienen instalado el popular cliente Steam. También vale la pena señalar las brechas en el marco de servicios de texto de Microsoft Windows. Un investigador de Google publicó una herramienta para demostrar este problema, llamada CtfTool, que permite iniciar procesos con privilegios de sistema, así como realizar cambios en la memoria de otros procesos y ejecutar códigos arbitrarios en ellos.

Los ataques a la red siguen siendo uno de los tipos más comunes de ataques. Este trimestre, como en los anteriores, registramos muchos intentos de explotar vulnerabilidades del protocolo SMB. Esto indica que los sistemas no protegidos y no actualizados todavía corren un alto riesgo de infección durante los ataques que utilizan los exploits EternalBlue, EternalRomance y otros. A pesar de esto, una gran parte del tráfico de red malicioso se compone de solicitudes destinadas a averiguar contraseñas en servidores y servicios de red populares, como el Protocolo de escritorio remoto y el Servidor Microsoft SQL, respectivamente. En RDP recayeron otros problemas relacionados con la identificación de una serie de vulnerabilidades en este protocolo de red, unidos por el nombre común de Dejablue (CVE-2019-1181, CVE-2019-1182, CVE-2019-1222, CVE-2019-1223, CVE-2019-1224 y CVE-2019-1225, CVE-2019-1226) A diferencia de la vulnerabilidad CVE-2019-0708 descubierta anteriormente, estas vulnerabilidades no solo afectan a versiones antiguas de los sistemas operativos, sino también a las nuevas, como Windows 10. Como pasa con CVE-2019-0708, algunas de las vulnerabilidades Dejablue no requieren autorización en el sistema atacado y pueden realizar actividades maliciosas que pasan inadvertidas para el usuario. Por esto, es muy importante instalar oportunamente las últimas actualizaciones tanto para el sistema operativo como para las soluciones antivirus, a fin de reducir el riesgo de infección.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos a propósito, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

El TOP 10 de países fuente de los ataques web

Esta estadística muestra la distribución por los país de las fuentes de ataques web bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Destacamos que cada host único puede ser fuente de uno o más ataques web.

Para detectar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio en cuestión y la detección de la ubicación geográfica de esta dirección IP (GEOIP).

En el tercer trimestre de 2019, las soluciones de Kaspersky Lab neutralizaron 989 432 403 ataques lanzados desde recursos de Internet ubicados en 203 países del mundo. Se registraron 560 025 316 URL únicas que provocaron reacciones del antivirus web.

Países donde los usuarios estuvieron bajo mayor riesgo de infección mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con reacciones del antivirus web. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que, a partir del trimestre pasado, la clasificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Túnez | 23,26 |

| 2 | Argelia | 19,75 |

| 3 | Albania | 18,77 |

| 4 | Reunión | 16,46 |

| 5 | Bangladesh | 16,46 |

| 6 | Venezuela | 16,21 |

| 7 | Macedonia del norte | 15,33 |

| 8 | Francia | 15,09 |

| 9 | Catar | 14,97 |

| 10 | Martinica | 14,84 |

| 11 | Grecia | 14,59 |

| 12 | Serbia | 14,36 |

| 13 | Siria | 13,99 |

| 14 | Bulgaria | 13,88 |

| 15 | Filipinas | 13,71 |

| 16 | Emiratos Árabes Unidos | 13,64 |

| 17 | Yibuti | 13,47 |

| 18 | Marruecos | 13,35 |

| 19 | Bielorrusia | 13,34 |

| 20 | Arabia Saudita | 13,30 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por objetos de la clase malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

En promedio, durante el trimestre el 10,97% de los equipos de los usuarios de Internet en el mundo sufrieron por lo menos una vez un ataque web malicioso de la clase Malware.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ellas se enumeran los objetos que entraron en el equipo mediante la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo, programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles.

En el tercer trimestre de 2019, nuestro antivirus de archivos detectó 230 051 054 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de los usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con reacciones del antivirus de archivos durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Recordamos al lector que esta lista toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** | |

| 1 | Afganistán | 53,45 |

| 2 | Tayikistán | 48,43 |

| 3 | Yemen | 48,39 |

| 4 | Uzbekistán | 48,38 |

| 5 | Turkmenistán | 45,95 |

| 6 | Myanmar | 45,27 |

| 7 | Etiopía | 44,18 |

| 8 | Laos | 43,24 |

| 9 | Bangladesh | 42,96 |

| 10 | Mozambique | 41,58 |

| 11 | Siria | 41,15 |

| 12 | Vietnam | 41,11 |

| 13 | Irak | 41,09 |

| 14 | Sudán | 40,18 |

| 15 | Kirguistán | 40,06 |

| 16 | China | 39,94 |

| 17 | Ruanda | 39,49 |

| 18 | Venezuela | 39,18 |

| 19 | Malawi | 38,81 |

| 20 | Nepal | 38,38 |

La presente estadística contiene los veredictos de detección de los módulos OAS y ODS del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

En promedio, en todo el mundo por lo menos una vez durante el tercer trimestre se detectaron amenazas locales de la clase Malware en el 21,1 % de los equipos de los usuarios.

El índice de Rusia en esta calificación fue 24,24%.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2019. Estadísticas