Cada año, los delincuentes utilizan métodos cada vez más sofisticados en los ataques de phishing para engañar a los usuarios y eludir los mecanismos de seguridad. Usan diversos trucos para redirigir al usuario a páginas maliciosas: pueden añadir la dirección de un sitio dañino en un enlace que parece inofensivo, insertar enlaces en archivos PDF, o enviar archivos adjuntos en formato HTML que contienen un sitio de phishing completo o un JavaScript que lo abre. Pero no hace mucho notamos una nueva tendencia: los delincuentes comenzaron a distribuir archivos adjuntos en formato SVG, que generalmente se utiliza para almacenar imágenes.

El formato SVG

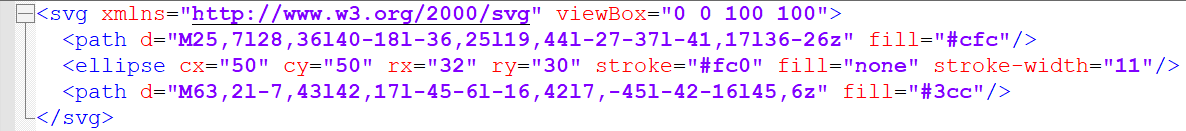

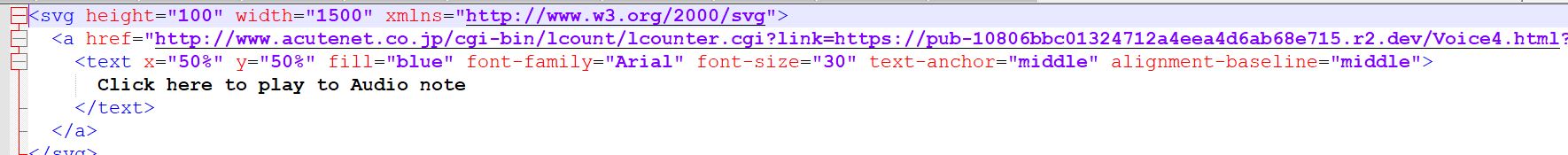

SVG (Scalable Vector Graphics, Gráficos Vectoriales Escalables) es un formato que usa XML para describir gráficos vectoriales bidimensionales. En un programa para ver imágenes, el archivo SVG se ve así.

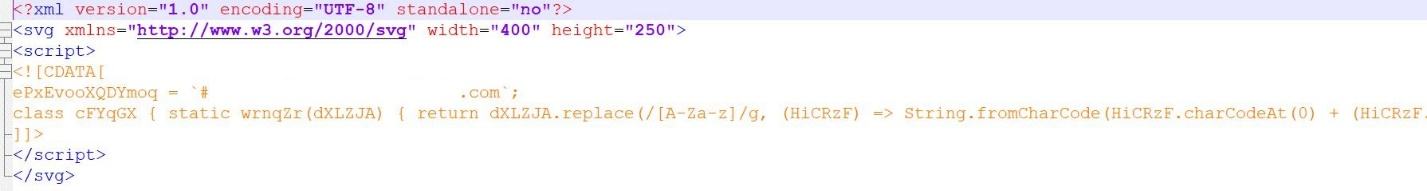

Al abrirlo en un editor de texto, se pueden ver las etiquetas XML que describen la imagen. Estas etiquetas se pueden editar para modificar los parámetros de la imagen sin necesidad de usar editores gráficos que consumen muchos recursos.

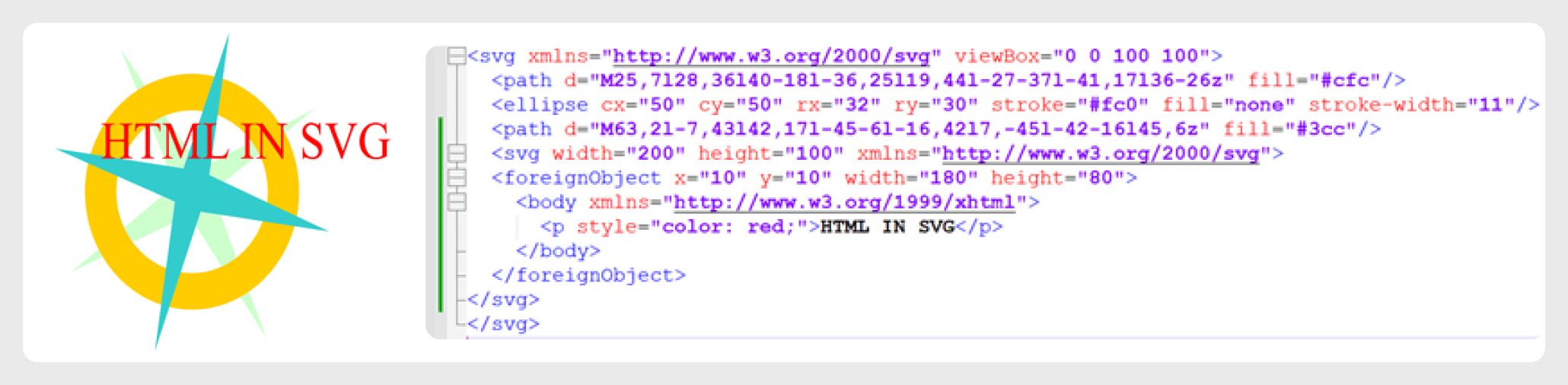

A diferencia de los formatos JPEG o PNG, el formato SVG es compatible con JavaScript y HTML porque se basa en XML. Esto permite a los diseñadores trabajar de manera más cómoda con contenido no gráfico, como texto, fórmulas, elementos interactivos, etc. Pero los delincuentes aprovechan esta posibilidad: insertan en el archivo de la imagen un script con un enlace a una página de phishing.

Correos masivos de phishing con archivos SVG

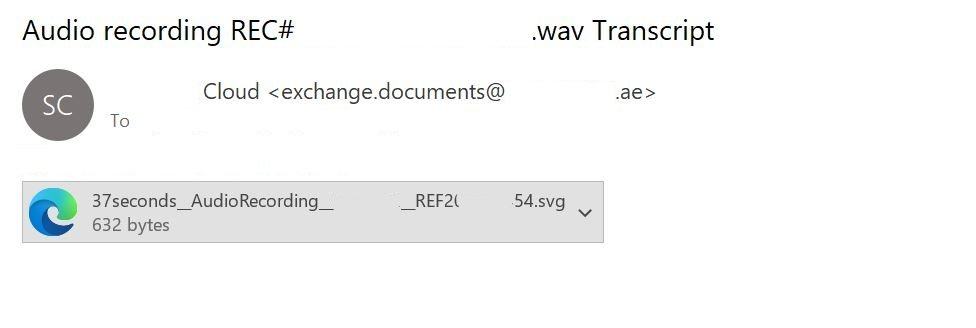

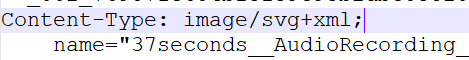

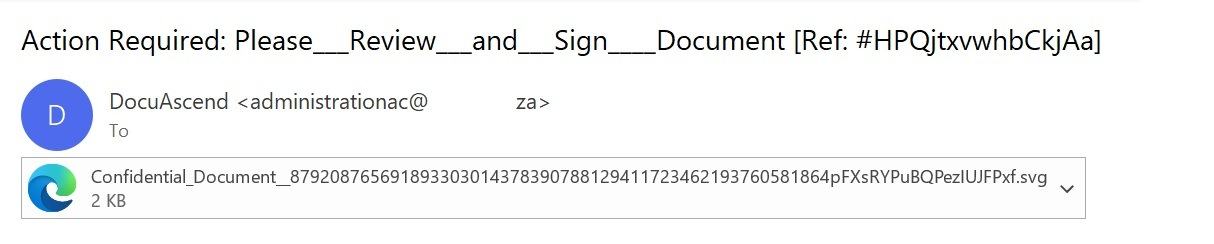

A principios de 2025, notamos correos electrónicos de phishing muy similares a los ataques con un archivo HTML adjunto, pero que contenían un archivo SVG.

Si se abre el código del correo, se puede ver que el archivo adjunto es del tipo “image”.

Pero si abrimos el archivo en un editor de texto, vemos que en realidad es una página HTML, en la que ni siquiera se menciona la gráfica vectorial.

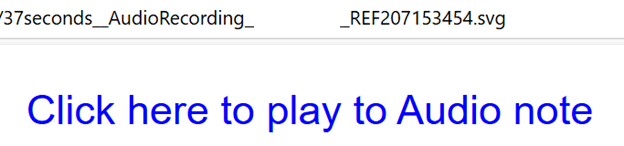

En el navegador, este archivo se verá como una página HTML con un enlace a un supuesto archivo de audio.

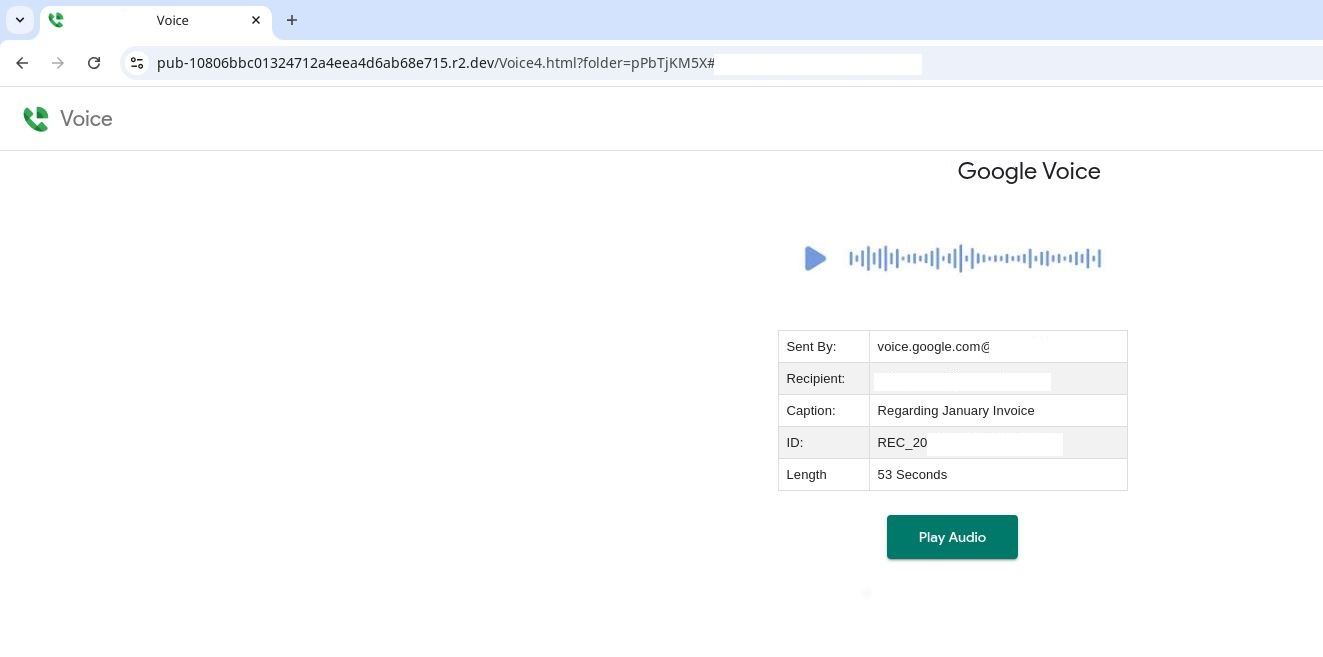

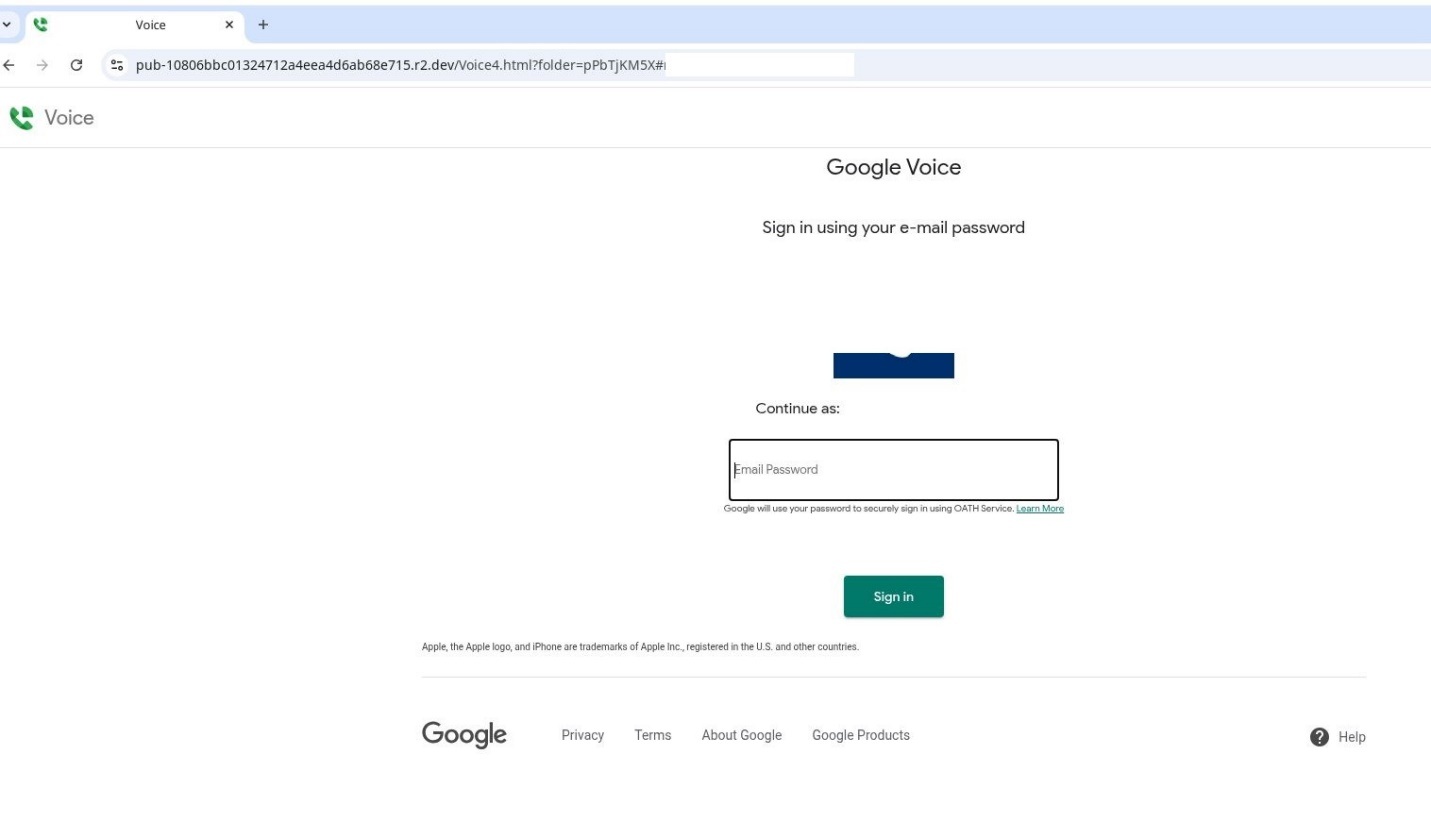

Al hacer clic en el enlace, el usuario llega a una página de phishing idéntica a la del servicio Google Voice.

La pista de audio en la parte superior de la página es una imagen en la que no se puede hacer clic. Al intentar escuchar el mensaje presionando el botón Play Audio, se redirige al usuario a una página dónde se le pide ingresar la dirección y contraseña de su correo corporativo, que, por supuesto, terminarán en manos del delincuente. En esta página también se menciona a Google Voice. Y como incluye el logo de la empresa atacada, se espera que el usuario baje la guardia.

En otro ejemplo, que recuerda vagamente a una notificación de un servicio de firma electrónica, los delincuentes presentan un archivo adjunto SVG como un documento que el usuario debe estudiar y firmar.

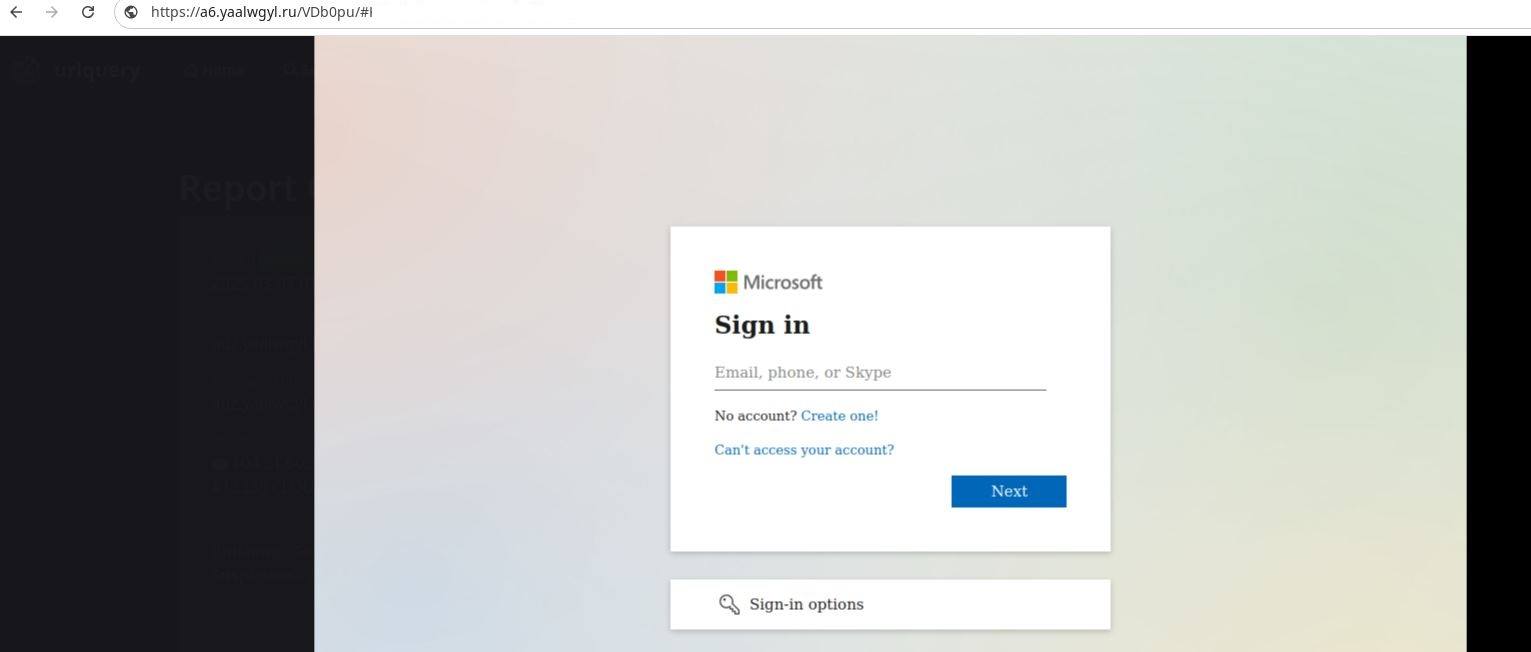

A diferencia del primer ejemplo, donde el archivo SVG actuaba como una página HTML, en este caso se ha insertado un código JavaScript que, cuando el usuario intenta abrir el archivo, carga en el navegador un sitio de phishing con un formulario de inicio de sesión falso para los servicios de Microsoft.

Estadísticas

Según los datos de nuestra telemetría, en marzo de 2025 la cantidad de correos con archivos adjuntos SVG experimentó un aumento notable. En total, durante el primer trimestre de 2025, detectamos 2825 mensajes de este tipo.

Número de correos detectados con archivos adjuntos SVG, enero-marzo de 2025 (descargar)

En abril, la tendencia al alza se mantuvo: en solo la primera quincena detectamos 1324 mensajes con archivos adjuntos en formato SVG, más de dos tercios del total registrado en marzo.

Conclusión

Los phishers están en una búsqueda constante de nuevos métodos para evitar que los detecten. En algunos casos utilizan técnicas como el redireccionamiento de usuarios y la ofuscación de texto; en otros, experimentan con el formato de los archivos adjuntos. Por ejemplo, el formato SVG permite incrustar HTML y JavaScript en el archivo de la imagen. Y los delincuentes aprovechan esta posibilidad. Cuando realizábamos la investigación, los ataques con archivos adjuntos SVG aún no eran masivos, pero ahora vemos que su número va en aumento. Por ahora, los ataques son más o menos primitivos: como sucede en el caso de los archivos adjuntos HTML, los archivos SVG contienen o una página con un enlace de phishing, o un script que remite al usuario a un sitio fraudulento. Pero el uso de SVG como contenedor para contenido malicioso también podría aplicarse en ataques selectivos más complejos.

Ataques de phishing que usan HTML en SVG