El registro de vulnerabilidades en el segundo trimestre de 2025 resultó ser bastante dinámico. Las vulnerabilidades que se publicaron afectan la seguridad de casi todos los subsistemas de dispositivos informáticos: UEFI, controladores, sistemas operativos, navegadores, aplicaciones de usuario y aplicaciones web. Según los datos analizados, los delincuentes siguen utilizando estas vulnerabilidades en ataques reales para acceder a los sistemas de los usuarios.

En el informe también se describen vulnerabilidades conocidas que los frameworks C2 populares utilizaron durante la primera mitad del año 2025.

Estadísticas: vulnerabilidades registradas

Esta sección contiene estadísticas de las vulnerabilidades registradas. Extrajimos los datos se del portal cve.org.

Veamos la cantidad de CVE que se registraron por mes durante los últimos 5 años.

Número total de vulnerabilidades publicadas por mes, 2021–2025 (descargar)

Este gráfico muestra la cantidad total de vulnerabilidades publicadas. Es evidente que la cantidad de vulnerabilidades registradas crece año tras año, tanto en conjunto como en cada uno de los meses. Por ejemplo, a principios de 2024 se registraron alrededor de 2600 vulnerabilidades, y en enero de 2025 esta cantidad ya superaba las 4000. Además, observamos que la tendencia al aumento en el número de vulnerabilidades publicadas se mantuvo constante cada mes, con la excepción de los datos correspondientes a mayo de 2025. Sin embargo, es importante tener en cuenta que el registro incluye vulnerabilidades con identificadores de años anteriores: por ejemplo, una vulnerabilidad con el identificador CVE-2024-N puede publicarse en 2025.

También estudiamos la cantidad de vulnerabilidades que al registrarse recibieron un nivel de gravedad “Critico” (CVSS > 8.9), durante un período similar.

Número total de vulnerabilidades críticas publicadas cada mes, 2021–2025 (descargar)

Los datos de los dos primeros trimestres de 2025 muestran una notable desviación respecto a los indicadores de años anteriores. Sin embargo, no se puede afirmar con certeza que el número total de vulnerabilidades críticas registradas esté aumentando, ya que a algunos problemas de seguridad no se les asigna una calificación CVSS. No obstante, observamos que las vulnerabilidades críticas cuentan con un número creciente de descripciones y publicaciones, lo que contribuye a mejorar la seguridad del software.

Estadísticas sobre la explotación de vulnerabilidades

Esta sección contiene estadísticas sobre el uso de exploits durante el segundo trimestre de 2025. Los datos correspondientes se obtuvieron de fuentes de acceso público y de nuestra telemetría.

Explotación de vulnerabilidades en Windows y Linux

En el segundo trimestre de 2025, como en ocasiones anteriores, los exploits más frecuentes se dirigieron a productos vulnerables de Microsoft Office con fallas de seguridad no solucionadas. Las soluciones de Kaspersky detectaron la mayor cantidad de exploits para las siguientes vulnerabilidades de la plataforma Windows:

- CVE-2018-0802: vulnerabilidad de ejecución remota de código en el componente Editor de ecuaciones;

- CVE-2017-11882: otra vulnerabilidad de ejecución remota de código que también afecta a Editor de ecuaciones;

- CVE-2017-0199: vulnerabilidad en Microsoft Office y WordPad que permite a un atacante tomar el control del sistema.

Estas vulnerabilidades suelen ser explotadas por los atacantes con más frecuencia que otras, como mencionamos en informes anteriores. A continuación, se presentan problemas igual de recurrentes en WinRAR, además de exploits destinados al robo de credenciales de usuarios del sistema operativo Windows:

- CVE-2023-38831: vulnerabilidad de WinRAR que consiste en el manejo incorrecto de objetos que se encuentran en el archivo comprimido.

- CVE-2025-24071: vulnerabilidad en el funcionamiento del mecanismo de indexación de Windows, que permite obtener credenciales NetNTLM al abrir archivos de un tipo específico (

.library-ms); - CVE-2024-35250: vulnerabilidad del controlador

ks.sysque permite la ejecución de código arbitrario.

Número de usuarios de Windows que se enfrentaron a exploits, primer trimestre de 2024 – segundo trimestre de 2025. Se toma como 100% el número de usuarios que se enfrentaron a exploits en el primer trimestre de 2024 (descargar)

Todas las vulnerabilidades mencionadas pueden utilizarse tanto para obtener acceso inicial a los sistemas vulnerables como para elevar privilegios. Para evitarlo, recomendamos instalar a su debido tiempo las actualizaciones para el software correspondiente.

Para el sistema operativo Linux, con mayor frecuencia se detectaron exploits para las siguientes vulnerabilidades:

- CVE-2022-0847: vulnerabilidad universal conocida como Dirty Pipe, que permite elevar privilegios e interceptar el control de aplicaciones en ejecución;

- CVE-2019-13272: vulnerabilidad de manejo incorrecto de privilegios heredados, que puede utilizarse para elevar privilegios;

- CVE-2021-22555: vulnerabilidad de desbordamiento de montículo (heap overflow) en el subsistema del núcleo Netfilter. La amplia difusión de esta vulnerabilidad se debe a que para explotarla se utilizaron metodologías bastante populares de modificación de memoria, las manipulaciones con los primitivos

msg_msg, que conducen a Use-After-Free.

Número de usuarios de Linux que se enfrentaron a exploits, primer trimestre de 2024 – segundo trimestre de 2025. Se toma como 100% el número de usuarios que se enfrentaron a exploits en el primer trimestre de 2024 (descargar)

Es crucial instalar parches de seguridad para el sistema operativo Linux, ya que cada año atrae más atención de los delincuentes. Esto se debe en gran parte a la creciente cantidad de dispositivos que usan Linux.

Los exploits publicados más difundidos

En el segundo trimestre de 2025, observamos que se mantuvieron las tendencias del año pasado en cuanto a la distribución por tipo de software de los exploits publicados. Según nuestras investigaciones en datos públicos, noticias y PoC, los exploits para vulnerabilidades en sistemas operativos siguen prevaleciendo sobre los exploits para otros tipos de software.

Distribución por plataforma de los exploits para vulnerabilidades publicados, primer trimestre de 2025 (descargar)

Distribución por plataformas de los exploits para vulnerabilidades publicados, segundo trimestre de 2025 (descargar)

En el segundo trimestre no apareció información pública sobre nuevos exploits para Microsoft Office.

Uso de vulnerabilidades en ataques APT

Analizamos los datos sobre las vulnerabilidades que se utilizaron en los ataques de los grupos APT durante el segundo trimestre del año 2025. La clasificación presentada a continuación incluye datos obtenidos gracias a nuestra telemetría, investigaciones y fuentes abiertas.

Las 10 principales vulnerabilidades explotadas en ataques APT, segundo trimestre de 2025 (descargar)

El TOP 10 del segundo trimestre se basa principalmente en una gran cantidad de incidentes que fueron descritos en fuentes públicas. En la clasificación de vulnerabilidades se incluyeron tanto los nuevos problemas de seguridad, utilizados en ataques de día cero, como vulnerabilidades que se conocen desde hace bastante tiempo. El software vulnerable más explotado fue el de acceso remoto y edición de documentos, así como los subsistemas de registro.

Resulta llamativo que el primer lugar en el ranking de vulnerabilidades lo ocupe el software para el desarrollo simplificado de interfaces de aplicaciones sin necesidad de escribir código, y que en el TOP 10 haya aparecido una vulnerabilidad del framework para crear aplicaciones basadas en IA. Esto nos hace suponer que el desarrollo de tecnologías para la creación de software atrae la atención de los delincuentes que explotan vulnerabilidades en estas herramientas nuevas y cada vez más populares. Además, es destacable que las vulnerabilidades web no se hallaron en el código generado por IA, sino en el código que daba soporte al sistema que respaldaba el framework de IA.

A juzgar por el conjunto de vulnerabilidades, los principales objetivos de los atacantes eran obtener acceso al sistema y elevar privilegios.

Frameworks C2

En esta sección analizaremos los frameworks C2 más populares utilizados por atacantes y las vulnerabilidades y exploits que interactuaron con agentes C2 en ataques APT.

En el gráfico siguiente se muestra la frecuencia de casos conocidos de uso de frameworks C2 en ataques a usuarios durante la primera mitad del año 2025, según fuentes abiertas.

Top 13 de frameworks C2 más utilizados por APT para comprometer sistemas de usuarios, primer y segundo trimestres de 2025 (descargar)

Cuatro de los frameworks más utilizados en los ataques (Sliver, Metasploit, Havoc y Brute Ratel C4) pueden trabajar junto con exploits “listos para usar”, ya que sus agentes ofrecen diversas funciones una vez comprometido el sistema: permiten realizar reconocimiento, ejecutar comandos, mantener comunicación con los C2, etc. Cabe señalar que Metasploit incluye, por defecto, compatibilidad con exploits que los atacantes utilizan para el acceso inicial al sistema. Otros tres frameworks, en su configuración predeterminada, solo admiten exploits para elevar privilegios y persistir en el sistema vulnerable, y requieren que los atacantes realicen una configuración adicional acorde con sus objetivos. Las herramientas restantes no operan directo con exploits y, en ataques reales, fueron modificadas para adaptarse a un exploit específico. Por lo tanto, podemos concluir que los atacantes procuran cada vez más personalizar los agentes C2 para automatizar acciones maliciosas y dificultar su detección.

Hemos estudiado fuentes abiertas, analizado muestras maliciosas de agentes para C2 que contienen exploits, y descubrimos que en los ataques APT con los frameworks C2 mencionados anteriormente se utilizaron las siguientes vulnerabilidades:

- CVE-2025-31324: vulnerabilidad en SAP NetWeaver Visual Composer Metadata Uploader, que permite la ejecución remota de código y que recibió una puntuación CVSS de 10.0;

- CVE-2024-1709: vulnerabilidad en ConnectWise ScreenConnect 23.9.7, que permite eludir la autenticación y también recibió un CVSS 10.0;

- CVE-2024-31839: vulnerabilidad de scripting de comandos entre sitios (cross-site scripting, XSS) en la herramienta de administración remota CHAOS v5.0.1, que conduce a elevación de privilegios.

- CVE-2024-30850: vulnerabilidad de ejecución de código arbitrario en CHAOS v5.0.1, que permite eludir la autenticación;

- CVE-2025-33053: vulnerabilidad de manejo incorrecto de parámetros del directorio de trabajo para archivos LNK en Windows, que lleva a la ejecución remota de código.

Resulta interesante que gran parte de los datos sobre los ataques a sistemas se pierde cuando se inicia una investigación; no obstante, el listado de vulnerabilidades utilizadas evidencia distintos enfoques en el empleo de la relación “vulnerabilidad – C2”, lo que permite hacerse una idea del desarrollo del ataque y determinar el vector de acceso inicial. Según las vulnerabilidades utilizadas durante la investigación de los incidentes, se puede determinar que en algunos casos los ataques se despliegan sin demora tras ejecutarse el exploit, mientras que en otros, los atacantes primero obtienen datos de autenticación o acceso al sistema, y solo después activan el control a través de C2.

Vulnerabilidades interesantes

Esta sección contiene las vulnerabilidades más interesantes que se publicaron en el segundo trimestre de 2025 y cuentan con una descripción pública.

CVE-2025-32433: vulnerabilidad en el servidor SSH, que es parte del framework Erlang/OTP.

Esta vulnerabilidad de ejecución remota de código es relativamente sencilla. Para explotarla, basta con que el atacante envíe una solicitud para ejecutar un comando, y el servidor lo iniciará sin realizar ninguna verificación, incluso si el usuario no ha pasado la autenticación. La vulnerabilidad surge durante el procesamiento de mensajes transmitidos por el protocolo SSH al utilizar paquetes para Erlang/OTP.

CVE-2025-6218: vulnerabilidad de travesía/escape de directorios (directory traversal) en WinRAR.

Esta vulnerabilidad es similar a la conocida CVE-2023-38831: ambas afectan a WinRAR y es posible explotarla a partir de la interacción del usuario con la interfaz gráfica. Las vulnerabilidades que surgen al trabajar con archivos no son nuevas y por lo general se explotan en aplicaciones web: estas últimas a menudo utilizan archivos como el formato principal para transferir datos. Estos archivos son procesados por bibliotecas de aplicaciones web que a veces no implementan controles para verificar las restricciones de descompresión. Para explotar este tipo de vulnerabilidades, se suele modificar las configuraciones estándar del sistema operativo e introducir valores adicionales para iniciar aplicaciones existentes, lo que puede derivar en la ejecución de comandos maliciosos, ya sea de forma diferida o durante el primer inicio posterior del sistema operativo o de la aplicación.

Para explotar estas vulnerabilidades, los atacantes necesitan determinar la ubicación del directorio para poder modificarlo, ya que cada sistema tiene su propia disposición de archivos. Además, la operación se complica por la selección de caracteres al especificar la ruta de descompresión. La vulnerabilidad CVE-2025-6218 consiste en que los mecanismos de protección no detectan la descompresión del archivo fuera del directorio de trabajo cuando se usan ciertas combinaciones de caracteres especiales. Al poco tiempo de aparecer la publicación, se publicó un PoC para esta vulnerabilidad.

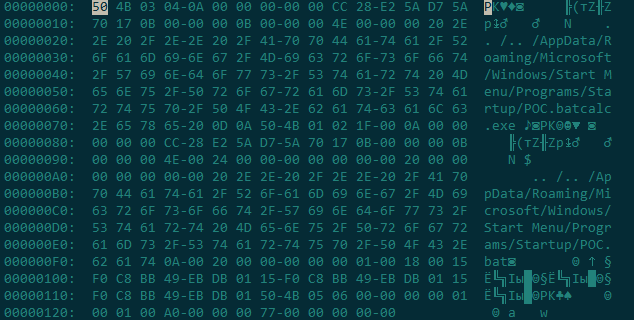

Como puede observarse en el volcado del archivo, la ruta de descompresión no se altera mediante una construcción compleja, sino mediante el uso de una ruta relativa que no especifica la etiqueta de la unidad. Como ya lo hemos mencionado, el orden personalizado de organización de archivos en el sistema hace que el exploit no funcione de una forma estable. Esto implica que los atacantes deberán emplear técnicas más avanzadas de ingeniería social para comprometer al usuario.

CVE-2025-3052: vulnerabilidad de acceso inseguro a datos en NVRAM, que permite eludir las verificaciones de firma para UEFI.

Las vulnerabilidades de UEFI casi siempre están dirigidas a desactivar el protocolo Secure Boot, que está diseñado para proteger el proceso de arranque del sistema operativo contra rootkits y bootkits. CVE-2025-3052 no fue una excepción.

Los investigadores encontraron un conjunto de aplicaciones UEFI vulnerables, donde una función ubicada en el desplazamiento 0xf7a0 utiliza el contenido de una variable global de memoria no volátil (NVRAM) sin verificarlo. La función vulnerable maneja de forma incorrecta los datos especificados en la variable y puede modificarlos. De este modo, el atacante puede reescribir la configuración de Secure Boot e instalar en el sistema cualquier módulo, incluso si no tiene firma y no ha pasado la validación.

CVE-2025-49113: vulnerabilidad de deserialización insegura en el cliente de correo Roundcube Webmail

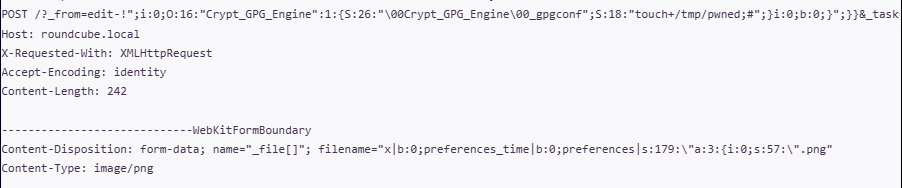

Esta vulnerabilidad resalta un problema clásico del software: el manejo inseguro de objetos serializados. Solo puede explotarse tras una autenticación exitosa; la explotación es posible durante una sesión activa del usuario. Para llevar a cabo el ataque, el atacante primero debe obtener una cuenta legítima y luego, con ella, acceder al código vulnerable, que consiste en la falta de verificación del parámetro _from.

Explotarlo después de la autenticación es bastante sencillo: se coloca un objeto PHP serializado en formato de texto en el parámetro vulnerable. Cabe señalar que el objeto que ha sido implementado de esta manera es fácil de restaurar para un análisis posterior. Por ejemplo, en una de las pruebas de concepto publicadas en la red, la carga útil creaba un archivo llamado pwned en el directorio /tmp:

Según el investigador que descubrió la vulnerabilidad, el código que contenía el defecto se utilizó en el proyecto durante 10 años.

CVE-2025-1533: vulnerabilidad de desbordamiento de pila en el controlador AsIO3.sys

Esta vulnerabilidad podía explotarse debido a un error en la etapa de desarrollo de los parámetros del pool del kernel. Al implementar la verificación de permisos de acceso al controlador AsIO3.sys, los desarrolladores calcularon mal el volumen de memoria necesario para almacenar la ruta al archivo que solicita acceso al dispositivo del controlador. Si se crea una ruta con más de 256 caracteres, el sistema fallará, mostrando una “pantalla azul de la muerte” (BSOD). Sin embargo, en las versiones modernas del sistema de archivos NTFS, la limitación de longitud de la ruta no es 256, sino 32 767 caracteres. Esta vulnerabilidad subraya la importancia de un análisis detallado de la documentación, ya que no solo facilita la comprensión del funcionamiento de los subsistemas de Windows, sino que también mejora la eficacia del desarrollo.

Conclusiones y recomendaciones

El número de vulnerabilidades registradas en 2025 continúa en aumento. En el segundo trimestre registramos una tendencia positiva en la asignación de nuevos identificadores. Para proteger los sistemas, es importante priorizar los procesos de corrección de vulnerabilidades conocidas con regularidad y utilizar software capaz de mitigar el daño después de la explotación. Además, una forma de mitigar las consecuencias de la explotación es identificar y neutralizar agentes de frameworks C2 utilizados por los atacantes en sistemas comprometidos.

Para proteger la infraestructura, conviene mantener una vigilancia continua y, en particular, un monitoreo exhaustivo del perímetro.

Se debe prestar especial atención a la protección de las estaciones de trabajo. La seguridad de los dispositivos corporativos puede garantizarse con una solución confiable para detectar y bloquear software malicioso.

Las soluciones integrales modernas combinan la recolección y análisis de eventos de seguridad desde todos los orígenes, escenarios de respuesta a incidentes, bases de datos actualizadas sobre ciberataques y programas de capacitación para mejorar la ciberseguridad del personal. Además, es importante seguir de cerca las amenazas activas y tomar medidas proactivas para fortalecer la seguridad, incluyendo la mitigación de los riesgos asociados con vulnerabilidades. La línea de productos de Kaspersky para empresas de cualquier tamaño, Kaspersky Next, cumple a cabalidad con estos criterios.

Exploits y vulnerabilidades en el segundo trimestre de 2025