En comparación con los anteriores trimestres de 2024, el último del año fue relativamente “tranquilo” en términos de la cantidad de exploits publicados para los sistemas operativos Windows y Linux. Observamos que se mantuvo la tendencia al alza del número de vulnerabilidades registradas. No obstante, el total de pruebas de concepto fue menor que en 2023. Entre las técnicas interesantes del cuarto trimestre, los atacantes utilizaron interfaces RPC no documentadas y lanzaron ataques contra el mecanismo de autenticación de Windows.

Estadísticas: vulnerabilidades registradas

Esta sección contiene estadísticas sobre las vulnerabilidades registradas. Los datos se extrajeron del portal cve.org.

Número total de vulnerabilidades registradas y número de vulnerabilidades críticas, cuarto trimestre 2023 y cuarto trimestre 2024 (descargar)

En el cuarto trimestre de 2024, siguió ganando impulso la tendencia de documentar las deficiencias del software que causan vulnerabilidades. La proporción de vulnerabilidades que recibieron la calificación “crítica” es varios puntos mayor que en el mismo período de 2023. En general, cada vez más vulnerabilidades reciben identificadores CVE en el marco de la realización de proyectos Bug Bounty y de investigaciones generales de seguridad de software.

Evaluemos también la cantidad de exploits hechos públicos.

Total de vulnerabilidades, cantidad de vulnerabilidades críticas, cantidad de exploits disponibles, 2019‑2024 (descargar)

Como se puede ver en el gráfico, el número de exploits publicados para vulnerabilidades se detuvo cerca del 6%, es decir, 4 puntos porcentuales menos que en 2023. Esta disminución puede deberse a que los proveedores exigen no divulgar información sobre los métodos de explotación de las vulnerabilidades y sus exploits. Suponemos que los investigadores empezaron a recibir este tipo de solicitudes con más frecuencia. Por lo tanto, podemos decir que las principales tendencias del año 2024 son: el aumento del número de vulnerabilidades registradas, la reducción en el número de PoC y el mantenimiento del número de vulnerabilidades que, según los desarrolladores, son críticas, en el mismo nivel del año 2023.

Pasemos a analizar los tipos de vulnerabilidades más populares, cuyos exploits se observaron en ataques reales en los años 2023 y 2024.

Número de vulnerabilidades de las CWE más comunes explotadas en ataques a usuarios en 2023 (descargar)

Número de vulnerabilidades según las CWE más comunes explotadas en ataques a usuarios en 2024 (descargar)

Al igual que en 2023, las primeras tres posiciones del TOP 10 están ocupadas por problemas de software de los siguientes tipos:

- CWE-78: Escape insuficiente o incorrecto de los caracteres de control de la línea de comandos (inyección de comandos en el sistema operativo, OS Command Injection);

- CWE-20: Filtrado y validación insuficientes de parámetros de entrada. La mayoría de las vulnerabilidades que permiten tomar el control de una aplicación pertenecen a este tipo;

- CWE-787: Vulnerabilidades de lectura fuera del buffer (Out-of-bounds Write).

Todos los tipos de defectos mencionados son bastante conocidos y los ciberdelincuentes los explotan activamente desde hace tiempo; como se ha visto en los últimos dos años, el número de vulnerabilidades relacionadas con estos tipos se mantiene en el mismo nivel.

Les siguen las deficiencias del software que son menos comunes, pero no menos críticas. En 2024, algunas de las CWE más populares fueron las siguientes:

- CWE-416: Problema de uso de recursos de memoria dinámica (Use After Free);

- CWE-22: Problema de manejo de formatos de rutas del sistema de archivos (cruce de directorio, Path Traversal);

- CWE-94: Control incorrecto sobre la generación de código (inyección de código, Code Injection);

- CWE-502: Deserialización peligrosa de datos;

- CWE-843: Procesamiento incorrecto de tipos de datos (confusión de tipos, Type Confusion);

- CWE-79: Neutralización incorrecta de caracteres al generar páginas web (secuencias de comandos en sitios cruzados, Cross-site Scripting, XSS);

- CWE-122: Daño de la memoria de montículo (desbordamiento de montículo, Heap-based Buffer Overflow).

En comparación con el año 2023, solo el tipo CWE-119 abandonó el TOP 10. Este tipo está relacionado con la ejecución de operaciones fuera del búfer. Sin embargo, fue reemplazado por un tipo similar, CWE-122, relacionado con el desbordamiento de búfer; por lo tanto, las vulnerabilidades de daños de memoria permanecieron en la lista. Esto confirma que el panorama de las deficiencias del software que conducen a vulnerabilidades explotables se ha mantenido sin cambios durante los dos últimos años.

Estadísticas sobre la explotación de vulnerabilidades

Esta sección contiene estadísticas sobre el uso de exploits durante el último trimestre de 2024. Los datos se obtuvieron en fuentes de acceso público y mediante nuestra telemetría.

Explotación de vulnerabilidades en Windows y Linux

Entre los exploits detectados por las soluciones de Kaspersky para Windows, las vulnerabilidades en aplicaciones de Microsoft Office siguieron siendo las más explotadas durante todo 2024, incluido el cuarto trimestre.

- CVE-2018-0802: Vulnerabilidad de ejecución remota de código en el componente Equation Editor.

- CVE-2017-11882: Otra vulnerabilidad de ejecución remota de código que también afecta a Equation Editor.

- CVE-2017-0199: Vulnerabilidad en Microsoft Office y WordPad que le permite a un atacante tomar el control del sistema.

Después de ellas, entre las más comunes en el cuarto trimestre estuvieron las vulnerabilidades de WinRAR y diversos subsistemas de Windows:

- CVE-2023-38831: Vulnerabilidad de WinRAR que consiste en el manejo incorrecto de objetos contenidos en el archivo comprimido.

- CVE-2024-38100: Vulnerabilidad conocida como Leaked Wallpaper, que permite obtener el hash NetNTLM utilizado en los protocolos de autenticación de usuario.

- CVE-2024-21447: Vulnerabilidad causada por el manejo incorrecto de enlaces en el sistema de archivos. Se encuentra en el servicio UserManager y, en caso de explotación, permite elevar privilegios.

- CVE-2024-28916: Vulnerabilidad similar a CVE-2024-21447 en Xbox Gaming Service.

Cada una de las vulnerabilidades mencionadas puede utilizarse para poner en riesgo el sistema y obtener los máximos privilegios posibles, por lo que recomendamos actualizar regularmente el software correspondiente.

Dinámica del número de usuarios de Windows que enfrentaron exploits, primer trimestre de 2023 – cuarto trimestre 2024. El 100% es el número de usuarios que se enfrentaron a exploits en el primer trimestre de 2023 (descargar)

Los productos de Kaspersky para el sistema operativo Linux detectaron exploits para las siguientes vulnerabilidades:

- CVE-2024-1086: Vulnerabilidad de manejo incorrecto de recursos del núcleo en el componente nf_tables. Su explotación permite elevar privilegios en el sistema.

- CVE-2024-0582: Vulnerabilidad de fuga de memoria en el componente io_uring, que puede ser utilizada para la escalada de privilegios en un sistema vulnerable.

- CVE-2022-0847: Vulnerabilidad universal conocida como Dirty Pipe, que permite elevar privilegios e interceptar el control de aplicaciones en ejecución.

- CVE-2022-34918: Manejo incorrecto de objetos del núcleo relacionados con el componente netfilter. El uso de esta vulnerabilidad permite elevar privilegios en el sistema.

Dinámica del número de usuarios de Linux que se enfrentaron a exploits, primer trimestre de 2023 – cuarto trimestre de 2024. El 100% es el número de usuarios que se enfrentaron a exploits en el primer trimestre de 2023 (descargar)

En el sistema operativo Linux, es crucial actualizar los componentes del núcleo, así como el software que se utiliza para trabajar en esta plataforma.

Los exploits publicados más difundidos

Distribución de exploits publicados para vulnerabilidades por plataformas, tercer trimestre de 2024 (descargar)

Distribución de exploits publicados para vulnerabilidades por plataformas, cuarto trimestre de 2024 (descargar)

En el cuarto trimestre de 2024, los sistemas operativos siguen siendo la categoría de software más popular por el número de exploits públicos activos. Al mismo tiempo, la proporción de exploits para instrumentos de Microsoft Office se redujo, y no se publicaron exploits para vulnerabilidades de SharePoint.

Distribución de exploits publicados para vulnerabilidades por plataformas, 2024 (descargar)

Los datos de 2024 muestran que la tendencia general de lanzar ataques contra los sistemas operativos sigue creciendo y desplaza cada vez más al resto de las categorías de software. Investigadores y atacantes encuentran nuevos componentes de los sistemas operativos donde aún se esconden vulnerabilidades potencialmente explotables.

Uso de vulnerabilidades en ataques APT

Hemos analizado qué vulnerabilidades se utilizaron con más frecuencia en ataques avanzados (APT) en el cuarto trimestre de 2024. La siguiente clasificación se basa en nuestra telemetría, investigaciones y fuentes abiertas.

TOP 10 de vulnerabilidades explotadas en ataques APT, cuarto trimestre de 2024 (descargar)

La lista de vulnerabilidades comunes en los ataques APT muestra cambios en el software utilizado por los atacantes. Las aplicaciones de Microsoft Office, cuyas vulnerabilidades no se explotaron tan activamente el año anterior, volvieron a entrar en el TOP 10 de los tipos de software más explotados. Además, por primera vez, la lista incluyó vulnerabilidades para PAN-OS. Asimismo, los sistemas de acceso remoto y las soluciones corporativas de procesamiento de datos volvieron a figurar entre las aplicaciones vulnerables. Dicha estadística evidencia el problema vigente que representa la instalación tardía de parches para las vulnerabilidades detectadas, retraso que los atacantes aprovechan. Insistimos en recomendar que actualice antes el software mencionado en la lista.

Vulnerabilidades interesantes

Esta sección contiene las vulnerabilidades más interesantes publicadas en el cuarto trimestre de 2024.

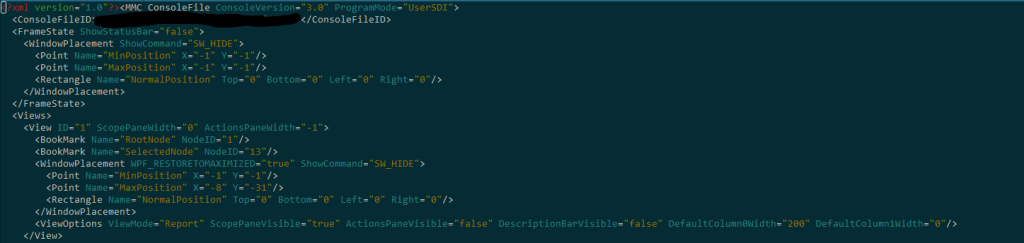

CVE-2024-43572: Vulnerabilidad de ejecución remota de código en Microsoft Management Console

El sistema operativo Windows contiene una gran cantidad de funciones y mecanismos útiles que permiten configurar y utilizar el sistema operativo de la manera más conveniente para el usuario. Uno de esos mecanismos es Microsoft Management Console, una interfaz para ejecutar aplicaciones que contienen información estrictamente estructurada. Estas aplicaciones recibieron el nombre de “complementos” (snap-in). En el sistema operativo, existe una serie de instrumentos listos para usar con la MMC, por ejemplo, services.msc, que es una interfaz para la administración de servicios. Este es un archivo XML que invoca objetos COM individuales y permite asignarles parámetros en la consola de administración.

Según la documentación de Microsoft, los archivos .msc pueden utilizarse para la administración de sistemas. Los atacantes utilizaron esta funcionalidad para ejecutar comandos en los sistemas de los usuarios: dentro del archivo .msc, los atacantes especificaban el URI urn:schemas-microsoft-com:xslt y comandos en los lenguajes JavaScript y VBScript. Tales archivos se enviaban como adjuntos por correo electrónico.

CVE-2024-43451: Vulnerabilidad de divulgación de hash NetNTLM

Esta vulnerabilidad también pertenece a la funcionalidad del sistema operativo Windows, y en particular al mecanismo de autenticación mediante el protocolo NTLM con la interfaz SSPI, que se inicia automáticamente en todas las versiones del sistema operativo hasta Windows 10, inclusive. Cuando se transmite el hash NetNTLM, el atacante tiene la posibilidad de interceptarlo o redirigirlo a otro servicio, comprometiendo de esta manera las credenciales del usuario afectado. En escenarios legítimos comunes del sistema operativo Windows, el usuario a menudo necesita autenticarse mediante el protocolo NTLM, lo que puede atraer a los atacantes. En 2024, observamos que era muy usado en ataques de archivos de diferentes formatos con la extensión .url y contenían enlaces a recursos que iniciaban la autenticación utilizando mecanismos NTLM.

CVE-2024-49039: Vulnerabilidad de escalamiento de privilegios en el programador de tareas de Windows

En nuestros informes de 2024 entraron con mayor frecuencia las vulnerabilidades que se utilizaban, ya sea sólo para la escalada de privilegios o para el acceso inicial al sistema. CVE-2024-49039 se diferencia en que permite anclarse de forma oculta en el sistema, elevar privilegios y ejecutar comandos.

Esta vulnerabilidad utiliza un punto de conexión no documentado en el lado del servidor RPC (punto de conexión RPC), que contiene interfaces con un descriptor de seguridad incorrecto y permite elevar privilegios.

En las versiones modernas de Windows, al registrar una tarea programada, las aplicaciones pueden ejecutarse en AppContainer, lo que suele ser suficiente para limitar sus privilegios. Para explotar la vulnerabilidad, el atacante debe crear una tarea programada que, al ejecutarse, invoque un RPC endpoint no documentado. El programador de tareas contiene un algoritmo vulnerable de inicio de aplicaciones, y como resultado de la llamada RPC, la aplicación se reiniciará sin AppContainer, con los privilegios de un usuario normal o del sistema.

Conclusiones y recomendaciones

El número total de vulnerabilidades registradas sigue aumentando, pero el número de exploits publicados ha disminuido. Esto puede deberse a que los proveedores de software aún no han tenido tiempo de lanzar parches debido a la tradicional pausa que tiene lugar durante las fiestas de fin de año. Lo interesante es que los atacantes siguen inventando nuevos métodos de escalada de privilegios, como se puede ver en el ejemplo de la vulnerabilidad en el Programador de Tareas.

Para mantenerse seguro, es necesario reaccionar con rapidez al cambiante panorama de amenazas, además de:

- organizar un monitoreo continuo de su infraestructura, prestando especial atención al perímetro;

- reforzar la administración de parches: asegurar la instalación inmediata de las correcciones de seguridad. Para configurar y automatizar la administración de vulnerabilidades y parches, se pueden utilizar soluciones como Vulnerability Assessment and Patch Management y Kaspersky Vulnerability Data Feed;

- utilizar soluciones confiables, que permitan detectar y bloquear software malicioso en dispositivos corporativos, y herramientas integrales que incluyan escenarios de respuesta a incidentes, programas de capacitación para empleados y una base de datos actualizada sobre ciberamenazas.

Exploits y vulnerabilidades en el cuarto trimestre de 2024