Introducción

Uno de los grupos APT más activos en Asia, y especialmente en los alrededores del Mar del Sur de China, es el conocido como ‘Naikon’. Naikon tiene un rol esencial en nuestra historia, pero este informe se concentra por completo en otra amenaza, una que llamó nuestra atención cuando un ataque de Naikon fue, a su vez, contratacado.

Naikon es conocido por su puerta trasera personalizada, llamada RARSTONE, que nuestros colegas de Trend Micro han descrito en detalle. El nombre Naikon proviene de una cadena de agente usuario personalizada, ‘NOKIAN95/WEB’, localizada dentro de la puerta trasera:

Cadena NOKIAN en la puerta trasera Naikon

El grupo Naikon es muy activo en países como Filipinas, Malasia, Camboya, Indonesia, Vietnam, Myanmar, Singapur y Nepal, con una variedad de blancos atacados de forma muy oportunista. La que quizás fue una de las operaciones más importantes del grupo Naikon tuvo lugar en marzo de 2014, en vísperas de la tragedia del vuelo MH370, el 8 de marzo. Hasta el 11 de marzo, el grupo Naikon atacaba activamente a las naciones partícipes en la búsqueda del MH370. Los blancos estaban extremadamente dispersos, pero incluían instituciones con acceso a la información sobre la desaparición del MH370, como por ejemplo:

- La oficina del presidente

- Fuerzas armadas

- Oficina del secretario del gabinete

- Consejos nacionales de seguridad

- Oficina del procurador general

- Agencia coordinadora de inteligencia nacional

- Autoridad de aviación civil

- Departamento de justicia

- Policía nacional

- Personal de gestión de la presidencia

El grupo Naikon utilizó principalmente documentos tipo spear-phishing en sus ataques, con exploits CVE-2012-0158 que descargaban la puerta trasera firma del grupo.

Si bien muchos de estos ataques lograron su fin, al menos a uno de los blancos no le gustó que lo atacaran, y en lugar de abrir los documentos, decidió cambiar el rumbo de la historia.

El imperio contrataca

Aquí se plantea esta interrogante: ¿Qué hay que hacer si recibimos un documento sospechoso de un desconocido o casi desconocido? Elige una opción:

- Abrir el documento

- No abrir el documento

- Abrir el documento en un ordenador Mac (todos saben que Mac no se infecta)

- Abrir el documento en una máquina virtual con Linux

Según nuestra experiencia, la mayoría respondería 2, 3 o 4. Muy pocos abrirían el documento y muchos menos decidirían poner a prueba al atacante y verificar su historia.

Pero esto es exactamente lo que pasó cuando uno de los blancos del spear-phishing de Naikon recibió un mensaje de correo sospechoso. En lugar de abrir el documento o abrirlo en una plataforma exótica, decidió verificar la historia con el remitente:

El blanco de Naikon pide confirmación del mensaje de correo

En el mensaje de correo de arriba, podemos ver que el blanco cuestiona la autenticidad del spear-phishing de Naikon. Le pregunta al remitente si su intención era enviar el documento.

Por supuesto, el atacante no parecía confuso en absoluto, y conociendo muy bien la estructura interna de la agencia gubernamental atacada, contestó diciendo que trabajaba para la división de secretaría y que su gerente le ordenó enviar el documento:

El atacante de Naikon le contesta al blanco

La respuesta está escrita en un inglés defectuoso, lo que es una señal de que posiblemente el atacante no conozca este idioma tan bien como su supuesta víctima. Al leer la respuesta, el blanco obviamente decidió no abrir el documento. Además decidió ir más allá y conocer más sobre el atacante.

Poco después del primer contacto, el blanco decidió enviarle este mensaje al atacante:

El adjunto es un archivo comprimido RAR con contraseña para poder evitar los escáneres antimalware relacionados con la cuenta de correo gratuita que usaba el atacante. Dentro del archivo comprimido encontramos dos archivos PDF descifrados y un archivo SCR:

Nos sorprendió mucho que el archivo ‘SCR’ resultase ser una puerta trasera diseñada especialmente para los ciberpiratas de Naikon.

El archivo ‘Directory of … Mar 31, 2014.scr’ (md5: 198fc1af5cd278091f36645a77c18ffa) descarga un documento en blanco que contiene el mensaje de error y un módulo puerta trasera (md5: 588f41b1f34b29529bc117346355113f). La puerta trasera se conecta con el servidor de comando localizado en philippinenews[.]mooo[.]com.

La puerta trasera puede realizar las siguientes acciones:

- descargar archivos

- enviar archivos

- auto-actualizarse

- auto-desinstalarse

Quedamos asombrados al ver este rumbo que había tomado la situación, y decidimos investigar a fondo la puerta trasera "Empire Strikes Back’-door, y bautizamos la amenaza como ‘Hellsing’, cuya explicación la bridaremos más adelante.

El programa malicioso que usó la supuesta víctima parece tener la siguiente distribución geográfica, según los datos de KSN:

- Malasia: redes gubernamentales

- Filipinas: redes gubernamentales

- Indonesia: redes gubernamentales

- EE.UU.: agencias diplomáticas

- India (versiones antiguas del programa malicioso)

Además, observamos el ataque contra entidades relacionadas con ASEAN.

Víctimas de los ataques de Hellsing

Este actor ataca a sus víctimas mediante mensajes de correo spear-phishing con archivos comprimidos que contienen un programa malicioso similar al utilizado contra el grupo Naikon. Algunos de los nombres de los adjuntos que observamos incluyen:

- 2013 Mid-Year IAG Meeting Admin Circular FINAL.7z

- HSG FOLG ITEMS FOR USE OF NEWLY PROMOTED YNC FEDERICO P AMORADA 798085 PN CLN.zip

- Home Office Directory as of May 2012.Please find attached here the latest DFA directory and key position officials for your referenece.scr

- LOI Nr 135-12 re 2nd Quarter.Scr

- Letter from Paquito Ochoa to Albert Del Rosario,the Current Secretary of Foreign Affairs of the Philippines.7z

- Letter to SND_Office Call and Visit to Commander, United States Pacific Command (USPACOM) VER 4.0.zip

- PAF-ACES Fellowship Program.scr

- RAND Analytic Architecture for Capabilities Based Planning, Mission System Analysis, and Transformation.scr

- Update Attachments_Interaction of Military Personnel with the President _2012_06_28.rar

- Update SND Meeting with the President re Hasahasa Shoal Incident.scr

- Washington DC Directory November 2012-EMBASSY OF THE PHILIPPINES.zip

- ZPE-791-2012&ZPE-792-2012.rar

- zpe-791-2012.PDF.scr

Observamos archivos comprimidos RAR, ZIP y 7ZIP en los ataques; los archivos comprimidos 7ZIP con contraseñas quizás fueron introducidos con el fin de evitar las recientes medidas de seguridad implementadas en Gmail, que bloquean archivos comprimidos protegidos con contraseña y que contienen ejecutables.

Cada puerta trasera contiene un servidor de comando y control, un número de versión y un identificador de campañas o víctimas. Algunos ejemplos incluyen:

| MD5 | fecha | C&C | Identificador de campaña |

| 2682a1246199a18967c98cb32191230c | Mar 31 2014 | freebsd.extrimtur[.]com | 1.6.1_MOTAC |

| 31b3cc60dbecb653ae972db9e57e14ec | Mar 31 2014 | freebsd.extrimtur[.]com | 1.6.1_MOTAC |

| 4dbfd37fd851daebdae7f009adec3cbd | Nov 08 2013 | articles.whynotad[.]com | 1.5_articles.whynotad.com-nsc |

| 015915bbfcda1b2b884db87262970a11 | Feb 19 2014 | guaranteed9.strangled[.]net | 1.5_guaranteed9-nsc |

| 3a40e0deb14f821516eadaed24301335 | Mar 31 2014 | hosts.mysaol[.]com | 1.6.1_imi;simple |

| 73396bacd33cde4c8cb699bcf11d9f56 | Nov 08 2013 | web01.crabdance[.]com | 1.5_op_laptop |

| 7c0be4e6aee5bc5960baa57c6a93f420 | Nov 08 2013 | hosts.mysaol[.]com | 1.5_MMEA |

| bff9c356e20a49bbcb12547c8d483352 | Apr 02 2014 | imgs09.homenet[.]org | 1.6.1_It |

| c0e85b34697c8561452a149a0b123435 | Apr 02 2014 | imgs09.homenet[.]org | 1.6.1_It |

| f13deac7d2c1a971f98c9365b071db92 | Nov 08 2013 | hosts.mysaol[.]com | 1.5_MMEA |

| f74ccb013edd82b25fd1726b17b670e5 | May 12 2014 | second.photo-frame[.]com | 1.6.2s_Ab |

Los identificadores de campaña podrían estar relacionados con las organizaciones atacadas por los paquetes específicos de este APT. Algunas posibles descripciones de estas iniciales podrían ser:

- MOTAC – Ministry of Tourism and Culture, Malaysia – http://www.motac.gov.my/en/

- NSC – http://www.nsc.gov.my/

- MMEA – Malaysian Maritime Enforcement Agency – http://www.mmea.gov.my

Artefactos y solapamiento con otros APTs

Curiosamente, parte de la infraestructura que utilizaron los atacantes parece solaparse (aunque con un año de diferencia) con un grupo inicialmente identificado por Kaspersky Lab como PlayfullDragon (también conocido como ‘GREF’), mientras que otra se solapa con un grupo conocido como Mirage o Vixen Panda.

Por ejemplo, una de las puertas traseras Xslcmd de PlayfullDragon descritas por nuestros colegas de FireEye (md5: 6c3be96b65a7db4662ccaae34d6e72cc) conduce a cdi.indiadigest[.]in:53. Una de las muestras de Hellsing que analizamos (md5: 0cbefd8cd4b9a36c791d926f84f10b7b) se conecta con el servidor C&C server en webmm[.]indiadigest[.]in. Aunque el hostname no es el mismo, el dominio de alto nivel sugiere algún tipo de conexión entre los grupos. Otros subdominios C&C en ‘indiadigest[.]in’ incluyen:

- aac.indiadigest[.]in

- ld.indiadigest[.]in

- longc.indiadigest[.]in

Otro solapamiento que observamos tiene que ver con el APT conocido con Cycldek o Goblin Panda. Algunas de las muestras de Hellsing que analizamos en esta operación (md5: a91c9a2b1bc4020514c6c49c5ff84298) se comunican con el servidor webb[.]huntingtomingalls[.]com mediante un protocolo específico de las puertas traseras Cycldek ((binup.asp/textup.asp/online.asp).

Al parecer, el desarrollador de Hellsing comenzó con las fuentes de Cycldek y trabajó en forma conjunta con los operadores de otros grupos APT. Sin embargo, ese diferencia lo suficientemente y puede clasificarse como una operación independiente.

Entonces, ¿de dónde proviene el nombre de Hellsing? Una de las muestras que analizamos (md5: 036e021e1b7f61cddfd294f791de7ea2) parece haberse compilado de forma apurada y el atacante olvidó quitar la información de depuración. Se puede ver que el nombre del proyecto es Hellsing y que el programa malicioso se llama ‘msger’:

Por supuesto, Hellsing puede tener varios significados diferentes, incluyendo el del famoso doctor de Dracula de Bram Stoker. Sin embargo, según Wikipedia, ‘Hellsing (ヘルシング Herushingu) también es una serie de manga japonesa escrita e ilustrada por Kouta Hirano. Se estrenó en la revista Young King Ours en 1997 y concluyó en septiembre de 2008′.

Las crónicas de la serie Hellsing cuentan sobre la misteriosa y secreta Organización Hellsing, y su lucha contra vampiros, guls, y otros seres sobrenaturales quizás por esto se trate de un nombre apropiado para nuestro grupo.

Aparte del programa malicioso Hellsing/msger, hemos identificado una segunda generación de troyanos a los que los atacantes parecen referirse como “xweber’:

‘Xweber’ parece ser el troyano más reciente, tomando en cuenta las marcas de tiempo de la compilación. Todas las muestras de ‘msger’ que hemos observado parecen haberse compilado en 2012. Las muestras de ‘Xweber’ datan de 2013 y de 2014, lo que indica que en algún momento en 2013 el proyecto del programa malicioso ‘msger’ fuese rebautizado y/o integrado en ‘Xweber’.

Durante nuestra investigación observamos que el APT Hellsing usa en sus ataques las puertas traseras ‘Xweber’ y ‘msger’, además de otras herramientas llamadas ‘xrat’, ‘clare’, ‘irene’ y ‘xKat’.

Otras herramientas

Una vez que los atacantes de Hellsing logran capturar un ordenador, instalan otras herramientas que sirven para recopilar más información sobre la víctima o para realizar movimientos laterales. Una de estas herramientas es ‘test.exe’:

| Nombre | test.exe |

| Tamaño | 45.568 bytes |

| MD5 | 14309b52f5a3df8cb0eb5b6dae9ce4da |

| Tipo | Win32 PE i386 ejecutable |

Esta herramienta sirve para recopilar información y probar proxis disponibles. Curiosamente, también contiene la ruta de depuración de Hellsing:

Otra herramienta de ataque instalada en el ambiente de la víctima resultó ser un controlador del sistema de archivos, llamado ‘diskfilter.sys’, aunque internamente se llama ‘xrat.sys’. Este controlador no tiene firma y está compilado para Windows 32-bit. Los atacantes lo usaron brevemente en 2013, y lo abandonaron, posiblemente debido a los requisitos de firmas de los controladores en Windows 7:

Otra herramienta que los atacantes usan se llama ‘xKat’:

| Nombre | xkat.exe |

| Tamaño | 78.848 bytes |

| MD5 | 621e4c293313e8638fb8f725c0ae9d0f |

| Tipo | Win32 PE i386 ejecutable |

Se trata de un poderoso eliminador de archivos y destructor de procesos que usa un controlador (Dbgv.sys) para llevar a cabo sus operaciones. Los atacantes lo usan para destruir y eliminar los programas maliciosos de sus competidores.

Algunas de las rutas de depuración que encontramos en los binarios incluyen:

- e:Hellsingreleaseclare.pdb

- e:Hellsingreleaseireneirene.pdb

- d:hellsingsysireneobjchk_win7_x86i386irene.pdb

- d:hellsingsysxkatobjchk_win7_x86i386xKat.pdb

- d:Hellsingreleasemsgermsger_install.pdb

- d:Hellsingreleasemsgermsger_server.pdb

- d:hellsingsysxratobjchk_win7_x86i386xrat.pdb

- D:Hellsingreleaseexeexetest.pdb

Atribución

En general, la atribución de los APTs es una tarea muy complicada, por lo que preferimos publicar los detalles técnicos y dejar que otros saquen sus propias conclusiones.

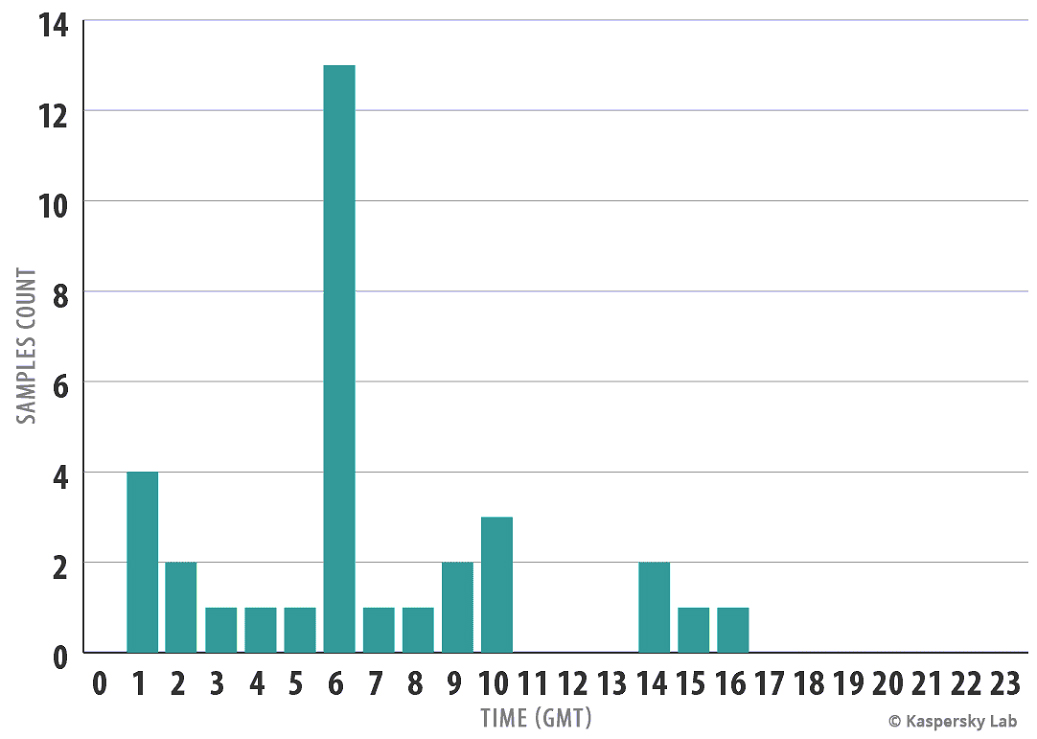

Las muestras relacionadas con Hellsing parecen haberse compilado entre las siguientes horas:

Asumiendo que el trabajo normal empieza a eso de las 9 a.m., el atacante parece estar muy activo en un huso horario GMT+8 o +9, considerando un programa de trabajo de 9/10 a.m. a 6/7 p.m.

Conclusiones

El grupo del APT Hellsing se encuentra activo en la región APAC, atacando blancos especialmente en el área del Mar del Sur de China, con preferencia en Malasia, Filipinas e Indonesia. El grupo deja una huella relativamente pequeña en comparación a las operaciones masivas como ‘Equation‘. Los grupos más pequeños suelen tener la ventaja de permanecer indetectables por más tiempo, que es lo que sucedió aquí.

El ataque del APT Hellsing contra el grupo Naikon es quizás la parte más interesante. Antes habíamos visto grupos APT que se atacaban entre sí mientras les robaban a sus víctimas sus listas de contactos para después usarlas para envíos masivos de correo. Pero, considerando el momento y el origen del ataque, este caso es seguramente un ataque APT contra APT.

Para protegerse contra los ataques de Hellsing, les recomendamos a las organizaciones seguir estos consejos básicos de seguridad:

- No abrir adjuntos de remitentes desconocidos.

- Tener cuidado con los archivos comprimidos protegidos con contraseña que contienen archivos SCR o ejecutables.

- En caso de duda sobre el adjunto, abrirlo en una caja de arena.

- Asegurarse de contar con un moderno sistema operativo que tenga todos los parches instalados.

- Actualizar todas las aplicaciones de terceras partes, como Microsoft Office, Java, Adobe Flash Player y Adobe Reader.

Los productos de Kaspersky Lab detectan las puertas traseras que utiliza el atacante de Hellsing como: HEUR:Trojan.Win32.Generic, Trojan-Dropper.Win32.Agent.kbuj, Trojan-Dropper.Win32.Agent.kzqq.

Las crónicas del APT Hellsing: El imperio contrataca