Todos los datos estadísticos usados en el informe se han obtenido mediante la red antivirus distribuida Kaspersky Security Network (KSN) como resultado del funcionamiento de los diferentes componentes de protección contra los programas maliciosos. Los datos se han obtenido de los usuarios de KSN que dieron su consentimiento para su transmisión. En el intercambio global de información sobre las actividades maliciosas toman parte millones de usuarios de los productos de Kaspersky Lab de 213 países del mundo.

Cifras del trimestre

- Según los datos de KSN, las soluciones de Kaspersky Lab neutralizaron 171 895 830 ataques lanzados desde 191 recursos de Internet ubicados en diferentes países del mundo.

- Se detectaron 54 539 948 direcciones URL únicas que provocaron reacciones del antivirus web.

- Nuestro antivirus web detectó 16 119 489 objetos maliciosos únicos (scripts, exploits, ficheros ejecutables, etc.).

- En el primer trimestre de 2015 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 1 132 031 usuarios.

- En los equipos de 311 590 usuarios se neutralizaron ataques de troyanos cifradores.

- Nuestro antivirus para ficheros detectó 249 619 379 programas nocivos y potencialmente indeseables únicos.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles han detectado:

- 3 626 458 paquetes de instalación maliciosos;

- 27 403 paquetes de instalación de troyanos bancarios móviles;

- 83 048 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

En el primer trimestre de 2016 Kaspersky Lab detectó 3 626 458 paquetes de instalación de software malicioso, 1,7 veces más que en el trimestre anterior.

Número de paquetes de instalación de malware detectados (primer trimestre y segundo trimestres de 2016)

Distribución por tipos de los programas móviles detectados

A partir de este trimestre calcularemos la distribución de programas móviles por tipos basándonos en el número de paquetes de instalación detectados, y no de las modificaciones, como hacíamos antes.

Distribución por tipo de los nuevos programas móviles detectables (primer y segundo trimestres de 2016)

En la estadística de objetos detectables para dispositivos móviles descubiertos en el segundo trimestre de 2016 lideran los programas del tipo RiskTool, que son aplicaciones legales que pueden representar peligro potencial para los usuarios. Su cantidad creció considerablemente este trimestre, del 31,6% al 45,1%, es decir, se multiplicó por un factor de 1,5.

El segundo lugar de la estadística lo ocupan las aplicaciones publicitarias potencialmente indeseables (AdWare). Su cantidad bajó en comparación con el primer trimestre de 2016 en 1,4 puntos porcentuales y constituyó el 14,2%.

2T 2016: @KasperskyLabMex evitó 172 millones de ataques maliciosos de fuentes online de 191 países #KLreport

Tweet

La cantidad de Trojan-SMS bajó en 1,7 veces, del 18,5% al 10,5%. Como resultado, en esta estadística Trojan-SMS bajó del segundo al tercer puesto. Una gran parte de los archivos descubiertos del tipo Trojan-SMS son los programas maliciosos Trojan-SMS.AndroidOS.Agent.qu y Trojan-SMS.AndroidOS.Agent.f. Cada uno de ellos representa aproximadamente el 30% del número total de archivos maliciosos.

Casi en la misma proporción disminuyó la participación de Trojan-Dropper: del 14,5% en el primer trimestre al 9,2% en el segundo. El líder entre este tipo de programas se fue Trojan-Dropper.AndroidOS.Agent.v: descubrimos más de 50 000 paquetes de instalación de este troyano.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o no deseados, tales como programas publicitarios y RiskTool.

| Nombre | % de usuarios atacados* | |

| 1 | DangerousObject.Multi.Generic | 80,87 |

| 2 | Trojan.AndroidOS.Iop.c | 11,38 |

| 3 | Trojan.AndroidOS.Agent.gm | 7,71 |

| 4 | Trojan-Ransom.AndroidOS.Fusob.h | 6,59 |

| 5 | Backdoor.AndroidOS.Ztorg.a | 5,79 |

| 6 | Backdoor.AndroidOS.Ztorg.c | 4,84 |

| 7 | Trojan-Ransom.AndroidOS.Fusob.pac | 4,41 |

| 8 | Trojan.AndroidOS.Iop.t | 4,37 |

| 9 | Trojan-Dropper.AndroidOS.Gorpo.b | 4,33 |

| 10 | Trojan.AndroidOS.Ztorg.a | 4,30 |

| 11 | Trojan.AndroidOS.Ztorg.i | 4,25 |

| 12 | Trojan.AndroidOS.Iop.ag | 4,00 |

| 13 | Trojan-Dropper.AndroidOS.Triada.d | 3,10 |

| 14 | Trojan-Dropper.AndroidOS.Rootnik.f | 3,07 |

| 15 | Trojan.AndroidOS.Hiddad.v | 3,03 |

| 16 | Trojan-Dropper.AndroidOS.Rootnik.h | 2,94 |

| 17 | Trojan.AndroidOS.Iop.o | 2,91 |

| 18 | Trojan.AndroidOS.Rootnik.ab | 2,91 |

| 19 | Trojan.AndroidOS.Triada.e | 2,85 |

| 20 | Trojan-SMS.AndroidOS.Podec.a | 2,83 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios del antivirus móvil de Kaspersky Lab que sufrieron ataques.

El primer lugar lo ocupa el veredicto DangerousObject.Multi.Generic (80,87%), que se asigna al malware detectado mediante el uso de tecnologías de nube. Estas tecnologías se activan cuando en las bases antivirus todavía no existen ni firmas, ni heurísticas que detecten el programa malicioso, pero la compañía antivirus ya tiene información sobre el objeto “en la nube”. En esencia, así se detectan los programas maliciosos más nuevos.

Al igual que el trimestre anterior, en el segundo trimestre de 2016 entraron al TOP 20 dieciséis troyanos que usan la publicidad como principal medio de monetización (marcados con azul en la tabla).

Su fin es mostrar al usuario la mayor cantidad de publicidad posible de diversas maneras, entre ellas la instalación de nuevos programas de publicidad. Estos troyanos pueden usar los derechos de superusuario para ocultarse en el directorio del sistema, desde donde será muy difícil eliminarlos.

El troyano Trojan.AndroidOS.Iop.c (11,38%) se desplazó del tercer al segundo lugar en el TOP 20 y se convirtió en el malware más popular en el segundo trimestre de 2016. Durante el período abarcado por la estadística, detectamos este troyano en 180 países, pero la mayoría de los usuarios atacados se encontraba en Rusia, India y Argelia. Iop.c puede utilizar diferentes vulnerabilidades en el sistema para obtener permisos de root. La principal manera de monetización es mostrar publicidad al usuario e instalar (por lo general de forma secreta) diversos programas en el dispositivo del usuario, entre los que hay otros programas maliciosos.

2T 2016, los componentes web de @Kaspersky identificaron 54.5 millones de URL maliciosas #KLreport

Tweet

En los lugares cuarto y séptimo se encuentran los miembros de la familia de troyanos extorsionadores Trojan-Ransom.AndroidOS.Fusob. Estos troyanos bloquen el dispositivo y exigen a las víctimas de 100 a 200 dólares para desbloquearlo. La mayoría de las víctimas de este malware se encuentra en Alemania y en Estados Unidos. En total, durante el segundo trimestre del año 2016 registramos ataques de este troyano en más de 120 países.

Trojan-SMS.AndroidOS.Podec.a (2,83%) se encuentra en el TOP 20 de amenazas móviles maliciosas desde hace más de un año, pero recientemente comenzó a perder posiciones. Anteriormente, estaba siempre entre las cinco primeras amenazas móviles, pero este es el segundo trimestre consecutivo que se encuentra en la segunda decena. Últimamente, las funcionalidades de este troyano casi no han cambiado y su principal fuente de ingresos es por suscribir al usuario a servicios de suscripción pagada.

Geografía de las amenazas móviles

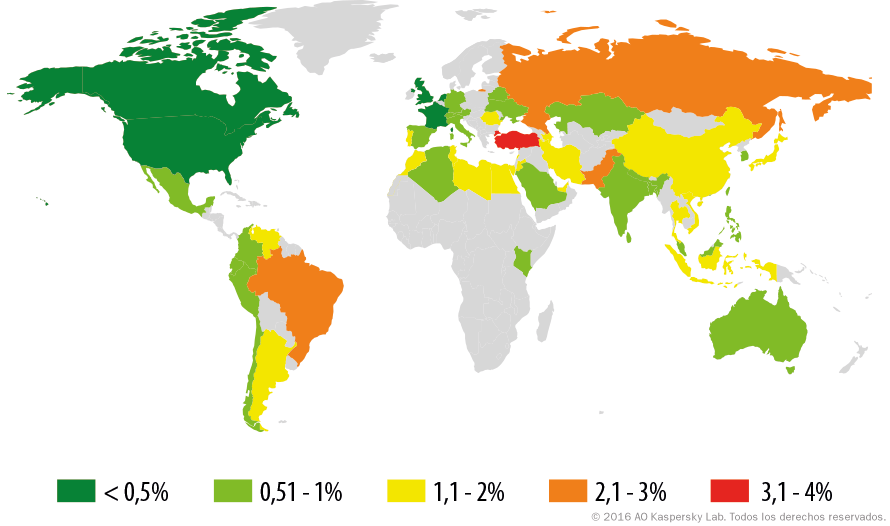

Mapa de intentos de infección por programas maliciosos móviles en el primer trimestre de 2016 (Porcentaje de usuarios atacados en el país)

TOP 10 países por el porcentaje de usuarios atacados por el malware móvil:

| País* | % de usuarios atacados** | |

| 1 | China | 36,31 |

| 2 | Bangladesh | 32,66 |

| 3 | Nepal | 30,61 |

| 4 | Uzbekistán | 22,43 |

| 5 | Argelia | 22,16 |

| 6 | Nigeria | 21,84 |

| 7 | India | 21,64 |

| 8 | Indonesia | 21,35 |

| 9 | Pakistán | 19,49 |

| 10 | Irán | 19,19 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

** Porcentaje de usuarios únicos en el país atacado, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar de esta estadística le pertenece a China. Más del 36% de los usuarios en este país al menos una vez durante el trimestre se enfrentaron con malware móvil. Recordemos que en el último trimestre China también fue el número uno de la estadística.

En todos los países de esta lista, con la excepción de China, son muy populares los mismos objetos móviles detectables: los troyanos publicitarios que entraron en el TOP 20 de programas maliciosos móviles y los programas de tipo AdWare. En casi todos estos países, el programa malicioso más popular fue Trojan.AndroidOS.Iop.c. En China también gozan de popularidad los troyanos publicitarios, sobre todo Backdoor.AndroidOS.GinMaster y Backdoor.AndroidOS.Fakengry. El troyano ocupó solo el puesto 16 en China.

Rusia (10,4%) ocupó en esta estadística el puesto 26; Alemania (8,5%) el 38; Italia (6,2%) el 49 y Francia (5,9%) el 52. Estados Unidos (5,0%) resultó en el puesto 59 y el Reino Unido (4,6%) en el 64.

Los países más seguros según el índice de usuarios atacados son: Austria (3,6%), Suecia (2,9%) y Japón (1,7%).

Troyanos bancarios móviles

A partir de este trimestre, calcularemos el número de troyanos bancarios según número de paquetes de instalación detectados, en lugar hacerlo según el número de modificaciones como lo habíamos estado haciendo hasta ahora. Durante el período cubierto por el informe, encontramos 27403 troyanos bancarios móviles, 1,2 veces más que en el trimestre anterior.

Cantidad de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab (tercer trimestre de 2015 – primer trimestre de 2016)

Entre los cinco troyanos bancarios móviles más populares del segundo trimestre de 2016 encontramos representantes de solo dos familias Trojan-Banker.AndroidOS.Asacub y Trojan-Banker.AndroidOS.Svpeng.

2T 2016, el antivirus web de @Kaspersky detectó 16,119,489 de objetos maliciosos únicos #KLreport

Tweet

El troyano bancario móvil más popular entre los delincuentes en este trimestre fue Trojan-Banker.AndroidOS.Asacub.i. Este troyano usa activamente varias tecnologías para engañar a los usuarios y evadir las restricciones del sistema operativo. En el primer trimestre detectamos una versión de este troyano, que ponía su ventana encima de la ventana estándar para obtener derechos de administrador, para que el usuario pulse el botón “Sí”, sin imaginarse a qué estaba dando su consentimiento. En el segundo trimestre, hemos encontrado una modificación que solicita al usuario permiso convertirse en la aplicación principal de trabajo con SMS.

Ventana de diálogo que Trojan-Banker.AndroidOS.Asacub.i usa para obtener convertirse en la aplicación principal de trabajo con SMS

Esto permite que el troyano eluda las limitaciones del sistema introducidas en Android 4.4 y oculte al usuario de los mensajes SMS entrantes (por lo general oculta mensajes enviados por bancos y sistemas de pago). Para que el usuario deje permanecer en la configuración la aplicación maliciosa como aplicación principal de SMS, los autores (entre otras cosas) tuvieron que implementar una interfaz de mensajería.

Interfaz del troyano Trojan-Banker.AndroidOS.Asacub.i para crear y enviar SMS

Asacub se propaga activamente mediante spam SMS.

Rusia y Alemania lideran por el número de usuarios atacados por troyanos bancarios móviles:

Geografía de la propagación de las amenazas bancarias móviles en el segundo trimestre de 2016 (Porcentaje de usuarios atacados en el país)

La cantidad de usuarios atacados depende del número total de usuarios en el país. Para evaluar y comparar el riesgo de infección que representan los troyanos bancarios móviles en diferentes países, hemos elaborado la estadística de países según el porcentaje de usuarios atacados por estos, del total de usuarios en el país.

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados** | |

| 1 | Rusia | 1,51 |

| 2 | Australia | 0,73 |

| 3 | Uzbekistán | 0,45 |

| 4 | Corea | 0,35 |

| 5 | China | 0,34 |

| 6 | Ucrania | 0,33 |

| 7 | Dinamarca | 0,28 |

| 8 | Alemania | 0,24 |

| 9 | Turquía | 0,23 |

| 10 | Kirguistán | 0,17 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

En el segundo trimestre el primer lugar lo obtuvo Rusia (1,51%), país donde la mayoría de los ataques mediante troyanos bancarios móviles correspondieron a troyanos de las familias Trojan-Banker.AndroidOS.Asacub, Trojan-Banker.AndroidOS.Svpeng y Trojan-Banker.AndroidOS.Faketoken.

China (0,34%), que ocupaba el primer lugar en el anterior trimestre, bajó al quinto lugar.

Australia (0,73%), al igual que el trimestre anterior, ocupa el segundo lugar en el ranking y la mayoría de los ataques en este país corresponden a los representantes de las familias Trojan-Banker.AndroidOS.Marcher y Trojan-Banker.AndroidOS.Acecard.

En Rusia y en Australia los troyanos bancarios son los programas maliciosos más populares entre los delincuentes. En estos dos países se encuentra el porcentaje más alto de usuarios atacados por los troyanos bancarios móviles entre todos los usuarios atacados, que alcanza el 14%.

Extorsionistas troyanos móviles

A partir de este trimestre, calcularemos el número de troyanos extorsionadores móviles según el número de paquetes de instalación detectados, en lugar hacerlo según el número de modificaciones como lo habíamos estado haciendo hasta ahora.

En el segundo trimestre de 2016 descubrimos 83 048 paquetes de instalación de troyanos extorsionadores móviles, aproximadamente la misma cantidad del trimestre pasado y prácticamente 7 veces más que en el cuarto trimestre de 2015.

Número de troyanos bancarios móviles detectados por Kaspersky Lab (tercer trimestre de 2015 – segundo trimestre de 2016)

El brusco aumento en el número de paquetes de instalación de extorsionistas móviles en 2016 está condicionado por la activa difusión de troyanos de la familia Trojan-Ransom.AndroidOS.Fusob. En el primer trimestre de 2016 el 96% de los paquetes de instalación de troyanos extorsionadores móviles pertenecía a esta familia, y en el segundo trimestre su participación fue del 85%.

2T 2016, se registraron 1.1 millones de intentos de infección de malware financiero a usuarios #KLreport

Tweet

El troyano extorsionador más popular en el segundo trimestre se fue Trojan-Ransom.AndroidOS.Fusob.h. Con él se enfrentó casi el 60% de usuarios atacados por extorsionadores móviles. Después de iniciarse, este troyano solicita derechos de administrador, recopila información acerca del dispositivo, incluyendo coordenadas GPS y el historial de llamadas y los envía al servidor de los delincuentes. Después, puede recibir la orden de bloquear el dispositivo. En el segundo trimestre registramos un crecimiento de la cantidad de paquetes relacionados con el troyano Trojan-Ransom.AndroidOS.Congur.b: su participación aumentó del 0,8 al 8,8%. Este troyano, orientado a los usuarios de habla china, cambia la contraseña del sistema (PIN) o la establece si no la tenía, haciendo que sea imposible usar el dispositivo. A continuación, muestra la exigencia de rescate en la pantalla del dispositivo bloqueado.

Alemania, EE.UU. y Rusia lideran por el número de usuarios atacados por troyanos bancarios móviles:

Territorios de propagación de las amenazas bancarias móviles en el segundo trimestre de 2016 (Porcentaje de usuarios atacados en el país)

Para evaluar y comparar el riesgo de infección que representan los troyanos bancarios móviles en diferentes países, hemos elaborado la estadística de países según el porcentaje de usuarios atacados por estos, del total de usuarios en el país.

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | % de usuarios atacados** | |

| 1 | Canadá | 2,01 |

| 2 | Alemania | 1,89 |

| 3 | EE.UU. | 1,66 |

| 4 | Suiza | 1,63 |

| 5 | México | 1,55 |

| 6 | Inglaterra | 1,51 |

| 7 | Dinamarca | 1,35 |

| 8 | Italia | 1,35 |

| 9 | Kazajistán | 1,35 |

| 10 | Países Bajos | 1,15 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10.000).

** Porcentaje de usuarios únicos en el país atacados por troyanos extorsionadores móviles, con respecto al total de usuarios móviles del antivirus Kaspersky Lab en el país.

En todos los países del TOP 10, excepto Kazajistán, la familia más popular es Fusob. En los Estados Unidos, además de Fusob, es bastante popular la familia Trojan-Ransom.AndroidOS.Svpeng. Estos troyanos extorsionadores generalmente exigen de 100 a 500 dólares para desbloquear el dispositivo.

En Kazajistán la principal amenaza para los usuarios son los troyanos extorsionadores de la familia Small. Es un troyano extorsionador bastante simple, que superpone su ventana a todas las demás ventanas en el dispositivo, bloqueando así su funcionamiento. Los delincuentes por lo general piden 10 dólares por desbloquearlo.

Aplicaciones vulnerables usadas por los delincuentes

En el segundo trimestre de 2016 los exploits para Adobe Flash Player siguieron gozando de popularidad. Durante este trimestre detectamos el uso de dos nuevas vulnerabilidades en este software:

- СVE-2016-4117

- СVE-2016-4171

El exploit para la vulnerabilidad CVE-2016-4117 fue agregado a los paquetes de exploit Magnitude y Neutrino. La agrupación ScarCruft usó la vulnerabilidad CVE-2016-4171 en ataques selectivos. A mediados de junio escribimos con más detalle sobre las actividades de esta agrupación.

2T 2016, se bloquearon ataques de ransomware cifrador en 311,590 computadoras de usuarios únicos #KLreport

Tweet

Un suceso destacado del trimestre fue la desaparición de los paquetes de exploits Angler y Nuclear, que una vez fueran los permanentes líderes del mercado. La desaparición de Angler obligó a los participantes del mercado a buscar otros paquetes de exploits para propagar programas maliciosos. En particular, registramos un alza sin precedentes de la popularidad del paquete Neutrino.

Según los resultados del segundo trimestre, la estadística del uso de exploits luce así:

Distribución de los exploits usados en los ataques de los delincuentes, según tipos de aplicaciones atacadas, segundo trimestre de 2016

En el gráfico se puede apreciar que, a pesar de la desaparición de los líderes del mercado, la distribución casi no ha cambiado en comparación con el trimestre anterior: en 2 puntos porcentuales se redujeron los índices de los exploits para vulnerabilidades de Microsoft Office (14%) y Java (7%) y el índice de Android (24%) subió 2 puntos porcentuales. Esto nos permite deducir que la demanda de paquetes de exploits se distribuyó entre los participantes que quedaron: RIG, Magnitude y Neutrino. Este último a finales del trimestre era el líder indiscutible por el número de descargas de malware.

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos adrede, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

En el segundo trimestre de 2016 nuestro antivirus web detectó 16 119 489 objeto únicos (scripts, exploits, archivos ejecutables, etc.) y registró 54 539 948 direcciones URL únicas a las que reaccionó el antivirus web.

Amenazas en línea para el sector financiero

La presente estadística contiene los veredictos de detección del antivirus proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Número de usuarios atacados por malware financiero

En el segundo trimestre de 2016, debido a la permanente aparición de nuevos troyanos bancarios y el cambio de la funcionalidad de los ya existentes, hemos hecho una renovación sustancial de la lista de veredictos pertenecientes a la clase de amenazas bancarias. Por esta razón, en comparación con los datos publicados en los trimestres anteriores, ha cambiado de forma notable el número de víctimas del malware financiero. Para facilitar la comparación, hemos recalculado la estadística del trimestre anterior tomando en cuenta todos los programas maliciosos de la nueva lista.

En el segundo trimestre de 2016 las soluciones de Kaspersky Lab neutralizaron los intentos de ejecución de programas maliciosos que roban dinero mediante el acceso a cuentas bancarias en los equipos de 1 132 031 usuarios. En comparación con el trimestre anterior (979 607) el número de usuarios atacados por el malware financiero aumentó en un 15,6%.

Número de usuarios atacados por malware financiero, segundo trimestre de 2016

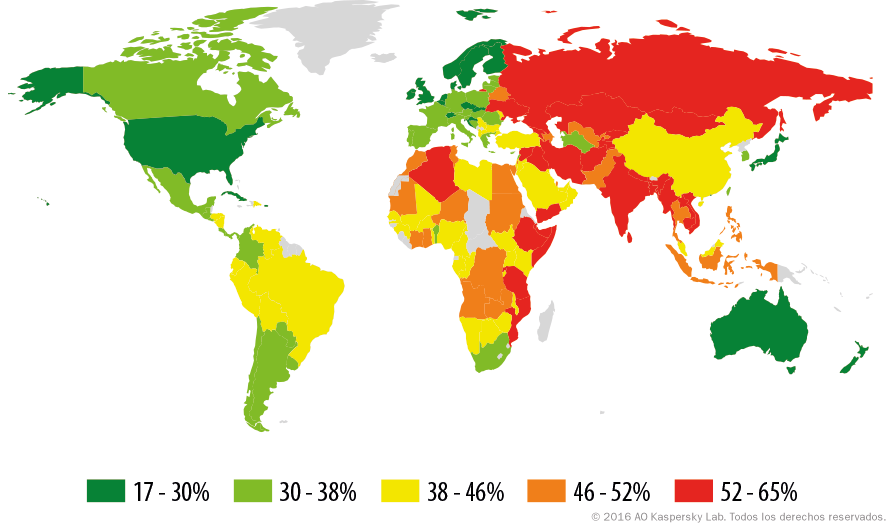

Territorios de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre sobre el total de usuarios de nuestros productos en ese país.

Territorios afectados por los ataques del software malicioso en el segundo trimestre de 2016 (Porcentaje de usuarios atacados en el país)

TOP-10 de países según el porcentaje de usuarios atacados

| País* | % de usuarios atacados** | |

| 1 | Turquía | 3,45 |

| 2 | Rusia | 2,92 |

| 3 | Brasil | 2,63 |

| 4 | Pakistán | 2,60 |

| 5 | Venezuela | 1,66 |

| 6 | Túnez | 1,62 |

| 7 | Japón | 1,61 |

| 8 | Singapur | 1,58 |

| 9 | Libia | 1,57 |

| 10 | Argentina | 1,48 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios, del total de usuarios individuales de los productos Kaspersky Lab en el país.

En el segundo trimestre de 2016 el país líder por el número de usuarios atacados por troyanos bancarios fue Turquía. Una de las razones de la gran cantidad de amenazas financieras en este país fue el brote en esta región del troyano bancario Gozi, cuyos desarrolladores sumaron esfuerzos con los creadores del troyano Nymaim.

En Rusia el 2,92% de los usuarios se toparon por lo menos una vez con troyanos bancarios y este país ocupó el segundo puesto en la estadística.

Brasil ocupa el tercer lugar. Pronosticamos que el próximo trimestre habrá una oleada de amenazas financieras en los países de América Latina, relacionada con los Juegos Olímpicos que tendrán lugar en Brasil. Es evidente que el tema de las olimpiadas es muy atractivo para los usuarios: en sus ataques los delincuentes cibernéticos usan constantemente los acontecimientos deportivos como carnada para las víctimas potenciales.

En el TOP 5 de países con menor porcentaje de usuarios atacados entraron Canadá (0,33%), EE.UU. (0,4%), Gran Bretaña (0,4%), Francia (0,43%) y los Países Bajos (0,5%).

La cuota de usuarios atacados en Italia es del 0,62%; en España, del 0,83% y en Alemania, del 1,03%.

TOP 10 de familias de malware bancario

TOP 10 de las familias de programas maliciosos usados para lanzar ataques contra los usuarios de la banca online en el segundo trimestre de 2016 (según el porcentaje de usuarios atacados):

| Nombre* | Porcentaje de usuarios atacados** | |

| 1 | Trojan-Spy.Win32.Zbot | 15,72 |

| 2 | Trojan-Banker.Win32.Gozi | 3,28 |

| 3 | Trojan.Win32.Qhost | 2,35 |

| 4 | Trojan-Banker.Win32.Shiotob | 2,27 |

| 5 | Trojan-Banker.Win32.BestaFera | 2,12 |

| 6 | Trojan.Win32.Nymaim | 1,98 |

| 7 | Trojan-Banker.Win32.Chepro | 1,90 |

| 8 | Trojan-Banker.Win32.Banbra | 1,77 |

| 9 | Trojan.Win32.Neurevt | 0,67 |

| 10 | Backdoor.Win32.Shiz | 0,66 |

* Veredictos de detección de los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero.

El líder de esta estadística, Trojan-Spy.Win32.Zbot, ocupa de forma estable altas posiciones, lo que no es casual, porque el código fuente de este troyano se filtró y quedó a la disposición del gran público en 2012. Esto provocó la aparición de nuevos troyanos bancarios que usaban fragmentos del código de Zbot.

En el segundo trimestre de 2016 se observó un aumento brusco de las actividades del programa malicioso Trojan.Win32.Nymaim, que hizo que este troyano entrara por primera vez al TOP 10, y ocupara directamente el sexto puesto. En un principio, los delincuentes diseñaron este troyano para bloquear el acceso a datos valiosos, para después pedir un rescate (ransomware), pero la nueva versión, aparte de su funcionalidad principal de troyano extorsionador, tiene también funciones de troyano bancario que roba información financiera. La explicación es que los creadores de Nymaim y los creadores de Gozi (malware que también está en el TOP 10 de amenazas financieras) sumaron esfuerzos y los dueños de Nymaim incluyeron fragmentos del código del troyano bancario Gozi en el código fuente de su criatura, para que los delincuentes puedan obtener acceso remoto a los equipos infectados.

2T 2016, @Kaspersky detectó 3.6 M paquetes de instalación maliciosos #KLreport

Tweet

Dos pertinaces residentes de esta estadística, los troyanos de la familia Trojan-Banker.Win32.ChePro, son uno de los motivos de la virulencia de las amenazas financieras en Brasil. Son programas maliciosos bancarios que permiten hacer capturas de pantalla, interceptar pulsaciones del teclado y leer el contenido del portapapeles, es decir, tienen funciones que permiten usarlos para lanzar ataques contra casi cualquier sistema de banca en Internet. Los delincuentes tratan de aplicar nuevas técnicas que les permitan permanecer ocultos por el mayor tiempo posible. Algunos troyanos de esta familia usan la geolocalización o solicitan al sistema la hora local y la versión de Windows para infectar solo a los usuarios de determinada región.

Otra familia que entró por vez primera al TOP 10 de las amenazas financieras del trimestre es Trojan.Win32.Neurevt. Los representantes de esta familia fueron descubiertos por primera vez en 2013 y los delincuentes no solo los usan para robar los datos financieros de los usuarios en los sistemas de banca en línea, sino también para hacer envíos masivos de spam (por ejemplo, algunos ejemplares enviaban mensajes spam en Skype) y lanzar ataques DDoS (para lo que los delincuentes implementaron funciones que realizaban el escenario “Slowloris HTTP flooding”).

Troyanos cifradores

Hasta la fecha, la colección de Kaspersky Lab contiene alrededor de 26 000 modificaciones de troyanos cifradores. En sólo el segundo trimestre de 2016 encontramos 9 296 nuevas variantes y 28 nuevas familias de troyanos cifradores.

En el siguiente gráfico se puede apreciar el crecimiento del número de nuevas versiones de troyanos cifradores en los dos últimos trimestres:

Número de nuevas modificaciones de los troyanos cifradores, primer y segundo trimestres de 2016

Entre los troyanos más notorios o inusuales que aparecieron en el segundo trimestre, destacamos los siguientes:

-

- CryptXXX (Trojan-Ransom.Win32.CryptXXX)

Este cifrador se propagaba de forma masiva a través de un paquete de exploits packs desde abril de 2016. Sus primeras versiones contenían ciertos defectos en el algoritmo de cifrado de archivos que le permitieron a Kaspersky Lab publicar una utilizad para descifrarlos. Por desgracia, en las versiones posteriores los atacantes introdujeron ajustes en su criatura, lo que hizo imposible descifrar los archivos afectados por versiones posteriores de CryptXXX.

- ZCryptor (Trojan-Ransom.MSIL.Zcryptor)

Este malware combina funciones de cifrado y un método de distribución similar al de los gusanos. Por lo general, los troyanos extorsionadores no cuentan con herramientas de autopropagación, pero ZCryptor es una excepción a esta regla. Al iniciar la infección, al igual que un gusano “clásico”, crea copias de su cuerpo en unidades extraíbles y genera un archivo autorun.inf para implementar el lanzamiento automático de su archivo ejecutable cuando la unidad se conecte a otro sistema (en el supuesto de que no esté desconectada la ejecución automática).

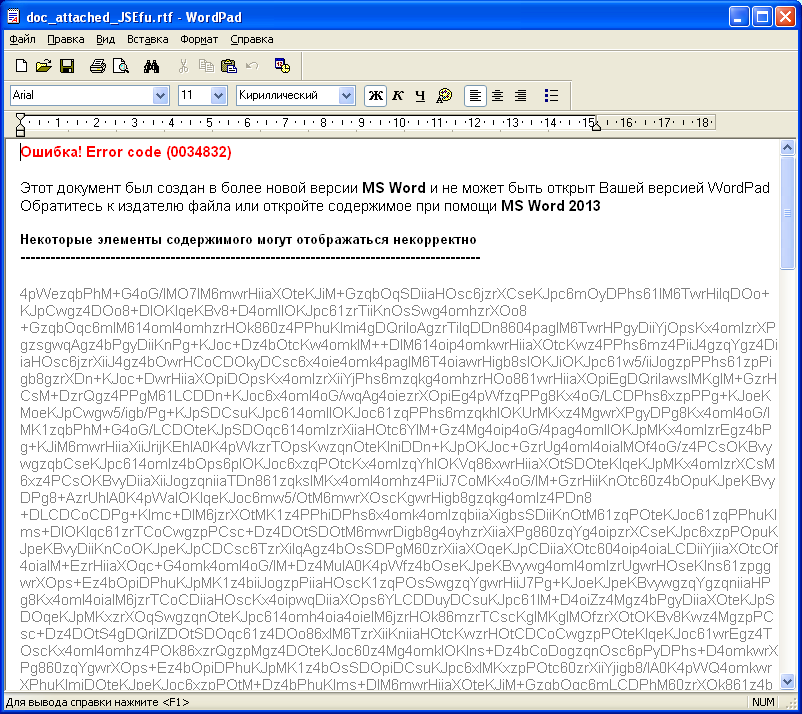

- RAA (Trojan-Ransom.JS.RaaCrypt)

A veces nos encontramos con cifradores que se diferencian de los demás por determinadas peculiaridades funcionales, y otras veces es la original implementación la que llama la atención de los analistas. En el caso de RAA, resulta atípico el lenguaje de programación escogido: el malware está escrito completamente en JavaScript. Todo el cuerpo de software malicioso encaja en un solo archivo .js, que la víctima recibe como un archivo adjunto a los mensajes de spam. Cuando se ejecuta, muestra a la víctima un documento con un falso mensaje de error, y al mismo tiempo cifra los archivos del usuario.

- CryptXXX (Trojan-Ransom.Win32.CryptXXX)

- Bart (Trojan-Ransom.Win32.Bart)

Cifrador que pone los archivos de la víctima en un archivo ZIP protegido por una contraseña, que se calcula basándose en el algoritmo Diffie-Hellman sobre una curva elíptica. Bart usa el mismo diseño de la página en que pide del rescate y del sitio de pago del famoso Locky.

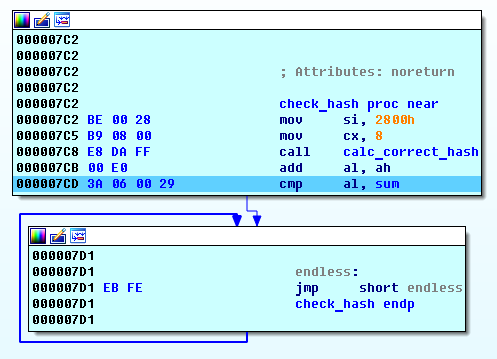

- Satana (Trojan-Ransom.Win32.Satan)

Es una combinación de un bloqueador del MBR y un cifrador de archivos, claramente inspirado en las similares funciones de los famosos troyanos Petya+Mischa. Satan, a diferencia de Petya, no cifra el MFT, y de hecho, su módulo MBR no está terminado, ya que la comprobación de la contraseña introducida por la víctima no conduce a otra cosa que no sea un bucle infinito. Este fragmento de código lo demuestra.

Número de usuarios atacados por troyanos cifradores

Número de usuarios únicos atacados por cifradores, segundo trimestre de 2016

En el segundo trimestre del año 2016 los troyanos cifradores atacaron a 311 590 usuarios únicos. El número de usuarios atacados descendió con respecto al trimestre anterior en un 16%. Aproximadamente el 21% de los ataques de los troyanos cifradores afectó al sector corporativo.

Es importante recordar que el número real de incidentes anteriores está en la figura de arriba: la estadística de esta sección refleja sólo los resultados de la detección por firmas y heurística, mientras que los productos de Kaspersky Lab detectan la mayor parte de los troyanos cifradores que usaban métodos de análisis de conducta, a los que se asigna el veredicto Generic, que no permite distinguir los tipos de malware.

Top 10 de países sometidos a ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores ** | |

| 1 | Japón | 2,40 |

| 2 | Italia | 1,50 |

| 3 | Yibuti | 1,46 |

| 4 | Waiting for server… | 1,36 |

| 5 | Bulgaria | 1,34 |

| 6 | Croacia | 1,25 |

| 7 | Maldivas | 1,22 |

| 8 | Corea | 1,21 |

| 9 | Países Bajos | 1,15 |

| 10 | Taiwán | 1,04 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos equipos se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Cinco de las posiciones de esta clasificación la ocupan países europeos, un país menos que en el último trimestre.

Este trimestre Japón (2,40%) subió al primer puesto (el pasado trimestre estaba en el noveno). En este país la mayor parte del malware detectado era Teslacrypt, como también Locky y Cryakl.

Los recién llegados a la estadística son Yibuti (1,46%), Corea (1,21%) y Taiwán (1,04%).

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos* | Porcentaje de usuarios ** | |

| 1 | CTB-Locker | Trojan-Ransom.Win32.Onion\/Trojan-Ransom.NSIS.Onion | 14,59 |

| 2 | Teslacrypt | Troya-Ransom Win32. Bitman | 8,36 |

| 3 | Locky | Troya-Ransom Win32. Locky | 3,34 |

| 4 | Shade | Trojan-Ransom.Win32.Shade | 2,14 |

| 5 | Cryrar/ ACCDFISA | Trojan-Ransom.Win32.Cryrar | 2,02 |

| 6 | Cryptowall | Trojan-Ransom.Win32.Cryptodef | 1,98 |

| 7 | Cryakl | Trojan-Ransom.Win32.Cryakl | 1,93 |

| 8 | Cerber | Trojan-Ransom.Win32. Zerber | 1,53 |

| 9 | Scatter | Trojan-Ransom.BAT.Scatter/Trojan-Downloader.JS.Scatter/Trojan-Dropper.JS.Scatter/Trojan-Ransom.Win32.Scatter | 1,39 |

| 10 | Rakhni | Trojan-Ransom.Win32.Rakhni/Trojan-Downloader.Win32.Rakhni | 1,13 |

* Estadística basada en los veredictos de detección de los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

La familia de codificadores CTB-Locker (Trojan-Ransom.Win32/NSIS.Onion) subió al primer puesto el segundo trimestre. En el segundo puesto se ubicó la familia TeslaCrypt, que este trimestre está representada por un solo veredicto: Trojan-Ransom.Win32.Bitman. El troyano con veredicto Trojan-Ransom.JS.Cryptoload, que antes estaba asociado con TeslaCrypt porque era el responsable de cargarlo, ya no es exclusivo de esta familia. El cifrador TeslaCrypt hizo una contribución significativa a la estadística, pero afortunadamente, dejo de existir en mayo de 2016, porque sus propietarios apagaron sus servidores y publicaron la llave maestra para descifrar los archivos.

En comparación con el trimestre anterior, en el TOP 10 aparecieron las familias Cerber y Cryrar.

El cifrador Cerber se distribuye mediante spam y paquetes de exploits. El sitio de este cifrador en la red Tor está traducido a muchos idiomas. Entre las características de Cerber podemos destacar las siguientes:

- Explora minuciosamente el sistema infectado: comprueba si hay un antivirus instalado, se ejecuta en una máquina virtual (Parallels, VmWare, QEMU, VirtualBox) o en el emulador Wine, verifica la presencia de diferentes utilidades usadas por los investigadores y analistas (para lo cual busca determinados procesos y archivos en el disco) y hasta tiene una lista de rechazados de números de serie de discos duros del sistema.

- Comprueba la configuración del teclado y la dirección IP del sistema infectado. Si detecta que la máquina está en uno de los países de la CEI, deja de realizar la infección.

- Trata de neutralizar el antivirus mediante la detención de sus procesos, servicios y eliminación de sus archivos.

- Además de mostrar la advertencia sobre el cifrado de archivos en formato TXT y HTML (algo que también hacían otras familias detectadas anteriormente), también ejecuta una secuencia de comandos .vbs que reproduce un mensaje de voz con el texto “¡Atención! ¡Atención! ¡Atención! ¡Sus documentos, fotografías, bases de datos y otros archivos importantes han sido cifrados!”.

El cifrador Cryrar, también conocido como “Anti Cyber Crime Department of Federal Internet Security Agency” (ACCDFISA), “Anti-Child Porn Spam Protection”, etc., apareció por primera vez en 2012. Su característica distintiva es que pone los archivos de la víctima en archivos autoextraíbles RAR protegidos por contraseña. Como muestra las estadísticas de KSN, este “veterano” todavía no se rinde ante sus nuevos rivales.

Países-fuente de ataques web: TOP 10

Esta estadística muestra la distribución según país de las fuentes de ataques web bloqueados por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

El segundo trimestre de 2016 las soluciones de Kaspersky Lab neutralizaron 171 895 830 ataques lanzados desde recursos de Internet ubicados en 191 países del mundo. Se detectaron 54 539 948 direcciones URL únicas que provocaron reacciones del antivirus web.

El 81% de las notificaciones sobre ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países.

Distribución por países de las fuentes de ataques web, segundo trimestre de 2016

En el segundo trimestre EE.UU. (35,44%) de nuevo subió al primer pues, dejando muy atrás a Rusia (10,28%), que subió del tercer al segundo puesto. Los Países Bajos (6,91%), que a principios de año ocupaban el primer puesto, bajaron al cuarto al haber perdido 17,7 puntos porcentuales. El tercer puesto lo ocupa Alemania (8,9%). Bulgaria abandonó la lista, mientras que Canadá, país nuevo en esta estadística, apareció en el noveno puesto (0,96%).

Países en los cuales los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

| País* | % de usuarios únicos** | |

| 1 | Azerbaiyán | 32,10 |

| 2 | Rusia | 30,80 |

| 3 | China | 29,35 |

| 4 | Eslovenia | 27,54 |

| 5 | Ucrania | 27,46 |

| 6 | Kazajistán | 27,03 |

| 7 | Vietnam | 26,02 |

| 8 | Argelia | 25,63 |

| 9 | Armenia | 25,09 |

| 10 | Bielorrusia | 24,60 |

| 11 | Brasil | 24,05 |

| 12 | Francia | 22,45 |

| 13 | Moldavia | 22,34 |

| 14 | Kirguistán | 22,13 |

| 15 | Bulgaria | 22,06 |

| 16 | Italia | 21,68 |

| 17 | Chile | 21,56 |

| 18 | Catar | 20,10 |

| 19 | India | 20,00 |

| 20 | Portugal | 19,84 |

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web, de entre todos los usuarios únicos de los productos de Kaspersky Lab en el país.

El líder de la estadística es diferente al del semestre pasado: se trata de Azerbaiyán (32,1%), que subió del cuarto al primer puesto. Rusia (30,8%) bajó del primer al segundo puesto y Kazajstán (27,03%) del segundo al sexto.

En comparación con el primer trimestre, salieron del TOP 20 España, Lituania, Croacia y Turquía. Los novatos de la lista son: Bulgaria (22,06%), Chile (21,56%), Catar (20,10%) y Portugal (19,84%).

Entre los países donde más seguro es navegar en Internet están Canadá (15%), Rumanía (14,6%), Bélgica (13,7%), México (13,2%), Estados Unidos (12.8%), Suiza (12,4%), Nueva Zelanda (12.1%), República Checa (12%), Argentina (9,9%), Japón (9,5%), Holanda (8,3), Suecia (8,2%) y Alemania (8%).

En promedio, durante el trimestre el 19,4% de las computadoras en el mundo ha sufrido por lo menos un ataque web. En comparación con el primer trimestre del año 2015 esta cifra disminuyó en 1,8 puntos porcentuales.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. En estos datos se enumeran los objetos que entraron en el equipo infectando archivos o memorias extraíble, o aquellos que inicialmente entraron en forma velada (por ejemplo los programas incluidos en los instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

El primer trimestre de 2015 nuestro antivirus para ficheros detectó 249 619 379 diferentes programas nocivos y potencialmente indeseables.

Países en que los equipos de usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky Lab se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los ordenadores personales en diferentes países del mundo.

TOP 10 de países según su cantidad de ordenadores infectados

| País* | % de usuarios únicos** | |

| 1 | Somalia | 65,80 |

| 2 | Vietnam | 63,33 |

| 3 | Tayikistán | 62,00 |

| 4 | Rusia | 61,56 |

| 5 | Kirguistán | 60,80 |

| 6 | Bangladesh | 60,19 |

| 7 | Afganistán | 60,00 |

| 8 | Armenia | 59,74 |

| 9 | Ucrania | 59,67 |

| 10 | Nepal | 59,66 |

| 11 | Etiopía | 59,63 |

| 12 | Laos | 58,43 |

| 13 | Kazajistán | 57,72 |

| 14 | Ruanda | 57,33 |

| 15 | Yibuti | 56,07 |

| 16 | Yemen | 55,98 |

| 17 | Venezuela | 55,76 |

| 18 | Argelia | 55,58 |

| 19 | Camboya | 55,56 |

| 20 | Irak | 55,55 |

style=”border-top: 1px solid #BCD9DD;border-bottom: 2px solid #FF0000;text-align:center;font-weight:bold”

La presente estadística contiene los veredictos de detección del módulo OAS y ODS del antivirus que proporcionaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos ordenadores se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

En el primer trimestre de 2016 Somalia (65,8%) sigue siendo el líder. Yemen (55,98%) cayó del segundo al decimosexto lugar. Vietnam (63,33%) subió del octavo al segundo lugar. El tercer puesto lo ocupa Tayikistán (62%). Rusia subió del quinto a cuarto lugar, a pesar de que su indicador bajó 2,62 puntos porcentuales, hasta detenerse en el 61.56%.

Los novatos de la lista en comparación con el último trimestre: Djibouti (56.07%) ocupa el decimoquinto lugar, Venezuela (55.76%) el decimosexto y Camboya (55.56%) el decimonoveno.

Países con el menor nivel de infección: Croacia (29%), Singapur (28,4%), Alemania (28,1%), Noruega (27,6%), Estados Unidos (27,1%), Suiza (26,3%), Japón (22,1%), Dinamarca (21,4%) y Suecia (21,3%).

En promedio, en el mundo por lo menos una vez durante el trimestre se detectaron amenazas locales en el 43,3% de los equipos de los usuarios, un 1,2% más que en el primer trimestre.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2016. Estadística