Suele suceder que lo nuevo no es más que la reencarnación de lo viejo. A partir de septiembre de 2022, nos hemos encontrado una y otra vez con una serie de ataques de inyección al portapapeles que apuntaban a usuarios de criptodivisas. Aunque en uno de nuestros blogposts ya escribimos sobre un ataque similar de malware en 2017, esta técnica sigue siendo muy relevante, ya que no tiene ninguna solución perfecta desde la perspectiva del diseño del sistema operativo. La única forma de prevenir estos ataques es ser precavido y atento al extremo, o utilizar una solución antimalware decente para detectar un fragmento de código malicioso. Mientras este tipo de ataques sigan prosperando en el ecosistema moderno de las criptomonedas, merece la pena explicar cómo funcionan y dónde reside el peligro.

En pocas palabras, el ataque se basa en que el malware sustituye parte del contenido del portapapeles cuando detecta una dirección de criptomonedero en él.

Ataques anteriores

Esta técnica de sustitución del contenido del portapapeles tiene más de una década. Todo empezó con los troyanos bancarios que se concentraban en bancos específicos y que sustituían los números de cuentas bancarias en el portapapeles. Aquí ofrecemos un informe de CERT Polska que advertía a los usuarios polacos sobre una amenaza de este tipo dirigida a usuarios de bancos locales ya en 2013. Sin embargo, estos ataques requerían la detección de un determinado entorno de banca por Internet, cuyo éxito dependía también de que los demás campos también estuvieran correctamente rellenados (es decir, el código SWIFT del banco, el nombre de la sucursal, etc.). Centrarse en algo global e independiente del proveedor, como una cartera de criptomonedas, resultaba mucho más eficaz para los criptoladrones. El aumento del valor de las criptomonedas las convirtió en un blanco muy lucrativo. Así que aquí fue donde empezamos a ver los primeros ataques mediante el portapapeles a los propietarios de criptodivisas. Otros programas maliciosos también copiaron y rehusaron este tipo de ataques. Incluso hemos creado una detección genérica para algunas de estas familias, que bautizamos como Generic.ClipBanker.

Por qué es peligroso

A pesar de que el ataque es sencillo, alberga más peligros de lo que parece. Y no sólo porque crea transferencias de dinero irreversibles, sino porque es muy pasivo, y muy difícil de detectar para un usuario normal. La razón es que la mayoría de los programas maliciosos sólo funcionan cuando se establece un canal de comunicación entre el operador del malware y el sistema de la víctima. Las puertas traseras requieren un canal de control, los troyanos espías necesitan una forma de enviar los datos robados, los criptomineros también necesitan comunicación de red, etc. Sólo una pequeña fracción de los programas maliciosos son capaces de existir por sí mismos y no requieren ningún canal de comunicación. Pero éste es el tipo más peligroso y dañino: el malware que puede autoreproducirse, como los virus y gusanos de red destructivos o el ransomware que cifra archivos locales sin llamar la atención, entre otros. Aunque es posible que los gusanos y virus no se conecten a los servidores de control del atacante, generan actividad visible en la red o aumentan el consumo de CPU o RAM. Lo mismo ocurre con el ransomware de cifrado. Los inyectores para portapapeles, por el contrario, pueden permanecer en silencio durante años, no mostrar actividad en la red ni ningún otro signo de presencia hasta el desastroso día en que sustituyen la dirección de una criptobilletera.

Otro factor es la detección de la carga útil del malware. Mientras que la mayor parte del malware se descubre a través de una asociación con infraestructuras maliciosas conocidas (IP, dominios, URL), o cuando activa automáticamente una carga maliciosa, los inyectores de portapapeles no ejecutan su carga maliciosa a menos que se cumpla una condición externa (si el portapapeles contiene datos de determinado formato). Esto reduce aún más las posibilidades de que se descubra nuevo malware mediante el sandboxing automático.

Instaladores troyanizados del Navegador Tor

Algunos ejemplares recientes de este tipo de malware buscan abusar del Navegado Tor, que es un instrumento para entrar a la web oscura utilizando el protocolo Onion, también conocido como la red Tor. Creemos que esto está relacionado con la prohibición del sitio web del Proyecto Tor en Rusia a finales de 2021, sobre lo cual informó el propio Proyecto Tor. Según este último, Rusia era el segundo país por número de usuarios de Tor en 2021 (con más de 300 000 usuarios diarios, o el 15% de los usuarios de Tor). El Proyecto Tor pidió ayuda para mantener a los usuarios rusos conectados a Tor para eludir la censura. Los autores de malware hicieron eco de la llamada y respondieron creando paquetes troyanizados del Navegador Tor y distribuyéndolos entre los usuarios de habla rusa. Las primeras variantes aparecieron en diciembre de 2021, pero solo desde agosto de 2022 empezamos a ver una oleada mayor de ejecutables maliciosos torbrowser_ru.exe. Los instaladores troyanizados ofrecían el Navegador Tor con un paquete de idiomas regionales, incluido el ruso, como sugiere el nombre del archivo:

Idiomas admitidos en el instalador troyanizado

Nos hemos encontrado con cientos de instaladores similares que se comportaban de la siguiente manera:

El Navegador Tor troyanizado extrae y lanza una carga útil de malware

El usuario objetivo descarga el Navegador Tor desde un recurso de terceros y lo inicia como torbrowser.exe. El instalador carece de firma digital y no es más que un archivo RAR SFX (ejecutable autoextraíble). Contiene tres archivos:

- El instalador original torbrowser.exe con una firma digital válida del Proyecto Tor.

- Una herramienta de extracción RAR de línea de comandos con un nombre aleatorio.

- Un archivo RAR protegido por contraseña (contraseña aleatoria).

El SFX inicia el torbrowser.exe original para disimular, a la vez que ejecuta la herramienta de extracción RAR en el archivo RAR incrustado protegido por contraseña. El objetivo de protegerlo con una contraseña es eludir la detección de firmas estáticas por parte de las soluciones antivirus. No protege al malware de la detección basada en sandbox. La contraseña y el destino de la extracción forman parte del ejecutable troyanizado torbrowser.exe, y pueden extraerse mediante análisis manual. Una vez que el archivo se guarda dentro de uno de los subdirectorios AppData del usuario actual, el ejecutable se inicia como un nuevo proceso y se registra en el inicio automático del sistema. La mayoría de las veces, el ejecutable se disfraza con el icono de una aplicación popular, como uTorrent.

Malware clipboard-injector

La carga útil de este instalador es un malware pasivo y sin comunicación del tipo “inyector para portapapeles”.

El malware está protegido con el empaquetador Enigma v4.0, lo que complica el análisis. Enigma es un protector de software comercial. Los autores del malware probablemente utilizaron una versión crackeada del empaquetador que carecía de información sobre la licencia. Sin embargo, si esta u otra instancia de los mismos autores de malware cae en manos de la policía, nos gustaría dejar una referencia al número de serie de su unidad de sistema, que extrajimos de la muestra de malware: 9061E43A.

La carga útil de este malware es bastante simple: el malware se integra en la cadena de visores del portapapeles de Windows y recibe una notificación cada vez que se modifican los datos del portapapeles. Si el portapapeles contiene texto, escanea el contenido con un conjunto de expresiones regulares incrustadas. Si encuentra una coincidencia, la sustituye por una dirección elegida al azar de una lista codificada.

Volcado hexadecimal de los datos del malware con expresiones regulares e id. sustitutivos de criptobilletera

Identificamos las siguientes expresiones regulares dentro de la muestra.

bc1[a-zA-HJ-NP-Z0-9]{35,99}($|\s) – Bitcoin

(^|\s)[3]{1}[a-km-zA-HJ-NP-Z1-9]{25,34}($|\s) – Litecoin/Bitcoin Legacy

(^|\s)D[5-9A-HJ-NP-U]{1}[1-9A-HJ-NP-Za-km-z]{32}($|\s) – Dogecoin

(^|\s)0x[A-Fa-f0-9]{40}($|\s) – ERC-20 (i.e. Ethereum, Tether, Ripple, etc.)

(^|\s)[LM]{1}[a-km-zA-HJ-NP-Z1-9]{25,34}($|\s) – Litecoin Legacy

((^|\s)ltc1[a-zA-HJ-NP-Z0-9]{35,99}($|\s) – Litecoin

(^|\s)8[0-9A-B]{1}[1-9A-HJ-NP-Za-km-z]{93,117}($|\s) – Monero

(^|\s)4[0-9A-B]{1}[1-9A-HJ-NP-Za-km-z]{93,117}($|\s) – Monero

Cada muestra contiene miles de posibles direcciones sustitutivas para Bitcoin. La inclusión de miles de direcciones dificulta la elaboración de listas de denegación o el rastreo del robo. Sin embargo, las hemos recopilado todas y nos gustaría compartirlas con científicos e investigadores en un anexo a este blog.

Los autores del malware también conservaron una función para desactivar su criatura: una combinación especial de teclas de acceso rápido (Ctrl+Alt+F10). Al pulsarlo, el malware anula el registro de todos los controladores y deja de ejecutarse. Es probable que su propósito fuera desactivar el malware durante la fase de pruebas.

Victimología

De las cerca de 16 000 detecciones, la mayoría se registraron en Rusia y Europa del Este. Sin embargo, la amenaza se extendió al menos a 52 países de todo el mundo. He aquí el TOP 10 de países afectados, según nuestros propios datos:

- Rusia

- Ucrania

- Estados Unidos

- Alemania

- Uzbekistán

- Bielorrusia

- China

- Países Bajos

- Reino Unido

- Francia

Detecciones del navegador malicioso Tor en todo el mundo, enero 2022 – febrero 2023 (descargar)

Dado que sólo vemos una parte de la realidad, el número global de infecciones puede ser varias o incluso decenas de veces superior.

Impacto

Para medir el impacto, recopilamos cientos de muestras de malware conocidas, las desempaquetamos de Enigma y extrajimos las direcciones sustitutivas de criptobilleteras. A continuación, recorrimos los respectivos blockchains y calculamos el total de entradas en las criptobilleteras, suponiendo que todas procedían de usuarios afectados. Así es como medimos las pérdidas totales causadas por este desarrollador de malware.

Criptomonedas robadas (convertidas a USD al tipo de cambio vigente en el momento de redactar este documento) (descargar)

Debido a su avanzada tecnología de anonimización de los datos de las transacciones, llamada a lograr la máxima privacidad, el registro público de transacciones de Monero no revela la cantidad transferida, por lo que no pudimos averiguarla, pero es probable que sea muy pequeña en comparación con el robo de Bitcoin.

Creemos que el robo real es mayor porque esta investigación se centra en el abuso del Navegador Tor. Puede haber otras campañas que abusan de otros tipos de software y usan otros medios de entrega de malware, así como otros tipos de criptobilleteras.

Contramedidas

Quizá el error que cometieron todas las víctimas de este malware fue descargar y ejecutar Tor Browser desde un recurso de terceros. No hemos conseguido identificar ningún sitio web que aloje el instalador, por lo que es probable que se distribuya a través de descargas torrent o algún otro descargador de software. Los instaladores procedentes del Proyecto Tor oficial estaban firmados digitalmente y no contenían ningún signo de dicho malware. Así que, para estar seguro, en primer lugar, descargue software sólo de fuentes fiables y de confianza.

Sin embargo, incluso si se descarga un archivo malicioso enmascarado como otra cosa, el uso de una solución antivirus decente o subir el archivo a VirusTotal podría ayudar a identificar cualquier intención maliciosa. A pesar de todos los intentos de eludir la detección, el malware será descubierto, es sólo cuestión de tiempo.

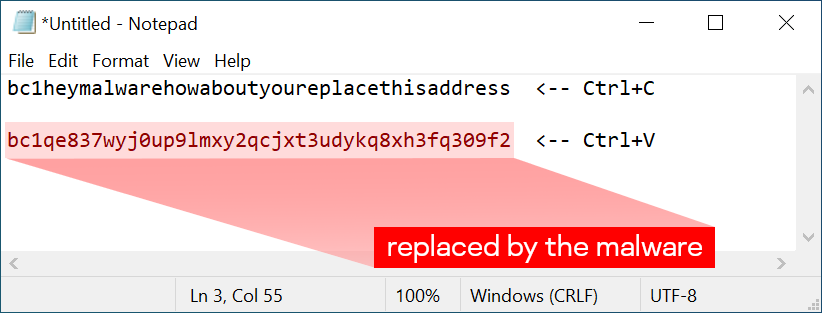

Por último, si desea comprobar si su sistema ha sido afectado por malware de la misma clase, aquí tiene un rápido truco con el Bloc de notas. Escriba o copie la siguiente “dirección Bitcoin” en el Bloc de notas: bc1heymalwarehowaboutyoureplacethisaddress

Ahora pulse Ctrl+C y Ctrl+V. Si la dirección cambia a otra distinta, es probable que el sistema esté infectado por un malware del tipo “inyector para portapapeles” y sea peligroso utilizarlo. En esta fase, recomendamos escanear el sistema con software de seguridad para detectar la presencia de malware. Pero si quiere tener plena confianza de que no queden puertas traseras ocultas, una vez que un sistema se ve comprometido, no se debe confiar en él hasta que se lo reinstale.

Dirección Bitcoin sustituida por un malware tras pegarla en un sistema infectado

Manténgase a salvo y no deje que sus monedas caigan en manos de delincuentes.

Apéndice (indicadores de compromiso)

Ejemplos de inyectores para el portapapeles:

0251fd9c0cd98eb9d35768bb82b57590

036b054c9b4f4ab33da63865d69426ff

037c5bacac12ac4fec07652e25cd5f07

0533fc0c282dd534eb8e32c3ef07fba4

05cedc35de2c003f2b76fe38fa62faa5

0a14b25bff0758cdf7472ac3ac7e21a3

0b2ca1c5439fcac80cb7dd70895f41a6

0c4144a9403419f7b04f20be0a53d558

0d09d13cd019cbebf0d8bfff22bf6185

0d571a2c4ae69672a9692275e325b943

Ejemplos de instaladores del Navegador Tor:

a7961c947cf360bbca2517ea4c80ee11

0be06631151bbe6528e4e2ad21452a17

a2b8c62fe1b2191485439dd2c2d9a7b5

53d35403fa4aa184d77a4e5d6f1eb060

ad9460e0a58f0c5638a23bb2a78d5ad7

cbb6f4a740078213abc45c27a2ab9d1c

eaf40e175c15c9c9ab3e170859bdef64

89c86c391bf3275790b465232c37ddf5

1ce04300e880fd12260be4d10705c34f

c137495da5456ec0689bbbcca1f9855e

Ataques de robo de información o ‘clipboard-injector’ contra usuarios de criptomonedas