Resumen de noticias

En el tercer trimestre de 2017 se intensificaron las tendencias observadas en los informes de periodos anteriores. El número de ataques DDoS en China, los EE.UU., Corea del Sur y Rusia aumentó, lo que se refleja en las estadísticas de las botnets que hemos recogido. En el “sector australiano” hubo un brusco repunte en el número de ataques (más de 450 por día) y su potencia (hasta 15,8 millones de paquetes por segundo). Naturalmente aumenta el costo de la protección: por ejemplo, a principios de septiembre seis proveedores de servicios de seguridad informática firmaron un contrato con el gobierno de Singapur por 50 millones de dólares (el contrato anterior, de tres años, le costó al estado la mitad).

El mayor éxito en la lucha contra los ataques DDoS fue la neutralización de la enorme botnet WIREX, formada por cientos de miles de dispositivos en más de cien países. La botnet funcionaba en secreto en los dispositivos Android y se propagaba a través de aplicaciones legítimas en Google Play. La neutralización exigió una acción conjunta de Google, Samsung y algunos de los principales proveedores de seguridad informática. Dado el estado deplorable de la seguridad en el Internet de las cosas y las microaplicaciones, creemos que desde ahora se harán hallazgos como éste con cierta regularidad.

Los atacantes, aparte de la fuerza bruta, tratan de usar otras técnicas que dominan. A mediados de agosto la empresa Imperva describió la tecnología Pulse Wave, que aumenta la potencia de los ataques DDoS gracias a las vulnerabilidades en tecnologías híbridas y de nube. Los analistas de Imperva creen que pronto la mayoría de los ataques DDoS se hará de una manera similar: serán ataques cortos pero potentes en “línea punteada”, de algunas horas o días de duración.

Los motivos por los que los criminales usan tan refinados métodos técnicos siguen siendo los mismos. En la lucha política el aumento del número de ataques, hasta puso en marcha un proceso de cambios cualitativos: ya hay voces que afirman que los ataques DDoS deben ser reconocidos como forma legítima de protesta democrática. Sin embargo, la eficacia de este método todavía es dudosa: los dos ataques políticos más notables del tercer trimestre (el ataque al proveedor de alojamiento DreamHost y página web libertaria) terminaron sin pena ni gloria. La única consecuencia fue que los recursos atacados recibieron publicidad adicional.

Se hicieron más frecuentes los casos de chantaje mediante ataques DDoS, o más bien, de intentos, no siempre bien hechos. Si en el trimestre anterior las empresas preferían pagar el rescate, ahora los envíos masivos de amenazas se perciben a menudo como una ola más de spam.

Como medio de presión, los ataques DDoS siguen siendo rentables en aquellos campos en los que el tiempo de inactividad y las interrupciones de la comunicación pueden resultar en pérdidas de ingresos y de reputación. La industria de los juegos se está haciendo cada vez más atractiva para los delincuentes: sus ganancias se cuentan en cientos de miles de millones de dólares, y todavía es fácil encontrar brechas en las funciones de seguridad, porque las plataformas híbridas de juego son vulnerables a los ataques a través de los vínculos existentes entre recursos y aplicaciones.

En el pasado trimestre hubo tres incidentes de alta resonancia en las plataformas de juegos (sin contar los ataques DDoS contra los servidores de Final Fantasy que, según Square Enix, comenzaron en junio, continuaron en julio).

En primer lugar, a mediados de agosto, Blizzard Entertainment informó sobre el tráfico basura que causó problemas a los jugadores de Overwatch y World of Warcraft.

En segundo lugar, desde principios de septiembre, la plataforma estadounidense de juegos de naipes Cardroom comenzó a experimentar dificultades. Este ataque (que no es el primero contra este sitio web) siguió el típico patrón “demostración de fuerza seguida por exigencia de un rescate”. La administración del sitio no cumplió con las demandas de los extorsionadores, pero se vio obligada a cancelar – o más bien, postergar – el campeonato de poker que ya había comenzado.

Y al final del trimestre, el 30 de septiembre, resultó perjudicado el sitio web de la Lotería Nacional del Reino Unido: durante 90 minutos los jugadores no pudieron hacer apuestas ni en línea, ni con la aplicación móvil, situación que causó grandes pérdidas.

Al parecer, los constantes ataques DDoS en la industria del entretenimiento se han convertido en norma: las empresas más grandes tendrán que reconsiderar seriamente sus políticas de seguridad o arriesgarse a perder clientes. Algunos están empezando a eliminar posibles vectores por su propia cuenta: así, Netflix (otra plataforma de entretenimiento, que puede perder clientela si está inaccesible) encontró una grave vulnerabilidad en su API y creó dos herramientas para combatir las aplicaciones infectadas.

Con la industria del entretenimiento y los juegos está vinculado el ataque más curioso del trimestre: unos delincuentes irrumpieron en un casino de Estados Unidos a través de un acuario decorativo inteligente. No se trata de un ataque DDoS como tal, sino que lo interesante es que los criminales fueron capaces de encontrar una salida al mainframe y descargar 100 GB de datos sensibles, a pesar de que el acuario funcionaba en una VPN aparte. Es probable que en un futuro próximo el sector del entretenimiento y los juegos se igualen al sector financiero por el número y el ingenio de los ataques a gran escala.

Tendencias del trimestre

Ya que hablamos de tendencias, podemos mencionar un vector relativamente nuevo de ataques, asociado con las consabidas criptomonedas. Un creciente número de ataques dirigidos contra las plataformas ICO (Initial Coin Offering), ofertas iniciales de monedas (un tipo de crowdfunding). Como el blockchain permite hacer transacciones relativamente seguras, el sector ICO se está desarrollando con gran rapidez. Pero también hay riesgos: junto con el rápido crecimiento y el aumento de la circulación de las criptomonedas, los delincuentes están empezando a lanzar ataques contra estas plataformas, entre ellos DDoS. La alta disponibilidad de la plataforma garantiza la fiabilidad y seguridad de las transacciones. Los ataques DDoS apuntan a interrumpir el funcionamiento del servicio, o como mínimo a desacreditarlo, y como máximo a crear una cubierta (o cortina de humo) para ataques más sofisticados.

Otra característica de este trimestre es el aumento de la proporción de ataques híbridos y multicomponentes (SYN + TCP Connect + HTTP-flood + UDP flood). Como ya hemos pronosticado, poco a poco están ganando popularidad. A pesar de que este tipo de ataques no contiene ninguna novedad, pueden ser muy eficaces si están en las manos apropiadas.

Estadística de ataques DDos lanzados por medio de botnets

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Prevention y está diseñado para interceptar y analizar las instrucciones que los centros de administración y control envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del tercer trimestre de 2016.

En este informe consideraremos como un ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calculará por el número de direcciones IP únicas de la estadística trimestral.

Es importante mencionar que la estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- Aumentó la cobertura geográfica de los ataques por países (98 países en lugar de 86 en el trimestre pasado).

- Al igual que el trimestre pasado, alrededor de la mitad de los ataques (51,56%) se llevó a cabo desde China.

- Por el número de ataques y el número de blancos, siguen liderando: China, los EE.UU. y Corea del Sur. Estos países también encabezan la estadística de los países con el mayor número registrado de servidores de comandos, sólo que aquí hace tiempo que Corea del Sur se ha establecido en el primer puesto.

- El ataque DDoS más largo de este trimestre se prolongó por 215 horas, un 28% menos tiempo que en el segundo trimestre. El índice de ataques de menos de 50 horas mostró un leve declive (99,6% frente a 99,7% en el último trimestre).

- Al igual que el trimestre pasado, sigue disminuyendo la proporción de ataques TCP (del 18,2% al 11,2%) y UDP (del 11,9% al 10,1%). Los ataques ICMP también empezaron a disminuir (del 9,4% al 7,1%). En consecuencia, de nuevo aumentó la proporción de ataques SYN y HTTP-DDoS.

- El aumento de la proporción de botnets Linux que comenzó en el último trimestre sigue progresando. Ahora las botnets de esta plataforma son responsables del 69,62% de los ataques (contra el 51,23% en primavera y verano).

Geografía de los ataques

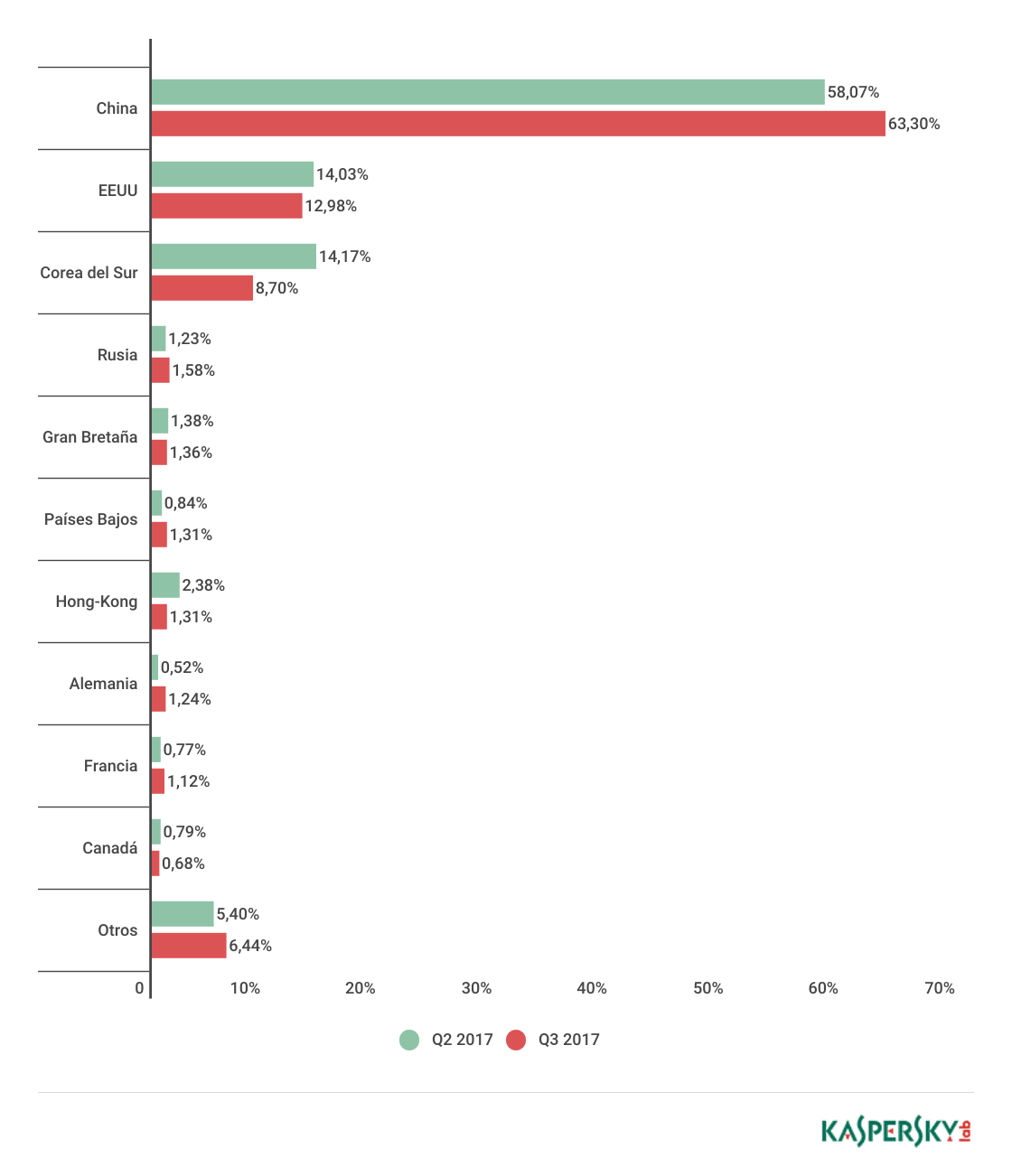

En el tercer trimestre los ataques DDoS afectaron a 98 países. La mayor parte de los ataques siguió siendo contra objetivos en China (63,30% del total de ataques), 5,3 puntos porcentuales más que en el trimestre anterior. Corea del Sur redujo su participación (del 14,17% al 8,70%) y bajó un puesto. A pesar de que la proporción de los ataques de los Estados Unidos se redujo del 14,03% al 12,98%, este país ocupó el segundo lugar.

Los diez primeros países de la lista acapararon el 93,56% de los ataques de este trimestre. Alemania volvió a la lista (1,24%), desplazando a Italia. Hong Kong (1,31%) bajó del cuarto al séptimo puesto, habiendo perdido 1,07 p.p.; Rusia (1,58%) ganó 0,35 p.p. y de nuevo ocupó el cuarto lugar; el Reino Unido sigue en el quinto y el sexto fue para los Países Bajos, que aumentaron su participación del 0,84% al 1,31%.

El 91,27% de los ataques se lanzó contra objetivos ubicados en los diez primeros países.

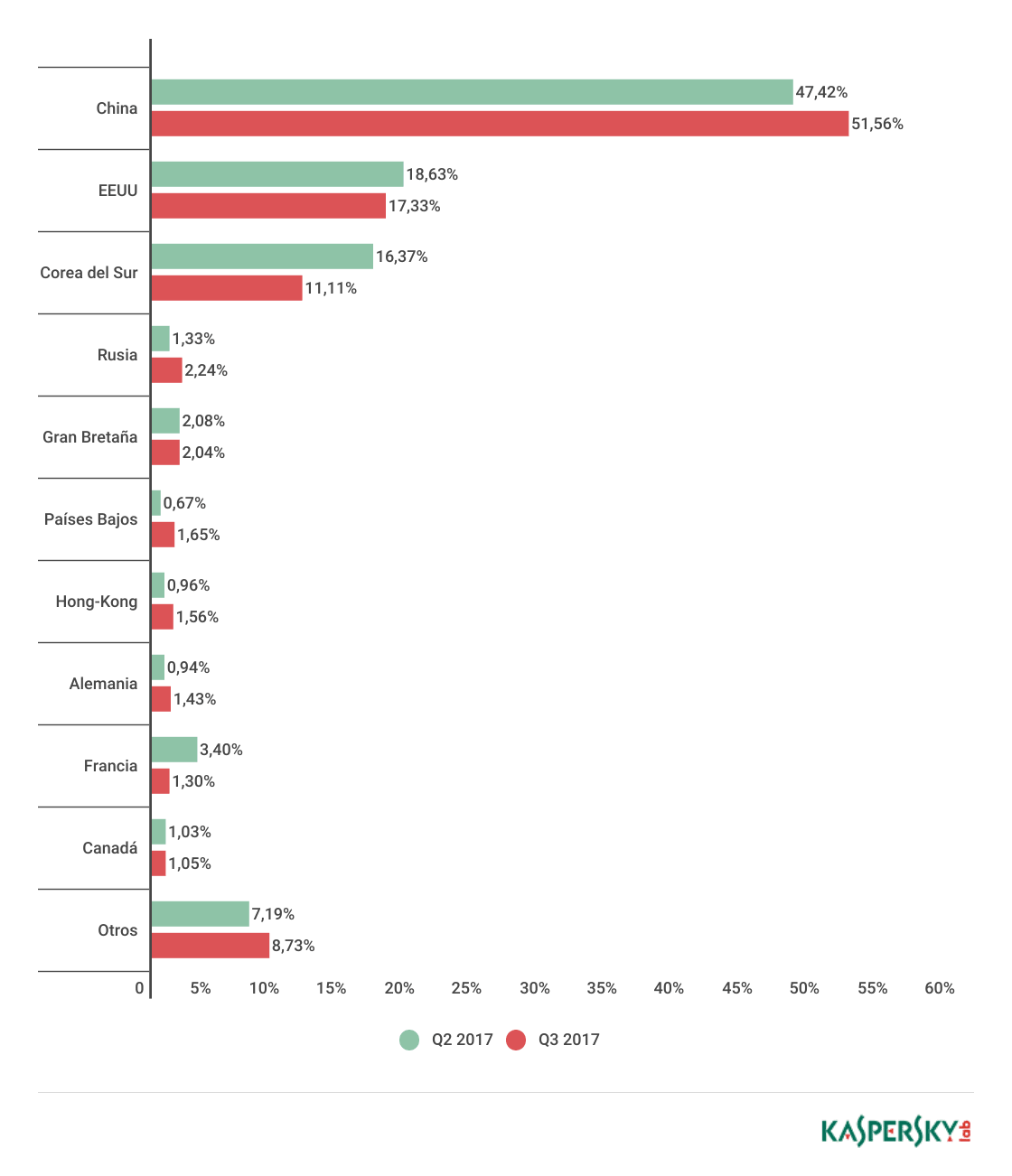

China conservó el primer lugar: en su territorio se encuentra el 51,56% de los blancos, 4,14 puntos porcentuales más que en el trimestre anterior. Estados Unidos y Corea del Sur se quedaron en el segundo y tercer lugares respectivos, a pesar de que la proporción de blancos en ambos países se redujo significativamente: del 18,63% al 17,33% en los EE.UU. y del 16,35% al 11,11% en Corea.

La proporción de blancos situados en el territorio de Rusia aumentó del 1,33% en el segundo trimestre al 2,24%. Como consecuencia, el país pasó de la séptima posición a la cuarta. Abandonaron el TOP10 Australia e Italia, y sus lugares los ocuparon Francia (1,43%) y Alemania (1,65%).

Dinámica del número de ataques DDoS

En el tercer trimestre de 2017 el número de ataques por día aumentó de 296 (24 de julio) a 1508 (26 de septiembre). Los valores máximos se registraron el 27 de julio (1399) y el 24 de septiembre (1497). Una relativa calma se observó el 28 de julio (300) y el 25 de septiembre (297).

Dinámica del número de ataques DDoS *, tercer trimestre de 2017

Debido a que los ataques DDoS pueden prolongarse de forma ininterrumpida por varios días, en la línea de tiempo un ataque puede contarse varias veces, una por cada día.

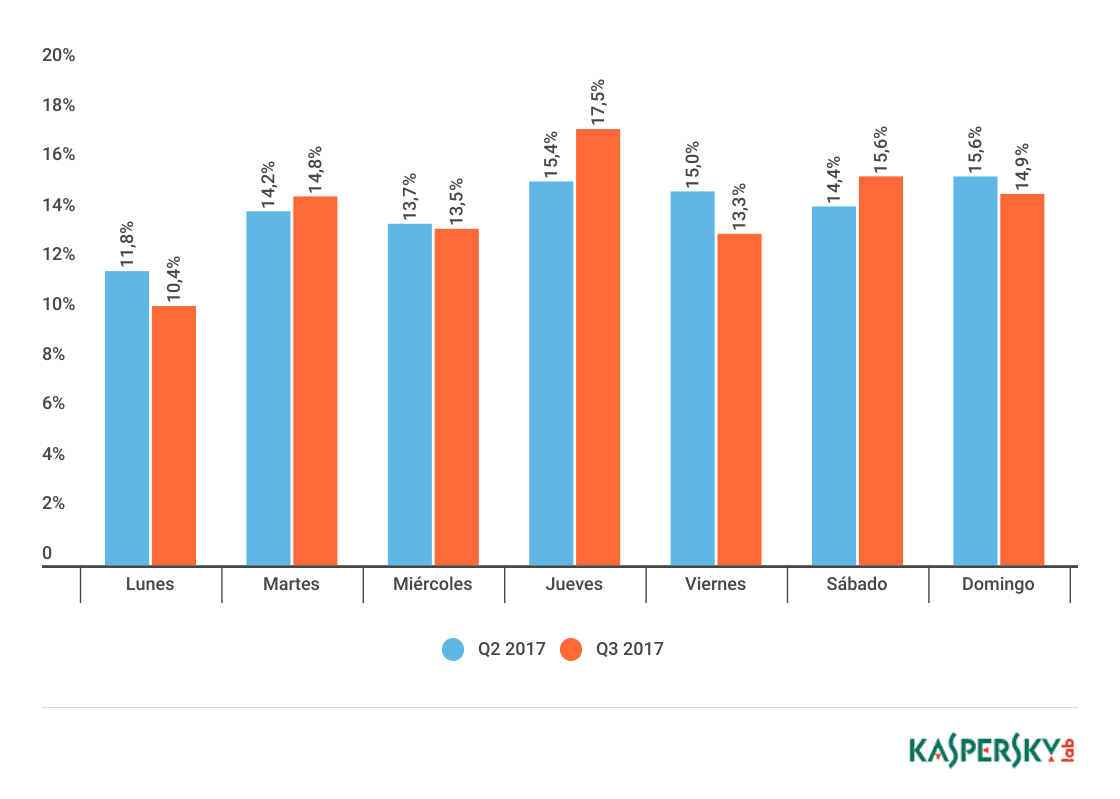

En el tercer trimestre de 2017 el día más “tranquilo” fue el lunes (10,39% de los ataques, en comparación con el 11,78% del trimestre anterior), y el pico de actividad se trasladó del sábado al jueves (17,54%). Como resultado, el sábado (15,59%) ocupó el segundo lugar por el volumen de ataques DDoS. El domingo se ubicó en el tercero (14,89%), y el martes con un pequeño margen (14,79%), en el cuarto.

Tipos y duración de los ataques DDoS

En el tercer trimestre de 2017, al igual que en el segundo, el número de ataques SYN-DDoS continuó creciendo: su participación aumentó del 53,26% al 60,43%. El índice de los ataques TCP se desplomó (del 18,18% al 11,19%), pero sigue ocupando el segundo lugar. Relativamente menos frecuentes fueron los ataques UDP (su proporción bajó del 11,91% al 10,15%), y los ataques ICMP (del 9,38% al 7,08%). La proporción de ataques HTTP, por el contrario, aumentó (del 7,27% al 11,6%), convirtiéndose en el tercero en popularidad.

Los índices de los ataques largos en el tercer trimestre se mantuvieron más o menos en el mismo nivel: el porcentaje de ataques de más de 150 horas fue del 0,02% (comparado con el 0,01%). La duración del ataque más largo se redujo de 277 a 215 horas. También disminuyó la proporción de ataques cortos, de menos de 4 horas (del 85,93% al 76,09%). En consecuencia, aumentó la proporción de ataques de 5 a 49 horas y de 50 a 99, que constituyeron el 23,55% y 0,3% respectivamente.

Servidores de administración y tipos de botnets

Los tres primeros países por el número de servidores de administración identificados en el tercer trimestre siguen siendo los mismos: en primer lugar, Corea del Sur, cuya participación creció aún más (del 49,11% al 50,16%), seguida por EE.UU., que experimentó un ligero aumento (16,94% en lugar de 16,07%). El tercer lugar le sigue perteneciendo a China, a pesar de que su participación se redujo del 7,74% al 5,86%. En total, los tres primeros países reunieron el 72,96% de servidores de administración, sólo un poco más que en el trimestre anterior.

En el TOP10 de los países más populares para alojar servidores de comando entraron Italia (1,63%) y el Reino Unido (0,98%), que sacaron de la lista a Canadá y Alemania. En comparación con el segundo trimestre, aumentó significativamente la proporción de Francia (del 1,79% al 2,93%) y Rusia (del 2,68% al 3,58%).

En el tercer trimestre, las botnet Linux siguieron quitándole espacios a las botnets Windows: el porcentaje de botnets identificadas fue del 69,62%, mientras que la participación de las botnets Windows se redujo al 30,38%.

Conclusión

En el tercer trimestre de 2017 se registró un crecimiento cuantitativo, tanto del número total de ataques DDoS, como de sus blancos. Como ya es tradición, el mayor número de orígenes y blancos de los ataques se detectó en China, seguida a gran distancia por los Estados Unidos y Corea del Sur. Los sistemas Windows perdieron mucha popularidad como base para la creación de botnets, mientras que la cuota de las botnets Linux tuvo un crecimiento inversamente proporcional.

Entre las peculiaridades de este trimestre también se pueden destacar los frecuentes ataques a las plataformas ICO. El tema de las criptomonedas en el tercer trimestre no sale de las pantallas de los monitores ni de las páginas de los periódicos, y los atacantes no podían quedarse ajenos a esta tendencia. Otro detalle de este trimestre es el aumento de la proporción de ataques multicomponente, formados por varias combinaciones de técnicas SYN, TCP Connect, HTTP-flood y UDP flood.

Los ataques DDoS en el tercer trimestre de 2017