Resumen de noticias

El tercer trimestre de 2021 trajo consigo dos nuevos vectores de ataques DDoS, que pueden suponer una grave amenaza hasta para los principales recursos web. Un equipo de investigadores de la Universidad de Maryland y de la Universidad de Colorado en Boulder ha encontrado una forma de falsificar la dirección IP de una víctima a través del protocolo TCP. Hasta ahora, los ataques de amplificación se habían llevado a cabo sobre todo mediante el protocolo UDP, ya que no requiere que se establezca una conexión y permite la suplantación de la IP. En cambio, el protocolo TCP implementa un protocolo de enlace de tres pasos en el que el cliente y el servidor establecen una conexión y confirman que están listos para intercambiar tráfico. Si la víctima recibe una respuesta del servidor para una solicitud que no ha enviado, simplemente descartará la respuesta.

El ataque descrito por los investigadores abusa de los dispositivos de seguridad situados entre el cliente y el servidor (los llamados middleboxes: cortafuegos, balanceadores de carga, NAT, DPI (Deep Packet Inspection) y otros). Muchos de ellos pueden interferir en una conexión TCP, por ejemplo, para bloquear una conexión a un recurso prohibido, y a menudo reaccionan ante un paquete recibido de una de las partes sin ver el panorama completo ni controlar la corrección de la sesión del TCP. Si se envía una solicitud a un dispositivo de este tipo en nombre de una víctima para acceder a un recurso prohibido, la respuesta puede ser de un tamaño mucho mayor. Por ejemplo, los investigadores encontraron más de 386.000 dispositivos que dan un factor de amplificación de más de 100, de los cuales más de 97.000 pueden amplificar un ataque más de 500 veces y 192 pueden amplificar un ataque más de 51.000 veces.

El segundo ataque, descrito por Nexusguard y bautizado como Black Storm, permite abusar de cualquier dispositivo de red. Un atacante puede enviar solicitudes a los puertos cerrados de los dispositivos de la red de un proveedor de servicios de comunicación (CSP) en nombre de otros dispositivos de la misma red. Los dispositivos receptores responderán a estas solicitudes con un mensaje de que el puerto no está disponible. Estos mensajes consumen muchos recursos en el procesamiento, lo que provoca que los dispositivos de las víctimas se sobrecarguen y no puedan aceptar solicitudes legítimas. Los investigadores señalan que este método permite a un atacante dejar fuera de servicio no sólo servidores individuales, sino toda la red de un ISP, incluso si es uno de gran tamaño.

Otro acontecimiento destacado del trimestre es el descubrimiento de la nueva botnet Mēris, capaz de lanzar potentes ataques DDoS. Según Yandex y Qrator Labs, que fueron los primeros en publicar información sobre la botnet, ésta está formada por dispositivos de red de alto rendimiento, principalmente Mikrotik, y utiliza en sus ataques técnicas de HTTP pipelining, que permiten enviar múltiples peticiones a un servidor dentro de una misma conexión sin necesidad de esperar respuesta a cada una. Los ataques de esta red de bots se caracterizan por un gran número de peticiones por segundo. Por ejemplo, un ataque DDoS a un cliente de Cloudflare atribuido a Mēris fue de 17.2 millones de peticiones por segundo, aunque duró menos de un minuto, mientras que Yandex informó de 21.8 millones de peticiones por segundo.

El sitio web de Brian Krebs, un conocido periodista de seguridad, también fue blanco de un ataque breve, pero potente por parte de Mēris. Como señala Krebs, el número de peticiones por segundo, aunque no es tan impresionante como el de Yandex y Cloudflare, era más de cuatro veces superior a la potencia de los ataques de Mirai a su sitio.

Otra revista de seguridad informática, Infosecurity Magazine, ha decidido cambiar su proveedor de alojamiento por otro más fiable tras sufrir un ataque DDoS. Los periodistas mostraron creatividad a la hora de cubrir las noticias mientras su sitio web estaba inaccesible: empezaron a publicar podcasts en SoundCloud, sobre los que informaron a sus lectores en Twitter.

We won't let our #DDoS stop us doing what we love! So, here's our BRAND NEW IntoSecurity Daily #podcast -a round up of all the TOP news headlines you need to know each day in a snappy bite-size format with our editorial team @InfosecEditor @ReporterCoker https://t.co/gR7D54BSYT pic.twitter.com/AAYehW8Ux0

— Infosecurity Magazine (@InfosecurityMag) July 26, 2021

Los ataques DDoS a gran escala arrasaron en Nueva Zelanda en el tercer trimestre, y al menos algunos según Yandex y Qrator Labs fueron lanzados por la misma botnet Mēris. En particular, los investigadores atribuyen a la nueva red zombi el ataque a uno de los clientes de Vocus, un importante proveedor neozelandés, que provocó breves interrupciones en las comunicaciones de todo el país. Para detener el ataque, la empresa actualizó una de las reglas de su plataforma de protección DDoS, lo que provocó las fallas. Además del cliente no identificado de Vocus, la ola de ataques DDoS ocurrida en Nueva Zelanda tuvo como objetivo los bancos ANZ y Kiwibank, el NZ Post y el servicio meteorológico MetService.

Una tendencia notable durante el trimestre fueron los ataques de ransomware a proveedores de VoIP, que afectaron a proveedores de comunicaciones en el Reino Unido, Canadá y Estados Unidos. Eran muy potentes y complejos, y los clientes de las organizaciones afectadas experimentaron problemas tanto en la comunicación de voz como en la mensajería. Los atacantes se hacían pasar por el grupo de extorsión REvil y exigían un enorme rescate para detener el ataque. Sin embargo, es imposible decir con certeza si es REvil u otro grupo el que está detrás de los ataques. Como mínimo, los ataques de los extorsionadores contra la VoIP se han limitado a los DDoS, mientras que REvil se centra principalmente en el cifrado de datos, aunque los delincuentes no rehúyen otros métodos para presionar a las organizaciones.

Bitcoin.org, uno de los portales más antiguos dedicados a Bitcoin, también se enfrentó a la extorsión mediante DDoS. A diferencia de los ataques a proveedores de VoIP, los atacantes estaban dispuestos a conformarse con medio Bitcoin, que para un portal de noticias no comercial es una suma considerable.

Los operadores de malware en el tercer trimestre también decidieron recurrir a los DDoS como herramienta de intimidación. Los atacantes enviaron mensajes indicando que los recursos de la empresa destinataria estaban siendo utilizados en un ataque DDoS y que podrían tener problemas legales. Las cartas contenían un enlace a un directorio en la nube que supuestamente contenía detalles del incidente, pero en realidad, contenía el descargador de malware BazarLoader.

En algunos países, los ataques DDoS han tenido como objetivo los recursos dedicados a las actividades de lucha contra el COVID-19. En agosto, los atacantes trataron de “derribar” un portal de citas de vacunación en Manila. Y en septiembre, el sitio web holandés CoronaCheck, que proporciona códigos QR para que los residentes visiten cafés y sitios culturales, sufrió un ataque DDoS. Como resultado, los usuarios no pudieron recibir los códigos QR y sus intentos de obtener una respuesta del servicio agravaron la situación.

En el tercer trimestre se produjeron varios ataques DDoS por motivos políticos en varios países. Por ejemplo, a principios y mediados de julio, unos desconocidos inundaron los recursos de los servicios de seguridad de Rusia y Ucrania con tráfico basura. A finales de mes, el periódico ruso Vedomosti fue víctima de un DDoS. Lo más probable es que el ataque estuviera relacionado con una de las publicaciones del portal. A mediados de agosto, los atacantes intentaron dificultar el acceso de los usuarios al material de los sitios web de la organización filipina de derechos humanos Karapatan. Y a finales de mes, el sitio web del presidente de la Comisión Electoral Federal de Alemania, donde se celebraron las elecciones al Bundestag el 26 de septiembre, sufrió un breve ataque.

Como ya es tradición, tampoco estuvieron ausentes los ataques a los servidores de juegos. En el tercer trimestre de 2021, los servidores europeos de Final Fantasy XIV se vieron afectados. Durante varias horas, los jugadores fueron expulsados del juego, experimentaron “ralentizaciones” y problemas de autorización.

Por su parte, Ubisoft, la empresa desarrolladora de Tom Clancy’s Rainbow Six: Siege, que también se ve periódicamente afectada por torrentes de tráfico basura, ganó un juicio en el tercer trimestre contra un grupo de atacantes que distribuía software para lanzar ataques DDoS al juego. Los demandados fueron condenados a pagar a la empresa 153.000 dólares por daños y perjuicios, así como a cesar las ventas del software y a cerrar los recursos comerciales relacionados.

Otro empresario, operador de dos “stressers” (recursos para realizar ataques DDoS) fue declarado culpable de ciberdelincuencia por el tribunal. El veredicto no se anunciará hasta enero de 2022. La pena puede ser severa: hasta 35 años de prisión. Según los investigadores, sólo uno de los recursos del atacante se utilizó para atacar a más de 200.000 objetivos, entre los que se encontraban recursos gubernamentales, financieros, educativos y de juego.

Un destino un poco más incierto es el del operador de la red de bots WireX, que atacó a una cadena hotelera internacional en 2017. El Departamento de Justicia de Estados Unidos presentó cargos en su contra en septiembre de 2021, pero el autor aún no ha sido capturado. Las autoridades policiales creen que se encuentra en Turquía.

Tendencias del trimestre

Ha sido un tercer trimestre muy interesante, que en verdad no ha sido tranquilo: en contra de nuestras expectativas, hemos visto un crecimiento inusual para este periodo.

Número comparativo de ataques DDoS, segundo y tercer trimestre de 2021, y tercer trimestre de 2020. Los datos del tercer trimestre de 2020 se toman como el 100% (descargar)

Como puede verse en el gráfico, el número de ataques experimentó un aumento notable en el tercer trimestre, tanto en relación con el trimestre anterior como con el año anterior. Esto es interesante porque el mercado de criptomonedas está tan fuerte como siempre, y la tasa de crecimiento del mercado de DDoS es similar a la que vimos antes de que comenzara el crecimiento explosivo de las criptomonedas. Durante los últimos años, estos dos mercados han estado compitiendo por los recursos informáticos: como muchas redes de bots pueden utilizarse tanto para lanzar ataques DDoS como para la criptominería, el alto precio de las criptomonedas ha estado desviando parte de la capacidad de DDoS, como hemos escrito en repetidas ocasiones. Ahora, a juzgar por la tendencia al alza del mercado de DDoS en medio de un mercado de criptomonedas en alza, los recursos han empezado a asignarse de forma diferente. Y parece que estamos ante una regularidad: hay demanda por los servicios de DDoS, y es probable que su prolongada escasez haya hecho subir sus precios, haciéndolos rentables para los operadores de botnets que buscan volver a lanzar ataques. Es así que el mercado de DDoS parece estar volviendo al ritmo de crecimiento de finales de 2019.

Respecto a los ataques DDoS del tercer trimestre, nos gustaría mencionar un ataque inusual, cuyos datos no se incluyeron en las estadísticas anteriores. Tuvo lugar en agosto, y el objetivo era la cuenta personal de los aspirantes a una universidad pública. El ataque fue mixto, se realizó en los niveles L4 y L7 y se prolongó por varios días después de que el recurso objetivo ya había migrado a Kaspersky DDoS Protection. Este ataque es interesante por dos razones. En primer lugar, los atacantes eligieron vectores de ataque que llevaron a la completa inaccesibilidad del recurso. En segundo, es bastante inusual que el ataque no haya cesado aún mucho después del inicio del filtrado. Continuar un ataque cuando ya no afecta a la disponibilidad del recurso objetivo no tiene sentido, pues sólo aumenta el riesgo de que se detecten los nodos de la botnet. En consecuencia, en la gran mayoría de los casos, los ataques se detienen en cuanto se inicia un filtrado de tráfico eficaz. Estos dos matices sugieren, como mínimo, que los organizadores del atentado tienen conocimientos técnicos superiores a la media y suficientes recursos materiales. Se desconocen los objetivos de este ataque, y aunque los ataques DDoS a sitios web de organizaciones educativas no son inusuales en el tercer trimestre, este ataque parece demasiado sofisticado y costoso para pensar que su autore es un simple matón escolar.

Estadísticas

Metodología

Kaspersky tiene muchos años de experiencia en la lucha contra las amenazas informáticas, como los ataques DDoS de diversos tipos y de diferentes grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protection e intercepta y analiza los comandos enviados a los bots desde los servidores de comando y control. Al mismo tiempo, para iniciar la protección, no es necesario esperar a que se infecten los dispositivos del usuario, ni que ocurra la ejecución real de los comandos de los atacantes.

Este informe contiene las estadísticas de DDoS Intelligence del tercer trimestre de 2021.

En este informe consideramos como ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supera las 24 horas. Por ejemplo, si el mismo recurso fue atacado por la misma red de bots con 24 horas o más de diferencia, los tratamos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y los datos que se presentan en esta sección no abarcan todos y cada uno de los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

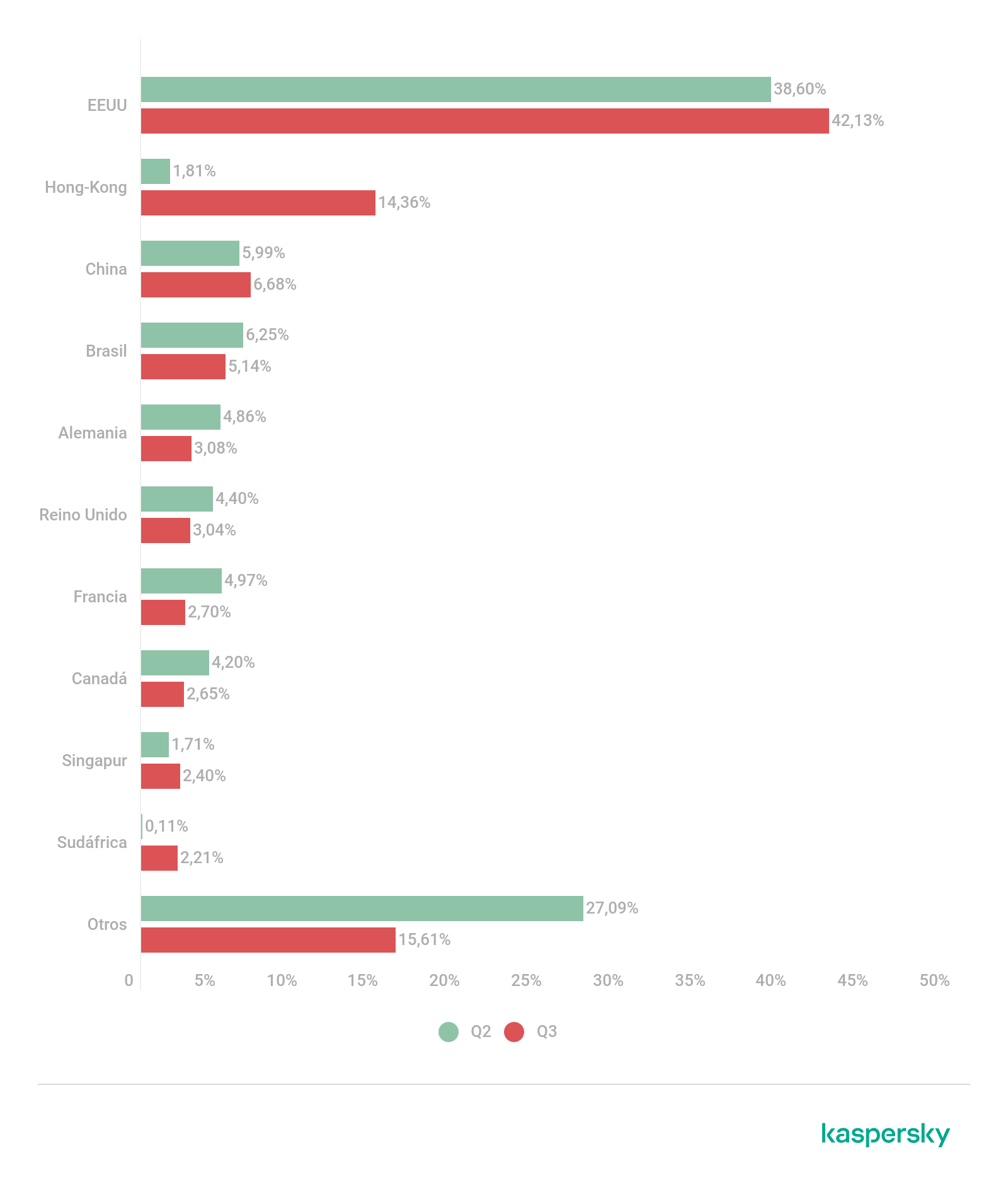

- En el tercer trimestre, el 40.80% de los ataques DDoS tuvieron como objetivo recursos situados en Estados Unidos. Estos recursos representaron el 42.13% de todos los objetivos únicos.

- Hong Kong volvió al TOP 3 tanto en número de ataques DDoS (15.07%) como en número de objetivos únicos (14.36%).

- El tercer trimestre batió todos los récords de ataques DDoS por día: observamos 8825 ataques el 18 de agosto, y más de cinco mil ataques el 21 y 22 de agosto.

- La duración media y máxima de los ataques DDoS disminuyó en el tercer trimestre a 2.84 horas y 339 horas, respectivamente.

- La mayoría de los ataques DDoS del tercer trimestre fueron del tipo SYN-flood.

- La mayoría de los servidores de comando y control de las redes de bots se encontraban en Estados Unidos (43.44%), mientras que la mayor parte de los bots que atacaron las trampas de Kaspersky estaban en China.

Geografía de los ataques DDoS

En el tercer trimestre de 2021, el porcentaje de ataques a recursos situados en Estados Unidos aumentó en 4.8 puntos porcentuales, alcanzando el 40.80%. Este país sigue encabezando la lista de ataques DDoS. La Región Administrativa Especial de Hong Kong ocupa el segundo lugar (15.07%). Tras una pausa en el primer y segundo trimestres, la cuota de ataques en esta región aumentó de golpe en 12.61 puntos porcentuales. Por su parte, la cuota de China (7.74%) volvió a caer, haciendo que descienda al tercer puesto.

En cuarto lugar sigue estando Brasil (4.49%), cuya cuota ha mostrado un ligero descenso. Sudáfrica (3.09%) subió al quinto puesto, sumando 3 puntos porcentuales y desplazando a Canadá (3.07%) al sexto lugar. A Canadá le siguen Alemania (2.88%), Francia (2.78%) y el Reino Unido (2.72%). Singapur (2.35%) ocupa el último lugar de la clasificación.

Distribución de ataques DDoS por países o territorios dependientes, segundo y tercer trimestre de 2021 (descargar)

Es similar el cuadro de los objetivos únicos de los ataques DDoS. Estados Unidos (42.13%), cuya cuota aumentó respecto al trimestre anterior, sigue estando en primer lugar. En segundo lugar se encuentra la Región Administrativa Especial de Hong Kong Hong Kong (14.36%), cuya cuota en el primer semestre de 2021 experimentó un descenso constate, pero aumentó drásticamente en el tercer trimestre. China (6.68%) ocupa el tercer puesto, desplazando a Brasil (5.14%) al cuarto. El resto de las posiciones del TOP 10 están ocupadas por los mismos países que en la clasificación de ataques, pero en otro orden. Alemania (3.08%) y el Reino Unido (3.04%) ocupan el quinto y el sexto lugar con diferencias mínimas, seguidos de Francia (2.70%), Canadá (2.65%), Singapur (2.40%) y Sudáfrica (2.21%).

Distribución de objetivos únicos por países o territorios dependientes, segundo y tercer trimestre de 2021 (descargar)

Dinámica del número de ataques DDoS

En cuanto al número de ataques DDoS, el tercer trimestre fue inusualmente turbulento. El comienzo de julio fue relativamente tranquilo, pero a mediados de mes el número de ataques diarios ya superaba los 1000, y el 18 de agosto se produjeron 8825 ataques DDoS. Otros dos días, el 21 y el 22 de agosto, el número de ataques diarios superó los cinco mil, y el 2 y el 6 de agosto, el 16, el 18, el 19 y el 22 de septiembre superó los tres mil.

Dinámica de los ataques DDoS, tercer trimestre de 2021 (descargar)

En los días más tranquilos del trimestre, vimos algo menos de 500 ataques DDoS: 494 ataques el 2 de junio y 485 ataques el 3 de junio.

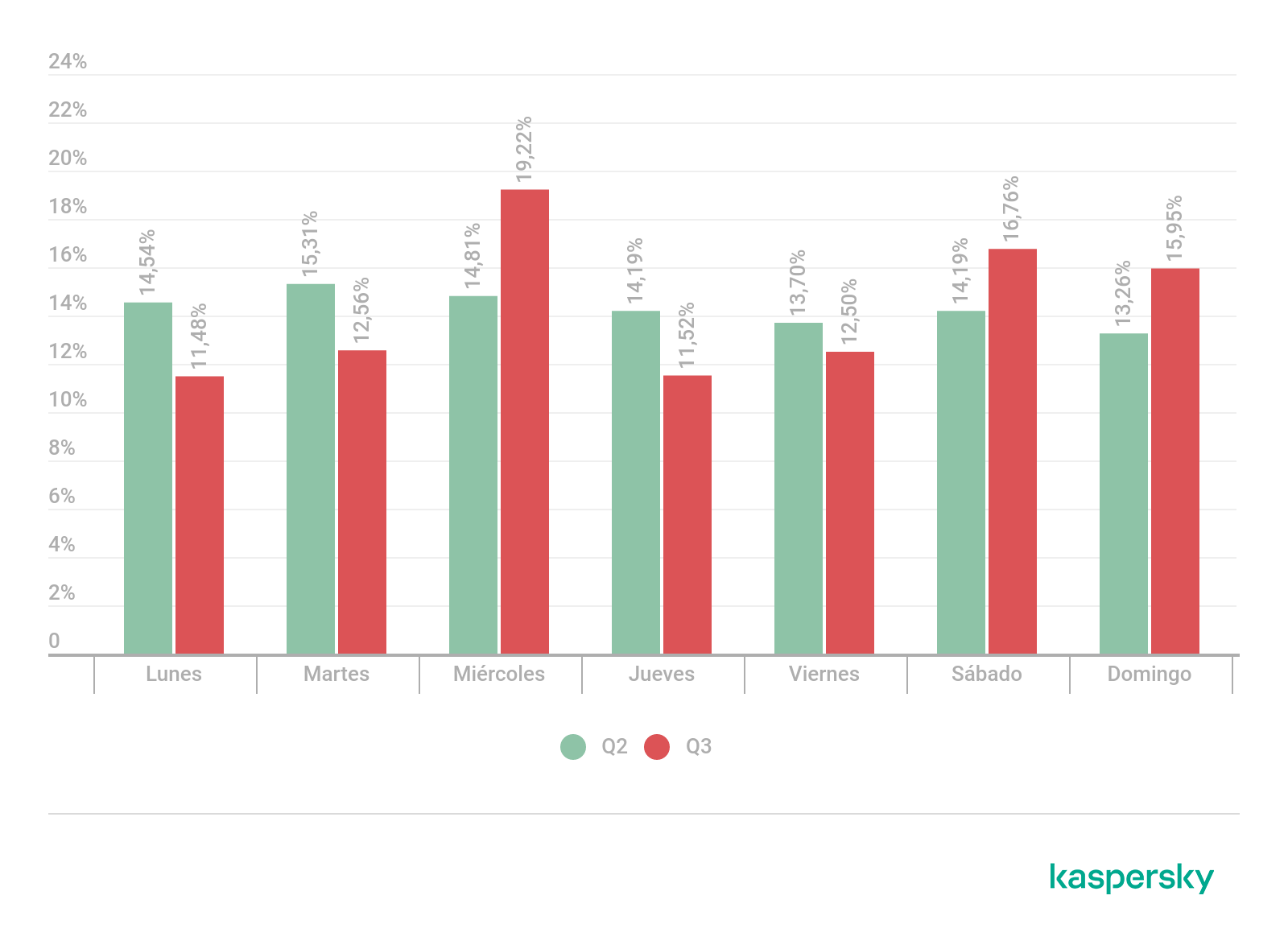

La distribución de los ataques DDoS por día de la semana en el tercer trimestre fue la más desigual del año, con una diferencia de 7.74 puntos porcentuales entre el día más activo y el más tranquilo. La mayor parte de los ataques (19.22%) ocurrió los miércoles. En ello influyó en gran medida el pico de actividad de DDoS el miércoles 18 de agosto. También aumentó la proporción de atentados perpetrados el sábado y el domingo, lo que supuso dos picos más en agosto. En los demás días, la proporción de actividad de DDoS disminuyó en comparación con el trimestre anterior. Los ciberdelincuentes descansaron con mayor frecuencia los lunes (11.48%).

Distribución de ataques DDoS por días de la semana, segundo y tercer trimestres de 2021 (descargar)

Duración y tipos de ataques DDoS

En el tercer trimestre, la duración media de los ataques DDoS disminuyó a 2.84 horas. Esto puede deberse a la reducción del número de ataques de 50 o más horas de duración y al aumento del número de ataques de duración relativamente corta. En particular, aunque la proporción de ataques DDoS muy cortos (86.47%) disminuyó en comparación con el trimestre anterior, su número casi se duplicó: 63.7 mil frente a 33 mil en el segundo trimestre. Sin embargo, el ataque más largo del tercer trimestre duró 339 horas, más de la mitad de la duración del ataque récord del período anterior.

Distribución de los ataques DDoS por duración, segundo y tercer trimestre de 2021 (descargar)

En cuanto a los tipos de ataques, los ataques SYN-flood volvieron a ocupar la primera posición en el tercer trimestre, con un 51.63% de los ataques realizados de este modo. En segundo lugar está UDP-flood (38.00%). En comparación con el trimestre anterior, su cuota se redujo en 22 puntos porcentuales. Por su parte, TCP-flood se mantuvo en tercer lugar, pero su cuota también disminuyó y fue del 8.33%. Los ataques HTTP (1.02%) y GRE (1.01%) intercambiaron puestos, con una diferencia de sólo 0.01 puntos.

Distribución de ataques DDoS por tipo, tercer trimestre de 2021 (descargar)

Distribución geográfica de las botnets

La mayor parte de los servidores de comando y control de botnets en el tercer trimestre se encontraban en EE.UU. (43.44%), país cuya cuota, sin embargo, disminuyó en 4.51 puntos porcentuales. Alemania se mantuvo en segundo lugar (10.75%) con una cuota que también disminuyó ligeramente, y los Países Bajos se mantuvieron en tercer lugar (9.25%). Rusia (5.38%) pasa al cuarto puesto, desplazando a Francia (3.87%), que este trimestre comparte el sexto y séptimo lugar con la República Checa (3.87%). Canadá (4.73%) ocupa el quinto puesto. El país que ocupa el octavo lugar por el número de servidores comando es el Reino Unido (2.58%). Rumanía (1.94%) y Suiza (1.94%) completan la clasificación.

Distribución de los servidores de administración de botnets por países o territorios dependientes, tercer trimestre de 2021 (descargar)

Ataques a las trampas de IoT

Al igual que en el trimestre anterior, China (30.69%), Estados Unidos (12.59%) y Alemania (5.58%) fueron los países con más bots activos que atacaron las trampas SSH de Kaspersky para agregarlas a botnets. En cuarto lugar está Brasil (5.53%), en quinto lugar India (4.09%) y en sexto lugar Vietnam (3.48%). El séptimo lugar fue para Rusia (2.67%), desde donde partió el 34.39% de los ataques contra las trampas SSH. Los bots ubicados en Irlanda (23.36%) y Panamá (19.58%), ya conocidos desde el segundo trimestre, fueron también una fuente importante de ataques. Irlanda albergó el 0.21% de los dispositivos atacantes y Panamá el 0.09%. Un solo bot potente es suficiente para llevar a cabo un gran número de ataques a los dispositivos IoT.

Distribución geográfica de los dispositivos desde los que se atacaron las trampas SSH de Kaspersky, tercer trimestre de 2021 (descargar)

La mayoría de las direcciones IP de los dispositivos que atacaron nuestras trampas Telnet también se encontraban en China (41.12%). El segundo país con más bots es India (15.22%) y el tercero Rusia (5.98%). También figuran en el TOP 10 Brasil (4.21%), Vietnam (2.83%), Estados Unidos (2.73%), provincia de Taiwán (2.17%), República Dominicana (2.02%), Irán (1.88%) y Corea del Sur (1.47%).

Distribución geográfica de los dispositivos desde los que se atacaron las trampas Telnet de Kaspersky, tercer trimestre de 2021 (descargar)

El número de ataques de trampas Telnet generalmente se correlaciona con el número de bots. Por ejemplo, casi dos tercios de los ataques del tercer trimestre procedieron de China (65.45%), mientras que los bots de Estados Unidos (10.44%), Rusia (8.43%) e India (5.89%) representaron casi una cuarta parte más.

Conclusión:

El tercer trimestre fue inusualmente dinámico en términos de ataques DDoS, ya que algunos días se produjeron varios miles de ataques. Al mismo tiempo, la duración de los ataques, tanto la media como la máxima, disminuyó en relación con el trimestre anterior, lo que significa que durante este periodo se produjeron muchos ataques de corta duración.

El cuarto trimestre es tradicionalmente rico en ataques DDoS: las organizaciones que estuvieron de vacaciones durante el verano vuelven al trabajo, y la abundancia de días festivos y rebajas estimulan la lucha por los clientes, incluso a través de métodos ilegales. No hay razón para creer que el cuarto trimestre de este año vaya a ser diferente. Aunque el Bitcoin volvió a alcanzar un máximo histórico en octubre, lo que podría desencadenar que se reasigne más potencia de procesamiento a la criptominería, pronosticamos un aumento de los ataques y estaríamos muy sorprendidos si se mantuvieran al mismo nivel que en el tercer trimestre o que disminuyeran.

Ataques DDoS en el tercer trimestre de 2021