Resumen de noticias

En el segundo trimestre de 2022 predominaron los ataques DDoS lanzados por motivos políticos, al igual que en el período anterior. El grupo Altahrea, que se opone a la OTAN y sus socios, atacó a los medios de transporte estatales de Israel y el Reino Unido. En Israel, el blanco de los ataques fue la Autoridad Aeroportuaria; en el Reino Unido, la Autoridad del Puerto de Londres. También se atribuye al grupo el ataque a sitios web vinculados al Ministerio de Defensa de Turquía.

También continuaron los atentados relacionados de uno u otro modo con el conflicto entre Rusia y Ucrania. El grupo hacktivista prorruso Killnet, que se dio a conocer al público en enero de 2022, reivindicó la responsabilidad de los ataques DDoS lanzados contra los sitios web de varias organizaciones europeas entre abril y junio. Desde el 18 de abril, los sitios web del gobierno y transporte checo, entre ellos los de los ferrocarriles y los aeropuertos, fueron blanco de ataques. Después, el 29 de abril, los delincuentes atacaron los sitios web del gobierno rumano, incluidos los del servicio de Control de Fronteras, así como los del transporte ferroviario y el banco Optbank. El 8 de mayo también atacaron sitios web alemanes, entre ellos los del Bundestag y la policía. Italia fue otro de los objetivos de los ataques DDoS: el 11 de mayo, los sitios web del Senado, la Cámara Alta del Parlamento, el Instituto Nacional de Salud y el Club Nacional del Automóvil resultaron afectados. Los atacantes utilizaron la técnica “slow HTTP”: transmitían el cuerpo de la petición a velocidades extremadamente lentas y enviaban peticiones HTTP incompletas, obligando a los servidores de las víctimas a asignar recursos para esperar los demás datos. Ataques posteriores, también atribuidos a Killnet, afectaron al Ministerio de Asuntos Exteriores y a la Asociación Nacional de Magistrados de Italia. Y a finales de junio, los hacktivistas atacaron la Red Nacional de Datos Segura y otros recursos del gobierno lituano. También asumieron la responsabilidad de los ataques DDoS lanzados durante el trimestre contra varias organizaciones europeas, que aún no han confirmado públicamente los incidentes.

En algunos casos, nadie reivindicó la autoría de atentados que también tienen una supuesta motivación política. Por ejemplo, los sitios web de la editorial Vltava Labe Media estuvieron inaccesibles del 6 al 7 de abril. Según la organización, ha sufrido repetidos ataques DDoS desde el inicio de la crisis de Ucrania. Los sitios web del Ministerio de Asuntos Exteriores y del Ministerio de Defensa finlandés no estuvieron disponibles el 8 de abril, día en que el Presidente ucraniano Zelenski se dirigió al parlamento del país. A mediados de abril, Islandia sufrió una serie de ataques dirigidos a sitios web de diversas organizaciones, incluidos los medios de comunicación. La policía sospecha que también hubo un motivo político: en marzo, los dirigentes del país anunciaron su intención de aumentar el presupuesto de defensa. Algunos de los recursos afectados se vieron obligados a utilizar el geobloqueo para seguir en línea.

Las acciones anónimas y de motivación política también incluyeron un ataque DDoS al correo ucraniano Ukrposhta el 22 de abril, después de que se pusieran a la venta sellos con la imagen del crucero de misiles Moskvá. Los ataques DDoS contra sitios web del gobierno estonio, entre ellos el Departamento de Sistemas de Información del Gobierno (RIA), continuaron desde el 21 y al menos hasta el 25 de abril. El sector estatal de Estonia también fue atacado el 9 de mayo: el sitio web del Ministerio de Asuntos Exteriores del país sufrió daños.

Como mínimo, algunos ataques contra recursos ucranianos y pro-ucranianos se llevaron a cabo a través de sitios web de WordPress hackeados. Los delincuentes inyectaron un script en el código de las páginas principales de un sitio web que envía peticiones a varios objetivos a nombre de los visitantes del sitio. Esta técnica es similar a la de los ataques hacktivistas conducidos contra recursos rusos, sobre los que escribimos el trimestre pasado. La única diferencia de que entonces los hacktivistas creaban y distribuían sitios de “creación de estrés” a los simpatizantes. Curiosamente, entre los objetivos de los sitios de WordPress hackeados se encontraba un recurso hacktivista que atacó a los medios de comunicación rusos el trimestre pasado.

Los sitios web rusos también continuaron siendo blanco de ataques DDoS en el segundo trimestre. Los ataques, como antes, se coordinaban a través de los canales pro-ucranianos de Telegram. Durante el Foro Económico Internacional de San Petersburgo, los hacktivistas atacaron los sistemas informáticos del evento, por lo que el discurso del presidente ruso tuvo que ser pospuesto por una hora. El sistema de acreditación y el centro de prensa del Foro Económico Internacional de San Petersburgo también tuvieron problemas en su trabajo.

Otros objetivos de ataques DDoS fueron el portal de servicios estatales y la aplicación móvil de Gosuslugi. Según el Ministerio de Asuntos Digitales de Rusia, la carga de estos recursos se multiplicó casi por diez. Además, las agencias federales Servicio Federal de Supervisión de la Protección y el Bienestar del Consumidor y Servicio Federal de Supervisión Veterinaria y Fitosanitaria fueron atacadas. El sitio web oficial de este último informó que el principal objetivo de los ciberdelincuentes era el sistema Mercury de certificación electrónica de partidas veterinarias.

Otros recursos para la gestión de documentos electrónicos también fueron atacados. El ataque al Sistema Único de Información Automatizada para el Registro del Alcohol (EGAIS) dificultó los envíos de los productores y distribuidores a las tiendas. Y debido al mal funcionamiento del operador de datos fiscales OFD.ru, las facturas llegaron a la oficina de impuestos con grandes retrasos. El tráfico basura también afectó al Sistema Nacional de Etiquetado Digital “Chestny znak”.

Entre los recursos de administración, se vieron afectados los sitios web del gobierno de la región de Perm y su asamblea legislativa local. Los hacktivistas también atacaron a los medios de comunicación: Novgorod.ru, Zebra TV, Amurskaya Pravda, Sibkrai.ru, GTRK Lotos y otras publicaciones regionales informaron de fallas en sus portales.

Una ola de ataques arrasó a los proveedores de servicios privados. Según CNews, la empresa rusa 1C dejó de tener disponibles sus productos 1C:EDo, 1C-OFD, 1C:Reporting y otros servicios durante varios días. El banco privado RosDorBank detectó un impresionante volumen de tráfico malicioso (de hasta 3 millones de solicitudes por segundo). Representantes de varias aerolíneas rusas, entre ellas Rossiya, Aurora y Alrosa Mirny Air Enterprise, informaron de campañas de DDoS contra sus sitios web. Y el periódico farmacéutico Moscow Pharmacies informó que AptekaMos.ru y otros sitios web de destacados sitios concentradores de farmacias, cadenas de farmacias y publicaciones farmacéuticas habían sido atacados a diario de marzo a junio.

El día del lanzamiento oficial, la tienda rusa de aplicaciones NashStore, homóloga de App Store y Google Play, experimentó fallas de funcionamiento. Por otra parte, al iniciar el periodo de las pruebas de acceso a universidades, también comenzaron los ataques masivos DDoS a los sitios web de las universidades rusas. Los visitantes se toparon con problemas de acceso a algunos de los recursos de las universidades URAP y la Politécnica de Moscú, la Universidad Estatal de Astracán V.N. Tatischev, la Universidad Federal de Siberia, así como las universidades de Yaroslavl, Perm e Irkutsk, y las instituciones de educación superior de las Repúblicas de Tatarstán y Komi, en el krai de Altai, el Óblast de Amur y otras regiones del país. A menudo, los instigadores de los ataques DDoS contra instituciones educativas, especialmente en el periodo señalado, son los propios estudiantes, pero en este caso los ataques se coordinaron también a través de los canales proucranianos de Telegram.

Además de las universidades rusas, las instituciones educativas de Estados Unidos también se vieron afectadas por ataques DDoS: el Distrito Escolar de Topeka USD 501, en Kansas, sufrió un ataque que desconectó a las instituciones educativas de Internet durante cinco minutos. Eso llevó a que la administración derivara su protección DDoS a una empresa especializada.

Como ya es costumbre, no faltaron los ataques a la industria del juego. Los fans de World of Warcraft, Overwatch, Call of Duty y Diablo III tuvieron problemas para acceder a los juegos durante poco más de una hora el 11 de mayo debido a un ataque DDoS a los servidores de Battle.net. Y el juego Step, en el que los jugadores reciben criptomonedas a cambio de carreras reales e intercambian entrenadores virtuales, informó de varios incidentes en junio. Los ataques se produjeron tras una actualización en la que los desarrolladores introdujeron un sistema antitrampas. La administración del juego tuvo que pedir a los usuarios que “se tomen un descanso” y dejen de competir durante un tiempo para que no haya fallas en la acreditación de las recompensas.

En el sector de las criptomonedas, los ataques DDoS no son raros. Suelen coincidir con acontecimientos importantes, como el lanzamiento de una nueva criptomoneda o las fluctuaciones de los tipos de interés. En el segundo trimestre de 2022, y a pesar de su vinculación con el dólar, el sitio de la moneda estable Tether fue el blanco de un ataque DDoS después de que su valor cayera.

Los ataques de ransomware DDoS, que estuvieron varias veces en los titulares en 2020 y 2021, casi han desaparecido. Tuvo resonancia un solo ataque de un grupo que se hizo pasar por el operador del notorio cripto-ransomware REvil. La tendencia a la baja de este tipo de ataques también fue señalada por nuestros colegas de Cloudflare en su informe del pasado trimestre.

En el segundo trimestre, la misma empresa registró dos ataques DDoS de potencia récord, llevado a cabo mediante HTTPS. En comparación con los ataques DDoS a través del protocolo HTTP no protegido, estos ataques son muy costosos tanto para los organizadores como para la víctima. En el primer caso, la potencia del ataque DDoS alcanzó los 15,3 millones de peticiones por segundo, y el bombardeo con tráfico basura duró menos de 15 segundos. La víctima era una empresa que proporciona a sus clientes una plataforma para el lanzamiento de proyectos de criptomoneda. Este récord sólo duró un par de semanas: a principios de mayo fue superado por un ataque de 26 millones de peticiones por segundo.

Ambos ataques fueron llevados a cabo por redes de bots relativamente pequeñas, de tan sólo 5000 – 6000 dispositivos. A diferencia de las redes zombis más grandes -pero menos potentes- compuestas por dispositivos del Internet de las cosas infectados, en este caso se trataba de servidores web y máquinas virtuales. El culpable del último y más fuerte ataque HTTPS hasta la fecha ha sido bautizado como Mantis, en honor al pequeño pero vigoroso cangrejo de río.

Sin embargo, también han seguido apareciendo redes de bots construidas con routers, cámaras y otros dispositivos de los usuarios. Por ejemplo, 360 Netlab publicó un informe sobre la nueva red zombi Fodcha que se expande a través de la fuerza bruta y las vulnerabilidades conocidas en una serie de dispositivos IoT. El 10 de abril de 2022, el número de bots que entraban en la red sólo en China superaba los 60 000, de los cuales más de 10 000 estaban activos cada día. Al principio, los servidores de administración de la botnet se encontraban en la red de un proveedor de la nube, pero fueron bloqueados y los atacantes tuvieron que remodelar la infraestructura. En el momento de la publicación del estudio, las funciones de control estaban repartidas por las nubes de varios proveedores, y los comandos a los bots procedían de más de una docena de direcciones IP de diferentes países.

Otra nueva red de bots DDoS, Enemybot, que pertenece al grupo de ransomware Keksec, utiliza el código de Mirai y Gafgyt y deja un archivo con el autógrafo de los atacantes en los dispositivos infectados. El bot ataca sobre todo routers y servidores web que contienen vulnerabilidades ya descubiertas, entre ellas las develadas en 2022.

En cuanto a las redes de bots conocidas, en el segundo trimestre se publicaron varias noticias sobre su actividad reciente. A principios de abril, los expertos de Fortinet informaron de nuevas vulnerabilidades que se suman al arsenal de una variante de Mirai llamada Beastmode. Una gran parte de ellas son vulnerabilidades en los routers TOTOLINK. En mayo, Microsoft publicó un informe sobre un pico de actividad del bot para Linux XorDdos.

Otra publicación interesante se realizó en el sitio web de Stackoverflow: el 16 de mayo, la administración publicó un análisis de los ataques a los que se vio expuesto su sitio en los últimos meses, en el que se describen técnicas interesantes y cómo Stackoverflow se defendió de los DDoS. Por ejemplo, en un caso los atacantes enviaron desde un gran número de direcciones IP consultas SQL que consumían muchos recursos. Esto hizo que el bloqueo del ataque por IP fuera ineficaz y los atacantes pudieran cargar algunos de los servidores backend al 100%.

Por su parte, Positive Technologies y Qrator Labs notaron una nueva tendencia entre los atacantes de DDoS en el segundo trimestre: después de que las empresas empezaran a hacer un uso masivo del geobloqueo como herramienta de seguridad, los atacantes empezaron a buscar formas de burlarlo. En particular, utilizan VPNs, proxies y dispositivos infectados en la misma región donde se encuentra el objetivo para que el bloqueo sea inútil.

En medio del enfrentamiento entre los atacantes y las organizaciones atacadas, la agencia rusa Roskomnadzor anunció su intención de utilizar la tecnología de inspección profunda de paquetes (DPI ) para enfrentarse a los ataques DDoS. Los críticos señalan que no representa dificultad desde el punto de vista técnico, pero las capacidades del DPI son limitadas y no están pensadas para proteger contra todos los tipos de ataque. Además, habrá que actualizar el sistema y reformarlo para este fin.

Mientras tanto, los servicios DDoS siguen siendo combatidos en el extranjero y el FBI, con el apoyo de las autoridades holandesas y belgas, ha incautado dos dominios que prestaban dichos servicios.

Tendencias del trimestre

En el segundo trimestre de 2022, observamos que se mantiene la nueva tendencia iniciada en primavera: el aumento del número de ataques ultralargos. Estos ataques son tan prolongados que algunos recursos están bajo ataque todo el tiempo. Sin embargo, en comparación con el trimestre anterior, los ataques DDoS han dejado de estar en el punto de mira de la opinión pública y los ataques de hacktivistas aficionados casi han desaparecido. Sin embargo, como estos ataques tampoco causaban gran daño, desde el punto de vista de la protección contra DDoS su ausencia ha tenido pocas consecuencias. Veamos los números.

Número comparativo de ataques DDoS, segundo trimestre de 2021 y primer y segundo trimestres de 2022. Los datos del segundo trimestre de 2021 se consideran el 100% (descargar)

Como ya hemos mencionado, la actividad hacktivista que nos hizo ver un aumento tan dramático de los ataques en el último trimestre ya casi ha desaparecido. La gran mayoría de estos atentados no estaban organizados por profesionales ni eran de larga duración, por lo que, aparte de las cifras de las estadísticas, apenas suponían una diferencia. Los ataques que vimos en el segundo trimestre y que seguimos viendo ahora son de un tipo un poco diferente. Duran días enteros, y muchos de ellos incluso se pueden prolongar por semanas: el récord de este trimestre es de 41 441 minutos, es decir, casi 29 días. Los recursos más atacados están bajo un fuego casi ininterrumpido.

Duración de los ataques DDoS, segundo trimestre de 2021 y primer y segundo trimestre de 2022. Los datos del primer trimestre de 2021 se consideran el 100% (descargar)

En cuanto a la calidad de los ataques DDoS, notamos que tienden a hacerse cada vez más sofisticados. El porcentaje de ataques inteligentes en el segundo trimestre casi alcanzó el 50%, acercándose al récord. La última vez que esta cifra fue tan alta fue hace unos cuatro años, cuando el mercado de DDoS estaba en su punto más bajo. El nuevo ascenso comenzó con ataques costosos y bien organizados. Ver una cifra así en un año “alto” es bastante inusual.

Proporción de ataques DDoS inteligentes, segundo trimestre de 2021 y primer y segundo trimestre de 2022 (descargar)

Otra tendencia importantísima del último trimestre es el colapso de las criptodivisas, que comenzó con la abrupta caída de la moneda Terra (Luna) y que no ha hecho más que ganar impulso desde entonces. Nosotros y nuestros colegas del sector hemos señalado muchas veces en nuestras publicaciones que el mercado de DDoS es muy sensible a las fluctuaciones del mercado de criptodivisas e inevitablemente crece cuando éste disminuye. No habíamos visto una caída tan rápida de criptodivisas en mucho tiempo, y todo indica que continuará cayendo: los criptomineros, por ejemplo, han empezado a vender sus granjas a los jugadores a precios bajos. Es lógico esperar un crecimiento del mercado de DDoS en un futuro próximo. La situación de los ataques DDoS en Rusia, en medio de los acontecimientos geopolíticos, está ya cerca del pico de tensión, por lo que es probable que no veamos cambios en esta región. Sin embargo, es muy probable que aumente la actividad DDoS en todo el mundo.

Estadísticas de ataques DDoS

Metodología

Kaspersky tiene muchos años de experiencia en la lucha contra las amenazas informáticas, incluyendo ataques DDoS de diversos tipos y de diferentes grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protection e intercepta y analiza los comandos enviados a los bots desde los servidores de comando y control. Para iniciar la protección no es necesario esperar a que se infecten los dispositivos del usuario, ni que ocurra la ejecución real de los comandos de los atacantes.

Este informe contiene las estadísticas de DDoS Intelligence del segundo trimestre de 2022.

En este informe consideramos como ataque DDoS aislado aquel cuya pausa entre períodos de actividad no supera las 24 horas. Por ejemplo, si el mismo recurso fue atacado por la misma botnet con 24 horas o más de diferencia, se considera que son dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por diferentes botnets.

Determinamos la ubicación geográfica de las víctimas de los ataques DDoS; los servidores desde donde se enviaron las instrucciones se identifican por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky. También hay que tener en cuenta que las botnets son solo uno de los instrumentos con los que se realizan ataques DDoS, y los datos que se presentan en esta sección no abarcan todos y cada uno de los ataques ocurridos durante el período indicado.

Resultados del trimestre

En el segundo trimestre de 2022:

- Kaspersky DDoS Intelligence registró 78 558 ataques DDoS.

- El 43,25% de los objetivos se encontraban en Estados Unidos, y fueron blanco del 45,95% de todos los ataques.

- Los días 20 y 21 de junio fueron los más violentos, con 1815 y 1735 ataques, mientras que los días 10 de abril, 11 de abril y 17 de mayo fueron los más tranquilos, con 335, 294 y 267 ataques respectivamente.

- El 95,42% del total fueron ataques muy cortos.

- El 46,17% de los servidores de mando y control de las redes de bots estaban ubicados en Estados Unidos.

- El 62,53% de los ataques fueron ataques de desbordamiento de UDP.

- El 39,41% de los dispositivos que atacaron las trampas Telnet de Kaspersky Lab estaban en China.

Geografía de los ataques DDoS

Estados Unidos se mantuvo en el primer lugar en cuanto al número de ataques DDoS a los recursos del país, y su cuota del total incluso experimentó un ligero aumento al 45,95%, del 44,34% del primer trimestre. China (7,67%) se mantiene en segundo lugar, pero su cuota disminuyó en 3,93 p.p. Alemania (6,47%) se sitúa en tercer lugar, al haber aumentado 1,41 p. p.

Distribución de los ataques DDoS por país y territorio, primer y segundo trimestre de 2022 (descargar)

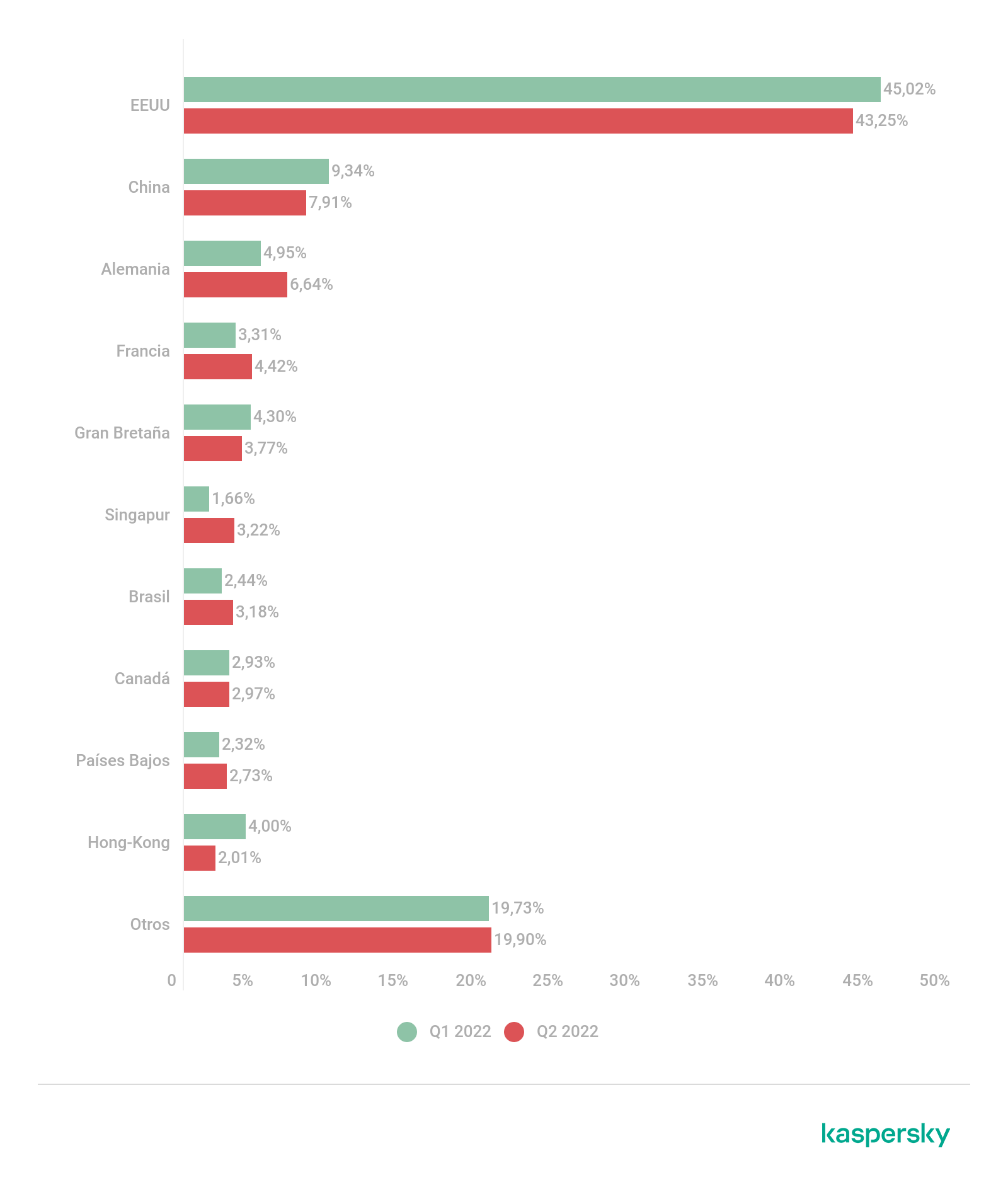

El porcentaje de objetivos únicos de Singapur (3,22%) tuvo un aumento aún más notable, de casi el doble que en el primer trimestre. Como resultado, el país, que no estaba en el TOP 10 a principios de año, se encuentra ahora en el sexto lugar. Los países que forman parte del TOP 10 suelen ser casi los mismos que los de la estadística por el número de ataques. Los tres líderes son Estados Unidos (43,25%), China (7,91%) y Alemania (6,64%). Francia (4,42%) subió al cuarto puesto.

Distribución de objetivos únicos por países y territorios, primer y segundo trimestres de 2022 (descargar)

Dinámica del número de ataques DDoS

El número de ataques DDoS en el segundo trimestre de 2022 se redujo en un 13,72% con respecto al período anterior, y su número fue 78 558. La actividad de los ataques DDoS experimentó un aumento gradual a lo largo del trimestre, pasando de una media de 731 ataques diarios en abril y 845 en mayo, a 1195 en junio. Los días 20 y 21 de junio fueron los de mayor actividad, con 1815 y 1735 ataques respectivamente, mientras que los periodos más tranquilos fueron el 10 y el 11 de abril, cuando Kaspersky DDoS Intelligence detectó 335 y 294 ataques respectivamente, y el 17 de mayo, cuando sólo vimos 267 ataques.

Dinámica de los ataques DDoS, segundo trimestre de 2022 (descargar)

Distribución de los ataques DDoS por día de la semana, segundo trimestre de 2022 (descargar)

Duración y tipos de ataques DDoS

En el segundo trimestre de 2022, la proporción de ataques prolongados (20 horas o más) en la duración total de los DDoS se redujo drásticamente a poco más del 7%, frente al casi el 20% del primer trimestre. En términos cuantitativos, estos ataques representaron sólo el 0,30% del total, de los cuales el 0,24% pertenecen al grupo de 20 a 49 horas.

Los ataques DDoS de corta duración, de hasta 4 horas, representaron el 74,12% de la duración total y el 95,42% del número total de ataques. La proporción de ataques que duran entre 5 y 19 horas prácticamente no cambió -el 4,28% del total frente al 4,32% del primer trimestre- pero la proporción en este grupo se desplaza ligeramente a favor de los ataques que duran entre 5 y 9 horas.

Los ataques más largos del trimestre duraron 423 y 403 horas (unos 17,5 y 17 días), 126 horas menos que en el primer trimestre, cuyo récord fue un ataque DDoS de 549 horas, casi 23 días. La duración media de los ataques también ha disminuido, pasando de casi dos horas a alrededor de 1 hora 45 min.

Distribución de los ataques DDoS por duración, primer y segundo trimestres 2 2022 (descargar)

Distribución de los ataques DDoS por tipo, segundo trimestre de 2022 (descargar)

Distribución geográfica de las botnets

La proporción de servidores de redes de bots ubicadas en EE.UU. (46,17%) descendió un 9,3% en comparación con el primer trimestre del año, pero el país sigue encabezando la lista. Los Países Bajos ocupan el segundo lugar (14,49%), mientras que Alemania (9,11%) ocupa el tercero, ya que estos países intercambiaron posiciones en la clasificación. La República Checa, que anteriormente ocupaba el cuarto lugar, esta vez casi salió del TOP 10, compartiendo los puestos noveno, décimo y undécimo con Canadá y Croacia (1,24%). Rusia (4,76%) y Francia (3,52%) subieron un puesto.

Distribución de los servidores de mando y control de botnets por país, segundo trimestre de 2022 (descargar)

Ataques a las trampas de IoT

En cuanto al número de bots que atacaron las trampas SSH de Kaspersky en el segundo trimestre, China sigue siendo el líder (14,22%), aunque la diferencia con Estados Unidos (13,52%) se redujo considerablemente. Alemania (5,64%) y Brasil (5,43%) también se mantienen en el tercer y cuarto puesto, pero ahora en lugar de Hong Kong (4,35%) tenemos a Singapur (4,71%) en el quinto lugar, seguido de cerca por India (4,70%). Corea del Sur (4,21%) ocupa el octavo lugar, Rusia (3,41%) el noveno y el Reino Unido (3,33%) el décimo.

En cuanto al número de ataques, los bots de Rusia (54,93%) están por delante del resto de los países y regiones del planeta. El segundo lugar por el número de ataques contra las trampas SSH y por el número de bots relacionados pertenece a Estados Unidos (7,82%). Vietnam ocupó el tercer lugar (6,74%), porque los bots ubicados en ese país lanzaron más de 1,5 millones de ataques a nuestras trampas durante el trimestre. China (4,96%), que ocupaba el segundo lugar el trimestre pasado, pasó al cuarto puesto.

Distribución geográfica de los dispositivos que lanzaron ataques contra las trampas SSH de Kaspersky, segundo trimestre de 2022 (descargar)

Distribución geográfica de los dispositivos que lanzaron ataques contra las trampas Telnet de Kaspersky, primer trimestre de 2022 (descargar)

Conclusión:

En términos de ataques DDoS, el segundo trimestre fue más tranquilo que el primero. Es un fenómeno común, ya que en esta época se suele notar un descenso de la actividad de los ataques DDoS. Sin embargo, dentro del trimestre la dinámica de los ataques trimestre fue todo, menos tranquila: tras un descenso al final del trimestre anterior, la actividad de las botnets aumentó de forma constante, y en junio superó por mucho a la de abril. Esto es coherente con el descenso del mercado de criptomonedas, que suele estimular un aumento de los ataques DDoS. La geografía de los ataques no ha cambiado mucho en relación con los periodos cubiertos por informes anteriores, pero cabe señalar aquí que los ataques relacionados con el entorno geopolítico actual pueden utilizar recursos diseñados para este fin específico y que no aparecen en nuestras estadísticas de botnets.

Y ahora, las predicciones. Para Rusia, es probable que el panorama se mantenga similar en un futuro próximo, a menos que cambie la agenda política. La situación de los ataques DDoS en este país ha llegado a una especie de clímax: ya se está atacando a todos los que se puede y quiere atacar. Por lo tanto, pronosticamos que el próximo trimestre las cifras serán más o menos las mismas que las de este trimestre en Rusia. Dicho esto, en lo que atañe a la situación de las criptomonedas, predecimos que a escala mundial crecerá el mercado de ataques DDoS. Esto podría afectar indirectamente a Rusia: es probable que los precios de alquiler de las botnets bajen, haciendo que el DDoS como servicio sea más asequible, lo que significa que los recursos que eran demasiado caros de atacar pueden convertirse en objetivos de ataques. En particular, podemos suponer un aumento de los ataques a los recursos educativos, que ya ha empezado, pero que todavía es difícil definir si se trata de una tendencia persistente, una fluctuación estacional o una fluctuación aleatoria. En cualquier caso, no habrá menos ataques DDoS. No hay ninguna premisa para que el nivel de amenaza disminuya, pero hay más que suficientes para que aumente.

Los ataques DDoS en el segundo trimestre de 2022