Resumen de noticias

El segundo trimestre de 2019 resultó ser más rico que el anterior en ataques DDoS de gran resonancia. Es cierto que la mayoría de las campañas que atrajeron la atención de los medios parecían tener más connotaciones políticas que comerciales, aún a pesar de que algunos expertos en seguridad señalan una obvia recesión de hacktivismo en los últimos años.

Comenzaremos esta reseña mencionado un ataque que técnicamente está fuera del marco cronológico de este informe, ya que tuvo lugar el 5 de marzo, pero se lo reportó a principios de mayo. Se trata del ataque contra el sistema informático que controla el suministro de energía eléctrica en los condados de Los Ángeles y Salt Lake City (EE. UU.). Vale decir que los sistemas de suministro de electricidad en California y Wyoming también experimentaron problemas. Este es un caso relativamente raro de ataque a una red eléctrica en un área de alta densidad de población. El ataque fue de gran escala, pero más o menos primitivo: no causó cortes de energía, sino “interrupciones en el funcionamiento normal de los sistemas”, según la descripción de los representantes del Departamento de Servicios de Energía de los Estados Unidos. No recibimos información sobre quién organizó el ataque y con qué propósito.

En la segunda quincena de abril, también se registraron numerosos ataques DDoS contra Ecuador. Según declaraciones del viceministro de Telecomunicaciones y Sociedad de la Información de este país, los sitios web de las instituciones públicas experimentaron 40 millones de diferentes ataques cibernéticos, entre ellos de ataques DDoS. Las páginas web del Banco central, el Ministerio de asuntos exteriores y la Presidencia fueron las que más sufrieron. La ola de ataques fue causada por el hacktivismo: los atacantes protestan contra el nuevo gobierno de Ecuador, que quitó el asilo político a Julian Assange. Para hacer frente a la tormenta de indignación expresada con tecnología, Ecuador tuvo que buscar la ayuda de expertos de Israel.

A principios de junio, Telegram sufrió un potente ataque DDoS. El ataque se realizó usando sobre todo direcciones IP ubicadas en China, lo que le dio a Pavel Durov, fundador del servicio, una razón para asociarlo con las manifestaciones en Hong Kong: según él, allí la oposición política usa Telegram para organizar protestas, lo que irrita mucho al gobierno chino.

El único ataque fuerte de este trimestre que se supone causado por motivos comerciales, fue realizado contra el desarrollador de juegos Ubisoft el 18 de junio, justo antes del lanzamiento de la nueva expansión Operation Phantom Sight para el juego Rainbow Six Siege. Como resultado, muchos jugadores experimentaron problemas de conexión que llegaron a publicar en Reddit solicitudes de mejorar la protección contra ataques DDoS.

El supuesto caso más masivo de ataques DDoS en el segundo trimestre resultó ser una falsa alarma: a fines de junio, algunos segmentos de Internet experimentaron interrupciones en su funcionamiento, similares a los resultados de una sesión DDoS potente, pero la verdadera razón resultó ser otra. Lo que pasó fue que un pequeño proveedor de Pennsylvania cometió un error de configuración y, sin que fuese su intención, se convirtió en una ruta prioritaria para parte del tráfico de Cloudflare. El proveedor no pudo con la carga, lo que hizo que una parte importante de la red Cloud Flare dejara de estar disponible. Posteriormente, se expresaron suposiciones de que las interrupciones en WhatsApp e Instagram fueron causadas precisamente por esta razón. Vale la pena señalar que tales fallas ocurren en Internet con bastante frecuencia. En este caso, las especulaciones sobre ataques DDoS fueron causadas por la magnitud de los problemas y la implicación de Cloudflare.

Mientras tanto, las agencias policiales siguen trabajando para reducir el número de ataques DDoS dentro de su área de responsabilidad. Así, a finales de marzo, arrestaron al ciudadano inglés Liam Reece Watts, de 19 años, acusado de dos ataques contra los sitios web de las fuerzas policiales de Gran Manchester y Cheshire.

También es interesante notar que este trimestre se confirmó nuestra hipótesis sobre la conexión entre la disminución del número de ataques DDoS y el crecimiento de la popularidad de la extracción de criptomonedas: NSFOCUS publicó un informe sobre 2018, en el que hizo una comparación de las fluctuaciones en los precios de las criptomonedas y el número de ataques DDoS. La investigación encontró una clara correlación.

Tendencias del trimestre

Según los datos de Kaspersky DDoS Protection, este trimestre resultó un poco menos saturado que el anterior. Así, el número de ataques neutralizados por nuestros sistemas de defensa ha disminuido en un 44%. La explicación de esta tregua es simple: se debe a la tradicional disminución de la actividad cibercriminal en verano. Al mismo tiempo, en comparación con el segundo trimestre del año pasado, el número total de ataques aumentó en 18 puntos porcentuales, lo que confirma nuestra teoría de que el mercado de ataques DDoS se está recuperando. Por el momento persiste la tendencia de crecimiento observada desde principios de 2019

Vale la pena señalar que la disminución estacional de actividades no tuvo casi ningún efecto sobre la organización y la repulsión de los ataques con tecnologías avanzadas: su número es solo 4 puntos porcentuales menor que en el trimestre anterior. Pero en comparación con el mismo período del año pasado, la diferencia es significativa, y es de crecimiento: en el segundo trimestre de 2019, los ataques “inteligentes” aumentaron en 32 puntos porcentuales. La proporción de tales ataques entre todos los demás sigue un patrón de crecimiento constante: aumentó tanto en comparación con el trimestre anterior (en 9 puntos porcentuales) como en comparación con el segundo trimestre de 2018 (en 15 puntos porcentuales).

La duración de las sesiones DDoS también continúa creciendo constantemente en dinámica absoluta y relativa (el más largo de los ataques neutralizados, también es el ataque “inteligente” más largo, se prolongó durante 75 minutos, duración respetable para este segmento, ya que la mayoría de los ataques se filtran en las primeras etapas). En muchos sentidos, el crecimiento general se debe al aumento de la duración de los ataques técnicamente complejos: sus duraciones promedio y máxima muestran un aumento en comparación con el trimestre anterior, y que es aún mayor en comparación con el año anterior.

Comparación del número y duración de los ataques estándar e “inteligentes” del segundo trimestre de 2018, primer trimestre de 2019 y segundo trimestre de 2019

Por lo tanto, podemos concluir que la disminución estacional, que ya es una tradición para el trimestre de primavera y verano (en el hemisferio norte), es causada por una disminución en la proporción de ataques simples, y se debe a que los “vándalos principiantes” están rindiendo exámenes o se han ido de vacaciones, es decir, no tienen entre sus planes lanzar ataques DDoS.

Pero en el mundo de los delincuentes profesionales, la situación es diferente: el número de ataques de organización más compleja y más peligrosos está en constante crecimiento. Esto salta a la vista si se lo compara con el mismo período del año pasado. El crecimiento en comparación con el primer trimestre también es obvio, aunque no tan significativo, como habíamos predicho en el informe del trimestre pasado. Las cifras actuales ya sugieren una tendencia estable. Será muy interesante observar el desarrollo de la situación en el próximo trimestre: ¿veremos un crecimiento continuo o el mercado se estabilizará en el nivel alcanzado?

Estadística

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protección y realiza la interceptación y el análisis de los comandos que llegan a los bots desde los servidores de administración y control. Al mismo tiempo, para comenzar la protección, no es necesario esperar a que algún dispositivo del usuario se infecte, o a que se ejecuten los comandos de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del segundo trimestre de 2019.

En este informe consideraremos como un ataque DDoS aislado (es decir, un solo ataque) aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determinan por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula según el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- Por el número de ataques dirigidos contra blancos en una región en particular, el líder sigue siendo China (63,80%), seguida de Estados Unidos en el segundo (17,57%) y Hong Kong (4,61%) en el tercero.

- Las fluctuaciones en los primeros tres puestos son insignificantes. Pero en la estadística de nuevo han aparecido países donde no se esperaba actividad DDoS: esta vez fueron los Países Bajos (cuarto lugar con el 1,54%) y Taiwán (séptimo lugar con el 1,15%).

- El TOP 10 por el número de blancos únicos al TOP 10 por el número de ataques: China (55,17%), EE. UU. (22,22%) y Hong Kong (4,53%) también ocuparon los primeros tres lugares. Además de ellos, Taiwán (1,61%) e Irlanda (1%) ingresaron al TOP 10 según este criterio.

- Abril fue el mes más turbulento, y en él tuvo lugar el pico de ataques en este trimestre. El más tranquilo fue el mes siguiente, mayo.

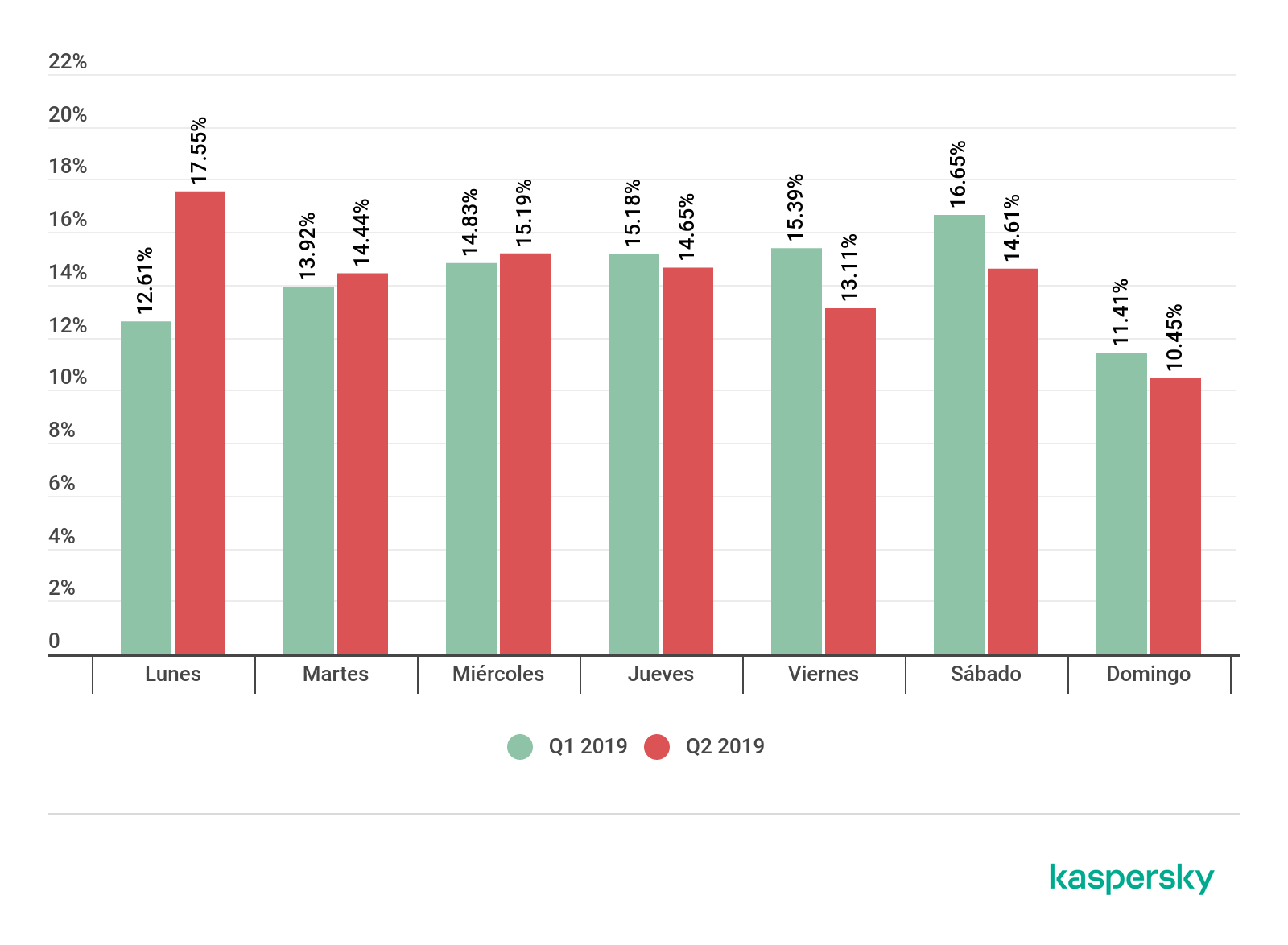

- Según las estadísticas, la mayor parte de los ataques se llevó a cabo el lunes (17,55%), mientras que el domingo fue el día más tranquilo (10,45%).

- El ataque más largo (509 horas) de este trimestre superó con creces la duración del líder de los meses de invierno-primavera y se convirtió en el récord de todo el período cubierto por este informe. Sin embargo, la proporción general de ataques prolongados ha disminuido en este trimestre.

- La mayor parte del tráfico basura en el trimestre sigue perteneciendo al método SYN-flood (82,43%), seguido por el UDP-flood (10,94%). Sin embargo, el tráfico HTTP y TCP intercambiaron puestos: el último avanzó (3,26%), y la proporción del primero fue solo del 2,77%.

- Los porcentajes de las botnets Windows y Linux casi no cambiaron en comparación con el trimestre anterior.

- En la estadística de servidores de administración de botnets, el primer lugar lo ocupan los Estados Unidos (44,14%), los Países Bajos el segundo lugar (12,16%) y el Reino Unido, el tercero (9,46%). Es curioso que este trimestre, Rusia haya abandonado el TOP 10.

Geografía de los ataques

Los primeros tres países por el número de ataques contra blancos en un país en particular casi no cambiaron este trimestre: China todavía está en primer lugar, aunque su participación se redujo en aproximadamente 4 puntos porcentuales y fue del 63,80%. En segundo lugar están los EE. UU., con prácticamente la misma participación (17,57%), y en el tercero, Hong Kong, cuya “contribución” al número total de ataques cibernéticos (4,61%) también cambió muy poco.

La tendencia de los últimos trimestres sigue vigente: de nuevo aparecen visitantes inesperados en el TOP 10. Esta vez se trata de Holanda, que ocupa el cuarto lugar con un 1,54%, y Taiwán, que quedó en el séptimo con una participación del 1,15%. Y si bien los Países Bajos ya habían ingresado al TOP 10 en 2016 o acercado a ello, para Taiwán este es un aumento bastante significativo de sus índices.

Francia y Arabia Saudita abandonaron el TOP 10. Canadá cayó del 4º al 8º puesto, aunque en términos numéricos, su participación aumentó, llegando al 0,93%. Vietnam ocupó el último lugar del TOP 10 (0,68%), mientras que el Reino Unido subió una posición en el ranking, convirtiéndose en el sexto (1,20%). Singapur sigue siendo el quinto, a pesar de que su participación también ha crecido (hasta el 1,25%).

Distribución de ataques DDoS por país, Q1 y Q2 2019

La distribución del número de blancos únicos es más o menos similar a la distribución del número de ataques. Los primeros cuatro lugares coinciden: China con el 55,17% (su participación también disminuyó en aproximadamente 4 puntos porcentuales), los EE. UU. con el 22,22% (su participación aumentó en aproximadamente 1 punto porcentual), Hong Kong con el 4, 53% (su participación solo disminuyó 0,2 puntos porcentuales) y los Países Bajos con 2,34% (aquí los cambios fueron significativos, porque en el último trimestre los Países Bajos ni siquiera eran parte del TOP 10).

En cuanto al resto de los cambios de puesto, además de los Países Bajos, Taiwán entró al TOP 10 en el sexto lugar (1,61%) e Irlanda, en el noveno con una participación del 1%. Al mismo tiempo, Polonia, Alemania y Arabia Saudita dejaron el TOP 10, mientras que Francia (0,9%) cayó del séptimo lugar al último, habiendo perdido solo 0,1 puntos porcentuales.

Distribución de ataques DDoS por país, primer y segundo trimestre de 2019

Dinámica del número de ataques DDoS

El segundo trimestre, como el primero, resultó relativamente tranquilo, sin saltos bruscos. La actividad más significativa se observó al comienzo del trimestre, y su pico fue el 8 de abril (538 ataques). Le siguió una disminución gradual a lo largo de todo mayo. El día más tranquilo fue el 9 de este mes (79 ataques). A principios de junio, los organizadores de los ataques DDoS se reanimaron un poco, pero a finales de mes de nuevo hubo una recesión.

Dinámica del número de ataques DDoS en el segundo trimestre de 2019

El día más peligroso del segundo trimestre desde el punto de vista de los ataques DDoS fue el lunes (17,55%), que le quitó la palma al sábado. Esto interrumpió la tendencia de los últimos trimestres en los que la mayor actividad ocurría a mediados y al final de la semana. El domingo sigue siendo el día más tranquilo (10,45%) y, además, se observa una relativa calma el viernes (13,11%). En los demás los días de la semana, los ataques se distribuyen de manera más o menos uniforme.

Distribución de ataques DDoS por día de la semana, primer y segundo trimestre de 2019

Duración y tipos de ataques DDoS

El ataque más largo en el segundo trimestre de 2019 duró 509 horas, un poco más de 21 días, y estaba dirigido contra una de las direcciones IP del proveedor chino de comunicaciones China Unicom. Este es el ataque más largo de la historia de la recopilación de estadísticas para este informe. El ataque más largo del último trimestre fue aproximadamente 1,7 veces más corto (289 horas).

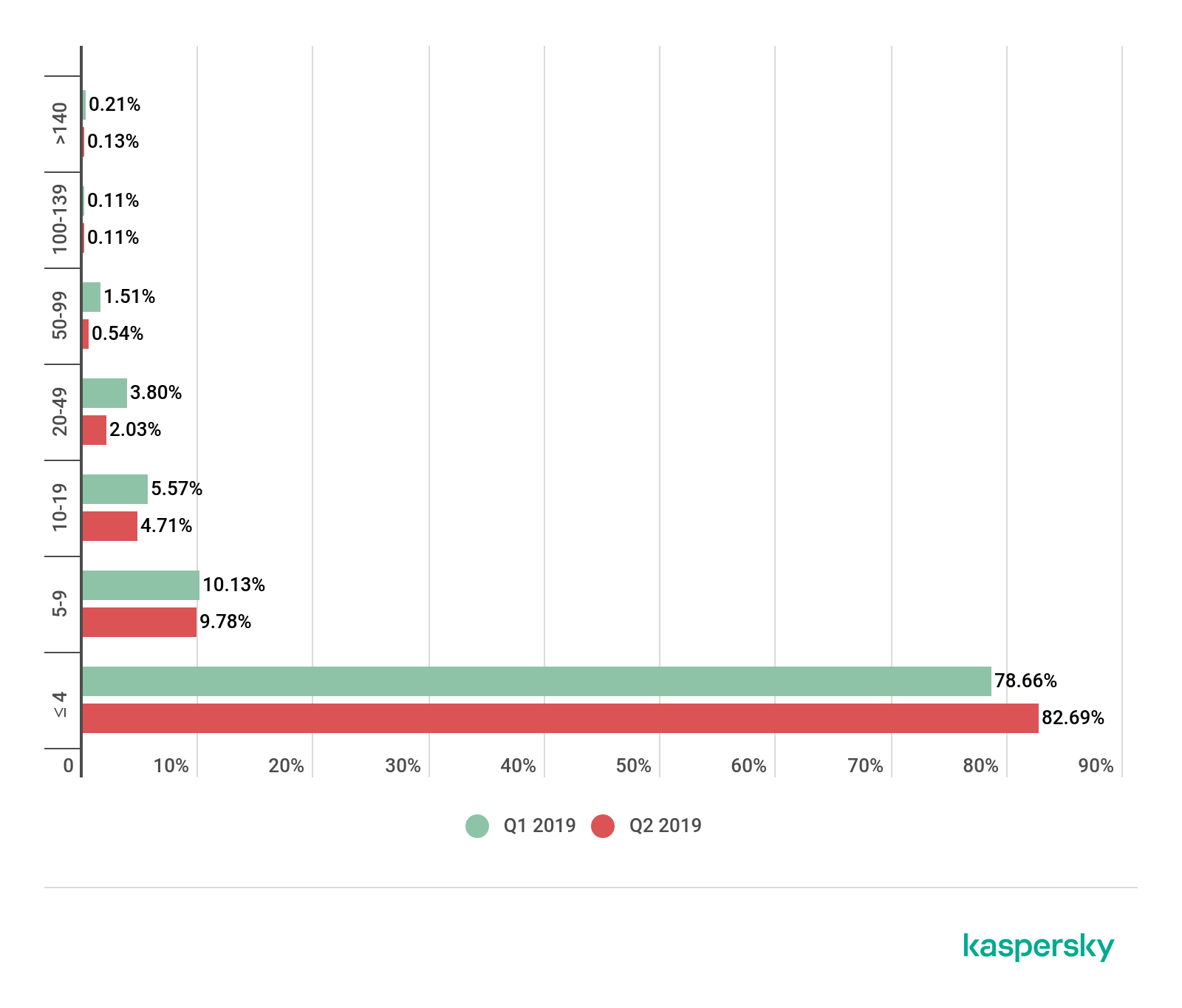

A pesar de la aparición de este récord, la participación general de los ataques prolongados ha disminuido significativamente este trimestre. Solo los ataques que duraron de 100 a 139 horas (0,11%) conservaron su nivel, mientras que la proporción de ataques de 140 horas se redujo casi a la mitad (del 0,21 a 0,13%). El descenso más marcado fue el de los ataques de 50 a 99 horas, que se redujo a una tercera parte, es decir, al 0,54% del total de ataques, frente al 1,51% del último trimestre. La proporción de ataques de 5 a 19 horas disminuyó solo ligeramente.

En consecuencia, la proporción de ataques de hasta cuatro horas aumentó: del 78,66% al 82,69%.

Distribución de ataques DDoS por duración, en horas, primer y segundo trimestre de 2019

Entre los métodos de ataques DDoS, el método SYN-flood sigue siendo el más popular, aunque su participación se redujo en aproximadamente 1,5 puntos porcentuales en comparación con el trimestre anterior, y quedó en el 82,43%. En segundo lugar está UDP-flood, cuyo indicador, por el contrario, aumentó en 2 puntos porcentuales hasta el 10,94%. Las solicitudes TCP subieron al tercer lugar con una participación del 3,26%, mientras el porcentaje de tráfico HTTP, por el contrario, disminuyó al 2,77%. En último lugar, sigue estando el método ICMP-flood con una participación del 0,59%.

Distribución de ataques DDoS por tipo, segundo trimestre de 2019

La distribución de los ataques de botnet por familias sigue siendo aproximadamente la misma que en el último trimestre: los ataques contra los sistemas Linux continúan liderando por un amplio margen. Es cierto que la actividad de Xor comenzó a disminuir de nuevo, pero esta disminución se compensó porque Mirai aumentó nuevamente el número de ataques.

Proporción de ataques de botnets Windows y Linux, primer y segundo trimestre de 2019

Distribución geográfica de botnets

En el área de la distribución geográfica de los servidores de administración de botnets, el liderazgo le sigue perteneciendo a los Estados Unidos (44,14%). También se encuentran entre los tres primeros los Países Bajos (12,16%) y Gran Bretaña (9,46%). China ocupó solo el quinto lugar (4,95%), y la participación de Corea del Sur fue del 1,80%, lo que la convirtió en la penúltima de esta calificación. Además, este trimestre Grecia (1,35%) entró en el TOP 10, pero Rumania y, lo más sorprendente, Rusia, la abandonaron.

Distribución de los servidores de administración de botnets por país, segundo trimestre de 2019

Conclusiones

Como en varios trimestres pasados, el TOP 10 según la distribución geográfica nos sigue asombrando. Esto puede deberse no solo al hecho de que los organizadores de DDoS están buscando nuevos lugares donde los esfuerzos de la policía no sean tan notables y los precios de la electricidad no sean demasiado altos, sino también a los pequeñísimos porcentajes que se requieren para entrar al TOP 10. Como regla general, los tres primeros puestos perciben la mayor parte de los ataques, así que a las demás regiones les toca una parte relativamente pequeña. En tales condiciones, incluso pequeñas fluctuaciones pueden hacer que el país suba o caiga en la estadística.

Es cierto que esto no puede explicar del todo la salida del TOP 10 de líderes tradicionales como Corea del Sur o Rusia (la ausencia de esta última es especialmente notable en el TOP 10 por el número de servidores de administración de botnets). Si la reorganización está realmente condicionada por el endurecimiento del régimen legislativo, deberíamos esperar la aparición en las clasificaciones de países con una base legislativa insuficientemente desarrollada sobre el delito cibernético.

La falta de picos agudos de ataques DDoS en este trimestre se explica bien por las fluctuaciones estacionales: generalmente hay algo de calma en los meses de verano.

Los ataques DDoS en el segundo trimestre de 2019