Resumen de noticias

En términos de ataques DDoS, el tercer trimestre de 2018 transcurrió con una relativa tranquilidad. Decimos “relativa”, porque que no hubo tantas campañas DDoS intensas y de varios días contra sitios web de importancia. Sin embargo, los atacantes, año tras año siguen aumentando la potencia de los ataques, y el número total de ataques tampoco disminuye.

Uno de los sucesos más importantes del verano fue el ataque contra Blizzard Entertainment, lanzado a principios de julio. Por su culpa los servidores de Battle.net resultaron desconectados y los jugadores tuvieron dificultades con la autorización y el lanzamiento de los juegos durante casi tres días. El grupo PoodleCorp asumió la responsabilidad en Twitter y prometió dejar a la compañía en paz si el mensaje se retuiteaba más de 2000 veces. Un tiempo después del cumplimiento de la condición, Blizzard anunció que “se habían resuelto los problemas técnicos que los jugadores habían experimentado”.

Hacia finales de julio, Ubisoft, otro editor de juegos, sufrió una serie de ataques. Como resultado, durante algún tiempo los jugadores experimentaron problemas al iniciar sesión en su cuenta y en el modo multijugador. Según los representantes de la empresa, los datos de los usuarios no resultaron afectados. No se tiene información sobre el motivo de los ataques. Los atacantes podían contar con ganancias financieras, y hasta protestar contra ciertas innovaciones en los juegos.

Otro ataque de mayor envergadura interfirió durante varios días seguidos con el funcionamiento de los tres sitios de póker más grandes del segmento angloparlante de Internet: America’s Card Room, PokerStars y Partypoker. Las compañías víctimas tuvieron que cancelar una serie de eventos, lo que causó el resentimiento de los jugadores que perdieron grandes cantidades de dinero.

Como siempre, también hubo ataques DDoS, casi seguramente causados por fricciones políticas. Un claro ejemplo es el cese de seis minutos de las actividades del sitio del Partido socialdemócrata sueco a finales de agosto. También se supone que está asociado a la política otro bloqueo similar del sitio del candidato demócrata al congreso de California, que ocurrió un mes después. También se pueden clasificar como políticos los motivos activistas (o más bien, ambientales) que dictaron el ataque a la empresa alemana RWE: al desactivar su sitio web, intentaron llamar la atención sobre la deforestación emergente del bosque de Hambach.

Todavía no están claros para el gran público los motivos del ataque lanzado contra el ministerio de trabajo de Sudáfrica (el ataque ocurrió a principios de septiembre y, según el representante oficial del ministerio, los sistemas internos y los datos no se vieron afectados). Los motivos para atacar al servicio DigiD del gobierno holandés tampoco están claros. A fines de julio, el sitio web sufrió tres ataques en una semana, y como resultado muchos ciudadanos no pudieron acceder a varios servicios, por ejemplo, a los de impuestos. Aquí tampoco se reportaron fugas de datos.

En el campo de las herramientas para la implementación de ataques DDoS hay pocas novedades. Solo algunos desarrollos nuevos y curiosos y un par de nuevas vulnerabilidades lograron ingresar en el campo de visión de los especialistas. Así, el 20 de julio se detectó una masiva “campaña de reclutamiento” contra los enrutadores D-Link, que implicó el uso de más de 3000 IP y un servidor de comandos. En los entornos corporativos, la campaña no tuvo éxito, pero todavía está por verse si los atacantes pudieron crear una nueva red de bots a partir de enrutadores domésticos (y de qué tamaño).

En cuanto a los troyanos “listos para usarse” o casi listos, a finales de julio apareció información sobre el troyano Death, todavía en fase de desarrollo, que crea botnets con cámaras de vigilancia externas. El conocido pirata informático Elit1Lands está trabajando en ello, utilizando la vulnerabilidad AVTech revelada en octubre de 2016. El investigador de seguridad Ankit Anubhav logró ponerse en contacto con el ciberdelincuente y averiguó que esta botnet aún no se ha utilizado para lanzar ataques DDoS masivos, pero el autor piensa que tiene un gran futuro, porque Death sirve tanto para el spam, como para el espionaje.

Además, a finales de agosto y principios de septiembre los profesionales de seguridad vieron por primera vez nuevas versiones de Mirai y Gafgyt que usan una vulnerabilidad de Apache Struts (la misma que causó la fuga masiva de datos de la agencia de historiales de crédito Equifax) y SonicWall respectivamente.

Mientras tanto, los autores de la primera versión de Mirai y que la pusieron a disposición del público, por fin recibieron sentencia. Un tribunal de Alaska impuso a Paras Jha, Josiah White y Dalton Norman una multa sustancial y los condenó 2500 horas de servicio comunitario. Aparentemente, este servicio se llevará a cabo en interés del FBI, y la suavidad de la sentencia se debe a que durante el proceso los tres jóvenes hackers colaboraron con la Oficina de Investigación de los EE. UU. en la investigación de varias operaciones: según los documentos del juicio, los tres jóvenes ya han cumplido 1000 horas de su sentencia ayudando en más de 10 investigaciones.

Además, el último trimestre en Inglaterra la policía arrestó a uno de los delincuentes que fueron cómplices del ataque contra ProtonMail DDoS que mencionamos en el informe anterior. El hacker principiante de 19 años resultó ser británico y se supo que también enviaba falsas alarmas sobre bombas supuestamente instaladas en instituciones educativas y aeropuertos. Según los padres del arrestado, fueron ciertas “personas serias” quienes lo empujaron a la actividad criminal, y había entrado en contacto con ellas en el juego Minecraft. Es poco probable que esta historia termine con un contrato para el talentoso joven, porque se enfrenta a su extradición desde Gran Bretaña a los Estados Unidos. Los investigadores declararon que lo pudieron atrapar en gran parte porque no cumplió con una serie de requisitos básicos de seguridad.

Tendencias del trimestre

En comparación con el tercer trimestre del año pasado, el número de ataques DDoS aumentó ligeramente debido al súbito aumento de septiembre, mientras que en el verano y durante todo el año, hubo una notable disminución en el número de ataques DDoS.

Comparación trimestral del número de ataques DDoS neutralizados por Kaspersky DDoS Protection en 2017–2018. (Se considera como 100% el número de ataques en 2017)

El gráfico anterior muestra que el pequeño margen observado en comparación con el tercer trimestre del año pasado se debe a septiembre, cuando se produjo la mayor parte de todos los ataques (aproximadamente 5 veces más que en septiembre de 2017). Julio y agosto, por el contrario, fueron más tranquilos que el año pasado. En 2017 no se observó este desequilibrio.

Porcentaje de ataques DDoS neutralizado por Kaspersky DDoS Protection en septiembre, del total de ataques observado en el tercer trimestre en 2017 y 2018

El aumento de los ataques DDoS en septiembre es un fenómeno bastante frecuente, y año tras año vemos que la víctima preferida es el sistema educativo: los ataques afectan a recursos de escuelas, universidades y centros de examinación. Este año, el más candente fue ataque al sitio de una de las principales universidades británicas, la Universidad de edimburgo que comenzó el 12 de septiembre y duró unas 24 horas.

Se suele culpar de estos ataques a actores gubernamentales, pero el análisis de las estadísticas muestra que la realidad es otra. Así, al investigar las solicitudes de algunos clientes, encontramos que la mayoría de los ataques se llevan a cabo durante periodos de estudio y disminuyen durante las vacaciones. Aproximadamente el mismo resultado lo obtuvo la organización sin fines de lucro británica Jisc: al recopilar datos sobre una serie de ataques a universidades, determinó que la cantidad de ataques disminuye cuando los estudiantes están de vacaciones. También se reduce durante el tiempo extracurricular: los principales obstáculos que los ataques DDoS crean para el trabajo de los recursos universitarios surgen en el intervalo de las 9 a las 16.

Por supuesto, esto puede indicar que los atacantes se sincronizan con el ritmo de trabajo de las universidades… pero la explicación más simple suele ser la verdadera: lo más probable es que estos ataques también sean responsabilidad de los universitarios, quienes pueden tener muchas “buenas” razones para fastidiar a las instituciones, los maestros, o a los demás alumnos. Hay datos que permiten confirmar nuestra suposición. Nuestros expertos lograron encontrar rastros de organización de ataques DDoS en las redes sociales, y nuestros colegas del Reino Unido encontraron un caso bastante curioso: la causa de uno de los ataques contra los servidores de un albergue estudiantil fue que uno de los estudiantes quería derrotar a un oponente en un juego en línea.

Aparentemente, estas explosiones cíclicas se repetirán en el futuro, hasta el momento en que todas las instituciones educativas adquieran una protección impenetrable, o hasta que los estudiantes y sus maestros mejoren sus conocimientos sobre los ataques DDoS y sus consecuencias. Vale la pena señalar que, si bien la mayoría de los ataques están organizados por estudiantes, esto no significa que no haya ataques “serios”.

Por ejemplo, en septiembre comenzó un ataque contra el proveedor estadounidense Infinite Campus, que presta asistencia al portal de padres de muchas escuelas del distrito. El ataque fue de tal potencia y duración que atrajo la atención del Departamento de Seguridad Nacional de los Estados Unidos. Es bastante difícil explicar el ataque si se supone que lo lanzaron los estudiantes con sus propios medios.

Entonces, si las causas del aumento de septiembre están probablemente relacionadas con el inicio del año escolar y el aumento de la actividad de los estudiantes, es un poco más difícil encontrar las razones de la recesión general. Según nuestros expertos, lo más probable es que la mayoría de los dueños de botnets las usen para una forma más rentable y relativamente segura de obtener ganancias: la extracción de criptomonedas.

Los ataques DDoS últimamente han bajado de precio, pero solo para los clientes. En cuanto a los organizadores, todavía tienen muchos gastos. Como mínimo, necesitan comprar potencia de computación (a veces hasta organizar un centro de datos), escribir su propio troyano o modificarlo (por ejemplo, el difundido Mirai), construir una red de bots con este troyano, rastrear a un cliente, lanzar un ataque… Y todo esto es, además, ilegal. Y las agencias policiales están alertas: el colapso de Webstresser.org el pasado trimestre y la serie de arrestos son prueba de ello.

Por otro lado, ahora es casi legal generar criptomonedas: solo el hecho de usar el equipo de otra persona para hacerlo es ilegal. Debido a que la minería, con ciertos enfoques de su organización, puede usar con moderación la potencia del sistema de tal manera que el usuario no la note, la posibilidad de tenérselas que ver con la policía cibernética es mucho menor (y la reasignación de las capacidades existentes hará que el propietario no llame la atención de las fuerzas del orden). Hace poco, por ejemplo, apareció información sobre una nueva botnet conformada por enrutadores MikroTik, que al parecer, fue creada originalmente para la extracción de criptomonedas. También hay evidencia indirecta de que los propietarios de muchas botnets de merecida mala fama, también las redirigieron a la minería. Por ejemplo, la actividad DDoS de la exitosa botnet yoyo ha disminuido mucho, aunque no tenemos información que confirme su disolución.

Según la lógica formal, correlación no significa causalidad. En otras palabras, si dos indicadores cambian de manera similar, estos cambios pueden no estar relacionados. Por lo tanto, aunque las conclusiones sobre la conexión entre el crecimiento de la minería de criptomonedas y la calma en el área de los ataques DDoS en este año nos parecen lógicas, puede que no sean la verdad en última instancia. Pero como hipótesis de trabajo tiene derecho a existir.

Estadística

Metodología

Kaspersky Lab tiene años de experiencia en la lucha contra las amenazas cibernéticas, entre ellas los ataques DDoS de diversos tipos y grados de complejidad. Los expertos de la compañía realizan un seguimiento constante de las actividades de las botnets con la ayuda del sistema DDoS Intelligence.

El sistema DDoS Intelligence es parte de la solución Kaspersky DDoS Protección y realiza la interceptación y el análisis de los comandos que llegan a los bots desde los servidores de administración y control. Al mismo tiempo, para comenzar la protección, no es necesario esperar que algún dispositivo del usuario se infecte, o que se ejecuten los comandos de los delincuentes.

Este informe contiene las estadísticas de DDoS Intelligence del tercer trimestre de 2016.

En este informe consideraremos como un ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas o mayor, los consideraremos como dos ataques. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

Para determinar la ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones, se usan sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula por el número de direcciones IP únicas de la estadística trimestral.

La estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que tener en cuenta que las botnets son sólo uno de los instrumentos con los que se realizan ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos durante el periodo indicado.

Resultados del trimestre

- El primer lugar por el número de ataques sigue le sigue perteneciendo a China (78%). Estados Unidos volvió al segundo lugar (12,57%). En tercer lugar está Australia (2,27%), y es la primera vez que ocupa un lugar tan alto en nuestros informes. Además, Corea del Sur salió del TOP10, a pesar que el umbral para ingresar disminuyó significativamente.

- En la distribución de objetivos únicos se observan tendencias similares: Corea del Sur bajó al punto más bajo del ranking y Australia se ubicó en el tercer lugar.

- Los principales picos en el número de ataques DDOS realizados mediante botnets ocurrieron en agosto. El día más tranquilo fue a principios de julio.

- La cantidad de ataques de larga duración disminuyó, pero la proporción de ataques cortos, de menos de 4 horas subió en casi 17,5 puntos porcentuales (hasta el 86,94%). Al mismo tiempo, el número de objetivos únicos aumentó en un 63%.

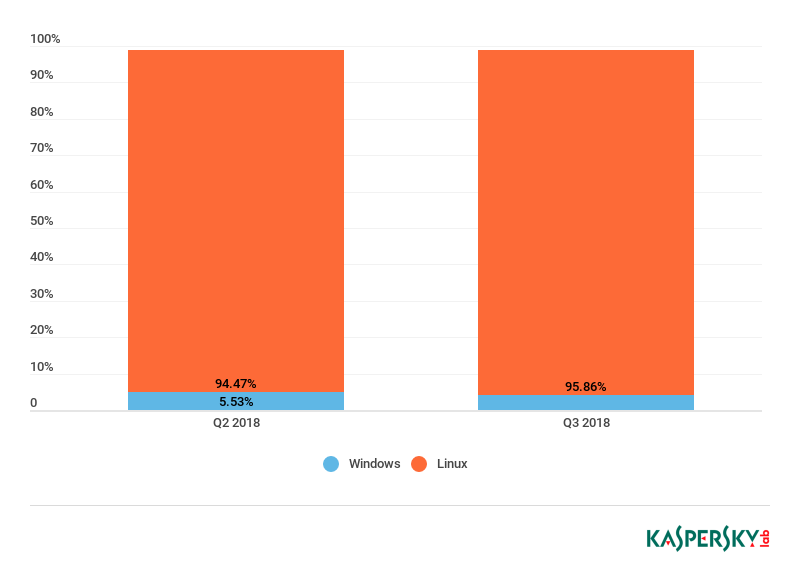

- La participación de botnets Linux experimentó un ligero aumento en comparación con el trimestre anterior. Como consecuencia, la distribución de ataques DDoS por tipo ha cambiado poco: Flood SYN (83,2%) sigue ocupando el primer puesto.

- En el último trimestre, la lista de los países líderes por el número de servidores de comando ubicados en sus territorios ha tenido cambios notables. Países como Grecia y Canadá, que antes estaban muy lejos de los límites del TOP 10, ocuparon altos cargos en este ranking.

Geografía de los ataques

En lo más alto de la clasificación permanece China, pero su participación ha tenido un súbito aumento: de 59,03% a 77,67%. Estados Unidos regresó al segundo lugar, aunque su participación aumentó en solo 0,11 puntos porcentuales, alcanzando el 12,57%. Y luego comienzan las sorpresas.

Primero, Corea del Sur -por primera vez en todo el periodo de observación- salió del TOP10: su participación cayó del 3,21% en el último trimestre al 0,30%, lo que la hizo descender de la cuarta a la undécima posición. Australia subió del sexto al tercer lugar: ahora su participación en el número total de ataques DDoS salientes es del 2,27%. Esto demuestra que la tendencia de aumento del número de ataques en este continente, que surgió en trimestres anteriores, continúa desarrollándose. Hong Kong bajó del segundo al cuarto lugar: su participación cayó súbitamente del 17,13% al 1,72%.

Además de Corea del Sur, Malasia también salió del TOP10, pero Singapur (0,44%) y Rusia (0,37%), por el contrario, ocuparon los lugares séptimo y décimo, respectivamente. Sus índices aumentaron ligeramente en comparación con el segundo trimestre, pero debido al salto en la participación de China, el umbral para ingresar a la calificación bajó un poco. Esto se ve con especial claridad en el ejemplo de Francia: el segundo trimestre estuvo en el último puesto, con el 0,43% del total de ataques DDoS, mientras que este trimestre, su participación cayó al 0,39%, pero el país subió al octavo lugar.

En consecuencia, la participación del resto de países que no se entraron en el TOP10 tuvo una ligera disminución: del 3,56% al 2,83%.

Distribución de ataques DDoS por países, segundo y tercer trimestre de 2018

En la clasificación por el número de objetivos únicos ocurren procesos similares: la participación de China aumentó en 18 puntos porcentuales y constituyó el 70,58%. Los primeros cinco por la cantidad de objetivos parecen casi idénticos a los primeros cinco por la cantidad de ataques, sin embargo, la lista TOP10 tiene ciertas diferencias: Corea del Sur permaneció allí, aunque su participación se redujo significativamente (del 4,76% al 0,39%). Además, Malasia y Vietnam dejaron el TOP10, y sus lugares los ocuparon Rusia (0,46%, octavo lugar) y Alemania (0,38%, décimo lugar).

Distribución de blancos únicos de ataques DDoS, segundo y tercer trimestre de 2018

Dinámica del número de ataques DDoS

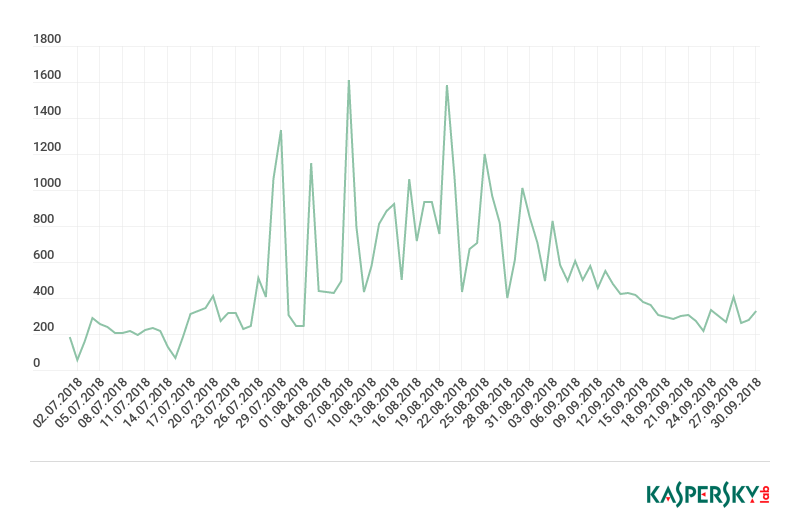

El comienzo y el final del tercer trimestre no se distinguieron por la abundancia de ataques. Sin embargo, en agosto y principios de septiembre, el gráfico se caracterizó por tener una gran cantidad de altibajos. Las escaladas más serias ocurrieron el 7 y 20 de agosto, y pueden guardar una relación indirecta con las fechas de presentación de documentos de ingreso y la definición de notas mínimas en las universidades. El día más tranquilo fue el 2 de julio. El final del trimestre, aunque no estuvo demasiado saturado, se diferenció por tener un mayor número de ataques que su inicio.

Dinámica del número de ataques DDoS, tercer trimestre de 2018

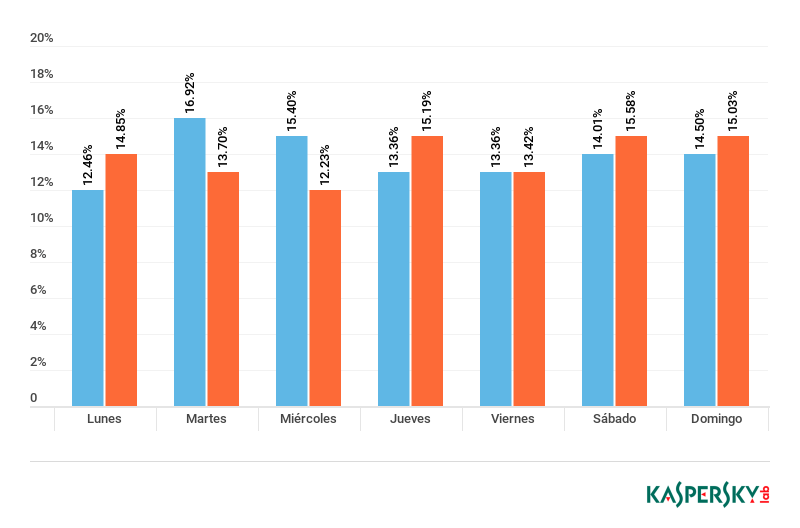

La distribución de ataques por día de la semana en el último trimestre es relativamente uniforme. El día más “peligroso” fue el sábado (15,58%), que le quitó la palma al martes (13,70%). El martes quedó en el penúltimo lugar por el número de ataques, inmediatamente antes del miércoles (12,23%), que se convirtió en el día más tranquilo de la semana.

Distribución de ataques DDoS por días de la semana, segundo y tercer trimestres de 2018

Duración y tipos de ataques DDoS

El ataque más largo en el tercer trimestre duró 239 horas, un poco menos de 10 días. Recordemos que en el último trimestre el ataque más largo duró casi 11 días (258 horas).

La proporción de ataques masivos de larga duración disminuyó significativamente. Esto se aplica no solo a los “campeones” de más de 140 horas de duración, sino en general a todas las categorías de ataques de hasta 5 horas. La caída se reflejó de manera más sorprendente en la categoría de ataques de 5 a 9 horas de duración: su índice disminuyó del 14,01% al 5,49%.

Pero la proporción de ataques cortos, de menos de 4 horas, aumentó en casi 17,5 pp y alcanzó el 86,94%. Al mismo tiempo, la cantidad de blancos de los ataques aumentó en un 63% en comparación con el trimestre anterior.

Distribución de ataques DDoS por duración, segundo y tercer trimestre de 2018

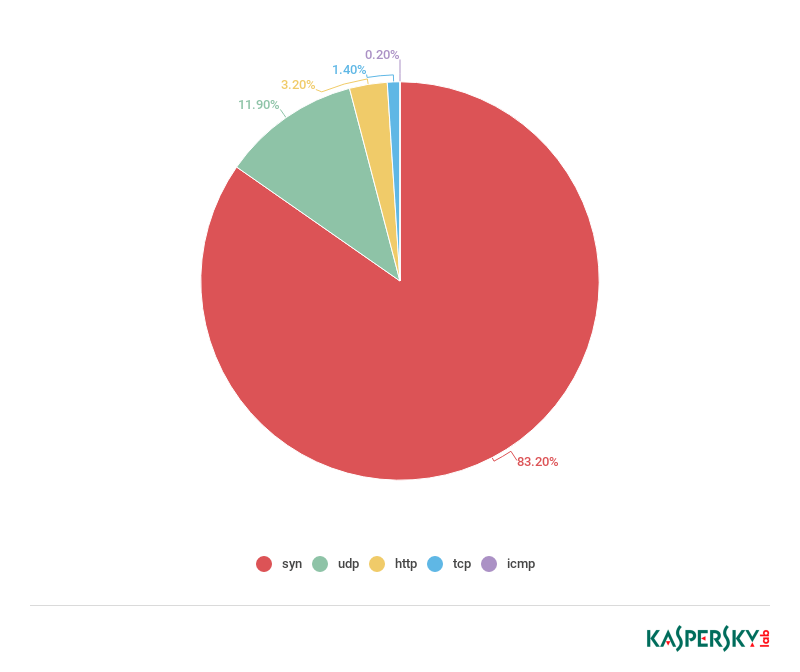

La distribución de ataques por tipos en este trimestre es casi la misma que la anterior. En primer lugar sigue Flood SYN, con una participación que aumentó aún más y ascendió al 83,2% (comparado con el 80,2% en el segundo trimestre y el 57,3% en el primero). El tráfico UDP ocupa el segundo lugar, su participación también aumentó ligeramente, alcanzando el 11,9% (en el último trimestre se mantuvo en el 10,6%). Los índices de los demás tipos de ataques han bajado, pero su popularidad relativa no ha cambiado: HTTP sigue en el tercer lugar, y TCP e ICMP están en el cuarto y quinto, respectivamente.

Distribución de ataques DDoS por tipos, tercer trimestre de 2018

La proporción entre botnets Windows y Linux se mantuvo más o menos igual que en el último trimestre: la canditad de botnets Windows disminuyó un poco, en 1,4 puntos porcentuales (y las botnets de Linux, por lo tanto, aumentó). Esto es consistente con la dinámica de los cambios en la proporción de tipos de ataques.

Proporción de ataques lanzados desde botnets para Windows y Linux, tercer trimestre de 2018

Distribución geográfica de botnets

En el TOP10 de regiones con el mayor número de servidores de comandos de botnet se han producido algunos reordenamientos. Estados Unidos se mantuvo en primer lugar, aunque su participación disminuyó del 44,75% en el último trimestre al 37,31%. Rusia subió al segundo lugar, habiendo triplicado su participación del 2,76% al 8,96%. El tercero fue Grecia con el 8,21% de los servidores de comando, mientras que en el trimestre pasado, con una participación del 0,55%, estuvo muy lejos de entrar en el TOP10.

China, con el 5,22%, solo alcanzó a ocupar el quinto lugar, porque Canadá la sobrepasó al haber ganado un 6,72% (este resultado también es varias veces superior a su desempeño en el segundo trimestre).

Al mismo tiempo, la participación de todos los demás países que quedaron fuera del TOP10 aumentó significativamente: habiendo ganado casi 5 pp, fue del 16,42%.

Distribución de los servidores de administración de botnets por países, tercer trimestre de 2018

Conclusión

En los pasados tres meses, no ha habido tantos ataques a gran escala y de alta resonancia en los medios. En el contexto de una cierta disminución en la actividad del verano, el aumento de los ataques a las instituciones educativas en septiembre fue particularmente notable. Este aumento se ha convertido en parte de una tendencia cíclica que Kaspersky Lab viene observando durante muchos años.

Cabe destacar la reducción del número de ataques de larga duración y el aumento del número de objetivos únicos: los propietarios de botnets pueden reemplazar los golpes a gran escala con ataques pequeños (en los artículos analíticos en idioma inglés a veces se les llama ataques de arrastramiento, crawling attacks), a menudo indistinguibles del ruido de fondo presente en la red. Los requisitos previos para tal cambio de paradigma también se observaron en trimestres anteriores.

Este es el segundo trimestre que continúa la reorganización de los países del TOP10 por el número de servidores de comando de botnets. Quizás los atacantes estén tratando de capturar nuevos territorios o de organizar una redundancia geográfica de sus recursos. Las razones pueden ser tanto económicas (el costo de la electricidad y la estabilidad del negocio ante circunstancias imprevistas) como legales: las actividades de las organizaciones de lucha contra el delito cibernético.

Los datos de los dos últimos trimestres nos llevan a la conclusión de que en el campo de los ataques DDoS se están desarrollando ciertos procesos de transformación que pueden conducir a cambios significativos en esta industria del ciberdelito en el futuro cercano.

Los ataques DDoS en el tercer trimestre de 2018