Dos enfoques para la protección de centros de datos virtualizados

Los entornos virtuales se caracterizan por su extrema flexibilidad, manejabilidad, disponibilidad y rentabilidad. Pero para protegerlos de las amenazas externas, hay que superar una serie de dificultades, y si no se lo logra, es imposible evitar problemas. Esto atañe tanto a cada máquina virtual, como al centro de datos en su conjunto.

En los entornos virtuales, las infecciones causadas por virus ocurren con una frecuencia irritante y las Infraestructuras de virtualización de escritorio (VDI, desktop virtualization infrastructures), son especialmente propensas al contagio: los empleados de los clientes hacen lo que les viene en gana en sus equipos virtuales, sin tomar precauciones de seguridad informática, porque suponen que el departamento TI de su compañía y el proveedor de servicios de virtualización los protegerán contra cualquier malware.

Sin embargo, en la mayoría de los casos, el proveedor no tiene derecho a entrar en los equipos de sus clientes. Y se ve obligado a exigirles que se protejan por sí mismos. Muchos clientes, aunque no todos, demuestran responsabilidad e instalan en sus equipos la solución de seguridad de usuario final que más les gusta.

Sucede también que, a pesar de las advertencias del proveedor, el cliente se resigna a los riesgos y no hace nada para protegerse. Y sin duda alguna, terminará pasando al proveedor todos sus problemas. Y el proveedor tendrá que hacerse cargo, cambiando a fondo la estrategia de protección. (Lea aquí sobre los problemas de negocios relacionados con la seguridad que tienen que hacer frente los centros de datos).

En los centros de datos virtualizados, el almacenamiento y procesamiento de la información se realizan en las máquinas virtuales y los sistemas de almacenamiento de datos. Son tecnologías completamente diferentes entre sí, que requieren diferentes enfoques de protección y cada una de las cuales tiene una gran cantidad de matices.

Los matices de la protección de entornos virtuales

Si el proveedor de servicios no asume la protección de las máquinas virtuales de los clientes, los clientes lo harán por sí mismos, cada uno a su manera. Por un lado, parece una buena idea elegir una solución de protección que sea del propio agrado. Pero en la práctica, este enfoque resulta no solo ineficiente, sino que crea muchos problemas cuando se aplica a un abigarrado “zoológico” conformado por diversos equipos virtuales:

- Genera un uso excesivo de los recursos de hardware. El sistema de seguridad en cada equipo tiene un conjunto completo de componentes: motor antivirus, base de datos de virus, firewall, etc. Cada uno usa parte del tiempo de CPU, memoria y espacio en disco.

- “Tempestades”. Un escaneo antivirus o actualización del software antivirus simultáneo en varios equipos virtuales provoca un brusco aumento en el consumo de recursos, lo que resulta en una caída del rendimiento de toda la plataforma y hasta puede causar una denegación de servicio. Por supuesto, el software de seguridad se puede configurar manualmente para evitar estas tempestades, pero si se trata de cientos de máquinas virtuales el gasto de tiempo será muy alto.

- Ataques de pánico. A menudo, el sistema de seguridad está configurado de tal forma que intensifica la protección después de detectar un virus en el equipo. Se activa un conjunto “paranoico” de reglas de seguridad y se ejecutan escaneos no programados. Esto puede crear una mayor carga en el hardware del host y tener un efecto negativo en el rendimiento de las máquinas virtuales vecinas.

- Brechas de seguridad momentáneas. Las máquinas virtuales a menudo permanecen inactivas hasta que haga falta iniciarlas. Mientras las máquinas no están en funcionamiento, ninguno de los componentes del sistema de seguridad puede actualizarse, y en el intervalo entre el inicio y la actualización de software de seguridad la máquina es vulnerable.

- Incompatibilidad. Las máquinas virtuales son en, muchos aspectos, similares a las físicas, pero en algunos aspectos son muy diferentes. Por ejemplo, utilizan discos que cambian de volumen dinámicamente y pueden migrar incluso mientras están en funcionamiento. Los sistemas de seguridad estándar diseñados para máquinas físicas no tienen en cuenta determinados matices de las máquinas virtuales, y pueden causar retrasos, fallos, o incluso hacer imposible su funcionamiento.

En última instancia, la resolución de todos estos problemas recaerá sobre el proveedor de servicios, que tendrá que enfrentarlos con regularidad. Esto puede evitarse de una sola manera: desde el principio y para evitar la creación de “zoológicos”, hacer que el cliente escoja de entre un número limitado de soluciones de seguridad especializadas y probadas en entornos virtuales.

¿Usar o no usar agente?

El beneficio clave de los sistemas de seguridad para máquinas virtuales tales como Kaspersky Security for Virtualization, radica en el hecho de que el motor y la base de datos antivirus se encuentran en una máquina virtual independiente (Security Virtual Appliance, SVA), que proporciona protección a todas las máquinas que se ejecutan en un hipervisor.

Las ventajas de esta solución son obvias: un sólo motor antivirus que se ejecuta en un SVA, que funciona y se actualiza constantemente, puede brindar protección a cientos de equipos virtuales. Todos los equipos reciben un alto grado de seguridad, y el horario de análisis antivirus en las máquinas virtuales está elaborado de tal manera que excluye cargas excesivas en el entorno virtual.

Al mismo tiempo, el software de seguridad para virtualización puede tener dos enfoques muy distintos de protección: mediante un agente ligero (light agent) y sin agente (agentless). El cliente es libre de elegir el método que considere más apropiado, o incluso combinarlos.

Una solución de seguridad sin agente, cuyos componentes funcionan exclusivamente en un SVA, tiene varias serias limitaciones. Como su uso está previsto solo para entornos VMware, no puede trabajar con los procesos en la memoria de las máquinas virtuales, y solamente garantiza el análisis del sistema de archivos y el flujo de entrada de datos de red. Es decir, sólo puede escanear archivos y bloquear ataques de red. En algunos casos, esto es suficiente, y la solución sin agente permite proteger a la máquina virtual prácticamente desde el momento en que ésta se inicia. En las máquinas cliente no se necesita instalar nada.

Enfoque de seguridad sin agente para entornos virtuales en la solución Kaspersky Security for Virtualization | Agentless

Un sistema de seguridad con agente liviano proporciona una gama completa de tecnologías de protección (trabajo con los procesos de memoria, control de aplicaciones, protección del navegador web, etc.), que se puede aplicar sin tener que gastar grandes recursos, gracias a que el motor de análisis y base de datos están instalados en el SVA. La funcionalidad de una solución de este tipo es similar a las soluciones de protección de punto final, pero con la ventaja de que ha sido optimizada y probada en entornos virtuales. Sin embargo, hay que instalar un agente en cada máquina virtual, para que la solución de seguridad pueda tener un acceso completo al sistema. Esto puede parecer inconveniente, pero muchos escenarios de virtualización permiten el uso de plantillas preconfiguradas de máquinas virtuales y en este caso, el agente puede estar preinstalado en la plantilla, de tal manera que cada máquina virtual creada con su ayuda también tendrá el agente instalado, que le brindará protección desde el principio.

Enfoque de seguridad para entornos virtuales con un agente ligero en la solución Kaspersky Security for Virtualization | Light Agent

La elección entre estos dos tipos de soluciones depende de las circunstancias concretas.

A menudo, el proveedor no puede garantizar que el cliente cuente con una solución de protección, lo que crea una brecha potencial en la seguridad de los centros de datos. Al mismo tiempo, el cliente puede tener razones para no instalar software de terceros en sus equipos. En este caso, la mejor opción es la solución de seguridad sin agente.

En otros casos, el proveedor y el cliente acuerdan desde un principio que en las máquinas virtuales solo se instalarán soluciones de seguridad que el proveedor haya probado y autorizado. En este caso, lo mejor es utilizar sistemas de seguridad especializados para la protección de los entornos virtuales con agente ligero, lo que permite brindar la máxima protección con un mínimo de problemas asociados.

La infraestructura de escritorio virtual (VDI), ubicada en el centro de datos es un caso especial. Cuando las máquinas virtuales se utilizan como estaciones de trabajo, están sujetas a una serie de riesgos que surgen durante el trabajo cotidiano. El empleado puede “contagiarse” de malware al visitar un sitio peligroso, puede recibir un adjunto de correo electrónico infectado por virus, y por último, no es raro que se propague malware a través de medios extraíbles, que tan a menudo pasan de mano en mano.

Estando presente esta gama de posibles vectores de infección, la solución sin agente resultará insuficiente, porque debido a su limitada funcionalidad, el riesgo de infección será mucho mayor. Y si, en principio, se detecta la infección, lo más probable es que sea ya demasiado tarde para evitar daños. Por otra parte, el sistema de seguridad con el agente liviano es capaz de proteger contra un conjunto mucho más amplio de amenazas, analizando los programas que se inicien, evitando de forma proactiva que el usuario entre a sitios Web peligrosos y controlando los procesos que se ejecutan en su sistema.

Hay una tercera opción, que hace un uso más intensivo de los recursos para proteger las máquinas virtuales. Se puede utilizar una protección “normal” de seguridad de tipo endpoint, con un agente completo. Esta será una salida aceptable si no se dispone de acceso al hipervisor (por ejemplo, en las nubes públicas como Amazon o Azure), o si el centro de datos utiliza un hipervisor no muy difundido, con el que las soluciones de seguridad especializadas no son capaces de trabajar. Y, por último, los sistemas de seguridad “normales”, se fabrican para una gama más amplia de sistemas operativos – por ejemplo, se los puede utilizar para proteger las máquinas virtuales que ejecutan Mac OS.

Hay que tener en cuenta que un sistema de seguridad que no esté diseñado para funcionar en un entorno virtual, puede no ser totalmente compatible con ciertas máquinas virtuales y funcionar de forma incorrecta o no funcionar en absoluto. La resolución de este tipo de problemas puede requerir una inversión considerable de tiempo.

El cuidado de los sistemas de almacenamiento

La infección de los almacenes de datos en red pone bajo amenaza a todo el centro de datos y los sistemas de almacenamiento son los que más necesitan protección antivirus. En caso contrario, se hace posible una epidemia, sobre todo si no todas las máquinas alojadas en el centro de datos están conectadas a una solución de seguridad para entornos virtuales.

Los almacenes de datos del tipo SAN (Storage Area Network) se pueden proteger de una forma muy sencilla, mediante instalación de un sistema de seguridad en el servidor. En este caso, no existe ninguna diferencia con la protección de cualquier otro servidor, y se puede aplicar una para servidores, como por ejemplo Kaspersky Security for File Servers. La situación es distinta si se trata de un sistema NAS (Network Attached Storage), a la que todos los equipos de la red tienen acceso directo. Aquí se requiere una solución especializada para NAS.

Tipos de sistemas de almacenamiento de datos en la red

Los datos almacenados en el NAS necesitan ser protegidos antes de que lleguen a las máquinas cliente, y por lo tanto requieren apoyo del propio NAS. Afortunadamente, la mayoría de los NAS puede trabajar con soluciones de protección externas y admiten una seria de protocolos especiales para este objetivo.

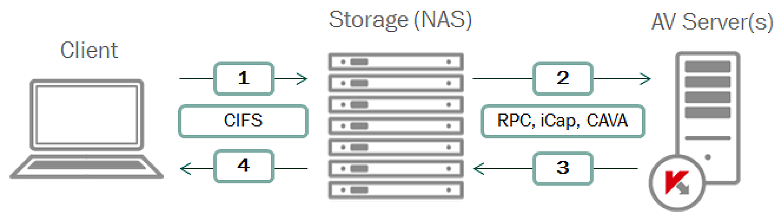

Principio de funcionamiento de las soluciones de protección para NAS

Cuando el cliente solicita un archivo desde el NAS (1), éste primero lo envía al servidor de seguridad (2). Después de analizar el archivo, el servidor informa el resultado al NAS (3). Basándose en el veredicto del anti-virus, el NAS envía el archivo al cliente o le prohibir el acceso a al mismo (4). Para una mayor fiabilidad, puede haber en la red más de un servidor de seguridad. Si el centro de datos está funcionado de forma normal, el sistema de almacenamiento distribuirá la carga entre ellos.

Conclusión

En lo que se refiere a la protección de los centros de datos virtualizados, no existe (ni puede existir) una panacea que sea ideal para resolver todos los problemas. Sólo es posible hacer una elección óptima del sistema de seguridad, basándose en una valoración equilibrada de toda una serie de factores.

La solución sin agente es más apropiada para la protección de servidores de bases de datos, servidores web en intranets y máquinas virtuales que no tienen permitida la instalación de ningún software extra, aparte de un conjunto de aplicaciones fijo.

En cambio, si el cliente puede escoger entre varias soluciones de seguridad especializadas aprobadas por el proveedor, la mejor opción es un agente ligero. Esta solución es ideal para la protección de los servidores web, estaciones de trabajo virtuales y servidores de procesamiento de datos confidenciales.

La protección de los entornos virtuales precisa de flexibilidad, y “Kaspersky Lab” ofrece ambas soluciones – sin agente y con agente ligero – bajo una sola licencia común. Esto le da al cliente la posibilidad de elegir entre estas dos opciones y la capacidad de combinarlas, por ejemplo, en entornos con varios hipervisores diferentes o para ofrecer una resolución más efectiva de diferentes tareas. Para obtener más información, consulte aquí.

Lo más importante es planear la protección por adelantado, antes de que surjan muchos problemas desagradables y costosos.

Cómo desbandar zoológicos