Los ordenadores se han convertido en parte indispensable de nuestra vida cotidiana en tal grado, que el número de usuarios y organizaciones que recurren a ellos para guardar su propiedad virtual no cesa de incrementarse. Mientras la mayoría de nosotros nos preocupamos por nuestra propiedad tangible, tendemos a ser menos cuidadosos con nuestra propiedad virtual.

La mayoría de los usuarios cree que nadie se interesa en ellos, que no hay nada en sus ordenadores que pueda ser de valor para los delincuentes cibernéticos y que los programas maliciosos ni se fijarán en ellos. Consideremos este asunto desde otro punto de vista, el de los cibernautas delincuentes.

En el transcurso de los últimos años la delincuencia cibernética ha experimentado un intenso desarrollo y ha producido nuevas tecnologías maliciosas. Como resultado de ello ha evolucionado desde aquellos experimentos solitarios realizados por aficionados hasta convertirse en un lucrativo negocio manejado por grupos bien constituidos.

Durante el año 2005, los delincuentes informáticos, según diferentes estimaciones, han ganado decenas o incluso cientos de miles de millones de dólares, cantidad que supera a los ingresos de la misma industria antivirus. Por supuesto, no todo este dinero se “gana” atacando a usuarios y organizaciones, pero dichos ataques constituyen parte importante del ingreso de estos delincuentes.

El presente artículo se divide en dos partes, una dedicada a los ataques perpetrados contra usuarios y la otra, a los ataques contra las organizaciones.

En la siguiente sección analizaremos al tipo de propiedad virtual que atrae a los delincuentes cibernéticos y los métodos que estos utilizan para acceder a los datos de los usuarios.

Robo

¿Qué roban?

¿Qué tipo de propiedad virtual les interesa a los ladrones informáticos?

Según un estudio de programas maliciosos realizado por los analistas de Kaspersky Lab, cuatro son los tipos de propiedad virtual más apetecidos por los ladrones cibernéticos. Debe tomarse en cuenta que de ninguna manera pretende ser ésta una lista completa de todos aquellos elementos atractivos para los cibernautas delincuentes. La información más codiciada suele ser:

- Datos necesarios para acceder a varios sistemas : banca y subastas en línea, dinero plástico, dinero electrónico, etc.;

- Contraseñas para sistemas IM y portales de Internet;

- Contraseñas para casillas de correo de cuentas ICQ así como todas las direcciones de correo encontradas en el ordenador;

- Contraseñas para juegos en línea, contando entre los más populares: A Legend of Mir, Gamania, Lineage y World of Warcraft.

Si el usuario guarda algunos de estos elementos en su ordenador, entonces los datos almacenados en el equipo serán de interés para los delincuentes informáticos.

En la sección ¿Cómo se negocian los bienes robados? del presente documento se plantea el por qué del robo de estos datos y lo que acontece después. En esta sección trataremos sobre cómo se roba la información.

¿Cómo roban?

En la mayoría de los casos, los robos se cometen a través de programas maliciosos o métodos de ingeniería social o, para incrementar su eficacia, mediante una combinación de ambos.

Comenzaremos con los programas maliciosos diseñados para espiar las acciones de los usuarios, como registrar la secuencia de todas las teclas pulsadas, o buscar cierta información ya sea en los archivos del usuario o en el sistema de registros. Los datos así capturados por los programas maliciosos son eventualmente recibidos por sus autores, quienes los usan con propósitos ilícitos.

Según la clasificación de Kaspersky Lab, tales programas pertenecen a la categoría de espías troyanos o troyanos PSW. El siguiente gráfico muestra el número de nuevas modificaciones de programas espía:

Figura 1. Incremento del número de programas maliciosos diseñados para el robo de datos.

Los programas maliciosos pueden alojarse en los equipos de los usuarios de diversas maneras, bien a través de visitas a portales maliciosos de Internet, por correo, por chat en línea, por participación en foros, por programas de mensajería, o bien a través de otras formas mientras se navega por Internet. En la mayoría de los casos los métodos de ingeniería social se usan para complementar a los programas maliciosos de manera que los usuarios ejecuten todas las acciones que los delincuentes cibernéticos deseen. Un ejemplo es una de las variantes del troyano Trojan-PSW.Win32.LdPinch, muy diseminado en la red, que roba contraseñas de mensajeros instantáneos, casillas de correo, recursos FTP y otra información. Una vez que se alojan en el equipo anfitrión, el programa malicioso envía mensajes similares al que aparece abajo a todas las direcciones que aparecen en la lista de contactos:

<enlace al programa malicioso>

¡Que cosa más interesante! 🙂

Gran número de los destinatarios de este mensaje recibe el vínculo malicioso y ejecuta el troyano; esto sucede por la confianza que los usuarios tienen en los mensajes ICQ pues no dudan que sean enviados por sus contactos. Luego de infectar el equipo de un usuario, el troyano se auto envía a todas las direcciones que aparecen en la lista de contactos, y al mismo tiempo que se disemina por la red va proporcionando a su creador los datos que va robando de los usuarios afectados.

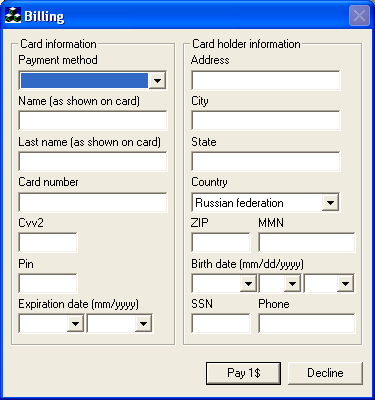

Lo que provoca gran preocupación es que hoy en día aún los desarrolladores inexpertos de virus pueden elaborar estos programas y aplicarlos junto a los métodos de ingeniería social. A continuación aparece como ejemplo el programa Trojan-Spy.Win32.Agent.ih (cuyo creador demuestra carencias en el idioma inglés) que cuando se ejecuta aparece la siguiente ventana de diálogo

Figura 2. Ventana de diálogo de Trojan-Spy.Win32.Agent.ih.

Se pide al usuario que pague solamente un dólar por servicios relacionados con el acceso a Internet. El diseño del mensaje responde a las reglas de la ingeniería social:

- Al usuario no se le da tiempo para pensar, pues se le pide realizar el pago el mismo día que recibe el mensaje;

- Al usuario se le pide un pequeño pago de un dólar, lo que determina un significativo número de usuarios dispuestos a pagar, ya que muy pocos se tomarán el trabajo de perder tiempo buscando información adicional;

- Se recurre al fraude para motivar al usuario a pagar. En este caso, se le amenaza con la desconexión a Internet a menos que realice el pago;

- Para evitar hasta la más mínima sospecha, el remitente se identifica como el proveedor del servicio de Internet, por lo que el usuario es inducido a pensar que es este quien ha desarrollado el programa que le ahorrará tiempo y esfuerzo. Además, resulta lógico que el proveedor del servicio de Internet conozca la dirección de correo electrónico del usuario.

Lo primero que hace el programa es persuadir a los usuarios de que no tienen otra alternativa más que utilizar su tarjeta para realizar el pago y, respetuosos de las normas, pulsan el botón “Pagar con tarjeta de crédito”. A continuación aparece la siguiente ventana de diálogo:

Figura 3. Ventana de introducción de datos para el pago con tarjeta de crédito de Trojan-Spy.Win32.Agent.ih.

Por supuesto que el pago no se efectúa una vez que se completa este formulario electrónico y se pulsa el botón “Pagar 1$”, sino que toda la información sobre la tarjeta de crédito del usuario es enviada a los delincuentes cibernéticos.

Por lo general, los métodos de ingeniería social se usan separadamente los programas maliciosos, sobre todo cuando se trata de phishing, es decir, de aquellos ataques dirigidos a clientes de bancos que permiten la gestión de cuenta en línea. Estos usuarios reciben mensajes falsos supuestamente enviados por su banco, informándoles que su cuenta ha sido bloqueada (lo que por supuesto es un embuste), y pidiéndoles que activen un vínculo especial que aparece en el contenido del mensaje para acceder a su cuenta y desbloquearla. Este vínculo está diseñado de tal manera que aparece como réplica exacta del sitio Internet del banco, pero en realidad conduce al usuario al sitio del delincuente informático. Cuando el incauto usuario accede a este sitio, es recibido por este delincuente al que le proporciona todos los datos de su cuenta. En la siguiente figura se muestra un ejemplo de un mensaje phishing.

Figura 4. Ejemplo de un mensaje phishing.

Otros mensajes similares también son enviados a nombre de servicios de apoyo, servicios sociales, etc.

Sin embargo, a los delincuentes informáticos no sólo les interesa la información de las tarjetas de crédito, sino también las listas de contactos en los ordenadores de los usuarios. ¿Cómo roban estas direcciones? Los programas maliciosos conocidos bajo la clasificación de Kaspersky Lab como SpamToll desempeñan un rol determinante en este proceso, pues barren los archivos de datos en los ordenadores cautivos en busca de direcciones de correo electrónico. Una vez capturadas, estas direcciones son filtradas bajo criterios predefinidos, como por ejemplo, ignorar aquellas direcciones pertenecientes a compañías antivirus. Posteriormente son enviadas al autor del programa malicioso.

También existen formas más descaradas de introducir troyanos en el ordenador de un usuario, tales como los casos de las ofertas que hacen los delincuentes cibernéticos de pagar a los dueños de portales de Internet por cargar programas maliciosos en los ordenadores de aquellos usuarios que confiadamente los visiten. Como ejemplo podemos citar el caso del sitio iframeDOLLARS.biz que ofrece a los administradores de sitios Internet un “partner program” que introduce vulnerabilidades en sus sitios para poder cargar programas maliciosos en los ordenadores de los visitantes (sin su consentimiento, claro está). Estos “partners” ofrecen 61 dólares americanos por cada 1.000 infecciones realizadas.

¿Cómo negocian los bienes robados?

No cabe duda que el móvil detrás de estos robos es el deseo de lucrar, pues al final toda la información robada o es vendida o es utilizada de manera directa para ganar dinero. Entonces surge la pregunta: ¿Quién necesita datos de tarjetas de crédito y direcciones de correo electrónico?

El robo de datos no constituye más que la primera parte del proceso. Después, los delincuentes cibernéticos necesitan retirar el dinero del sistema de pago o, en su caso, vender la información obtenida. Si un ataque logra obtener los datos para acceder a un sistema de banca en línea o a la cuenta electrónica de un usuario, el dinero puede ser robado de diferentes formas. Una es a través de una cadena de oficinas virtuales que cambian una divisa electrónica (por ejemplo, dinero de un sistema de pago) por otra, o recurriendo a servicios similares ofrecidos por otros delincuentes cibernéticos, o comprando artículos en tiendas en línea.

En la mayoría de los casos, esta etapa de lavado del dinero robado suele ser la más peligrosa para los delincuentes informáticos ya que se ven obligados a evidenciar algún tipo de información sobre su identidad, como ser una dirección para el envío de los artículos adquiridos, números de cuentas bancarias electrónicas, etc. Para resolver estas situaciones, los delincuentes cibernéticos recurren a personas conocidas como “mulas”. Los delincuentes informáticos utilizan a estas “mulas” en trabajos rutinarios a fin de evitar exponerse al recibir dinero o artículos comprados. A menudo las “mulas” ignoran que están siendo utilizadas con fines delictivos y suelen ser contratadas por supuestas compañías internacionales a través de portales de empleo de Internet. Incluso, una de estas “mulas” puede llegar a tener un contrato con sello y todo que no deja dudas sobre su aparente legalidad. Por esta razón, si estas “mulas” llegan a ser detenidas por los organismos de ley, no pueden brindar mucha información sobre sus clientes, pues además sus contratos y los detalles de sus cuentas bancarias siempre resultan ser fraudulentos, así como los son los pretendidos sitios Internet corporativos con las direcciones postales y números de teléfono utilizados para reclutar a las “mulas”.

Sin embargo, la industria delincuente ha progresado y ya puede prescindir de buscar “mulas”, ya que éstas son provistas por intermediarios. Cada eslabón de esta cadena de lavado de dinero recibe un porcentaje de los ingresos que vale la pena pagar a cambio de sus servicios y de la seguridad que ofrecen ya que los delincuentes cibernéticos no se ven obligados a sudar para “ganar” dinero.

Respecto a las direcciones de correo electrónico robadas, estas pueden ser vendidas en el mercado negro a muy buen precio, por ejemplo a los desarrolladores de correo electrónico no deseado quienes luego las utilizan para sus propios fines.

Hagamos ahora una corta referencia a los juegos en línea. A los usuarios regulares puede interesarles el estado de sus cuentas de juego, pues se da el caso de que suelen comprar armas, protección y otros elementos virtuales de juego a cambio de dinero electrónico y se han reportado casos en los que estas transacciones se han dado por valor de miles de dólares reales. Los cibernautas delincuentes adquieren todos estos bienes sin tener que pagar por ellos y los revenden a precios de ganga. Esto explica la creciente popularidad de los programas maliciosos diseñados para el robo de bienes virtuales usados en los juegos en línea. Por ejemplo, a fines de Julio de 2006 el número de modificaciones conocidas de los programas maliciosos diseñados para robar las contraseñas del famoso juego Legend of Mir sobrepasaron las 1.300. Además, los analistas de Kaspersky Lab recientemente descubrieron programas maliciosos que atacan no sólo a uno sino a varios juegos electrónicos de manera simultánea.

Estafas

Las estafas son utilizadas para inducir a los usuarios a gastar de buena gana su dinero, aprovechando el apego que se tiene a las superofertas.

Los negocios tienden a expandirse a nuevas áreas, lo cual conlleva a que cada vez más artículos se vendan en línea y surjan nuevas ofertas a diario. Los delincuentes informáticos hacen rápido seguimiento de negocios legítimos en línea y llegan a implementar falsas versiones virtuales que replican a las reales. Por lo general, estas falsas versiones ofrecen precios notablemente menores en comparación a aquellos ofrecidos por los vendedores legítimos con el fin de tentar a potenciales compradores o clientes. La siguiente figura muestra un fragmento de la página Internet de un negocio falso de ventas en línea:

Figura 5. Ordenadores ‘notebook’ a bajo precio ofrecidos por un negocio falso de ventas en línea.

Tal como se advierte en esta figura, el bajo precio resulta tan irrisorio que debería llamar la atención de los usuarios y hacerles pensar dos veces antes de adquirir algo de este sitio de ventas virtuales. Para resolver este punto, los delincuentes cibernéticos justifican los bajos precios diciendo que se trata de bienes

- confiscados;

- adquiridos mediante tarjetas de crédito robadas, o

- adquiridos con tarjetas de crédito bajo nombres fraudulentos.

Las explicaciones ofrecidas por tales “tiendas” justificando sus bajos precios son muy cuestionables, sin embargo muchos compradores llegan a creer que son ciertas, y que está bien vender artículos baratos si el que los ofrece no tuvo que pagar por ellos.

Al momento de realizar el pedido, se le pide al comprador pagar una primera cuota o bien pagar por adelantado el monto total de la compra. Una vez hecho esto, los teléfonos o las direcciones de correo electrónico de los delincuentes cibernéticos dejan de responder. Y por supuesto, al comprador nunca se le reembolsa el pago efectuado. Este esquema puede modificarse para adaptarse a diferentes situaciones. En el caso de Rusia, los artículos adquiridos en línea por lo general son entregados por mensajero. En este caso los delincuentes informáticos pueden llegar a solicitar solamente el pago por adelantado del costo de la entrega bajo el justificante de que a veces el servicio de mensajería entrega los pedidos en direcciones equivocadas y que la tienda de ventas en línea se ve obligada a correr con los gastos de envío. Entonces el “cliente” tiene que pagar por adelantado por una entrega que nunca se realizará. Las falsas tiendas en línea no constituyen la única trampa para los usuarios. En realidad, todas las ideas delincuentes del mundo real encuentran su réplica en el mundo cibernético. Otro ejemplo de esquemas cibernéticos delincuentes lo constituye aquellos “proyectos” ofrecidos a los usuarios para que inviertan su dinero con tasas de retorno muy atractivas, tanto que resultan difíciles de resistirse. La siguiente figura muestra uno de tales sitios Internet de “inversiones”:

Figura 6. Un fraudulento sitio Internet de “inversiones”.

Las tasas de interés ofrecidas no merecen mayores comentarios. Pero aún así hay quienes creen en tales “proyectos” y se convierten en víctimas de fraudes, llegando a perder todo su dinero “invertido”.

La enumeración de estos casos fraudulentos puede extenderse: Nuevos sitios fantasma de cambio de dinero electrónico, nuevas pirámides financieras en línea (similares a las pirámides fraudulentas del mundo real), mensajes no deseados con descripciones de cuentas electrónicas secretas que doblan o triplican los montos recibidos, y otros fraudes similares que de manera continua hacen su aparición. Tal como hemos mencionado líneas arriba, todos estos fraudes se aprovechan del apego de los usuarios por las superofertas.

Extorsión

En el año 2006 se hizo evidente una peligrosa tendencia: la extorsión se halla en franco crecimiento tanto en Rusia como en otros países. En enero de 2006 un nuevo programa troyano conocido como Trojan.Win32.Krotten se hizo presente en la red con el fin de modificar el sistema de registros del ordenador cautivo en una manera tal que imposibilitaba al usuario utilizar su equipo. Una vez que el ordenador se reiniciaba, este troyano pedía al usuario depositar alrededor de 5 dólares americanos en la cuenta bancaria del pirata cibernético para poder restaurar la operación normal de su equipo. Aquellos usuarios calificados pudieron restaurar el sistema por sí mismos, o bien reinstalar el sistema operativo, con lo cual eliminaban el programa malicioso. Sin embargo, después se descubrió que programas maliciosos de otras familias resultaban difíciles de eliminar, y que la respuesta a la pregunta “pagar o no pagar” era en la mayoría de los casos afirmativa.

El troyano Krotten era publicitado como un magnífico programa que ofrecía funcionalidad telefónica IP gratuita, acceso gratuito a Internet y a redes de teléfonos, y su distribución se la realizaba en foros y chats en línea.

El 25 de enero de 2006 Trojan.Win32.Krotten fue seguido por la primera modificación de Virus.Win32.GpCode, el cual cifraba los archivos de datos en el disco duro de manera que el usuario no pudiera descifrarlos por su cuenta y tuviera que pagar para lograrlo. Los archivos con datos encriptados contenían un archivo del tipo readme.txt con el siguiente contenido:

To buy decoder mail: xxxxxxx@yandex.ru

with subject: RSA 5 68251593176899861

A pesar de que se informaba que el cifrado se realizada utilizando el algoritmo RSA, el autor del programa en realidad utilizó el cifrado simétrico ordinario, lo que facilitaba la restauración de los datos.

En apenas 6 meses durante 2006, GpCode se desarrolló con notable amplitud a través de cambios en los algoritmos de encriptación e incrementando su grado de complejidad. El precio de las diferentes versiones oscilaba entre 30 y 70 dólares americanos.

GpCode se distribuyó a través de correo no deseado.

Pero ese fue solo el principio. El número de las familias de programas extorsionadores ha ido incrementándose (Daideneg, Schoolboys, Cryzip, MayArchive , etc.) y expandiéndose a través de las fronteras. Al final del primer semestre del año estos programas maliciosos fueron descubiertos en Gran Bretaña y Alemania, entre otros países. No obstante, otros métodos de extorsión seguían siendo tan utilizados como antes. Un ejemplo de ello es un ataque contra el proyecto de Alex Tew, un estudiante británico de 21 años que creó un sitio Internet en el cual vendía espacios publicitarios en el formato de cuadrados de unos cuantos pixels. Alex Tew llegó a ganar un millón de dólares con su original idea. Entonces los delincuentes cibernéticos le exigieron que pagara una considerable suma de dinero para evitar un ataque DDoS contra su sitio. Tres días después de haber recibido la amenaza, su sitio sufrió el anunciado ataque. Alex Tew se había negado a pagar.

¿Por qué la extorsión y el chantaje son tan populares entre los delincuentes informáticos? La respuesta es simple: Este fenómeno es provocado por las propias víctimas Que con la esperanza de restaurar sus datos dañados o perdidos ceden ante cualquier exigencia de parte de los piratas informáticos.

Consejos para evitar ser víctima de los delincuentes cibernéticos

A medida que ha ido leyendo este artículo, el lector puede haber tenido la impresión de que el objetivo del mismo es de amedrentar a los usuarios y plantearles que sólo un programa antivirus podrá protegerlos. Pero la realidad es que no hay ninguna solución antivirus que ayude a los usuarios de Internet que no tomen algunas simples pero necesarias precauciones. A continuación ofrecemos algunos consejos que ayudarán al usuario a evitar caer en las trampas de los piratas del ciberespacio:

- Antes de realizar cualquier pago o brindar sus datos personales en línea, consulte los comentarios de otros usuarios sobre el respectivo sitio Internet., consulte los comentarios de otros usuarios sobre el respectivo sitio Internet. Sin embargo, no confíe en los comentarios publicados en el sitio en cuestión, ya que pueden haber sido escritos por el mismo pirata informático. Es mejor recurrir a personas conocidas;

- Si necesita realizar un pago en línea, obtenga una tarjeta separada o una cuenta electrónica para dicho propósito específico y transfiera a ellas sólo la cantidad requerida antes de efectuar la adquisición;

- Desconfíe de una tienda en línea, un fondo de inversiones u otra organización que posea un portal de Internet con un dominio de tercer nivel, especialmente uno provisto por un servicio gratuito de alojamiento de páginas Internet. Cualquier organización que se precie a sí misma siempre encontrará los fondos necesarios para financiarse un portal propio con dominio de segundo nivel;

- Verifique dónde y cuándo se registró el dominio utilizado por la tienda virtual, dónde se encuentra ubicada la tienda; verifique también si la dirección o los números telefónicos son verídicos. Una simple llamada telefónica puede ayudarle a ahorrarse muchos problemas al confirmar o disipar sus dudas. Si el nombre del dominio hubiese sido registrado con un mes de anterioridad pero le dicen que la compañía está activa desde hace varios años, esto merece una investigación más profunda.;

- Nunca realice pagos por adelantado, ni siquiera por el envío por mensajero.Pague solamente cuando los artículos adquiridos le sean entregados.No confíe en quienes le dicen que los envíos a menudo llegan a direcciones equivocadas o que los mensajeros no los entregan. Es mejor tomar sus precauciones y escoger otra tienda que arriesgarse a ser estafado.

- Nunca responda a mensajes provenientes de bancos, fondos u otras organizaciones financieras, ya que estas instituciones nunca realizan envíos masivos de correo. En caso de duda, recurra al teléfono para verificar si tal correo le hubiese sido enviado, pero no llame al número que aparece en el mensaje recibido; Si dicho mensaje ha sido enviado por los piratas informáticos, entonces el número brindado con toda seguridad les pertenece.

Resumen

En esta sección del presente artículo hemos echado un vistazo a los métodos más conocidos de robo de propiedad virtual perteneciente a los usuarios de Internet. Si Ud. mismo no se preocupa por su seguridad informática, nadie más lo hará. Como reza el dicho, más vale prevenir que curar. Esperamos que este artículo le haya resultado útil.

El robo de propiedad virtual en redes informáticas, parte I