Escrito en colaboración con Santiago Pontiroli

Introducción

Hoy recibimos un mensaje spam con una falsa tarjeta electrónica en portugués que conduce a un interesante programa malicioso:

(Has recibido una tarjeta electrónica de Navidad. Alguien muy especial te ha enviado esta tarjeta electrónica de Navidad. Si no puedes verla, pulsa aquí.

El programa malicioso

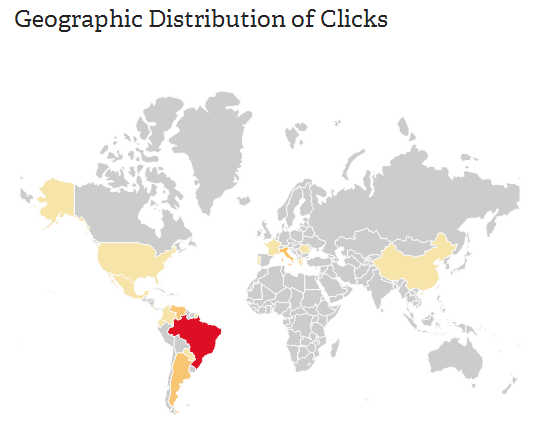

El enlace es una URL abreviada bit.ly y muestra que la campaña se inició hoy a la 1 pm (20 de diciembre de 2013) con 628 pulsaciones hasta el momento (6:15 pm ET). La mayoría de los usuarios que activaron el enlace residen en Brasil:

Sin embargo, si verificamos las estadísticas del mismo usuario de Bit.ly, encontraremos otras URLs que conducen al mismo programa malicioso pero en distintos dominios, con un total de 619 casos. Estados Unidos es el segundo país con más víctimas potenciales:

En ambos casos el programa malicioso es el mismo:

CartaodeNatal(1).zip=========================281e25d7a5041bb911d95b937b953d6d

CartaodeNatal.zip=============================281e25d7a5041bb911d95b937b953d6d

El ciberdelincuente que lo controla preparó dos enlaces distintos: uno de ellos está alojado en un servidor malicioso, y el otro se encuentra en el sitio web legítimo infectado de una compañía brasileña.

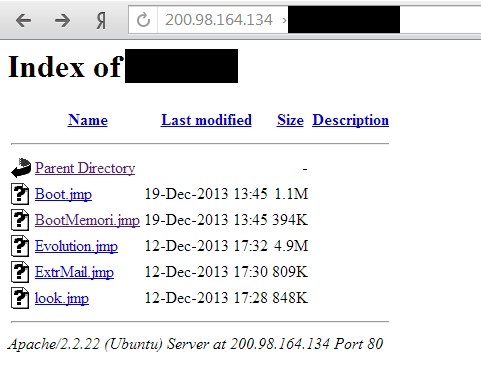

Entonces, ¿qué hace 281e25d7a5041bb911d95b937b953d6d? Se trata de un archivo .cpl detectado como Trojan-Downloader.Win32.Banload.cpph y que descarga desde Internet otros archivos maliciosos y no maliciosos. Todos los archivos se descargan desde un servidor que se encuentra en Brasil.

Los archivos están codificados y no se pueden ejecutar si se los descarga directamente desde el servidor.

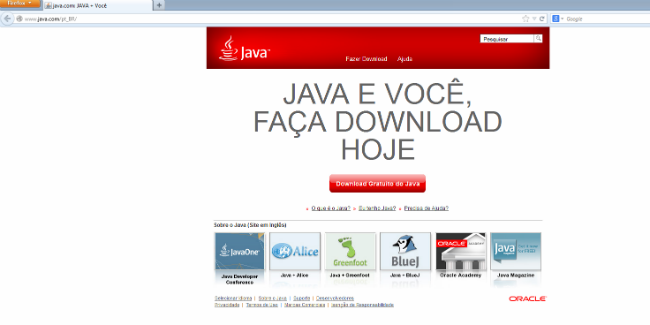

Cuando el Banloader .cpl inicial se ejecuta, procede a su vez a ejecutar Mozilla Firefox desde la línea de comando, mostrando una página de actualización de Java que, a pesar de ser legítima, al pulsarla dos veces se da inicio a sus actividades maliciosas. Camuflado como la actualización regular de una aplicación, ejecuta secretamente varios procesos en la línea de comando y crea copias en el sistema con el fin de dificultar las tareas de limpieza del sistema.

Podemos ver en el análisis de dependencia y el tráfico en la red que este archivo no tiene nada que ver con Java y que inyecta el código malicioso en la dirección de la memoria de los procesos más comunes de Windows.

Después de que todas las acciones se han realizado en el sistema infectado, se le pide al usuario que lo reinicie.

(La actualización de Windows ha concluido, el sistema se reiniciará)

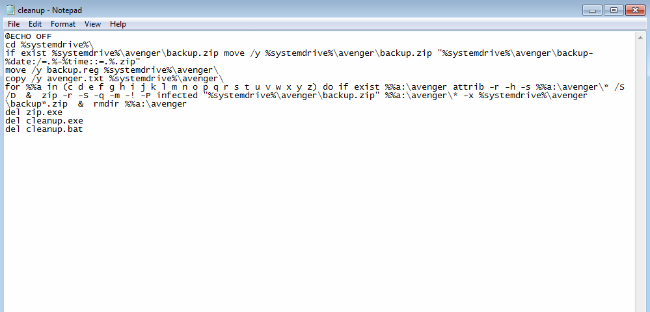

El Banloader inicial descarga y ejecuta el antirootkit “The Avenger” (“Fuego amigo“) para eliminar cualquier solución antivirus en el sistema atacado. Esta es la lista de los archivos que se reciben desde el sistema durante el reinicio:

El siguiente es el archivo batch de limpieza Avenger:

Finalmente, el banquero recien descargado se autodescarga en el sistema como rundll32.cpl y se ejecuta a través de la llave CurrentVersionRun.

Los responsables y otros datos interesantes

Sin duda alguna se trata de alguien en Brasil. Hemos encontrado pistas que indican que a este ciberpirata le gustan los juegos online. Asimismo, alguien con un perfil idéntico publicó el mismo día en bit.ly siete URLs distintas. A juzgar por la hora de la publicación, parece corresponder a un turno de un día normal de trabajo, pues la actividad se inicia alrededor de las 9 am y termina alrededor de las 2 pm, y hoy es viernes, un día laboral. Esto significa que este es el “trabajo” del sospechoso: codificar, infectar el equipo de la víctima y robar su dinero.

Otro dato interesante es que el Santa Claus incrustado en el mensaje original también se trata de un enlace abreviado a través de bit.ly y que conduce a un sitio web legítimo del gobierno brasileño. Las estadísticas de bit.ly muestran que el enlace se pulsó 5707 veces. En realidad no se tratan de pulsaciones reales, sino la previsualización que hicieron las víctimas potenciales mediante proveedores de correo electrónico. Es decir que si el mensaje de correo está configurado para mostrar imágenes externas, abrirá automáticamente la URL bit.ly original, lo que cuenta como una pulsación para el contador. Entonces, ¿qué es lo interesante de esto? Hemos visto que son un total de 1247 usuarios que activaron la mencionada tarjeta navideña falsa, mientras que el total de pulsaciones en la imagen de santa Claus es de 5707. Esto significa que el 21,8 por ciento de los usuarios son muy susceptibles a los ataques de ingeniería social y proceden a pulsar el enlace, mientras que otros son más cuidadosos y muy probablemente no lo harán.

“Feliz Natal” brasileño: ¡quiero tu dinero ahora!