Malicioso documento de Microsoft Office con macros habilitadas

El último elemento interesante que descubrimos en el mismo servidor pirata malicioso es un documento .docm (un documento con macros habilitadas según los parámetros de Microsoft Office).

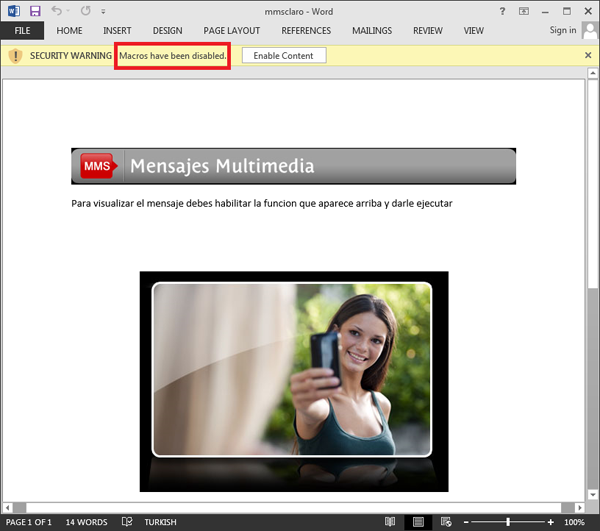

Se trata de un archivo malicioso que al abrirse muestra a su víctima el siguiente contenido:

si las macros están habilitadas y la víctima pulsa en el mensaje para supuestamente descargar un mensaje MMS, se instalarán dos programas maliciosos en su equipo.

La parte maliciosa del documento

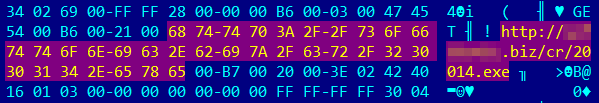

La parte maliciosa del documento se encuentra en 0x00000f14 offset, tiene un tamaño de 18.944 bytes y se llama “vbaProject.bin”.

Cuando se extrae del principal archivo .docm, posee dos URLs diferentes que descargan dos programas maliciosos distintos. Cada imagen en el archivo con macros habilitadas descarga distintos programas maliciosos cuando la víctima lo pulsa.

El primer programa malicioso se descarga desde el mismo servidor malicioso localizado en Panamá, y el segundo desde la nube Dropbox.

Kaspersky Anti-Virus detecta ambos programas maliciosos como parte de la familia Trojan.MSIL.Agent.

¿Qué es lo interesante aquí?

Si observamos la imagen del documento arriba, veremos que el contenido del documento está en español; sin embargo, el idioma que se usa para editar el documento es turco. Los metadatos del archivo también confirman que se compiló en un equipo en el que figura como autor un tal "İlyasÖzdoğan”.

Resulta interesante que uno de los MSIL.Agents maliciosos descargados también tiene el mismo nombre de usuario bajo la ruta fuente dentro del binario compilado:

c:usersİlyasÖzdoğandocumentsvisual studio 2012projectswindowsformsapplication13windowsformsapplication13objdebugwindowsformsapplication13.pdb

¿Qué significa esto? Significa que los ciberdelincuentes latinoamericanos no sólo tienen vínculos con sus pares de Europa oriental, sino también con sus colegas turcos.

Algunos de los modernos ciberdelincuentes más avanzados utilizan exploits para infectar los equipos que capturan, pero al ver este ejemplo, puede que esta técnica sea una “pérdida de dinero” ya que los viejos trucos aún funcionan. Si no me crees, sólo observa cómo el 10 de enero, cuando el archivo se envió por primera vez a VirusTotal, registró 0 de 48 detecciones, y al momento de escribir este artículo, sólo 2 de cada 50 soluciones antivirus lograron detectar este programa malicioso:

Golpe de hackers latinoamericanos (Parte 3: infección por archivos de Office)