Introducción

Este artículo examina la evolución de los gusanos para sistemas de mensajes instantáneos (IM worms) desde el principio de 2005. Está escrito desde el punto de vista del usuario europeo: esto significa que no incluye información sobre ciertos gusanos que no tienen gran difusión en Europa. Tampoco analiza el tema de los programas maliciosos para ciertos clientes de mensajes instantáneos, como ICQ, que son menos usados en el Viejo Continente.

A pesar de que el primer gusano para sistemas de mensajes instantáneos apareció en 2001, este tipo de malware se hizo realmente popular sólo a principios de 2005. Si echamos un vistazo a este periodo, queda claro que es muy importante diferenciar entre los gusanos escritos para alcanzar diferentes objetivos.

Los gusanos como Sumom causaron una gran epidemia, atrapando la atención de la prensa.

Este tipo de gusanos los escriben los vándalos cibernéticos que buscan causar daños y atraer la atención. Da la impresión de que sus autores tratan de elevar su autoestima por este medio. Sin embargo, esta apreciación no es correcta: dos de las familias más notorias, Bropia y Kelvir, se crearon con el objetivo específico de obtener lucro.

La aparición de Bropia, Kelvir y Prex

Bropia, Kelvir y Prex se propagan vía MSN Messenger en forma de enlaces que conducen a determinados archivos ubicados en servidores HTTP.

El siguiente paso en la evolución de gusanos para sistemas de mensajes instantáneos fue la aparición de la familia Bropia en febrero de 2005. Aunque desde el punto de vista de su programación Bropia no tenía nada de especial, el autor mostró su seriedad al elegir una herramienta de compresión desconocida por entonces. Una de las primeras versiones de Bropia estaba comprimida con PEspin 1.1. En aquel momento ninguno de los antivirus importantes podía escanear dentro de los archivos comprimidos de esta manera. Cuando se tuvo conocimiento de que el autor de Bropia seguía usando PEspin 1.1, se añadió el correspondiente soporte a las bases de datos antivirus.

Kaspersky Lab incrementó su capacidad de detección de esta familia de gusanos. Como respuesta, el autor del gusano empezó a usar otra herramienta de compresión desconocida por entonces: UPack. Cuando se escribía este artículo, UPack era una de las herramientas de compresión más usadas por los autores de programas maliciosos.

Dos semanas después de que el primer Bropia apareciera, se detectó por primera vez a Kelvir. Estas dos familias son muy similares entre sí, pero tienen una significante diferencia.

Bropia y Kelvir contienen sendos IRCBots. El principal objetivo de estos gusanos es instalar estos IRCBots.

Mientras Bropia consta de un solo archivo, que contiene el gusano con el IRCBot incrustado, Kelvir suele llegar como un archivo RAR capaz de autoextraerse que contiene dos archivos separados: el gusano para sistemas de mensajes instantáneos y el IRCBot.

Las primeras variantes de Bropia y Kelvir se instalaban a intervalos regulares en servidores holandeses. Esto, combinado con que Holanda tiene uno de los mayores porcentajes de usuarios de MSN del mundo y con la suposición de que los gusanos no representan amenaza para la seguridad, condujo a un significante número de brotes epidémicos locales.

Los IRCBots se usan para hacer instalaciones masivas de AdWare, así que es muy posible que los autores estén recibiendo grandes ganancias, ya que estarían recibiendo un pago por cada programa malicioso instalado en los equipos víctimas.

La tercera familia analizada aquí, Prex, se basa en el código de Bropia y Kelvir. Al principio, se la clasificó como un troyano para sistemas de mensajes, en vez reconocerla como un gusano.

Esto se debió a que Prex difunde un enlace a un IRCBot, y no se propaga a sí mismo. De conformidad con la clasificación de virus de Kaspersky Lab, se debe considerar que programas como éste son troyanos y no gusanos. Sin embargo, considerando que los archivos ubicados en servidores web siempre pueden ser reemplazados, se decidió que este programa malicioso se reclasificaría como un gusano para sistemas de mensajes instantáneos. Todavía se sigue debatiendo sobre cómo llamar este tipo de malware, que se propaga vía sistemas de mensajes: gusano o troyano.

Bropia, Kelvir y Prex son muy similares y por eso docenas de variantes de estas familias se detectan con nuestra signatura IM-Worm.Win32.Prex.d

La revolución social

Las variantes iniciales de los gusanos para sistemas de mensajes usaban técnicas primitivas y comprobadas de ingeniería social para animar a los usuarios a pulsar el enlace enviado por el gusano. Los nombres de los archivos tienen extensiones .scr o .pif. El archivo o enlace con frecuencia sugiere que su contenido es de carácter humorístico o sexual, siendo Paris Hilton muy popular entre los creadores de estos virus.

Nuestros datos muestran con claridad que los gusanos que usaron la extensión .pif causaron brotes mucho más graves que aquellos que usaron la extensión .scr. Es muy probable que esto se haya debido que la gente pensaba que era un archivo gráfico gif (o tiff).

Esto significa que los creadores de virus optaron usar la extensión .pif, que había demostrado ser más efectiva y como consecuencia tuvo lugar un claro incremento en el número de gusanos que usaban esta extensión. No obstante, los gusanos que usaban la extensión .scr no desaparecieron del todo.

Los grandes brotes epidémicos provocaron que los gusanos para sistemas de mensajes sean menos efectivos, porque los usuarios empezaron a darse cuenta del peligro y a tomar precauciones para evitar contagiarse. Esto significa que los atacantes necesitaban inventar nuevos trucos de ingeniería social.

Los escritores de virus empezaron a añadir mensajes al enlace, en un intento por hacerlos parecer más legítimos. Esta técnica probó ser bastante efectiva, ya que aumentaron los informes de usuarios infectados. Sin embargo, el siguiente paso de los escritores de virus tuvo aún más impacto. En abril de 2005 empezamos a observar nuevas variantes de Kelvir que se propagaban en forma de enlaces a un servidor con PHP.

¿Cómo se usa PHP en este caso? PHP se usa sobre todo para generar contenidos web dinámicos y aplicaciones ejecutadas en servidores. Un cliente, en este caso el usuario, puede enviar datos para que el servidor los procese.

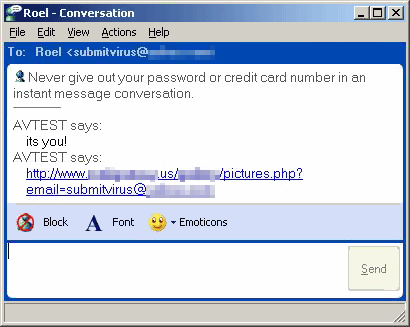

Ejemplo: [server]/pictures.php?email=[dirección de correo electrónico]

Pictures.php es el script PHP que se está ejecutando en el servidor. Todo lo que está después del signo de interrogación son los datos enviados para que el script PHP los procese.

Lo que sucede después depende de la forma en que se haya escrito el scrip PHP.

En el caso de los gusanos para sistemas de mensajes, lo más usual es que la dirección de correo electrónico sea almacenada en una base de datos destinada a hacer envíos masivos de correo no solicitado. Luego, se propondrá al usuario descargar un archivo ejecutable: el gusano para sistemas de mensajes instantáneos:

Kelvir.k se propaga como un enlace a [servidor]/pictures.php?email=[dirección del destinatario]. Esta fue una muestra sofisticadísima de ingeniería social.

En primer lugar, el enlace no parecía ser un archivo ejecutable. Por lo tanto, es más probable que el destinatario lo pulse. Al hacerlo, el enlace hace posible que la dirección de correo electrónico del destinatario sea recolectada, aún si el usuario no ejecuta el programa que se ofrece para descargar.

En segundo lugar, la inclusión de una dirección de correo electrónico personaliza el mensaje. La personalización es un factor clave en la ingeniería social.

En tercer lugar, el enlace parece conducir a una galería de fotos hospedada en un servidor.

En consecuencia, se logró detectar una variante de Kelvir con funciones de “chatbot”. Este gusano usaba una serie de frases predeterminadas para imitar una conversación con la víctima potencial antes de enviar el enlace.

Sin embargo, el truco de enviar un enlace PHP seguía (y sigue) siendo el favorito entre los autores de gusanos para sistemas de mensajes, al parecer porque ha demostrado ser el más efectivo. Como los enlaces .php contienen gran cantidad de variables que pueden ser modificadas, para los autores de virus es fácil explotarlas desde el punto de vista de la ingeniería social.

Estos son los progresos en ingeniería social que han hecho los gusanos para sistemas de mensajes en lo concerniente a MSN.

AOL Instant Messenger

En la primera mitad de 2005 quedó claro que los creadores de virus amenazaban sobre todo a MSN porque era la forma más fácil de infectar la mayor cantidad de usuarios. Por esta causa, el malware para otros programas de mensajes instantáneos no siguieron un proceso tan claro de evolución en términos de ingeniería social y se saltaron – en mayor o menor grado – las etapas iniciales.

Hay un factor significante que ha influenciado la evolución de malware para diferentes programas de mensajes instantáneos: el análisis semantico (parsing en inglés) de HTML. Los clientes semejantes a AIM ofrecen un soporte básico para el análisis semántico de HTML. Es muy fácil explotar el análisis semántico de HTML haciendo enlaces o URLs falsos, que tienten al destinatario a seguirlos.

Al parecer, el hecho de que MSN no soporte el análisis semántico de HTML es una de las principales causas de que los autores de virus hayan empezado a dejar en paz a MSN para dedicarse a AIM.

La segunda razón es que no es común que las personas usen MSN y AIM al mismo tiempo. Esto significa que al dirigir sus esfuerzos a AIM, los autores de virus obtienen un océano entero donde pescar. Dado el número de usuarios de AIM, en particular en los EEUU, la ganancia potencial es muy grande.

La tercera y final razón es que, según mi punto de vista, es que es mucho más fácil engatusar a los usuarios de AIM que a los de MSN. Y no es porque la comunidad de usuarios de MSN esté ahora atenta a las amenazas potenciales, sino en parte porque los ingenieros de MSN han tomado medidas drásticas.

Por ejemplo, MSN bloque todos los mensajes que contengan la extensión “.pif” en el nivel de red. También se bloquea los mensajes que contienen mensajes “gallery.php” y “download.php”. En adición a estas medidas de seguridad, las últimas versiones de MSN Messenger no aceptan archivos con extensiones que puedan significar una amenaza potencial, como .pif, .scr, etc.

A pesar de que hay otras familias de gusanos para sistemas de mensajes instantáneos que amenazan a la red AIM, al momento parecen ser de menor importancia. Un ejemplo es IM-Worm.Win32.Opanki: aunque este gusano es bastante común, tiene limitadas funciones de IRCBot y sólo es capaz de descargar archivos.

Los gusanos invisibles para sistemas de mensajes instantáneos

Aunque en 2005 empezamos a ver gusanos para sistemas de mensajes que utilizaban tecnologías de rootkit para disimular sus actividades, en esta sección analizaremos un problema ligeramente diferente.

Una de las diferencias más interesantes entre los programas maliciosos que se propagan vía MSN y los que lo hacen vía AIM es que, por lo general, el gusano para MSN es un componente o archivo separado. En el caso de los programas maliciosos que se propagan vía AIM, estas funciones suelen ser incrustadas en el cuerpo del programa malicioso, siendo la rutina de propagación con frecuencia secundaria a la “carga útil” principal.

Algunos programas maliciosos que se propagan vía MSN se comportan de manera similar: por ejemplo, algunas variantes de Mytob también contienen un componente que se propaga vía IM. Este componente se detecta como Mytob. Sin embargo, hay un gran número de programas maliciosos que se propagan vía AIM: una de las familias más notables es Backdoor.Win32.Aimbot, un gusano IRCBot típico, capaz de propagarse vía AIM.

También hay muchos SdBots y Rbots cuya habilidad para propagarse vía AIM es sólo una de sus muchas características. Algunos troyanos-descargadores (Trojan-Downloaders), como los de la familia Banload tienen funciones similares.

Todo esto hace que sea difícil tener un cuadro claro del número de programas maliciosos capaces de propagarse vía AIM. Una cosa es clara: hay mucho más programas capaces de propagarse por AIM que lo que parece a primera vista.

¿Cual es la causa de esta diferencia cuantitativa entre los programas maliciosos para MSN y AIM? La mayor parte del código de los gusanos para MSN sigue estando en Visual Basic, mientras que la mayor parte de los destinados a AIM está escrito en C. El código en C puede ser “cortado y copiado” por autores inexpertos de virus en el código fuente de un IRCBot y seguir funcionando, porque todos los IRCBots populares están escritos en este lenguaje. No pasa lo mismo con el código en Visual Basic. La cantidad de código ya escrito facilita el aumento del número de los programas maliciosos que se propagan vía AIM.

La evolución técnica

Las partes anteriores de este artículo informaron sobre algunos aspectos relacionados con la evolución técnica de los gusanos para sistemas de mensajes instantáneos. Sin embargo, existen algunos puntos adicionales dignos de interés.

En mayo de 2005 notamos que se habían añadido algunas funciones a los gusanos para sistemas de mensajes. En Bropia se incluyó la capacidad de propagarse vía P2P, mientras que IM-Worm.Win32.Kelvir.bm también contenía un Rootkit.

Los paquetes IM-Worm/Backdor como Kelvir y Bropia ya no son tan comunes. Parece ser que los autores de malware han decidido separarlos por varias razones.

Por ejemplo, el siguiente escenario es bastante común hoy en día:

Un usuario recibe un enlace vía IM. Entonces lo sigue y es conducido a un sitio web que contiene un exploit o dónde se le instalará de forma automática algún programa malicioso; o bien se le pedirá descargar o ejecutar un archivo, por ejemplo, el IRCBot.

Cuando la puerta trasera empieze a funcionar, descargará el gusano para IM o recibirá una instrucción por el canal IRC para descargar el archivo en cuestión.

Estos gusanos son todavía muy similare a Kelvir, pero tienen una gran diferencia: se propagas sólo si reciben la orden de hacerlo.

El gusano empezará a propagarse sólo cuando el operador de IRC (el dueño del Bot) le envíe una instrucción específica por el todo el canal o a un equipo víctima en particular. Debemos hacer notar que en estos casos el gusano se propaga como un enlace a la puerta trasera, y no a sí mismo.

Este enfoque tiene varias ventajas:

- Si la orden de descargar el gusano se envía por un canal IRC, es sólo cuestión de tiempo que esos archivos lleguen a manos de los investigadores especialistas en seguridad. Los investigadores con frecuencia se ponen en contacto con los proveedores del hosting dónde se se hospeda el archivo malicioso, y le piden que lo desactiven. Cuando el dueño del bot se da cuenta de que su sitio web ha sido desactivado, puede poner el archivo malicioso en otro servidor y modificar el enlace de descarga de los IRCBots. Así, la red bot continua creciendo.

- Es más difícil que las compañías antivirus obtengan un ejemplar del gusano. Como resultado, puede llevar más tiempo crear y publicar signaturas de detección.Lo más importante es que de esta forma se puede controlar el tamaño de la red bot. Las variantes anteriores de Kelvir pueden continuar propagándose de forma indiscriminada. Sin embargo, si se le ordena a sólo uno o dos IRCBots que empiecen a propagarse, no se crea una epidemia en gran escala, que podría atraer la atención de las compañías antivirus, las fuerzas de seguridad y la prensa.

Existen ciertas variantes de Kelvir y Opanki que son capaces de enviar mensajes dinámicos o enlaces de descarga. esto significa que el dueño del bot tiene control total sobre el contenido que el gusano envía. Este es un estandard muy extendido entre las puertas traseras capaces de propagarse por AIM.

Para terminar, en enero de 2006 observamos a IRCBot.lo

Este programa malicioso no solo es capaz de difundir enlaces entre un gran número de redes de mensajes instantáneos, sino que el mensaje y el enlace que envía son variables. Esta puede ser la más reciente innovación en las funciones de los gusanos para sistemas de mensajes instantáneos.

Conclusión

Este artículo no examina otros tipos de programas maliciosos como Trojan-PSW.Win32.PdPinch, que se propaga vía ICQ, y que son un gran problema en Rusia y otros países no europeos. Por el contrario, nuestra intención era hacer un repaso general de la situación en el campo de los programas maliciosos.

Desde la primera aparición de los gusanos para sistemas de mensajes instantáneos, han habido grandes cambios en sus métodos de distribución, la sofisticación de su código y en las redes de mensajes instantáneos amenazadas. Además, los mensajes dinámicos ayudan a prolongar el ciclo de vida de los programas maliciosos y las redes bot. Asimismo, el control de la propagación contribuye a que los autores pasen inadvertidos.

En la mayoría de los casos, los gusanos para sistemas de mensajes no deben considerarse programas independientes, sino más bien programas secundarios que pueden usarse para ayudar a que el IRCBot se expanda.

La aparición de IRCBot.lo demuestra que los gusanos para sistemas de mensajes son un vector de infección que todavía no está agotado. Este código se puede copiar con facilidad, resultando en un significante incremento potencial de los IRCBots que pueden propagar enlaces en todas las grandes redes de sistemas de mensajes instantáneos. Por lo tanto, parece ser que pronto empezaremos a ver informes sobre crecientes amenazas a otras redes de mensajes.

La capacidad de propagarse vía sistemas de mensajes es una función que los autores de malware, sin lugar a dudas, seguirán usando como parte de IRCBots multifuncionales. Con todo, a largo plazo es probable que los programas maliciosos especialmente diseñados con el propósito de propagarse sólo en los sistemas de mensajes (por ejemplo, las primeras variantes de los gusanos para sistemas de mensajes instantáneos) continuarán declinando.

¿Han muerto los gusanos para sistemas de mensajes instantáneos?