La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según los datos de Kaspersky Security Network:

- Las soluciones de Kaspersky Lab neutralizaron 843 096 461 ataques lanzados desde recursos de Internet ubicados en 203 países en todo el mundo.

- Se detectaron 113 640 221 URL únicas en las que se activó el antivirus.

- En los equipos de 243 604 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de cifradores en los equipos de 284 489 usuarios únicos.

- Nuestro antivirus para archivos detectó 247 907 593 programas únicos nocivos y potencialmente indeseables.

- Los productos de Kaspersky Lab para la protección de dispositivos móviles detectaron:

- 905 174 paquetes de instalación de software malicioso;

- 29 841 paquetes de instalación de troyanos bancarios móviles;

- 27 928 paquetes de instalación de troyanos extorsionadores móviles.

Amenazas móviles

Particularidades del trimestre

El primer trimestre de 2019 fue memorable sobre todo por las amenazas financieras móviles.

En primer lugar, los operadores del troyano Asacub, centrado en Rusia, hicieron varios intentos de propagación en gran escala, de hasta 13 000 usuarios únicos por día. Los ataques se realizaron con bots activos que enviaban enlaces maliciosos a la lista de contactos de un teléfono inteligente ya infectado. El contenido de los envíos era uno de los siguientes mensajes:

{Nombre de la víctima}, ha recibido mmc: smsfn.pro/3ftjR de {Nombre del contacto de la víctima}

{Nombre de la víctima}, ha recibido la foto: smslv.pro/c0Oj0 de {Nombre del contacto de la víctima}

{Nombre de la víctima}, tiene una notificación mms: ____________________________ de {nombre de contacto de la víctima}

En segundo lugar, a principios de año se hizo más frecuente la colocación en la tienda oficial de Google Play de aplicaciones maliciosas que tienen como objetivo robar credenciales a los usuarios de aplicaciones de banca en línea brasileñas.

A pesar de que el malware estaba en el sitio más popular, el número de descargas fue ínfimo. Esto nos inclina a pensar que los ciberdelincuentes tienen problemas para atraer a las víctimas a páginas con aplicaciones maliciosas.

Estadística de las amenazas móviles

En el primer trimestre de 2019, Kaspersky Lab detectó 905 174 paquetes de instalación maliciosos, 95 845 paquetes menos que en el trimestre anterior.

Número de paquetes de instalación de malware detectados (segundo trimestre de 2018 – primer trimestre de 2019)

Distribución por tipo de los programas móviles detectados

Distribución por tipo de los nuevos programas móviles detectables (cuarto trimestre de 2018 y primero de 2019)

De las amenazas detectadas en el primer trimestre de 2019, la mayor parte estaba formada por aplicaciones RiskTool potencialmente no deseadas. El 29,80%, es decir, 19 puntos porcentuales menos que el trimestre anterior. Los objetos encontrados con más frecuencia pertenecían a las familias RiskTool.AndroidOS.Dnotua, con el 28% de las amenazas de esta clase detectadas; RiskTool.AndroidOS.Agent con el 27% y RiskTool.AndroidOS.SMSreg con el 16%.

Las amenazas de la clase Trojan-Dropper (24,93%) ocuparon el segundo lugar, su porcentaje aumentó en 13 puntos porcentuales. La gran mayoría de los archivos detectados pertenecían a las familias Trojan-Dropper.AndroidOS.Wapnor, el 93% de todas las amenazas detectadas de esta clase. Les siguen las familias Trojan-Dropper.AndroidOS.Agent (3%), Trojan-Dropper.AndroidOS.Hqwar (2%) y otras.

La proporción de aplicaciones publicitarias (Adware) se ha duplicado en comparación con el cuarto trimestre de 2018. Las familias AdWare.AndroidOS.Agent (44,44% de todas las amenazas de esta clase), AdWare.AndroidOS.Ewind (35,93%) y AdWare.AndroidOS.Dnotua (4,73%) fueron las que más contribuyeron.

Las estadísticas muestran un aumento significativo del número de amenazas financieras móviles en el primer trimestre de 2019. Si en el cuarto trimestre de 2018 la proporción de troyanos bancarios móviles fue de 1,85%, en el primer trimestre ya fue del 3,24% del total de amenazas detectadas.

Con mayor frecuencia se crearon objetos de las familias Trojan-Banker.AndroidOS.Svpeng (20% de todos los banqueros móviles detectados), Trojan-Banker.AndroidOS.Asacub (18%) y Trojan-Banker.AndroidOS.Agent (15%).

TOP 20 de programas maliciosos móviles

La siguiente clasificación de software malicioso no incluye programas potencialmente peligrosos o indeseables, como RiskTool y Adware.

| Veredicto | %* | |

| 1 | DangerousObject.Multi.Generic | 54,26 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 12,72 |

| 3 | Trojan-Banker.AndroidOS.Asacub.snt | 4,98 |

| 4 | DangerousObject.AndroidOS.GenericML | 4,35 |

| 5 | Trojan-Banker.AndroidOS.Asacub.a | 3,49 |

| 6 | Trojan-Dropper.AndroidOS.Hqwar.bb | 3,36 |

| 7 | Trojan-Dropper.AndroidOS.Lezok.p | 2,60 |

| 8 | Trojan-Banker.AndroidOS.Agent.dq | 2,53 |

| 9 | Trojan.AndroidOS.Dvmap.a | 1,84 |

| 10 | Trojan-Banker.AndroidOS.Svpeng.q | 1,83 |

| 11 | Trojan-Banker.AndroidOS.Asacub.cp | 1,78 |

| 12 | Trojan.AndroidOS.Agent.eb | 1,74 |

| 13 | Trojan.AndroidOS.Agent.rt | 1,72 |

| 14 | Trojan-Banker.AndroidOS.Asacub.ce | 1,70 |

| 15 | Trojan-SMS.AndroidOS.Prizmes.a | 1,66 |

| 16 | Exploit.AndroidOS.Lotoor.be | 1,59 |

| 17 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,57 |

| 18 | Trojan-Dropper.AndroidOS.Tiny.d | 1,51 |

| 19 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,49 |

| 20 | Trojan.AndroidOS.Triada.dl | 1,47 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección para dispositivos móviles de Kaspersky Lab que sufrieron ataques.

El primer lugar en nuestro Top 20 del primer trimestre, como ya es costumbre, lo ocupa el veredicto Dangerous.Multi.Generic (54,26%), que utilizamos para el malware detectado mediante tecnologías de nube. Estas tecnologías funcionan cuando en las bases antivirus todavía no hay datos que ayuden a detectar el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así es como se detectan los programas maliciosos más nuevos.

En el segundo lugar se encuentra Trojan.AndroidOS.Boogr.gsh (12,72%). Este veredicto se asigna a los archivos que nuestro sistema de aprendizaje automático considera maliciosos.

El tercer lugar fue para el troyano bancario Trojan-Banker.AndroidOS.Asacub.snt (4,98%). En el primer trimestre, esta familia tuvo una brillante representación en nuestro TOP 20: ocupó cuatro puestos (los 3, 5, 11 y14).

El veredicto DangerousObject.AndroidOS.GenericML (4,35%), que ocupó el cuarto lugar en el primer trimestre, es quizás el más interesante. Se lo asigna a los archivos detectados por el sistema de aprendizaje automático. Pero a diferencia del veredicto Trojan.AndroidOS.Boogr.gsh, que reciben los programas maliciosos cuyo procesamiento y detección se lleva a cabo dentro de la infraestructura de Kaspersky Lab, los archivos reciben el veredicto DangerousObject.AndroidOS.GenericML en los equipos de los usuarios de las soluciones de seguridad de la compañía incluso antes de que se los procese. De esta manera se detectan los patrones más recientes de amenazas.

Los representantes de la familia de droppers Hqwar ocuparon los lugares sexto y decimoséptimo: Trojan-Dropper.AndroidOS.Hqwar.bb (3,36%) y Trojan-Dropper.AndroidOS.Hqwar.gen (1,57%), respectivamente. Dentro de estos empaquetadores lo más común es encontrar troyanos bancarios, entre ellos Asacub.

Trojan-Dropper.AndroidOS.Lezok.p se ubicó en el séptimo lugar (2,60%). La familia Lezok es notable por la variedad de esquemas de distribución que usa, entre los cuales hay un ataque a la cadena de suministro, cuando el malware se coloca en el firmware del dispositivo móvil antes de que llegue a las tiendas. Esto representa un gran peligro por dos razones:

- Es muy difícil que un usuario ordinario se dé cuenta de que su dispositivo ya está infectado;

- Deshacerse de este malware es extremadamente complejo.

La tarea principal de la familia de troyanos Lezok es mostrar anuncios molestos, hacer suscripciones SMS de pago y hacer funcionar los contadores para aplicaciones en diversos sitios.

El último troyano que me gustaría mencionar en el marco de las amenazas móviles TOR 20 es Trojan-Banker.AndroidOS.Agent.ep. Se encuentra tanto en forma atómica, como en el interior de los droppers Hqwar. El malware tiene numerosas formas de contrarrestar el análisis dinámico y hasta puede detectar cuando se lo ejecuta en el entorno de Android Emulator o Genymotion. Le permite abrir páginas web arbitrarias para realizar el phishing de credenciales. Utiliza los servicios de accesibilidad para obtener diferentes derechos e interacción con otras aplicaciones.

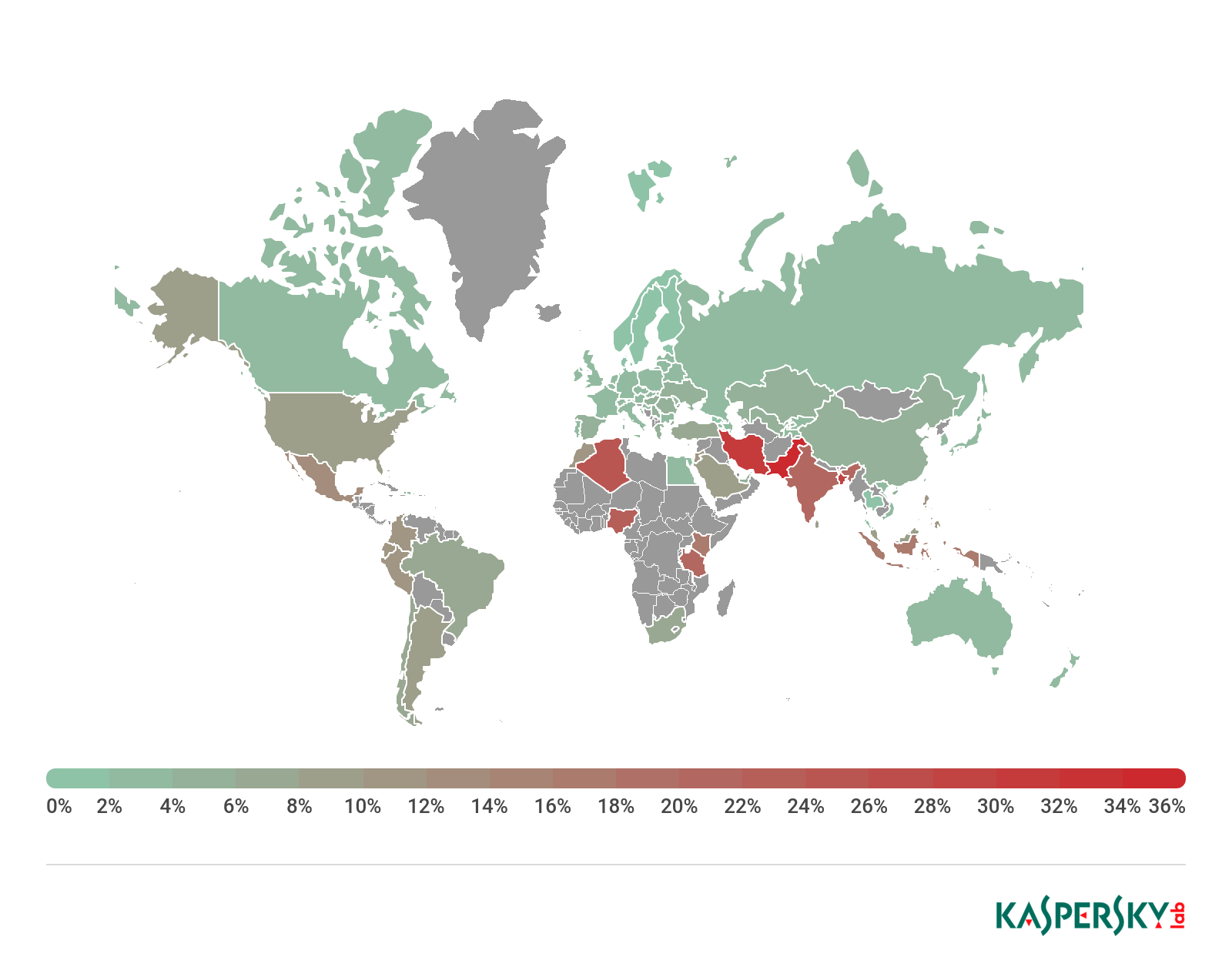

Geografía de las amenazas móviles

Mapa de infecciones de malware móvil, primer trimestre de 2019

TOP 10 de países por la proporción de usuarios atacados por amenazas móviles:

| País* | %** | |

| 1 | Pakistán | 37,54 |

| 2 | Irán | 31,55 |

| 3 | Bangladesh | 28,38 |

| 4 | Argelia | 24,03 |

| 5 | Nigeria | 22,59 |

| 6 | India | 21,53 |

| 7 | Tanzania | 20,71 |

| 8 | Indonesia | 17,16 |

| 9 | Kenia | 16,27 |

| 10 | México | 12,01 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Porcentaje de usuarios únicos atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer lugar lo ocupó Pakistán (37,54%), porque el mayor número de usuarios en este país fue atacado por las aplicaciones publicitarias AdWare.AndroidOS.Agent.f, AdWare.AndroidOS.Ewind.h y AdWare.AndroidOS.HiddenAd.et.

El segundo lugar lo ocupó Irán (31,55%), país cuya presencia es constante en el TOP 10 de cada trimestre. Trojan.AndroidOS.Hiddapp.bn, así como las aplicaciones potencialmente no deseadas RiskTool.AndroidOS.Dnotua.yfe y RiskTool.AndroidOS.FakGram.a son los más frecuentes en este país. De estos tres, el más notable es la última aplicación, cuya principal tarea es interceptar la correspondencia del mensajero Telegram. Vale la pena señalar que Telegram está prohibido en Irán, así que cualquiera de sus clones tiene demanda, lo que se confirma con las estadísticas de infección.

El tercer lugar fue para Bangladesh (28,38%), donde en el primer trimestre se utilizaron las mismas aplicaciones publicitarias que en Pakistán.

Troyanos bancarios móviles

Durante el período cubierto por este informe, detectamos 29 841 paquetes de instalación de troyanos bancarios móviles, casi 11 000 más que en el cuarto trimestre de 2018.

La mayor contribución fue realizada por los creadores de troyanos de la familia Trojan-Banker.AndroidOS.Svpeng, con el 20% de todos los troyanos bancarios detectados; Trojan-Banker.AndroidOS.Asacub en segundo lugar, con el 18% y Trojan-Banker.AndroidOS.Agent con un 15% en el tercero.

Número de paquetes de instalación de troyanos bancarios móviles, segundo trimestre de 2018 – primer trimestre de 2019

| Veredicto | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.snt | 23,32 |

| 2 | Trojan-Banker.AndroidOS.Asacub.a | 16,35 |

| 3 | Trojan-Banker.AndroidOS.Agent.dq | 11,82 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.q | 8,57 |

| 5 | Trojan-Banker.AndroidOS.Asacub.cp | 8,33 |

| 6 | Trojan-Banker.AndroidOS.Asacub.ce | 7,96 |

| 7 | Trojan-Banker.AndroidOS.Svpeng.ak | 7,00 |

| 8 | Trojan-Banker.AndroidOS.Agent.eq | 4,96 |

| 9 | Trojan-Banker.AndroidOS.Asacub.ar | 2,47 |

| 10 | Trojan-Banker.AndroidOS.Hqwar.t | 2,10 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección para dispositivos móviles de Kaspersky Lab que sufrieron ataques de troyanos bancarios móviles.

La mitad del TOP 10 de amenazas bancarias esta la conforman varios miembros de la familia Trojan-Banker.AndroidOS.Asacub, que ocupan cinco de cada diez puestos. Los creadores de este troyano distribuyeron activamente muestras durante el primer trimestre. En particular, la cantidad de usuarios atacados por el troyano Asacub.cp alcanzó los 8200 por día. Pero incluso este alto resultado fue superado por Asacub.snt: 13 000 usuarios por día en el punto más álgido de la campaña.

Algo similar pasó con Trojan-Banker.AndroidOS.Agent.ep: en el pico de su virulencia, registramos alrededor de 3000 usuarios atacados por día. Sin embargo, al final del trimestre, el volumen diario promedio del número de usuarios únicos atacados cayó por debajo de 1000. Lo más probable es que la caída no esté asociada con una disminución en la demanda del troyano, sino con que los ciberdelincuentes pasaron a usar a un sistema de infección de dos etapas mediante el dropper Hqwar.

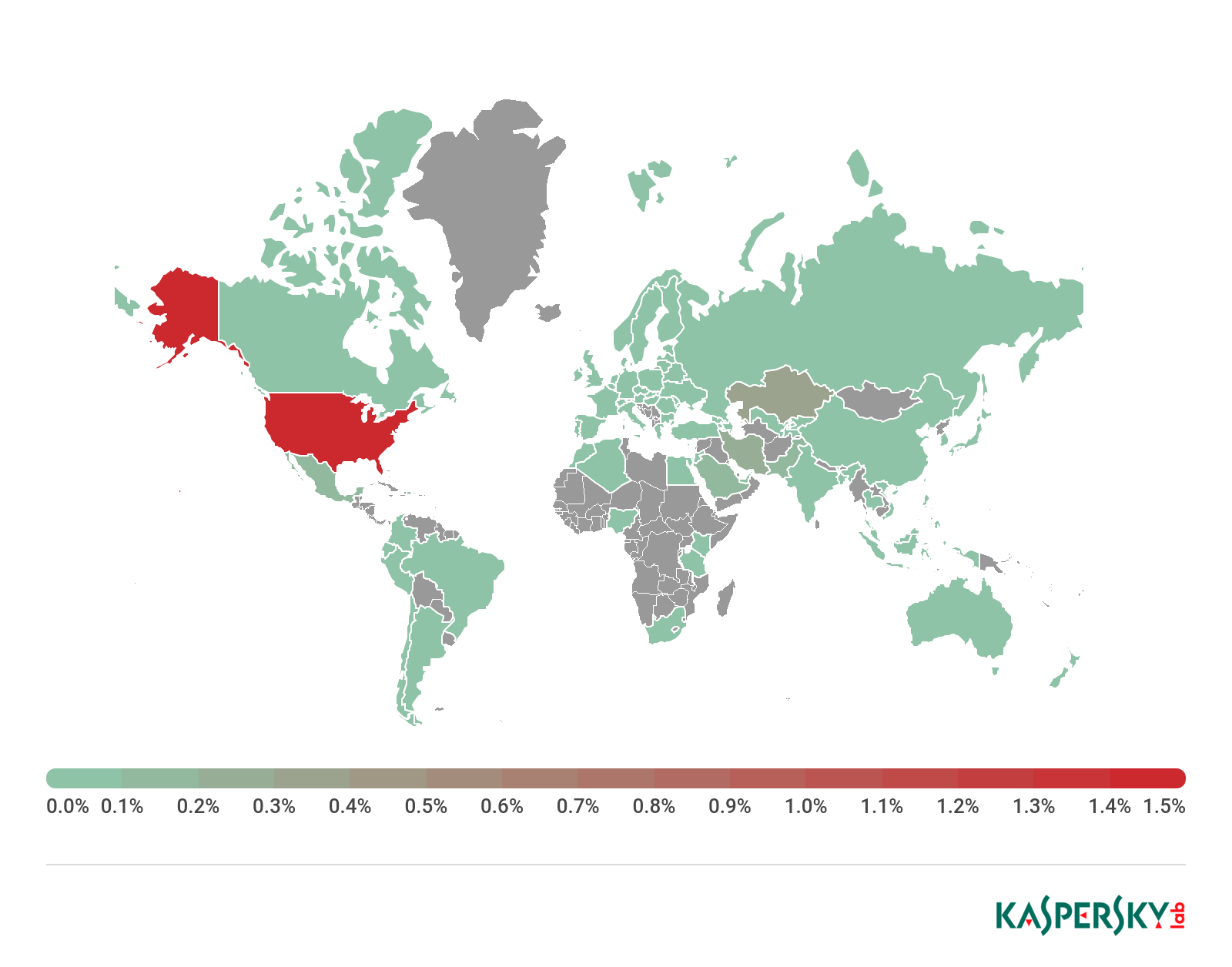

Geografía de las amenazas bancarias móviles, primer trimestre de 2019

TOP 10 de países según el porcentaje de usuarios atacados por troyanos bancarios móviles:

| País* | %** | |

| 1 | Australia | 0,81 |

| 2 | Turquía | 0,73 |

| 3 | Rusia | 0,64 |

| 4 | África del Sur | 0,35 |

| 5 | Ucrania | 0,31 |

| 6 | Tayikistán | 0,25 |

| 7 | Armenia | 0,23 |

| 8 | Kirguistán | 0,17 |

| 9 | EE. UU. | 0,16 |

| 10 | Moldavia | 0,16 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

**Porcentaje en el país de usuarios únicos atacados por los troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

El primer trimestre de 2019, Australia (0,81%) ocupó el primer lugar en nuestro TOP 10. La mayoría de las veces en este país registramos intentos de infectar con Trojans Trojan-Banker.AndroidOS.Agent.eq y Trojan-Banker.AndroidOS.Agent.ep. Ambos programas maliciosos no son exclusivos de Australia, sino que se utilizaron para lanzar ataques en todo el mundo.

Turquía ocupó el segundo lugar (0,73%). En este país, como en Australia, se detectó con mayor frecuencia Trojan-Banker.AndroidOS.Agent.ep.

En el tercer puesto está Rusia (0,64%), país donde con mayor frecuencia detectamos malware de las familias Asacub y Svpeng.

Troyanos extorsionistas móviles

En el primer trimestre de 2019, descubrimos 27 928 Paquetes de instalación de troyanos extorsionadores móviles, 3900 más que en el trimestre anterior.

Número de paquetes de instalación de troyanos extorsionistas detectados por Kaspersky Lab (segundo trimestre de 2017 – primer trimestre de 2018)

| Veredicto | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.ah | 28,91 |

| 2 | Trojan-Ransom.AndroidOS.Rkor.h | 19,42 |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.aj | 9,46 |

| 4 | Trojan-Ransom.AndroidOS.Small.as | 8,81 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.snt | 5,36 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.ai | 5,21 |

| 7 | Trojan-Ransom.AndroidOS.Small.o | 3,24 |

| 8 | Trojan-Ransom.AndroidOS.Fusob.h | 2,74 |

| 9 | Trojan-Ransom.AndroidOS.Small.ce | 2,49 |

| 10 | Trojan-Ransom.AndroidOS.Svpeng.snt | 2,33 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección para dispositivos móviles de Kaspersky Lab que sufrieron ataques.

En el primer trimestre de 2019, Svpeng se convirtió en la familia más popular de troyanos extorsionadores: cuatro puestos en el TOP 10.

Geografía de troyanos extorsionadores móviles, primer trimestre de 2019

TOP 10 de países según el porcentaje de usuarios atacados por los troyanos bancarios móviles

| País* | %** | |

| 1 | EE. UU. | 1,54 |

| 2 | Kazajistán | 0,36 |

| 3 | Irán | 0,28 |

| 4 | Pakistán | 0,14 |

| 5 | México | 0,10 |

| 6 | Arabia Saudita | 0,10 |

| 7 | Canadá | 0,07 |

| 8 | Italia | 0,07 |

| 9 | Indonesia | 0,05 |

| 10 | Bélgica | 0,05 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados por troyanos extorsionadores móviles en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.

Los líderes por el número de usuarios atacados por troyanos extorsionadores móviles, como en el trimestre anterior, fueron Estados Unidos (1,54%), Kazajstán (0,36%) e Irán (0,28%).

Ataques a Apple MacOS

Al hablar de amenazas para varias plataformas, no se puede ignorar un sistema tan popular como macOS. A pesar de que no es frecuente que aparezcan nuevas familias de programas maliciosos para esta plataforma, sí existen amenazas y, en su mayoría, se trata de aplicaciones de Adware.

El esquema de operación de tales aplicaciones es bien conocido: infectar a la víctima, echar raíces en el sistema para después mostrar banners publicitarios. Al mismo tiempo, por cada visualización de publicidad y cada clic en el banner, los atacantes reciben una tarifa muy modesta, por la que deben hacer que:

- en el equipo infectado, con la mayor frecuencia posible, se lance un código que muestra un banner publicitario,

- la víctima haga clic en los banners con la mayor frecuencia posible,

- haya tantas víctimas como sea posible.

Vale la pena señalar que la técnica de infección de adware, así como su comportamiento en una máquina infectada, a veces difiere poco de la del malware. Y los banners en sí pueden mostrarse en un lugar arbitrario de la pantalla en cualquier momento: en una ventana abierta del navegador, en una ventana separada en el centro de la pantalla, etc.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 24,62 |

| 2 | AdWare.OSX.Spc.a | 20,07 |

| 3 | AdWare.OSX.Pirrit.j | 10,31 |

| 4 | AdWare.OSX.Pirrit.p | 8,44 |

| 5 | AdWare.OSX.Agent.b | 8,03 |

| 6 | AdWare.OSX.Pirrit.o | 7,45 |

| 7 | AdWare.OSX.Pirrit.s | 6,88 |

| 8 | AdWare.OSX.Agent.c | 6,03 |

| 9 | AdWare.OSX.MacSearch.a | 5,95 |

| 10 | AdWare.OSX.Cimpli.d | 5,72 |

| 11 | AdWare.OSX.Mcp.a | 5,71 |

| 12 | AdWare.OSX.Pirrit.q | 5,55 |

| 13 | AdWare.OSX.MacSearch.d | 4,48 |

| 14 | AdWare.OSX.Agent.a | 4,39 |

| 15 | Downloader.OSX.InstallCore.ab | 3,88 |

| 16 | AdWare.OSX.Geonei.ap | 3,75 |

| 17 | AdWare.OSX.MacSearch.b | 3,48 |

| 18 | AdWare.OSX.Geonei.l | 3,42 |

| 19 | AdWare.OSX.Bnodlero.q | 3,33 |

| 20 | RiskTool.OSX.Spigot.a | 3,12 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección para dispositivos móviles de Kaspersky Lab que sufrieron ataques.

Trojan-Downloader.OSX.Shlayer.a (24,62%) ocupa el primer lugar en nuestro ranking de amenazas para macOS. El malware de la familia Shlayer se distribuye bajo la apariencia de Flash Player o sus actualizaciones. Su tarea principal es descargar e instalar varias aplicaciones de publicidad, entre ellas Bnodlero.

AdWare.OSX.Spc.a (20,07%) y AdWare.OSX.Mcp.a (5,71%) son representantes típicos de aplicaciones de adware que se distribuyen junto con varios programas “de limpieza” para macOS. Después de la instalación, se inscriben en el inicio automático y se ejecutan en segundo plano.

Los representantes de la familia AdWare.OSX.Pirrit instalan extensiones en los navegadores de la víctima, algunas versiones también instalan un servidor proxy en el equipo de la víctima para interceptar el tráfico del navegador. Todo esto tiene un propósito: mostrar publicidad en las páginas web visitadas por el usuario.

El grupo de malware AdWare.OSX.Agent.a, AdWare.OSX.Agent.b y AdWare.OSX.Agent.c está estrechamente relacionado con la familia Pirrit, ya que a menudo descarga a sus representantes. En general, puede descargar, descomprimir y lanzar varios archivos, así como incrustar código JS con anuncios en las páginas web que la víctima visita.

La familia AdWare.OSX.MacSearch es otro representante de las aplicaciones de publicidad con amplias herramientas para interactuar con el navegador de la víctima. Puede manipular el historial del navegador del usuario (lectura y escritura), cambiar el sistema de búsqueda del navegador por el suyo, instalar extensiones e incrustar banners publicitarios en las páginas que ve el usuario. Además, puede descargar e instalar otras aplicaciones sin que el usuario se dé cuenta.

AdWare.OSX.Cimpli.d (5.72%) puede descargar e instalar otras aplicaciones publicitarias, pero su tarea principal es cambiar la página de inicio del navegador e instalar extensiones publicitarias. Al igual que ocurre con otras aplicaciones de adware, todas estas acciones están dirigidas a mostrar publicidad en el navegador de la víctima.

Los creadores de la familia not-a-virus: Downloader.OSX.InstallCore han perfeccionado y puesto a prueba con éxito y durante mucho tiempo sus trucos en Windows, y después han transferido las mismas técnicas a macOS. De hecho, el representante típico de InstallCore es un instalador (más precisamente, un marco para crear un instalador polifuncional) de otros programas que no forman parte del paquete principal de InstallCore y se descargan por separado. Además, el software legítimo puede distribuir aplicaciones cuestionables, entre ellas algunas que contienen publicidad agresiva. Con InstallCore se distribuye también el reproductor DivX.

La familia AdWare.OSX.Geonei es una de las familias de adware más antiguas para la plataforma macOS. Se caracteriza por usar una ofuscación sui generis para hacer frente a las soluciones de protección. La tarea principal es típica de los programas de adware: mostrar publicidad en el navegador, incorporándola en el código de la página web.

Al igual que aplicaciones similares, AdWare.OSX.Bnodlero.q (3,33%) instala extensiones publicitarias en el navegador, y también remplaza el motor de búsqueda y la página de inicio predeterminadas en el navegador del usuario. Además, puede descargar e instalar otras aplicaciones publicitarias.

Geografía de las amenazas

| País* | %** | |

| 1 | Francia | 11,54 |

| 2 | España | 9,75 |

| 3 | India | 8,83 |

| 4 | Italia | 8,20 |

| 5 | EE. UU. | 8,03 |

| 6 | Canadá | 7,94 |

| 7 | Reino Unido | 7,52 |

| 8 | Federación de Rusia | 7,51 |

| 9 | Brasil | 7,45 |

| 10 | México | 6,99 |

* Hemos excluido de la clasificación a los país donde el número de usuarios de las soluciones de protección de Kaspersky Lab para macOS es relativamente pequeño (menos de 10,000)

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios del antivirus para MacOS de Kaspersky Lab en el país.

En el primer trimestre de 2019, Francia (11,54%) se ubicó en el primer lugar del TOP 10. En este país registramos con más frecuencia intentos de infección mediante Trojan-Downloader.OSX.Shlayer.a, AdWare.OSX.Spc.a y AdWare.OSX.Bnodlero.q.

Los usuarios de España (9,75%), India (8,83%) e Italia (8,20%), que ocuparon el segundo, tercer y cuarto lugar respectivos, con mayor frecuencia se encontraron con Trojan-Downloader.OSX.Shlayer.a, AdWare .OSX.Spc.a, AdWare.OSX.Bnodlero.q, AdWare.OSX.Pirrit.j y AdWare.OSX.Agent.b

El quinto lugar en nuestra calificación lo ocupó Estados Unidos (8,03%), donde se propagaron las mismas amenazas para macOS que en Europa. Lo único que queremos hacer notar es que los residentes de los Estados Unidos también se toparon con aplicaciones publicitarias de la familia Climpi.

Ataques contra el Internet de las cosas (IoT)

Eventos interesantes

En el primer trimestre de 2019, notamos varias características interesantes en el comportamiento del malware para IoT. Primero, algunas muestras de Mirai estaban equipadas con un sistema para detectar entornos artificiales de ejecución: si el malware detectaba que se estaba ejecutando en una caja de arena, dejaba de funcionar. La implementación del sistema era primitiva y consistía en comprobar la presencia de procfs.

Pero pronosticamos que la verificación será más complicada en el futuro cercano.

En segundo lugar, en una de las versiones de Mirai, notamos un mecanismo que elimina otros bots de su entorno. Funciona por plantillas: “mata” el proceso, si su nombre coincide con alguna de la lista de la plantilla. Curiosamente, el mismo Mirai está en la lista de tales nombres (el nombre del proceso de este malware en no contiene “mirai”):

- dvrhelper

- dvrsupport

- mirai

- blade

- demon

- hoho

- hakai

- satori

- messiah

- mips

Finalmente, me gustaría decir algunas palabras sobre un criptominero con un antiguo exploit para Oracle Weblogic Server, a pesar de que no es un malware IoT, sino un troyano para Linux.

El hecho es que Weblogic Server es multiplataforma y puede ejecutarse tanto en un host de Windows como de Linux. Los atacantes aprovecharon esta característica para integrar una función que determina el tipo de sistema operativo y ahora, aparte de los hosts con Linux, también se atacan los hosts con Windows.

Estadísticas de amenazas para IoT

El primer trimestre mostró que todavía hay muchos dispositivos en el mundo que sufren ataques a través de telnet. Sin embargo, hacemos notar que no se debe a las cualidades sobresalientes de este protocolo. Lo que pasa es que los administradores o propietarios de las empresas de hospedaje observan de cerca y detienen la actividad maliciosa en los dispositivos o servidores administrados a través de SSH. Esta es una de las razones por las que las direcciones únicas que originan ataques a través de SSH son mucho menos que las direcciones IP que lanzan ataques de Telnet.

| SSH | 17% |

| Telnet | 83% |

Tabla de la distribución de la popularidad de los servicios atacados, por el número de direcciones IP únicas de los dispositivos que realizaron los ataques, primer trimestre de 2019

Sin embargo, los ciberdelincuentes usan activamente servidores potentes para administrar sus extensas redes de bots. Esto se puede ver por el número de sesiones de interacción de los servidores de los atacantes con las trampas de Kaspersky Lab.

| SSH | 64% |

| Telnet | 36% |

Tabla de distribución de las sesiones de trabajo de ciberdelincuentes con las trampas de Kaspersky Lab, primer trimestre de 2019

Si un atacante tiene acceso mediante SSH a un dispositivo infectado, tiene muchas más oportunidades de monetizar la infección. Como parte de las sesiones interceptadas, en la gran mayoría de los casos registramos envíos de correo no deseados, intentos de usar nuestra trampa como servidor proxy y, con la menor frecuencia, la minería de criptomonedas.

Ataques lanzados mediante Telnet

Geografía de las direcciones IP de los dispositivos desde los cuales se hicieron intentos de atacar las trampas de telnet de Kaspersky Lab, primer trimestre de 2019

TOP 10 de países en los que se ubicaron los dispositivos que lanzaron ataques mediante Telnet a las trampas de Kaspersky Lab

| País | %* | |

| 1 | Egipto | 13,46 |

| 2 | China | 13,19 |

| 3 | Brasil | 11,09 |

| 4 | Federación de Rusia | 7,17 |

| 5 | Grecia | 4,45 |

| 6 | Jordania | 4,14 |

| 7 | EE. UU. | 4,12 |

| 8 | Irán | 3,24 |

| 9 | India | 3,14 |

| 10 | Turquía | 2,49 |

* Porcentaje de dispositivos infectados en el país, del total de dispositivos IOT infectados que lanzan ataques por Telnet.

En el primer trimestre de 2019, Egipto (13,46%) se convirtió en el líder por el número de direcciones IP únicas desde las que se hicieron intentos de atacar las trampas de Kaspersky Lab. Con un pequeño margen, en segundo lugar está China (13,19%). Brasil está en tercer lugar (11,09%).

Como resultado de los ataques de Telnet, los atacantes cargaron con mayor frecuencia en los dispositivos uno de los muchos representantes de Mirai.

TOP 10 de programas maliciosos cargados en dispositivos IoT infectados como resultado de ataques mediante Telnet

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 71,39 |

| 2 | Backdoor.Linux.Mirai.ba | 20,15 |

| 3 | Backdoor.Linux.Mirai.au | 4,85 |

| 4 | Backdoor.Linux.Mirai.c | 1,35 |

| 5 | Backdoor.Linux.Mirai.h | 1,23 |

| 6 | Backdoor.Linux.Mirai.bj | 0,72 |

| 7 | Trojan-Downloader.Shell.Agent.p | 0,06 |

| 8 | Backdoor.Linux.Hajime.b | 0,06 |

| 9 | Backdoor.Linux.Mirai.s | 0,06 |

| 10 | Backdoor.Linux.Gafgyt.bj | 0,04 |

* Porcentaje del malware en el número total de programas maliciosos descargados en dispositivos IoT como resultado de ataques lanzados mediante Telnet

Vale la pena señalar que los bots basados en el código de Mirai ocupan la mayor parte del TOP 10. Esto no nos sorprende. Es más, esta situación puede persistir durante mucho tiempo debido a la universalidad de Mirai.

Ataques mediante SSH

Geografía de las direcciones IP de los dispositivos desde los cuales se hicieron intentos de atacar las trampas de SSH de Kaspersky Lab, primer trimestre de 2019

Top 10 de países en los que se ubicaron los dispositivos que intentaron ataques a través de las trampas SSH de Kaspersky Lab

| Veredicto | %* | |

| 1 | China | 23,24 |

| 2 | EE. UU. | 9,60 |

| 3 | Federación de Rusia | 6,07 |

| 4 | Brasil | 5,31 |

| 5 | Alemania | 4,20 |

| 6 | Vietnam | 4,11 |

| 7 | Francia | 3,88 |

| 8 | India | 3,55 |

| 9 | Egipto | 2,53 |

| 10 | Corea | 2,10 |

* Porcentaje de dispositivos infectados en el país, del total de dispositivos del Internet de las cosas infectados que lanzan ataques mediante SSH

La mayor parte de las veces, después de un ataque exitoso mediante SSH, en la víctima se descargaba los siguientes programas maliciosos: Backdoor.Perl.Shellbot.cd, Backdoor.Perl.Tsunami.gen y Trojan-Downloader.Shell.Agent.p

Amenazas financieras

Principales acontecimientos del trimestre

El troyano bancario DanaBot, descubierto el segundo trimestre, siguió desarrollándose activamente. La nueva modificación no solo actualizó el protocolo de comunicación del bot con el centro de administración, sino que también amplió la lista de organizaciones a las que apunta este malware. Si en el trimestre anterior los principales blancos se encontraban en Australia y Polonia, en el tercer trimestre se agregaron organizaciones de Austria, Alemania e Italia.

Hay que recordar que DanaBot tiene una estructura modular y puede cargar complementos adicionales para interceptar tráfico y robar contraseñas y criptobilleteras. El malware se propagaba mediante envíos de spam que contenían un documento de Office malicioso, que después descargaba el cuerpo principal del malware.

Estadísticas de amenazas financieras

En el primer trimestre de 2019 las soluciones de Kaspersky Lab neutralizaron intentos de ejecutar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 243 604 usuarios.

Número de usuarios únicos atacados por malware financiero, primer trimestre de 2019

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky Lab que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Número de usuarios únicos atacados por malware financiero, primer trimestre de 2019

TOP 10 de países según el número de usuarios atacados

| País* | %** |

| Corea, República de | 2,2 |

| China | 2,1 |

| Bielorrusia | 1,6 |

| Venezuela, República Bolivariana de | 1,6 |

| Serbia | 1,6 |

| Grecia | 1,5 |

| Egipto | 1,4 |

| Paquistán | 1,3% |

| Camerún | 1,3% |

| Zimbabue | 1,3% |

* En los cálculos hemos excluido aquellos países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

** Porcentaje de los usuarios únicos de Kaspersky Lab atacados por troyanos bancarios, del total de usuarios individuales de los productos Kaspersky Lab en el país.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | |

| 1 | RTM | Trojan-Banker.Win32.RTM | 27,42 |

| 2 | Zbot | Trojan.Win32.Zbot | 22,86 |

| 3 | Emotet | Backdoor.Win32.Emotet | 9,36 |

| 4 | Trickster | Trojan.Win32.Trickster | 6,57 |

| 5 | Nymaim | Trojan.Win32.Nymaim | 5,85 |

| 6 | Nimnul. | Virus.Win32.Nimnul | 4,59 |

| 7 | SpyEye | Backdoor.Win32.SpyEye | 4,29 |

| 8 | Neurevt | Trojan.Win32.Neurevt | 3,56 |

| 9 | NeutrinoPOS | Trojan-Banker. Win32. Neutrinopos | 2,64 |

| 10 | Tinba | Trojan-Banker.Win32.Tinba | 1,39 |

* Porcentaje de usuarios atacados por este programa malicioso, del total de los usuarios atacados por malware financiero malicioso.

En el primer trimestre de 2019, los tres primeros puestos los ocuparon los ya conocidos Trojan-Banker.Win32.RTM (27,4%), Trojan.Win32.Zbot (22,9%) y Backdoor.Win32.Emotet (9,4%). En el cuarto lugar se ubicó Trojan.Win32.Trickster (6,6%), y en el quinto, Trojan.Win32.Nymaim (5,9%).

Programas cifradores maliciosos

Principales acontecimientos del trimestre

Probablemente el evento con más resonancia del trimestre fue el ataque del cifrador LockerGoga contra una serie de grandes empresas. En sí, el código del criptógrafo no representa nada que no hayamos visto antes, pero la infección a gran escala capturó la atención de los medios de comunicación y del público. Estos casos hacen necesario nos replantear la seguridad de las redes corporativas e industriales, porque si los ciberpiratas las penetran, en lugar de utilizar un cifrador que se ponga de inmediato en evidencia, podrían instalar programas espía y obtener datos confidenciales durante años sin ser detectados.

En el popular programa archivador WinRAR se descubrió una vulnerabilidad que permite, durante la descompresión de archivos ace, poner un archivo arbitrario en un directorio arbitrario. Los atacantes no dejaron pasar la oportunidad y decidieron que la opción “perfecta” sería hacer un archivo que extraiga el archivo ejecutable de JNEC en el directorio de inicio del sistema.

En febrero, se registraron ataques a almacenes de datos de red (NAS). Durante el ataque al dispositivo, se instalaba el malware Trojan-Ransom.Linux.Cryptor, que encripta los datos en todas las unidades conectadas mediante el uso de criptografía elíptica. Este ataque es particularmente peligroso, ya que los dispositivos NAS sirven para almacenar datos de copias de seguridad. Además, la víctima no espera que un dispositivo Linux pueda convertirse en blanco de los hackers.

Los socios de nomoreransom.org, en cooperación con la policía desarrollaron, una utilidad para descifrar archivos afectados por GandCrab (Trojan-Ransom.Win32.GandCrypt) y que funciona hasta la versión 5 1. Esta utilidad permite que las víctimas de extorsión pueden volver a tener acceso a sus datos sin tener que pagar el rescate. Por desgracia, como suele suceder, poco después del anuncio público, los delincuentes actualizaron el software malicioso a la versión 5 2, que la utilidad no puede descifrar.

Estadísticas

Número de nuevas modificaciones

El número de nuevas modificaciones se ha reducido significativamente en comparación con el cuarto trimestre de 2018 y ha igualado el nivel del tercer trimestre. Hay siete nuevas familias en la colección.

Número de nuevas modificaciones de programas maliciosos cifradores, primer trimestre de 2018 – primer trimestre de 2019

Número de usuarios atacados por troyanos cifradores

En el primer trimestre 2019, los productos de Kaspersky Lab neutralizaron ataques de cifradores contra 284 489 usuarios únicos de KSN.

En febrero, el número de usuarios atacados disminuyó ligeramente en comparación con enero; sin embargo, en marzo, se registró un crecimiento de la actividad maliciosa.

Número de usuarios únicos atacados por troyanos cifradores, primer trimestre de 2019

Geografía de los ataques

Geografía de los troyanos extorsionadores móviles, primer trimestre de 2019

TOP 10 de países afectados por ataques de troyanos cifradores

| País* | % de usuarios atacados por cifradores** |

|

| 1 | Bangladesh | 8,11 |

| 2 | Uzbekistán | 6,36 |

| 3 | Etiopía | 2,61 |

| 4 | Mozambique | 2,28 |

| 5 | Nepal | 2,09 |

| 6 | Vietnam | 1,37 |

| 7 | Pakistán | 1,14 |

| 8 | Afganistán | 1,13 |

| 9 | India | 1,11 |

| 10 | Indonesia | 1,07 |

Hemos excluido de los cálculos aquellos países donde el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50 000).

**Porcentaje de usuarios únicos en cuyos equipos se detectaron amenazas locales, del total de usuarios de productos de Kaspersky Lab en el país.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos* | Porcentaje de usuarios atacados** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 26,25 | ||

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 18,98 | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 12,33 | ||

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 5,76 | ||

| 5 | Shade | Trojan-Ransom.Win32.Shade | 3,54 | ||

| 6 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 3,50 | ||

| 7 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 2,82 | ||

| 8 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 2,02 | ||

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 1,51 | ||

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Cryptor | 1,20 | ||

* La estadística se basa en los veredictos de detección de los productos de Kaspersky Lab. Esta información la han hecho posible los usuarios de los productos de Kaspersky Lab que expresaron su consentimiento para la transmisión de datos estadísticos.

** Porcentaje de usuarios únicos de Kaspersky Lab que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

Malware de criptominería

Estadísticas

Número de nuevas modificaciones

En el segundo trimestre de 2019, las soluciones de Kaspersky Lab descubrieron 11 971 nuevas modificaciones de malware de criptominería.

Número de nuevas modificaciones de programas de criptominería, tercer trimestre de 2019.

Número de usuarios atacados por criptomineros

En el primer trimestre detectamos ataques lanzados mediante software de criptominería en los equipos de 1 197 066 usuarios únicos de los productos de Kaspersky Lab en todo el mundo.

Número de usuarios únicos atacados por programas de minería, primer trimestre de 2019

Geografía de los ataques

Número de usuarios únicos atacados por programas de minería, primer trimestre de 2019

TOP 10 países por el porcentaje de usuarios atacados por programas de criptominería

| País* | %** | |

| 1 | Afganistán | 12,18 |

| 2 | Etiopía | 10,02 |

| 3 | Uzbekistán | 7,97 |

| 4 | Kazajistán | 5,84 |

| 5 | Tanzania | 4,73 |

| 6 | Ucrania | 4,28 |

| 7 | Mozambique | 4,17 |

| 8 | Bielorrusia | 3,84 |

| 9 | Bolivia | 3,35 |

| 10 | Pakistán | 3,33 |

* Hemos excluido de los cálculos aquellos países donde el número de usuarios de Kaspersky Lab es relativamente baja (menos de 50 000).

**Porcentaje de usuarios únicos cuyos equipos fueron atacados por malware de criptominería, de la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Aplicaciones vulnerables usadas por los delincuentes

Las estadísticas para el primer trimestre de 2019 muestran que las vulnerabilidades del paquete Microsoft Office siguen siendo explotados con más frecuencia que vulnerabilidades de otras aplicaciones, debido a su facilidad de uso y alta estabilidad. El porcentaje de exploits para Microsoft Office no ha cambiado mucho en comparación con el trimestre anterior y fue del 69%.

Distribución de los exploits utilizados por los delincuentes, por tipo de aplicaciones atacadas, tercer trimestre de 2019

Entre los productos incluidos en el paquete Microsoft Office, en este trimestre las vulnerabilidades más populares entre los delincuentes fueron CVE-2017-11882 y CVE-2018-0802. Afectan al componente Equation Editor y dan lugar a un desbordamiento de búfer, seguido de la ejecución remota de un código. Con casi el doble del porcentaje, detrás de los líderes de la clasificación está CVE-2017-8570, una vulnerabilidad lógica similar a la no menos popular CVE-2017-0199. Les sigue CVE-2017-8759, donde un error en el analizador de SOAP WSDL conducía a una inyección de códigos maliciosos y a la infección del equipo. La prevalencia de las vulnerabilidades para Microsoft Office está condicionada por la aparición en recursos de acceso público de diversos generadores de documentos maliciosos que explotan estas vulnerabilidades.

En el primer trimestre, el porcentaje de vulnerabilidades detectadas en los navegadores fue del 14%, casi cinco veces menor en comparación con las de Microsoft Office. La explotación de las vulnerabilidades del navegador suele ser un problema porque los fabricantes de navegadores desarrollan cada vez más variantes de protección contra ciertos tipos de vulnerabilidades, y las técnicas para evadirlas a menudo requieren el uso de cadenas enteras de vulnerabilidades para lograr los objetivos, lo que aumenta significativamente el costo de este tipo de ataques.

Sin embargo, esto no significa que no existan ataques graves para navegadores. Un ejemplo claro es la vulnerabilidad de día cero CVE-2019-5786 en el navegador Google Chrome, que se explota activamente. Para evitar las cajas de arena (sandbox), se usaba junto con un exploit adicional para una vulnerabilidad en el controlador win32k.sys (CVE-2019-0808), y el blanco de los ataques eran los usuarios de versiones de 32 bits de Windows 7.

Cabe decir que el primer trimestre de 2019, al igual que el anterior, se caracterizó por un gran número de ataques selectivos lanzados mediante vulnerabilidades “de día cero”. Los investigadores en Kaspersky Lab encontraron una vulnerabilidad de día cero explotada activamente en el núcleo de Windows, que recibió el identificador CVE-2019-0797. Esta vulnerabilidad aprovechaba las condiciones de la carrera debido a una sincronización de subprocesos insuficiente durante llamadas al sistema no documentadas y conducía al estado Use-After-Free. Es de destacar que CVE-2019-0797 es la cuarta vulnerabilidad de día cero descubierta en Windows por nuestro personal en los últimos meses.

Un evento sorprendente a principios de año fue el descubrimiento de la vulnerabilidad CVE-2018-20250, que existió durante 19 años en el módulo de descompresión de archivos ACE del programa WinRAR. Este componente no tiene suficientes controles de la ruta del archivo, y un archivo ACE creado para este propósito permite que un atacante, entre otras cosas, inyecte un archivo ejecutable en el directorio de ejecución automática del sistema. Esta vulnerabilidad se empezó a usar de forma activa e inmediata para distribuir archivos maliciosos.

A pesar de que han pasado dos años desde que se corrigieron las vulnerabilidades utilizadas en el kit de exploits FuzzBunch (EternalBlue, EternalRomance, etc.), estos ataques siguen ocupando los primeros puestos de nuestras estadísticas. Esto se ve facilitado por el continuo crecimiento en el número de malware que utiliza estos exploits como un vector para su distribución dentro de las redes de las empresas.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean sitios maliciosos a propósito, pero también los sitios legítimos se pueden infectar cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

Países fuente de ataques web

Esta estadística muestra la distribución según país de las fuentes de ataques por Internet bloqueadas por los productos de Kaspersky Lab en los equipos de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el primer trimestre de 2019, las soluciones de Kaspersky Lab neutralizaron 843 096 461 ataques lanzados contra recursos de Internet ubicados en 203 países en todo el mundo. Se registraron 113 640 221 direcciones URL únicas que provocaron reacciones del antivirus web.

Distribución de las fuentes de ataques web por países, 2019

Este trimestre, la mayor parte de las detecciones del antivirus web correspondió a recursos ubicados en los Estados Unidos.

Países donde los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se toparon con la reacción del antivirus web. Los datos obtenidos reflejan el índice de la agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordamos al lector que esta calificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y los programas publicitarios.

| País* | % de usuarios atacados** |

|

| 1 | Venezuela, República Bolivariana de | 29,76 |

| 2 | Argelia | 25,10 |

| 3 | Grecia | 24,16 |

| 4 | Albania | 23,57 |

| 5 | Estonia | 20,27 |

| 6 | Moldova, República de | 20,09 |

| 7 | Ucrania | 19,97 |

| 8 | Serbia | 19,61 |

| 9 | Polonia | 18,89 |

| 10 | Kirguizistán | 18,36 |

| 11 | Azerbaiyán | 18,28 |

| 12 | Bielorrusia | 18,22 |

| 13 | Túnez | 18,09 |

| 14 | Letonia | 17,62 |

| 15 | Hungría | 17,61 |

| 16 | Bangladesh | 17,17 |

| 17 | Lituania | 16,71 |

| 18 | Yibuti | 16,66 |

| 19 | Reunión | 16,65 |

| 20 | Tayikistán | 16,61 |

* En los cálculos hemos excluido aquellos países en los que la cantidad de usuarios de Kaspersky Lab es relativamente baja (menos de 10 000).

**Porcentaje de usuarios únicos víctimas de ataques web web realizados por objetos maliciosos de la clase Malware, del total de los usuarios únicos de los productos de Kaspersky Lab en el país.

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

Durante el trimestre, un 13,18% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Geografía de los ataques de malware bancario en el primer trimestre de 2019

(porcentaje de usuarios atacados)

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los equipos de los usuarios. En ella se enumeran los objetos que entraron en el equipo por medio de la infección de archivos o memorias extraíbles, o aquellos que inicialmente entraron en forma velada (por ejemplo, los programas incluidos en instaladores complejos, archivos cifrados, etc.).

En este apartado analizaremos los datos estadísticos obtenidos durante el funcionamiento del antivirus que escanea los archivos en el disco duro en el momento de su creación o lectura, y los datos del escaneo de diferentes memorias extraíbles. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

El primer trimestre de 2019, nuestro antivirus para archivos detectó 247 907 593 diferentes programas nocivos y potencialmente indeseables.

Países en que los equipos de los usuarios estuvieron expuestos al mayor riesgo de infección local

Para cada uno de los países hemos calculado el porcentaje de usuarios de los productos de Kaspersky Lab que se ha topado con las reacciones del antivirus de ficheros durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Cabe destacar que, a partir de este trimestre, la calificación tomará en cuenta solo los ataques realizados por objetos maliciosos de la clase Malware. Los cálculos excluyen las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, tales como RiskTool y los programas publicitarios.

| País* | % de usuarios atacados** |

|

| 1 | Uzbekistán | 57,73 |

| 2 | Yemen | 57,66 |

| 3 | Tayikistán | 56,35 |

| 4 | Afganistán | 56,13 |

| 5 | Turkmenistán | 55,42 |

| 6 | Kirguizistán | 51,52 |

| 7 | Etiopía | 49,21 |

| 8 | Siria, República Árabe de | 47,64 |

| 9 | Irak | 46,16 |

| 10 | Bangladesh | 45,86 |

| 11 | Sudán | 45,72 |

| 12 | Argelia | 45,35 |

| 13 | República Democrática Popular Lao | 44,99 |

| 14 | Venezuela, República Bolivariana de | 44,14 |

| 15 | Mongolia | 43,90 |

| 16 | Myanmar | 43,72 |

| 17 | Libia | 43,30 |

| 18 | Bolivia, Estado Plurinacional de | 43,17 |

| 19 | Bielorrusia | 43,04 |

| 20 | Azerbaiyán | 42,93 |

* Hemos excluido de los cálculos a los países en los que el número de usuarios de Kaspersky Lab es relativamente bajo (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky Lab en el país.

La presente estadística contiene los veredictos de detección de los módulos OAS y ODS del antivirus, proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los equipos de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos.

En promedio, en todo el mundo, y por lo menos una vez durante el segundo trimestre, se detectaron amenazas locales de la clase Malware en el 23,62 % de los equipos de los usuarios.

Desarrollo de las amenazas informáticas en el primer trimestre de 2019. Estadística