Ataques dirigidos y campañas de malware

Go Zebrocy

Zebrocy fue descubierto en 2015 como una puerta trasera de Sofacy. Sin embargo, el conjunto de casos en los que se lo utilizó como herramienta hace que lo consideremos un subconjunto de actividades por derecho propio. Habiendo observado el comportamiento anterior de este actor, el año pasado predijimos que Zebrocy continuaría innovándose. Para sus tareas de desarrollo el grupo usa herramientas como Delphi, AutoIT,NET, C# y PowerShell. Desde mayo de 2018, Zebrocy cuenta en su arsenal con el lenguaje “Go”: es la primera vez que un conocido actor de amenazas APT instala programas maliciosos con este lenguaje compilado de fuente abierta.

Zebrocy continúa atacando a organizaciones gubernamentales en Asia central, tanto locales como remotas, y ha sumado un nuevo blanco en Medio Oriente. El grupo en sí también sigue innovándose. Gran parte del spear-phishing sigue girando alrededor de los mismos temas y se sigue caracterizando porque el atacante lo usa en grandes volúmenes contra determinados blancos, y es probable que esta tendencia continúe. Sin embargo, las ubicaciones remotas de los blancos de Asia Central se están extendiendo cada vez más, llegando a incluir las que se encuentran en Corea del Sur, los Países Bajos y otros países. Hasta ahora, sus esfuerzos se han concentrado en Windows, pero creemos que el grupo seguirá innovando su conjunto de programas maliciosos: es posible que pronto todos sus componentes sean compatibles con todas las plataformas usadas por sus víctimas, entre ellas Linux y Mac OS.

GreyEnergy se solapa con Zebrocy

Se cree que GreyEnergy es un sucesor del grupo BlackEnergy (también conocido como Sandworm), famoso por su participación en los ataques contra instalaciones eléctricas en Ucrania en 2015 que ocasionaron cortes de luz. Al igual que su antecesor, GreyEnergy ha atacado blancos industriales e ICS , especialmente en Ucrania.

Los investigadores del ICS -CERT de Kaspersky Lab han identificado un vínculo entre GreyEnergy y Zebrocy.

No se cuenta con evidencias directas del origen de GreyEnergy, pero los vínculos entre GreyEnergy y Zebrocy sugieren que ambos están relacionados. Los investigadores de Kaspersky Lab han descubierto que por algún tiempo ambos grupos usaron la misma infraestructura de servidores C2 (comando y control) y que ambos atacaron de forma casi simultánea a una misma organización, lo que confirma a medias la relación entre ambos.

Chafer utiliza el malware Remexi para espiar a agencias diplomáticas en Irán

Durante el otoño de 2018, analizamos una larga campaña de ciberespionaje (todavía activa en ese momento) que atacaba principalmente a entidades diplomáticas en Irán. Los atacantes usaron una versión mejorada del programa malicioso Remexi, que estaba asociado con un actor de amenazas APT al que Symantec llama Chafer. Se estima que este grupo ha estado activo al menos desde 2015, pero a juzgar por elementos como los sellos de tiempo de compilación y el registro del servidor de administración, es posible que su actividad se remonte a mucho antes. Por lo general, Chafer se ha concentrado en blancos en Irán, aunque entre sus blancos aparecen otros países en el Medio Oriente.

Los atacantes recurren en gran manera a tecnologías de Microsoft, tanto en el lado del cliente como del servidor. El troyano utiliza utilidades estándar de Windows, como “bitsadmin.exe” de Microsoft BITS (Background Intelligent Transfer Service) para recibir instrucciones y extraer datos. Entre estos datos se encuentran las pulsaciones del teclado, capturas de pantalla, e información relacionada con el navegador, como cookies e historial de navegación, descifrada, si es posible. El servidor de administración utiliza IIS y la tecnología .ASP para manejar las peticiones HTTP de las víctimas

Nueva vulnerabilidad día cero explotada por actores de amenazas APT

En febrero, nuestros sistemas AEP (Automatic Exploit Prevention) detectaron un intento de explotación de una vulnerabilidad en Windows. Fue la cuarta explotación consecutiva de la vulnerabilidad Local Privilege Escalation que descubrimos recientemente mediante nuestras tecnologías. Un análisis más profundo nos llevó al descubrimiento de una vulnerabilidad día cero en “win32k.sys”. La reportamos a Microsoft el 22 de febrero, la confirmaron y le asignaron el código CVE-2019-0797. Microsoft publicó un parche el 12 de marzo, dando crédito a los investigadores de Kaspersky Lab, Vasily Berdnikov y Boris Larin, por su descubrimiento. Tal como sucedió con CVE-2018-8589, creemos que varios actores de amenazas están usando este exploit, entre otros, FruityArmor y SandCat. Si bien FruityArmor es conocido por haber utilizado vulnerabilidades de día cero, SandCat es un nuevo actor ATP que acabamos de descubrir.

Lazarus continúa sus ataques contra cambios de criptomonedas

El grupo LAzarus ATP es conocido por sus ataques contra organizaciones financieras internacionales. A mediados de 2018 publicamos nuestro informe sobre ‘Operation AppleJeus’, donde enfatizamos la predilección de este actor por los intercambios de criptomonedas y denunciamos que utilizaban una falsa empresa con un producto que portaba una puerta trasera apuntando a los negocios de criptomonedas. Uno de los principales hallazgos fue la nueva capacidad del grupo para atacar la plataforma Mac OS. Desde entonces, Lazarus ha ampliado sus operaciones contra esta plataforma. El seguimiento detallado de las actividades del grupo nos permitió detectar una nueva operación, activa desde al menos noviembre de 2018, y que utiliza PowerShell para controlar los sistemas Windows y Mac OS para atacar a usuarios de Apple.

El grupo Lazarus continúa modernizando sus TTPs (tácticas, técnicas y procedimientos) para que esta operación pase inadvertida. Urgimos a las empresas dedicadas al floreciente negocio de las criptomonedas o a nuevos emprendimientos tecnológicos a ser muy precavidos en su relación con terceros o al instalar software. Es mejor que antes de instalar software, lo sometan al análisis de una solución antivirus o al menos utilicen antivirus gratuitos, como VirusTotal. Asimismo, nunca deben activar “Permitir contenido” (macro scripting) en documentos de Microsoft Office que reciban de fuentes nuevas o no confiables. Si necesitan probar nuevas aplicaciones, es mejor que lo hagan sin conexión o en una máquina virtual de red aislada que sea fácil de borrar. Para conocer más sobre esta y otras investigaciones, suscríbase a nuestros informes de inteligencia de APTs.

A la sombra del martillo

En enero descubrimos un ataque sofisticado a la cadena de suministro mediante Live Update Utility de ASUS que sirve para actualizar BIOS, UEFI y software en PCs y portátiles ASUS. Los atacantes agregaron una puerta trasera a esta utilidad y la distribuyeron a los usuarios mediante canales oficiales. El software de ASUS está instalado en un gran número de aparatos, lo que lo convierte en un blanco atractivo para los actores de amenazas APT. La versión infectada de la utilidad se distribuyó a una gran cantidad de usuarios entre junio y noviembre de 2018. Nuestra telemetría muestra que 57.000 clientes de Kaspersky Lab la descargaron e instalaron, aunque creemos que la escala real del problema es mucho mayor y que posiblemente afecta a más de un millón de usuarios en todo el mundo.

El objetivo de la operación fue lanzar ataques de precisión quirúrgica a un conjunto desconocido de usuarios, identificados por las direcciones MAC de sus adaptadores de red. Los atacantes cifraron una lista de direcciones MAC en las muestras troyanizadas para identificar a los verdaderos blancos de esta operación masiva. Logramos extraer más de 600 direcciones MAC únicas desde más de 200 muestras descubiertas en este ataque, aunque es posible que existan otras muestras atacando a distintas direcciones MAC. Puede verificar aquí si su dirección MAC aparece en la lista de blancos.

Otras noticias sobre programas maliciosos

Troyano Razy roba criptomoneda

Aunque muchos complementos de navegadores facilitan nuestra experiencia en la Web, algunos son completamente peligrosos: nos bombardean con publicidad o recopilan información sobre nuestras actividades. Algunos incluso están diseñados para robar dinero. Hace poco denunciamos al troyano Razy, un programa malicioso que instala un complemento de navegador malicioso en el equipo de la víctima o infecta un complemento ya instalado. Para lograr su objetivo, desconecta la verificación de integridad de complementos instalados y las actualizaciones automáticas del navegador atacado. Este troyano funciona en los navegadores Google Chrome, Mozilla Firefox y Yandex, aunque presenta diferentes escenarios de infección para cada uno de ellos. Razy se propaga mediante bloques publicitarios en sitios web y se distribuye desde servicios de alojamiento gratuito camuflado como software legítimo. Razy cumple diferentes funciones, en su mayoría relacionadas con el robo de criptomonedas. Su principal herramienta, el script ‘main.js’ es capaz de buscar direcciones de billeteras de criptomonedas en sitios web y remplazarlas con las direcciones de billeteras del atacante, imitando imágenes de código QR que conducen a billeteras, modificando las páginas web de intercambios de criptomonedas, y falsificando los resultados de búsqueda en Google y Yandex.

Conversión de cajeros automáticos en máquinas tragamonedas

El término ‘jackpotting’ se refiere a los métodos fraudulentos usados por los ciberpiratas para obtener efectivo de los cajeros automáticos. Un ejemplo reciente es el programa malicioso WinPot. Este malware es notable porque su interfaz está diseñada para imitar una máquina tragamonedas.

Sin embargo, a diferencia de las máquinas en un casino, un cajero automático infectado con WinPot siempre paga… a los ciberpiratas. La ventana del programa malicioso muestra la denominación de los billetes para cada cassette, de manera que la mula de dinero que opera el programa solo tiene que seleccionar el cassette que contenga más dinero y oprimir ‘Girar’. El botón ‘Escanear’ puede utilizarse para contar los billetes. Los ciberpiratas también incluyeron un botón de emergencia ‘Detener’ para que la mula detenga la entrega dinero a fin de no despertar sospechas.

Hay varias versiones del malware, y si bien su función principal es esencialmente la misma, hay algunas diferencias. Por ejemplo, algunas versiones solo entregan efectivo por cierto tiempo y luego se auto desactivan. Al igual que Cutlet Maker, WinPot está disponible en Dark Internet por 500-1000 dólares, dependiendo de la versión.

Para bloquear este tipo de ataques, recomendamos a los bancos que adopten un control de dispositivos y una lista de admitidos. El primero bloquea los intentos de implementar programas maliciosos en el cajero automático mediante un dispositivo USB, y el segundo evita la ejecución de programas no autorizados en el ATM. Kaspersky Embedded Systems Security es ideal para proteger cajeros automáticos.

Pirate Matryoshka

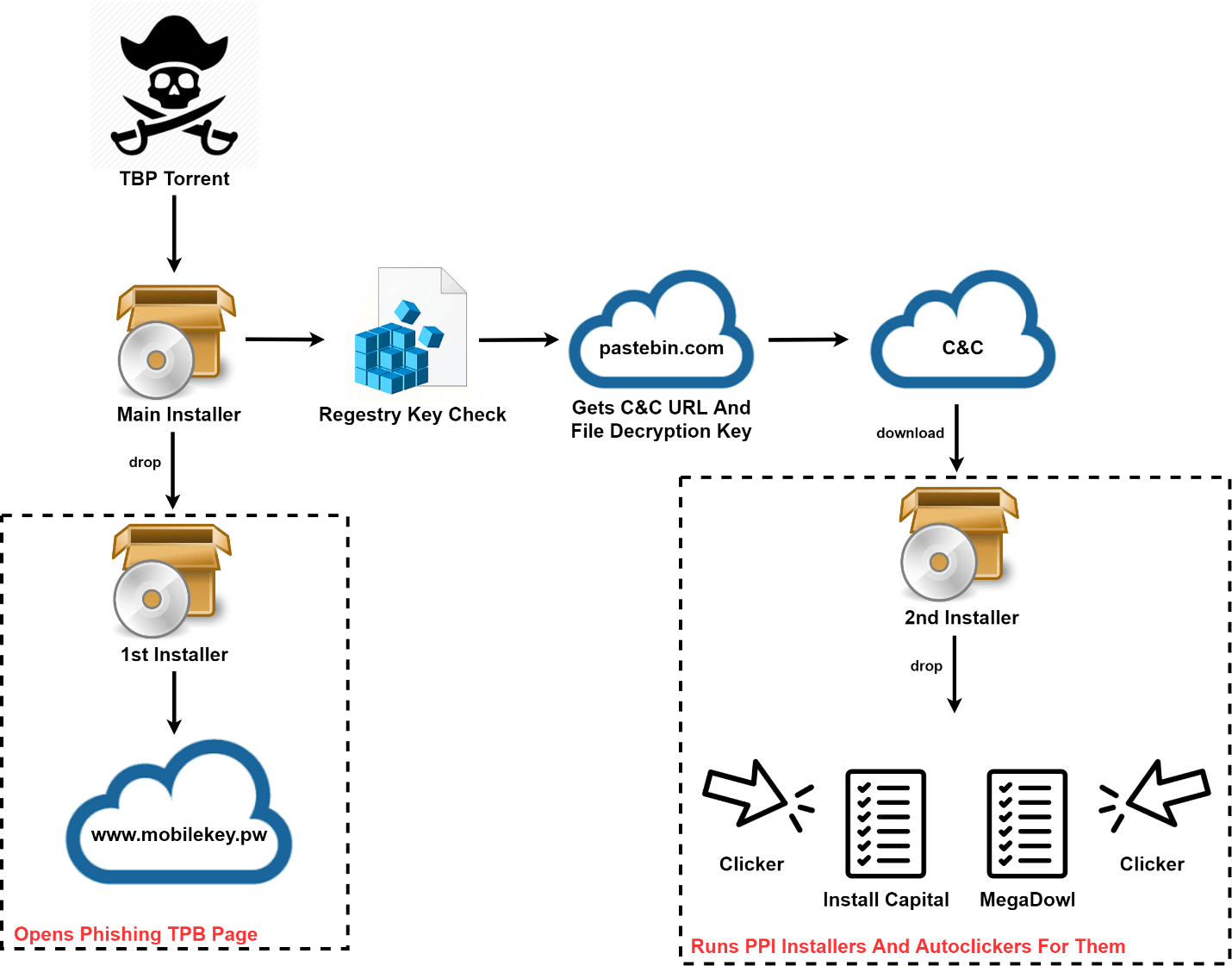

El uso de trackers de torrents para propagar programas maliciosos es una práctica común: los ciberpiratas los camuflan como programas, juegos para computador, archivos audiovisuales y otros contenidos populares. A principios de este año detectamos una campaña de este tipo, cuando el tracker de torrents The Pirate Bay (TPB) se llenó de archivos dañinos utilizados para distribuir malware camuflado como copias piratas de programas de pago. El tracker contenía torrents maliciosos creados desde docenas de cuentas diferentes, incluyendo las ya registradas en TBP por algún tiempo. En lugar del programa esperado, el archivo descargado era un troyano, Pirate Matryoshka, cuya lógica básica fue implementada por instaladores SetupFactory.

Durante la etapa inicial, el instalador descifra otro instalador SetupFactory para mostrar una página web de phishing. Esta página se abre directamente en la ventana de instalación y solicita las credenciales de la cuenta TBP del usuario, supuestamente para continuar con el proceso. El segundo componente descargado también es un instalador SetupFactory, que sirve para descifrar y ejecutar en secuencia cuatro archivos PE. El segundo y el cuarto de estos archivos son descargadores para los programas asociados a archivos InstallCapital y MegaDowl (que Kaspersky Lab clasifica como adware). Estos programas se infiltran en las computadoras de los usuarios mediante los sitios donde se comparten archivos. Además de descargar el contenido deseado, su objetivo es instalar otros programas mientras ocultan cuidadosamente la opción de cancelar.

Los otros dos archivos son auto-clicadores escritos en Visual Basic necesarios para evitar que el usuario cancele la instalación de programas adicionales (en cuyo caso los ciberpiratas se irían con las manos vacías). Estos auto-clicadores se ejecutan antes que los instaladores: al detectar las ventanas del instalador, marcan las casillas y hacen clic en los botones que el usuario necesita para dar su aceptación para instalar los programas adicionales.

Pirate Matryoshka provoca el bombardeo de la víctima con programas no deseados. Los propietarios de los programas asociados a archivos no suelen rastrear los programas ofrecidos en sus descargadores: nuestra investigación muestra que uno de cada cinco archivos ofrecidos por los instaladores asociados es malicioso, entre ellos pBot, Razy y otros.

Mirai usado ahora para ataques contra dispositivos corporativos

Los investigadores de Palo Alto Networks’ Unit 42 reportaron hace poco una nueva variante de Mirai, el famoso botnet para IoT. Este programa malicioso es más conocido por su uso en ataques DDoS masivos contra los servidores de Dyn, proveedor de DNS, en 2016. La red zombi (botnet) está equipada con una variedad mucho más amplia de exploits, lo que la hace mucho más peligrosa y permite su rápida propagación.

Mucho más perturbador es el hecho de que la nueva generación no solo ataca a sus víctimas usuales: routers, cámaras IP y otros dispositivos ‘inteligentes’, sino también a dispositivos corporativos. No resulta sorprendente que desde la filtración del código fuente de Miraiu hace algún tiempo, cualquier atacante con suficientes conocimientos informáticos pueda usarlo. Esto explica porqué esta red zombi se destaca en nuestro informe ‘Ataques DDoS en el cuarto trimestre de 2018‘, y el hecho de que en nuestro informe ‘Nuevas tendencias en el mundo de las amenazas del IoT‘, Mirai sea responsable del 21% de todas las infecciones del IoT.

Es posible que las futuras oleadas de infecciones de Mirai hasta incluyan a dispositivos del IoT industriales.

Para reducir el riesgo de que sus equipos se infecten con Mirai, le recomendamos que instale los parches y actualizaciones del firmware inmediatamente tras su lanzamiento, que busque anormalidades en el tráfico procedente de cada dispositivo, que cambie las contraseñas predefinidas y que implemente una política de contraseñas sólidas para su personal, y que reinicie cualquier dispositivo que se comporte de forma anormal (así se eliminará del dispositivo el programa malicioso, pero, de por sí, no se evitará que se vuelva a infectar). Para ayudar a las empresas a protegerse contra las últimas amenazas para el IoT, hemos publicado nueva información de inteligencia sobre estas amenazas.

‘Collection #1’ y otras fugas de información

El 17 de enero, el investigador en seguridad cibernética Troy Hunt denunció la filtración de más de 773 millones de direcciones de correo electrónico y de 21 millones de contraseñas únicas. Los datos, bautizados como ‘Collection #1’, inicialmente se compartieron en el popular servicio de nube MEGA. Collection #1 es apenas una parte pequeña de la gran fuga de 1TB de datos, dividida en 7 partes y distribuida a través de un foro de comercio de datos. El paquete completo es una colección de credenciales filtradas desde diferentes fuentes durante los últimos años (la última ocurrió en 2017), por lo que no hemos identificado datos recientes en esta ‘nueva’ fuega. La nueva filtración de datos, bautizada como ‘Collection #2-5’ fue descubierta por los investigadores del Hasso Plattner Institute de Potsdam.

En febrero ocurrieron nuevas fugas de datos. Las credenciales de 617 millones de cuentas robadas de las 16 compañías atacadas, se pusieron a la venta de Dream Market, accesible mediante la red Tor. Entre las compañías hackeadas se encuentran Dubsmash, MyFitnessPal, Armor Games y CoffeeMeetsBagel. Posteriormente, los datos de otras ocho compañías atacadas también fueron puestos a la venta en el mismo mercado virtual. Luego en marzo, el hacker responsable de las primeras fugas de información publicó los datos robados a otras 6 compañías.

Uno de los aspectos más alarmantes de estas fugas es que no todas las compañías afectadas habían denunciado dichas fugas.

El impacto que sufre una compañía afectada por la filtración de datos supera la pérdida de dichos datos. Este impacto incluye los costos de investigación de la fuga, la clausura de los puntos de seguridad violados, y la continuidad de las operaciones empresariales. Para colmo, la reputación de la empresa puede verse afectada, especialmente si se evidencia que la empresa no tomó las medidas adecuadas para proteger los datos personales de sus clientes.

El impacto en los clientes también puede ser impresionante, especialmente si usan las mismas credenciales para acceder a otras cuentas de servicios en línea. Encuentre aquí nuestros consejos para mitigar el impacto de una filtración de datos.

Ingeniería social

En nuestras predicciones de amenazas para 2019, señalamos la ingeniería social como el vector de infección más efectivo e indicamos por qué considerábamos que seguiría siéndolo. La clave del éxito está en despertar la curiosidad de las víctimas potenciales. Las fugas masivas de datos, como las descritas más arriba, ayudan a los atacantes a afinar sus técnicas y hacerlas cada vez más eficientes. Los phishers utilizarán cualquier tema capaz de llamar la atención de sus víctimas. Recientemente vimos esto en una campaña basada en la situación en Venezuela.

El 10 de febrero, Juan Guaido hizo un llamado público a voluntarios para unirse a un nuevo movimiento llamado ‘Voluntarios por Venezuela’ para ayudar a las organizaciones internacionales a entregar ayuda humanitaria al país. El sitio web legítimo pide a los voluntarios que proporcionen su nombre completo, número de identificación, número de celular, y si poseen un título médico, un auto, un teléfono inteligente y su ubicación. Los voluntarios se inscriben y reciben instrucciones para ayudar.

Apenas unos días después de que apareciera este sitio, hizo lo propio otro casi idéntico. Tanto el sitio legítimo como el fraudulento utilizaban SSL de Let’sEncrypt. El aspecto más aterrador fue que estos dos dominios diferentes, con diferentes propietarios, conducían en Venezuela a la misma dirección IP, que pertenecía al propietario del dominio fraudulento. Entonces, no importaba si un voluntario abría el nombre del dominio legítimo o el falso: al final su información personal se registraba en el sitio fraudulento.

En este escenario, donde los servidores DNS son manipulables, recomendamos enfáticamente el uso de servidores DNS públicos, como Google DNS (8.8.8.8 y 8.8.4.4) o CloudFlare y APNIC DNS (1.1.1.1 y 1.0.0.1). También recomendamos usar conexiones VPN sin un DNS de terceros.

Ataques del ransomware LockerGoga

El ransomware sigue siendo un dolor de cabeza para los consumidores y negocios, a pesar de su relativo declive en el último par de años. En 2018 bloqueamos 765.538 ataques de ransomware en equipos protegidos por productos de Kaspersky Lab, de los cuales unos 220.000 eran clientes corporativos.

El último ataque en copar titulares fue LockerGoga, que recientemente infectó los sistemas de Altran, Norsk Hydro y otras empresas. Aún no queda claro quiénes son los responsables de los ataques, qué quieren ni cuál es el mecanismo usado para la infección inicial de sus víctimas. Ni siquiera se sabe si LockerGoga es un programa ransomware o limpiador. Este programa malicioso cifra los datos y muestra una nota de rescate pidiendo a las víctimas ponerse en contacto para acordar el rescate de su información a cambio de un pago (no especificado) en bitcoins.

Sin embargo, se han observado versiones recientes que fuerzan la salida de las víctimas de los sistemas infectados cambiando sus contraseñas y negándoles la posibilidad de siquiera volver a ingresar al sistema. En esos casos, las víctimas ni siquiera pueden ver la nota de rescate.

Virus de 19 años en WinRAR

Hace poco, los investigadores de Check Point descubrieron una antigua vulnerabilidad en la popular utilidad WinRAR que cuenta con más de 500 millones de usuarios en todo el mundo. Esta vulnerabilidad día cero de ruta transversal (CVE-2018-20250) permite que los atacantes especifiquen destinos arbitrarios durante la extracción de archivos con formato ‘ACE’, ignorando las especificaciones del usuario.

Esta vulnerabilidad fue reparada en la última versión de WinRAR (5.70), pero dado que WinRAR no cuenta con una función de auto-actualización, es probable que muchos usuarios sigan usando versiones obsoletas.

El Internet de las cosas seguras y no tan seguras

Aumenta el uso de dispositivos inteligentes. Algunos pronósticos sugieren que para el año 2020 la cantidad de dispositivos inteligentes superará por mucho a la población del mundo. Estos incluyen objetos domésticos cotidianos como televisores, medidores inteligentes, termostatos, monitores para bebés y juguetes para niños, además de automóviles, dispositivos médicos cámaras de CCTV y parquímetros. Esto ofrece una mayor superficie de ataque a cualquiera que busque aprovechar las debilidades de seguridad, con cualquier propósito. Por desgracia, muy a menudo leemos informes de vulnerabilidades en dispositivos inteligentes que podrían dejar a consumidores y organizaciones indefensos ante ataques.

En febrero, en el MWC19, los investigadores de nuestro ICS CERT presentaron un informe sobre la seguridad de las prótesis de miembros desarrolladas por Motorica. Consideraron tres aspectos: firmware, el manejo de los datos y la seguridad de los datos en la nube.

Por suerte, no encontraron vulnerabilidades en el firmware de las prótesis mismas, o en el manejo de los datos; puesto que los datos fluyen en una sola dirección, de la prótesis a la nube, no es posible hackear el dispositivo y controlarlo de forma remota. Sin embargo, encontraron fallas en el desarrollo de la infraestructura de la nube que podrían permitir que un hacker acceda a los datos desde la prótesis inteligente.

Werner Schober, investigador de SEC Consult echó un vistazo íntimo a la seguridad de un juguete sexual. El dispositivo, diseñado para conectarse a un teléfono inteligente Android o iOS mediante Bluetooth es controlado por una aplicación especial, ya sea de forma local o remota. Para colmo, la aplicación presenta una red social copada con grupos de chat, galerías de fotos, listas de amigos y más. El investigador logró acceder a los datos de todos los usuarios del dispositivo, incluyendo nombres de usuario, contraseñas, chats, imágenes y videos. Peor aun, encontró la manera de controlar los dispositivos de otros usuarios. No había mecanismo de actualización del firmware. Sin embargo, pudo encontrar interfaces en el dispositivo que el fabricante había usado para efectuar depuraciones y había olvidado cerrar.

Los investigadores de Pen Test Partners descubrieron hace poco una falla que expone los datos críticos de niños que usan relojes con rastreador GPS y que incluye sus nombres, información de los padres y datos sobre su ubicación en tiempo real. Esto fue posible por una vulnerabilidad en la escalabilidad de privilegios de seguridad. El sistema falló en la validación del permiso del usuario para obtener el control de administrador, de manera que cualquier atacante con acceso a las credenciales del reloj podía cambiar los permisos en el backend, exponiendo el acceso a la información de la cuenta y a los datos almacenados en el reloj.

Es vital que los proveedores presten atención a la seguridad cuando diseñan sus productos. Sin embargo, también es vital que el consumidor considere la seguridad al comprar cualquier dispositivo conectado. Esto incluye desactivar las funciones que no necesite o preguntarse si realmente necesita una versión conectada del dispositivo. También significa buscar información en Internet sobre cualquier vulnerabilidad que pueda haber sido denunciada y verificar si es posible actualizar el firmware del dispositivo. Por último, es importante cambiar la contraseña predeterminada y remplazarla por una compleja y única. Puede usar el escáner gratuito de IoT de Kaspersky para verificar su red Wi-Fi y saber si los dispositivos conectados a ella son seguros.

Evolución de las ciberamenazas en el primer trimestre de 2019