La presente estadística contiene los veredictos de detección emitidos por los productos de Kaspersky y proporcionados por los usuarios que dieron su consentimiento para el envío de sus datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el primer trimestre de 2021:

- Las soluciones de Kaspersky repelieron 2 023 556 082 ataques procedentes de recursos de Internet ubicados en todo el mundo.

- Se detectaron 613 968 631 URL únicas que provocaron reacciones del antivirus web.

- Se impidió el lanzamiento de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias en los equipos de 118 099 usuarios únicos.

- Se neutralizaron ataques de troyanos cifradores en los equipos de 91 841 usuarios únicos.

- Nuestro antivirus de archivos detectó 77 415 192 objetos únicos maliciosos y potencialmente no deseados.

Amenazas financieras

Estadística de amenazas financieras

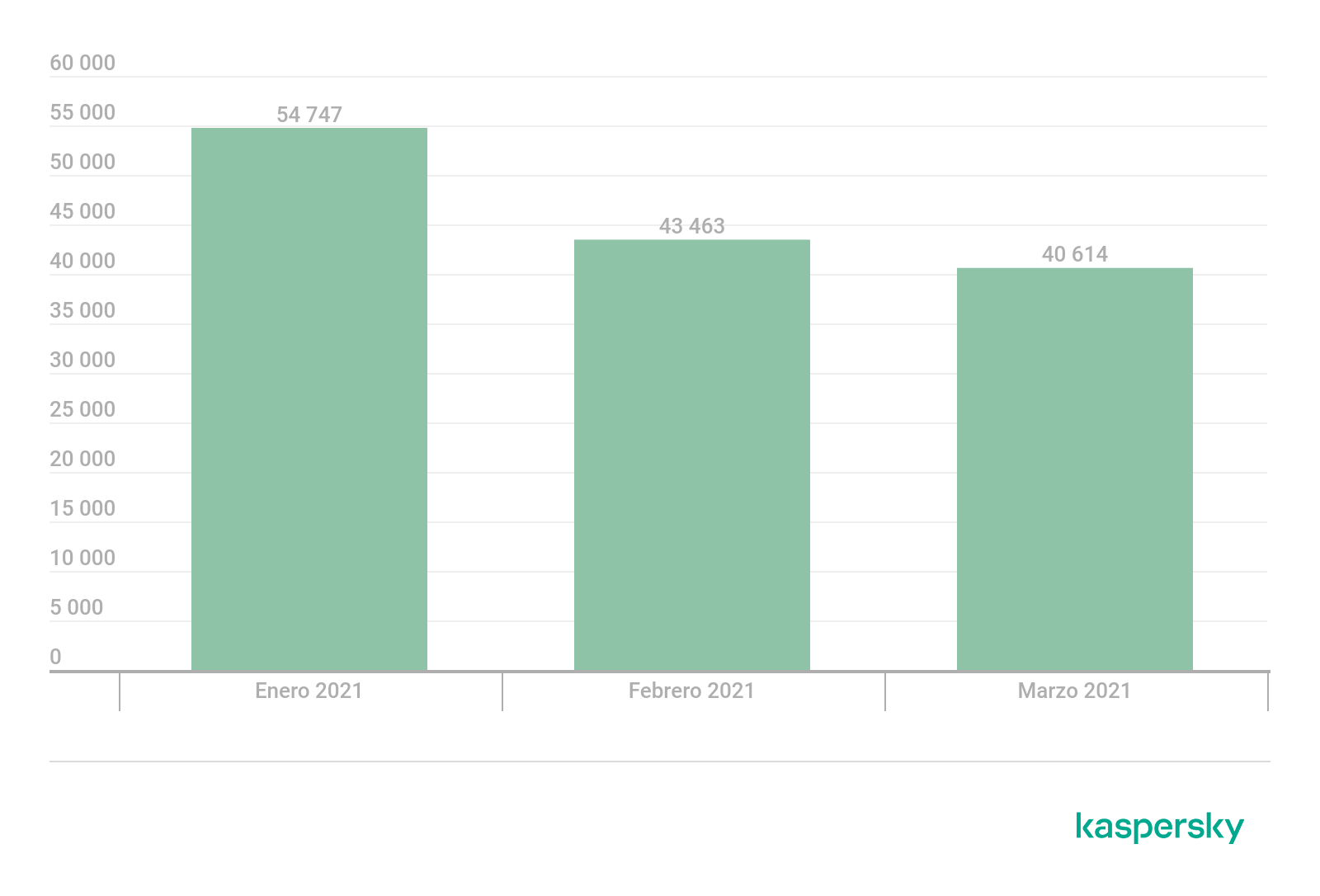

A finales del año pasado, así como en los primeros meses de este año, hubo un descenso gradual del número de usuarios atacados por programas maliciosos diseñados para robar dinero de sus cuentas bancarias. En total, las soluciones de Kaspersky impidieron la ejecución de uno o más de estos ataques de malware en los equipos de 118 099 usuarios únicos en el primer trimestre de 2021.

Número de usuarios únicos atacados por malware financiero, primer trimestre de 2021 (descargar)

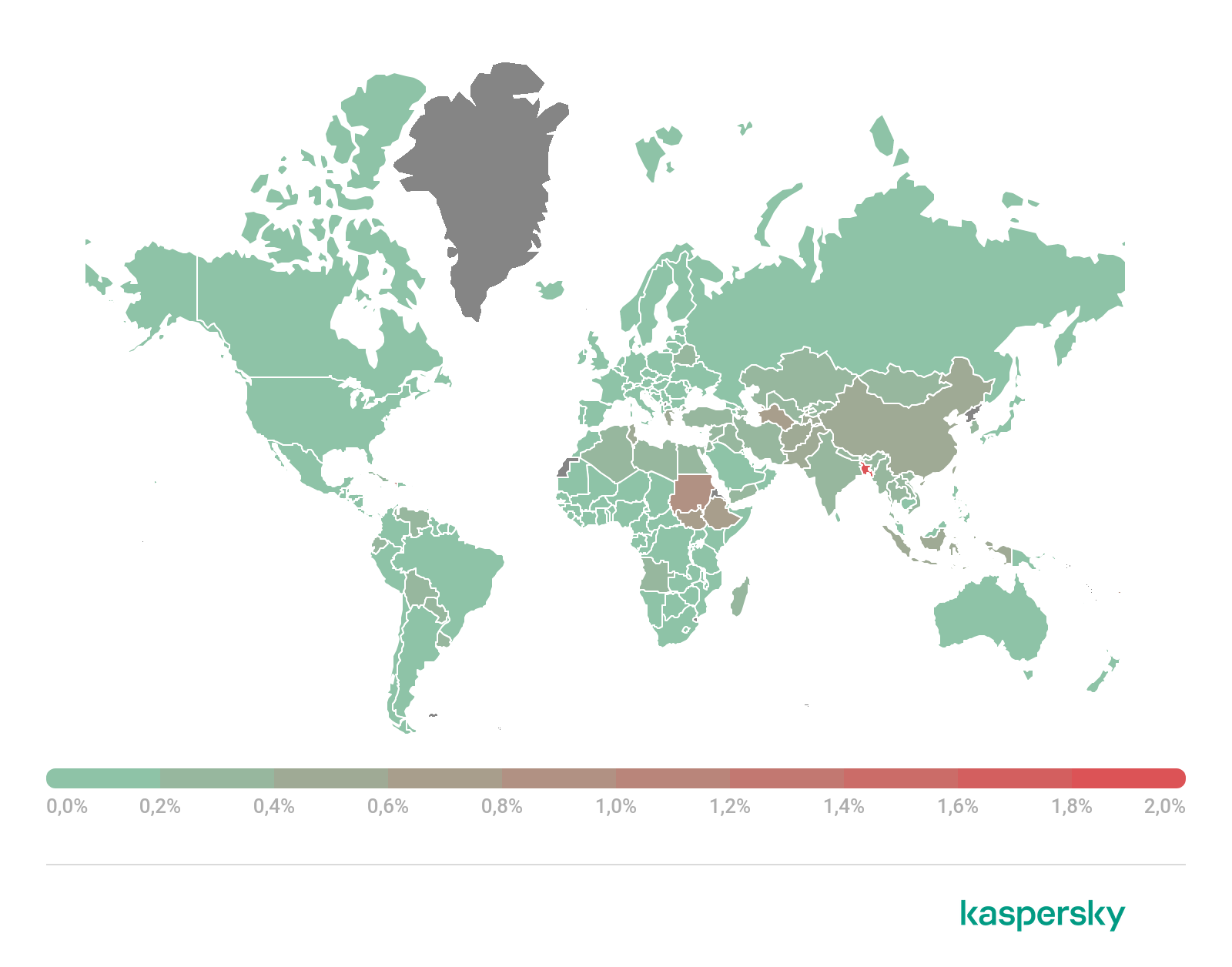

Para evaluar y comparar el riesgo de infección por troyanos bancarios y programas maliciosos para cajeros automáticos y terminales punto de venta en diferentes países, hemos calculado la proporción de usuarios de productos de Kaspersky expuestos a esta amenaza en cada país durante el período de referencia, respecto a todos los usuarios de nuestros productos en un país determinado.

Geografía de los ataques de malware financiero, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Turkmenistán | 6,3 |

| 2 | Tayikistán | 5,3 |

| 3 | Afganistán | 4,8 |

| 4 | Uzbekistán | 4,6 |

| 5 | Paraguay | 3,2 |

| 6 | Yemen | 2,1 |

| 7 | Costa Rica | 2,0 |

| 8 | Sudán | 2,0 |

| 9 | Siria | 1,5 |

| 10 | Venezuela | 1,4 |

*En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Porcentaje de usuarios únicos de Kaspersky expuestos a ataques de malware financiero, respecto al total usuarios únicos de productos de Kaspersky en el país.

La familia de banqueros más extendida en el primer trimestre fue, como ya es tradición, ZeuS/Zbot (30,8%). El segundo lugar lo ocupa la familia CliptoShuffler (15,9%), y el tercero, Trickster (7,5%). En total, más de la mitad de los usuarios atacados se toparon con las familias de la lista. El destacado banquero Emotet (7,4%) perdió su infraestructura en el primer trimestre (como resultado de una operación conjunta entre Europol, el FBI y las fuerzas del orden de varios países) y su cuota disminuyó, como era previsible.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | |

| 1 | Zbot | Trojan.Win32.Zbot | 30,8 |

| 2 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 15,9 |

| 3 | Trickster | Trojan.Win32.Trickster | 7,5 |

| 4 | Emotet | Backdoor.Win32.Emotet | 7,4 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 6,6 |

| 6 | Nimnul | Virus.Win32.Nimnul | 5,1 |

| 7 | Nymaim | Trojan.Win32.Nymaim | 4,7 |

| 8 | SpyEye | Trojan-Spy.Win32.SpyEye | 3,8 |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 2,9 |

| 10 | Neurevt | Trojan.Win32.Neurevt | 2,2 |

* Proporción de usuarios únicos que se toparon con esta familia de malware, del total de usuarios atacados por malware financiero.

Programas cifradores maliciosos

Principales tendencias y acontecimientos del trimestre

Adiciones al arsenal del ransomware

En el último año, los grupos que distribuyen SunCrypt y RagnarLocker adoptaron nuevas tácticas de intimidación. Si la organización víctima tarda en pagar el rescate, aunque sus archivos estén cifrados y se hayan robado algunos datos críticos, los atacantes además la amenazan con lanzar un ataque DDoS. En el primer trimestre de 2021, un tercer grupo, Avaddon, se unió a los dos grupos. Además de publicar los datos robados, los extorsionistas sostenían en su página web que la víctima sería sometida a un ataque DDoS que no cesaría hasta que se pusiera en contacto con los atacantes.

El grupo REvil (alias Sodinokibi) también está ampliando sus instrumentos de presión. A los ataques DDoS ya existentes, se suma el spam y las llamadas a clientes y socios de la empresa afectada.

Ataques a servidores Exchange vulnerables

Hace poco, se descubrieron graves vulnerabilidades en el servidor de correo Microsoft Exchange que permiten la ejecución remota de códigos. Los distribuidores de ransomware cifrador se apresuraron a explotar estas vulnerabilidades, y ahora se sabe que las familias Black Kingdom y DearCry portan este vector.

Publicación de claves

Los desarrolladores del cifrador Fonix (alias XINOF) dejaron de difundir su troyano y publicaron en Internet la clave maestra para descifrar los archivos afectados. Utilizando esta clave, hemos lanzado una utilidad de descifrado para todos los que quieran usarla. Los desarrolladores de otro cifrador, Ziggy, además de publicar las claves para todos los afectados, también declararon que tienen la intención de reembolsar el dinero a todos los que pagaron el rescate.

Éxitos de las fuerzas del orden

Las autoridades policiales, representadas por el Departamento de Justicia de los Estados Unidos, han capturado recursos en la web profunda, o darkweb, relacionados con la infraestructura de cifrado Netwalker (alias Mailto) y han presentado cargos contra uno de los presuntos operadores de la familia.

Por su parte, las fuerzas del orden francesas y ucranianas identificaron conjuntamente una cadena de transacciones de bitcoins realizadas desde direcciones usadas para el pago de rescates a los distribuidores del cifrador Egregor. Esta investigación llevó a la detención de varios presuntos miembros de la banda Egregor.

Corea del Sur detuvo a un sospechoso de la proliferación del ransomware cifrador GandCrab (esta familia dejó de distribuirse activamente ya en 2019).

Número de nuevas modificaciones

En el primer trimestre de 2021 descubrimos siete nuevas familias de cifrado y 4354 nuevas modificaciones de este tipo de malware.

Número de nuevas modificaciones de cifradores, primer trimestre de 2020 – primer trimestre de 2021 (descargar)

Número de usuarios atacados por troyanos cifradores

En el primer trimestre de 2021, los productos y tecnologías de Kaspersky protegieron a 91 841 usuarios de ataques de cifradores.

Número de usuarios únicos atacados por troyanos cifradores, primer trimestre de 2021 (descargar)

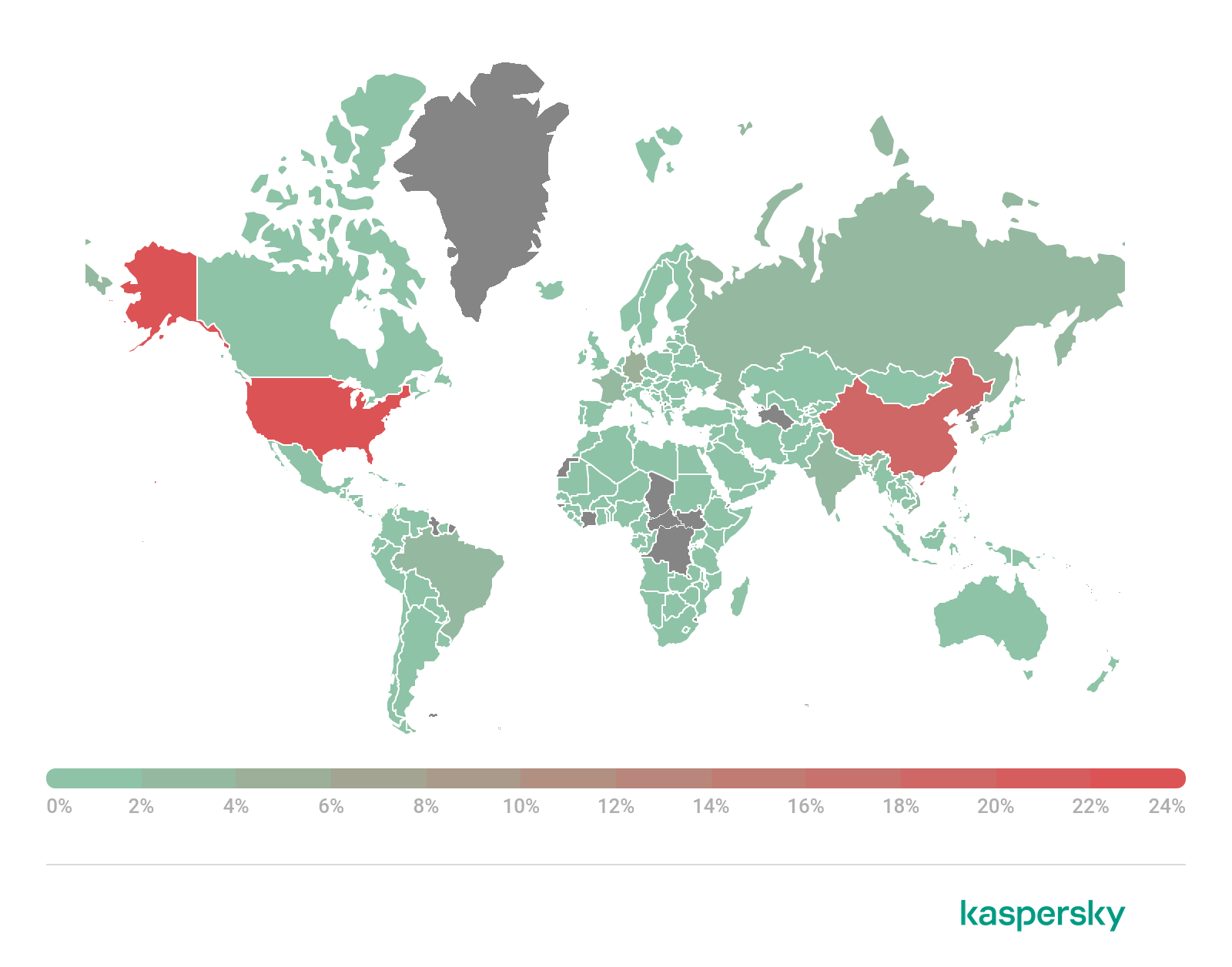

Geografía de los ataques

Geografía de los ataques de codificadores de troyanos, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Bangladesh | 2,31 |

| 2 | Etiopía | 0,62 |

| 3 | Grecia | 0,49 |

| 4 | Pakistán | 0,49 |

| 5 | China | 0,48 |

| 6 | Túnez | 0,44 |

| 7 | Afganistán | 0,42 |

| 8 | Indonesia | 0,38 |

| 9 | Taiwán, provincia de China | 0,37 |

| 10 | Egipto | 0,28 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos atacados por troyanos cifradores, respecto al total de usuarios únicos de los productos de Kaspersky en el país.

TOP 10 de las familias de troyanos cifradores más difundidas

| Nombre | Veredictos | %* | |

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 19,37 |

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 12,01 |

| 3 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 9,31 |

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 8,45 |

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Agent | 7,36 |

| 6 | PolyRansom/VirLock | Trojan-Ransom.Win32.PolyRansom

Virus.Win32.PolyRansom |

3,78 |

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 2,93 |

| 8 | Stop | Trojan-Ransom.Win32.Stop | 2,79 |

| 9 | (veredicto genérico) | Trojan-Ransom.Win32.Cryptor | 2,17 |

| 10 | REvil/Sodinokibi | Trojan-Ransom.Win32.Sodin | 1,85 |

Proporción de usuarios únicos de Kaspersky atacados por una determinada familia de troyanos cifradores, respecto al total de los usuarios atacados por dicho malware.

Criptomineros

Número de nuevas modificaciones

En el primer trimestre de 2021, las soluciones de Kaspersky detectaron 23 894 nuevas modificaciones de criptomineros. Los meses de enero y febrero fueron relativamente tranquilos, pero en marzo el número de nuevas modificaciones aumentó considerablemente, y fue cuatro veces mayor que en febrero.

Número de nuevas modificaciones de criptomineros, primer trimestre de 2021 (descargar)

Número de usuarios atacados por criptomineros

En el primer trimestre, detectamos ataques con malware de criptominería en los equipos de 432 171 usuarios de productos de Kaspersky en todo el mundo. Aunque esta cifra lleva tres meses al alza, es demasiado pronto para hablar de una inversión de la tendencia del año pasado: la disminución del número de usuarios atacados por criptomineros. Por ahora, podemos suponer con cautela que el aumento del valor de las criptomonedas, en particular del bitcoin, ha llamado la atención de los atacantes y ha hecho que reincorporen los criptomineros entre sus herramientas.

Número de usuarios únicos atacados por criptomineros, primer trimestre de 2021 (descargar)

Geografía de los ataques

Geografía de los ataques de criptomineros, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Afganistán | 4,65 |

| 2 | Etiopía | 3,00 |

| 3 | Ruanda | 2,37 |

| 4 | Uzbekistán | 2,23 |

| 5 | Kazajistán | 1,81 |

| 6 | Sri-Lanka | 1,78 |

| 7 | Ucrania | 1,59 |

| 8 | Vietnam | 1,48 |

| 9 | Mozambique | 1,46 |

| 10 | Tanzania | 1,45 |

* En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 50 000).

**Porcentaje de usuarios únicos atacados por criptomineros, del total de usuarios únicos de los productos de Kaspersky en el país.

Aplicaciones vulnerables utilizadas por los atacantes en los ciberataques

En el primer trimestre de 2021, vimos una disminución en la proporción de exploits para las vulnerabilidades de la suite Microsoft Office, pero siguen liderando el grupo con un 59%. La vulnerabilidad más común del paquete sigue siendo la CVE-2017-11882, que es un desbordamiento del buffer de pila al procesar objetos en el componente Equation Editor. Los exploits para CVE-2015-2523 (una vulnerabilidad Use-After-Free en Microsoft Excel) y CVE-2018-0802, sobre los que hemos escrito bastante, también tuvieron una gran demanda. Cabe destacar la antigüedad de estas vulnerabilidades: la más “joven” cumplirá tres años este año. Por esto, una vez más nos gustaría subrayar la importancia de instalar a tiempo las actualizaciones

El primer trimestre resultó ser rico no solo en vulnerabilidades conocidas desde hace algún tiempo, sino también en vulnerabilidades de día cero. En particular, las vulnerabilidades del popular Microsoft Exchange Server provocaron un gran interés, tanto en los especialistas en seguridad informática, como en los atacantes:

- CVE-2021-26855 es una vulnerabilidad de tipo Service-Side Request Forgery que permite falsificar una petición en nombre de un servidor y la ejecución remota de códigos (RCE);

- CVE-2021-26857 es una deserialización peligrosa de objetos en Unified Messaging, que puede llevar a la ejecución de códigos en el servidor;

- CVE-2021-26858 es una vulnerabilidad que permite la escritura de datos arbitrarios en los archivos del servidor, lo que también puede conducir a la ejecución remota de códigos en el futuro;

- CVE-2021-27065 es similar a CVE-2021-26858, y permite a un usuario autorizado de Microsoft Exchange escribir datos en un archivo arbitrario del sistema.

Estas vulnerabilidades fueron encontradas en el mundo real y utilizadas por grupos APT. También sirvieron como punto de partida para la proliferación de cifradores.

Además, durante el trimestre se identificaron vulnerabilidades en el propio Windows; en concreto, se encontró la vulnerabilidad CVE-2021-1732 en el subsistema Win32k, que permite la escalada de privilegios en el sistema. Otras dos vulnerabilidades, CVE-2021-1647 y CVE-2021-24092, se encontraron en el motor antivirus de Microsoft Defender. Permiten elevar los privilegios del usuario en el sistema y ejecutar códigos potencialmente peligrosos.

Distribución de los exploits utilizados por los atacantes, por tipo de aplicación atacada, primer trimestre de 2021 (descargar)

- CVE-2021-21148, desbordamiento del buffer de la pila en el motor de scripting V8, que lleva a la ejecución remota de códigos;

- CVE-2021-21166, desbordamiento y sobreutilización peligrosa de objetos de la memoria durante el procesamiento de datos de audio, también permite la ejecución remota de códigos;

- CVE-2021-21139, que burla la seguridad de las restricciones de iframe.

Entre otros hallazgos interesantes, cabe mencionar una vulnerabilidad crítica en VMware vCenter Server: CVE-2021-21972, que permitía a un atacante sin derechos ejecutar códigos de forma remota. Generaron un gran revuelo mediático otras vulnerabilidades críticas descubiertas en la popular plataforma SolarWinds Orion: CVE-2021-25274, CVE-2021-25275 y CVE-2021-25276. Este malware daba a los atacantes la capacidad de infectar los equipos en los que se instalaba, por lo general equipos dentro de redes corporativas y de varias agencias gubernamentales. Por último, se descubrió la vulnerabilidad CVE-2021-21017 en Adobe Reader, que utilizaba un documento especialmente diseñado para provocar un desbordamiento del búfer de la pila, dando al atacante la capacidad de ejecutar códigos.

El análisis de las amenazas a la red en el primer trimestre de 2021 sigue mostrando los continuos intentos de los atacantes de atacar servidores con el objetivo de forzar las contraseñas de varios servicios de red como Microsoft SQL Server, RDP y SMB. Fueron comunes los ataques que utilizan los populares exploits EternalBlue, EternalRomance y otros similares. Entre las nuevas vulnerabilidades de este periodo destacan los errores en el código de la pila de red de Windows relacionados con el procesamiento de los protocolos IPv4/IPv6, que recibieron los nombres CVE-2021-24074, CVE-2021-24086 y CVE-2021-24094.

Ataques contra macOS

El primer trimestre de 2021 resultó ser rico en varias noticias relacionadas con macOS. Los atacantes se han distinguido por modificar su malware para esta plataforma en medio del lanzamiento de los nuevos Macbooks con procesadores M1. Al mismo tiempo, también vimos la aparición de adware actualizado para los nuevos Mac, especialmente de la familia Pirrit (que ocupó un lugar destacado en nuestro TOP 20 de amenazas para macOS). Además, descubrimos un interesante programa de adware escrito en Rust, que recibió el veredicto AdWare.OSX.Convuster.a

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | AdWare.OSX.Pirrit.ac | 18,01 |

| 2 | AdWare.OSX.Pirrit.j | 12,69 |

| 3 | AdWare.OSX.Pirrit.o | 8,42 |

| 4 | AdWare.OSX.Bnodlero.at | 8,36 |

| 5 | Monitor.OSX.HistGrabber.b | 8,06 |

| 6 | AdWare.OSX.Pirrit.gen | 7,95 |

| 7 | Trojan-Downloader.OSX.Shlayer.a | 7,90 |

| 8 | AdWare.OSX.Cimpli.m | 6,17 |

| 9 | AdWare.OSX.Pirrit.aa | 6,05 |

| 10 | Backdoor.OSX.Agent.z | 5,27 |

| 11 | Trojan-Downloader.OSX.Agent.h | 5,09 |

| 12 | AdWare.OSX.Bnodlero.bg | 4,60 |

| 13 | AdWare.OSX.Ketin.h | 4,02 |

| 14 | AdWare.OSX.Bnodlero.bc | 3,87 |

| 15 | AdWare.OSX.Bnodlero.t | 3,84 |

| 16 | AdWare.OSX.Cimpli.l | 3,75 |

| 17 | Trojan-Downloader.OSX.Lador.a | 3,61 |

| 18 | AdWare.OSX.Cimpli.k | 3,48 |

| 19 | AdWare.OSX.Ketin.m | 2,98 |

| 20 | AdWare.OSX.Bnodlero.ay | 2,94 |

* Porcentaje de usuarios únicos atacados por este malware, del total de usuarios de las soluciones de seguridad de Kaspersky para macOS atacados

Tradicionalmente, la mayoría de las amenazas del TOP 20 para macOS eran diversos programas publicitarios: quince puestos de veinte en el primer trimestre. Trojan-Downloader.OSX.Shlayer.a (7,90%) sigue siendo el malware más frecuente. Por cierto, la tarea de este troyano es descargar adware de las familias Pirrit y Bnodlero. Sin embargo, hubo una situación inversa, en la que uno de los miembros de la familia AdWare.OSX.Pirrit ejecutaba Backdoor.OSX.Agent.z en el sistema.

Geografía de las amenazas

Geografía de las amenazas para macOS, primer trimestre de 2021 (descargar)

| País* | %** | |

| 1 | Francia | 4,62 |

| 2 | España | 4,43 |

| 3 | Italia | 4,36 |

| 4 | India | 4,11 |

| 5 | Canadá | 3,59 |

| 6 | México | 3,55 |

| 7 | Federación de Rusia | 3,21 |

| 8 | Brasil | 3,18 |

| 9 | Reino Unido | 2,96 |

| 10 | EE.UU. | 2,94 |

Hemos excluido de la clasificación aquellos países en los que el número de usuarios de las soluciones de protección de Kaspersky para macOS es relativamente bajo (menos de 10 000).

** Proporción de usuarios únicos atacados en el país en relación con todos los usuarios de las soluciones de seguridad para macOS de Kaspersky en el país.

En el primer trimestre de 2021, los tres primeros países con más usuarios de macOS atacados fueron europeos: Francia (4,62%), España (4,43%) e Italia (4,36%). En los tres países, las aplicaciones de adware de la familia Pirrit fueron las amenazas más frecuentes.

Ataques contra el Internet de las cosas (IoT)

Estadísticas de las amenazas para IoT

En el primer trimestre de 2021, la mayoría de los dispositivos que atacaron las trampas de Kaspersky lo hicieron a través de Telnet. Un tercio de los atacantes intentaron forzar nuestras trampas SSH.

| Telnet | 69,48% |

| SSH | 30,52% |

Tabla de distribución de los servicios atacados, por el número de direcciones IP únicas de los dispositivos atacantes, primer trimestre de 2021

Si observamos las sesiones de trabajo de los ciberdelincuentes con las trampas de Kaspersky, la situación es similar: el control a través de Telnet se utilizó con más frecuencia.

| Telnet | 77,81% |

| SSH | 22,19% |

Tabla de distribución de las sesiones de trabajo de los ciberdelincuentes con las trampas de Kaspersky, primer trimestre de 2021

Geografía de las direcciones IP de los dispositivos desde los que se atacaron las trampas Telnet de Kaspersky, primer trimestre de 2021 (descargar)

| País | %* | |

| 1 | China | 33,40 |

| 2 | India | 13,65 |

| 3 | EE.UU. | 11,56 |

| 4 | Rusia | 4,96 |

| 5 | Montenegro | 4,20 |

| 6 | Brasil | 4,19 |

| 7 | Taiwán, provincia de China | 2,32 |

| 8 | Irán | 1,85 |

| 9 | Egipto | 1,84 |

| 10 | Vietnam | 1,73 |

* Proporción de dispositivos desde los que se lanzaron ataques en un país específico, del total de dispositivos.

Ataques mediante SSH

Geografía de las direcciones IP de los dispositivos desde los que se atacaron las trampas SSH de Kaspersky, primer trimestre de 2021 (descargar)

| País | %* | |

| 1 | EE.UU. | 24,09 |

| 2 | China | 19,89 |

| 3 | Hong Kong | 6,38 |

| 4 | Corea del Sur | 4,37 |

| 5 | Alemania | 4,06 |

| 6 | Brasil | 3,74 |

| 7 | Rusia | 3,05 |

| 8 | Taiwán, provincia de China | 2,80 |

| 9 | Francia | 2,59 |

| 10 | India | 2,36 |

* Porcentaje de dispositivos desde los que se lanzaron ataques en determinado país, respecto al total de dispositivos en ese país.

Amenazas cargadas en las trampas

| Veredicto | %* | |

| 1 | Backdoor.Linux.Mirai.b | 50,50% |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 9,26% |

| 3 | Backdoor.Linux.Gafgyt.a | 3,01% |

| 4 | HEUR:Trojan-Downloader.Shell.Agent.bc | 2,72% |

| 5 | Backdoor.Linux.Mirai.a | 2,72% |

| 6 | Backdoor.Linux.Mirai.ba | 2,67% |

| 7 | Backdoor.Linux.Agent.bc | 2,37% |

| 8 | Trojan-Downloader.Shell.Agent.p | 1,37% |

| 9 | Backdoor.Linux.Gafgyt.bj | 0,78% |

| 10 | Trojan-Downloader.Linux.Mirai.d | 0,66% |

* Proporción de determinado malware respecto al número total de malware descargado en los dispositivos IoT como resultado de un ataque exitoso.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los atacantes crean estos sitios a propósito; los sitios infectados pueden ser aquellos donde los usuarios generan contenido, como foros, o recursos legítimos capturados.

Países de origen de los ataques web: TOP 10

Esta estadística muestra la distribución según países de las fuentes de ataques por Internet bloqueados por los productos de Kaspersky en los equipos de los usuarios (páginas web que desvían al usuario hacia a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Cabe notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

En el primer trimestre de 2021, las soluciones de Kaspersky repelieron 2 023 556 082 ataques procedentes de recursos de Internet situados en todo el mundo. Se detectó un total de 613 968 631 URLs únicas que provocaron reacciones del antivirus web.

Distribución por países de las fuentes de ataques web, primer trimestre de 2021 (descargar)

Países en los que los usuarios han estado bajo mayor riesgo de infectarse mediante Internet

Con el fin de estimar el riesgo de infección por malware a través de Internet, al que están expuestas las computadoras de los usuarios en diferentes países del mundo, calculamos en cada país el porcentaje de usuarios de los productos de Kaspersky en los que el antivirus web realizó detecciones durante el periodo cubierto por el informe. Los datos obtenidos son una medida de la agresividad del entorno en el que operan las computadoras en diferentes países.

Recordamos al lector que esta clasificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos ignoramos las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País* | % de usuarios atacados ** |

|

| 1 | Bielorrusia | 15,81 |

| 2 | Ucrania | 13,60 |

| 3 | República de Moldavia | 13,16 |

| 4 | Kirguistán | 11,78 |

| 5 | Letonia | 11,38 |

| 6 | Argelia | 11,16 |

| 7 | Federación de Rusia | 11,11 |

| 8 | Mauritania | 11,08 |

| 9 | Kazajistán | 10,62 |

| 10 | Tayikistán | 10,60 |

| 11 | Uzbekistán | 10,39 |

| 12 | Estonia | 10,20 |

| 13 | Armenia | 9,44 |

| 14 | Mongolia | 9,36 |

| 15 | Francia | 9,35 |

| 16 | Grecia | 9,04 |

| 17 | Azerbaiyán | 8,57 |

| 18 | Madagascar | 8,56 |

| 19 | Marruecos | 8,55 |

| 20 | Lituania | 8,53 |

* En los cálculos hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

* * Porcentaje de usuarios únicos que han estado expuestos a ataques web lanzados por objetos maliciosos de clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Estas estadísticas se basan en los veredictos de detección del módulo antivirus web, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para la transferencia de sus datos estadísticos.

En promedio, durante el trimestre, un 23,69% de los equipos de los usuarios de Internet en el mundo sufrió por lo menos una vez un ataque malicioso web de la clase Malware.

Geografía de los ataques web lanzados por malware, primer trimestre de 2021 (descargar)

Amenazas locales

En esta sección analizamos los datos estadísticos obtenidos durante el funcionamiento de los módulos OAS y ODS de los productos de Kaspersky. Se contabilizaron los programas maliciosos encontrados en los equipos de los usuarios o en los medios extraíbles conectados a ellos (memorias flash, tarjetas de memoria de cámaras, teléfonos, discos duros externos) o que habían entrado en el equipo de forma no abierta (programas incluidos en instaladores complejos, archivos cifrados, etc.).

En el primer trimestre de 2021, nuestro antivirus de archivos detectó 77 415 192 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de usuarios estuvieron expuestos a mayor riesgo de infección local

Para cada país, se ha calculado el porcentaje de usuarios de productos de Kaspersky donde entró en funcionamiento el Antivirus de archivos en el período cubierto por el informe. Esta estadística refleja el nivel de infección de los equipos en diferentes países del mundo.

Cabe notar que esta calificación solo tiene en cuenta los ataques de malware. No se ha considerado las reacciones de los antivirus a los programas potencialmente maliciosos o no deseados, como RiskTools y el adware.

| País* | % de usuarios atacados ** |

|

| 1 | Afganistán | 47,71 |

| 2 | Turkmenistán | 43,39 |

| 3 | Etiopía | 41,03 |

| 4 | Tayikistán | 38,96 |

| 5 | Bangladesh | 36,21 |

| 6 | Argelia | 35,49 |

| 7 | Myanmar | 35,16 |

| 8 | Uzbekistán | 34,95 |

| 9 | Sudán del Sur | 34,17 |

| 10 | Benín | 34,08 |

| 11 | China | 33,34 |

| 12 | Iraq | 33,14 |

| 13 | Laos | 32,84 |

| 14 | Burkina Faso | 32,61 |

| 15 | Mali | 32,42 |

| 16 | Guinea | 32,40 |

| 17 | Yemen | 32,32 |

| 18 | Mauritania | 32,22 |

| 19 | Burundi | 31,68 |

| 20 | Sudán | 31,61 |

*En nuestros cálculos, hemos excluido los países donde el número de usuarios de Kaspersky es relativamente pequeño (menos de 10 000).

**Proporción de usuarios únicos en cuyos equipos se bloquearon las amenazas locales de la clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Geografía de los intentos de infección local, primer trimestre de 2021 (descargar)

Desarrollo de las amenazas informáticas en el primer trimestre de 2021. Estadística de computadoras personales