Panorama de las ciberamenazas en el segundo trimestre de 2020

Desarrollo de las amenazas informáticas en el segundo trimestre de 2020. Estadísticas del malware para dispositivos móviles

La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

Números del trimestre

Según los datos de Kaspersky Security Network, en el segundo trimestre:

- Las soluciones de Kaspersky neutralizaron 899 744 810 ataques lanzados desde recursos de Internet ubicados en 191 países de todo el mundo.

- Se registraron 286 229 445 URLs únicas que provocaron reacciones del antivirus web.

- En los equipos de 181 725 usuarios se neutralizaron intentos de ejecución de programas maliciosos diseñados para robar dinero mediante el acceso en línea a cuentas bancarias.

- Se neutralizaron ataques de malware cifrador en los equipos de 154 720 usuarios únicos.

- Nuestro antivirus para ficheros detectó 80 993 511 programas nocivos únicos y potencialmente indeseables.

Amenazas financieras

Estadística de amenazas financieras

En el tercer trimestre de 2020, las soluciones de Kaspersky neutralizaron intentos de lanzar uno o más programas maliciosos para robar dinero de cuentas bancarias en los equipos de 181 725 usuarios.

Número de usuarios únicos atacados por malware financiero, segundo trimestre de 2020 (descargar)

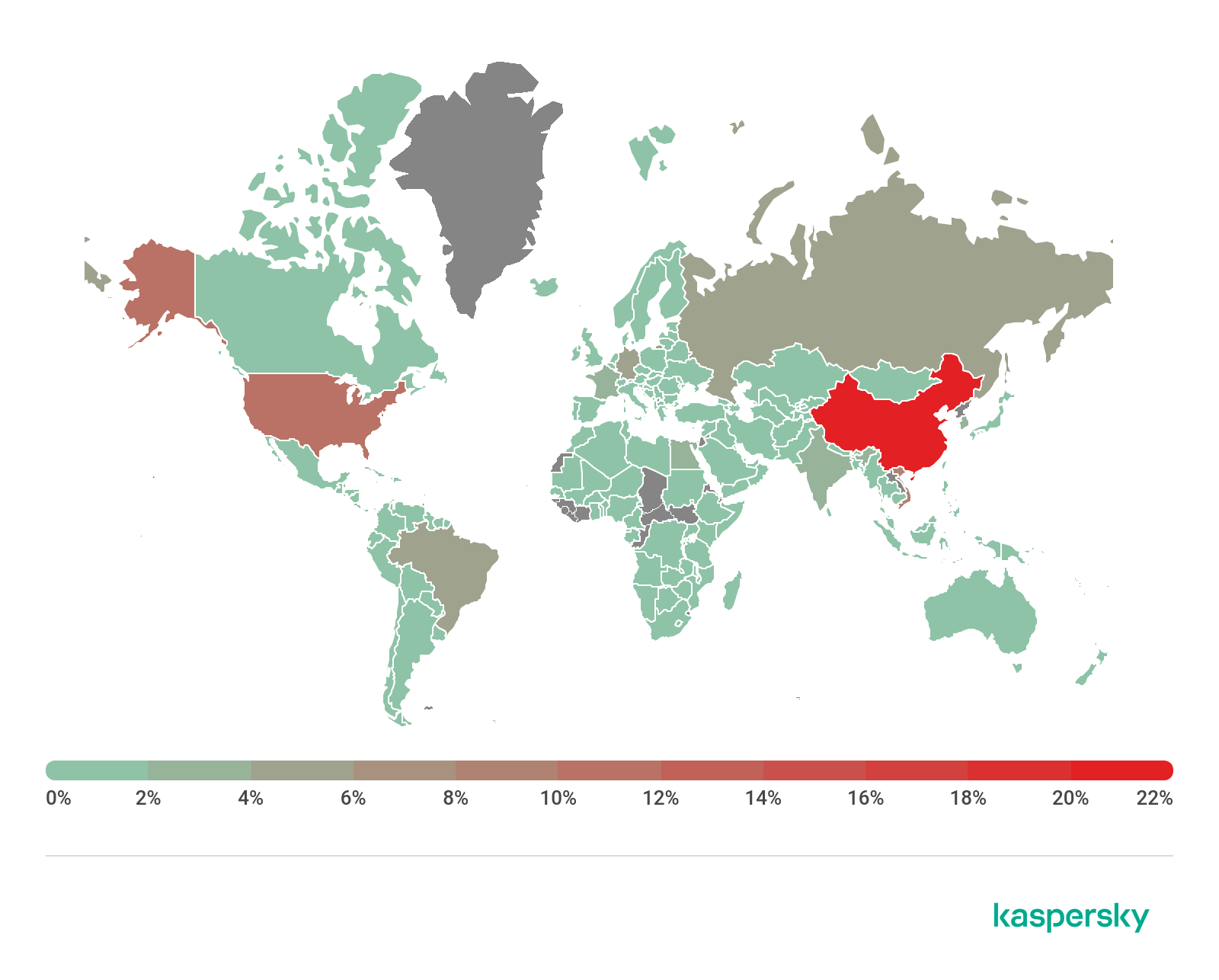

Geografía de los ataques

Para evaluar y comparar el riesgo de infección por troyanos bancarios y malware para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado para cada país el porcentaje de usuarios de productos de Kaspersky que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Distribución geográfica de los ataques de malware financiero, segundo trimestre de 2020 (descargar)

TOP 10 de países por el porcentaje de usuarios atacados

| País* | %** | |

| 1 | Turkmenistán | 7,5 |

| 2 | Uzbekistán | 5,7 |

| 3 | Tayikistán | 5,6 |

| 4 | Afganistán | 2,6 |

| 5 | Macedonia | 2,6 |

| 6 | Yemen | 2,2 |

| 7 | Siria | 1,9 |

| 8 | Kazajistán | 1,7 |

| 9 | Chipre | 1,7 |

| 10 | Irán | 1,5 |

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky es relativamente baja (menos de 10 000). ** Porcentaje de los usuarios únicos de Kaspersky atacados por malware financiero, del total de usuarios individuales de los productos de Kaspersky en el país.

La proporción de Backdoor.Win32 entre las familias de los banqueros ha disminuido notablemente: Emotet cayó del 21,3% al 6,6%. La actividad de esta botnet disminuyó a finales del primer trimestre de 2020, pero los resultados fueron claramente visibles solo en el segundo trimestre. Sin embargo, en el transcurso de la elaboración de este informe, notamos que Emotet está recuperando su actividad.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 24,8 | |

| 2 | RTM | Trojan-Banker.Win32.RTM | 18,6 | |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 15,4 | |

| 4 | Emotet | Backdoor.Win32.Emotet | 6,6 | |

| 5 | Trickster | Trojan.Win32.Trickster | 4,7 | |

| 6 | Nimnul | Virus.Win32.Nimnul | 4,3 | |

| 7 | Danabot | Trojan-Banker.Win32.Danabot | 3,4 | |

| 8 | SpyEye | Trojan-Spy.Win32.ZbotSpyEye | 3,0 | |

| 9 | Nymaim | Trojan.Win32.Nymaim | 2,5 | |

| 10 | Neurevt | Trojan.Win32.Neurevt | 1,4 |

* Porcentaje de usuarios únicos atacados por esta familia de malware, del total de los usuarios atacados por malware financiero malicioso.

Programas cifradores maliciosos

Principales tendencias del trimestre

Los ciberdelincuentes responsables del ransomware Shade anunciaron que habían dejado de distribuir su troyano. Además, pusieron a disposición del público las claves para descifrar los archivos afectados por todas las versiones del troyano. A lo largo de los años de funcionamiento de Shade, se han recopilado más de 750 000 de estas claves y hemos actualizado la utilidad ShadeDecryptor para ayudar a las víctimas de Shade a recuperar el acceso a sus datos.

El ransomware de cifrado escrito en el lenguaje Go se ha vuelto más común que antes. Entre los troyanos descubiertos recientemente, están Sorena, Smaug, Hydra, y Satan / M0rphine. ¿Ante qué nos encontramos? ¿Interés de los atacantes por las nuevas tecnologías, facilidad de desarrollo o un intento de complicar el trabajo de los investigadores? No se sabe con certeza.

Número de nuevas modificaciones

En el segundo trimestre de 2020, descubrimos cuatro nuevas familias de ransomware y 4 406 nuevas modificaciones de estos programas maliciosos.

Número de nuevas modificaciones de ransomware, segundo trimestre de 2019 – segundo trimestre de 2020 (descargar)

Número de usuarios atacados por troyanos cifradores

En el segundo trimestre de 2020, los productos y tecnologías de Kaspersky protegieron a 154 720 usuarios contra ataques de ransomware.

Número de usuarios únicos atacados por troyanos cifradores, segundo trimestre de 2020 (descargar)

Geografía de los ataques

Geografía de los ataques de troyanos cifradores, segundo trimestre de 2020 (descargar)

TOP 10 de países afectados por ataques de troyanos cifradores

| País* | %** | |

| 1 | Bangladesh | 1,69% |

| 2 | Mozambique | 1,16% |

| 3 | Uzbekistán | 1,14% |

| 4 | Egipto | 0,97% |

| 5 | Etiopía | 0,94% |

| 6 | China | 0,74% |

| 7 | Afganistán | 0,67% |

| 8 | Pakistán | 0,57% |

| 9 | Vietnam | 0,55% |

| 10 | Mongolia | 0,49% |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky es relativamente bajo (menos de 50 000). **Porcentaje de usuarios únicos cuyos equipos fueron atacados por troyanos cifradores, de la cantidad total de usuarios de productos de Kaspersky en el país.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos | %* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 14,74% | ||

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 9,42% | ||

| 3 | (veredicto genérico) | Trojan-Ransom.Win32.Generic | 7,47% | ||

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 7,11% | ||

| 5 | Stop | Trojan-Ransom.Win32.Stop | 7,06% | ||

| 6 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 4,68% | ||

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 4,28% | ||

| 8 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 3,29% | ||

| 9 | Cerber | Trojan-Ransom.Win32.Zerber | 2,19% | ||

| 10 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,16% | ||

** Porcentaje de usuarios únicos de Kaspersky que sufrieron ataques de una familia específica de troyanos extorsionadores, del total de usuarios víctimas de ataques lanzados por troyanos extorsionadores.

Malware de criptominería

Número de nuevas modificaciones

En el segundo trimestre de 2020, las soluciones de Kaspersky detectaron 3 672 nuevas modificaciones de criptomineros, decenas de veces menos que en el trimestre anterior.

Número de nuevas modificaciones de criptomineros, segundo trimestre de 2020 (descargar)

El motivo radica en las miles de modificaciones de la misma familia de mineros que se detectaron en el primer trimestre.

Número de usuarios atacados por criptomineros

En el segundo trimestre, detectamos ataques con malware de criptominería en los equipos de 440 095 usuarios únicos de productos de Kaspersky en todo el mundo. Existe una clara tendencia a la disminución de la actividad de este tipo de amenazas.

Número de usuarios únicos atacados por criptomineros, segundo trimestre de 2020 (descargar)

Geografía de los ataques

Geografía de los ataques de los criptomineros, segundo trimestre de 2020 (descargar)

TOP 10 de países atacados por criptomineros

| País* | %** | |

| 1 | Afganistán | 4,08% |

| 2 | Etiopía | 4,04% |

| 3 | Uzbekistán | 2,68% |

| 4 | Tanzania | 2,57% |

| 5 | Vietnam | 2,17% |

| 6 | Ruanda | 2,11% |

| 7 | Kazajistán | 2,08% |

| 8 | Sri Lanka | 1,97% |

| 9 | Mozambique | 1,78% |

| 10 | Bielorrusia | 1,41% |

* Hemos excluido de los cálculos a los países donde el número de usuarios de los productos de Kaspersky es relativamente bajo (menos de 50 000). **Porcentaje de usuarios únicos cuyos equipos fueron atacados por malware de criptominería, de la cantidad total de usuarios de productos de Kaspersky en el país.

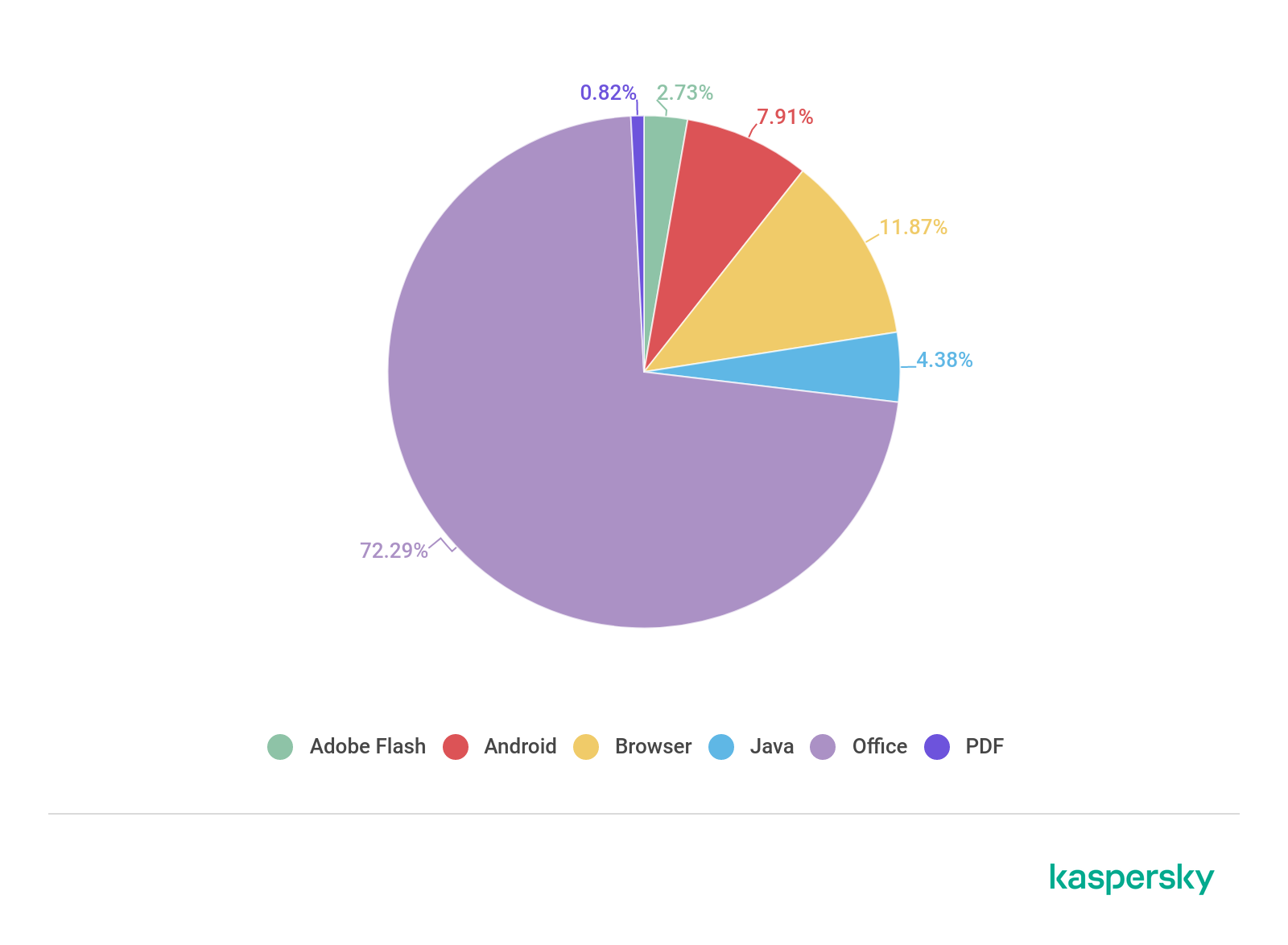

Aplicaciones vulnerables utilizadas por los ciberdelincuentes en sus ataques

Las estadísticas de distribución de exploits para el segundo trimestre de 2020 continúan mostrando que las más frecuentes son las vulnerabilidades en el conjunto de aplicaciones de Microsoft Office, cuya su participación en el último trimestre, sin embargo, se redujo al 72%. Los primeros puestos de la tasa de detección todavía están ocupadas por las mismas vulnerabilidades que ya observamos: en el primer lugar está CVE-2017-8570, que permite incrustar un script malicioso en un objeto OLE colocado dentro de un documento de Office. La segunda posición pertenece al favorito del trimestre anterior: CVE-2017-11882, que aprovecha un error de desbordamiento de pila en el componente Editor de ecuaciones de la suite ofimática. En tercer lugar se encuentra una vulnerabilidad similar a CVE-2017-8570: CVE-2017-0199. Los lugares restantes del TOP 5 de vulnerabilidades están ocupados por CVE-2018-0802 y CVE-2017-8759.

La segunda categoría, exploits para navegadores populares, representó alrededor del 12% en el segundo trimestre, y su participación aumentó ligeramente en comparación con el período anterior. Durante el período del informe, los ciberpiratas atacaron Firefox utilizando la vulnerabilidad CVE-2020-6819, que permite que ejecutar código malicioso si los encabezados HTTP se analizan incorrectamente. Además, se han visto exploits que explotan una vulnerabilidad en la interfaz ReadableStream, por ejemplo CVE-2020-6820. Para el resto de los navegadores populares, Google Chrome, Microsoft Edge e Internet Explorer, no se observaron vulnerabilidades importantes en la distribución de malware durante el período del informe. Sin embargo, los proveedores de software han sido notificados sobre la corrección de una serie de vulnerabilidades que, en teoría, podrían usarse para crear exploits, pero que los investigadores descubrieron oportunamente.

Distribución de los exploits utilizados por los delincuentes por tipo de aplicaciones atacadas, segundo trimestre de 2020 (descargar)

El primer trimestre marcó una tendencia en la investigación de subsistemas de procesamiento de fuentes y otras primitivas gráficas en Windows. En el segundo trimestre se descubrieron vulnerabilidades en Windows Codecs Library, a las que se asignaron las denominaciones CVE-2020-1425 y CVE-2020-1457. Ambas ya están reparadas y no hemos registrado casos de explotación en condiciones reales. Otra vulnerabilidad interesante que se solucionó en el último trimestre es CVE-2020-1300, que permite ejecutar el código de forma remota debido al procesamiento incorrecto de los archivos Cabinet, por ejemplo, si un usuario intenta ejecutar un archivo CAB haciéndose pasar por un controlador de impresora con malware. Es digna de mención la vulnerabilidad CVE-2020-1299 , porque con su ayuda, un atacante, después de haber formado un tipo especial de archivo LNK, puede ejecutar código arbitrario con derechos de usuario.

En el segundo trimestre, continúa vigente la tendencia de usar fuerza bruta para averiguar las contraseñas de servicios de red, Servicios de Escritorio Remoto, Microsoft SQL Server y mediante el protocolo SMB. No se han encontrado ataques de red completos que exploten nuevas vulnerabilidades en los protocolos de comunicación de red. Sin embargo, los proveedores de software han encontrado y solucionado varias vulnerabilidades en servicios de red populares. Los más interesantes son CVE-2020-1301 para SMBv1, que permite a un atacante ejecutar código de forma remota en el sistema de destino. La vulnerabilidad SMBv3, popular entre los investigadores, recibió una continuación inesperada: CVE-2020-0796 (SmbGhost), para la que se lanzó un exploit que le permite comprometer el sistema sin la interacción del usuario. En el mismo protocolo SMBv3 se encontró un error con el número CVE-2020-1206: una vulnerabilidad llamada SMBleed que permite a un atacante obtener una parte de la memoria del kernel del sistema operativo Windows. Los investigadores incluso publicaron varias variantes de exploits en las que se utilizó una combinación de SMBleed y SMBGhost para ejecutar códigos con privilegios de sistema. En este modo, el atacante puede instalar cualquier software en el equipo de la víctima y obtener acceso a cualquier información en su computadora.

Ataques a Apple MacOS

En el segundo trimestre de 2020, descubrimos nuevas versiones de amenazas ya conocidas y una nueva puerta trasera que recibió el nombre Backdoor.OSX.Lador.a. Este malware se destaca por el hecho de que está escrito en Go, lenguaje que está ganando popularidad como herramienta de creación de amenazas para la plataforma macOS. Si se compara el tamaño de archivo de Lador con cualquier puerta trasera creada en Objective C, la diferencia es grande: el tamaño de Lador es de 5,5 megabytes, es decir, muchas veces más grande. Y todo ello en aras del acceso remoto a la máquina infectada y la ejecución de código arbitrario descargado desde el centro de control.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | Monitor.OSX.HistGrabber.b | 17,39 |

| 2 | Trojan-Downloader.OSX.Shlayer.a | 12,07 |

| 3 | AdWare.OSX.Pirrit.j | 9,10 |

| 4 | AdWare.OSX.Bnodlero.at | 8,21 |

| 5 | AdWare.OSX.Cimpli.k | 7,32 |

| 6 | AdWare.OSX.Pirrit.o | 5,57 |

| 7 | Trojan-Downloader.OSX.Agent.h | 4,19 |

| 8 | AdWare.OSX.Ketin.h | 4,03 |

| 9 | AdWare.OSX.Pirrit.x | 4,00 |

| 10 | AdWare.OSX.Spc.a | 3,98 |

| 11 | AdWare.OSX.Amc.c | 3,97 |

| 12 | Backdoor.OSX.Lador.a | 3,91 |

| 13 | AdWare.OSX.Pirrit.v | 3,22 |

| 14 | RiskTool.OSX.Spigot.a | 2,89 |

| 15 | AdWare.OSX.Bnodlero.t | 2,87 |

| 16 | AdWare.OSX.Cimpli.f | 2,85 |

| 17 | AdWare.OSX.Adload.g | 2,60 |

| 18 | AdWare.OSX.Pirrit.aa | 2,54 |

| 19 | AdWare.OSX.MacSearch.d | 2,44 |

| 20 | AdWare.OSX.Adload.h | 2,35 |

* Porcentaje de usuarios únicos atacados por este programa malicioso, del total de los usuarios de las soluciones de protección de Kaspersky para macOS.

La clasificación de las amenazas más comunes para la plataforma macOS no ha cambiado mucho en comparación con el trimestre anterior y todavía está conformada por adware. Por ejemplo, Shlayer se convirtió en el troyano más popular, como en el último trimestre (12,07%). Este malware descarga en el sistema infectado aplicaciones de adware de las familias Pirrit, Bnodlero y Cimpli, que han ocupado la mayor parte de nuestro TOP 20.

Junto con las aplicaciones publicitarias, el TOP 20 también incluye la nueva puerta trasera Lador.a, sobre la que escribimos un poco más arriba.

Finalmente, en el segundo trimestre de 2020, un grupo de software potencialmente no deseado entró en nuestra calificación bajo el veredicto general de HistGrabber.b. Su objetivo principal es descomprimir archivos. Sin embargo, HistGrabber.b también enviaba el historial del navegador del usuario en segundo plano a los servidores del desarrollador. Esta historia no es nueva, dado que todas las aplicaciones con la función de enviar el historial del navegador se han retirado hace mucho tiempo de la AppStore oficial y, al mismo tiempo, se han desactivado los servidores adónde las aplicaciones podían cargar los datos del historial. Sin embargo, consideramos necesario informar a los usuarios sobre la detección de dicho software en sus dispositivos.

Geografía de las amenazas

Geografía de amenazas para la plataforma macOS, segundo trimestre de 2020 (descargar)

TOP 10 de países

| País* | %** | |

| 1 | España | 9,82% |

| 2 | Francia | 7,73% |

| 3 | México | 6,70% |

| 4 | Italia | 6,54% |

| 5 | India | 6,47% |

| 6 | Canadá | 6,34% |

| 7 | Brasil | 6,25% |

| 8 | Estados Unidos | 5,99% |

| 9 | Reino Unido | 5,90% |

| 10 | Rusia | 5,77% |

** Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de protección de Kaspersky para macOS es relativamente pequeño (menos de 5 000)

** Porcentaje de usuarios únicos que han sido atacados por malware móvil en el país, del total de usuarios de las soluciones de Kaspersky para MacOS en el país.

Las amenazas más comunes en todos los países TOP 10 sin excepción fueron combinaciones de varias aplicaciones publicitarias con el troyano Shlayer.

Ataques contra el IoT

Estadísticas de amenazas del IoT

En lo que respecta a las actividades de los ciberdelincuentes dirigidas a los dispositivos del IoT, la situación en el segundo trimestre no experimentó cambios radicales: con mayor frecuencia los atacantes realizaron campañas de fuerza bruta por Telnet para obtener credenciales y contraseñas de inicio de sesións.

| Telnet | 80,83% |

| SSH | 19,17% |

Tabla de distribución de la popularidad de los servicios atacados por la cantidad de direcciones IP únicas de dispositivos que llevaron a cabo ataques, segundo trimestre de 2020

La comunicación adicional con un dispositivo IoT supuestamente infectado (pero que en realidad era una trampa) en la inmensa mayoría de los casos se llevó a cabo utilizando el protocolo Telnet.

| Telnet | 71,52% |

| SSH | 28,48% |

Tabla de distribución de sesiones de trabajo de ciberdelincuentes con trampas de Kaspersky, segundo trimestre de 2020

Geografía de las direcciones IP de los dispositivos desde los que se lanzaron ataques a las trampas Telnet de Kaspersky, segundo trimestre de 2020 (descargar)

TOP 10 de países que albergan dispositivos desde los que se llevaron a cabo ataques contra trampas Telnet de Kaspersky.

| País | %* |

| China | 12,75% |

| Brasil | 11,88% |

| Egipto | 8,32% |

| Taiwan | 6,58% |

| Irán | 5,17% |

| India | 4,84% |

| Rusia | 4,76% |

| Vietnam | 3,59% |

| Grecia | 3,22% |

| Estados Unidos | 2,94% |

* Proporción de dispositivos desde los que se llevaron a cabo ataques en un país específico, del número total de dispositivos.

El TOP 3 de países donde se encontraban los dispositivos que atacaron las trampas Telnet de Kaspersky se mantuvieron prácticamente sin cambios en el segundo trimestre. China (12,75%) ocupa el primer lugar, mientras que Brasil (11,88) y Egipto (8,32%) intercambiaron lugares.

Ubicación geográfica de las direcciones IP de los dispositivos desde los que se llevaron a cabo ataques a las trampas SSH de Kaspersky, segundo trimestre de 2020 (descargar)

TOP 10 países donde se encontraban los dispositivos desde los cuales se llevaron a cabo ataques a trampas SSH de Kaspersky.

| País | %* |

| China | 22,12% |

| Estados Unidos | 10,91% |

| Vietnam | 8,20% |

| Brasil | 5,34% |

| Alemania | 4,68% |

| Rusia | 4,44% |

| Francia | 3,42% |

| India | 3,01% |

| Egipto | 2,77% |

| Singapur | 2,59% |

* Proporción de dispositivos desde los que se llevaron a cabo ataques en un país específico, del número total de dispositivos en ese país.

Al igual que en el caso de Telnet, los tres principales países de donde procedían los ataques contra las trampas SSH se han mantenido sin cambios desde el primer trimestre de 2020, a saber: China (22,12%), Estados Unidos (10,91%) y Vietnam (8,20%).

Amenazas cargadas en las trampas

| Veredicto | %* |

| Trojan-Downloader.Linux.NyaDrop.b | 32,78 |

| Backdoor.Linux.Mirai.b | 17,47 |

| HEUR:Backdoor.Linux.Mirai.b | 12,72 |

| HEUR:Backdoor.Linux.Gafgyt.a | 9,76 |

| Backdoor.Linux.Mirai.ba | 7,99 |

| HEUR:Backdoor.Linux.Mirai.ba | 4,49 |

| Backdoor.Linux.Gafgyt.bj | 2,23 |

| HEUR:Trojan-Downloader.Shell.Agent.p | 1,66 |

| Backdoor.Linux.Mirai.cn | 1,26 |

| HEUR:Backdoor.Linux.Mirai.c | 0,73 |

* Proporción de un malware específico, del número total de malware cargado en dispositivos de IoT como resultado de un ataque exitoso.

Como en el primer trimestre, el troyano NyaDrop se convirtió en el líder en términos de número de descargas en trampas. La familia de troyanos Mirai sigue siendo relevante en el segundo trimestre, ocupando la mitad de nuestro ranking de amenazas de IoT.

Ataques mediante páginas web

Las estadísticas de este capítulo se basan en el funcionamiento del Antivirus Web, que protege a los usuarios cuando se descargan objetos maliciosos desde una página web maliciosa o infectada. Los sitios maliciosos son creados deliberadamente por ciberdelincuentes, pero también pueden estar infectados los sitios web cuyo contenido es creado por usuarios (por ejemplo, foros) y los recursos legítimos hackeados.

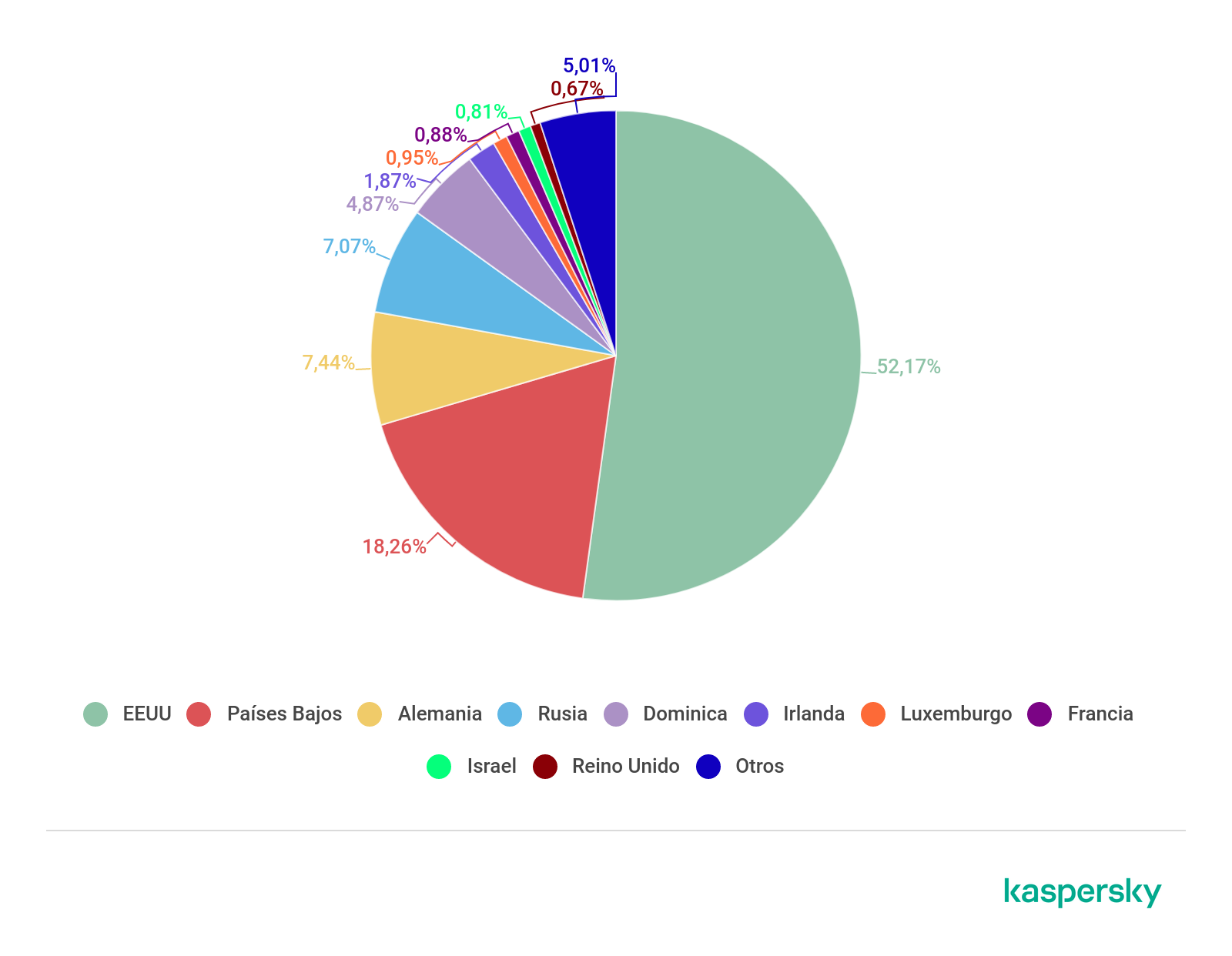

Países fuente de ataques web: TOP 10

Estas estadísticas muestran la distribución por país de las fuentes de los ataques de Internet contra los equipos de los usuarios bloqueados por los productos de Kaspersky (páginas web con redireccionamientos a exploits, sitios con exploits y otros programas maliciosos, centros de control de botnets, etc.). Vale decir que cada host único podría ser la fuente de uno o más ataques web.

Para determinar la fuente geográfica de los ataques web, se utilizó la técnica de hacer coincidir el nombre de dominio con la dirección IP real que aloja este dominio y establecer la ubicación geográfica de esta dirección IP (GEOIP).

En el segundo trimestre de 2020, las soluciones de Kaspersky repelieron 899 744 810 ataques lanzados desde recursos de Internet ubicados en 191 países del mundo. Registramos 286 229 445 URL únicas que provocaron reacciones del antivirus web.

Distribución de fuentes de ataques web por país, segundo trimestre de 2020 (descargar)

Países donde los usuarios estuvieron bajo mayor riesgo de infección a través de Internet

Para evaluar el grado de riesgo de infección con programas maliciosos a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, calculamos en cada país el porcentaje de usuarios de productos de Kaspersky que registraron una respuesta del antivirus web durante el período cubierto por el informe. Los datos obtenidos son un indicador de la agresividad del entorno en el que operan las computadoras en diferentes países.

Recordemos que esta clasificación solo tiene en cuenta los ataques de objetos maliciosos de la clase malware. En los cálculos no hemos tomado en cuenta las respuestas del antivirus web a programas potencialmente peligrosos y no deseados, como RiskTool y adware.

| País* | % de usuarios atacados** | |

| 1 | Argelia | 11,2052 |

| 2 | Mongolia | 11,0337 |

| 3 | Albania | 9,8699 |

| 4 | Francia | 9,8668 |

| 5 | Túnez | 9,6513 |

| 6 | Bulgaria | 9,5252 |

| 7 | Libia | 8,5995 |

| 8 | Marruecos | 8,4784 |

| 9 | Grecia | 8,3735 |

| 10 | Vietnam | 8,2298 |

| 11 | Somalia | 8,0938 |

| 12 | Georgia | 7,9888 |

| 13 | Malasia | 7,9866 |

| 14 | Letonia | 7,8978 |

| 15 | Emiratos Árabes Unidos | 7,8675 |

| 16 | Katar | 7,6820 |

| 17 | Angola | 7,5147 |

| 18 | Reunión | 7,4958 |

| 19 | Laos | 7,4757 |

| 20 | Mozambique | 7,4702 |

* En los cálculos hemos excluido los países en los que la cantidad de usuarios de Kaspersky es relativamente pequeña (menos de 10 000).

** Porcentaje de usuarios únicos expuestos a ataques web mediante objetos maliciosos de la clase Malware, del total de los usuarios únicos de los productos de Kaspersky en el país.

Estas estadísticas se basan en los veredictos de detección del módulo Antivirus web, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para la transmisión de datos estadísticos.

En promedio, durante el trimestre, el 5,73% de las computadoras de los usuarios de Internet en el mundo sufrieron por lo menos un ataque web a nivel de clase Malware.

Geografía de los ataques de malware web, segundo trimestre de 2020 (descargar)

Amenazas locales

En esta sección, analizamos los datos estadísticos obtenidos a partir del funcionamiento de los módulos OAS y ODS de los productos de Kaspersky. Se tuvieron en cuenta los programas maliciosos que se encuentran directamente en las computadoras de los usuarios o en medios extraíbles conectados a computadoras (unidades flash, tarjetas de memoria de cámaras, teléfonos, discos duros externos), o que inicialmente no se encuentran en una computadora de forma abierta (por ejemplo, programas incluidos en instaladores complejos, archivos cifrados, etc.).

En el segundo trimestre de 2020, nuestro antivirus de archivos detectó 80 993 511 objetos maliciosos y potencialmente no deseados.

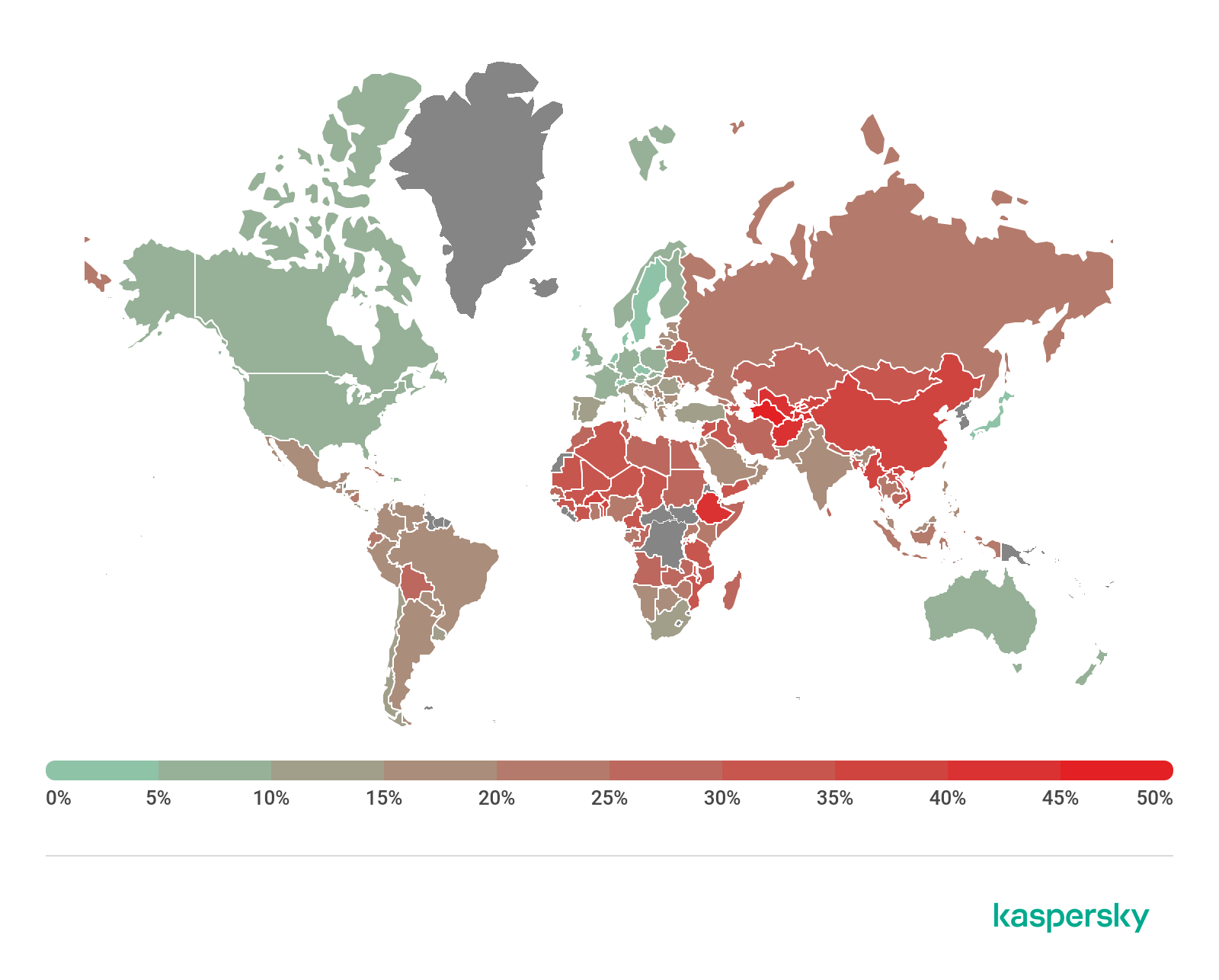

Países donde las computadoras de los usuarios estuvieron bajo el mayor riesgo de infección local

Para cada país, calculamos qué proporción de los usuarios de productos de Kaspersky registraron una activación del antivirus de archivos durante el período cubierto por el informe. Estas estadísticas reflejan el nivel de infección de las computadoras personales en varios países del mundo.

Cabe señalar que esta clasificación solo tiene en cuenta los ataques de objetos maliciosos de la clase Malware. Al realizar el cálculo, no hemos tomado en cuenta la activación del antivirus de archivos contra programas potencialmente peligrosos o no deseados, como RiskTool y adware.

| País* | % de usuarios atacados** | |

| 1 | Turkmenistán | 48,0224 |

| 2 | Uzbekistán | 42,2632 |

| 3 | Tayikistán | 42,1279 |

| 4 | Etiopía | 41,7213 |

| 5 | Afganistán | 40,6278 |

| 6 | Myanmar | 39,1377 |

| 7 | Burkina Faso | 37,4560 |

| 8 | Benín | 37,4390 |

| 9 | China | 36,7346 |

| 10 | Kirguistán | 36,0847 |

| 11 | Vietnam | 35,4327 |

| 12 | Mauritania | 34,2613 |

| 13 | Laos | 34,0350 |

| 14 | Mongolia | 33,6261 |

| 15 | Burundi | 33,4323 |

| 16 | Bielorrusia | 33,0937 |

| 17 | Guinea | 33,0097 |

| 18 | Mali | 32,9902 |

| 19 | Того | 32,6962 |

| 20 | Camerún | 32,6347 |

* En nuestros cálculos, hemos excluido a los países en los que la cantidad de usuarios de Kaspersky es relativamente pequeña (menos de 10 000).

** Porcentaje de usuarios únicos en cuyas computadoras se bloquearon las amenazas locales de la clase Malware, del total de usuarios únicos de los productos de Kaspersky en el país.

Geografía de los intentos de infección local, segundo trimestre de 2020 (descargar)

En promedio en el mundo, durante el primer trimestre, las amenazas locales de la clase Malware se registraron por lo menos una vez en el 17,05% de las computadoras de los usuarios.

La participación de Rusia en esta estadística fue del 21,74%.

Desarrollo de las amenazas informáticas en el segundo trimestre de 2020. Estadísticas de amenazas para PC