La presente estadística contiene los veredictos de detección proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

Cifras del trimestre

Según Kaspersky Security Network, en el tercer trimestre:

- Las soluciones de Kaspersky repelieron 1 416 295 227 ataques lanzados desde recursos de Internet ubicados en todo el mundo.

- Se identificaron 456 573 467 URL únicas que provocaron reacciones del antivirus web.

- Se impidió en las computadoras de 146 761 usuarios únicos la ejecución de malware diseñado para robar fondos a través del acceso en línea a cuentas bancarias.

- Se neutralizaron en los equipos de 121 579 usuarios únicos ataques de malware cifrador.

- Nuestro antivirus de archivos detectó 87 941 334 objetos maliciosos y potencialmente no deseados únicos.

Amenazas financieras

Estadísticas de amenazas financieras

En el tercer trimestre de 2020, las soluciones de Kaspersky impidieron la ejecución de uno o más programas maliciosos diseñados para robar fondos de cuentas bancarias en las computadoras de 146 761 usuarios.

Número de usuarios únicos atacados por malware financiero, tercer trimestre de 2020 (descargar)

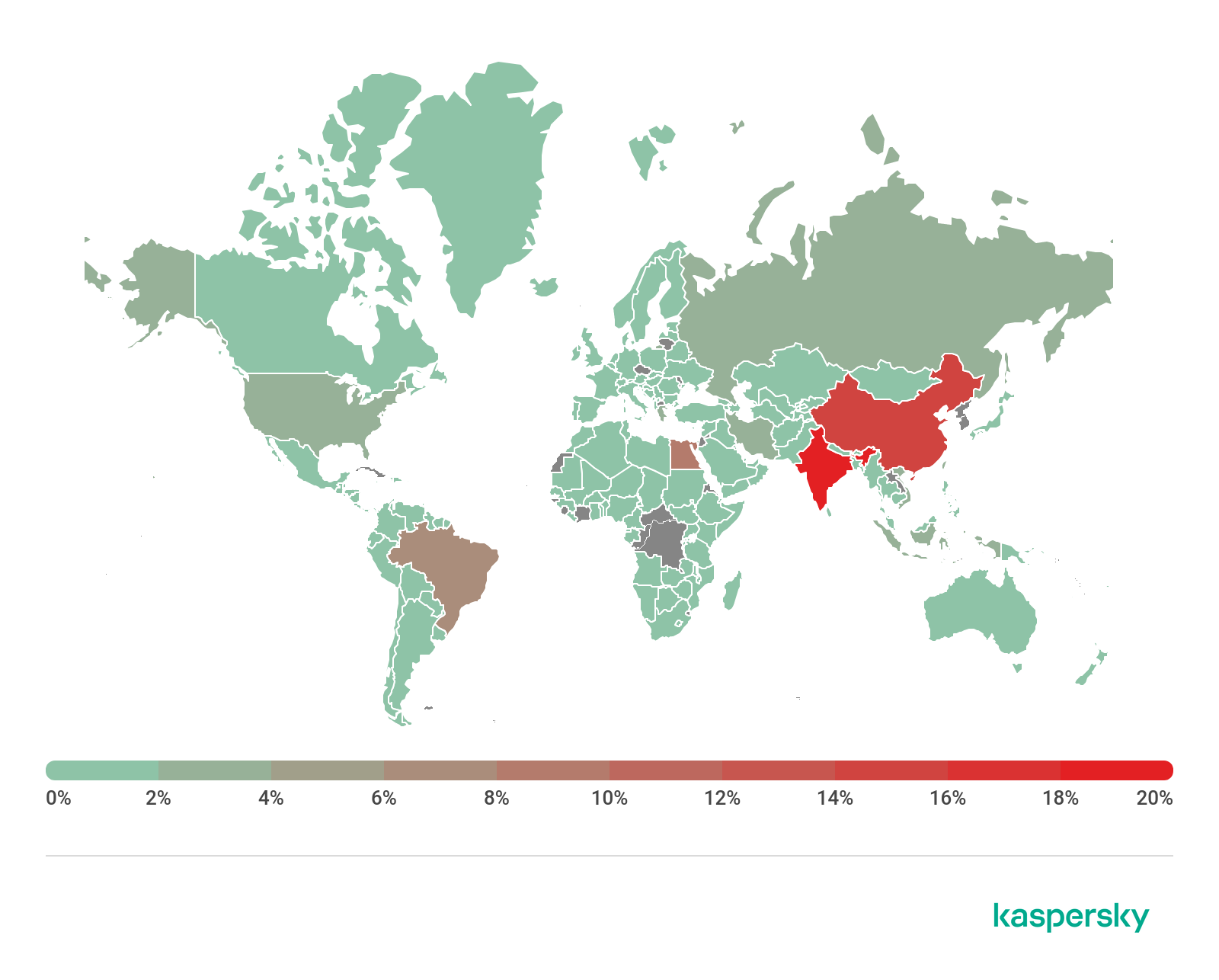

Geografía de los ataques

Para evaluar y comparar el riesgo de infección con troyanos bancarios y programas maliciosos para cajeros automáticos y terminales de pago al que están expuestos los equipos de los usuarios en diferentes países del mundo, para cada una de estas categorías hemos calculado el porcentaje de usuarios de productos de Kaspersky que se vieron afectados por esta amenaza durante el trimestre respecto al total de usuarios de nuestros productos en ese país.

Distribución geográfica de los ataques de malware financiero, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | Costa Rica | 6,6 |

| 2 | Turkmenistán | 5,9 |

| 3 | Tayikistán | 4,7 |

| 4 | Uzbekistán | 4,6 |

| 5 | Afganistán | 3,4 |

| 6 | Siria | 1,7 |

| 7 | Irán | 1,6 |

| 8 | Yemén | 1,6 |

| 9 | Kazajistán | 1,5 |

| 10 | Venezuela | 1,5 |

*En los cálculos hemos excluido a los países en los que la cantidad de usuarios de Kaspersky es relativamente baja (menos de 10 000).

**Porcentaje de los usuarios únicos de Kaspersky atacados por malware financiero, del total de usuarios individuales de los productos de Kaspersky en el país.

Como en el trimestre anterior, Zbot ocupa el primer lugar entre las familias de los troyanos bancarios (19,7%), con una participación que disminuyó en 5,1 p.p. Le sigue Emotet (16,1%); como lo habíamos predicho, el malware volvió a activarse, y en consecuencia, su participación aumentó en 9,5 p.p. La participación de otra familia de troyanos bancarios, RTM, por el contrario, disminuyó en 11,2 p.p., y como resultado, pasó del segundo puesto al quinto, con un índice del 7,4 %.

TOP 10 de familias de malware bancario

| Nombre | Veredictos | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 19,7 | |

| 2 | Emotet | Backdoor.Win32.Emotet | 16,1 | |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 12,2 | |

| 4 | Trickster | Trojan.Win32.Trickster | 8,8 | |

| 5 | RTM | Trojan-Banker.Win32.RTM | 7,4 | |

| 6 | Neurevt | Trojan.Win32.Neurevt | 5,4 | |

| 7 | Nimnul | Virus.Win32.Nimnul | 4,4 | |

| 8 | SpyEye | Trojan-Spy.Win32.ZbotSpyEye | 3,5 | |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 3,1 | |

| 10 | Gozi | Trojan-Banker.Win32.Gozi | 1,9 |

* Porcentaje de usuarios únicos que se toparon con esta familia de malware, del total de los usuarios atacados por malware financiero malicioso.

Programas cifradores maliciosos

Principales tendencias y eventos del trimestre

En el tercer trimestre de 2020, hubo muchos ataques de ransomware de alto perfil contra organizaciones de varias esferas: educación, salud, administración gubernamental, como también de energía, finanzas, tecnologías de la información, telecomunicaciones y muchas otras. Esta actividad de los ciberdelincuentes es comprensible: si un ataque a una gran organización tiene éxito, pueden solicitar un rescate de millones de dólares, que es mucho más alto que el monto de rescate típico del ransomware masivo.

Estas campañas pueden considerarse una forma de ataques selectivos (APT), y los investigadores de Kaspersky descubrieron la participación del grupo Lazarus en la difusión de uno de estos cifradores.

Los distribuidores de estos troyanos también han comenzado a cooperar entre sí para llevar a cabo ataques más efectivos y destructivos. A principios de este trimestre, se supo que los operadores de Maze se habían asociado con los distribuidores de LockBit, y más adelante con RagnarLocker, para formar un “cártel del ransomware”. Los atacantes utilizaron una infraestructura común para publicar los datos confidenciales robados. Además, observamos que realizan intercambio de conocimientos para contrarrestar las soluciones de protección.

Entre los eventos más alentadores, el trimestre fue memorable por el arresto de uno de los operadores del ransomware GandCrab. Agencias policiales de Bielorrusia, Rumania y el Reino Unido, en una operación conjunta, atraparon a un distribuidor de malware que, según los agentes del orden, había infectado más de mil computadoras.

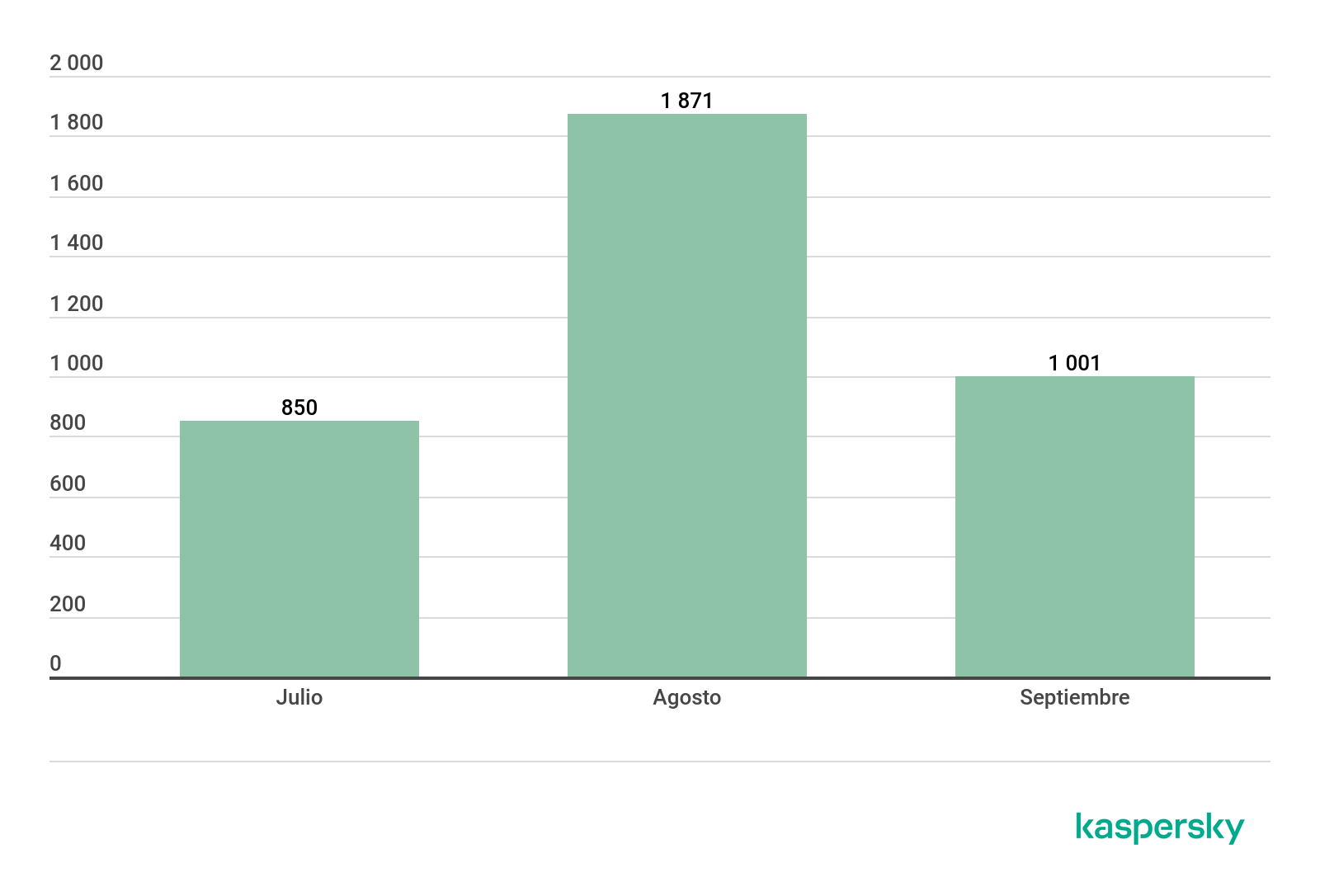

Número de nuevas modificaciones

En el tercer trimestre de 2020, descubrimos cuatro nuevas familias de ransomware y 6720 nuevas modificaciones de este tipo de malware.

Número de nuevas modificaciones de ransomware, tercer trimestre de 2019 – tercer trimestre de 2020 (descargar)

Número de usuarios atacados por troyanos cifradores

El tercer trimestre de 2020, los productos y tecnologías de Kaspersky protegieron a 121 579 usuarios contra ataques de ransomware.

Número de usuarios únicos atacados por troyanos cifradores, tercer trimestre de 2020 (descargar)

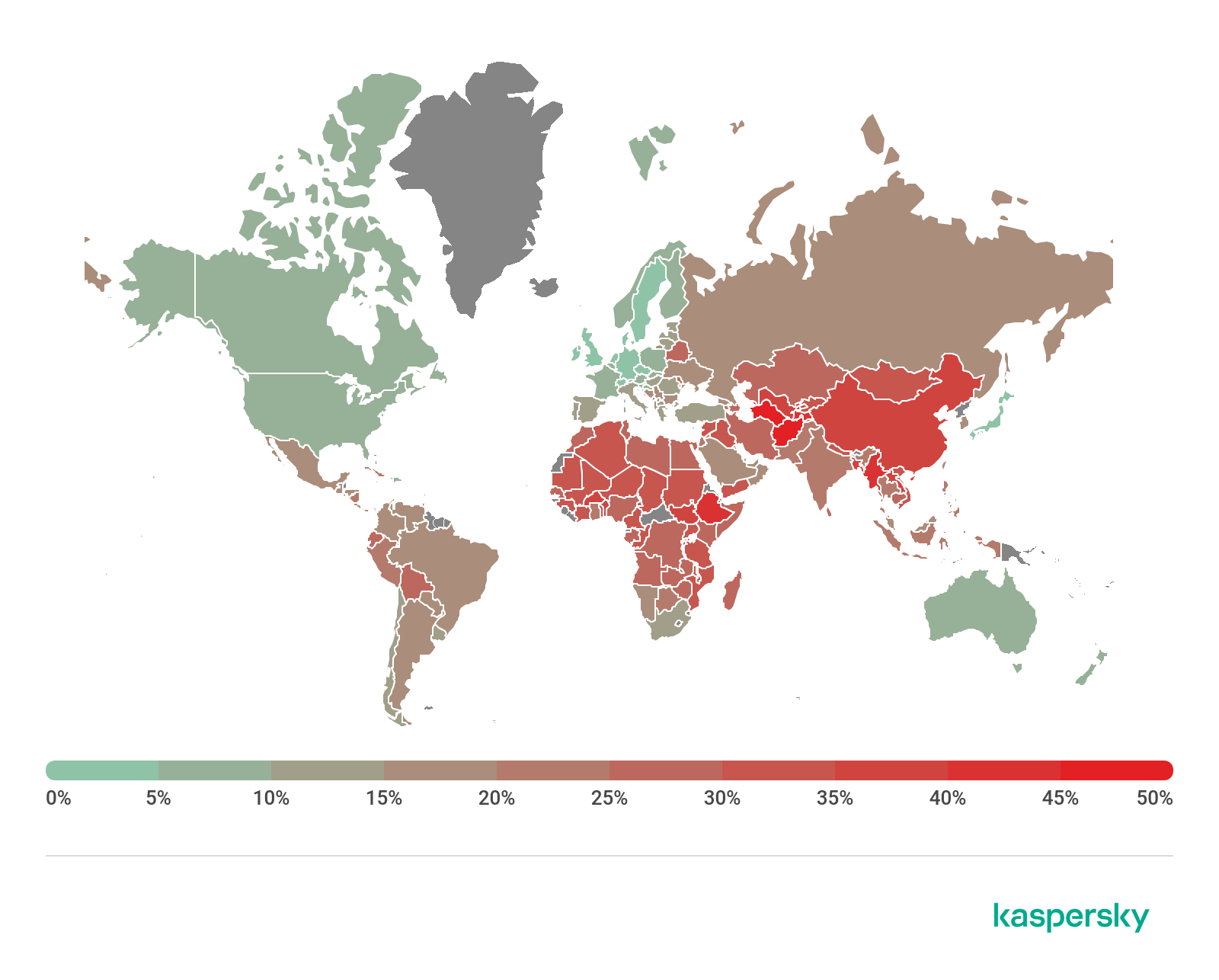

Geografía de los ataques

Distribución geográfica de los ataques de ransomware, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | Bangladesh | 2,37 |

| 2 | Mozambique | 1,10 |

| 3 | Etiopía | 1,02 |

| 4 | Afganistán | 0,87 |

| 5 | Uzbekistán | 0,79 |

| 6 | Egipto | 0,71 |

| 7 | PRC | 0,65 |

| 8 | Pakistán | 0,52 |

| 9 | Vietnam | 0,50 |

| 10 | Myanmar | 0,46 |

* Hemos excluido de los cálculos a los países donde el número de usuarios de Kaspersky es relativamente bajo (menos de 50 000).

** Porcentaje de usuarios únicos atacados por troyanos cifradores, del total de usuarios únicos de productos de Kaspersky en el país.

TOP 10 de las familias más difundidas de troyanos cifradores

| Nombre | Veredictos | %* | ||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 18,77 | |

| 2 | (veredicto genérico) | Trojan-Ransom.Win32.Gen | 10,37 | |

| 3 | (veredicto genérico) | Trojan-Ransom.Win32.Encoder | 9,58 | |

| 4 | (veredicto genérico) | Trojan-Ransom.Win32.Generic | 8,55 | |

| 5 | (veredicto genérico) | Trojan-Ransom.Win32.Phny | 6,37 | |

| 6 | Stop | Trojan-Ransom.Win32.Stop | 5,89 | |

| 7 | (veredicto genérico) | Trojan-Ransom.Win32.Crypren | 4,12 | |

| 8 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 3,14 | |

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,44 | |

| 10 | (veredicto genérico) | Trojan-Ransom.Win32.Crypmod | 1,69 | |

* Proporción de usuarios únicos de Kaspersky que han sido atacados por una familia específica de troyanos cifradores, de todos los usuarios que han sido atacados por dicho malware.

Malware de criptominería

Número de nuevas modificaciones

En el tercer trimestre de 2020, las soluciones de Kaspersky detectaron 3722 nuevas modificaciones de criptomineros.

Número de nuevas modificaciones de programas de criptominería, tercer trimestre de 2020 (descargar)

Número de usuarios atacados por criptomineros

En tercer trimestre, detectamos ataques de criptomineros en los equipos de 440 041 usuarios únicos de productos de Kaspersky en todo el mundo. Si bien el último trimestre disminuyó el número de usuarios atacados, en el período cubierto por el presente reporte la situación fue lo contrario: desde julio hemos visto un aumento gradual de su actividad.

Número de usuarios únicos atacados por programas de criptominería, tercer trimestre de 2020 (descargar)

Geografía de los ataques

Geografía de los ataques de los mineros, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | Afganistán | 5,53 |

| 2 | Etiopía | 3,94 |

| 3 | Tanzania | 3,06 |

| 4 | Ruanda | 2,58 |

| 5 | Uzbekistán | 2,46 |

| 6 | Sri Lanka | 2,30 |

| 7 | Kazajistán | 2,26 |

| 8 | Vietnam | 1,95 |

| 9 | Mozambique | 1,76 |

| 10 | Pakistán | 1,57 |

* Hemos excluido de los cálculos a los países donde el número de usuarios de los productos de Kaspersky es relativamente bajo (menos de 50 000).

** Porcentaje de usuarios únicos atacados por programas de criptominería, del total de usuarios únicos de productos de Kaspersky en el país.

Aplicaciones vulnerables utilizadas por los ciberdelincuentes en sus ataques

Según nuestras estadísticas, las vulnerabilidades en la suite de aplicaciones Microsoft Office continúan ocupando la posición de liderazgo; en el tercer trimestre, su participación ascendió al 71% de todas las vulnerabilidades identificadas. En todo el mundo, los usuarios no parecen tener prisa por actualizar la suite, lo que pone sus equipos en riesgo de infección. A pesar de que nuestros productos brindan protección contra la explotación de vulnerabilidades, insistimos en recomendar la instalación oportuna de parches, sobre todo de las actualizaciones de seguridad.

El primer lugar entre las vulnerabilidades de esta categoría lo ocupa CVE-2017-8570, que permite incrustar un script malicioso en un objeto OLE ubicado dentro de un documento de Office. La vulnerabilidad CVE-2017-11882, cuyos exploits utilizan un error de desbordamiento de pila en el componente Editor de ecuaciones, casi la iguala en popularidad. No pierden popularidad las vulnerabilidades CVE-2017-0199 y CVE-2018-0802.

Distribución de los exploits utilizados por los delincuentes, por tipo de aplicaciones atacadas, tercer trimestre de 2020 (descargar)

También en el tercer trimestre, los investigadores descubrieron la vulnerabilidad crítica CVE-2020-6492 en el componente WebGL del navegador Google Chrome. En teoría, se la puede utilizar para ejecutar códigos arbitrarios en el contexto de un programa. Posteriormente, en el mismo componente se encontró una vulnerabilidad parecida, la CVE-2020-6542. Se encontraron las mismas vulnerabilidades de la clase “use-after-free” en otros componentes: el programador de tareas (CVE-2020-6543), medios (CVE-2020-6544) y audio (CVE-2020-6545).

Otro navegador, Mozilla Firefox, tiene tres vulnerabilidades críticas CVE-2020-15675, CVE-2020-15674 y CVE-2020-15673 asociadas con el funcionamiento incorrecto con la memoria, que también puede conducir a la ejecución de código arbitrario en el sistema.

Este trimestre también se encontró en Microsoft Windows la vulnerabilidad CVE-2020-1464, utilizada para evadir las comprobaciones al enviar archivos maliciosos a los sistemas de los usuarios. Un error en el código criptográfico podría hacer que un atacante coloque un archivo JAR malicioso dentro de un archivo MSI correctamente firmado, y evada los mecanismos de seguridad, poniendo en peligro el sistema. También encontramos vulnerabilidades que podrían usarse para comprometer un sistema con diferentes niveles de privilegios:

- CVE-2020-1554, CVE-2020-1492, CVE-2020-1379, CVE-2020-1477 y CVE-2020-1525 en el componente de Windows Media Foundation

- CVE-2020-1046 encontrado en la plataforma .NET, se puede utilizar para ejecutar códigos maliciosos con privilegios de administrador;

- CVE-2020-1472, una vulnerabilidad en el código de procesamiento de solicitudes de Netlogon Remote Protocol que podría permitir a un atacante cambiar las credenciales de cualquier usuario.

Entre los ataques que se llevan a cabo a través de la red, siguen siendo populares los que utilizan los exploits EternalBlue y otras vulnerabilidades de la suite Shadow Brokers. Los ataques de fuerza bruta contra los servicios de escritorio remoto, Microsoft SQL Server y SMB son igualmente comunes. También pertenece a las vulnerabilidades de red la ya mencionada CVE-2020-1472, conocida como Zerologon. El error permite a un intruso que se encuentre en la red corporativa hacerse pasar por cualquier computadora y cambiar la contraseña de la máquina en Active Directory.

Ataques a macOS

Quizás el hallazgo más interesante del tercer trimestre sea EvilQuest, también conocido como Virus.OSX.ThifQseut.a. Este malware es un ransomware con función de autorreplicación, es decir, un virus parásito propiamente dicho. La última vez que se detectó este tipo de malware para macOS fue hace 13 años; desde entonces se ha considerado que esta clase de amenazas es irrelevante para esta plataforma.

TOP 20 de amenazas para macOS

| Veredicto | %* | |

| 1 | Monitor.OSX.HistGrabber.b | 14,11 |

| 2 | AdWare.OSX.Pirrit.j | 9/21 |

| 3 | AdWare.OSX.Bnodlero.at | 9,06 |

| 4 | Trojan-Downloader.OSX.Shlayer. a | 8,98 |

| 5 | AdWare.OSX.Bnodlero.ay | 6,78 |

| 6 | AdWare.OSX.Pirrit.ac | 5,78 |

| 7 | AdWare.OSX.Ketin.h | 5,71 |

| 8 | AdWare.OSX.Pirrit.o | 5,47 |

| 9 | AdWare.OSX.Cimpli.k | 4,79 |

| 10 | AdWare.OSX.Ketin.m | 4,45 |

| 11 | Hoax.OSX.Amc.d | 4,38 |

| 12 | Trojan-Downloader.OSX.Agent.h | 3,98 |

| 13 | Trojan-Downloader.OSX.Agent.h | 3,58 |

| 14 | AdWare.OSX.Pirrit.gen | 3,52 |

| 15 | AdWare.OSX.Spc.a | 3,18 |

| 16 | AdWare.OSX.Amc.c | 2,97 |

| 17 | AdWare.OSX.Pirrit.aa | 2,94 |

| 18 | AdWare.OSX.Pirrit.x | 2,81 |

| 19 | AdWare.OSX.Cimpli.l | 2,78 |

| 20 | AdWare.OSX.Bnodlero.x | 2,64 |

* Porcentaje de usuarios únicos que se toparon con este programa malicioso, del total de los usuarios de las soluciones de protección de Kaspersky para macOS.

Junto con el adware y los troyanos responsables de descargarlos, en la clasificación de amenazas de macOS para el tercer trimestre de 2020 se incluyó Hoax.OSX.Amc.d: conocido como Advanced Mac Cleaner, este es un representante típico de los programas que primero asustan al usuario con errores del sistema u otros problemas en la computadora, y luego piden dinero para solucionarlos.

Geografía de las amenazas

Geografía de las amenazas para macOS, tercer trimestre de 2020 (descargar)

| País* | %** | |

| 1 | España | 6,20% |

| 2 | Francia | 6,13% |

| 3 | India | 5,59% |

| 4 | Canadá | 5,31% |

| 5 | Brasil | 5,23% |

| 6 | EE.UU. | 5,19% |

| 7 | México | 4,98% |

| 8 | Inglaterra | 4:35 |

| 9 | PRC | 4,25% |

| 10 | Italia | 4,19% |

* Hemos excluido de la clasificación a los países donde el número de usuarios de las soluciones de Kaspersky para macOS es relativamente pequeño (menos de 10 000).

** Proporción de usuarios únicos atacados en el país, del total de los usuarios de las soluciones de seguridad de Kaspersky para macOS en el mismo país.

España (6,29%) y Francia (6,13%) fueron los líderes en cuanto a porcentaje de usuarios atacados. India subió al tercer lugar (5,59%) del quinto en que se encontraba en el último trimestre. Si hablamos de las amenazas macOS detectadas, entonces en los países del TOP 10, el troyano Shlayer ocupa constantemente una de las primeras posiciones.

Ataques contra el Internet de las cosas (IoT)

Estadísticas de amenazas para el IoT

En el tercer trimestre de 2020, la proporción de dispositivos desde los que se utilizaron direcciones IP para lanzar ataques Telnet contra las trampas de Kaspersky aumentó en 4,5 puntos porcentuales.

| Telnet | 85,34% |

| SSH | 14,66% |

Tabla de distribución de la popularidad de los servicios atacados por la cantidad de direcciones IP únicas de dispositivos que llevaron a cabo ataques, segundo trimestre de 2020

No obtante, la distribución de sesiones de la misma IP en el tercer trimestre no sufrió cambios significativos: la proporción de trabajo que utiliza el protocolo SSH aumentó en 2,8 p.p.

| Telnet | 68,69% |

| SSH | 31,31% |

Tabla de distribución de sesiones de trabajo de ciberdelincuentes con trampas de Kaspersky, segundo trimestre de 2020

Sin embargo, Telnet todavía domina tanto en el número de ataques desde IP únicas como en la comunicación adicional de atacantes con trampa.

Geografía de las direcciones IP de los dispositivos desde los que se lanzaron ataques a las trampas Telnet de Kaspersky, segundo trimestre de 2020 (descargar)

| País | %* |

| India | 19,99 |

| PRC | 15,46 |

| Egipto | 9,77 |

| Brasil | 7,66 |

| Taiwán, Provincia de China | 3,91 |

| Rusia | 3,84 |

| EE.UU. | 3,14 |

| Irán | 3,09 |

| Vietnam | 2,83 |

| Grecia | 2,52 |

* Proporción de dispositivos desde los que se llevaron a cabo ataques en un país específico, del número total de dispositivos.

En el tercer trimestre, India se convirtió en el líder de los países donde se ubicaban los dispositivos que atacaron las trampas Telnet (19,99%). La República Popular China, que ocupó el primer lugar en el trimestre anterior (15,46%), bajó un escalón, a pesar de que su participación aumentó en 2,71 p.p. Egipto ocupó el tercer lugar (9,77%), con una participación que aumentó en 1,45 p.p.

Ubicación geográfica de las direcciones IP de los dispositivos desde los que se lanzaron ataques a las trampas SSH de Kaspersky, segundo trimestre de 2020 (descargar)

| País | %* |

| PRC | 28,56 |

| EE.UU. | 14,75 |

| Alemania | 4,67 |

| Brasil | 4,44 |

| Francia | 4,03 |

| India | 3,48 |

| Rusia | 3,19 |

| Singapur | 3,16 |

| Vietnam | 3,14 |

| Corea del Sur | 2,29 |

* Proporción de dispositivos desde los que se llevaron a cabo ataques en un país específico, del total de dispositivos en ese país.

En el tercer trimestre, como antes, la República Popular China (28,56%) tomó la posición de liderazgo. Estados Unidos también mantuvo su segundo lugar (14,75%), pero Vietnam (3,14%), que cerró los tres primeros en el trimestre anterior, bajó al noveno lugar y Alemania (4,67%) ocupó el lugar vacante.

Amenazas cargadas en las trampas

| Veredicto | %* |

| Backdoor.Linux.Mirai.b | 38,59 |

| Trojan-Downloader.Linux.NyaDrop.b | 24,78 |

| Backdoor.Linux.Mirai.ba | 11,40 |

| Backdoor.Linux.Gafgyt.a | 9,71 |

| Puerta trasera.Linux.Mirai.cw | 2,51 |

| Trojan-Downloader.Shell.Agent.p | 1,25 |

| Backdoor.Linux.Gafgyt.bj | 1,24 |

| Backdoor.Linux.Mirai.ad | 0,93 |

| Backdoor.Linux.Mirai.cn | 0,81 |

| Backdoor.Linux.Mirai.c | 0,61 |

* Proporción de un malware específico, del total de malware cargado en dispositivos de IoT como resultado de un ataque exitoso.

Ataques a través de recursos web

Los datos estadísticos de este capítulo han sido recopilados por el antivirus web, que protege a los usuarios cuando descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean estos sitios maliciosos a propósito, pero también los sitios legítimos pueden infectarse cuando son los usuarios quienes crean su contenido (como en el caso de los foros), o si son víctimas de hackeo.

TOP 10 de países fuente de los ataques web

Esta estadística muestra la distribución por país de las fuentes de ataques por Internet bloqueados por los productos de Kaspersky en los equipos de los usuarios (páginas web con desvíos hacia exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Destacamos que cada host único puede ser fuente de uno o más ataques web.

Para detectar el origen geográfico de los ataques web, se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio en cuestión y la detección de la ubicación geográfica de esta dirección IP (GEOIP).

En el tercer trimestre de 2020, las soluciones de Kaspersky repelieron 1 416 295 227 ataques lanzados desde recursos de Internet ubicados en todo el mundo. Se identificaron 456 573 467 URL únicas que provocaron reacciones del antivirus web.

Distribución por países de las fuentes de ataques web, tercer trimestre de 2020 (descargar)

Países donde los usuarios estuvieron bajo mayor riesgo de infección mediante Internet

Para evaluar el riesgo de infección con malware a través de Internet al que están expuestos los equipos de los usuarios en diferentes países del mundo, hemos calculado en cada país la proporción de usuarios de productos de Kaspersky en cuyos equipos el antivirus web realizó detecciones durante el período del informe. Los datos obtenidos reflejan el índice de agresividad del entorno en el que funcionan los equipos en diferentes países.

Recordemos que esta calificación toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País* | % de usuarios atacados** | |

| 1 | Vietnam | 8,69 |

| 2 | Bangladesh | 7,34 |

| 3 | Letonia | 7,32 |

| 4 | Mongolia | 6,83 |

| 5 | Francia | 6,71 |

| 6 | Moldavia | 6,64 |

| 7 | Argelia | 6,22 |

| 8 | Madagascar | 6,15 |

| 9 | Georgia | 6,06 |

| 10 | Emiratos Árabes Unidos | 5,98 |

| 11 | Nepal | 5,98 |

| 12 | España | 5,92 |

| 13 | Serbia | 5,87 |

| 14 | Montenegro | 5,86 |

| 15 | Estonia | 5,84 |

| 16 | Catar | 5,83 |

| 17 | Túnez | 5,81 |

| 18 | Bielorrusia | 5,78 |

| 19 | Uzbekistán | 5,68 |

| 20 | Myanmar | 5,55 |

* En los cálculos hemos excluido los países en los que la cantidad de usuarios de Kaspersky es relativamente pequeña (menos de 10 000).

**Porcentaje de usuarios únicos que fueron víctimas de ataques web realizados por objetos de la clase malware, del total de los usuarios únicos de los productos de Kaspersky en el país.

La presente estadística contiene los veredictos de detección del módulo web del antivirus, proporcionados por los usuarios de los productos de Kaspersky que dieron su consentimiento para el envío de datos estadísticos.

En promedio, durante el trimestre el 4,58% de los equipos de los usuarios de Internet en el mundo sufrieron por lo menos una vez un ataque web malicioso de la clase Malware.

Geografía de los ataques de malware contra sitios web, tercer trimestre de 2020 (descargar)

Amenazas locales

En esta sección, analizamos datos estadísticos obtenidos a partir del funcionamiento de los módulos OAS y ODS de los productos de Kaspersky. Se tuvieron en cuenta los programas maliciosos que se encuentran directamente en las computadoras de los usuarios o en medios extraíbles conectados a ellas (unidades flash, tarjetas de memoria de cámaras, teléfonos, discos duros externos), o que inicialmente no se encuentran en una computadora de forma abierta (por ejemplo, programas incluidos en instaladores complejos, archivos cifrados, etc.).

En el tercer trimestre de 2020, nuestro antivirus de archivos detectó 87 941 334 objetos maliciosos y potencialmente no deseados.

Países en que los equipos de los usuarios estuvieron expuestos a mayor riesgo de infección local

Para cada uno de los países hemos calculado qué porcentaje de usuarios de los productos de Kaspersky se ha topado con las reacciones del antivirus de archivos durante el periodo que abarca el informe. La presente estadística refleja el nivel de infección de los equipos personales en diferentes países del mundo.

Recordamos al lector que esta lista toma en cuenta sólo los ataques realizados por objetos maliciosos de la clase Malware. En los cálculos no tomamos en cuenta las reacciones del antivirus web ante los programas potencialmente peligrosos y no deseados, como RiskTool y programas publicitarios.

| País* | % de usuarios atacados** | |

| 1 | Afganistán | 49,27 |

| 2 | Turkmenistán | 45,07 |

| 3 | Myanmar | 42,76 |

| 4 | Tayikistán | 41,16 |

| 5 | Etiopía | 41,15 |

| 6 | Bangladesh | 39,90 |

| 7 | Burkina Faso | 37,63 |

| 8 | Laos | 37,26 |

| 9 | Sudán Meridional | 36,67 |

| 10 | Uzbekistán | 36,58 |

| 11 | Benín | 36,54 |

| 12 | PRC | 35,56 |

| 13 | Sudán | 34,74 |

| 14 | Ruanda | 34,40 |

| 15 | Guinea | 33,87 |

| 16 | Vietnam | 33,79 |

| 17 | Mauritania | 33,67 |

| 18 | Tanzania | 33,65 |

| 19 | Chad | 33,58 |

| 20 | Burundi | 33,49 |

* En nuestros cálculos, hemos excluido a los países en los que la cantidad de usuarios de Kaspersky es relativamente pequeña (menos de 10 000).

**Porcentaje de usuarios únicos en cuyos equipos se bloquearon amenazas locales de la clase Malware, del total de usuarios de productos de Kaspersky en el país.

Geografía de los intentos de infección local, tercer trimestre de 2020 (descargar)

El indicador de Rusia en esta calificación fue del 18,21%.

Desarrollo de las amenazas informáticas en el tercer trimestre de 2020 Estadísticas de las PC