Acontecimientos del trimestre

Hemos escogido, de entre los acontecimientos relacionados con ataques DDoS del tercer trimestre de 2015 y los instrumentos usados para realizarlos, aquellos que, desde nuestro punto de vista, ilustran las principales tendencias de desarrollo de esta amenaza:

- los ataques DDoS lanzados contra organizaciones financieras con el fin de extorsionarlas;

- las nuevas técnicas que permiten aumentar la potencia de los ataques usando la manipulación de las páginas web;

- el activo desarrollo de las botnets que usan Linux para hacer ataques DDoS.

Ataques contra las organizaciones financieras

En el tercer trimestre de 2015 aumentaron las actividades del famoso grupo de hackers DD4BC, que lanzó ataques contra una serie de bancos en varios países, entre ellos Rusia. Este grupo criminal es famoso por sus actividades desde septiembre de 2014 y realiza ataques DDoS contra bancos, medios de información y compañías de juegos. Los delincuentes usan los ataques DDoS como una forma de extorsión. Al dueño del sitio atacado le piden un rescate de 25 a 200 bitcoins (6500 – 52500 dólares americanos) y si no lo paga, lo amenazan con poner fuera de servicio los servidores de la víctima. Antes, sus víctimas fueron organizaciones de Australia, Nueva Zelanda y Suiza. También enviaron advertencias a grandes organizaciones financieras de Honkong, así como notificaciones al Banco de China y el Banco de Asia Oriental.

En el tercer trimestre también atacaron a algunas organizaciones financieras rusas, que también recibieron de los delincuentes mensajes con exigencias de pagar cierta suma en bitcoins para que cesen los ataques.

Un ataque fuera de lo común

La compañía CloudFlare anunció la detección de un ataque DDoS llevado a cabo según un esquema fuera de lo común. El sitio web de uno de los clientes de CloudFlare sufrió un ataque cuya potencia total fue de 275 000 solicitudes HTTP por segundo. Es digno de destacar el hecho de que los delincuentes recurrieron a un JavaScript malicioso integrado en un módulo de publicidad. Un Iframe con publicidad maliciosa, que contenía el JavaScript, se ejecutaba en los navegadores de numerosos usuarios y como resultado, la estación del trabajo del usuario empezaba a enviar solicitudes XHR a la víctima. Los expertos suponen que algunas aplicaciones legítimas podrían mostrar esta publicidad maliciosa.

Actividades del bot XOR-DDoS

Los especialistas de la compañía Akamai Technologies registraron un aumento de la potencia de una botnet conformada por equipos Linux, cuyas principales víctimas fueron sitios asiáticos de instituciones educativas y las comunidades de jugadores. El bot se caracteriza por usar el cifrado XOR, tanto en el programa malicioso, como en las comunicaciones con los servidores de administración. Para propagarse, el bot usa ataques de fuerza bruta contra la cuenta root de sistemas Linux. Como es sabido, el sistema operativo Linux se usa sobre todo en servidores, y esto significa que los delincuentes pueden usar sus conexiones de alta velocidad y potencia de procesador para realizar ataques DDoS. Esta botnet ya ha realizado ataques DDoS de 109-179 GB/s mediante las técnicas SYN flood y DNS flood.

Según los datos de Kaspersky, las botnets conformadas por servidores Linux e infectados por el bot XOR-DDoS atacaron activamente los recursos ubicados en China.

DDoS al alcance de cualquiera

Por una parte, el software usado para realizar ataques DDoS se vuelve cada vez más complejo, pero por otra, los instrumentos para llevar a cabo ataques DDoS se están haciendo cada vez más asequibles y fáciles de operar para los usuarios comunes y corrientes. Como consecuencia, ahora no se requieren conocimientos técnicos profundos para organizar y lanzar ataques DDoS. Un delincuente más o menos instruido puede organizar ataques de una potencia considerable.

Este hecho lo confirman los ataques contra el portal educativo de la república de Tatarstán realizados por los estudiantes, que de tal forma trataron de bloquear la comunicación de los catedráticos con los padres de familia. Los atacantes, durante todo el año, lanzaron ataques infructuosos contra el portal, que estaba protegido por Kaspersky DDoS Protection, lo que llamó la atención de los expertos de Kaspersky Lab.

La amplia disponibilidad y facilidad de uso de los instrumentos para lanzar ataques DDoS provocan que se expanda el diapasón de blancos atacados. Es ya tradición considerar que los ataques DDoS se lanzan sobre todo contra organizaciones financieras, instituciones gubernamentales, compañías comerciales y medios de información masiva. Pero ahora cualquier recurso que disguste a ciertos grupos de usuarios amorales de Internet puede convertirse en blanco, incluso un portal educativo.

Estadística de ataques DDos lanzados por medio de botnets

Metodología

El sistema DDoS Intelligence (parte de la solución Kaspersky DDoS Protection) intercepta y analiza las instrucciones que los centros de administración y control envían a los bots, pero sin necesidad de infectar ningún dispositivo del usuario ni de ejecutar las instrucciones de los delincuentes.

En este informe consideraremos como ataque DDoS aislado aquel cuya pausa entre periodos de actividad no supere las 24 horas. Por ejemplo, si un solo recurso sufrió ataques de la misma botnet y la pausa entre ellos fue de 24 horas, los consideraremos dos ataques aparte. También se consideran ataques diferentes los lanzados contra un solo recurso, pero ejecutados por bots de diferentes botnets.

La ubicación geográfica de las víctimas de los ataques DDoS y los servidores desde donde se enviaron las instrucciones se determina por sus direcciones IP. El número de blancos únicos de ataques DDoS en este informe se calcula por el número de direcciones IP únicas en la estadística trimestral.

Es importante mencionar que la estadística de DDoS Intelligence se limita a las botnets detectadas y analizadas por Kaspersky Lab. También hay que comprender que las botnets son sólo uno de los instrumentos con los que se realizan los ataques DDoS y los datos que se presentan en este informe no abarcan todos los ataques ocurridos en el periodo indicado.

Resultados del trimestre

- El tercer trimestre de 2015 se lanzaron ataques DDoS contra blancos ubicados en 79 países del mundo.

- El 91,6% de los recursos atacados estaban ubicados en 10 países.

- China, EE.UU. y Corea del Sur siguen siendo los líderes por el número de ataques registrados y por la cantidad de víctimas de ataques DDoS.

- El ataque DDoS más largo del tercer trimestre de 2015 se prolongó por 320 horas (13,3 días).

- Los métodos más populares siguen siendo SYN-DDoS, TCP-DDoS y HTTP-DDoS.

- Los delincuentes usan bot Linux activamente. La cuota de ataques DDoS lanzados desde botnets basadas en el sistema operativo Linux en el tercer trimestre alcanzó el 45%.

Territorios de los ataques

El tercer trimestre de 2015 se lanzaron ataques DDoS contra recursos ubicados en 79 países del mundo. El 91,6% de los recursos atacados estaban ubicados en 10 países.

Distribución de blancos únicos de ataques DDoS, segundo y tercer trimestre de 2015

En la estadística de los países con más recursos únicos atacados sigue liderando China, donde el tercer trimestre se encontraba el 34,5% de los blancos de ataques DDoS, 4,6 puntos porcentuales más que el trimestre anterior. El segundo puesto lo ocupa EE.UU. con un 20,8%. En el tercer puesto sigue Corea del Sur, con 17,7%. Cabe destacar que el índice de este país fue el que más creció, en 7,9 puntos porcentuales.

Los Países Bajos volvieron a ingresar al TOP10 (1,1%). El nuevo integrante de la estadística es Japón, donde se encontraba el 1,3% de los recursos atacados. Alemania (1,0%) y Hong Kong abandonaron el TOP10.

Los datos sobre el número de ataques registrados muestran que el 92,3% de los ataques (14,7 más que el segundo trimestre) afectó a los mismos 10 países:

Distribución de ataques DDoS por países, segundo y tercer trimestre de 2015

En el tercer trimestre los tres primeros puestos siguen perteneciendo a los mismos países: China (37,9%), EE.UU. (22,7%) y Corea del Sur (14,1%). Por la cantidad de ataques, los Países Bajos (1,1%) y Japón (1,3%) también sacaron del TOP10 a Francia (0,9%) y Hong Kong (0,9%). El índice de ataques que más creció en el trimestre fue el de EE.UU., en 5,4 puntos porcentuales.

Los índices de los países que ocuparon los tres primeros puestos en ambas estadísticas, tanto por el número de ataques, como por el de blancos, aumentó más que el de los demás países del TOP10. El constante liderazgo de China y EE.UU. en las listas según el número de ataques y de blancos está condicionado por los bajos precios del hosting en estos países, que hace que la mayoría de los recursos web se encuentren en ellos.

El líder según la cantidad de ataques fue una dirección IP que suponemos pertenece a un centro de datos ubicado en Hong Kong, que durante el trimestre sufrió 22 ataques.

Dinámica del número de ataques DDoS

El tercer trimestre de 2015 la distribución de los ataques DDoS fue irregular, con dos picos distanciados: el primero ocurrió a mediados de julio y el segundo a finales de septiembre. El más tranquilo fue el periodo entre principios de agosto y mediados de septiembre.

Dinámica del número de ataques DDoS*, tercer trimestre de 2015

* Debido a que los ataques DDoS pueden prolongarse de forma ininterrumpida por varios días, en la línea de tiempo un ataque puede contarse varias veces, una por cada día.

La mayor cantidad de ataques (1344) ocurrió el 24 de septiembre.

El día de la semana en que hubo más ataques fue el martes:

Distribución de ataques DDoS por días de la semana.

El liderazgo del martes se debió a un súbito aumento en el número de ataques realizados este día de la semana el 14 de julio y 22 de septiembre. Destacamos que esos días estuvieron especialmente activas las botnets conformadas por servidores Linux infectados por el bot XOR-DDoS y que atacaban recursos ubicados en China.

Tipos y duración de los ataques DDoS

En el tercer trimestre de 2015 el 99,3% de los blancos fueron atacados por bots pertenecientes a una sola familia (en el trimestre anterior, la cifra fue del 98,2%).

Los delincuentes usaron bots de dos familias diferentes en un ataque (o los clientes recurrieron a diversos grupos) sólo el 0,7% de los casos. El 0,02% se usó tres o más familias de bots.

En el tercer trimestre, más de la mitad de los ataques usaron SYN-DDoS (51,6% de todos los ataques), la cuota de TCP-DDoS ascendió a 19,9% y la de HTTP-DDoS a 18,1%. Al cuarto lugar ascendió el método ICMP-DDoS, cuya cuota en los últimos dos trimestres subió a más del doble, ascendiendo a 6,2%.

Distribución de ataques DDoS por tipos

Como antes, la gran mayoría de los ataques en el tercer trimestre de 2015 duró menos de un día, mientras que el número de ataques que se prolongaron por una semana y más aumentó considerablemente.

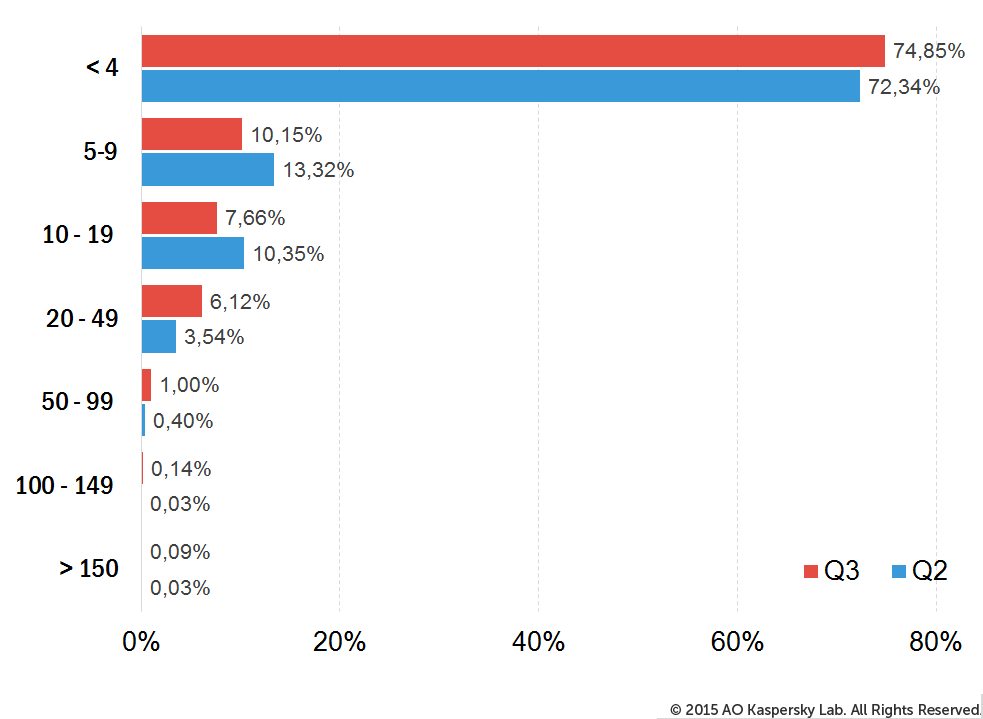

Distribución de ataques DDoS por duración, horas

El record de duración de los ataques alcanzado el trimestre anterior, de 205 horas (8,5 días) este trimestre fue superado por uno que duró 320 horas (13,3 días).

Servidores de administración y tipos de botnets

Durante el tercer trimestre de 2015 Corea del Sur es el líder indiscutible por la cantidad de servidores de administración de botnets ubicadas en su territorio. Su participación aumentó desde 34 hasta 56,6%. Nótese que en este trimestre en Corea ha aumentado significativamente el número de servidores de comando controlados por bots de la familia Nitol, que empezó a usar más activamente los servicios Dynamic DNS. En particular, no-ip.org y codns.com. Como mencionamos más arriba, al mismo tiempo aumentó el porcentaje de ataques DDoS lanzados contra recursos ubicados en Corea.

La cuota de los servidores de administración en los EE.UU. y China disminuyó significativamente, del 21 al 12,4% y del 14 a 6,9%, respectivamente.

Distribución de los servidores de administración de las botnets por países, tercer trimestre de 2015

En el tercer trimestre de 2015 continuaron las fluctuaciones en la proporción entre los bots desarrollados para los sistemas operativos Windows y Linux. Después de la reducción de su cuota en el segundo trimestre, las botnets basadas en el sistema operativo Linux subieron algunas posiciones: la proporción de ataques lanzados desde este tipo de botnets aumentó, del 37,6 al 45,6%.

Proporción de los ataques desde botnets para Windows y Linux

El aumento de la actividad de las botnets Linux probablemente estuvo condicionado por la insuficiente protección con que cuenta la máquina Linux típica y, sobre todo, porque suele contar con un canal de Internet de alta velocidad. Esto hace que Linux sea más atractivo para los atacantes, a pesar de la relativa complejidad del desarrollo, adquisición y operación de bots para Linux.

Ataques a los bancos

El tercer trimestre se caracterizó por el retorno de los extorsionadores DDoS a la escena de la ciberdelincuencia. Una serie de grandes instituciones bancarias en diferentes países se convirtieron en blancos de ataques DDoS y después recibieron un mensaje en el que se les exigía pagar una gran suma en criptomoneda (BTC) para detener el ataque. Esta característica sugiere que el grupo responsable de los ataques es DD4BC, que al realizar los ataques pide el rescate en Bitcoin.

Al parecer, el mismo grupo ha expandido sus actividades hasta Rusia, donde lanzó ataques contra cierto número de instituciones financieras rusas. Algunos bancos rusos atacados están protegidos por el servicio de Kaspersky DDoS Protection, o se conectaron operativamente al servicio al iniciarse los ataques DDoS. Esto les permitió evitar daños, ya que los sitios web y sistemas de banca en línea del banco continuaron funcionando como siempre.

Kaspersky Lab ha registrado una ola de prolongados ataques DDoS en los sistemas de banca en línea de ocho instituciones financieras de renombre. Algunos bancos fueron objeto de ataques DDoS en repetidas ocasiones.

Todos los ataques utilizaron una combinación de técnicas bastante compleja, como ataques tipo Amplification, con un coeficiente de amplificación que permite poner fuera de servicio recursos en línea con un mínimo esfuerzo por parte de los atacantes.

Utilizaron tres tipos de desbordamiento de canal: NTP amplification, SSDP amplification y RIPv1 amplification con una potencia que alcanzó los 40GB/sec. En algunos casos, los ataques se complementaban con un ataque HTTPS de hasta 150 Mbps/sec de potencia lanzado desde una botnet de cerca de 2000 hosts.

La duración de los ataques era de 1 a 4 horas.

Los atacantes no sólo exigían un rescate en Bitcoins, sino que amenazaban a los bancos con ataques de potencia sin precedentes, de hasta un terabit. En la práctica, sin embargo, estas amenazas no se llegaron a realizar.

Podemos suponer que a finales de septiembre los parámetros máximos de los ataques registrados correspondieron al máximo posible, ya que cuando se lanzaron varios ataques simultáneos contra varios bancos, los expertos de Kaspersky Lab registraron precisamente esta capacidad total.

Por desgracia, esto no excluye la posibilidad de que el poder de los ataques aumente en el futuro.

Conclusión

La proporción entre los ataques lanzados desde botnets conformadas por equipos con Windows y los realizados desde botnets con Linux muestra una tendencia interesante: los delincuentes han empezado a usar activamente botnets conformadas por servidores infectados.

Esto se debe a varias razones:

- En primer lugar, los servidores tienen un canal de Internet mucho más rápido que los equipos domésticos, lo que permite organizar poderosos ataques, aunque la cantidad de servidores sea pequeña.

- En segundo lugar, el nivel de protección de los servidores no siempre es alto, lo que hace posible que los hackeen. Si en el servidor no se han instalado parches de seguridad con regularidad, muy pronto se hace presa fácil de los delincuentes. Y todo porque no es difícil averiguar si tiene vulnerabilidades y explotarlas. Asimismo, no hay que olvidar el creciente arsenal de exploits disponibles, que aparecieron como consecuencia de la detección de una serie de vulnerabilidades en productos de código abierto, por ejemplo, los exploits de la vulnerabilidad ghost, que sigue vigente hasta ahora.

- En tercer lugar, el poder de una botnet de servidores puede incrementarse si se arrendan servidores adicionales.

En tal situación, adquiere importancia crítica la instalación oportuna de parches en los servidores, y para los propietarios de los recursos Web, la protección eficaz contra ataques DDoS lanzados por botnets de servidores, que afectan a diferentes tipos de empresas en Internet.

Los ataques DDoS en el tercer trimestre de 2015

Carlos Baldeón

super interesante, sigan publicando estos datos.