El presente informe se basa en los datos obtenidos y procesados por el sistema Kaspersky Security Network. KSN usa una arquitectura “en la nube” en sus productos personales y corporativos y es una de las tecnologías más importantes de Kaspersky Lab.

La estadística de este informe se basa en los datos recopilados por los productos de Kaspersky Lab en los equipos de los usuarios que dieron su consentimiento al envío de datos estadísticos.

Los números del año

- Según los datos de KSN, en 2013 los productos de Kaspersky Lab bloquearon 5 188 740 554 ataques maliciosos en los equipos y dispositivos móviles de los usuarios.

- Se han detectado 104 427 nuevas modificaciones de programas maliciosos para dispositivos móviles.

- Las soluciones de Kaspersky Lab han neutralizado 1 700 870 654 ataques lanzados desde recursos de Internet ubicados en diferentes países del mundo.

- Nuestras soluciones antivirus han detectado casi 3 mil millones de ataques virales contra los equipos de los usuarios. En estos incidentes se pudo registrar 1.800.000 ataques de diferentes programas nocivos y potencialmente indeseables.

- El 45% de los ataques bloqueados por nuestros productos se lanzó desde recursos web ubicados en EE.UU. y Rusia.

Amenazas móviles

El mundo de los dispositivos móviles es el área de la seguridad informática que se está desarrollando con más rapidez. En 2013, el problema de la seguridad de los dispositivos móviles se ha agudizado mucho y este hecho guarda relación con el crecimiento cuantitativo y cualitativo de las amenazas móviles. Si 2011 fue el año del establecimiento del malware móvil (sobre todo en el sector de los dispositivos con Android) y 2012 se convirtió en el del desarrollo de su variedad, 2013 fue el año del inicio de su madurez. No es sorprendente que el mundo del malware móvil se parezca cada vez más al mundo de las amenazas a los ordenadores personales en cuanto a los métodos y técnicas aplicadas por los cibercriminales, pero el ritmo de desarrollo en esta área es impresionante.

Quizá Obad sea el acontecimiento más importante en el campo del malware móvil. Este troyano móvil se propaga de muchas maneras, entre ellas a través de una botnet móvil ya existente: los smartphones infectados con Trojan-SMS.AndroidOS.Opfake.a se usan como un vector de infección adicional. Desde ellos se envían correos electrónicos con enlaces maliciosos a todos los números de la lista de contactos. Esta práctica es muy común en el campo de las amenazas para ordenadores personales y es popular como un servicio ofrecido por los dueños de botnets en el mercado negro de los delincuentes informáticos.

La práctica ha demostrado que las botnets móviles tienen significantes ventajas en comparación con las tradicionales. Una botnet móvil es más estable: los smartphones rara vez están apagados, por lo que casi todos los nodos están siempre disponibles y dispuestos a cumplir con las nuevas instrucciones. Las tareas más comunes realizadas por las botnets convencionales son el envío masivo de spam, el lanzamiento de ataques DDoS y el rastreo masivo de la información personal de los usuarios. Todas estas tareas son poco exigentes con respecto a la potencia de procesamiento y, en consecuencia, son fáciles de realizar en los smartphones. La botnet MTK, que apareció a principios de 2013 y la botnet Opfake, al igual que muchas otras, sugieren que las botnets móviles se han convertido en algo más que un “patio de recreo” para los delincuentes informáticos y ya las usan ampliamente con el propósito primordial: hacer que los cibercriminales ganen dinero.

Sucesos relevantes

- Troyanos bancarios móviles. Incluyen el phishing móvil, el robo de información sobre tarjetas de crédito, la transferencia de dinero de las tarjetas bancarias a una cuenta de teléfono celular y desde allí, a su vez, a una cuenta QIWI. En 2013 también aparecieron troyanos móviles capaces de comprobar el saldo de la cuenta de la víctima para que los “ingresos” de los delincuentes sean mayores.

- Botnets móviles. Como se indicó anteriormente, las botnets ofrecen mayores posibilidades y flexibilidad al usar esquemas ilegales para obtener ganancias. Ahora este fenómeno se ha extendido también a los dispositivos móviles. Según nuestras estimaciones, alrededor del 60% del malware móvil son parte de grandes y pequeñas botnets móviles.

- Backdoor.AndroidOS.Obad. Este programa malicioso quizá sea el más universal de todos los registrados hasta ahora. Consta de tres exploits, un backdoor, un troyano SMS, tiene posibilidades funcionales de bot y otras funciones. Es, de hecho, un cuchillo del ejército suizo, equipado con una gran variedad de herramientas.

- Control de botnets desde Google Cloud Messaging. Los delincuentes informáticos han encontrado una manera de utilizar el servicio de mensajería “en la nube” de Google (GCM) para controlar los dispositivos zombi de la botnet. Este método se usa en un número relativamente pequeño de programas maliciosos, pero algunos de ellos están bastante difundidos. Las instrucciones recibidas mediantes GCM se ejecutan en el sistema GCM y es imposible bloquearlas en el dispositivo infectado.

- Ataques APT contra los activistas uigures. Hemos visto cómo en los ataques selectivos contra los activistas uigures se usaron programas maliciosos escritos para Windows y para MAC OS X. Antes, los ataques se hacían mediante ficheros PPDF, XLS, DOC y ZIP propagados por correo electrónico. Ahora el arsenal de los delincuentes informáticos se ha enriquecido con los ficheros APK que hacen un seguimiento de la información personal almacenada en el dispositivo de la víctima, y también de los datos sobre su paradero.

- Vulnerabilidades de Android. En 2013 hemos observado exploits para Android creados con tres diferentes objetivos: eludir la verificación del código de la aplicación durante la instalación (también conocido como la vulnerabilidad de llave maestra), elevar los privilegios y dificultar el análisis de la aplicación. Los últimos dos tipos también los usa Obad.

- Ataques contra ordenadores personales mediante dispositivos Android. Existen amenazas para ordenadores personales que pueden infectar smartphones, pero nuestra compañía ha descubierto un programa malicioso para Android que infecta ordenadores personales. Cuando un dispositivo Android se conecta a un ordenador en modo de emulación de memoria USB, se lanza un contenido malicioso.

Estadísticas

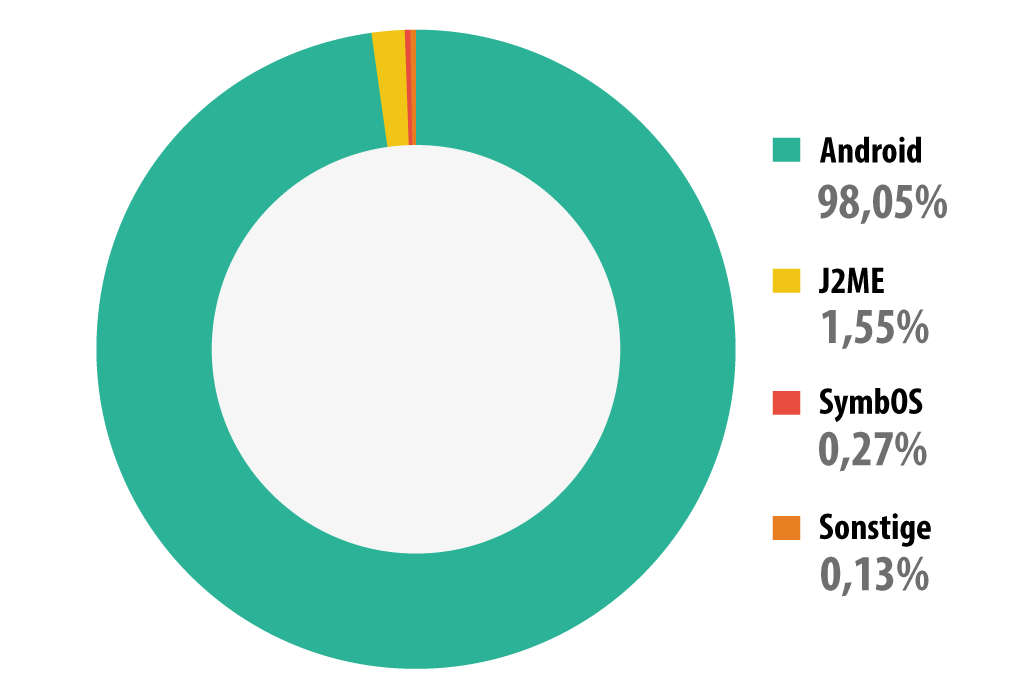

En lo que atañe a los sistemas operativos móviles vulnerables a los programas maliciosos, en 2013 no ha habido grandes cambios. Android sigue siendo el principal objetivo de los ataques maliciosos: el 98,05% del total de programas maliciosos conocidos tiene como blanco esta plataforma. Como se puede ver en el diagrama de abajo, ningún otro sistema operativo se le aproxima en popularidad. La razón es que la posición de líder que tiene Android en el mercado, el predominio de las tiendas independientes de aplicaciones y, en alto grado, la arquitectura abierta de esta plataforma, gracias a la cual tanto los desarrolladores como los delincuentes pueden crear programas con facilidad. No creemos que esta tendencia cambie en el futuro cercano.

Distribución de los programas maliciosos por plataformas

Hasta la fecha de hoy, hemos logrado reunir 8 260 509 paquetes de instalación maliciosos. Merece la pena destacar que diferentes paquetes de instalación pueden instalar programas con la misma funcionalidad. La diferencia puede consistir sólo en la interfaz del programa malicioso y, por ejemplo, el contenido de los mensajes de texto enviados.

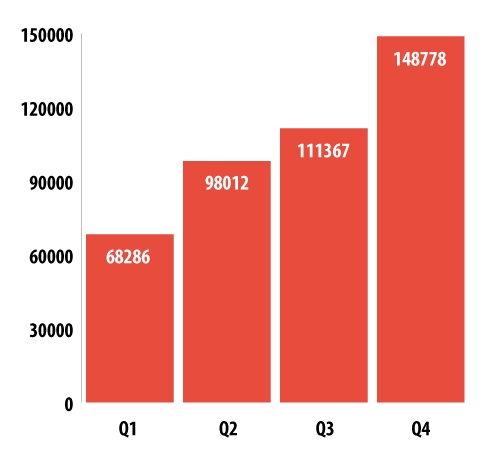

El número total de ejemplares de programas maliciosos móviles en nuestra colección es de 148 778, de los cuales 104 427 se descubrieron en 2013. Sólo en octubre aparecieron 19 966 modificaciones. En comparación, Kaspersky Lab detectó la mitad de esa cantidad en todo el año 2012. Por suerte, esto se diferencia mucho de la situación observada en el mundo de los programas maliciosos para ordenadores personales: nuestra compañía procesa más de 315 000 ejemplares cada día. Pero no obstante, la tendencia de crecimiento intensivo es muy evidente:

Cantidad de ejemplares en nuestra colección

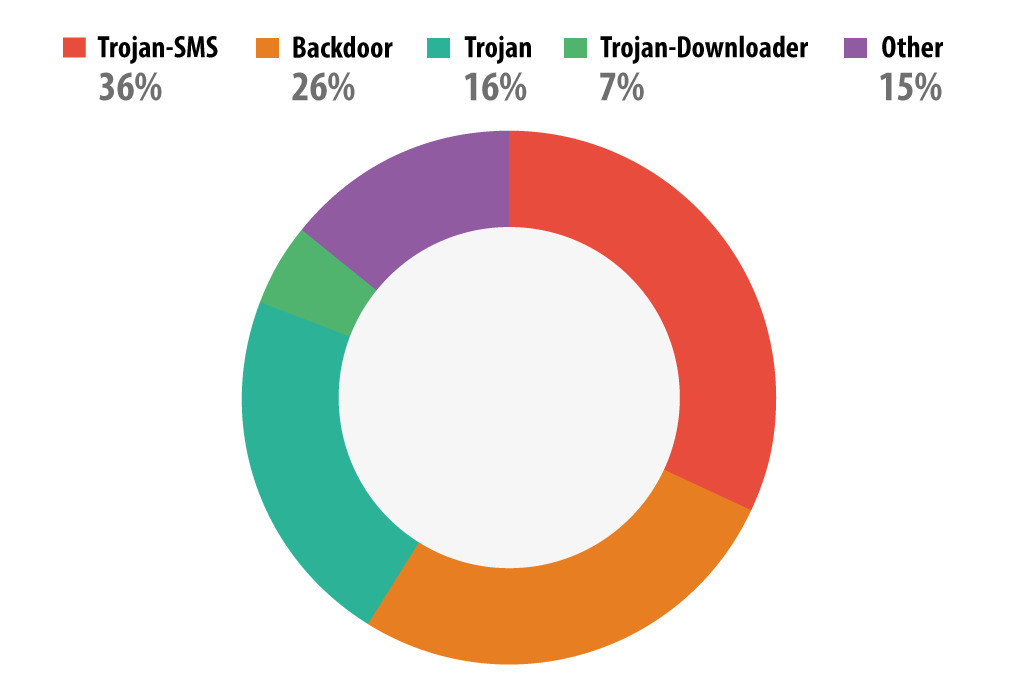

Entre los programas maliciosos móviles siguen liderando los troyanos SMS:

Distribución de programas maliciosos móviles por conductas

Sin embargo los programas maliciosos de la categoría Trojan-SMS, con muy pocas excepciones, han evolucionado y se han convertido en bots, por lo que podemos resueltamente juntar a los dos líderes del diagrama en una sola categoría, la de los backdoors. De esta manera, el 62% de las aplicaciones maliciosas son elementos de botnets móviles.

Conclusiones

- Todas las técnicas, mecanismos de infección y camuflaje de las actividades de los programas maliciosos pasan con mucha rapidez de los ordenadores personales a la plataforma Android. Esto está condicionado por ser una plataforma abierta que goza de gran popularidad.

- La mayoría de las aplicaciones maliciosas móviles están orientadas al robo de dinero y sólo en segundo lugar, para robar información personal.

- La mayoría de las aplicaciones móviles son bots maliciosos con una gran funcionalidad. Muy pronto empezará el comercio de botnets móviles.

- Es clara la tendencia “bancaria” que está tomando el desarrollo de los programas maliciosos móviles. Los escritores de virus están pendientes del desarrollo de los servicios de banca móvil. Después de ocurrida la infección, verifican si el Smartphone está vinculado a una tarjeta bancaria.

Aplicaciones vulnerables usadas por los delincuentes

La siguiente clasificación de las aplicaciones vulnerables se basa en los datos de los exploits, bloqueados por nuestros productos, usados por los delincuentes tanto en los ataques mediante Internet, como en las aplicaciones locales afectadas, entre ellas en los dispositivos móviles de los usuarios.

Distribución de los exploits usados en los ataques de los delincuentes, según tipos de aplicaciones atacadas

De todos los intentos de explotación de vulnerabilidades detectadas por nuestra compañía, el 90,52% son vulnerabilidades de Oracle Java. Estas vulnerabilidades se explotan durante los ataques drive-by mediante Internet y los nuevos exploits para Java son parte de muchos paquetes de exploits. Aquí se puede leer información más detallada sobre los exploits para Java.

En el segundo puesto está la categoría “Componentes de Windows”, que incluye los ficheros vulnerables de la familia de sistemas operativos Windows que no tienen relación con Internet Explorer y los programas de Microsoft Office, que hemos incluido en un grupo aparte. En esta categoría la mayor cantidad de ataques corresponden a la vulnerabilidad CVE-2011-3402 detectada en win32k.sys y que fue utilizada por primera vez por Duqu.

En el tercer lugar con un 2,5% están los exploits para Android OS. Los delincuentes (y a veces hasta los mismos usuarios) usan las vulnerabilidades de Android para recibir privilegios de root, que dan prácticamente posibilidades ilimitadas para manipular el sistema. Este tipo de vulnerabilidades no se usan en los ataques drive-by y los exploits que las usan los detectan, o el antivirus web cuando el usuario trata de descargar una aplicación con exploits, o el antivirus de ficheros si el exploit ya se encuentra en el dispositivo. Aquí tenemos que recordar que hace poco apareció información sobre una vulnerabilidad de Chrome en Nexus 4 y Samsung Galaxy S4, que puede conducir en el futuro a su uso en ataques drive-by.

Distribución por versión de Windows instalada en los equipos de los usuarios, 2013

Entre los usuarios de nuestros productos que han dado su consentimiento para participar en KSN, el 61,5% usan diferentes versiones del sistema operativo Windows 7 (un 5% más que el año pasado) y el 61,3%, Windows XP (un 7,75% menos que en 2012).

Programas maliciosos en Internet (ataques mediante la web)

Los datos estadísticos de este capítulo han sido generados por el antivirus web, que protege a los usuarios cuando estos descargan objetos maliciosos de una página web maliciosa o infectada. Los delincuentes crean adrede sitios maliciosos, pero también los sitios legítimos se pueden infectar si su contenido lo crean los usuarios (es el caso de los foros), como también si son víctimas de hackeo.

La cantidad de ataques realizados desde recursos de Internet ubicados en diferentes países del mundo han crecido este año desde 1 595 587 670 hasta 1 700 870 654. De esta manera, nuestros productos han protegido a los usuarios durante su navegación por Internet en un promedio de 4 700 870 654 veces al día.

En comparación con el año anterior, el ritmo de crecimiento de ataques mediante navegadores de Internet se ha reducido. El número de ataques por Internet rechazados en 2013 supera el índice similar de 2012 por un coeficiente de 1,07. En 2012 el crecimiento fue de 1,7 veces. El principal método de ataque (mediante paquetes de exploits) les da a los delincuentes la posibilidad casi garantizada de infectar ordenadores que no tienen instalados sistemas de defensa y tienen por lo menos una aplicación popular vulnerable (no actualizada).

Programas maliciosos en Internet: TOP 20

De todo el malware involucrado en los ataques de Internet en los ordenadores de los usuarios, se han identificado a 20 de los más activos. Ellos representan el 99,9% de todos los ataques en Internet.

| Nombre* | % del total de ataques** | |

| 1 | Malicious URL | 93.01% |

| 2 | Trojan.Script.Generic | 3.37% |

| 3 | AdWare.Win32.MegaSearch.am | 0.91% |

| 4 | Trojan.Script.Iframer | 0.88% |

| 5 | Exploit.Script.Blocker | 0.49% |

| 6 | Trojan.Win32.Generic | 0.28% |

| 7 | Trojan-Downloader.Script.Generic | 0.22% |

| 8 | Trojan-Downloader.Win32.Generic | 0.10% |

| 9 | Hoax.SWF.FakeAntivirus.i | 0.09% |

| 10 | Exploit.Java.Generic | 0.08% |

| 11 | Exploit.Script.Blocker.u | 0.08% |

| 12 | Exploit.Script.Generic | 0.07% |

| 13 | Trojan.JS.Iframe.aeq | 0.06% |

| 14 | Packed.Multi.MultiPacked.gen | 0.05% |

| 15 | AdWare.Win32.Agent.aece | 0.04% |

| 16 | WebToolbar.Win32.MyWebSearch.rh | 0.04% |

| 17 | AdWare.Win32.Agent.aeph | 0.03% |

| 18 | Hoax.HTML.FraudLoad.i | 0.02% |

| 19 | AdWare.Win32.IBryte.heur | 0.02% |

| 20 | Trojan-Downloader.HTML.Iframe.ahs | 0.02% |

*Veredictos de detección pertenecientes al módulo del antivirus web. Esta información la han hecho posible los usuarios de los productos de KL que expresaron su consentimiento para la transmisión de datos.

**Porcentaje del total de ataques web registrados en los ordenadores de usuarios únicos.

En comparación con 2012, ha crecido la cantidad de veredictos relacionados con el bloqueo de enlaces maliciosos que se encuentran en la lista de rechazados del antivirus web (el primer lugar le pertenece a los URLs maliciosos). El desarrollo de las nuevas tecnologías de detección, basado en las posibilidades de KSN, ha permitido en un año aumentar la cantidad de amenazas detectadas por estos métodos del 87% al 93%. Una significativa parte de las detecciones de URL maliciosas pertenece a los sitios web con exploits y a los que remiten a exploits.

7 de los 20 puestos de nuestra clasificación son veredictos que se aplican a objetos maliciosos usados en los ataques drive-by, que es el método más popular de penetración de programas maliciosos en Internet. Se trata de los veredictos heurísticos, como Trojan.Script.Generic, Trojan.Script.Iframer, Exploit.Script.Blocker, Trojan-Downloader.Script.Generic, Exploit.Java.Generic, Exploit.Script.Generic y los no heurísticos. Estos son veredictos que se asignan tanto a los scripts que redirigen a exploits, como a los mismos exploits.

El noveno puesto lo ocupa Hoax.SWF.FakeAntivirus.i. Así se detectan los ficheros flash con animación, que fingen funcionar como un programa antivirus. Según los resultados de la supuesta verificación del ordenador del usuario, este resulta “infectado” por una enorme cantidad de programas maliciosos. Para librarse de ellos, los delincuentes ofrecen una solución de defensa especial y la víctima del engaño sólo tiene que enviar un SMS a un número corto y recibir como respuesta un enlace desde donde supuestamente puede descargar un software antivirus. Estos archivos flash se pueden mostrar en sitios web que contienen el banner de sistemas de publicidad cuyos miembros no tienen reparos en poner de vez en cuando redirecciones a contenidos indeseables.

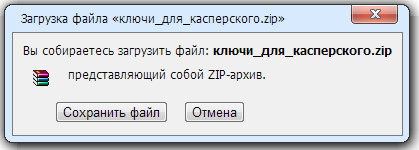

El decimoctavo puesto es de Hoax.HTML.FraudLoad.i, una página HTML que finge ser una ventana estándar de descarga de archivos:

A páginas como esta pueden remitir varios sitios en ruso que ofrecen descargar cierto tipo de contenidos: juegos, software, películas (por lo general estos sitios se alojan en hostings gratuitos). Si el usuario pulsa el botón “Guardar fichero”, se lo remite a un hosting de ficheros donde se le ofrece descargar el fichero después de tramitar una suscripción por SMS. Sin embargo, después de cumplir todos los requisitos, en vez del contenido buscado el usuario recibe un fichero de texto con una instrucción de cómo usar sistemas de búsqueda, o, aún peor, un programa malicioso.

En comparación con 2012, en la clasificación hay más veredictos de programas publicitarios, cuya cantidad total en el TOP 20 ha crecido un 0,3% hasta el 1,04%.

Países-fuente de ataques web: TOP 10

La presente estadística muestra la distribución según país de las fuentes de ataques web bloqueados en los ordenadores de los usuarios (páginas web con redirecciones a exploits, sitios con exploits y otros programas maliciosos, centros de administración de botnets, etc.). Hacemos notar que cada host único puede ser fuente de uno o más ataques web.

Para determinar el origen geográfico de los ataques web se usó el método de comparación del nombre de dominio con la dirección IP real donde se encuentra el dominio dado y la definición de la ubicación geográfica de la dirección IP (GEOIP).

Para llevar a cabo 1 700 870 654 ataques mediante Internet, los delincuentes usaron 10 604 273 host únicos, lo que es un poco más de 4 millones más que en 2012. El 82% de las notificaciones de los ataques web bloqueados se obtuvo durante el bloqueo de los ataques lanzados desde recursos web ubicados en diez países. La primera cifra es un 14,1% menos que en 2012.

Distribución por países de las fuentes de ataques web

El TOP 10 de países en 2013 casi no ha cambiado en comparación con 2012. China, que ocupó el primer lugar en la clasificación de 2010, la ha abandonado. Vietnam ha aparecido en el octavo puesto. En 2010 las autoridades chinas lograron eliminar del espacio cibernético una gran cantidad de hostings maliciosos y al mismo tiempo hicieron más duras las reglas de alta de dominios en la zona .cn. Después de esto, la cantidad de hostings maliciosos en China se redujo drásticamente. En 2010 China ocupó el tercer puesto; en 2011, el sexto; en 2012, el octavo y según los resultados de 2013 este país ocupó solo el vigesimoprimer puesto.

Países en los que los ordenadores de los usuarios han estados bajo mayor riesgo de infección local

Para evaluar el riesgo de infección a través de Internet al que están expuestos los ordenadores de los usuarios en diferentes países del mundo, hemos calculado con qué frecuencia durante el año los usuarios de los productos de Kaspersky Lab en cada país se han topado con la reacción del antivirus web. Los datos obtenidos son el índice de la agresividad del entorno en el que funcionan los ordenadores en diferentes países.

20 países donde se registró el mayor riesgo de infección de ordenadores mediante Internet

| País* | % de usuarios únicos** | |

| 1 | Azerbaiyán | 56.29% |

| 2 | Kazajistán | 55.62% |

| 3 | Armenia | 54.92% |

| 4 | Rusia | 54.50% |

| 5 | Tayikistán | 53.54% |

| 6 | Vietnam | 50.34% |

| 7 | Moldavia | 47.20% |

| 8 | Bielorrusia | 47.08% |

| 9 | Ucrania | 45.66% |

| 10 | Kirguistán | 44.04% |

| 11 | Sri Lanka | 43.66% |

| 12 | Austria | 42.05% |

| 13 | Alemania | 41.95% |

| 14 | India | 41.90% |

| 15 | Uzbekistán | 41.49% |

| 16 | Georgia | 40.96% |

| 17 | Malasia | 40.22% |

| 18 | Argelia | 39.98% |

| 19 | Grecia | 39.92% |

| 20 | Italia | 39.61% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

* En los cálculos hemos excluido a los países en los que la cantidad de usuarios de ordenadores es relativamente baja (menos de 10.000).

**Porcentaje de usuarios únicos expuestos a ataques web, del total de usuarios únicos de Kaspersky Lab en el país.

En 2013 ha cambiado el líder de la estadística: el primer lugar fue para Azerbaiyán, donde el 56,3% de los usuarios sufrieron ataques a través de la web. Rusia, que iba a la delantera durante dos años consecutivos, se desplazó a la cuarta línea con un índice del 54,5% (un 4,1% menos que el año pasado).

Han abandonado el TOP 20 EE.UU., España, Sudán, Bangladesh, las islas Maldivas y Turkmenistán. Entre los recién llegados están Austria, Alemania, Grecia, Georgia, Kirguistán, Vietnam y Argelia.

EE.UU. bajó del puesto 19 al 25. El índice de este país se redujo en un 7% y fue del 38,1%. Recordamos que hace dos años este país, por el nivel de amenazas web, estaba en el tercer puesto. La reducción del riesgo de infección de ordenadores mediante Internet en EE.UU. puede deberse a la creciente popularidad de la navegación web mediante dispositivos móviles. España, que en 2012 era la última del TOP 20, en 2013 resultó en el puesto 31 (36,7%, un 8% menos que el año anterior). Austria (+8%) resultó de pronto en el puesto 12; Alemania (+9,3%) en el 13 y Grecia (-1,6%) en el 19.

Cierra el TOP 20 otro país europeo, Italia (-6%).

Todos los países del mundo se pueden clasificar por su grado de riesgo de infección durante la navegación por Internet.

- Grupo de alto riesgo

En este grupo, con resultados del 41-60%, han ingresado 15 países del TOP 20: Rusia, Austria, Alemania, la mayoría de los países del espacio postsoviético y algunos países de Asia. Este grupo se ha reducido a menos de la mitad. Según los resultados de 2012, en este grupo había 31 países. - Grupo de riesgo medio

En este grupo, con índices de 21-49,99% han entrado 118 países, entre ellos: Australia (38,9%), EE.UU. (38,1%), Canadá (36,5%); Italia (39,6%), Francia (38,1%), España (36,7%), Inglaterra (36,7%), Países Bajos (27,3%), Finlandia (23,6%), Dinamarca(21,8%); Polonia (37,6%), Rumania (33,2%), Bulgaria (24,1%); Brasil (34,6%), México (29,5%), Argentina (25%); China (32,3%), Japón (25,3%). - Grupo de países más seguros para navegar en Internet (0-20,99%)

En este grupo han entrado 25 países: República Checa (20,3%), Eslovaquia (19,7%), Singapur 18,5% y varios países africanos.

Los países africanos del grupo de los más seguros para la navegación web han entrado en los grupos con nivel de infección local alto y medio. En estos países Internet todavía no está bien desarrollado y para intercambiar ficheros los usuarios usan activamente diferentes memorias extraíbles. Por esto, son pocos los que sufren amenazas web, mientras se detectan con frecuencia los programas propagados mediante memorias extraíbles

En promedio, el nivel de la peligrosidad de Internet ha crecido un 6,9% este año: en 2013 en el mundo el 41,6% de los ordenadores ha sufrido por lo menos un ataque web. Internet sigue siendo la principal fuente de objetos maliciosos para los usuarios de la mayoría de países del mundo.

Amenazas locales

Un indicador crucial es la estadística de infecciones locales de los ordenadores de los usuarios. En estos datos se incluyen los objetos que no ingresaron a los ordenadores por Internet, correo electrónico o puertos de red.

En este apartado analizaremos los datos estadísticos obtenidos del funcionamiento del antivirus que escanea los ficheros en el disco duro en el momento en que se los crea o cuando se los lee, y los datos del escaneo de diferentes memorias extraíbles.

Nuestras soluciones antivirus han detectado con éxito casi 3 mil millones de incidentes causados por virus en los ordenadores de los usuarios que participan en Kaspersky Security Network.

En total, en estos incidentes se registraron 1.800.000 de programas maliciosos y potencialmente indeseables.

Objetos maliciosos detectados en los ordenadores de los usuarios: TOP 20

| Nombre | % de usuarios únicos* | |

| 1 | DangerousObject.Multi.Generic | 27,8% |

| 2 | Trojan.Win32.Generic | 27,1% |

| 3 | Trojan.Win32.AutoRun.gen | 13,9% |

| 4 | Virus.Win32.Sality.gen | 9,4% |

| 5 | Exploit.Win32.CVE-2010-2568.gen | 6,8% |

| 6 | AdWare.Win32.DelBar.a | 5,5% |

| 7 | Trojan.Win32.Starter.lgb | 4,7% |

| 8 | Virus.Win32.Nimnul.a | 4,0% |

| 9 | Worm.Win32.Debris.a | 3,9% |

| 10 | Virus.Win32.Generic | 3,7% |

| 11 | Trojan.Script.Generic | 3,6% |

| 12 | Net-Worm.Win32.Kido.ih | 3,5% |

| 13 | AdWare.Win32.Bromngr.i | 3,1% |

| 14 | Net-Worm.Win32.Kido.ir | 3,0% |

| 15 | Trojan.Win32.Starter.yy | 2,7% |

| 16 | DangerousPattern.Multi.Generic | 2,7% |

| 17 | HiddenObject.Multi.Generic | 2,6% |

| 18 | Trojan.Win32.Hosts2.gen | 2,5% |

| 19 | AdWare.Win32.Agent.aeph | 2,5% |

| 20 | Trojan.WinLNK.Runner.ea | 2,4% |

La presente estadística está compuesta por los veredictos de detección de los módulos OAS y ODS del antivirus, que fueron proporcionados por los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para la transmisión de datos estadísticos.

*Porcentaje de usuarios únicos en cuyos ordenadores el antivirus detectó este objeto, del total de usuarios únicos de los productos de Kaspersky Lab y en los que ocurrió la detección.

El veredicto DangerousObject.Multi.Generic, usado para los programas maliciosos detectados mediante tecnologías cloud (nube), este año ha subido del segundo puesto al primero. Las tecnologías cloud funcionan cuando en las bases antivirus todavía no hay ni firmas ni heurísticas que detecten el programa malicioso, pero en la nube de la compañía antivirus ya hay información sobre el objeto. En esencia, así se detectan los programas maliciosos más nuevos. Con la ayuda del sistema de detección instantánea de amenazas UDS, que funciona en Kaspersky Security Network, más de 11 millones de ordenadores estuvieron protegidos en tiempo real.

El segundo puesto lo ocupa el veredicto heurístico Trojan.Win32.Generic, el líder del año pasado.

Exploit.Win32.CVE-2010-2568.gen (quinto puesto) y Trojan.WinLNK.Runner.ea (vigésimo puesto) son detecciones de ficheros lnk maliciosos. En los ficheros lnk de estas familias se realiza el lanzamiento de otro fichero ejecutable malicioso. Los gusanos los usan activamente para propagarse mediante memorias USB.

Ocho programas del TOP 20 tienen mecanismos de autopropagación o se usan como componentes del esquema de propagación de gusanos: Virus.Win32.Sality.gen (cuarto puesto), Trojan.Win32.Starter.lgb (séptimo puesto), Virus.Win32.Nimnul.a (octavo puesto), Worm.Win32.Debris.a (noveno puesto), Virus.Win32.Generic (décimo puesto), Net-Worm.Win32.Kido.ih (decimosegundo puesto), Net-Worm.Win32.Kido.ir (decimocuarto puesto) y Trojan.Win32.Starter.yy (decimoquinto puesto).

La cantidad de renombrados gusanos Net-Worm.Win32.Kido (puestos 12 y 14), que aparecieron ya en 2008, va bajando con cada año que pasa a medida que los usuarios actualizan sus sistemas.

En el TOP 20 de este año no ingresaron los veredictos de la familia Virus.Win32.Virut, pero la cantidad de otros representantes de virus – Sality (cuarto puesto) y Nimnul (octavo puesto) ha aumentado en un 8,5% y 1,4% respectivamente.

Una nueva familia en la estadística de este año, Worm.Win32.Debris.a, ha ocupado el noveno lugar. El gusano se propaga a través de memorias extraíbles mediante ficheros lnk. La carga maliciosa de este gusano es el malware Andromeda, que se usa para descargar otros ficheros. Este programa es conocido en el mercado negro de los escritores de virus desde 2011. Sin embargo, hemos clasificado en una familia aparte su nuevo sistema de instalación y propagación.

En el puesto 18 se sitúa el veredicto Trojan.Win32.Hosts2.gen, que se aplica a los programas maliciosos que tratan de modificar los ficheros hosts existentes para redirigir las solicitudes de los usuarios a determinados dominios en los host que tienen bajo su control.

Países en los que los ordenadores de los usuarios han estados bajo mayor riesgo de infección local

Para decidir en qué países los usuarios se han encontrado con más frecuencia con las amenazas informáticas, hemos calculado para cada uno de los países con qué frecuencia durante el año los usuarios han observado reacciones del programa antivirus. Hemos tomado en cuenta los programas maliciosos encontrados directamente en los ordenadores de los usuarios o en las memorias extraíbles conectadas a éstos: memorias USB, tarjetas de memoria de cámaras, teléfonos y discos duros externos. La presente estadística refleja el nivel de infección de los ordenadores personales en diferentes países del mundo.

TOP 20 de países según el número de ordenadores infectados

| País* | %** | |

| Vietnam | 68.14% | |

| Bangladesh | 64.93% | |

| Nepal | 62.39% | |

| Mongolia | 60.18% | |

| India | 59.26% | |

| Sudán | 58.35% | |

| Afganistán | 57.46% | |

| Argelia | 56.65% | |

| Laos | 56.29% | |

| Camboya | 55.57% | |

| Irak | 54.91% | |

| Yibuti | 54.36% | |

| Maldivas | 54.34% | |

| Pakistán | 54.12% | |

| Sri Lanka | 53.36% | |

| Mauritania | 53.02% | |

| Indonesia | 52.03% | |

| Ruanda | 51.68% | |

| Angola | 50.91% | |

| Egipto | 50.67% |

La presente estadística contiene los veredictos de detección del módulo del antivirus web que enviaron los usuarios de los productos de Kaspersky Lab que dieron su consentimiento para el envío de datos estadísticos.

*En los cálculos hemos excluido a los países en los cuales la cantidad de usuarios de los productos de Kaspersky Lab es relativamente pequeña (menos de 10.000).

**Porcentaje de usuarios únicos en cuyos ordenadores se detectaron amenazas locales, de entre la cantidad total de usuarios de productos de Kaspersky Lab en el país.

Hace ya más de un año que el TOP 20 del nivel de infección de los ordenadores está conformado por países de África, Cercano Oriente y Sudeste de Asia. Sin embargo, en el último año la situación en general ha mejorado. Si en 2012 los indicadores del país líder de la estadística eran superiores al 99%, en 2013 el índice máximo del TOP 20 no llega al 70%.

En general en el grupo de países del TOP 20 se detectaron objetos maliciosos por lo menos una vez en el ordenador (en el disco duro o en una memoria extraíble conectada con el mismo) del 60,1% de los usuarios de KSN que nos enviaron la información, mientras que en 2012 se trataba del 73,8%.

En caso de las amenazas locales podemos dividir a todos los países del mundo en varias categorías. Tomando en consideración la disminución general de las infecciones locales, relacionada a todas luces con la caída de la popularidad del uso de memorias USB para el intercambio de información, hemos bajado el límite de los índices del grupo (en comparación con la estadística de 2012).

- Nivel máximo de infección (más del 60%): Son cuatro los países que lideran en la estadística: Vietnam (68,1%), Bangladesh (64,9%), Nepal (62,4%) y Mongolia (60,2%).

- Alto nivel de infección (41-60%): Son 67 países del mundo, entre ellos India (59,2%), China (46,7%), Kazajistán (46%), Azerbaiyán (44,1%) y Rusia (41,5%).

- Nivel medio de infección (21-40,99%): Son 78 países del mundo, entre ellos

España (36%), Francia 33,9%, Portugal (33,1%), Italia (32,9%), Alemania (30,2%), США (29%), Inglaterra (28,5%), Suiza (24,6%), Suecia (21,4%), Ucrania (37,3%),

Brasil (40,2%), Argentina (35,2%), Chile (28,9%), Corea del Sur (35,2%) y Singapur (22,8%). - Nivel mínimo de infección (0-20,99%): 9 países del mundo.

Este es el TOP 10 de los países más seguros según el nivel de infección local tenemos:

| Puesto | País | % |

| 1 | Dinamarca | 14.74% |

| 2 | República Checa | 15.58% |

| 3 | Finlandia | 15.93% |

| 4 | Cuba | 17.18% |

| 5 | Japón | 18.93% |

| 6 | Eslovakia | 19.24% |

| 7 | Eslovenia | 19.32% |

| 8 | Noruega | 19.36% |

| 9 | Seychelles | 19.90% |

| 10 | Malta | 21.28% |

En comparación con 2012 en la lista ha ocurrido un cambio: han aparecido las islas Seychelles, que desplazaron a los Países Bajos.

En promedio, en el TOP 10 de los países más seguros del mundo el 18,8% de los ordenadores de los usuarios sufrieron ataques por lo menos una vez durante el año. En comparación con el año pasado, este índice se ha reducido en un 6,6%.

Kaspersky Security Bulletin 2013. Estadística principal de 2013