Introducción

En los últimos días, nuestro módulo antiransomware ha estado detectando una nueva variante de programa malicioso: el secuestrador KeyPass. Otros expertos en la comunidad de seguridad también han notado que este ransomware comenzó a propagarse activamente en agosto:

Modelo de distribución

Según nuestra información, este malware se propaga por medio de instaladores falsos que descargan el módulo de ransomware.

Descripción

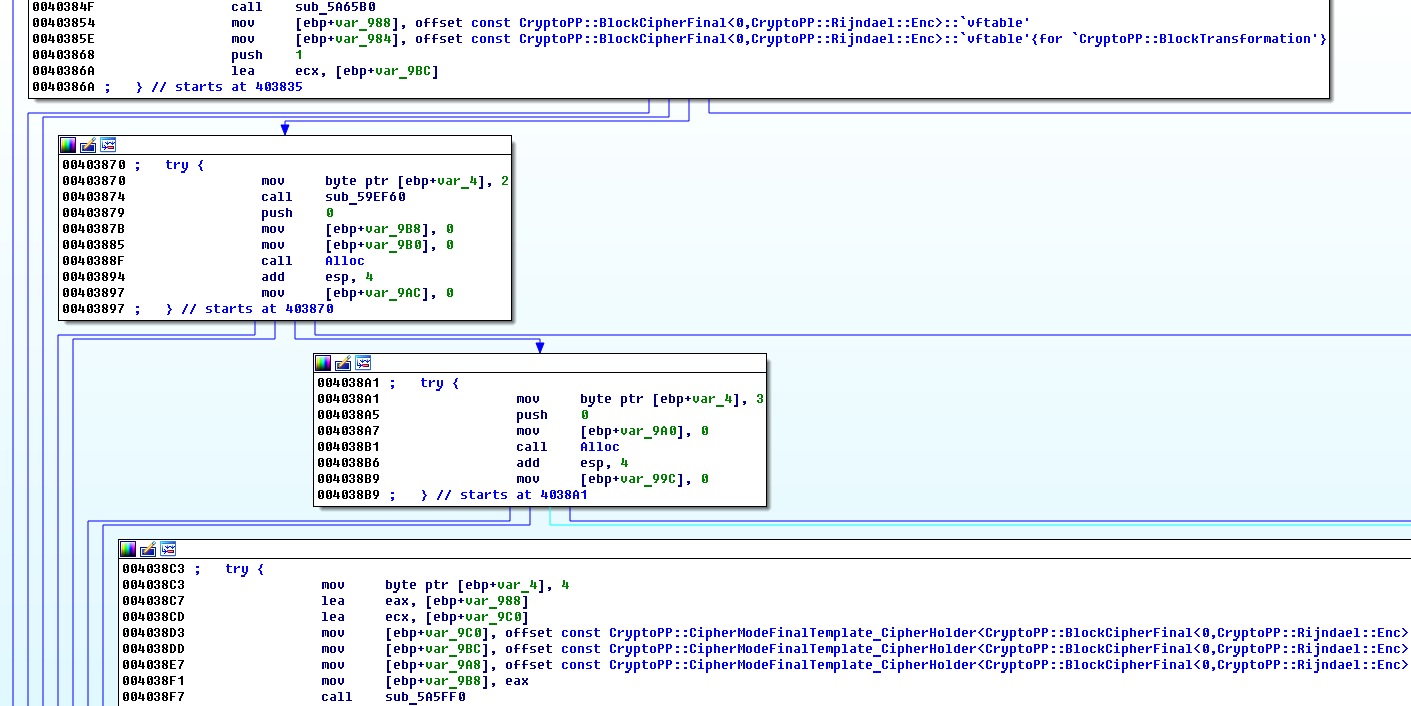

La muestra del troyano está escrita en C++ y compilada en MS Visual Studio y se desarrolló utilizando las bibliotecas MFC, Boost y Crypto ++. El encabezado PE contiene una fecha de compilación reciente.

Cuando se inicia en la computadora de la víctima, el troyano copia su ejecutable en %LocalAppData% y lo ejecuta. Después se borra de la ubicación original.

A continuación, genera varias copias de su propio proceso, pasando la clave de cifrado y la identidad de la víctima como argumentos de línea de comandos.

KeyPass enumera las unidades locales y los recursos de red compartidos que resultan accesibles desde el equipo infectado y busca todos los archivos, sin tener en cuenta su extensión. Omite archivos ubicados en varios directorios, cuyas rutas están codificadas en la muestra.

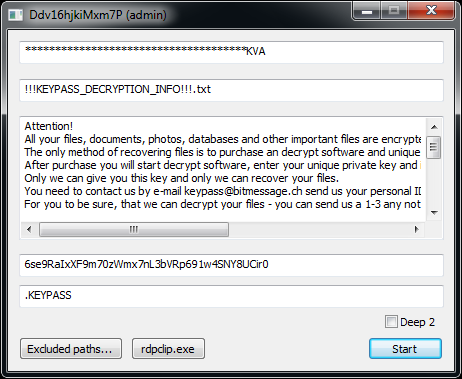

Cada archivo cifrado obtiene una extensión adicional: “.KEYPASS” y las notas de exigencia de rescate llamadas “”!!!KEYPASS_DECRYPTION_INFO!!!.Txt”” se guardan en cada directorio procesado.

Esquema de cifrado

Los desarrolladores de este troyano implementaron un esquema muy simplista. El malware utiliza el algoritmo simétrico AES-256 en modo CFB con Zero IV y la misma clave de 32 bytes para todos los archivos. El troyano cifra un máximo de 0x500000 bytes (aprox. 5 MB) de datos al comienzo de cada archivo.

Poco después de su ejecución, KeyPass se conecta a su servidor de comando y control (C&C) y recibe la clave de cifrado y la identificación de infección de la víctima actual. Los datos se transfieren a través de HTTP simple en forma de JSON.

Si el C&C es inaccesible (por ejemplo, si el equipo infectado no está conectado a Internet o el servidor está inactivo), el troyano usa una clave e identificación codificadas, lo que significa que el en caso de cifrado fuera de línea, el descifrado de los archivos de la víctima será intrascendente.

GUI

Desde nuestro punto de vista, la característica más interesante del troyano KeyPass es su capacidad de tomar el “control manual”. El troyano contiene un formulario que está oculto por defecto, pero que se puede mostrar después de presionar un botón especial en el teclado. Esta capacidad podría ser una indicación de que los delincuentes que están detrás del troyano pretenden usarlo en ataques manuales.

Este formulario le permite al atacante ajustar a su antojo el proceso de codificación, cambiando parámetros como:

- la clave de cifrado

- el nombre de la nota de rescate

- el texto de la nota de rescate

- la identificación de la víctima

- la extensión de los archivos cifrados

- la lista de rutas a excluir de la codificación

Geografía

| País | Porcentaje de usuarios |

| Brasil | 21,62% |

| Vietnam | 16,22% |

| Argelia | 8,11% |

| Indonesia | 8,11% |

| Filipinas | 8,11% |

| Sri Lanka | 5,41% |

| Francia | 2,70% |

| Alemania | 2,70% |

| India | 2,70% |

| Irán | 2,70% |

| Irak | 2,70% |

| Kenia | 2,70% |

| Madagascar | 2,70% |

| Mongolia | 2,70% |

| Catar | 2,70% |

| Arabia Saudita | 2,70% |

| Tailandia | 2,70% |

| Venezuela | 2,70% |

IOC

901d893f665c6f9741aa940e5f275952 – Trojan-Ransom.Win32.Encoder.n

hxxp: //cosonarmcdir.ru/get.php

El ransomware KeyPass