Introducción

En nuestro servicio de información sobre ciberdelitos analizamos las últimas tendencias con las que nos cruzamos. Al revisar nuestros análisis del mes pasado notamos que (¡oh, sorpresa!) el ransomware vuelve a destacarse. Aquí ofrecemos algunos extractos de los informes del mes pasado sobre las nuevas cepas de ransomware.

Luna: un nuevo ransomware escrito en Rust

El mes pasado, nuestro sistema de vigilancia activa Darknet Threat Intelligence nos notificó sobre un nuevo anuncio en uno de los foros clandestinos de la darknet sobre actividades de ransomware.

Como se puede ver en el anuncio, el malware está escrito en Rust y funciona en sistemas Windows, Linux y ESXi. Con esta información empezamos nuestra cacería de muestras y encontramos algunas, gracias a Kaspersky Security Network (KSN).

Argumentos de línea de comandos admitidos por Luna

Luna es bastante simple, a juzgar por las opciones disponibles en la línea de comandos. Sin embargo, su esquema de cifrado implica x25519 y AES, una combinación que no es muy común en los esquemas de ransomware.

Tanto las muestras para Linux como para ESXi se compilan utilizando el mismo código fuente, con algunos cambios menores respecto a la versión de Windows. Por ejemplo, si las muestras de Linux se lanzan sin argumentos en la línea de comandos, no se ejecutarán y mostrarán los argumentos que deben proporcionarse. El resto del código no tiene diferencias notorias con la versión para Windows.

El anuncio afirma que Luna sólo trabaja con afiliados de habla rusa. Además, la nota de rescate codificada en el binario tiene algunos errores gramaticales. Por ejemplo, pone “a little team” en lugar de “a small team”. Por ello, tenemos mediana certeza de que los autores de Luna son de habla rusa. Como Luna es un grupo recién descubierto, todavía hay pocos datos sobre sus víctimas, pero en Kaspersky estamos haciendo un seguimiento de sus actividades.

Luna confirma la tendencia del ransomware multiplataforma: lenguajes como Golang y Rust han sido usados con frecuencia por las bandas modernas de ransomware. Un ejemplo notable es BlackCat y Hive. Al ser estos lenguajes independientes de la plataforma, es fácil transferir de una plataforma a otras el ransomware que tienen escrito, así que los ataques pueden apuntar a diferentes sistemas operativos a la vez. Además, los lenguajes multiplataforma ayudan a burlar el análisis estático.

Black Basta

Black Basta es una variante de ransomware relativamente nueva, escrita en C++. Salió a la luz en febrero de 2022. El malware, la infraestructura y la campaña estaban aún en fase de desarrollo en aquel entonces. Por ejemplo, el blog en el que los delincuentes publican datos acerca de las víctimas aún no estaba disponible en línea, pero el sitio web de Black Basta ya estaba disponible para las víctimas del ransomware

Black Basta acepta un argumento de línea de comandos “-forcepath” que se utiliza para cifrar sólo los archivos de un directorio específico. De lo contrario se cifra todo el sistema, a excepción de algunos directorios críticos.

Dos meses después del primer encuentro, en abril, el ransomware ya estaba más desarrollado. Las nuevas funcionalidades incluían el inicio del sistema en modo seguro antes del cifrado y la imitación de los servicios de Windows por razones de persistencia.

La funcionalidad de reinicio en modo seguro es algo que no vemos todos los días, aunque tiene sus ventajas para los ciberdelincuentes. Por ejemplo, algunas soluciones para endpoints no se ejecutan en modo seguro, lo que significa que no se detectará el ransomware y que será fácil cifrar los archivos del sistema. Para iniciar en modo seguro, el ransomware ejecuta los siguientes comandos:

- C:\Windows\SysNative\bcdedit /set safeboot networkChanges

- C:\Windows\System32\bcdedit /set safeboot networkChanges

En sus primeras versiones, Black Basta tenía una nota de rescate diferente a la actual. La anterior mostraba similitudes con la nota de rescate de Conti. Esto no es tan extraño como parece, porque en aquel entonces Black Basta todavía estaba en modo de desarrollo.

Comparación de notas de rescate

Para constatar que no había solapamiento de código entre Conti y las versiones anteriores de Black Basta, lanzamos algunas muestras en Kaspersky Threat Attribution Engine (KTAE). Y, como se muestra a continuación, sólo la exigencias de rescate son similares. Por tanto, no hay solapamiento de código.

Solapamiento con el ransomware Conti

Black Basta para Linux

En otro informe que escribimos el mes pasado, hablamos de la versión de Black Basta para Linux. Esa versión fue creada para apuntar a sistemas ESXi, pero también se la puede usar para el cifrado general de sistemas Linux (aunque hacerlo es un poco engorroso).

Al igual que la versión para Windows, la versión para Linux sólo admite un argumento en la línea de comandos: “-forcepath”. Cuando se utiliza este argumento, sólo se cifra el directorio especificado. Si no se especifican argumentos, se cifra la carpeta “/vmfs/volumes”.

El esquema de cifrado de esta versión usa ChaCha20 y multihilos para acelerar el proceso de cifrado utilizando varios procesadores del sistema. Considerando que los entornos ESXi suelen utilizar varias CPU para ejecutar una granja de máquinas virtuales, la ventaja de este algoritmo es que facilita al operador cifrar el entorno con la mayor rapidez. Antes de cifrar los archivos, Black Basta utiliza el comando chmod para tener acceso al archivo en el mismo contexto que en el nivel de usuario.

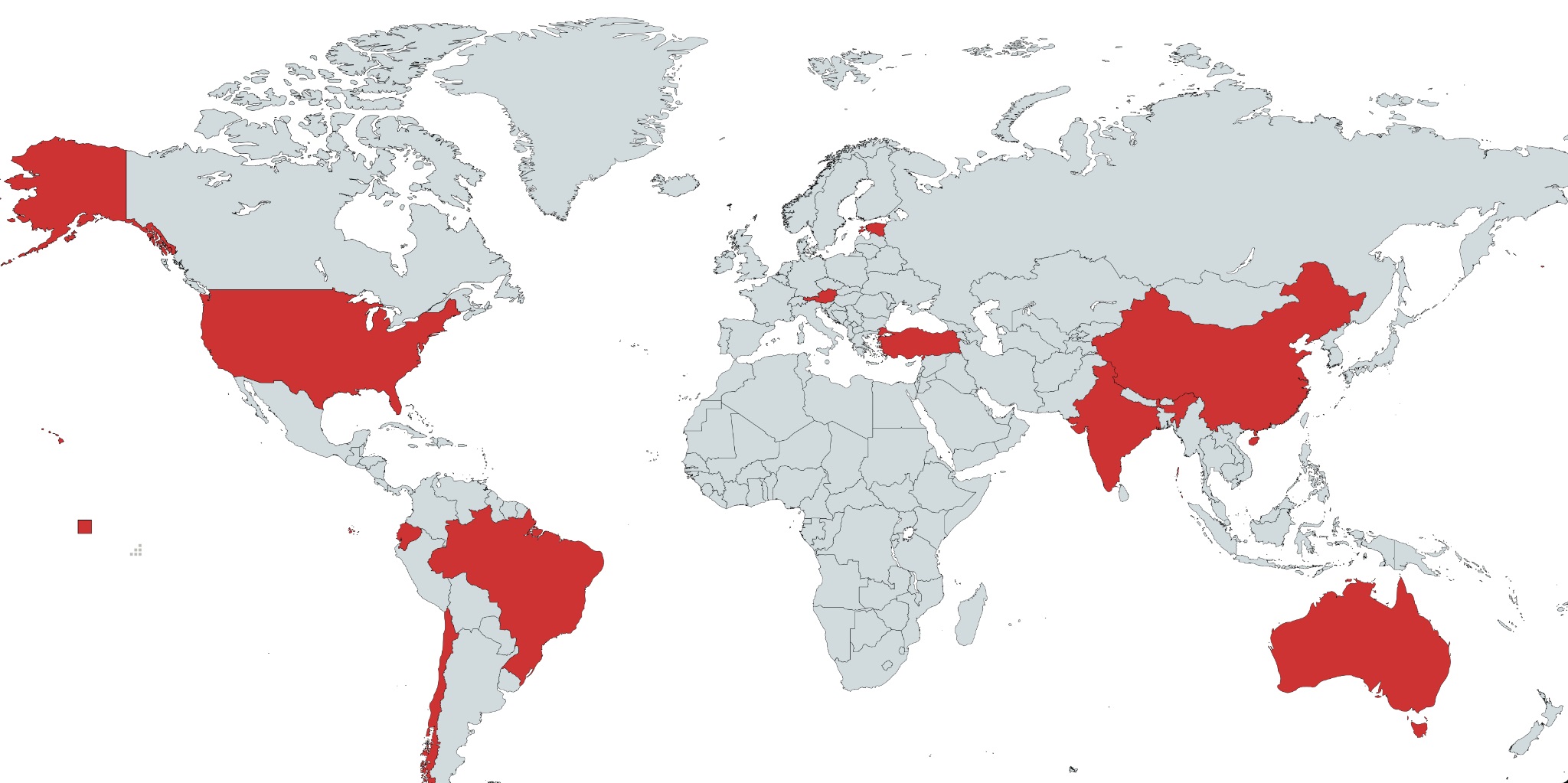

Los objetivos de Black Basta

El análisis de las víctimas publicado por el grupo Black Basta reveló que, hasta el momento, el grupo ha logrado atacar a más de 40 víctimas diferentes, a pesar de haber tenido muy poco tiempo de actividad. En el blog de las víctimas pudimos comprobar que varios sectores se vieron afectados, entre ellos el de la producción, el electrónico, el de los contratistas, etc. Gracias a nuestra telemetría, pudimos ver los ataques en Europa, Asia y Estados Unidos.

Conclusiones

El ransomware sigue siendo un gran problema para la sociedad actual. Cuando una operación se detiene, otra empieza. Por eso, es importante estar al tanto de las novedades del ecosistema del ransomware, y así tomar las medidas adecuadas para proteger la infraestructura.

En nuestra anterior entrada del blog también hablamos de la tendencia al aumento de la frecuencia con que los sistemas ESXi se convierten en objetivos de los ciberdelincuentes. Y lo hacen para causar el mayor daño posible. Luna y Black Basta no son la excepción. Suponemos que las nuevas variantes también admitirán el cifrado predeterminado de máquinas virtuales.

Si tiene preguntas o quisiera más información sobre nuestro servicio de denuncia de crimeware, póngase en contacto con crimewareintel@kaspersky.com.

Luna y Black Basta: nuevos ransomware para Windows, Linux y ESXi