En los últimos meses hemos observado un aumento del número de diversas campañas maliciosas que utilizan la publicidad de Google como medio de distribución y entrega de programas maliciosos. Al menos dos stealers diferentes, RedLine y el nuevo Rhadamanthys, abusaron del plan de promoción del motor de búsqueda para introducir la carga maliciosa en los equipos de las víctimas. Es más, parecían utilizar la misma técnica de fingir ser el sitio web de un software conocido (como Notepad++ y Blender 3D).

Los autores de amenazas crean sitios web que son réplicas de los sitios web de software reales, utilizando URL que emplean typosquatting (uso en el nombre de dominio de marcas y nombres de empresas populares con errores tipográficos) y combosquatting (uso en el nombre de dominio de marcas y nombres de empresas populares combinados con palabras elegidas al azar) para que al usuario final los sitios le parezcan legítimos, ya que los nombres de dominio aluden al software original o a su proveedor. El diseño gráfico y el contenido de las páginas web falsas tienen el mismo aspecto que el de las originales. Los creadores de la amenaza pagan por la promoción del sitio web en el motor de búsqueda, para que sus sitios web aparezcan entre los primeros resultados de búsqueda. Esta técnica se denomina “malvertising“.

Nuestras observaciones

En las siguientes capturas podemos ver anuncios de Google de páginas falsas de controladores AMD y Blender 3D. Si nos fijamos bien en las URL de las páginas web, veremos varios nombres de dominio que incluyen el nombre del software, pero que en realidad no están relacionados con el proveedor real de AMD o Blender 3D. En la mayoría de los casos, los TLD también son diferentes a los sitios oficiales. El uso de TLDs menos comunes permite a los actores de amenazas registrar dominios de segundo nivel que son casi idénticos al real. Estos dominios inducen a las víctimas a pulsar el enlace que las conduce al sitio web falso con más frecuencia que los dominios aleatorios registrados en una zona de dominio más común, como COM, porque parecen más legítimos.

Sitios web falsos de AMD y Blender 3D en los resultados de búsqueda

Visitamos algunos de los sitios promocionados y obtuvimos la carga maliciosa que entregaban. En este artículo nos centraremos principalmente en los sitios web falsos de Blender 3D.

Páginas web falsas de Blender 3D

El tamaño del archivo descargado (en formato ZIP) es de 269 MB, más o menos el tamaño del instalador original de Blender. El tamaño especificado en la página web falsa de 257 MB corresponde al instalador original de la aplicación Blender 3D y no coincide con el tamaño del archivo falso descargado.

Cuando el usuario pulsa el botón “Descargar”, se descarga el archivo blender-3.4.1-windows-x64.zip (E0BDF36E4A7CF1B332DC42FD8914BA8B).

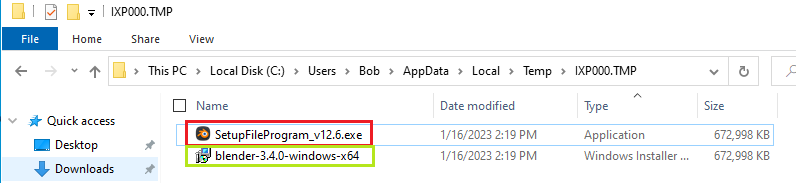

El tamaño del archivo extraído (BBA8AA93FCDDA5AC7663E90C0EEFA2E7) del archivo comprimido es de 657 MB. Cuando se ejecuta, guarda dos archivos en el directorio temporal:

- El instalador MSI original del software Blender 3D (marcado en verde en la captura de pantalla de abajo), cuyo tamaño también es de 657 MB.

- El archivo PE que actúa como cargador de la siguiente etapa del archivo PE malicioso (marcado en rojo), también tiene el mismo tamaño que el instalador original: 657 MB.

Archivos que se guardan: el instalador MSI original de Blender 3D y el cargador malicioso

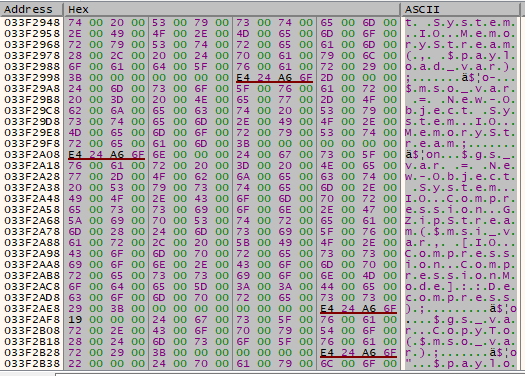

El tamaño del cargador malicioso que se guarda es tan grande porque durante la creación del archivo PE se infla con bytes basura. El tamaño del cargador malicioso descomprimido es de unos 330 KB, y el resto es basura.

Bytes de basura que inflan el cargador

Después de que el instalador inicial (extraído del archivo comprimido) guarda estos dos archivos, lanza el archivo PE malicioso utilizando el método CMD (cmd.exe /c [Filename] command) para ejecutarlo de forma oculta y que la víctima no note que se está ejecutando. Además, el instalador inicial también ejecuta el verdadero instalador MSI original del software Blender 3D para hacer creer a la víctima que está ejecutando el software deseado.

De este modo, los actores de la amenaza camuflan su carga maliciosa dentro de una instalación de otro software creando un “preinstalador” de un software legítimo que instalará en la máquina de la víctima tanto el malware como el software genuino deseado.

Instalador de Blender 3D lanzado por el “preinstalador”

La captura de pantalla anterior muestra el instalador de software real en ejecución, pero si nos concentramos en los procesos, veremos otro subproceso de corta duración (cmd.exe /c -> “SetupFileProgram”) ejecutado por el “preinstalador”. Este proceso de corta duración es el cargador del malware.

El cargador

El cargador es un archivo .NET protegido por una versión no registrada de .NET Reactor. Parece utilizar una técnica anti-depuración para impedir que un depurador ejecute el binario y lo someta a un análisis dinámico. En pocas palabras, el cargador ejecuta un nuevo proceso de ‘powershell.exe’ y lo manipula para ejecutar numerosos comandos PowerShell, que le ordenan acceder a una URL de terceros para obtener la carga útil. La carga útil es un binario sin archivo, codificado en base64 y cifrado con AES. Los comandos posteriores se encargan de la descodificación y descifrado de este binario, para luego ejecutarlo en la memoria, dentro de un proceso recién creado de ‘aspnet_compiler.exe’, que es una herramienta legítima de compilación del marco .NET de Windows.

En este caso observamos dos trucos de comportamiento de evasión de detección durante el tiempo de ejecución:

- Técnica sin archivos, que consiste en obtener una carga útil de un origen en línea y cargarlo directamente en la memoria de un proceso.

- LOLBAS (Living Off the Land Binaries And Scripts), que en este caso es el uso de una herramienta de compilación .NET para ejecutar el binario malicioso.

A continuación, ofrecemos un análisis más detallado de la cadena de ejecución del cargador. Tras pasar el anti-debugging del cargador, podemos observar que empieza a lanzar un proceso PowerShell, así que pondremos un punto de interrupción en la llamada CreateProcessW WinAPI para observar cómo se comporta.

Llamada a CreateProcessW para generar el proceso PowerShell

Puesto que no vimos que se pasara ningún comando al proceso PowerShell al inicializarlo mediante la llamada CreateProcessW, podemos concluir que lo hará en algún momento posterior, por lo que podemos observar el paso del comando o comandos PowerShell poniendo un punto de interrupción en la WinAPI WriteFile para ver las líneas de comando del proceso powershell.exe.

Así que, después de dejar que se ejecute y alcance el punto de interrupción, vamos a comprobar el resultado en el retorno de la función llamada, y podemos ver en la pila que el primer comando insertado al proceso powershell.exe fue “#Start-Sleep -seconds 30;”.

Observemos el o los comandos insertados

Podemos intentar comprobar la sección de la memoria donde se almacena el comando y buscar otros comandos que se estén guardando en la memoria para que el cargador los use más adelante.

Dirección de la memoria de los comandos PowerShell insertados

Después de tomar todos los datos de esta sección de la memoria veremos todos los comandos que se envían al proceso powershell.exe usando la llamada WriteFile WinAPI.

Comandos PowerShell

Si leemos los comandos veremos exactamente lo que el proceso powershell.exe está a punto de hacer. Los comandos le ordenan realizar las siguientes acciones:

- Descargar datos de cadena, que forman parte de la siguiente URL, es decir, el nombre del archivo: ‘http[:]//45.93.201[.]114/docs/[RandomChars].txt’. Los datos descargados son una cadena codificada en Base64 que se descodifica en datos cifrados.

- Preparar el método de descifrado. Como podemos ver en la captura de pantalla anterior, se utiliza el método AES-CBC. También podemos ver y descifrar fácilmente la clave codificada en base64 y el IV (vector de inicialización) que se utiliza para el descifrado en el comando PowerShell.

- Descifrar los datos y ponerlos en un binario comprimido con Gzip.

- Descomprimir el binario.

- Invocar el binario para ejecutarlo.

Binario descifrado

El binario extraído (RedLine Stealer)

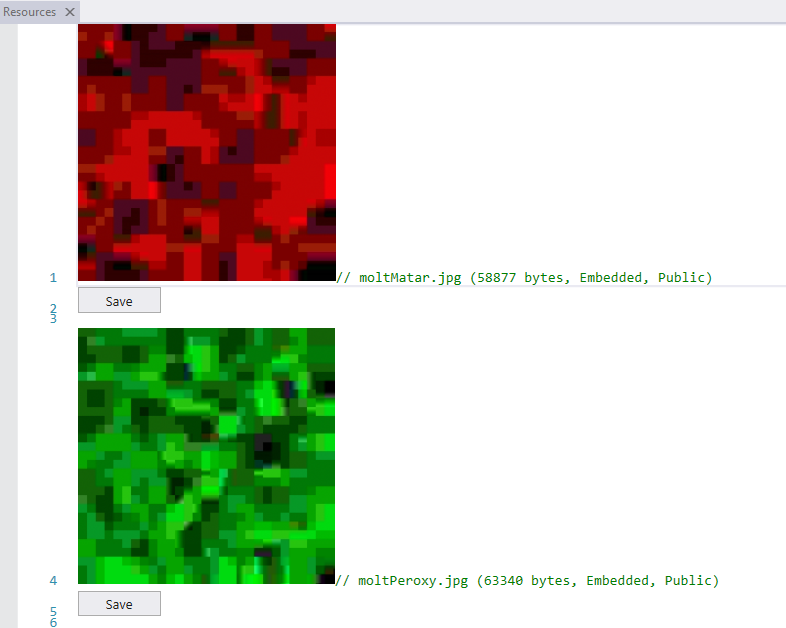

El binario que recibimos es el dropper de un conocido malware, el stealer RedLine. La versión adquirida del stealer utiliza una técnica interesante para ocultar su carga maliciosa, que está codificada en el bit menos significativo de las imágenes que se almacenan en la sección de recursos del dropper, así como la clave y los bytes IV para su descifrado AES.

Imágenes incrustadas con carga maliciosa

Rutina de descifrado de la carga útil

Tras descifrar la carga útil, el dropper inicia un proceso legítimo llamado aspnet_compiler.exe, que forma parte de Microsoft .NET Framework, y le inyecta la carga útil.

Rutina de inyección de la carga útil

Infraestructura

Para colocar páginas señuelo, los malhechores registran nombres de dominio engañosos, como blender3d-software[.]net, blender3d-software[.]org. Hemos encontrado más de 50 dominios similares alojados en la misma dirección IP (91.229.23[.]200). Estos nombres de dominio también fingen ser otros sitios de distribución de software. Por ejemplo, afterburner-software[.]org, tradingviews-software[.]org, unity-download[.]com.

La carga maliciosa podría almacenarse en el mismo sitio (por ejemplo, hxxps[://]blahder3dsoft[.]store/Blender[.]rar) que la página de destino o en el servicio público, que puede utilizarse como servicio de alojamiento de archivos (MediaFire o GitHub).

Conclusiones

Observamos un incremento en la distribución de familias de malware a través de campañas de Google Ads, para ser más exactos, mediante anuncios de búsqueda. Los actores de las amenazas utilizan sitios web falsos que fingen ser los de proveedores de software legítimos para atraer a las víctimas, y pagan anuncios para promocionarlos. Utilizan typosquatting y combosquatting para sus dominios web maliciosos, algo que se ha convertido en una técnica habitual en los últimos meses. En algunos casos, como el que hemos descrito en este artículo, los creadores de amenazas también se aseguran de instalar el software deseado junto con su carga maliciosa.

En las últimas campañas hemos observado sobre todo malware del tipo stealer, como RedLine o Rhadamanthys, que también es conocido por utilizar técnicas de publicidad maliciosa para llegar a las víctimas y robar datos de las máquinas infectadas.

Por el tipo de distribución podemos concluir que los creadores de la amenaza se dirigen a víctimas de todo el mundo, tanto individuales como corporativos.

Publicidad maliciosa a través de motores de búsqueda