Cifras del ano

En 2017 se detectaron:

- 5 730 916 paquetes de instalacion maliciosos;

- 94 368 troyanos bancarios moviles;

- 544 107 troyanos extorsionadores moviles.

Tendencias del año

Los programas maliciosos para root no se rinden

En los últimos años, los troyanos móviles que adquieren privilegios de root (rooting malware) se han mantenido como la mayor amenaza para los usuarios de dispositivos Android. Esto se debe a que muy difíciles de detectar, tienen amplias posibilidades y los delincuentes les dan una gran difusión. La tarea principal del malware para root es mostrar al usuario la mayor cantidad posible de publicidad e instalar aplicaciones de publicidad sin que se dé cuenta. Algunos programas publicitarios maliciosos ponen tanto empeño en su tarea, que hacen imposible usar el dispositivo infectado debido a la constante aparición de ventanas publicitarias y la enorme lentitud en la ejecución de los comandos del propietario.

Aprovechando las vulnerabilidades del sistema para obtener privilegios de root, este malware puede hacer casi cualquier cosa en el dispositivo. Para arraigarse, los troyanos instalan sus módulos en las carpetas del sistema, protegiéndolos así de ser eliminados. A veces, ni siquiera restablecer el sistema a la configuración de fábrica consigue eliminar el malware del dispositivo, como en el caso de Ztorg. Vale decir que este troyano usó varios canales para difundirse, entre ellos Play Store: allí encontramos casi 100 aplicaciones infectadas por varias modificaciones de Ztorg. Una de estas aplicaciones se había instalado más de un millón de veces (de acuerdo con las estadísticas del sitio).

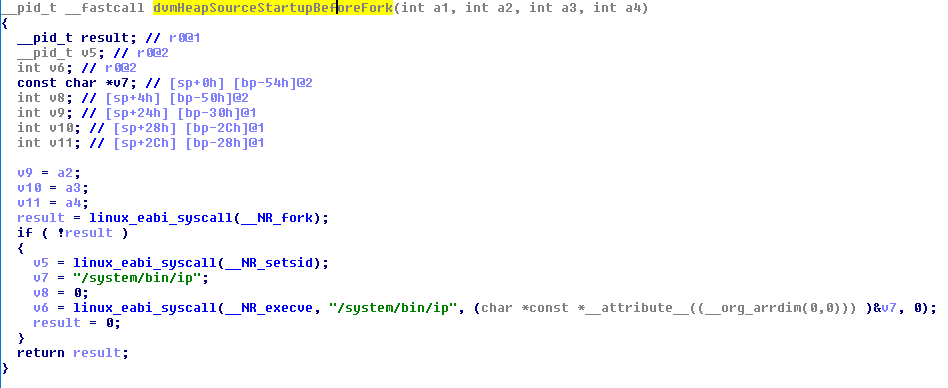

Analicemos otro ejemplo, el malware para root Trojan.AndroidOS.Dvmap.a. Usando privilegios de superusuario, este malware agregaba su código malicioso a las bibliotecas del sistema. También se distribuía a través de la tienda oficial de aplicaciones Google Play Store, desde donde se la descargó más de 50 000 veces.

Biblioteca del sistema infectada por Trojan.AndroidOS.Dvmap.a

Biblioteca del sistema infectada por Trojan.AndroidOS.Dvmap.a

El número de usuarios atacados por el malware para root en 2017 disminuyó en comparación con el año anterior. Sin embargo, este tipo de malware sigue siendo uno de los más populares: casi la mitad de los troyanos de nuestro TOP 20 pertenecen a familias que puede obtener acceso root. Consideramos que la reducción de su popularidad entre los delincuentes está vinculada con la disminución del número de dispositivos que funcionan con versiones antiguas de Android, que son el blanco del malware. Según Kaspersky Lab, la proporción de usuarios de dispositivos con Android 5.0 ha disminuido del 85% en 2016 al 57% en 2017. Al mismo tiempo, la proporción de usuarios de Android 6.0 y versiones superiores se ha duplicado, del 21% al 50% (el 6% de los usuarios actualizó el sistema operativo en 2016 y el 7% en 2017). Para las nuevas versiones de Android todavía no hay vulnerabilidades difundidas que permitan obtener derechos de root, con lo que se dificulta el funcionamiento del malware para root.

Los troyanos de la familia Ztorg que se propagaban desde la tienda Google Play Store tenían una amplia e insistente presencia en la publicidad

Los troyanos de la familia Ztorg que se propagaban desde la tienda Google Play Store tenían una amplia e insistente presencia en la publicidad

Pero la disminución de la popularidad no significa que los hackers que desarrollaron estos troyanos hayan decidido abandonarlos por completo. Parte del malware sigue inundando dispositivos con publicidad, descargando e iniciando la instalación de varias aplicaciones, sólo que ahora lo hace sin explotar vulnerabilidades para obtener privilegios de root. De hecho, no son tan fáciles de eliminar, porque recurren al uso de diferentes características del sistema, tales como las posibilidades que tiene el administrador del dispositivo.

Por supuesto, durante el año, los atacantes trataron de mejorar o modificar las posibilidades de sus troyanos, con el objetivo de preservar y aumentar sus beneficios. En particular, descubrimos que la familia de troyanos Ztorg trata de robar dinero de una manera que les es nueva, mediante el envío de mensajes de texto de pago. Dos de estos troyanos, que los productos de Kaspersky Lab detectan como Trojan-SMS.AndroidOS.Ztorg.a, se han descargado miles de veces desde Google Play Store. Además, hemos sido capaces de encontrar módulos adicionales para los troyanos “comunes” de la familia Ztorg, que no sólo podían enviar mensajes de texto de pago, sino también robar el dinero de las cuentas de los usuarios, haciendo clic en sitios de suscripciones WAP. Para lograrlo, estos programas maliciosos usan un archivo JS especial, que se descarga del servidor de los delincuentes.

Trojan-SMS.AndroidOS.Ztorg.a en Google Play Store

Trojan-SMS.AndroidOS.Ztorg.a en Google Play Store

El regreso del malware que hace clic en WAP

No solo los autores de malware para root pusieron su atención en las suscripciones WAP: en 2017, detectamos una gran cantidad de nuevos “Troyanos WAP“. A pesar de que este comportamiento no es nuevo (el troyano Trojan-SMS.AndroidOS.Podec lo ha estado haciendo desde 2015), es precisamente el año pasado cuando tuvo lugar el crecimiento del número de malware que hacer clic en suscripciones WAP.

Mientras muestra al usuario una interfaz normal, Trojan-Clicker.AndroidOS.Xafekopy le roba su dinero.

Mientras muestra al usuario una interfaz normal, Trojan-Clicker.AndroidOS.Xafekopy le roba su dinero.

El funcionamiento básico de estos troyanos es el siguiente: reciben una lista de enlaces desde su servidor de administración, siguen estos enlaces y “hacen clic” en determinados elementos de la página de destino usando un archivo JS especialmente creado para este propósito. En algunos casos, los programas maliciosos visitan páginas normales de publicidad (es decir, roban el dinero de los anunciantes, no el del usuario), en otros casos visitan páginas que tienen suscripciones WAP y que cobran dinero de la cuenta móvil de la víctima.

Parte del archivo JS utilizado por Trojan-Clicker.AndroidOS.Xafekopy para hacer clic en botones

Parte del archivo JS utilizado por Trojan-Clicker.AndroidOS.Xafekopy para hacer clic en botones

Por lo general, una página con suscripción WAP redirige a una página que pertenece al operador de telefonía móvil, donde el usuario debe confirmar que está dispuesto a pagar por los servicios. Pero esto no detiene a los troyanos, que también saben hacer clic en estas páginas. Además, son capaces de interceptar y eliminar los SMS del operador de telefonía móvil que contienen información sobre el costo de los servicios.

El activo desarrollo de los troyanos bancarios móviles

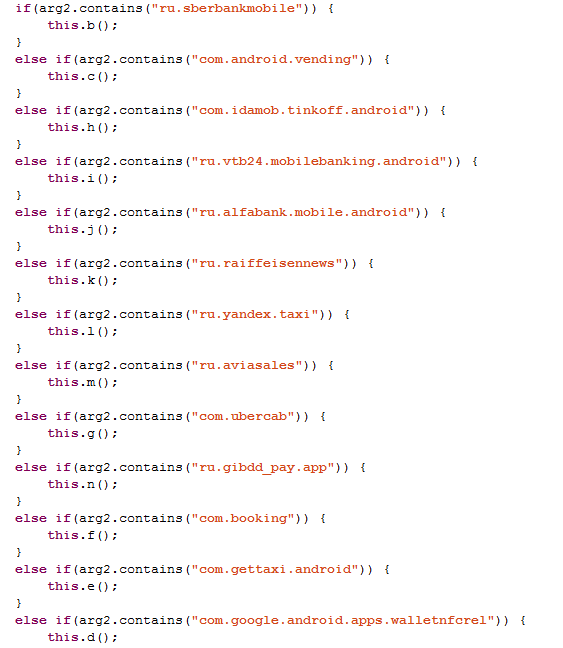

Los programas bancarios maliciosos móviles también se desarrollaron activamente en 2017 y aparecieron nuevas técnicas para robar dinero. Encontramos que una de las modificaciones del malware bancario móvil FakeToken comenzó a atacar no sólo las aplicaciones financieras, sino también las aplicaciones para pedir taxis, reservar hoteles y entradas, etc. El troyano cubre con su ventana de phishing estas aplicaciones y le solicita al usuario que ingrese la información de la tarjeta bancaria. Cabe señalar que tales acciones parecen bastante naturales: las aplicaciones atacadas están diseñadas para realizar pagos, lo que significa que pueden solicitar este tipo de datos.

Código del troyano Trojan-Banker.AndroidOS.Faketoken.q

Código del troyano Trojan-Banker.AndroidOS.Faketoken.q

En las últimas versiones del sistema operativo Android han aparecido muchas diferentes herramientas diseñadas para evitar que los programas maliciosos realicen acciones maliciosas. Pero los troyanos bancarios están en constante búsqueda de maneras de eludir las nuevas restricciones y en 2017 vimos algunos ejemplos sorprendentes. Así, en julio descubrimos una nueva modificación de Trojan-Banker.AndroidOS.Svpeng.AE, que podría asignarse a sí mismo todos los permisos necesarios. El malware evadía todas las limitaciones mediante el uso de la función “Accesibilidad” de Android, diseñada para crear aplicaciones que las personas de posibilidades limitadas puedan usar con comodidad. El troyano pide al usuario que permita el uso de la accesibilidad, y luego se da a sí mismo permiso para enviar y recibir SMS, leer contactos, hacer llamadas, etc. Además, el troyano se suma a la lista de administradores del dispositivo y, posteriormente, impide que lo eliminen de esta lista y, en consecuencia, del sistema. El malware también puede robar datos que la víctima introduce en las interfaces de otras aplicaciones, es decir, funciona como un keylogger.

Svpeng se agregó a sí mismo a la lista de administradores del dispositivo

Svpeng se agregó a sí mismo a la lista de administradores del dispositivo

En agosto, encontramos otro representante de los troyanos móviles Svpeng, que utiliza las características especiales de accesibilidad. Esta modificación perseguía otros propósitos: bloqueaba el funcionamiento del dispositivo y cifraba los archivos de usuario. El malware exigía el rescate en bitcoins.

Trojan-Banker.AndroidOS.Svpeng.AG. exige un rescate

Trojan-Banker.AndroidOS.Svpeng.AG. exige un rescate

El ascenso y descenso del número de programas extorsionistas móviles

Durante la primera mitad de 2017 vimos un rápido crecimiento del número de nuevos paquetes de instalación de troyanos móviles extorsionistas. Durante este período encontramos 1,6 veces más archivos que en todo el año de 2016. Pero luego, a partir junio del 2017, las estadísticas volvieron a sus valores normales. Lo interesante es que el crecimiento se debió solo una familia, Ramson.AndroidOS.Congur, que es responsable de más del 83% de todos los paquetes de instalación de troyanos móviles extorsionistas descubiertos en 2017. En su mayoría son programas maliciosos muy sencillos, que cambian el código PIN (o ponen uno, si no lo había) en el dispositivo y le piden al propietario que se ponga en contacto con los delincuentes mediante el mensajero QQ.

A lo largo del año, los extorsionadores móviles han mantenido su simplicidad y efectividad, sus posibilidades y técnicas prácticamente no han cambiado: superponer su ventana a todas las demás ventanas para bloquear el dispositivo. Cabe señalar que en dos populares familias de troyanos bancarios, Svpeng y Faketoken, aparecieron modificaciones que pueden cifrar los archivos del usuario, pero en general, las funciones de los cifradores no obtuvieron popularidad entre los troyanos móviles.

Estadística

En 2017 detectamos 5 730 916 paquetes de instalación de programas maliciosos móviles, casi el 33% menos que el año pasado, pero más que en cualquier otro año anterior, y casi el doble del total de 2015.

A pesar de la disminución en el número de paquetes de instalación maliciosos detectados, en 2017 registramos un aumento en el número de ataques de software malicioso para dispositivos móviles: 42,7 millones (contra 40 millones en 2016).

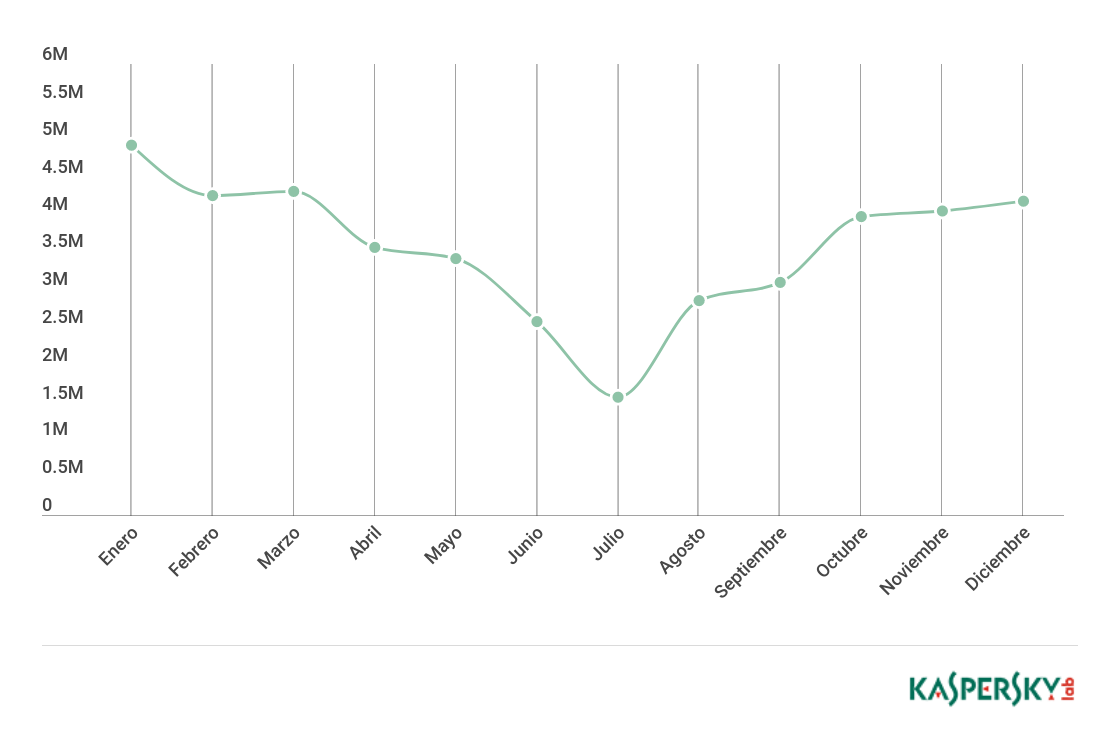

Número de ataques neutralizados por los productos de Kaspersky Lab, 2017

Número de ataques neutralizados por los productos de Kaspersky Lab, 2017

El número de usuarios atacados también siguió aumentando: en el período comprendido entre principios de enero y finales de diciembre de 2017 Kaspersky Lab protegió a 4 909 900 usuarios únicos de dispositivos Android, un 120% más que en 2016.

Número de usuarios de productos protegidos por los productos de Kaspersky Lab, 2017

Número de usuarios de productos protegidos por los productos de Kaspersky Lab, 2017

Geografía de las amenazas móviles

Se detectaron ataques de software móvil malicioso en más de 230 países y territorios del mundo.

Geografía de las amenazas móviles (número de usuarios atacados, 2017)

Geografía de las amenazas móviles (número de usuarios atacados, 2017)

TOP 10 países según el porcentaje de usuarios atacados por malware móvil:

| País* | % ** | |

| 1 | Irán | 57,25 |

| 2 | Bangladesh | 42,76 |

| 3 | Indonesia | 41,14 |

| 4 | Argelia | 38,22 |

| 5 | Nigeria | 38,11 |

| 6 | China | 37,63 |

| 7 | Costa de Marfil | 37,12 |

| 8 | India | 36,42 |

| 9 | Nepal | 34,03 |

| 10 | Kenia | 33,20 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos atacados en el país, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.</p style=”text-align:center”>

Irán (57,25%), que el año pasado ocupó el segundo lugar en nuestro TOP10, subió al primer lugar, intercambiando lugares con Bangladesh. Según los resultados del año, más de la mitad de nuestros usuarios móviles en Irán se enfrentaron a malware móvil: los más comunes fueron los programas publicitarios de la familia Ewind y los troyanos de la familia Trojan.AndroidOS.Hiddapp.

En Bangladesh (42,76%), que se encuentra en el segundo lugar de la clasificación, los usuarios se toparon con más frecuencia con programas de publicidad, así como con el troyano Trojan.AndroidOS.Agent.gp. Este programa malicioso puede robar dinero de los usuarios haciendo llamadas a números de pago adicional.

En todos los países de esta clasificación, los programas maliciosos más populares son aquellos cuyo principal medio de monetización es la publicidad. Hay que destacar que en India (36,42%), que está en el octavo lugar de esta clasificación, el malware más popular fue AdWare.AndroidOS.Agent.n. Este malware puede hacer clics -sin que el usuario se dé cuenta- en páginas web, en su mayoría publicitarias, generando ganancias al “mostrar” publicidad al usuario. Otros de los programas maliciosos más comunes en la India son los troyanos de la familia Loapi, que también ganan dinero haciendo clic en páginas web.

Tipos de malware móvil

En 2017, decidimos agregar a la lista un tipo de Trojan-Clicker, que antes figuraba en la categoría “Otros”, debido al activo desarrollo y crecimiento de la popularidad de estos programas maliciosos.

Distribución por tipo de las nuevas amenazas móviles en 2016 y 2017

Distribución por tipo de las nuevas amenazas móviles en 2016 y 2017

El más significativo, en comparación con el año pasado, fue el aumento del número de detecciones de nuevas amenazas del tipo Trojan-Ransom (5,2 puntos porcentuales), que hasta superó las amenazas del tipo RiskTool, que a su vez crecieron en 4,4 puntos porcentuales y alcanzaron el 47,7%. Recordemos que el año pasado RiskTool fue la categoría de más rápido crecimiento. El número de amenazas de este tipo creció 24 pp en 2016.

Por tercer año consecutivo, la proporción de paquetes de instalación del tipo Trojan-SMS entre el total de archivos detectados se ha reducido del 11% al 4,5%. Al igual que en 2016, esta es la caída más notable.

A diferencia de 2016, cuando los programas maliciosos como Trojan-Dropper mostraron crecimiento, en 2017 registramos una disminución en el número de paquetes de instalación de este tipo equivalente a 2,8 puntos porcentuales.

TOP 20 de programas maliciosos móviles

La siguiente clasificación de malware no incluye software potencialmente no deseado, como Risktool y AdWare (software publicitario).

| Veredicto | % * | |

| 1 | DangerousObject.Multi.Generic | 66,99% |

| 2 | Trojan.AndroidOS.Boogr.gsh | 10,63% |

| 3 | Trojan.AndroidOS.Hiddad.an | 4,36% |

| 4 | Trojan-Dropper.AndroidOS.Hqwar.i | 3,32% |

| 5 | Backdoor.AndroidOS.Ztorg.a | 2,50% |

| 6 | Backdoor.AndroidOS.Ztorg.c | 2,42% |

| 7 | Trojan.AndroidOS.Sivu.c | 2,35% |

| 8 | Trojan.AndroidOS.Hiddad.pac | 1,83% |

| 9 | Trojan.AndroidOS.Hiddad.v | 1,67% |

| 10 | Trojan-Dropper.AndroidOS.Agent.hb | 1,63% |

| 11 | Trojan.AndroidOS.Ztorg.ag | 1,58% |

| 12 | Trojan-Banker.AndroidOS.Svpeng.q | 1,55% |

| 13 | Trojan.AndroidOS.Hiddad.ax | 1,53% |

| 14 | Trojan.AndroidOS.Agent.GP | 1,49% |

| 15 | Trojan.AndroidOS.Loapi.b | 1,46% |

| 16 | Trojan.AndroidOS.Hiddapp.u | 1,39% |

| 17 | Trojan. androides. Agent. RX | 1,36% |

| 18 | Trojan.AndroidOS.Triada.dl | 1,33% |

| 19 | Trojan.AndroidOS.Iop.c | 1,31% |

| 20 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,29% |

* Porcentaje de usuarios atacados por este programa malicioso, del total de usuarios atacados</p style=”text-align:center”>

El primer lugar en nuestro Top 20 de 2017, al igual que los años anteriores, lo ocupa el veredicto DangerousObject.Multi.Generic (66,99%), que aplicamos para el malware que se detecta mediante tecnologías de nube. Estas se utilizan cuando las bases de datos antivirus todavía no tienen firmas ni métodos heurísticos para detectar determinados tipos de malware. Así se detecta el malware más reciente.

El segundo lugar lo ocupa el veredicto Trojan.AndroidOS.Boogr.gsh (10,63%). Este veredicto lo reciben los archivos reconocidos como perjudiciales por nuestro sistema de aprendizaje automático. Los troyanos más populares, detectados mediante este veredicto en 2017, fueron los troyanos publicitarios y los troyanos que hacen clic.

En el tercer lugar está el troyano móvil Trojan.AndroidOS.Hiddad.an (4,36%). Este malware se presenta como un juego o programa popular. Su tarea es la exhibición agresiva de publicidad, y su principal “público” está en Rusia. Después iniciarse, Trojan.AndroidOS.Hiddad.an descarga la aplicación por la que se hacía pasar, y al instalarla solicita derechos de administrador del dispositivo para evitar que lo desinstalen.

El cuarto lugar lo ocupa Trojan-Dropper.AndroidOS.Hqwar.i (3,32%). Este veredicto se asigna a los troyanos protegidos por un determinado empaquetador u ofuscador. Por lo general los usan los programas maliciosos móbiles (de las familias Asacub, Faketoken y Svpeng). Otro veredicto con el que se detecta este empaquetador, Trojan-Dropper.AndroidOS.Hqwar.gen (1,29%), se ubica en el vigésimo puesto de la clasificación.

El quinto y el sexto lugar los ocupan los miembros de la familia Backdoor.AndroidOS.Ztorg, que son troyanos publicitarios que usan derechos de superusuario para instalar, sin llamar la atención del usuario, varias aplicaciones y para protegerse de la eliminación. Recordemos que en 2016 un representante de esta familia ocupó el segundo lugar en la misma lista. Vale la pena señalar que en 2017 la calificación incluyó doce troyanos publicitarios, la misma cantidad que en 2015, pero menos que en 2016.

En el décimo lugar está el troyano Trojan-Dropper.AndroidOS.Agent.hb (1,63%). Este malware descifra y lanza otro troyano, Trojan.AndroidOS.Loapi.b, que es un representante de la familia Loaipi y ocupa el puesto quince en nuestra lista. Es un complejo malware modular cuya funcionalidad depende de los módulos que descarga desde el servidor de los delincuentes. Nuestra investigación demostró que en su arsenal hay módulos para enviar SMS de pago, minería de criptomonedas y hacer clics en sitios con suscripciones WAP.

En el duodécimo lugar está Trojan-Banker.AndroidOS.Svpeng.q, que en 2016 fue el troyano de banca móvil más popular. Recordemos que entonces los atacantes lo distribuyeron a través de la red publicitaria AdSense. Este troyano utiliza ventanas de phishing para robar datos de tarjetas de crédito, así como para atacar sistemas de banca por SMS.

El decimocuarto lugar fue para el troyano Trojan.AndroidOS.Agent.gp, capaz de realizar llamadas a números de tarificación adicional. Utiliza derechos de administrador del dispositivo para contrarrestar su eliminación.

Troyanos bancarios móviles

En 2016 detectamos 94 368 paquetes de instalación de troyanos bancarios móviles, 1,3 veces más que el año pasado.

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab en 2017

Número de paquetes de instalación de troyanos bancarios móviles detectados por Kaspersky Lab en 2017

En 2017, los troyanos bancarios móviles atacaron a 259 828 usuarios en 164 países.

Geografía de las amenazas bancarias móviles (número de usuarios atacados, 2017)

Geografía de las amenazas bancarias móviles (número de usuarios atacados, 2017)

TOP 10 de países por el porcentaje de usuarios atacados por troyanos bancarios móviles, del total de usuarios atacados

| País* | % ** | |

| 1 | Rusia | 2,44 |

| 2 | Australia | 1,14 |

| 3 | Turquía | 1,01 |

| 4 | Uzbekistán | 0,95 |

| 5 | Kazajistán | 0,68 |

| 6 | Tayikistán | 0,59 |

| 7 | Moldavia | 0,56 |

| 8 | Ucrania | 0,52 |

| 9 | Letonia | 0,51 |

| 10 | Bielorrusia | 0,40 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos del país atacados por troyanos bancarios móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.</p style=”text-align:center”>

La clasificación de países apenas ha cambiado en comparación con 2017, la abandonaron Corea y China, pero aparecieron Turquía y Letonia.

El primer lugar, como el año pasado, lo ocupa Rusia, donde el 2,44% de los usuarios se toparon con troyanos bancarios móviles. En Rusia, las familias Asacub, Svpeng y Faketoken fueron las más difundidas.

En Australia (1,14%), los representantes de las familias de los programas maliciosos bancarios Acecard y Marcher fueron los más activos. En Turquía, ubicada en el tercer lugar, las familias más activas de programas maliciosos bancarios móviles fueron Gugi y Asacub.

En todos los demás países de nuestro TOP 10, las familias de troyanos bancarios Faketoken y Svpeng fueron las que tuvieron una propagación más activa. En particular, es el segundo año consecutivo que el representante de la familia Trojan-Banker.AndroidOS.Svpeng.q se convierte en el troyano bancario móvil más popular: con él se topó casi el 20% de los usuarios atacados por malware móvil en 2017. La familia más popular de troyanos bancarios móviles en 2017 fue Asacub: sus representantes atacaron casi a uno de cada tres usuarios afectados por troyanos móviles.

Troyanos extorsionistas móviles

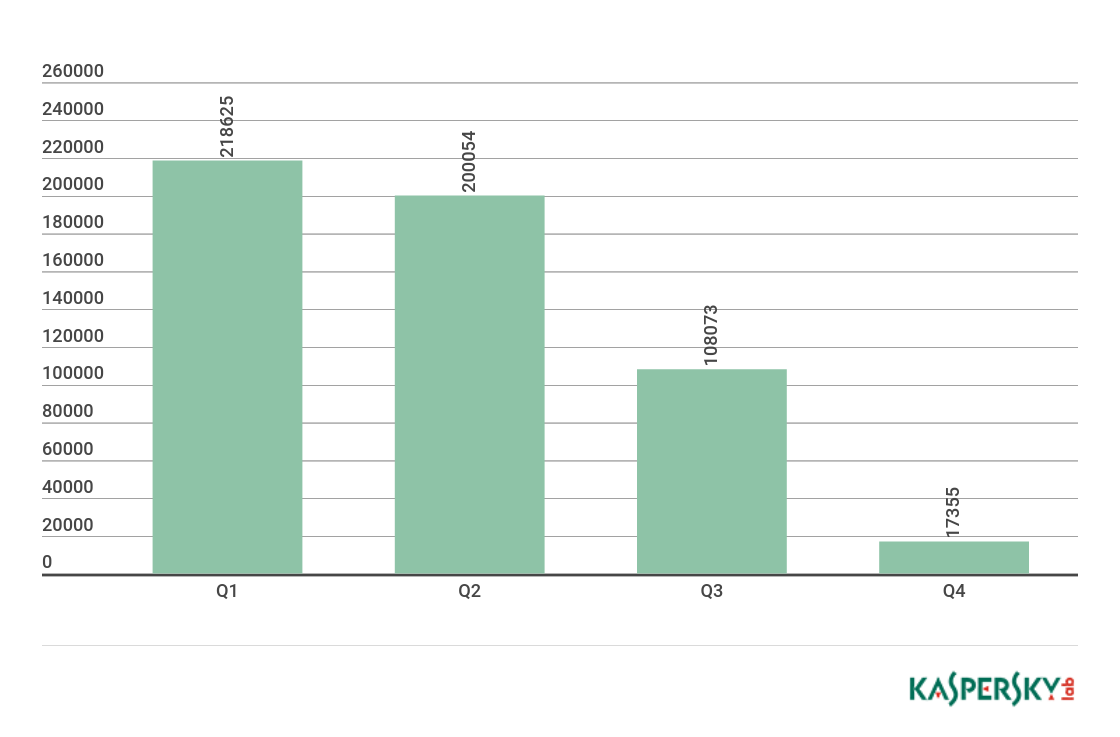

En 2017, el número de paquetes de instalación de troyanos extorsionistas móviles continuó creciendo: se encontraron 544 107 paquetes, el doble que en 2016, y 17 veces más que en 2015.

Este crecimiento se debió en gran medida a las actividades de la familia Trojan-Ransom.AndroidOS.Congur. Hacia el cuarto trimestre, la familia Congur casi había dejado de generar nuevos paquetes de instalación, lo que se reflejó de inmediato en las estadísticas.

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky Lab (primer trimestre de 2017 – cuarto trimestre de 2017)

Número de paquetes de instalación de troyanos extorsionistas móviles detectados por Kaspersky Lab (primer trimestre de 2017 – cuarto trimestre de 2017)

En 2017, los productos de Kaspersky Lab protegieron de los extorsionadores móviles a 110 184 usuarios de 161 países.

Geografía de los programas extorsionadores móviles (número de usuarios atacados, 2017)

Geografía de los programas extorsionadores móviles (número de usuarios atacados, 2017)

TOP 10 de países por la cantidad de usuarios atacados por Trojan-Ramson, del total de todos los usuarios atacados

| País* | % ** | |

| 1 | EE.UU. | 2,01 |

| 2 | Kazajistán | 1,35 |

| 3 | Bélgica | 0,98 |

| 4 | Italia | 0,98 |

| 5 | Corea | 0,76 |

| 6 | Polonia | 0,75 |

| 7 | Canadá | 0,71 |

| 8 | México | 0,70 |

| 9 | Alemania | 0,70 |

| 10 | Rumania | 0,55 |

* Hemos excluido de la clasificación a los países donde el número de usuarios del antivirus móvil de Kaspersky Lab durante el periodo analizado fue menor a 25 000.

** Porcentaje de usuarios únicos en el país atacados por programas extorsionistas móviles, del total de usuarios del antivirus móvil de Kaspersky Lab en el país.</p style=”text-align:center”>

En 2017, el país que sufrió más ataques de los programas extorsionistas móviles fue EE.UU. Los ataques afectaron al 2% de los usuarios. Los troyanos extorsionistas más populares en este país fueron los representantes de la familia Trojan-Ransom.AndroidOS.Svpeng, al igual que el año pasado, cuando EE.UU. ocupaba el segundo puesto de la lista. Entonces, el primer lugar lo ocupaba Alemania, pero en 2017, debido a la disminución de la actividad de la familia Trojan-Ransom.AndroidOS.Fusob (0,70%) bajó al noveno puesto. Sin embargo, la familia Fusob siguió siendo la más activa en Alemania.

En Kazajstán (1,35%), situado en el segundo lugar de la clasificación, la familia más activa de ransomware fue Trojan-Ransom.AndroidOS.Small. En Corea (0,76%), país que ocupó el quinto lugar en la clasificación, la mayoría de los usuarios fueron atacados por la familia de Trojan-Ransom.AndroidOS.Congur. En todos los demás países que conforman el TOP 10, los más activos fueron los representantes de las familias de Fusob y Zebt.

Conclusión

Durante los últimos años los troyanos publicitarios se han mantenido como una de las principales amenazas para los usuarios de dispositivos Android. En primer lugar, porque están muy difundidos: ocupan más de la mitad de los puestos en nuestras estadísticas. En segundo lugar, porque son peligrosos: muchos programas maliciosos explotan vulnerabilidades en el sistema para obtener derechos de root. Al hacerlo, los troyanos tienen el control total sobre el sistema y pueden, por ejemplo, instalar sus módulos en carpetas del sistema para impedir que los borren. Como resultado, en algunos casos ni siquiera restablecer el dispositivo a los ajustes de fábrica sirve de ayuda contra ellos.

Pero las vulnerabilidades conocidas que permiten obtener derechos de superusuario sólo se encuentran en dispositivos antiguos, y su porcentaje está disminuyendo. Con esto, los troyanos publicitarios se enfrentan cada vez más a dispositivos en los que no pueden arraigarse. Esto significa que el usuario tiene la posibilidad de deshacerse del malware tan pronto como comience a mostrar anuncios de forma agresiva o instalar nuevas aplicaciones. Por lo tanto, es probable que veamos más troyanos publicitarios que no muestran publicidad al usuario, sino que discretamente hagan clic en ella, ayudando a que el dinero de los anunciantes pase al bolsillo de los delincuentes. Es posible que el usuario no note este comportamiento, ya que los principales signos de infección son el aumento del consumo de la batería y del tráfico.

Los troyanos que atacan sitios con suscripciones WAP también operan de la misma manera. Reciben una lista de enlaces de su servidor de administración, que conducen a páginas donde “hacen clic” en varios elementos utilizando el archivo JS recibido del servidor de los delincuentes. Su principal diferencia es que no sólo hacen clic en los enlaces publicitarios, sino también en los sitios con suscripciones WAP, lo que lleva al robo de dinero de la cuenta móvil del usuario. Este tipo de ataque ha existido desde hace varios años, pero fue en 2017 que tales troyanos tuvieron un aumento notable en su número, y asumimos que esta tendencia puede continuar durante el próximo año.

En 2017 descubrimos varios troyanos modulares, una de cuyas formas de monetización es robar dinero a través de suscripciones WAP. Pero algunos de ellos también tenían módulos para la minería de criptomonedas. El aumento de los precios de las criptomonedas hace que la minería sea más rentable, aunque el rendimiento de los dispositivos móviles no sea tan alto. Uno de los efectos colaterales de la minería es que conduce a un rápido consumo de batería, y en algunos casos incluso a que el dispositivo quede fuera de servicio. Además, hemos descubierto algunos nuevos troyanos que se hacen pasar por aplicaciones útiles, pero en realidad se dedican a producir criptomonedas en el dispositivo infectado. Si en 2018 el crecimiento de las criptomonedas continúa, entonces lo más probable es que veamos muchos más mineros nuevos.

Virología móvil 2017

Edouardo

Todos estos malware están diseñados para dañar nuestras transacciones aparentemente. Con la vulnerabilidad de los sistemas y los casos de piratería que nunca dejamos de escuchar, incluso las plataformas más seguras están en riesgo. Espero que el nivel de seguridad ofrecido por mi cryptocurrency-global broker no falle. No quisiera terminar con malware que invada mi dispositivo y piratee mi billetera.

Mari

¿Existe alguna forma de acabar con Trojan.AndroidOS.Ztorg.ag para recuperar el control sobre mi tablet? Funcionaba de maravilla hasta que este virus la invadió.