Hay dos tipos principales de fraudes en línea destinados a robar los datos y el dinero de los usuarios: el phishing y las estafas. El phishing es, ante todo, una técnica que los ciberdelincuentes utilizan para conseguir que las víctimas entreguen información confidencial, como credenciales o datos de tarjetas bancarias, mientras que en las estafas se usa ingeniería social para inducir al usuario a transferir dinero a los propios ciberdelincuentes.

Historia del phising y las estafas

El término “phishing” se utilizó por primera vez en 1996, cuando los ciberdelincuentes atacaron a los usuarios de lo que entonces era America Online (AOL), el mayor proveedor de servicios de Internet. Los estafadores enviaban mensajes en nombre de los empleados de AOL pidiendo a los usuarios que confirmaran sus cuentas o que enviaran sus datos de pago. Este método de extracción de datos personales se mantiene vigente hoy en día y, lamentablemente, sigue dando resultados.

Las estafas surgieron en la época de los 90. Cuando los bancos empezaron a introducir activamente sistemas de banca por Internet, los estafadores enviaban a los usuarios mensajes SMS haciéndose pasar por familiares, pidiéndoles que transfirieran urgente dinero a las cuentas indicadas en el mensaje.

A principios de la década de 2000, el tema de la caridad se hizo popular en las estafas. Por ejemplo, tras el gran terremoto en las costas del Océano Índico en 2004, los usuarios recibieron cartas de organizaciones benéficas falsas pidiéndoles que donaran dinero a las víctimas. Al mismo tiempo, los phishers se pasaron a los sistemas de pago y a los bancos online. Como las cuentas de los usuarios sólo estaban protegidas por contraseña, a los atacantes les bastaba con averiguarlas para obtener acceso al dinero de otras personas. Lo hacían enviando correos electrónicos en nombre de empresas como PayPal, pidiendo a los usuarios que visitaran un sitio web falso con el logotipo del servicio e introdujeran sus credenciales. Para hacer que los sitios lucieran auténticos, los atacantes registraban varios dominios con nombres muy similares al del original, con una diferencia de dos o tres letras. Un usuario desatento podría confundir un sitio web falso con el sitio web real de un banco o sistema de pago. Los estafadores también suelen utilizar información personal de las redes sociales de las víctimas para que sus ataques sean más selectivos y, por tanto, se aseguren el éxito.

Por consiguiente, el fraude en línea se hizo cada vez más sofisticado y convincente. Los ciberdelincuentes han aprendido a falsificar los sitios web oficiales de las marcas, haciéndolos prácticamente indistinguibles del original, y a encontrar nuevos trucos para embaucar a sus víctimas. Han surgido servicios de contenidos fraudulentos y el phishing se está utilizando a lo grande. Los ataques ahora no sólo afectan a las finanzas personales y los datos de los usuarios comunes, sino también a los políticos y las grandes empresas.

En este artículo, analizamos las principales tendencias, técnicas y estafas de phishing más relevantes en 2022.

Phishing y estafas: Fraudes actuales

Phishing

El phishing puede dirigirse a las credenciales de cualquier servicio en línea: banco, red social, portal gubernamental, tienda en línea, servicio postal, servicio de entrega, etc. Sin embargo, los usuarios de las marcas más conocidas tienen más probabilidades de verse comprometidos, porque hay más gente que confía en ellas y las utiliza más que las marcas menos famosas, de ahí la probabilidad de que un ataque tenga éxito.

Para conseguir la información que desean, los atacantes hacen creer a la víctima que está introduciendo datos en la página web oficial de la empresa o servicio que está utilizando, o que se los está dando a un empleado de la empresa. A menudo, los sitios web falsos no parecen ser diferentes del original, e incluso al usuario avanzado le resulta difícil detectar la trampa. Los phishers copian hábilmente la compaginación y el diseño de los sitios web oficiales, añaden detalles adicionales a sus páginas, como una sala de chat de asistencia técnica (que, sin embargo, no suele funcionar) para hacerlas más creíbles, e incluso ponen como fondo sitios web de servicios reales.

Sitio de phishing con una sala de chat de asistencia técnica

Además del phishing en línea, el phishing telefónico se ha desarrollado rápidamente en los últimos años. Los mismos estafadores llaman a la víctima o la engañan para que los llame, a fin de robarle sus datos personales y su dinero.

Mensaje falso sobre problemas de Windows, que obliga a la víctima a llamar a los estafadores

El phishing selectivo o spear phishing, que se dirige a una persona u organización específica, también está en boga. Los correos electrónicos y las páginas de phishing selectivo son más personalizados que los correos masivos, por lo que son muy difíciles de distinguir de los legítimos.

Estafas

Aunque el phishing se dirige también a las empresas, las estafas son en la mayoría de los casos una amenaza para los usuarios corrientes de Internet. La mayoría de las estafas hacen creer a las víctimas que pueden ganar mucho dinero, un valioso premio u obtener algo gratis o con un gran descuento. El objetivo principal de este tipo de amenazas es enriquecerse, pero los estafadores también pueden recopilar los datos personales de la víctima, que luego pueden vender o utilizar para tender otras trampas.

Por ejemplo, en la captura de pantalla que aparece a continuación, los atacantes afirman que la víctima ha ganado un smartphone y le piden que pague una pequeña cantidad para enviar el premio, así como que proporcione su dirección de correo electrónico, fecha de nacimiento, sexo, número de teléfono y dirección de domicilio.

Cuestionario de recogida de datos personales para enviar un smartphone “ganado” en un sorteo fraudulento

En la mayoría de los casos, los estafadores piden estos datos para convencer a la víctima de que realmente le van a enviar un premio y no se quedarán con él. Sin embargo, algunos sitios estafadores pueden conservar toda la información introducida en ellos. Esto sirve para, por ejemplo, enviar correos electrónicos maliciosos en nombre de la víctima en el futuro, utilizando el nombre y la dirección de correo electrónico de la víctima.

Además de prometer ganancias fáciles y ganar valiosos premios, los estafadores se esfuerzan para atraer a los usuarios a sitios de citas inexistentes. Por ejemplo, envían una invitación a un chat con un enlace a un recurso fraudulento y adjuntan fotos atractivas. Una vez en el sitio fraudulento, el usuario ve un anuncio en el que se indica que ese día puede obtener acceso premium a la plataforma de citas en línea por un precio mínimo. Lo único que hay que hacer es suscribirse y pagar una pequeña cuota.

Oferta para activar una cuenta premium en un sitio de citas falso

Hay otras formas de atraer a las víctimas a los sitios de estafas: “vender” bienes de alta demanda o incluso difíciles de conseguir, encontrar compañeros de viaje, etc. En general, si algo es popular entre los usuarios, los estafadores pueden utilizarlo como cebo.

Propagación

La mayoría de los ataques de phishing y estafas comienzan con el envío de correos electrónicos con enlaces a sitios fraudulentos, pero hay otros vectores de ataque alternativos que están en aumento. Hay muchos servicios de comunicación y de intercambio de información que los ciberdelincuentes también utilizan para difundir enlaces de phishing.

Mensajeros instantáneos

Un vector importante para la propagación de amenazas de tipo phishing y scam son los mensajeros como WhatsApp y Telegram.

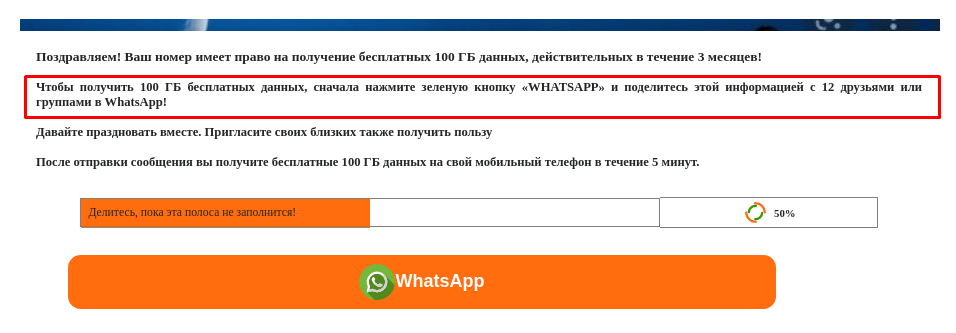

En WhatsApp, un mensaje fraudulento puede proceder de los propios ciberdelincuentes o de personas de la lista de contactos de la víctima. Los atacantes envían mensajes en nombre de marcas conocidas u organismos oficiales, pero no tienen reparos en involucrar a los usuarios en la difusión de las estafas. En particular, para recibir el regalo prometido en el mensaje, a menudo exigen que se reenvíe a todos o algunos de sus conocidos.

Los atacantes obligan a la víctima a enviar un enlace a una broma falsa a sus contactos de WhatsApp

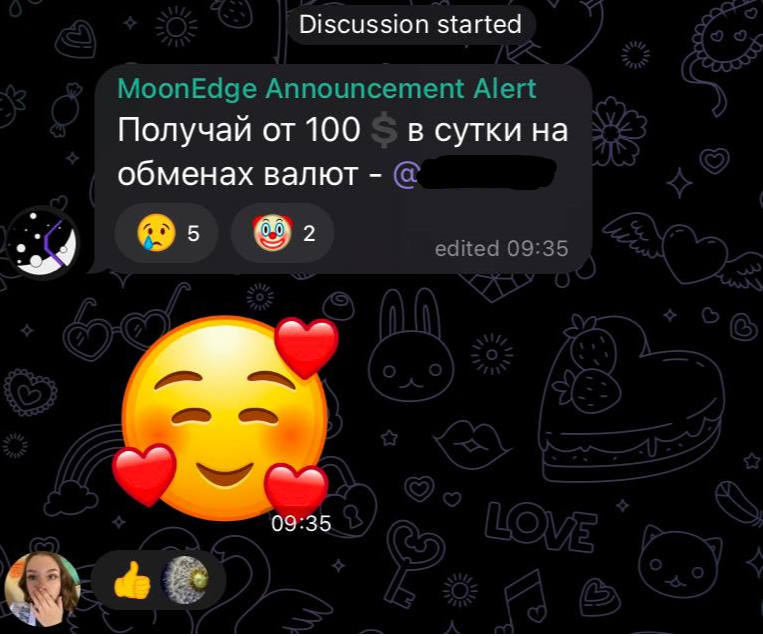

Últimamente han aparecido muchos canales en Telegram que prometen regalar premios o hacerse rico invirtiendo en criptomonedas. Tampoco es raro encontrarse con estafadores en los chats populares de Telegram, que se hacen pasar por usuarios regulares y publican “buenas ofertas”, como promesas de ayuda para ganar dinero. Los atacantes pueden utilizar bots para publicar comentarios en masa. Para revelar el secreto del dinero fácil, se anima al usuario a escribir un mensaje a los estafadores o a entrar en su canal.

Comentario en un canal de chat de Telegram que promueve las ganancias por cambio de divisas

Redes sociales

Los comentarios que ofrecen ganancias fáciles también pueden encontrarse en las redes sociales, por ejemplo, debajo de las fotos en cuentas populares, donde la probabilidad de que el mensaje sea leído es mayor que en una página con pocos seguidores. Los atacantes ofrecen seguir el enlace en la cabecera de su perfil, escribirles un mensaje privado o unirse a una sala de chat grupal secreta. Cuando estén en el chat, también les darán un enlace a un sitio de phishing o estafas. Los mensajes que prometen un trabajo bien remunerado y un enlace a una miniapp también son habituales en VK. Además, los ciberdelincuentes pueden enviar mensajes privados a los usuarios en las redes sociales, realizar campañas promocionales de sus ofertas y crear cuentas falsas prometiendo regalar valiosos obsequios, monedas de juego y tarjetas de regalo. Estos últimos se promueven a través de anuncios, hashtags o el etiquetado masivo de usuarios en publicaciones, comentarios o fotos.

Cuenta de Instagram que hace “sorteos gratuitos” de smartphones

Marketplaces

Los marketplaces actúan como intermediarios entre el usuario y el vendedor, y, hasta cierto punto, aseguran la transacción para ambas partes. Sin embargo, los estafadores también abusan de su funcionalidad. Por ejemplo, en los marketplaces rusos es muy habitual que un vendedor, por una razón u otra, no quiera comunicarse dentro del marketplace e intente trasladar la comunicación a apps de mensajería de terceros. Allí puede enviar al usuario un enlace malicioso sin temor a toparse con las defensas integradas en el mercado.

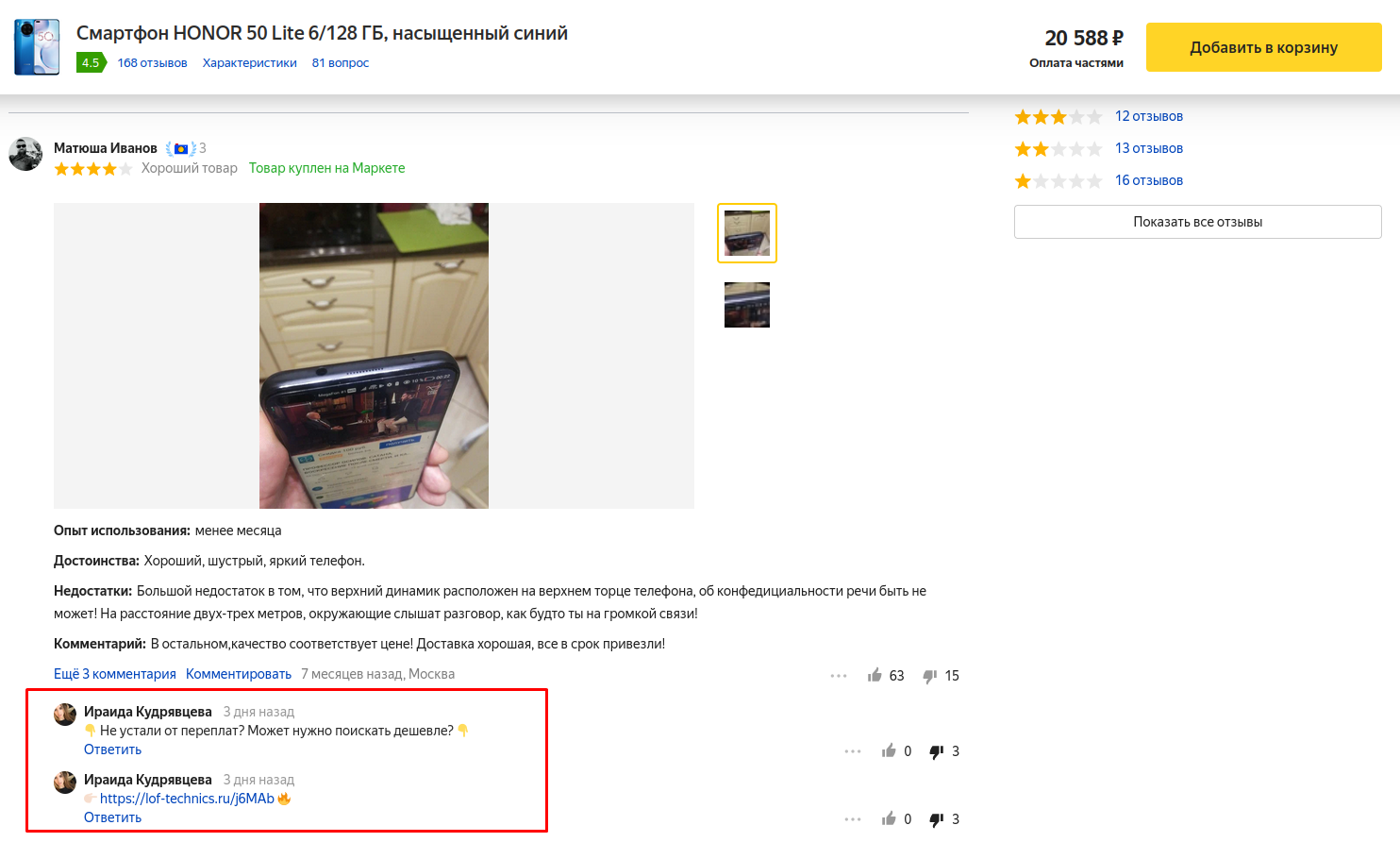

Además, los estafadores en los marketplaces suelen comentar las reseñas de productos de otros usuarios, asegurando a los posibles compradores que determinado producto puede adquirirse mucho más barato en otro sitio, y adjuntando un enlace al sitio de la estafa.

Los estafadores difunden enlaces a sitios fraudulentos a través de los comentarios de las reseñas de productos en los mercados

Técnicas de los delincuentes: En qué consisten el phishing y las estafas

Los atacantes utilizan una variedad de trucos técnicos y psicológicos para llevar a cabo sus ataques, con el fin de llegar al mayor número posible de usuarios y mantener el riesgo de detección al mínimo.

A continuación describimos las principales técnicas utilizadas en el phishing y las estafas en 2022.

Spoofing

A menudo, los estafadores intentan que un sitio web falso se parezca lo más posible al sitio web original para aumentar la confianza de la víctima en él. Esta técnica se llama spoofing. En el contexto de la suplantación de sitios web, existen dos tipos principales de spoofing:

- Domain Spoofing: Suplantación del nombre de dominio de un sitio web,

- Falsificación de contenidos: Imitación de la apariencia de un sitio web legítimo.

No es raro que los ataques utilicen ambos.

La suplantación de dominios consiste en registrar un dominio que se parezca al de una organización de interés para el atacante. Los phishers eligen este tipo de dominios para que la víctima no note nada y no considere el sitio sospechoso. La suplantación de dominios puede dividirse en tres tipos:

- El “typosquatting” es el uso del nombre de dominio original con erratas intencionales, como la falta de letras, los caracteres adicionales, la sustitución de uno o dos caracteres o la mezcla de los mismos.

Errata intencional en el dominio de Instagram.com, donde se utiliza el número 9 en lugar de la letra “g”

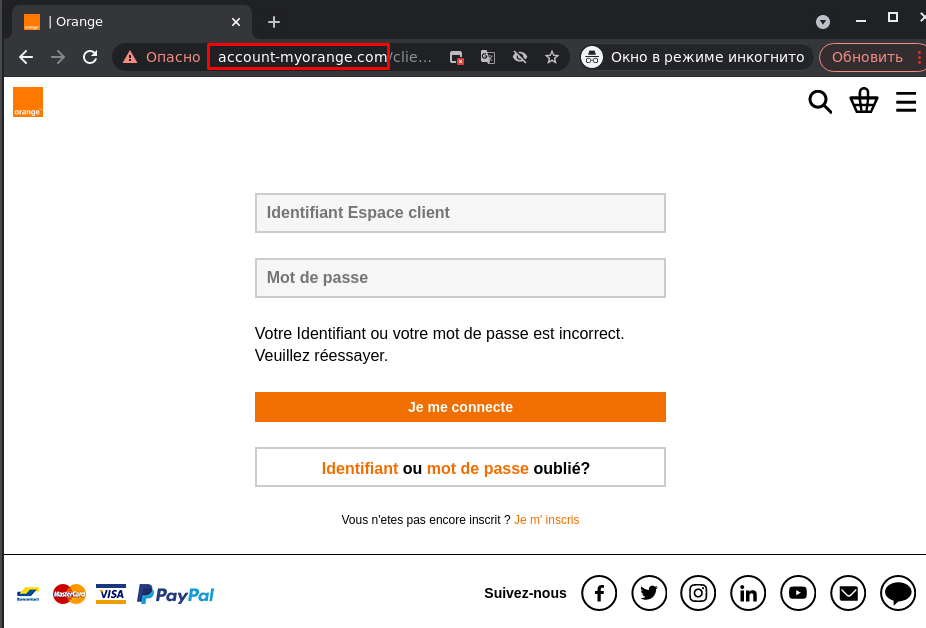

- El “combosquatting” es el uso del nombre de la marca a la que se dirigen los usuarios en combinación con palabras adicionales, a menudo relacionadas con los datos personales o la seguridad en línea. Por ejemplo, podrían ser palabras como “login”, “secure”, “account”, “verify”, etc.

Uso de la palabra “account” en el nombre de dominio junto con el nombre del banco

- Los homógrafos IDN (Internationalized Domain Name Homograph) son grafías de nombres de sitios web falsos que utilizan caracteres de la tabla UTF, que son muy similares al alfabeto latino. Por ejemplo, las letras cirílicas más utilizadas son a, c, e, o, p, x, y, que son idénticas a las latinas a, c, e, o, p, x, y.

- La suplantación de contenidos se utiliza para fingir la apariencia de un sitio web legítimo. Aquí se distinguen los siguientes métodos:

- Legal IFrame Background: utilizando un iFrame, se carga un sitio web legítimo en un sitio falso, y se le superpone un formulario de phishing.

Un sitio web legítimo sirve de fondo a un formulario de phishing

- El Spoofing HTML es la imitación visual de un sitio web legítimo, incluyendo la copia parcial de estilos y código HTML. A menudo, los estafadores utilizan software de duplicación de sitios web, como HTTrack y Website Downloader.

Comentario en el código HTML de la página de phishing, indicando el uso de HTTrack

Hacking de sitios web

A veces, a los estafadores les resulta más fácil hackear los sitios web de otras personas para publicar contenido malicioso que construir el suyo propio desde cero. Estas páginas de phishing duran poco, ya que los propietarios de los recursos son rápidos en detectar y eliminar el contenido fraudulento, y cerrar las lagunas y solucionar las vulnerabilidades de su infraestructura. Por otro lado, si los intrusos hackean un sitio abandonado, las páginas de phishing publicadas en él pueden sobrevivir durante mucho tiempo. Los phishers pueden utilizar los sitios web pirateados de varias maneras:

- Inyección de iFrame: Inserción de un formulario de acceso u otra parte de una página de phishing a través de un iFrame. Mientras que el método Legal IFrame Background utiliza un iFrame con un sitio web legítimo como segundo plano para un formulario de phishing, en este caso la dirección URL legítima es la de la página, pero el formulario de phishing se carga a través de iFrame, y la mayor parte del segundo plano es contenido improvisado, pero que usa los símbolos de la marca.

En el sitio web hackeado los delincuentes crearon un formulario de inicio de sesión utilizando iFrames

- Hackeo de subcarpetas (Subfolder Hijacking): Hackeo parcial de un sitio web y obtención de acceso a sus subcarpetas para colocar contenido fraudulento. En un ataque de este tipo, los estafadores pueden utilizar los directorios existentes en un sitio web legítimo, así como crear otros nuevos.

La página de inicio del sitio hackeado luce como siempre

En un subdirectorio de un sitio web comprometido se publicó una página de phishing

- Sustitución de sitio web (Site Swapping): Es la sustitución completa de un sitio web legítimo por uno fraudulento. La mayoría de las veces se elimina el contenido original.

Uso de la funcionalidad de los servicios legítimos

Algunos ciberdelincuentes no se molestan en crear o hackear sitios web, sino que utilizan para sus fines las funciones de los servicios que gozan de la confianza de los usuarios. Por ejemplo, un gran número de ataques se producen utilizando formularios de encuestas y de recogida de datos (Google Forms, MS Forms, HubSpot Form Builder, Typeform, Zoho Forms, etc.).

En la siguiente captura de pantalla, por ejemplo, los estafadores se hacen pasar por el servicio técnico de una popular cartera de criptomonedas y estafan a los usuarios a través de un formulario de Google con sus datos de identificación, como su dirección de correo electrónico y una frase secreta.

Los estafadores intentan obtener datos confidenciales utilizando los formularios de Google

Aunque con el tiempo estos servicios han empezado a advertir a los usuarios de los peligros de enviar contraseñas a través de sus formularios, y han introducido protecciones automáticas, como el bloqueo de los formularios que contienen determinadas palabras clave como “contraseña” o clave, este método sigue siendo explotado con éxito por los estafadores. Gracias a la capacidad de crear formularios de phishing en masa, los atacantes siguen utilizándolos. Para burlar la protección integrada, a menudo falsifican el texto, sustituyendo algunos caracteres de las palabras clave por otros visualmente similares, por ejemplo, escribiendo pa$$w0rd en lugar de “password”, lo que hace que esas palabras sean irreconocibles para los sistemas automatizados.

Además de los formularios, los atacantes utilizan activamente los documentos en la nube. En particular, pueden enviar correos electrónicos con un enlace a un documento en un servicio legítimo que ya contiene un enlace de phishing.

Evitar la detección

Los defraudadores pueden utilizar diversas técnicas para evitar que los detecten. Algunas de estas técnicas son bastante eficaces, pero son menos comunes, ya que requieren conocimientos técnicos que la mayoría de los estafadores no poseen.

Uno de los métodos de defensa contra la detección es la ofuscación, es decir, la distorsión del código fuente de la página falsa, que es invisible para el usuario, para dificultar la detección del ataque a las herramientas automatizadas. Hemos cubierto los tipos de ofuscación en detalle en un artículo sobre el mercado de kits de phishing.

Otra forma de proteger un sitio web fraudulento de la detección es utilizar técnicas que oculten el contenido de la página del análisis automático. Aquí están algunas:

- Uso de imágenes: Si se colocan imágenes con texto en la página en lugar de texto, los motores de contenido no podrán ver y analizar el texto, mientras que los usuarios sí lo leerán.

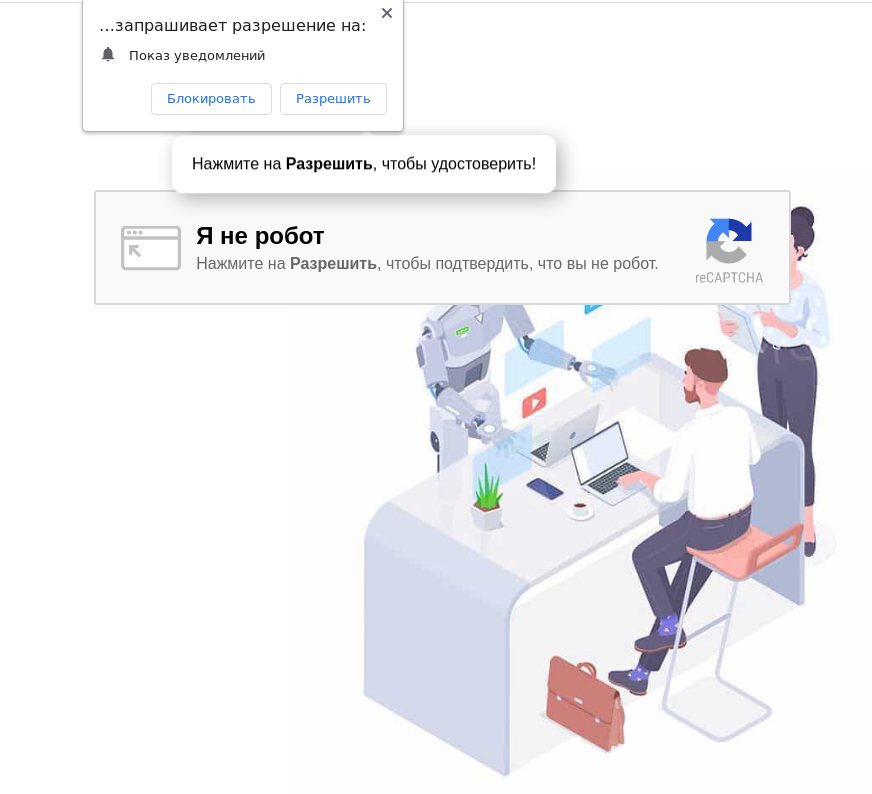

- Notificaciones en el navegador: Los enlaces a recursos fraudulentos pueden difundirse en las notificaciones del navegador. A diferencia de los correos electrónicos y las páginas web abiertas, las notificaciones del navegador se procesan en varios pasos y no todos los motores antiphishing las analizan. Por lo tanto, de esta manera, los atacantes pueden eludir al menos parte de las tecnologías de detección.

Para descargar una canción de un sitio estafador, se pide al usuario que permita las notificaciones del navegador de ese sitio

- Ventanas emergentes: El contenido fraudulento se abre en una ventana emergente en el sitio web. Las ventanas emergentes se cargan después de la ventana principal del sitio web, por lo que tampoco las ven todas las tecnologías antiphishing. Además, las ventanas emergentes ofrecen a los atacantes herramientas adicionales para copiar la apariencia de un sitio web legítimo. En particular, los atacantes pueden utilizar el método Browser-in-the-Browser, en el que una ventana emergente finge ser una ventana del navegador con una barra de direcciones que contiene la URL de un sitio legítimo.

Ataque de navegador en navegador: una ventana emergente finge ser una ventana de navegador con una barra de direcciones

Además del contenido, los estafadores también intentan ocultar las URL de los sitios web maliciosos de la tecnología de detección. Para ello, pueden utilizar:

- Direcciones URL generadas: los enlaces se generan de forma aleatoria utilizando hashes. Cada víctima recibe un enlace único, lo que dificulta el bloqueo del sitio malicioso.

- Servicios de acortadores de enlaces: los atacantes pueden enmascarar URL maliciosas utilizando servicios legítimos de acortamiento de URL como bit.ly.

Elementos de ingeniería social

Los trucos de los ciberdelincuentes no suelen dirigirse a las vulnerabilidades de la seguridad de la información, sino a los seres humanos. Los estafadores se sirven del conocimiento de la psicología humana para engañar a sus víctimas. Pueden utilizar estratagemas tanto técnicas y métodos puramente psicológicos para ganarse a la víctima.

- CAPTCHA falsa: Los delincuentes utilizan una imitación de la tecnología CAPTCHA en los sitios fraudulentos para convencer a las víctimas de que realicen la acción que ellos desean.

CAPTCHA falsa en una página de phishing, que requiere registrarse para recibir notificaciones del navegador, supuestamente para demostrar que el usuario no es un robot

- Contenido dinámico relacionado con el usuario (User-Related Dynamic Content): el contenido de la página cambia en función de los datos del usuario, por ejemplo, su dirección de correo electrónico: se descargarán las imágenes correspondientes al dominio del correo y se las insertará en la página de phishing.

Los atacantes utilizan el dominio de correo electrónico de la víctima para crear contenido en un sitio web fraudulento

- Intimidación y amenazas: los agresores amenazan a la víctima para que pierda la compostura y cometa los actos que les interesan. Por ejemplo, pueden amenazar con un juicio y exigir el “pago de una multa” para dejar a la víctima en paz. Los atacantes también pueden amenazar con bloquear la cuenta para obligar a la víctima a hacer clic en el enlace de phishing.

Los estafadores amenazan con embargar todos los bienes y cuentas del usuario si no paga la falsa deuda

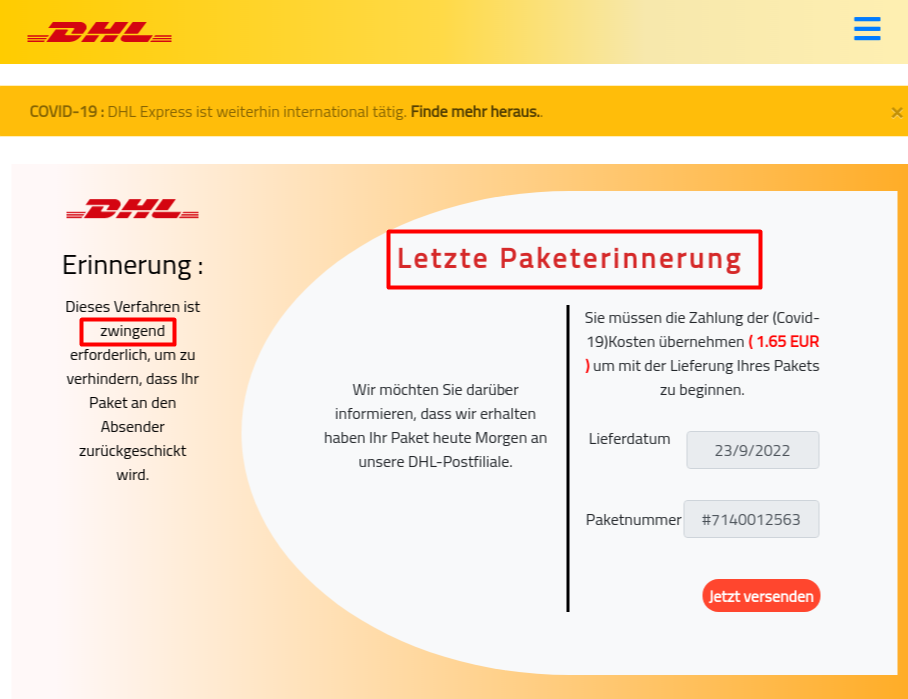

- La urgencia: los delincuentes dan un tiempo limitado a la víctima para que reaccione de alguna manera a su mensaje, obligándola a actuar de forma precipitada y apresurada.

Un sitio web fraudulento afirma que la víctima debe pagar ya mismo los “gastos relacionados con COVID-19” para recibir un paquete

- Apelar a la compasión: Los autores intentan despertar la simpatía de la víctima y, como resultado, la voluntad de entregar su dinero.

- La promesa de ganancias: Los estafadores atraen a la víctima con ofertas increíblemente lucrativas que son difíciles de rechazar.

Los atacantes seducen al usuario con la posibilidad de ganar una tarjeta de regalo de Amazon

Conclusión

La mayoría de los usuarios son ahora más o menos conscientes de las amenazas actuales de la web. Muchos han experimentado por sí mismos las estafas por Internet o han oído hablar de ellas en las noticias o en otras fuentes, por lo que a los delincuentes les resulta cada vez más difícil ganarse la confianza de sus víctimas, viéndose obligados a desplegar nuevas y sofisticadas técnicas y trucos. En lugar de sitios de phishing y de estafas artesanales, cada vez hay más falsificaciones de alta calidad, como ventanas de navegador de imitación con la dirección de un sitio legítimo en una ventana emergente, o páginas de phishing con un sitio legítimo en el fondo, cargado a través de iFrame. También vemos algunos rudimentos de ataques selectivos en el phishing y las estafas, como la descarga de contenidos vinculados al dominio de correo electrónico de la víctima o el uso de datos de grandes filtraciones para establecer contacto con las víctimas.

Al mismo tiempo, la incidencia del vishing va en aumento, porque es más fácil presionar a una persona por teléfono, sin dejarle tiempo para la reflexión. Sin embargo, los atacantes también utilizan otros canales de comunicación disponibles: correo electrónico, mensajeros populares, redes sociales y mercados.

Se utilizan muchas técnicas para llevar a cabo los ataques, como la suplantación de identidad, la ingeniería social, el hackeo de sitios, la ocultación de códigos y contenidos. Al mismo tiempo, los métodos de evasión de la detección son cada vez más complejos y siguen evolucionando. Los atacantes utilizan cada vez más enlaces generados con un hash de uso único para que no sean bloqueados por la tecnología de detección de amenazas web.

Cabe destacar que los estafadores han utilizado y siguen utilizando los temas de mayor actualidad como excusa para una u otra campaña maliciosa. Si hay un evento importante, un problema que afecta a un gran número de personas, o un servicio o tecnología particular que está ganando en popularidad, hay una buena probabilidad de que los atacantes traten de explotarlo. Por ejemplo, durante la pandemia de coronavirus hubo campañas masivas de estafas de “pagos de bonos de ayuda”, y con la subida de los precios de las criptomonedas el año pasado, surgieron muchos esquemas de fraude relacionados. Así que vale la pena estar siempre alerta en la red, especialmente cuando se trata de dinero: por mucho que uno quiera creer en la buena fortuna que cae del cielo, si algo suena demasiado bueno para ser verdad, probablemente sea un engaño.

Phishing y estafas: Principales técnicas y tendencias