Cómo los operadores de Turla secuestran enlaces vía satélite de Internet

¿Alguna vez has visto televisión vía satélite? ¿Te asombró la variedad de canales de televisión y de estaciones de radio a tu alcance? ¿Te han maravillado los teléfonos vía satélite o las conexiones vía satélite de Internet y te has preguntado cómo funcionan? ¿Y si te dijéramos que las conexiones por satélite de Internet abarcan mucho más que entretenimiento, tráfico y clima? Mucho, mucho más.

[youtube https://www.youtube.com/watch?v=Du3rBVZqKkk&w=560&h=315]

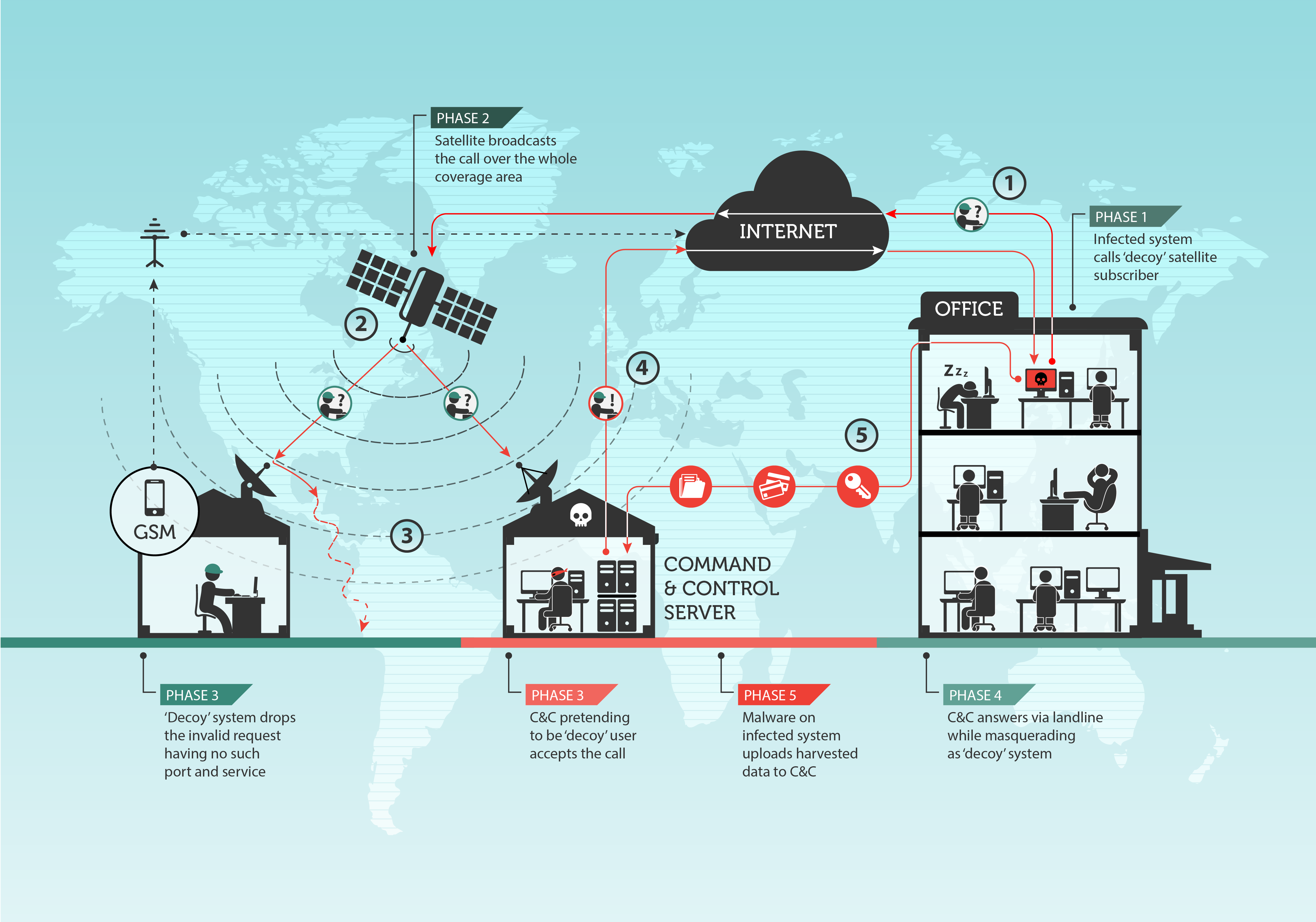

Los integrantes de un grupo APT se enfrentan a diferentes problemas. Uno de ellos, quizás el más grande, es la constante captura y clausura de sus dominios y servidores utilizados para comando y control (C&C). Las autoridades capturan con frecuencia estos servidores o los clausuran los proveedores de servicios de Internet (ISPs), y a veces se pueden utilizar para seguir el rastro de los ciberpiratas para dar con su paradero físico.

Algunos de los más avanzados actores de amenazas o usuarios de herramientas comerciales de piratería han encontrado una solución al problema de tomas y clausuras: han empezado a usar enlaces de Internet satelitales. Ya habíamos visto tres distintos actores que usaban estos enlaces para enmascarar sus operaciones. El más interesante e inusual de ellos es el grupo Turla.

También conocido como Snake o Uroburos, nombres que provienen de su rootkit de primera clase, el grupo de ciberespionaje Turla ha estado activo por más de 8 años. Se han publicado muchos documentos sobre las operaciones de este grupo, pero hasta que Kaspersky Lab publicó su propia investigación, Epic Turla, poco se sabía sobre los aspectos más inusuales de sus operaciones, como las primeras etapas de infección a través de ataques tipo abrevadero.

Lo que hace que el grupo Turla sea especial, no es sólo la complejidad de sus herramientas, que incluyen el rootkit Uroboros, también conocido como Snake, sino los mecanismos diseñados para evitar las medidas de seguridad conocidas como “air gaps” en redes proxy multi-etapas dentro de LANs, así como el exquisito mecanismo de C&C vía satélite utilizado en las etapas finales del ataque.

Con este artículo esperamos aclarar los mecanismos de C&C vía satélite que los grupos APT, incluyendo el grupo Turla/Snake, utilizan para controlar a sus víctimas más importantes. A medida que el uso de estos mecanismos se populariza, es importante que los administradores de sistemas implementen estrategias adecuadas de defensa para mitigar sus ataques. Para IOCs, consultar el apéndice.

Información técnica

Aunque es relativamente un método poco común, desde 2007 varios grupos APT de élite han estado usando, y abusando, los enlaces vía satélite para manejar sus operaciones, y muy a menudo, su infraestructura de C&C. Turla es uno de ellos. La adopción de este enfoque ofrece algunas ventajas, como la dificultad de identificar a los operadores detrás del ataque, pero también conlleva algunos riesgos para los atacantes.

Por una parte, es valioso porque dificulta la determinación de la verdadera localización y el hardware del servidor de C&C, y por ende su captura física. Los receptores por satélite de Internet pueden localizarse en cualquier lugar dentro del área cubierta por un satélite, que suele ser bastante amplia. El método que el grupo Turla empleó para secuestrar los enlaces de flujo descendente es altamente anónimo y no requiere una suscripción válida de Internet por satélite.

Por otra parte, la desventaja radica en que el Internet vía satélite es lento y puede ser inestable.

Al principio, no quedaba claro si algunos de los enlaces observados se trataban de conexiones vía satélite comerciales de Internet, adquiridas por los atacantes, o si los atacantes habían penetrado en los ISPs y lanzado ataques tipo MitM (intermediario) a nivel del router para secuestrar el flujo. Hemos analizado estos mecanismos y llegado a la sorprendente conclusión de que el método que el grupo Turla empleó es increíblemente simple y directo, altamente anónimo y de muy bajo coste operativo y administrativo.

¿Enlaces satelitales verdaderos, ataques MitM o secuestros BGP?

La adquisición de enlaces vía satélite de Internet es una de las opciones que tienen los grupos APT para asegurar su tráfico C&C. Sin embargo, los enlaces vía satélite dobles pueden ser muy costosos: un solo enlace vía satélite doble subida/bajada de 1 Mbit puede llegar a costar hasta 7000 USD semanales. En contratos a largo plazo, este coste disminuye considerablemente, pero el ancho de banda sigue siendo costoso.

Otra forma de introducir un servidor de C&C en el rango IP de un satélite consiste en secuestrar el tráfico de red entre la víctima y el operador del satélite e inyectar paquetes. Esto requiere la explotación del mismo proveedor por satélite, o de otro ISP.

Este tipo de ataques secuestradores ya han sucedido antes y Renesys (ahora parte de Dyn) se ocupó de documentarlos en un artículo en su blog que data de noviembre de 2013.

Según Renesys: “Varios proveedores de rutas BGP fueron secuestrados, y en consecuencia una parte de su tráfico de Internet se desvió hacia ISPs en Islandia y en Bielorrusia. Hemos identificado datos de rutas BGP que muestran la evolución segundo a segundo de 21 casos en Bielorrusia en febrero-mayo de 2013, y de 17 en Islandia en julio-agosto 2013”.

En un reciente artículo en su blog de 2015, los investigadores de Dyn señalan: “Para los analistas de seguridad que revisan los registros de alertas, es importante observar que las direcciones IP identificadas como fuentes de incidentes pueden y de hecho se usan fraudulentamente con frecuencia. Por ejemplo, un ataque que parecía provenir de una IP Comcast localizada en New Jersey, en realidad podría ser de un ciberpirata localizado en Europa del este, que por un momento tomó el control del espacio de esta IP Comcast. Resulta interesante notar que los seis casos mencionados arriba se lanzaron desde Europa o Rusia”.

Por supuesto, estos ataques increíblemente masivos y aparentes tienen pocas oportunidades de sobrevivir por periodos prolongados, lo que es uno de los principales requisitos para llevar a cabo una operación APT. Por lo tanto, no resulta muy factible lanzar un ataque con secuestros MitM de tráfico, a menos que los atacantes tengan el control directo de algunos puntos de red con alto tráfico, como routers troncales o fibra óptica. Hay indicios de que estos ataques son cada vez más comunes, pero hay otra forma mucho más simple de secuestrar el tráfico por satélite de Internet.

Secuestro de enlaces vía satélite (DVB-S)

El secuestro de enlaces DVB-S por satélite ya se ha descrito en algunos casos y el investigador de S21Sec Leonardo Nve Egea dio una presentación sobre el secuestro de enlaces DVB vía satélite en BlackHat 2010.

Para secuestrar los enlaces DVB-S vía satélite, se requiere:

- Una antena satélite, cuyo tamaño depende de la posición geográfica y del satélite.

- Un convertidor de señales descendentes LNB (Bloque de Bajo Ruido).

- Un sintonizador DVB-S dedicado (tarjeta PCIe).

- Un PC, preferiblemente con sistema Linux.

Si bien la antena satélite y el LNB son más o menos estándares, quizás la tarjeta sea el componente más importante. Actualmente, las mejores tarjetas DVB-S las fabrica una compañía llamada TBS Technologies. La TBS-6922SE es quizás la mejor tarjeta a nivel de entrada para este fin.

Tarjeta TBS-6922SE PCIe para la recepción de canales DVB-S

La tarjeta TBS se adapta muy bien para esta actividad porque posee controladores núcleo Linux dedicados y da soporte a una función conocida como análisis de fuerza bruta que permite comprobar rangos de frecuencia ancha para señales interesantes. Por supuesto, otras tarjetas PCI o PCIe también pueden servir, aunque por lo general las tarjetas con base USB son relativamente inadecuadas y no deberían usarse.

A diferencia de los enlaces por satélite dobles, los enlaces de flujo único descendente que sirven para acelerar las descargas desde Internet, son muy asequibles y fáciles de instalar. Pero también son inseguros por naturaleza y no usan codificación para ofuscar el tráfico. Esto crea una posibilidad de abuso.

Las compañías que proveen acceso a Internet sólo para flujo descendente usan telepuertos para transmitir el tráfico hasta el satélite. El satélite transmite el tráfico hacia zonas más amplias en tierra, mediante la banda Ku (12-18Ghz) enrutando ciertas clases de IP a través de los telepuertos.

¿Cómo funciona el secuestro del Internet vía satélite?

Para atacar a las conexiones vía satélite de Internet, tanto los usuarios legítimos de estos enlaces como los atacantes poseen antenas satélite que apuntan a un determinado satélite que transmite el tráfico. Los atacantes aprovechan que los paquetes no están cifrados. Una vez que identifican una dirección IP que está enrutada a través del enlace descendente del satélite, los atacantes comienzan a escuchar los paquetes provenientes de Internet hacia esta IP específica. Cuando se identifica el paquete, por ejemplo un paquete TCP/IP SYN, identifican la fuente y elaboran un paquete fraudulento en respuesta (es decir, SYN ACK) a la fuente mediante una línea convencional de Internet.

Al mismo tiempo, el usuario legítimo del enlace ignora por completo el paquete ya que éste va hacia un puerto no abierto, por ejemplo, 80 o 10080. Aquí es necesario hacer una importante observación: normalmente, si un paquete llega a un puerto cerrado, se responde a la fuente con un paquete RST o FIN como señal de que no se esperaba el paquete. Sin embargo, para enlaces lentos, se recomiendan y usan los cortafuegos para simplemente DESCARGAR paquetes en los puertos cerrados. Esto crea una oportunidad de abuso.

Rangos de Internet abusados

Durante el análisis, observamos que los atacantes de Turla abusaban de varios proveedores de Internet DVB-S vía satélite, la mayoría de los cuales ofrecía conexiones sólo de flujo descendente en el Medio Oriente y en África. Curiosamente, la cobertura de estas transmisiones no incluye Europa ni Asia, lo que significa que se necesita una antena satélite en Medio Oriente y en Asia. También se puede usar una antena mucho más grande (más de 3 m) en otras áreas para potenciar la señal.

Existen varias herramientas para calcular el tamaño de la antena, incluyendo recursos online, como satbeams.com:

Muestra del cálculo de una antena satélite – (c) www.satbeams.com

La siguiente tabla muestra algunos de los servidores de comando y control relacionados con el actor Turla con dominios que apuntan a IPs que pertenecen a proveedores de Internet vía satélite:

| IP | Descubrimiento | Hosts |

| 84.11.79.6 | Nov. 2007 | n/a, see note below |

| 92.62.218.99 | 25 feb. 2014 | pressforum.serveblog.net music-world.servemp3.com |

| 209.239.79.47 | 27 feb. 2014 | pressforum.serveblog.net music-world.servemp3.com |

| 209.239.79.52 | 18 mar. 2014 | hockey-news.servehttp.com |

| 209.239.79.152 | 18 mar. 2014 | hockey-news.servehttp.com |

| 209.239.79.33 | 25 ene. 2014 | eu-society.com |

| 92.62.220.170 | 19 mar. 2014 | cars-online.zapto.org fifa-rules.25u.com forum.sytes.net health-everyday.faqserv.com music-world.servemp3.com nhl-blog.servegame.com olympik-blog.4dq.com supernews.sytes.net tiger.got-game.org top-facts.sytes.net x-files.zapto.org |

| 92.62.219.172 | 26 abr. 2013 | eu-society.com |

| 82.146.174.58 | 28 may. 2014 | forum.sytes.net hockey-news.servehttp.com leagueoflegends.servequake.com music-world.servemp3.com |

| 82.146.166.56 | 11 mar. 2014 | easport-news.publicvm.com |

| 82.146.166.62 | 24 jun. 2014 | hockey-news.servehttp.com |

| 62.243.189.231 | 4 abr. 2014 | africankingdom.deaftone.com aromatravel.org marketplace.servehttp.com newutils.3utilities.com people-health.net pressforum.serveblog.net weather-online.hopto.org |

| 77.246.76.19 | 17 mar. 2015 | onlineshop.sellclassics.com |

| 62.243.189.187 | 2 may. 2012 | eu-society.com |

| 62.243.189.215 | 3 ene. 2013 | people-health.net |

| 217.20.243.37 | 3 jul. 2014 | forum.sytes.net music-world.servemp3.com |

| 217.20.242.22 | 1 sep. 2014 | mediahistory.linkpc.net |

| 83.229.75.141 | 5 ago. 2015 | accessdest.strangled.net chinafood.chickenkiller.com coldriver.strangled.net developarea.mooo.com downtown.crabdance.com greateplan.ocry.com industrywork.mooo.com radiobutton.mooo.com securesource.strangled.net sportnewspaper.strangled.net supercar.ignorelist.com supernews.instanthq.com |

Nota: 84.11.79.6 está especificada (hardcoded) en el bloque de configuración de la muestra maliciosa.

Las IPs vía satélite observadas tienen la siguiente información ‘WHOIS’:

| IP | País | ISP |

| 92.62.220.170 92.62.219.172 92.62.218.99 |

Nigeria | Skylinks Satellite Communications Limited |

| 209.239.79.47 209.239.79.52 209.239.79.152 209.239.79.33 |

Emiratos Árabes Unidos | Teleskies, Telesat Network Services Inc |

| 82.146.174.58 82.146.166.56 82.146.166.62 |

Líbano | Lunasat Isp |

| 62.243.189.231 62.243.189.187 62.243.189.215 |

Dinamarca | Emperion |

| 77.246.71.10 77.246.76.19 |

Líbano | Intrasky Offshore S.a.l. |

| 84.11.79.6 | Alemania | IABG mbH |

| 217.20.243.37 | Somalia | Sky Power International Ltd |

| 217.20.242.22 | Nigeria | Sky Power International Ltd |

| 83.229.75.141 | Reino Unido | SkyVision Global Networks Ltd |

| 217.194.150.31 | Niger | SkyVision Global Networks Ltd |

| 41.190.233.29 | Congo | Orioncom |

Un caso interesante es 84.11.79.6., que está dentro del rango IP vía satélite de IABG mbH.

Esta IP está cifrada en el C&C de la siguiente puerta trasera utilizada por el grupo Turla, conocida como “Agent.DNE“:

| md5 | 0328dedfce54e185ad395ac44aa4223c |

| tamaño | 91136 bytes |

| tipo | Windows PE |

Configuración C&C de Agent.DNE

Esta muestra de Agent.DNE posee una marca de tiempo de la compilación que corresponde al martes 22 nov 14:34:15 2007, lo que significa que el grupo Turla ha estado utilizando enlaces vía satélite de Internet por casi ocho años.

Conclusiones

El uso regular de los enlaces por satélite de Internet del grupo Turla representa un aspecto interesante de sus operaciones. Los enlaces suelen mantenerse por varios meses, pero nunca de forma prolongada. No se sabe si esto se debe a limitaciones de seguridad operativa autoimpuestas por el mismo grupo o a la clausura realizada por otras partes debido a comportamientos maliciosos.

El método técnico utilizado para implementar estos circuitos de Internet depende del secuestro del ancho de banda del flujo descendente desde varios ISPs y del uso fraudulento de paquetes. Se trata de un método que en términos técnicos es de fácil implementación y ofrece un grado mucho mayor de anonimato que posiblemente cualquier otro método convencional, como el alquiler de un VPS o el hackeo de un servidor legítimo.

Para implementar esta metodología de ataques, se requiere una inversión inicial menor a 1000 USD. El coste de mantenimiento no alcanza los 1000 USD anuales. Considerando lo fácil y económico que es este método, resulta sorprendente que no hayamos visto más grupos APT que lo usen. Aunque este método ofrece un inigualable nivel de anonimato, por razones logísticas es más directo recurrir al hosting a prueba de balas, a proxy multi-niveles o a sitios web hackeados. En realidad, el grupo Turla se ha hecho famoso por usar todas estas técnicas, logrando que sus operaciones de ciberespionaje sean muy versátiles, dinámicas y flexibles.

Por último, debemos mencionar que Turla no es el único grupo APT que ha recurrido a los enlaces por satélite de Internet. Ya antes se habían detectado en IPS por satélite servidores C&C de los grupos HackingTeam, Xumuxu y, recientemente, del grupo Rocket Kitten.

Si este método llega a popularizarse entre los grupos APT, o peor aún, entre los grupos de ciberpiratas, será un grave problema para la seguridad cibernética y para las comunidades de contrainteligencia.

Los clientes de Kaspersky Intelligence Services pueden obtener el documento completo sobre el uso de enlaces por satélite de Internet por parte del grupo Turla.

Indicadores de compromiso:

IPs:

84.11.79.6

41.190.233.29

62.243.189.187

62.243.189.215

62.243.189.231

77.246.71.10

77.246.76.19

77.73.187.223

82.146.166.56

82.146.166.62

82.146.174.58

83.229.75.141

92.62.218.99

92.62.219.172

92.62.220.170

92.62.221.30

92.62.221.38

209.239.79.121

209.239.79.125

209.239.79.15

209.239.79.152

209.239.79.33

209.239.79.35

209.239.79.47

209.239.79.52

209.239.79.55

209.239.79.69

209.239.82.7

209.239.85.240

209.239.89.100

217.194.150.31

217.20.242.22

217.20.243.37

Hostnames:

accessdest.strangled[.]net

bookstore.strangled[.]net

bug.ignorelist[.]com

cars-online.zapto[.]org

chinafood.chickenkiller[.]com

coldriver.strangled[.]net

developarea.mooo[.]com

downtown.crabdance[.]com

easport-news.publicvm[.]com

eurovision.chickenkiller[.]com

fifa-rules.25u[.]com

forum.sytes[.]net

goldenroade.strangled[.]net

greateplan.ocry[.]com

health-everyday.faqserv[.]com

highhills.ignorelist[.]com

hockey-news.servehttp[.]com

industrywork.mooo[.]com

leagueoflegends.servequake[.]com

marketplace.servehttp[.]com

mediahistory.linkpc[.]net

music-world.servemp3[.]com

new-book.linkpc[.]net

newgame.2waky[.]com

newutils.3utilities[.]com

nhl-blog.servegame[.]com

nightstreet.toh[.]info

olympik-blog.4dq[.]com

onlineshop.sellclassics[.]com

pressforum.serveblog[.]net

radiobutton.mooo[.]com

sealand.publicvm[.]com

securesource.strangled[.]net

softstream.strangled[.]net

sportacademy.my03[.]com

sportnewspaper.strangled[.]net

supercar.ignorelist[.]com

supernews.instanthq[.]com

supernews.sytes[.]net

telesport.mooo[.]com

tiger.got-game[.]org

top-facts.sytes[.]net

track.strangled[.]net

wargame.ignorelist[.]com

weather-online.hopto[.]org

wintersport.mrbasic[.]com

x-files.zapto[.]org

MD5s:

0328dedfce54e185ad395ac44aa4223c

18da7eea4e8a862a19c8c4f10d7341c0

2a7670aa9d1cc64e61fd50f9f64296f9

49d6cf436aa7bc5314aa4e78608872d8

a44ee30f9f14e156ac0c2137af595cf7

b0a1301bc25cfbe66afe596272f56475

bcfee2fb5dbc111bfa892ff9e19e45c1

d6211fec96c60114d41ec83874a1b31d

e29a3cc864d943f0e3ede404a32f4189

f5916f8f004ffb85e93b4d205576a247

594cb9523e32a5bbf4eb1c491f06d4f9

d5bd7211332d31dcead4bfb07b288473

Kaspersky Lab products detect the above Turla samples with the following verdicts:

Backdoor.Win32.Turla.cd

Backdoor.Win32.Turla.ce

Backdoor.Win32.Turla.cl

Backdoor.Win32.Turla.ch

Backdoor.Win32.Turla.cj

Backdoor.Win32.Turla.ck

Trojan.Win32.Agent.dne

Referencias:

Turla vía satélite: comando y control del APT desde el cielo

Habeslas

Eso es muy peligroso es un autentico anatema