Cifras del año

En 2020:

- La proporción de spam en el tráfico de correo electrónico fue del 50,37%: 6,14 p.p. menos que en 2019.

- La mayor parte del spam (21,27%) provino de Rusia.

- Las soluciones de Kaspersky detectaron 184 435 643 archivos adjuntos maliciosos.

- La mayoría de las veces, el antivirus de correo detectó mensajes que contenían malware de la familia Trojan.Win32.Agentb.

- El sistema Antiphishing bloqueó 434 898 635 intentos de visitar sitios web fraudulentos.

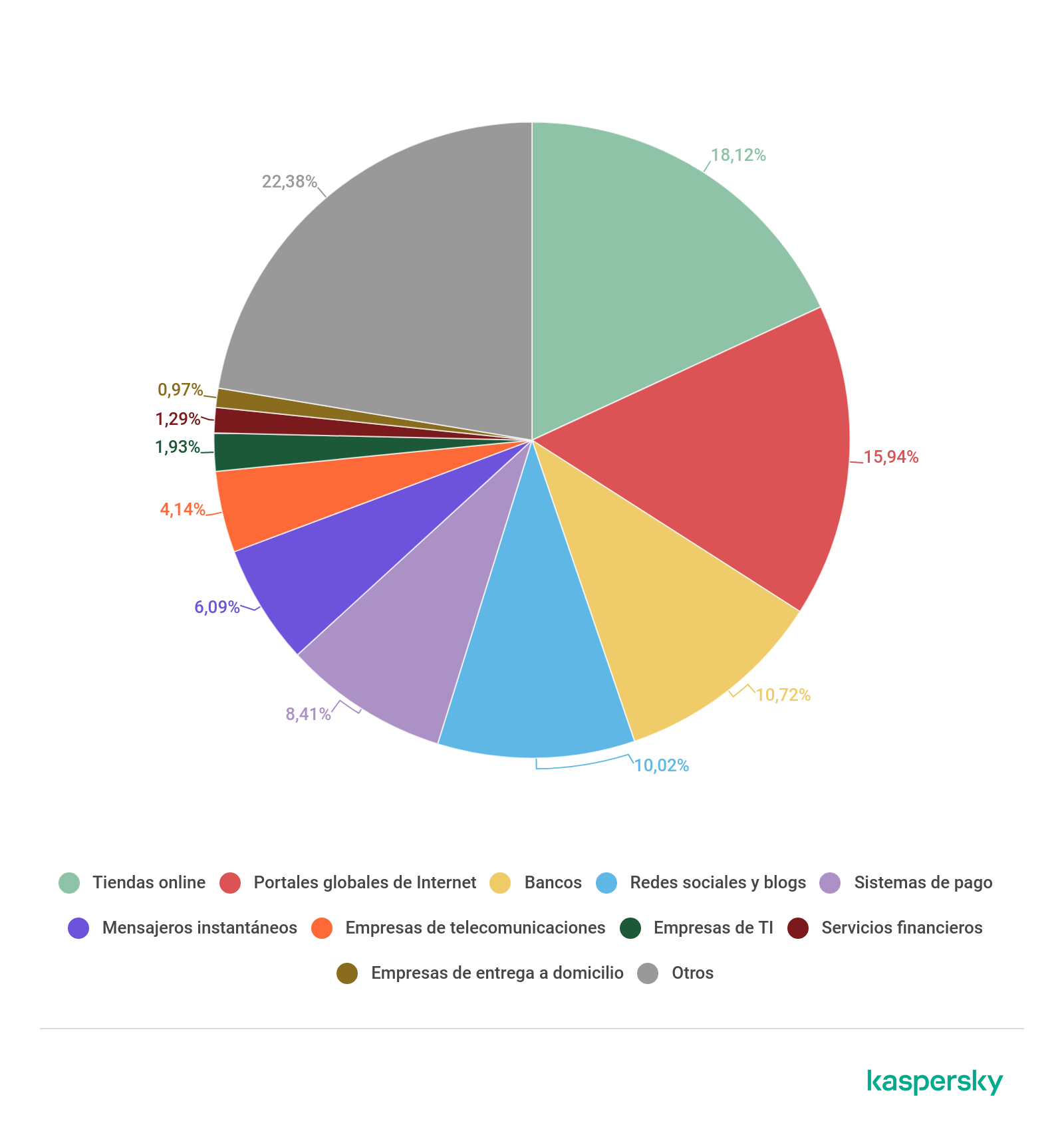

- Las tiendas en línea fueron el blanco más frecuente de los ataques de phishing (18,12%).

Tendencias del año

¡Contáctanos y perderás tu dinero o tu cuenta!

En los envíos masivos hechos usando el nombre de grandes empresas (como Amazon, PayPal, Microsoft y otras), los estafadores intentaron cada vez con mayor frecuencia que el usuario se pusiera en contacto con ellos. Las razones para ponerse en contacto con el supuesto “servicio de asistencia técnica” eran diversas: confirmación del pedido, solución de problemas técnicos, cancelación de una operación cuestionable, etc. Pero todos los mensajes tenían una cosa en común: sugerían a la víctima contactar con el servicio llamando al número de teléfono indicado en el mensaje. En su mayoría, los correos legítimos advierten a los destinatarios sobre lo peligroso que es seguir los enlaces contenidos en correos electrónicos. La oferta de llamar por teléfono, por otro lado, tenía el objetivo de bajar la guardia de la víctima. La presencia de números para hacer llamadas gratuitas generaba aún más confianza, ya que los servicios de asistencia técnica de las grandes empresas los utilizan con frecuencia. Lo más probable es que los estafadores apostaran por que, en una situación crítica, la víctima prefiriera usar el número enviado y recibir ayuda al instante, en lugar de buscar un número de teléfono de contacto por su cuenta o esperar respuesta a una solicitud por escrito al servicio de asistencia.

Una técnica similar, con un teléfono para comunicarse fue muy utilizada no solo en mensajes de correo, sino también en páginas de phishing. En este caso, el cálculo era simple: el visitante prestaría atención primero al número y a la advertencia de alarma sobre un fondo rojo, y no a la barra de direcciones del sitio falsificado.

Suponemos que los atacantes pedían a los que llamaban a los números fraudulentos su nombre de usuario y la contraseña del servicio que falsificaron, o pedían pagar por servicios para diagnosticar e identificar el problema.

¿La reputación, los bitcoins o la vida?

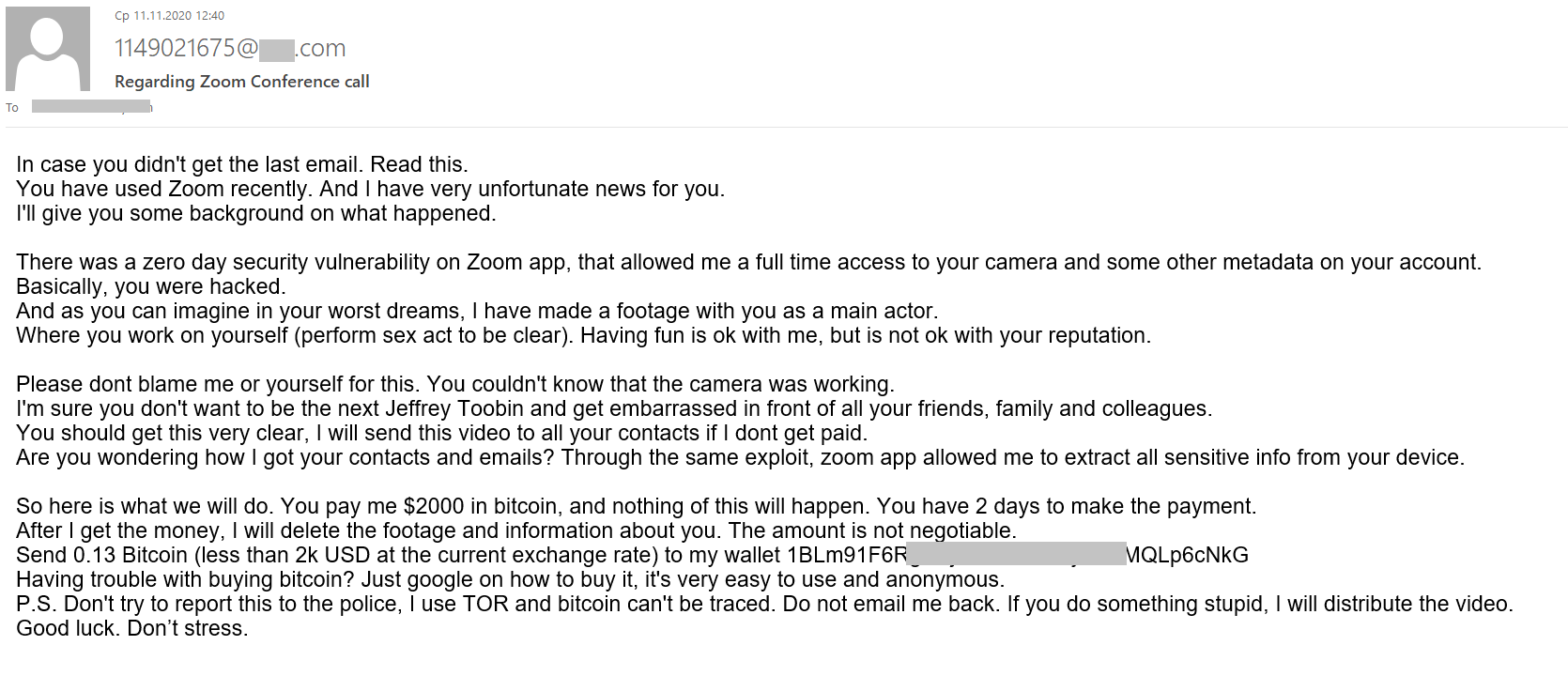

En 2020, los chantajistas de bitcoin siguieron usando su antiguo esquema: exigían transferir dinero a una cuenta específica y amenazaban con problemas si no se cumplían las condiciones. Al mismo tiempo, las excusas para la extorsión se han vuelto más diversas. En la mayoría de los casos, los estafadores, como antes, decían que habían filmado a la víctima de chantaje viendo videos para adultos, supuestamente utilizando un software malicioso espía. Un reflejo de las tendencias actuales, en particular de la popularidad de las conferencias en línea, son los correos en los que los ciberdelincuentes afirman haber espiado a la víctima mediante Zoom. Además, este año el ransomware comenzó a utilizar noticias de gran repercusión como evidencia de la veracidad de sus amenazas. Esta técnica es muy similar a la de los métodos de los estafadores “nigerianos” que, en nombre de políticos reales o de sus familiares, ofrecen riquezas incalculables, o que de alguna otra manera mencionan en sus mensajes importantes sucesos ocurridos en el mundo. En el caso del chantaje de bitcoins, se suponía que el aspecto de las noticias era un argumento convincente para que la víctima pagase de inmediato el rescate, por lo que los ciberdelincuentes citaban ejemplos de personas famosas, cuya reputación se había visto dañada debido a videos explícitos.

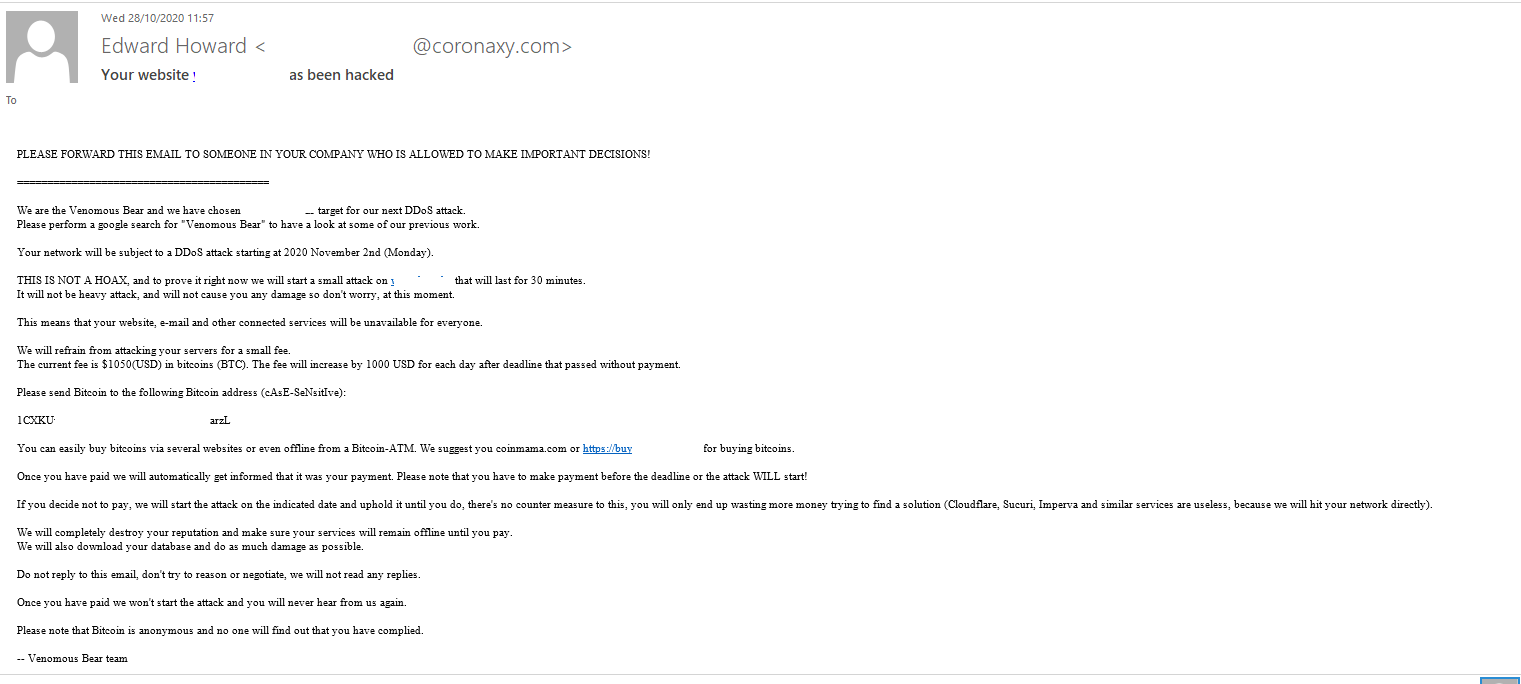

Este año también vimos amenazas contra personas jurídicas. La compañía tenía que transferir una cierta cantidad de dinero a una billetera bitcoin para evitar el ataque DDoS que los ciberdelincuentes amenazaban con lanzar. Para confirmar la realidad de la amenaza, los atacantes se comprometían a realizar una prueba: según ellos, nadie podría utilizar los servicios, sitios web o correo de la empresa atacada durante 30 minutos. Cabe destacar que los delincuentes no se limitaron a la amenaza de lanzar ataques DDoS. Al igual que en los mensajes de chantaje dirigidas a un particular, si no se les pagaba la suma requerida, prometían causar aún más daño a la reputación de la empresa mediante el robo de información confidencial, en este caso, de la base de datos. Además, para dar un peso adicional a sus amenazas, los atacantes se presentaban como grupos APT conocidos. Por ejemplo, en la siguiente captura de pantalla, afirman ser el grupo Venomous Bear (también conocido como Waterbug o Turla).

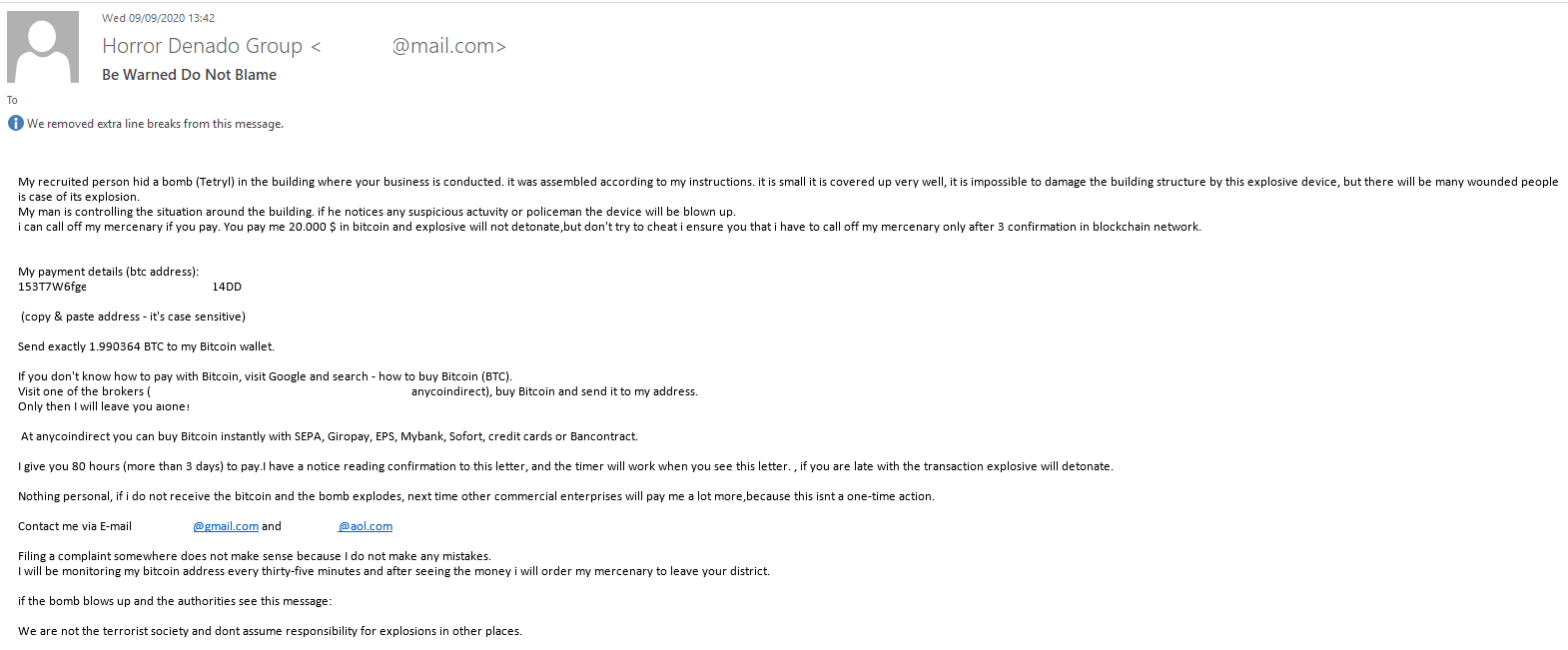

Los autores de una carta en la que informaban de una bomba colocada en la oficina, fueron mucho más allá en sus amenazas. La cantidad exigida por el chantajista era mucho más alta que la de los mensajes anteriores: 20 000 dólares. Para que las amenazas fueran lo suficientemente convincentes, el atacante detallaba los detalles del “ataque”: una explosión en caso de intervención policial; la composición química de la bomba; la potencia aproximada del explosivo y añadía que planeaba intimidar a otras víctimas de extorsión con una explosión en caso de no efectuarse el pago.

Ataques contra el sector empresarial.

El robo de cuentas laborales y la infección de equipos de oficina con malware debido a ataques selectivos son los principales riesgos a los que se han enfrentado las empresas este año. En mensajes que fingían ser correspondencia comercial o notificaciones enviadas por grandes servicios, sugerían a la víctima ver un documento ubicado en un enlace o en una página HTML adjunta. Para ver el archivo, la víctima debía ingresar la contraseña de su correo electrónico corporativo.

Las razones para seguir un enlace o abrir un archivo adjunto pueden ser diferentes: la necesidad de actualizaciones, mensajes no leídos, mensajes supuestamente puestos en cuarentena, mensajes supuestamente enviados al chat, etc. Los ciberdelincuentes crearon páginas idénticas a las pertenecientes a la empresa contra la que se dirigía el ataque. Los parámetros de una URL con una dirección de correo electrónico corporativa se enviaban mediante JavaScript a una página falsificada. Como resultado, el usuario veía una página personalizada, con una dirección de correo ya ingresada y un diseño generado similar al de su empresa. La aparición de tal página tenía por objeto bajar la guardia de la víctima y que se limitara a ingresar la contraseña.

En tales ataques, los ciberdelincuentes comenzaron de manera más activa a utilizar enlaces a “mensajes de voz”. La apariencia de los mensajes se falsificaba para hacerlos parecer un fragmento de correspondencia comercial.

El enlace podía conducir inmediatamente a un sitio de phishing, pero había otro escenario más complejo en el que la página enlazada simulaba ser un recurso para reproducir un archivo de audio. Cuando la víctima intentaba ejecutar este archivo, se le pedía que ingresara las credenciales del buzón de correo corporativo.

La demanda de servicios de conferencias en línea en condiciones de trabajo remoto ha provocado una ola de mensajes falsos sobre reuniones virtuales. La diferencia esencial, que debería haber alarmado a los destinatarios de las invitaciones falsas, eran los datos necesarios para participar en el evento. Para acceder a las reuniones reales de Zoom, se debe conocer el número de reunión y la contraseña. Pero los enlaces a las conferencias fraudulentas abrían páginas falsas de Microsoft y WeTransfer, donde había un formulario para ingresar un nombre de usuario y una contraseña de una cuenta corporativa.

Los sistemas de mensajería en la mira

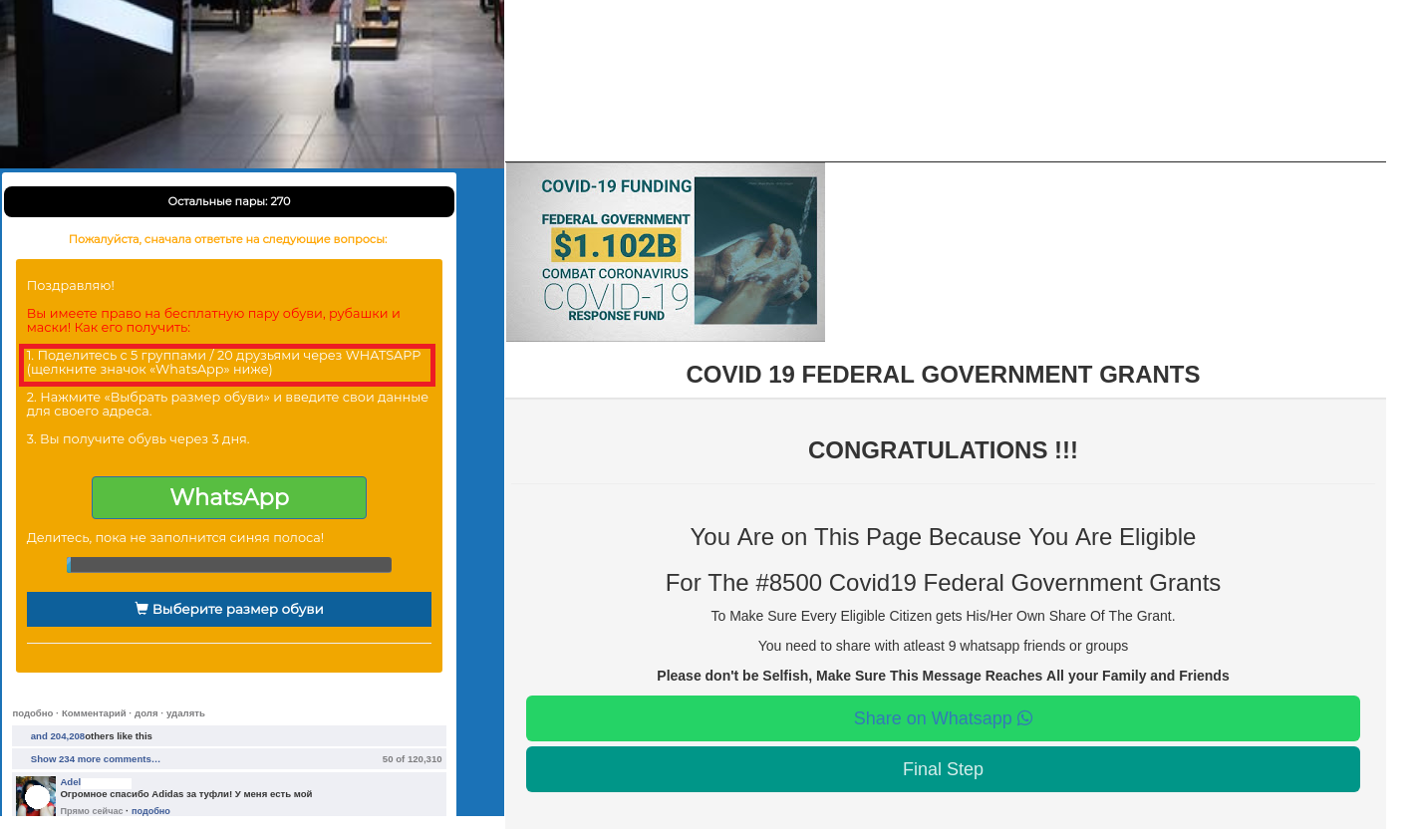

Los estafadores que distribuyen “cartas de la suerte” a través de las redes sociales y mensajería instantánea se han inclinado cada vez más hacia esta última. Al destinatario de los mensajes (la mayoría de las veces en WhatsApp) se le prometía un descuento o un premio si seguía el enlace. La página fraudulenta también contenía un tentador mensaje sobre un posible premio en efectivo, además de otros premios y sorpresas igual de atractivas.

El destinatario tenía que cumplir dos condiciones: responder a algunas preguntas básicas (o rellenar un cuestionario) y enviar un mensaje sobre el sorteo a un número determinado de contactos. Así, la víctima se convertía en un eslabón en el envío de spam y los mensajes lograban evadir el bloqueo, ya que procedían de una dirección de confianza.

Además, un mensaje de un amigo tendría que generar mucha más confianza en el destinatario. Así, la cadena seguía creciendo y los estafadores, enriqueciéndose. Después de todo, incluso si la víctima cumplía con las condiciones del sorteo, no era tan fácil recibir lo prometido: para ello, era necesario pagar una comisión urgente por transferencia bancaria.

COVID-19

Ayuda “estatal” de los spammers.

Durante la pandemia, los gobiernos de muchos países intentaron brindar asistencia a sus ciudadanos. Esta iniciativa y el hecho de que la mayoría de la gente quisiera recibir pagos, sirvió como tema para los correos spam. No solo las personas, sino también las empresas corrían el riesgo de verse perjudicadas por las maquinaciones de los ciberdelincuentes.

Los mensajes que ofrecen asistencia financiera a empresas que han sufrido pérdidas debido a la pandemia, o a grupos de ciudadanos socialmente vulnerables, pueden aparecer en las redes sociales o llegar en sistemas de mensajería. El principal requisito que se tenía que cumplir para poder recibir dinero era llenar un cuestionario con información detallada sobre la persona. Después de eso, resultaba que para recibir el dinero había que pagar una pequeña comisión. Actualmente, en la mayoría de los casos, los pagos gubernamentales reales se realizan a través de portales oficiales (que se utilizan no solo para pagar bonos) y no requieren registro, relleno de cuestionarios ni pago de comisiones adicionales.

Los ciberdelincuentes usaron el mismo esquema para ofrecer deducciones fiscales a las personas jurídicas. Como en los ejemplos anteriores, la pandemia, en particular la expectativa de la segunda ola del COVID-19, se convirtió en el motivo de la flexibilización de la política fiscal.

Sin embargo, las propuestas de deducciones fiscales y compensaciones no solo ocultaban la amenaza de perder dinero, sino también de regalar la propia cuenta a los estafadores, ya que muchos de estos mensajes contenían enlaces de phishing.

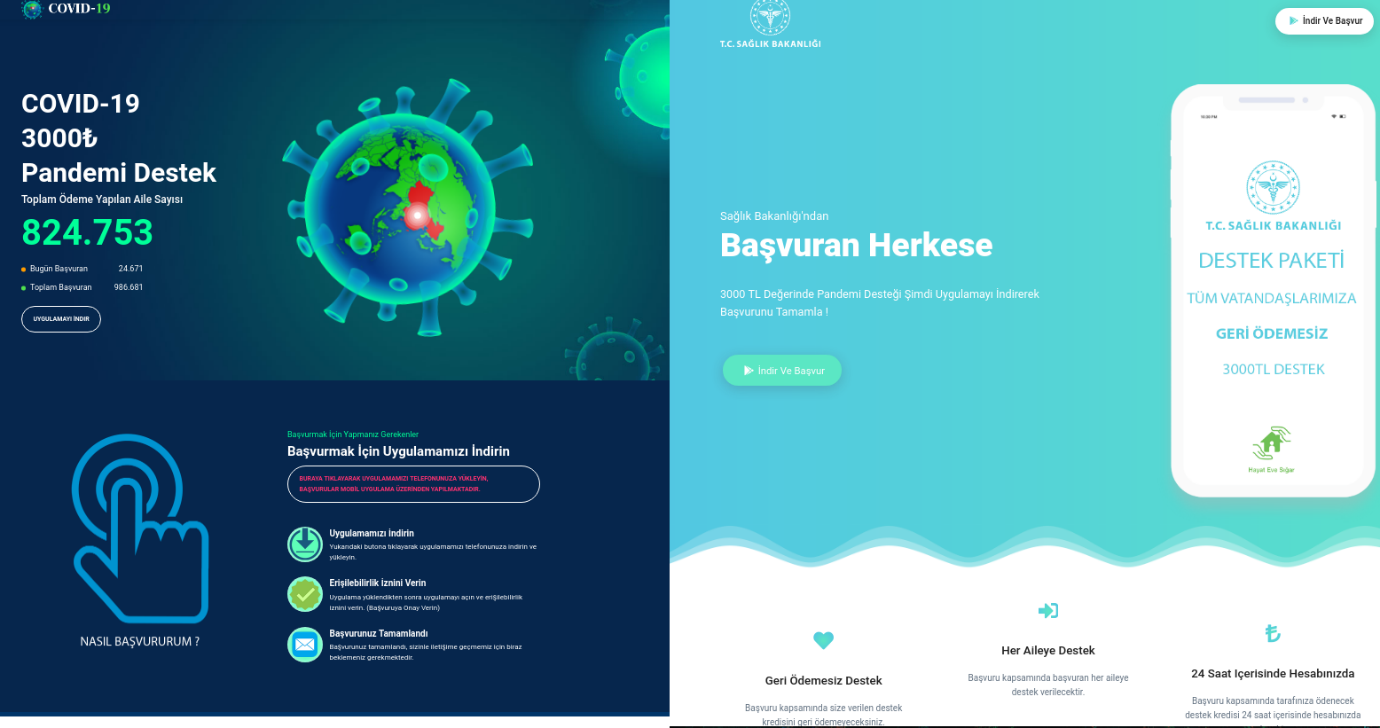

Enlaces maliciosos

Los correos que prometían pagar un bono también podían ser una amenaza para la seguridad informática. Los mensajes en turco, como los mencionados anteriormente, ofrecían recibir un pago del ministerio de salud de Turquía (a veces no se indicaba el nombre de la organización), para lo cual era necesario descargar e instalar un archivo APK en el teléfono. El ataque se dirigía a los usuarios de Android y la aplicación contenía el malware Trojan-Dropper.AndroidOS.Hqwar.cf.

El miedo a contraer una nueva infección y el deseo de saber todo lo posible sobre ella podría incitar a los destinatarios a leer el mensaje y a seguir los enlaces que contenía, si provenía de una organización conocida. Se distribuyeron mensajes falsos de la OMS, que supuestamente contenían los últimos consejos de seguridad, en varios idiomas. El archivo adjunto contenía archivos con varias extensiones. Al intentar abrirlos, se cargaban programas maliciosos en la computadora. En un mensaje en inglés, los atacantes distribuían Backdoor.Win32.Androm.tvmf, y en un mensaje en italiano, Trojan-Downloader.MSOffice.Agent.gen.

Servicios de correo viral

El COVID-19 también se mencionó en correos falsos enviados en nombre de los servicios de entrega a domicilio. El remitente informó que, debido a la pandemia, surgieron problemas con la entrega del pedido, y que para resolverlos era necesario imprimir el adjunto y llevarlo a la oficina de DHL más cercana. El archivo adjunto contenía HEUR:Trojan.Java.Agent.gen.

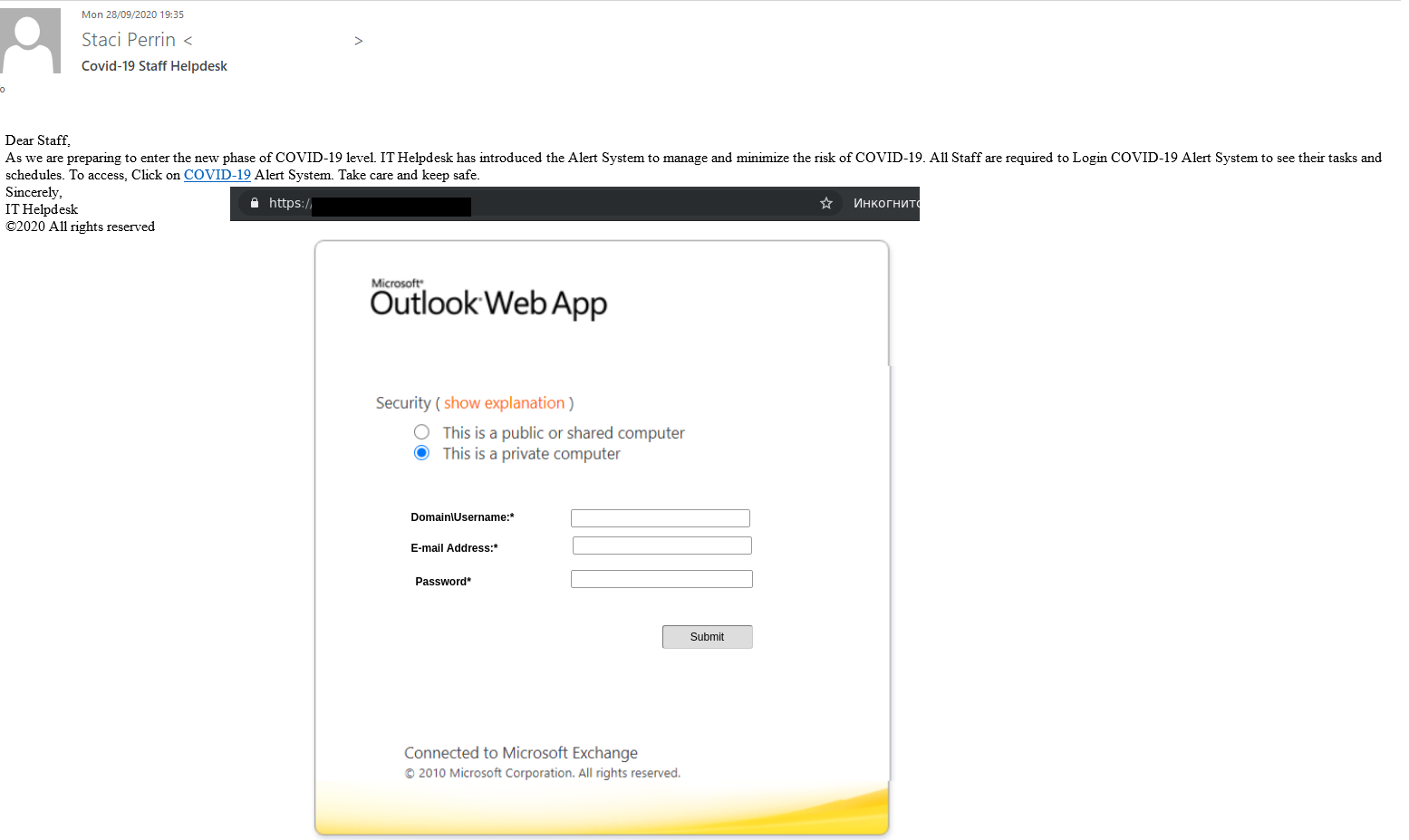

Sector corporativo

En el spam dirigido a las empresas también se utilizó el tema del COVID-19, y los atacantes a veces utilizaron técnicas ingeniosas. Por ejemplo, una de las listas de correo afirmaba que el soporte técnico había establecido un sistema de alerta especial para minimizar los riesgos de contraer un nuevo virus. Cada empleado tenía que iniciar sesión en este sistema con una cuenta corporativa y ver su horario y tareas. El enlace conducía a una página de phishing idéntica al interfaz web de Outlook.

En otro caso, bajo la apariencia de un documento adjunto, los atacantes enviaban a la víctima el malware HEUR:Trojan-PSW.MSIL.Agensla.gen. Los estafadores explicaban que había que abrir el archivo del mensaje por que el empleado anterior que debía enviar la “documentación” había renunciado debido al COVID-19, y que el procesamiento de todos los papeles tenía que completarse en tres días.

Los estafadores “nigerianos” ganan dinero con la pandemia.

El tema de la pandemia se planteó con regularidad en mensajes de estafadores “nigerianos” y notificaciones similares sobre ganancias repentinas de lotería. Por ejemplo, el mensaje en coreano a continuación informa que la dirección de correo electrónico del destinatario fue elegida al azar por una agencia gubernamental de Estambul para el pago de asistencia de emergencia en relación con el coronavirus. En general, estas noticias repentinas de ganancias y bonos se enviaron en diferentes idiomas. Otra variante del fraude “nigeriano” eran los mensajes de los afortunados que recibieron una gran cantidad de dinero y que querían apoyar a su vecino en las difíciles condiciones de la pandemia.

Si la carta llegaba en nombre de un abogado que está tratando de encontrar uso para el capital sin dueño, el remitente trataba de enfatizar que el dueño anterior del patrimonio había muerto a causa de COVID-19.

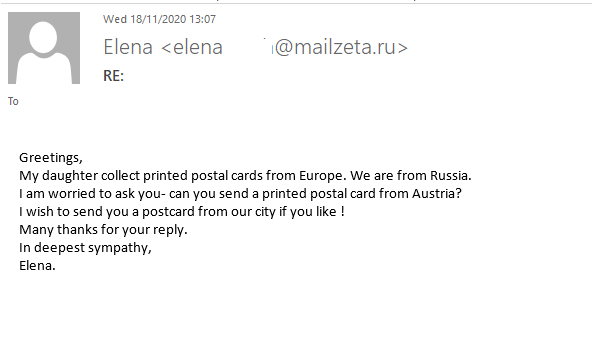

Un giro inesperado de los acontecimientos

Los mensajes habituales de los estafadores “nigerianos” son fáciles de reconocer: se trata de millonarios o de sus familiares que intentan hacerse con una gran fortuna o legarla a una persona del mismo apellido. Parece que este tipo de mensajes se ha vuelto tan común que ya casi nadie los responde, y, por lo tanto, los ciberdelincuentes crearon una nueva “fábula”. Para no ser reconocidos desde las primeras líneas de la carta, no hablan de sumas fabulosas. En cambio, escriben en nombre de una madre rusa que pide ayudar a su hija a recolectar postales de todo el mundo. Para tales mensajes, lo más importante es hacer que la víctima responda: el pedido de la “madre” parece absolutamente inocente y fácil de cumplir, por lo que puede provocar una reacción entre los destinatarios. Si la víctima acepta enviar una postal y responde a los estafadores, en el futuro probablemente se enfrentará a una larga correspondencia, durante la cual se le ofrecerá participar en la recepción de una gran cantidad de dinero pagando una pequeña contribución voluntaria por adelantado.

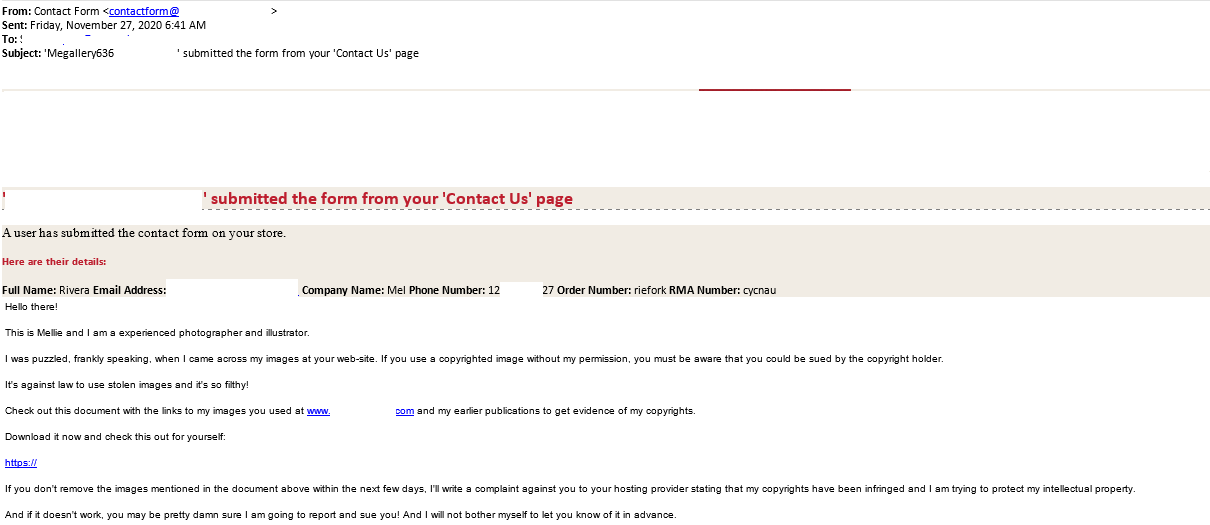

Sin embargo, no solo los estafadores “nigerianos” se muestran tan “creativos”. Otra técnica algo inusual fue utilizada por los spammers que enviaban sus mensajes a través de formularios de comentarios en los sitios web. El mensaje para el propietario del sitio lo dejaba una artista o fotógrafa enfurecida (el nombre era diferente en cada mensaje). Ella afirmaba que el sitio usaba alguna de sus obras y, por lo tanto, violaba sus derechos de autor. La autora de la carta exigía la eliminación inmediata de sus obras, de lo contrario, el propietario del sitio web se enfrentaría a a procedimientos legales.

El plazo para cumplir con los requisitos era muy limitado: los defraudadores lo necesitan para que la víctima se apresure a seguir el enlace y piense lo menos posible en las consecuencias. Y es probable que el propietario del sitio lo haga, por temor a problemas legales. Esto se ve confirmado por las discusiones de tales mensajes en varios blogs, en los que muchos usuarios afirmaban que tras ver el mensaje, intentaron de inmediato verificar qué fotos les había “robado”. En el momento en que detectamos las “quejas”, los enlaces ya no funcionaban, pero con una alta probabilidad podemos decir que contenían malware o formularios de phishing.

Estadísticas: spam

Porcentaje de spam en el tráfico de correo

En 2020, la proporción de spam en el tráfico de correo global disminuyó en 6,14 p.p. en comparación con el período del informe anterior, y su promedio fue del 50,37%.

Porcentaje de spam en el tráfico de correo en 2020 (descargar)

Países fuente del spam

El TOP 10 de países desde donde se envió la mayor cantidad de spam experimentó cambios significativos en 2020. Estados Unidos (10,47%) y China (6,21%), que se habían disputado el primer y segundo lugar los tres años anteriores, cayeron al tercer y cuarto lugar, respectivamente. Rusia se convirtió en el líder, con el 21,27% de todos los correos electrónicos no deseados en 2020 enviados desde su territorio. Le sigue Alemania (10,97%), que superó a Estados Unidos en solo 0,5 pp.

Países fuentes de spam, 2020 (descargar)

Adjuntos maliciosos en el correo

Número de detecciones del antivirus para correo electrónico, 2020 (descargar)

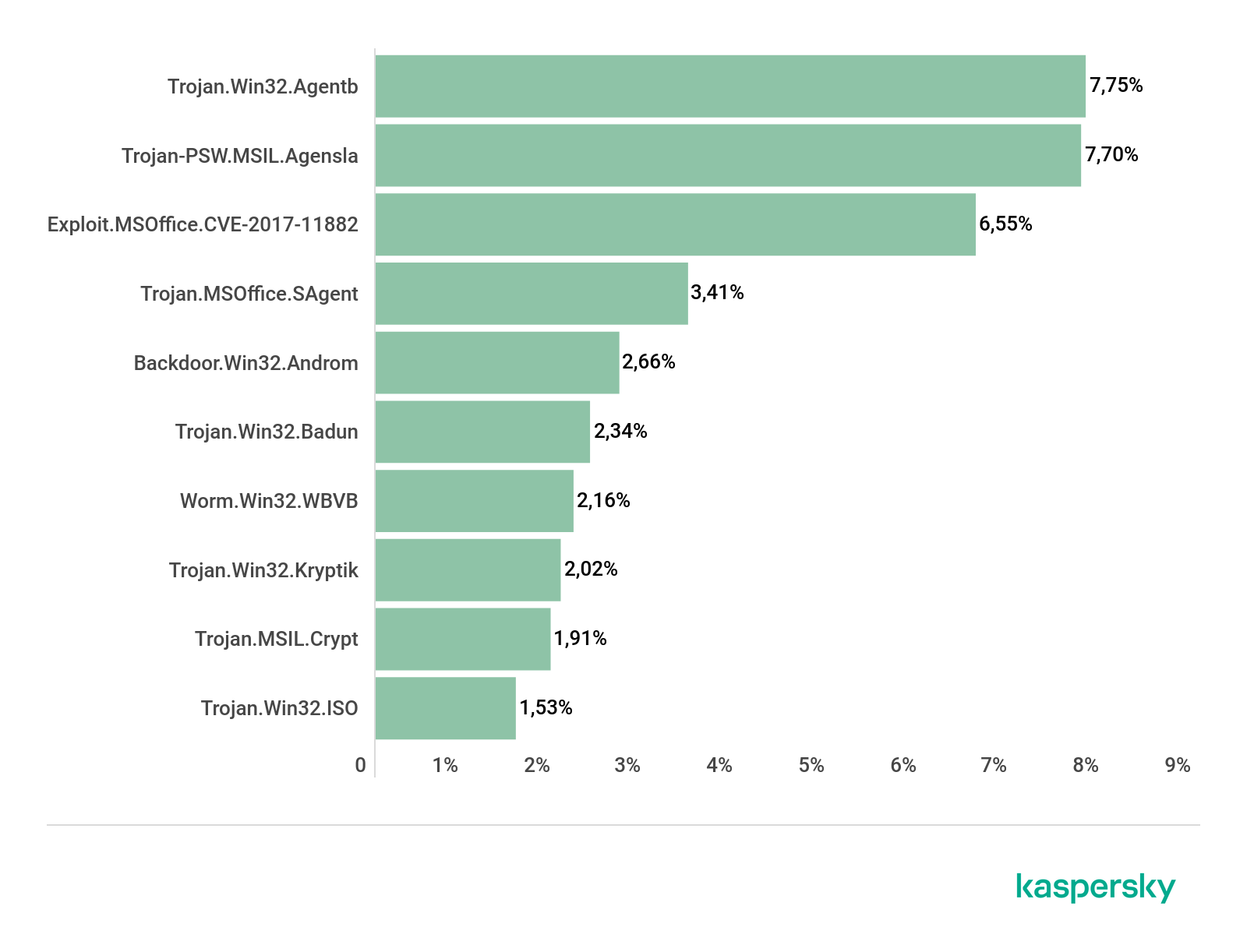

Familias de programas maliciosos

TOP 10 familias de malware, 2020 (descargar)

Bajaron al tercer puesto los exploits para la vulnerabilidad del editor de ecuaciones Exploit.MSOffice.CVE-2017-11882 (6,55%). Durante los dos años anteriores, esta familia encabezó la clasificación del malware distribuido mediante spam.

Los documentos maliciosos Trojan.MSOffice.SAgent (3,41%) subieron del segundo al cuarto lugar. Contienen un script VBA que lanza PowerShell para descargar en secreto otro malware.

Ocupan el quinto lugar las puertas traseras modulares Backdoor.Win32.Androm (2,66%), que también se utilizan a menudo para descargar más malware a un sistema infectado. Les sigue de cerca la familia Trojan.Win32.Badun (2,34%). Los gusanos Worm.Win32.WBVB ocupan el séptimo lugar (2,16%), mientras que las dos familias ubicadas en el octavo y noveno lugar combinan malware capaz de burlar la detección y el análisis: los troyanos Trojan.Win32.Kryptik (2,02%) que utilizan ofuscación, antiemulación y antidepuración, y Trojan.MSIL.Crypt, que hace un uso profundo de la ofuscación y el cifrado (1,91%). La familia Trojan.Win32.ISO cierra el TOP 10 (1,53%).

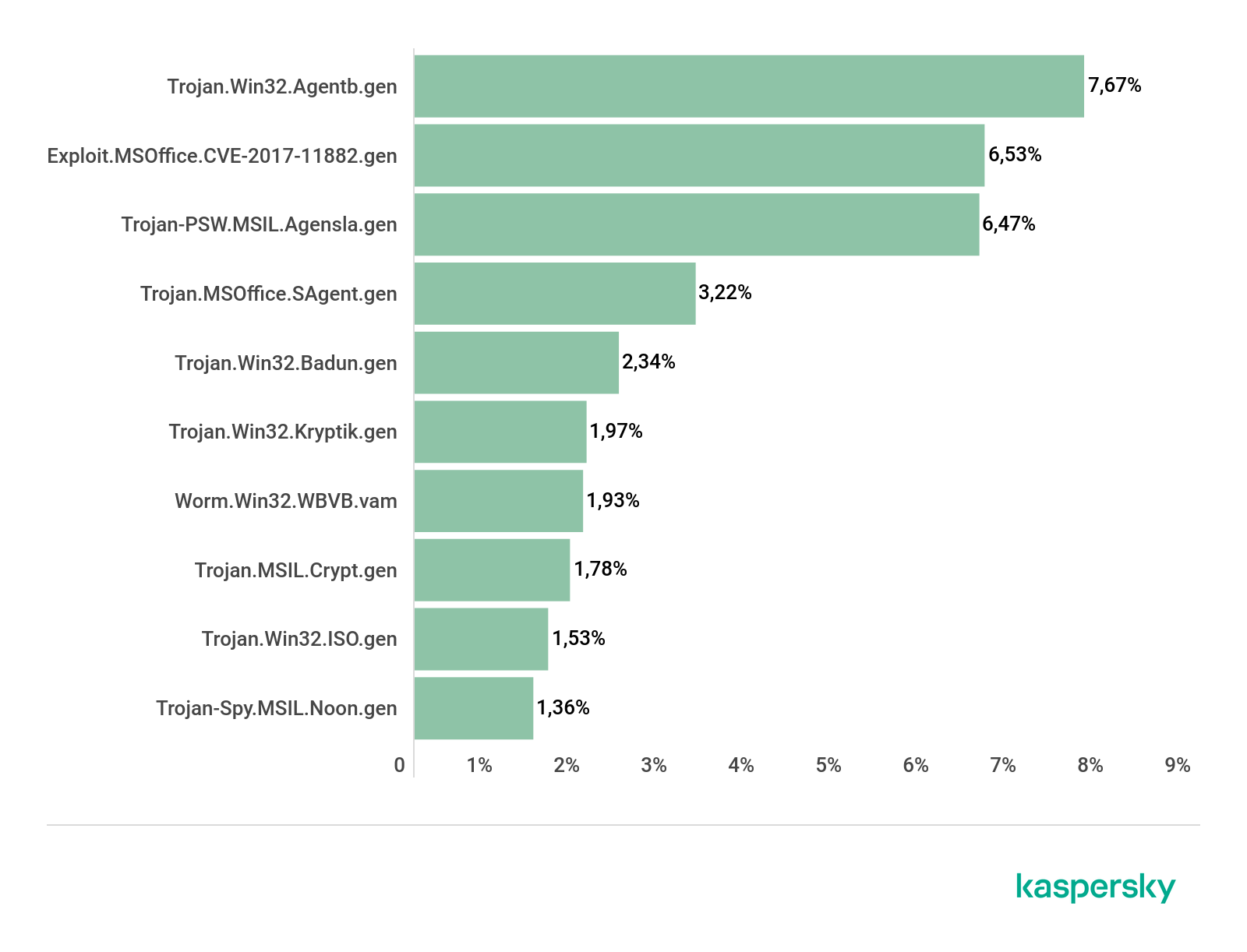

TOP 10 de archivos adjuntos maliciosos en el correo electrónico, 2020 (descargar)

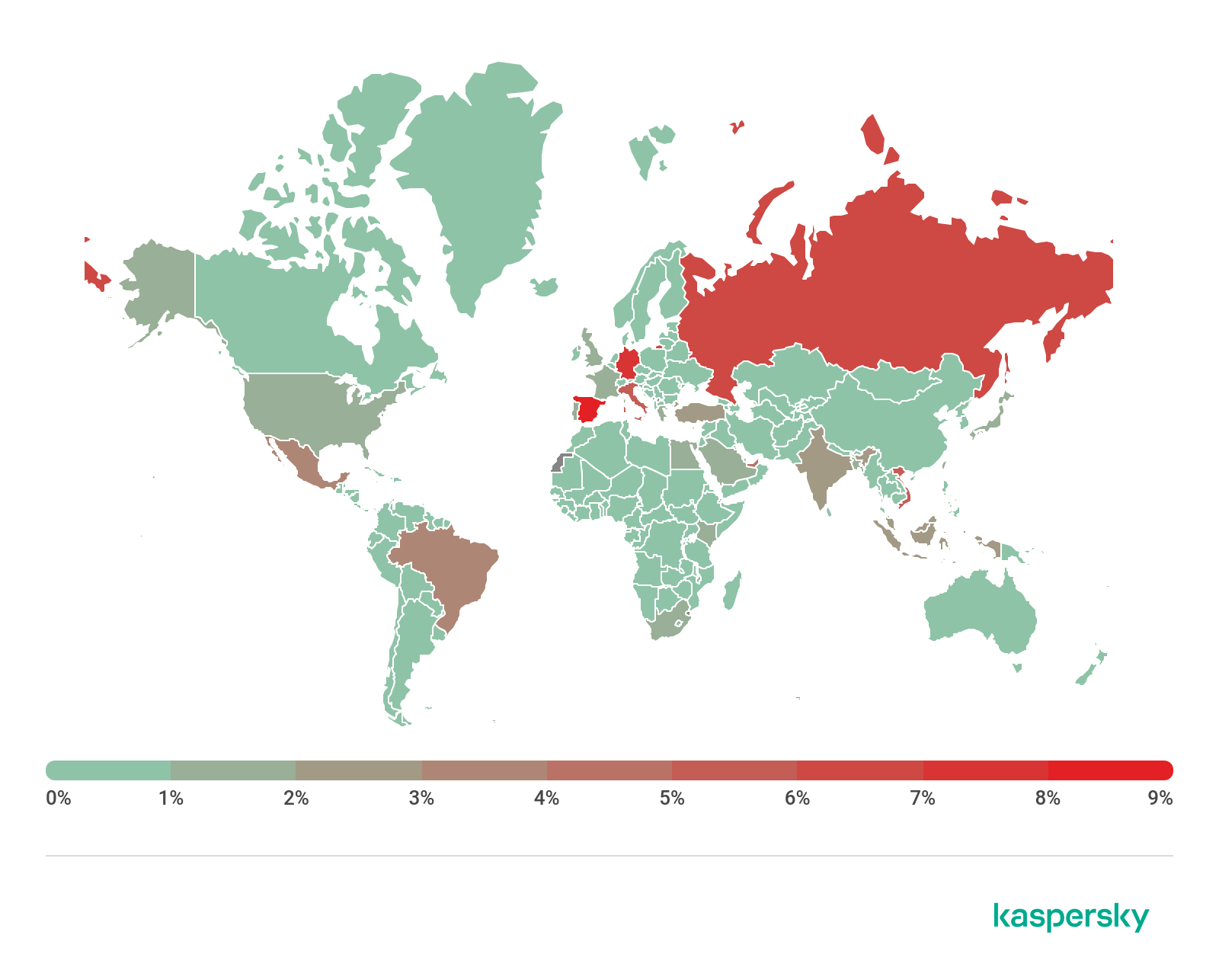

Países destinatarios de envíos maliciosos

En 2020, España se convirtió en el principal destino de los correos maliciosos, con una proporción que aumentó en 5,03 p.p., y alcanzó el 8,48%. Como resultado, Alemania, que había estado en la parte superior de la clasificación desde 2015, cayó al segundo lugar (7,28%) y Rusia (6,29%), al tercer lugar.

Países destinatarios de los envíos maliciosos masivos, 2020 (descargar)

Estadísticas: phishing

En 2020, el sistema Antiphishing neutralizó 434 898 635 intentos de llevar a los usuarios a páginas fraudulentas. Es decir, 32 289 484 menos intentos que en 2019. El 13,21% de los usuarios de las soluciones de Kaspersky en todo el mundo fueron atacados, y se agregaron a la base de datos del sistema 6 700 797 máscaras de phishing que describen nuevos recursos fraudulentos.

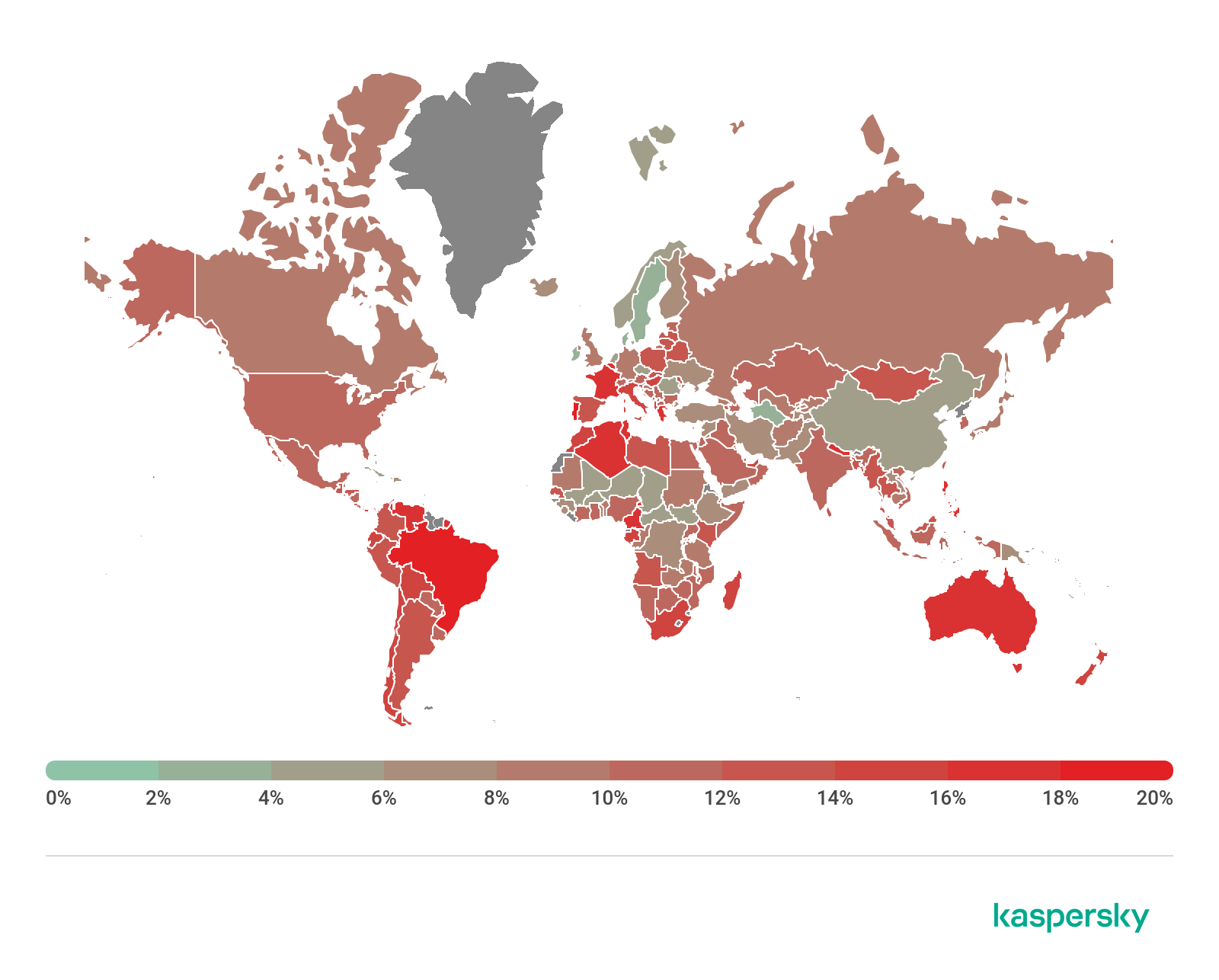

Geografía de los ataques

En 2020, Brasil volvió al primer lugar en cuanto al número de detecciones del sistema Antiphishing. En este país, el 19,94% de los usuarios intentó seguir enlaces fraudulentos al menos una vez.

Geografía de los ataques de phishing, 2020 (descargar)

TOP 10 de países según el número de usuarios atacados

En 2020, la clasificación por el número de intentos de visitar sitios web de phishing vuelve a estar encabezada por los líderes de 2018: Brasil (19,94%) en primer lugar y Portugal (19,73%) en segundo. Es de destacar que los indicadores de ambos países fueron mucho más modestos que en 2019: Brasil perdió 10,32 p.p., y Portugal -5,9 pp. Esta vez Francia, que no aparecía en el TOP 10 desde 2015, ocupó el tercer puesto (17,90%).

El líder del año pasado, Venezuela, país que encabezó la clasificación en los dos primeros trimestres de 2020, por el contrario, cayó a la octava línea: la proporción de usuarios atacados en el país disminuyó en 14.32 p.p., hasta alcanzar el 16,84%.

| País | Proporción de usuarios atacados (%) * |

| Brasil | 19,94 |

| Portugal | 19,73 |

| Francia | 17,90 |

| Túnez | 17,62 |

| Guayana francesa | 17,60 |

| Catar | 17,35 |

| Camerún | 17,32 |

| Venezuela | 16,84 |

| Nepal | 16,72 |

| Australia | 16,59 |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky en el país, 2020

Dominios de nivel superior

La mayoría de las veces durante el último año, los estafadores registraron sus sitios en la zona de dominio COM (24,36% del total de recursos de phishing). Le sigue la zona de dominio RU (2,12%) por un amplio margen: 22,24 pp. Todos los demás dominios incluidos en el TOP 10 son dominios de diferentes países: el dominio COM.BR brasileño está en tercer lugar (1,31%), y los dominios alemán DE (1,23%) y británico CO.UK ocuparon la cuarta y quinta líneas (1,20%) respectivamente. La zona de dominio IN de India (1,10%) ocupó el sexto lugar, seguida de FR (Francia, 1,08%) e IT (Italia, 1,06%) y las zonas de dominio NL de los Países Bajos (1,03%) y COM.AU de Australia (1,02 %).

Zonas de dominio de nivel superior que alojan la mayoría de las páginas de phishing, 2020 (descargar)

Organizaciones destinatarias de los ataques

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas ya figuraban en las bases de datos de Kaspersky.

Los eventos del último año han influido en la distribución de los ataques de phishing por organización atacada. En los últimos años, los tres destinatarios más comunes siguen siendo los mismos: bancos, sistemas de pago y portales globales de Internet. En 2020, el panorama cambió. Las tiendas online se situaron en primer lugar (18,12%), lo que se puede atribuir al aumento del número de pedidos en línea debido a las restricciones impuestas por la pandemia. Los portales globales de Internet se mantuvieron en segundo lugar (15,94%), pero perdieron 5,18 p.p. respecto a 2019, mientras que los bancos cayeron al tercer lugar con un modesto 10,72%.

Las categorías “Juegos en línea” y “Gobierno e impuestos” abandonaron el TOP 10 en 2020. En cambio, los servicios de entrega a domicilio y las empresas que prestan servicios financieros aparecieron en el ranking.

Distribución por categorías de las organizaciones cuyos usuarios fueron atacados por phishers, 2017 (descargar)

Conclusión

El año pasado, con la pandemia y la transición masiva al teletrabajo y la comunicación en línea, resultó inusual en muchos sentidos, lo que se refleja en el spam. Los ciberdelincuentes utilizaron el tema COVID-19, invitaron a las víctimas a videoconferencias inexistentes y exigieron que se registren en “nuevos servicios corporativos”. Dado que la lucha contra la pandemia aún no ha terminado, podemos suponer que las principales tendencias de 2020 seguirán siendo relevantes en un futuro próximo.

La tendencia general de un aumento de los ataques dirigidos al sector empresarial también continuará el próximo año. Además, el formato cada vez más extendido del trabajo a distancia hace que los empleados sean más vulnerables. Los usuarios de sistemas de mensajes instantáneos deben estar más atentos, ya que es probable que también aumente la cantidad de spam y phishing enviados a dispositivos móviles. Además, en el futuro, es probable que aumente el número de mensajes y esquemas en los que se utilizará el tema de COVID-19 de una forma u otra.

El spam y el phishing en 2020