Cifras del año

En 2021:

- El 45,56% de los correos electrónicos eran spam

- El 24,77% del spam provino de Rusia y el 14,12% de Alemania

- Nuestro antivirus de correo electrónico bloqueó 148 173 261 archivos adjuntos maliciosos

- La familia más común de archivos adjuntos maliciosos fue la del troyano Agensla

- Nuestro sistema antiphishing impidió que se hagan 253 365 212 clics en enlaces de phishing

- Mensajería segura impidió que se sigan 341 954 enlaces de suplantación de identidad procedentes de diversos mensajeros

Tendencias del año

Estafas en inversiones: сómo invertir de forma poco rentable y no ganar nada.

En 2021, el tema de las inversiones cobró especial relevancia, a medida que los bancos y otras organizaciones se esmeraron en promover las cuentas de inversiones y corretaje. Los ciberdelincuentes no han sido inmunes a esta tendencia y han intentado que sus “proyectos de inversiones” sean muy tentadores. Para llamar la atención y ganarse la confianza de los inversores, los estafadores utilizaron los nombres de empresarios y compañías de éxito conocidas por todos. Por ejemplo, en el sector ruso de Internet, los ciberdelincuentes proponían, en nombre de Elon Musk y Gazprom Neft, depositar una pequeña cantidad de dinero para, después de cierto tiempo, recibir una montaña de oro. Para parecer más serios, le ofrecían al “cliente” una consulta con un especialista. El resultado final era el mismo en ambos casos: el inversor les daba su dinero a los estafadores, y no recibía nada a cambio.

También se promocionaron de forma activa planes similares en el segmento de Internet de lengua inglesa. Los estafadores ofrecían invertir tanto en valores abstractos como en proyectos más específicos, como la producción de petróleo. En cualquier caso, la víctima no recibía nada a cambio de su dinero.

Otra forma de atraer a las víctimas era mediante invitaciones a proyectos de inversiones enviadas en nombre de grandes bancos. En algunos casos, los atacantes hacían hincapié en la estabilidad y la ausencia de riesgo para el inversor, así como en el estatus de la empresa. Y para que el inversor no sospechara de la sencillez del procedimiento, se le pedía que hiciera una prueba o dejara una solicitud, cuya “tramitación” llevaría algún tiempo.

Películas y transmisiones falsas: ¡Mejor no las veas!

Durante el año 2021, los estrenos de películas de alto nivel y las retransmisiones deportivas se usaron muchas veces para embaucar a los usuarios. Las páginas web que ofrecen adelantos gratuitos de la nueva serie de James Bond o de la próxima película de Spiderman aparecían en Internet antes de terminada la película e incluso antes del estreno oficial. Los delincuentes intentaban ganarse la confianza de la víctima de varias maneras: utilizaban afiches oficiales y citaban información sobre la película en la página web.

Sin embargo, la prometida función gratuita se interrumpía antes de comenzar. A los usuarios se les mostraba un fragmento de un tráiler o una pantalla de presentación de uno de los principales estudios cinematográficos, que bien podía no tener nada que ver con la película. A continuación, exigían registrarse en el sitio web para poder seguir viendo la transmisión. El mismo efecto se observaba al intentar descargar o ver contenidos deportivos o de otro tipo, sólo que en este caso la víctima no podía ver nada si no pagaba para registrarse. Aunque según los propietarios del sitio web el costo era simbólico, una vez que el usuario introducía los datos de su tarjeta bancaria en el sitio web, se le podía cobrar cualquier cantidad, y sus datos acababan en manos de estafadores.

Superoferta de los ciberdelincuentes: Sepa lo que se siente ser un spammer

Los sitios web fraudulentos que prometen enormes premios en metálico por realizar encuestas en nombre de grandes empresas imponen cada vez más condiciones adicionales a quienes desean recibir el dinero. Tras responder a preguntas elementales, los “ganadores” se encontraban con la exigencia de enviar información sobre la campaña a un determinado número de sus contactos de mensajeros instantáneos. Sólo entonces se pedía a la víctima una pequeña comisión para recibir el “premio”. De este modo, la persona que completaba la tarea no sólo enviaba dinero a los autores, sino que también recomendaba el recurso fraudulento a personas de su lista de contactos. Un anuncio enviado por un amigo, y no de un número desconocido, podría persuadir al destinatario a hacer clic en el enlace y también hacerle perder cierta cantidad de dinero.

La espada de Damocles del sector empresarial.

Las credenciales de las cuentas corporativas siguieron siendo el principal objetivo de los ataques que los delincuentes lanzaron contra las organizaciones. Los mensajes que los ciberdelincuentes enviaban a los correos electrónicos corporativos se camuflaban cada vez más como correspondencia empresarial y notificaciones sobre gestiones de documentos de trabajo. El objetivo principal de los atacantes era hacer que la víctima hiciera clic en un enlace a un sitio web que contenía una página de phishing con un formulario para introducir credenciales. Por ello, el mensaje contenía un enlace a un documento, una carpeta, una solicitud de pago, etc., que, según se afirmaba, había que tramitar con urgencia.

A menudo, el tema de la “notificación” era sobre mensajes que supuestamente no habían llegado a su destino. Para verlos, había que ir a determinado “portal de correo” u otro recurso similar.

Otra tendencia notable en el phishing dirigido al segmento corporativo fue el uso de populares servicios en la nube como carnada. Las falsas notificaciones, idénticas a las verdaderas, de reuniones en Microsoft Teams o la mención de documentos de nómina que estaban pendientes de aprobación en Sharepoint confundían al destinatario y le incitaban a introducir el nombre de usuario y la contraseña de su cuenta corporativa.

COVID-19

Estafas

El tema de la COVID-19, que ha dominado las noticias durante todo el año, fue utilizado de varias formas por los estafadores. En particular, los autores siguieron enviando mensajes sobre compensaciones y subvenciones relacionadas con las restricciones, ya que el tema sigue siendo de actualidad. Los mensajes iban acompañados de referencias a leyes, decretos y nombres de organizaciones gubernamentales. Para que el dinero llegara a su cuenta, el usuario supuestamente sólo tenía que pagar una pequeña tasa de transferencia. De hecho, tras recibir la citada tasa y los datos de la tarjeta bancaria de la víctima, los estafadores desaparecían.

La venta de certificados de vacunación y códigos QR falsos se ha convertido en otra fuente de ingresos para los ciberdelincuentes. Los delincuentes destacaban la rapidez con la que generaban los documentos falsos, así como la personificación del código QR. Estas transacciones son peligrosas porque, por un lado, constituyen un delito en algunos países y, por otro, el cliente puede ser engañado. No hay garantía de que el código que reciba al comprarlo no sea falso. Un riesgo adicional era que el comprador tenía que dar sus datos sensitivos a extraños para que la transacción se llevara a cabo.

Segmento corporativo

El tema de COVID-19 también fue relevante para los correos electrónicos de phishing dirigidos al sector empresarial. Uno de los principales objetivos de estos correos es convencer al usuario de que haga clic en una página con un formulario falso y que introduzca el nombre de usuario y contraseña de la cuenta corporativa. Los autores utilizaron varias carnadas relacionadas con el COVID-19. En particular, nos hemos encontrado con anuncios de indemnizaciones del gobierno asignadas a los empleados de una determinada empresa. Lo único que había que hacer para recibir la promesa era “confirmar” una cuenta de correo electrónico en el sitio fraudulento.

En una de las listas de correo, el mensaje venía con un archivo HTML que, a juzgar por su nombre (Resultado de la prueba de Covid), debería contener un enlace al resultado de la prueba. Sin embargo, cuando el usuario llegaba a la página e intentaba abrir el archivo, se topaba con un formulario para introducir las credenciales de una cuenta de Microsoft.

Un “Mensaje importante sobre la vacuna”, que supuestamente había quedado sin leer en la bandeja de entrada, también contenía un enlace a una página de los atacantes que solicitaba datos de una cuenta corporativa.

Los correos electrónicos con archivos adjuntos maliciosos fueron otra variante de ataque. Una noticia impactante (por ejemplo, un despido inmediato del trabajo) y la necesidad urgente de consultar una “nómina de 2 meses” deberían haber provocado que el destinatario abriera el archivo adjunto con el objeto malicioso lo antes posible.

Vacunación contra el COVID-19

Mientras las autoridades de varios países introducían de forma graduada la vacunación para los ciudadanos, los ciberdelincuentes se aprovecharon del deseo de la gente de protegerse lo antes posible del virus mediante la vacunación. Por ejemplo, algunos residentes del Reino Unido recibieron un mensaje supuestamente enviado por el Servicio nacional de salud. El mensaje decía que el destinatario tenía derecho a la vacuna, pero debía hacer clic en el enlace provisto para confirmar su participación en el programa. En otro correo, los autores subrayaban que sólo los mayores de 65 años tenían la posibilidad de vacunarse.

En ambos casos, para poder registrarse para la vacunación, se requería rellenar un cuestionario con los datos personales, pero en el primer caso, los phishers también solicitaban los datos de la tarjeta bancaria. Si el usuario seguía todas las instrucciones del sitio falso, los atacantes obtenían acceso a su cuenta y a sus datos personales.

Otra forma de obtener datos personales y acceder a la billetera de los usuarios es a través de encuestas de vacunación falsas. Los estafadores enviaron mensajes en nombre de las grandes empresas farmacéuticas fabricantes de vacunas contra el COVID-19 o de ciertas personas. El mensaje invitaba a participar en una pequeña investigación.

Los autores prometían regalos o incluso una recompensa en metálico a los que rellenaban la encuesta. Tras responder a las preguntas, la víctima era conducida a la página del “regalo”, pero para recibirlo, tenía que pagar una pequeña “comisión”. Como resultado, los estafadores se quedaban con el dinero y la víctima se quedaba con las manos vacías.

En el último año, también hemos detectado una lista de correo que explota el tema de la vacunación para propagar malware. Los titulares de las cartas se seleccionaban al azar de diversas fuentes de información. El archivo adjunto contenía un documento con una macro que ejecuta un script de PowerShell detectado como Trojan.MSOffice.SAgent.gen. El malware SAgent se utiliza en las etapas iniciales del ataque para descargar otro malware al sistema de la víctima.

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

El porcentaje promedio de spam en el tráfico mundial de correo electrónico en 2021 fue del 45,56%. Pero también ha subido y bajado varias veces durante el año.

Porcentaje de spam en el tráfico de correo en 2021 (descargar)

Países y territorios donde se origina el spam

La mayor parte del spam en 2021, al igual que en 2020, procedió de Rusia (24,77%), cuya cuota aumentó en 3,5 puntos porcentuales. Alemania (14,12%) ganó 3,15 puntos porcentuales y se mantuvo en segundo lugar. Le siguen EE. UU. (10,46%) y China (8,73%), ambos manteniendo la misma posición que en el periodo anterior. Al mismo tiempo, la cuota de Estados Unidos prácticamente no varió, mientras que la de China aumentó en 2,52 puntos porcentuales con respecto a 2020.

Países y territorios donde se origina el spam, 2021 (descargar)

Adjuntos maliciosos en el correo

Número de activaciones del antivirus de correo, 2021 (descargar)

Familias de programas maliciosos

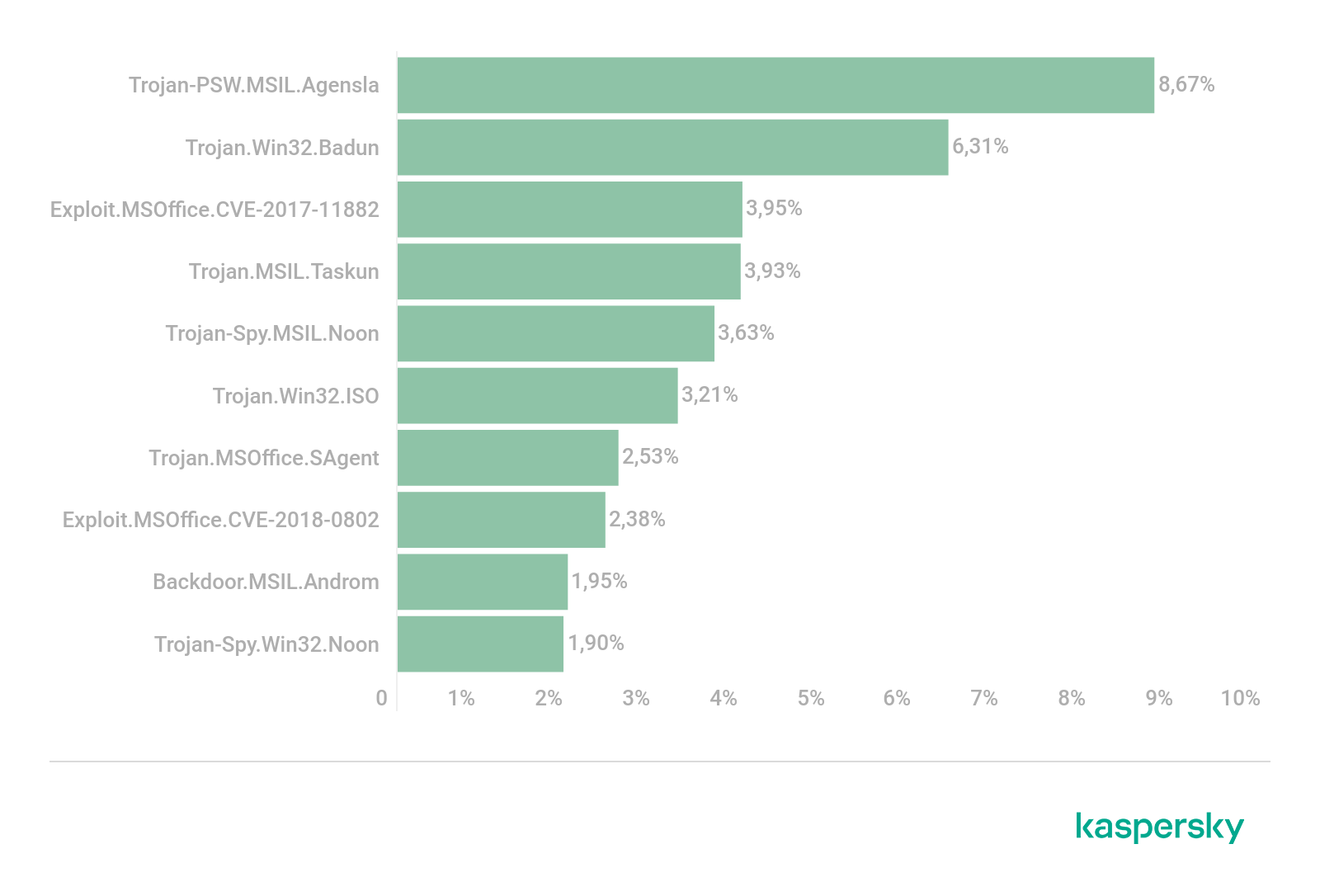

Los troyanos de la familia Agensla, que roban las credenciales de los navegadores y los clientes de correo electrónico y FTP, fueron los archivos adjuntos más bloqueados por el antivirus de correo electrónico en 2021. Esta familia representó el 8,67% de los archivos maliciosos detectados: un 0,97% más que en 2020. En segundo lugar, está el troyano Badun (6,31%), que se propaga a través de archivos y se hace pasar por documentos electrónicos. En otro 3,95% de los casos, nuestras soluciones bloquearon los exploits para la vulnerabilidad CVE-2017-11882 en Microsoft Equation Editor, que está vigente desde hace cuatro años. Casi el mismo número de archivos adjuntos estaban relacionados con la familia Taskun (3,93%), que crea tareas maliciosas en el Programador de tareas.

TOP 10 de familias de malware que se propagan como archivos adjuntos en el correo electrónico, 2021 (descargar)

TOP 10 de programas maliciosos que se propagan como archivos adjuntos en el correo electrónico, 2021 (descargar)

Países y territorios destinatarios de envíos masivos maliciosos

En 2021, el antivirus para el correo electrónico se activó con mayor frecuencia en los dispositivos de España (9,32%), cuya cuota volvió a aumentar en comparación con el período anterior. Rusia quedó en segundo lugar (6,33%). El tercer país por la cantidad de archivos maliciosos bloqueados fue Italia (5,78%).

Países y territorios destinatarios de envíos masivos maliciosos, 2021 (descargar)

Estadísticas: Phishing

En 2021, nuestro sistema antiphishing evitó que se hicieran 253 365 212 clics en enlaces de phishing. El 8,20% de los usuarios de Kaspersky de todo el mundo han sufrido ataques de phishing al menos una vez.

Geografía de los ataques de phishing

Geografía de los ataques de phishing, 2021 (descargar)

El cuarto usuario más atacado en 2021 fue Mongolia (10,98%), un recién llegado a esta clasificación. Con márgenes menores, le siguen Reunión (10,97%), Brunéi (10,89%), Madagascar (10,87%), Andorra (10,79%), Australia (10,74%) y Ecuador (10,73%).

TOP 10 de países según el número de usuarios atacados por los phishers:

| País | Proporción de usuarios atacados (%) * |

| Brasil | 12,39% |

| Francia | 12,21% |

| Portugal | 11,40% |

| Mongolia | 10,98% |

| Reunión | 10,97% |

| Brunei | 10,89% |

| Madagascar | 10,87% |

| Andorra | 10,79% |

| Australia | 10,74% |

| Ecuador | 10,73% |

* Porcentaje de usuarios en cuyos equipos reaccionó el sistema Antiphishing, del total de usuarios de productos de Kaspersky en el país, 2021

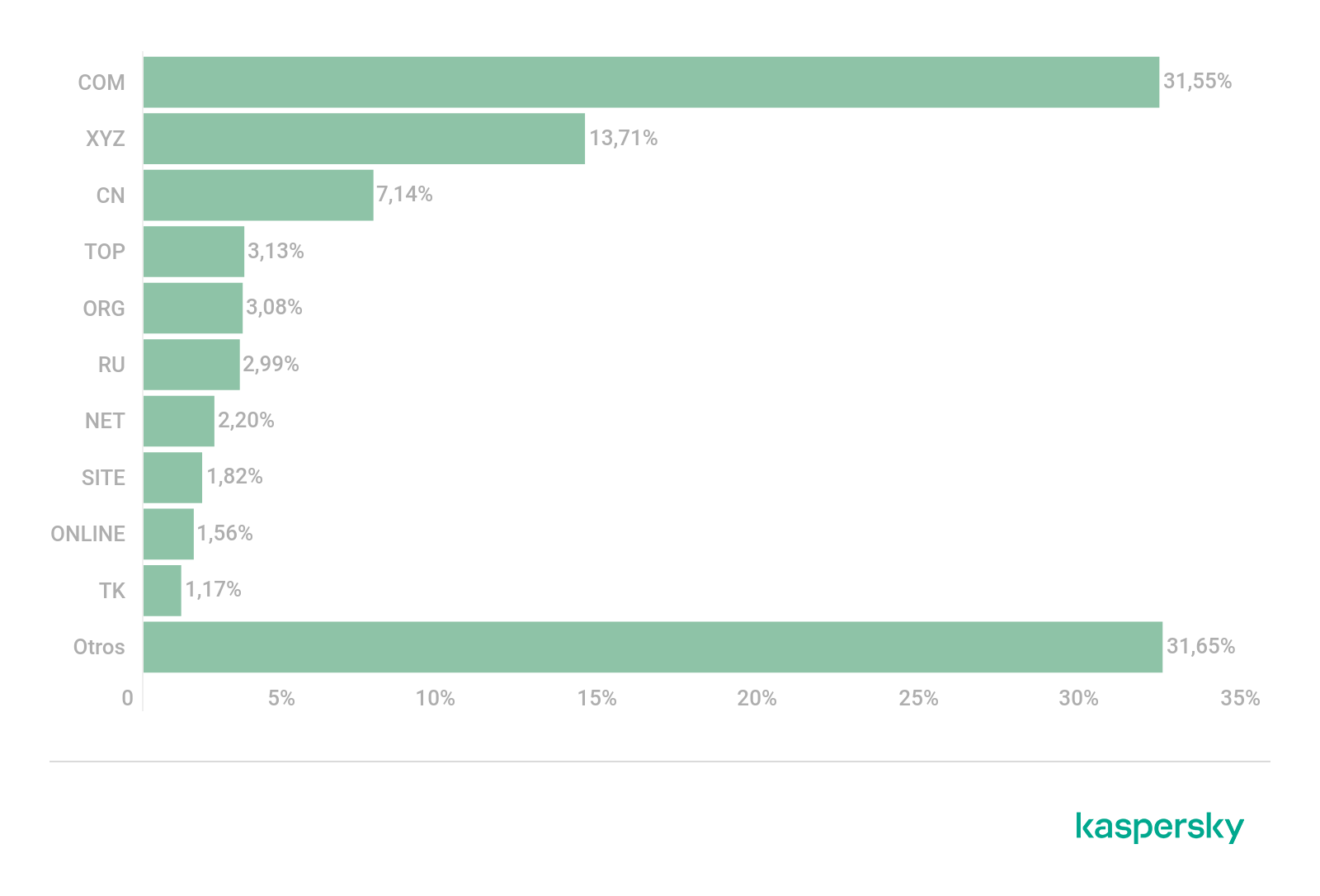

Dominios de nivel superior

Al igual que en 2020, la mayoría de los sitios de phishing bloqueados estaban alojados en la zona de dominio COM, cuya cuota en 2021 aumentó en 7,19 puntos porcentuales y fue del 31,55%. La segunda zona más popular entre los atacantes es XYZ (13,71%), donde se puede registrar un nuevo dominio de forma económica o incluso gratuita. La zona de dominio CN de China ocupa el tercer lugar (7,14%). El dominio ruso RU (2,99%), aunque su cuota ha aumentado desde 2020, ha bajado al sexto puesto, quedando por detrás de ORG (3,13%) y TOP (3,08%). Le siguen las zonas de dominio NET (2,20%), SITE (1,82%) y ONLINE (1,56%). El último puesto lo ocupa el territorio insular de Tokelau con su dominio TK (1,17%), que, al igual que XYZ, atrae a los estafadores por sus bajos precios.

Zonas de dominio de nivel superior que alojan la mayoría de las páginas de phishing, 2021 (descargar)

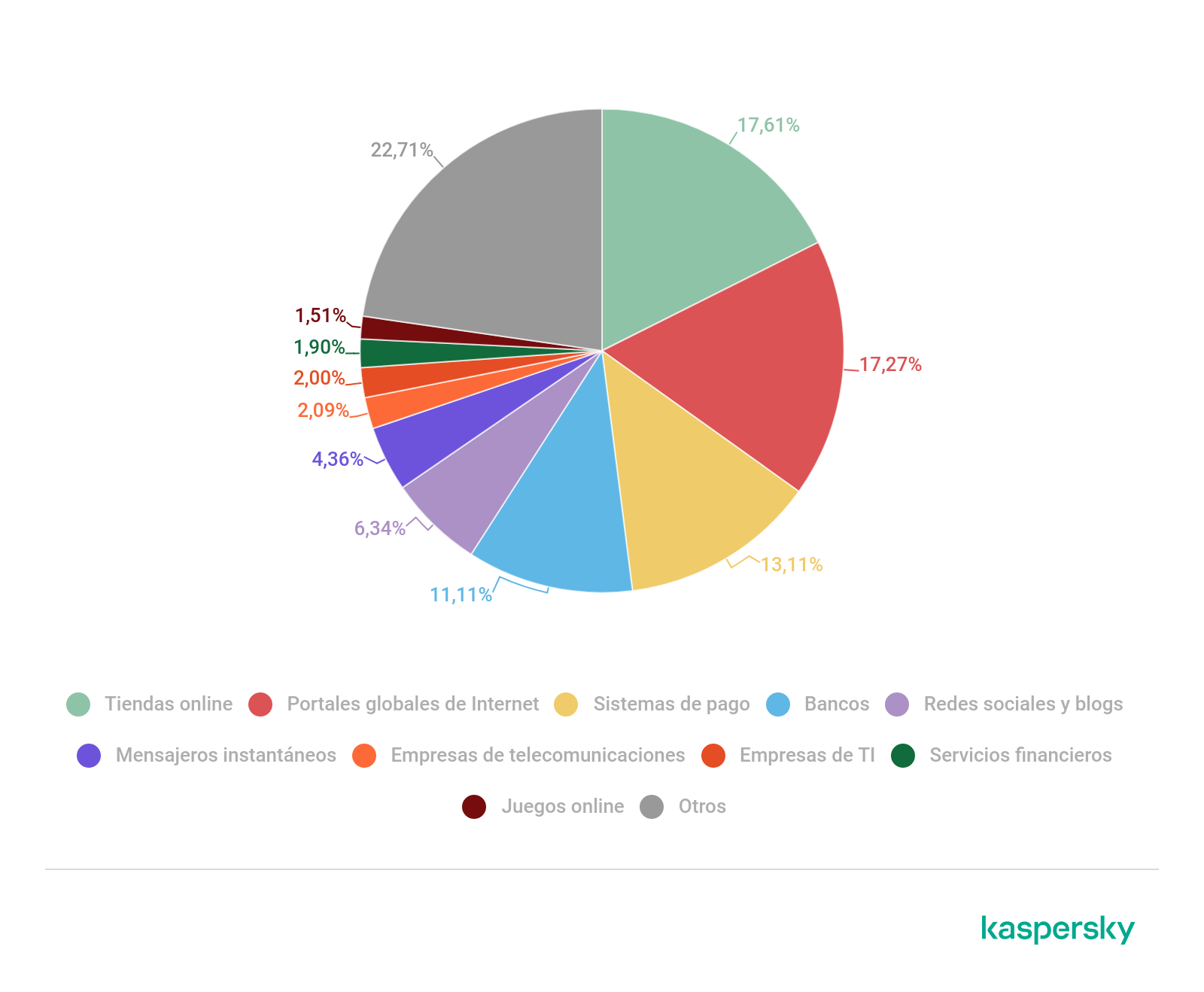

Organizaciones blanco de ataques de phishing

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas ya figuraban en las bases de datos de Kaspersky.

Las compras en línea siguieron siendo muy solicitadas en 2021 y esto se reflejó en la suplantación de identidad, ya que los estafadores se hicieron pasar más a menudo por sitios de compras en línea (17,61%). Los portales globales de Internet (17,27%) ocupan el segundo lugar por un escaso margen, mientras que los sistemas de pago (13,11%) suben al tercer puesto, al haber sumado 4,7 puntos porcentuales, dejando atrás a los bancos (11,11%) y las redes sociales (6,34%). Los servicios de mensajería (4,36%) y las empresas de telecomunicaciones (2,09%) se mantienen en el sexto y séptimo lugar, respectivamente, aunque su cuota ha disminuido. Las empresas de informática (2,00%) y los servicios financieros (1,90%) también mantuvieron sus posiciones en el ranking. Al final del TOP 10 están los juegos online (1,51%), cuyos usuarios fueron más propensos a ser presa de los ciberdelincuentes en 2021 que los usuarios de servicios de entrega.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, 2021 (descargar)

Suplantación de identidad en mensajeros

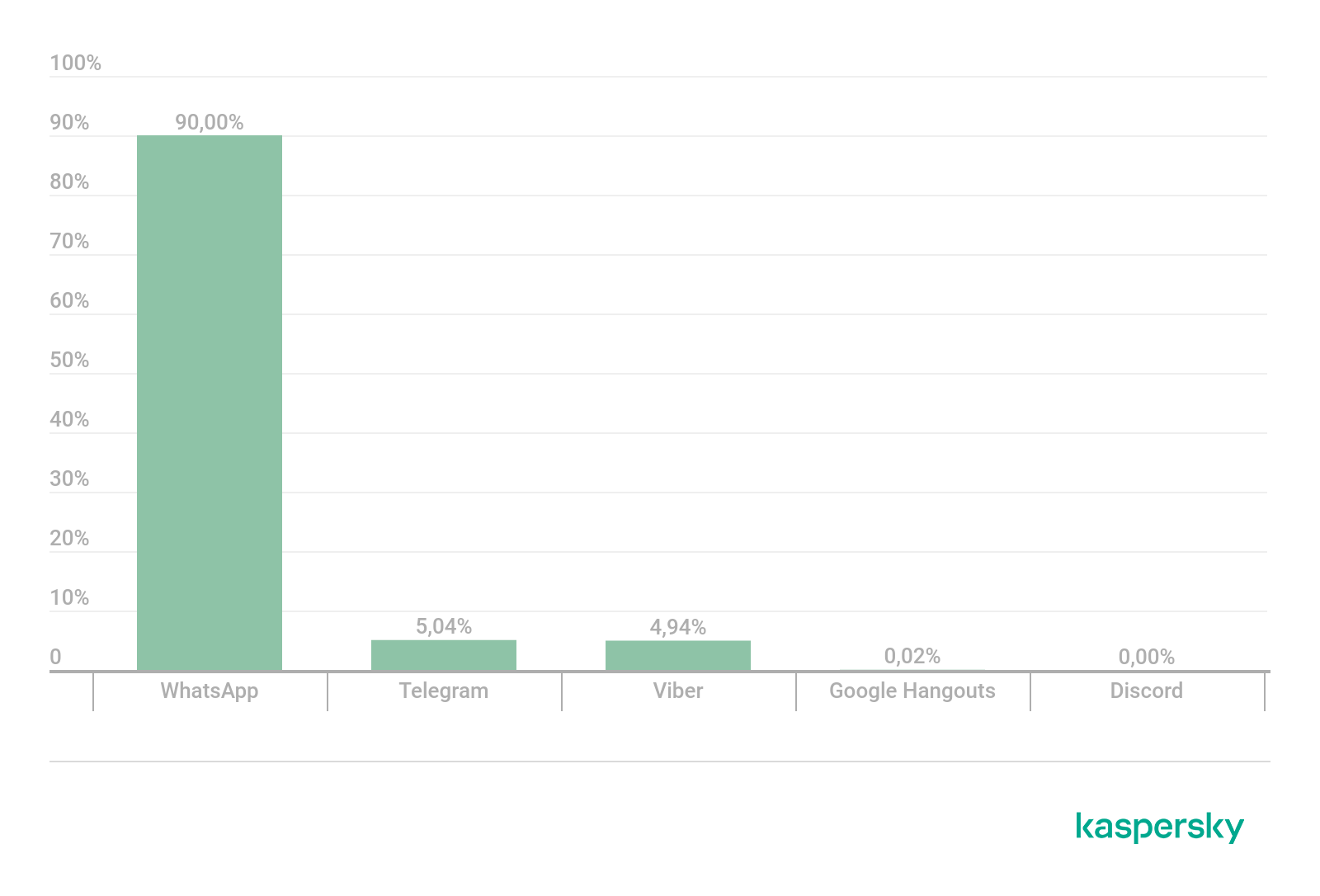

Las estadísticas sobre suplantación de identidad en sistemas de mensajería se basan en datos anónimos del componente Mensajería segura de Kaspersky Internet Security para Android, enviados voluntariamente por los usuarios de la solución. La “Mensajería segura” comprueba los mensajes entrantes y bloquea los intentos de hacer clic en los enlaces fraudulentos y de suplantación de identidad que contienen.

En 2021, Mensajería segura impidió que se sigan 341 954 enlaces de suplantación de identidad procedentes de diversos mensajeros. Los usuarios de WhatsApp fueron los que más intentaron abrir los enlaces bloqueados (90,00%). Telegram quedó en segundo lugar (5,04%), seguido de cerca por Viber (4,94%).

Distribución de los enlaces bloqueados por el componente Mensajería segura, por mensajero, 2021 (descargar)

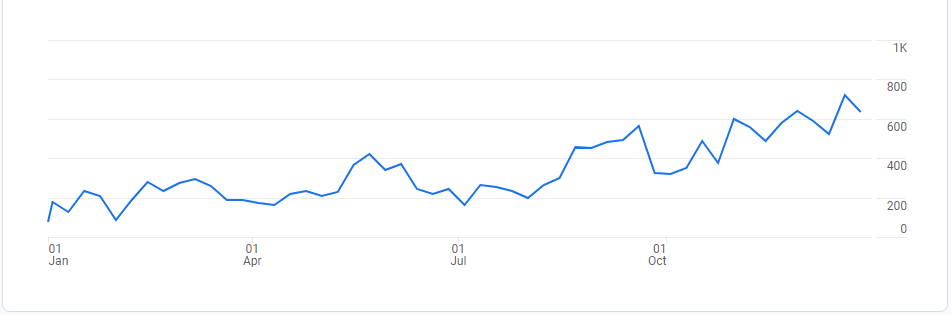

Tendencias de la actividad de phishing en WhatsApp, 2021. El gráfico muestra el número de enlaces detectados por semana

En Telegram, el componente Mensajería segura detectó una media de 45 intentos de seguir enlaces de phishing al día. Al mismo tiempo, la actividad de phishing, al igual que la de WhatsApp, aumentó hacia finales de año.

Dinámica de la actividad de phishing en el mensajero Telegram, 2021. El gráfico muestra el número de enlaces detectados por semana

Tambien detectamos en Viber una media de 45 enlaces al día, pero la actividad de phishing en este mensajero disminuyó hacia finales de año. No obstante, vimos un pico en agosto de 2021.

Tendencias de la actividad de phishing en el mensajero Viber, 2021. El gráfico muestra el número de enlaces detectados por semana

Conclusión:

Como lo habíamos pronosticado, las principales tendencias de 2020 han seguido vigentes en 2021. Los atacantes utilizaron activamente el tema COVID-19 en los envíos de spam, que siguió siendo relevante a lo largo del año. Además, la colección de carnadas relacionadas con la pandemia se amplió para incluir las vacunas y los códigos QR, que siguieron siendo uno de los temas principales del año. Como era de esperar, continuamos viendo muchas estratagemas destinadas a secuestrar cuentas corporativas. Para lograr sus objetivos, los atacantes falsificaron correos electrónicos de varias herramientas de colaboración, enviaron notificaciones de documentos inexistentes, etc. Sin embargo, también hubo nuevas tendencias, como la de las estafas de relacionadas con inversiones, que están cobrando fuerza.

En el próximo año, es probable que se mantengan las principales tendencias de los ataques de phishing y scamming. Los nuevos proyectos de “inversión” ocuparán el lugar de sus predecesores. Los “sorteos” se alternarán con las ofertas de regalos para las fechas importantes y volverán de nuevo, cuando no haya días festivos. Los ataques al sector empresarial también se mantendrán sin cambios. Dado que las modalidades remotas e híbridas nos acompañarán a largo plazo, es poco probable que se agote la demanda de cuentas corporativas en los distintos servicios. El tema de la vacunación contra el COVID-19 también seguirá siendo relevante. Es probable que, con la intensidad de la introducción de medidas anticovid en varios países, veamos en la Darknet una oleada de ofertas de venta documentos falsos que permitan visitar lugares públicos y disfrutar de todos los beneficios de la civilización sin impedimentos.

El spam y el phishing en 2021