Particularidades del trimestre

Campeonato de engaños: un fraude con sabor a deporte

El verano y el principio del otoño (en el hemisferio norte) estuvieron marcados por grandes acontecimientos deportivos internacionales. En junio y julio se celebró la Eurocopa de fútbol y en agosto los Juegos Olímpicos en Tokio. En el tercer trimestre de 2021 también se celebraron varios Grandes Premios de Fórmula 1. Los ciberdelincuentes y los revendedores de entradas no podían dejar pasar la oportunidad de sacarles el jugo. A la caza de los usuarios que preferían asistir a la competición estaban sitios web fraudulentos de venta de entradas. Aunque algunas páginas destacaban el carácter “oficial” de las entradas, en el mejor de los casos el potencial comprador tenía que pagar por el codiciado pase al estadio varias veces más que su valor real, y en el peor de los casos, gastar el dinero sin recibir una entrada a cambio.

Los estafadores también tenían preparada una trampa para aquellos que decidieron estar lejos de las multitudes y unirse a los eventos deportivos por Internet. En la red aparecieron varios sitios web fraudulentos que ofrecían ver gratis las emisiones en directo. Sin embargo, al hacer clic en el enlace, se exigía al usuario pagar una suscripción. Si esto no le hacía desistir, aún después de pagar tampoco podía acceder a la emisión y los datos de su tarjeta bancaria acababan en manos de estafadores. Los autores han utilizado este esquema muchas veces, sólo que en lugar de eventos deportivos, a las víctimas se les ofrecía los estrenos más candentes de cine y televisión.

Los videojuegos basados en competiciones de fútbol son muy populares entre los usuarios. Este éxito tiene una desventaja: las plataformas de contenidos de juegos sufren frecuentes ataques por parte de los delincuentes, sobre todo cuando hay grandes eventos futbolísticos. Por ejemplo, los estafadores utilizaron la Eurocopa como cebo para apoderarse de las cuentas del famoso portal de juegos Konami. Los ciberdelincuentes afirmaban que, por ocasión del campeonato, el usuario podía recibir grandes bonificaciones. Pero al intentar reclamar la bonificación, la víctima era remitida a una ventana de inicio de sesión de una cuenta falsa de Konami. Al introducir su nombre de usuario y contraseña, se quedaba sin recibir los bonos y los atacantes se adueñaban de la cuenta.

Los estafadores “nigerianos” tampoco dejaron de aprovechar las competiciones deportivas. Las cartas que llegaron a nuestro conocimiento informaban de un premio de lotería multimillonario en honor a los Juegos Olímpicos de Tokio. Para reclamar sus ganancias, los delincuentes pedían rellenar un formulario y ponerse en contacto con ellos por correo.

En algunas cartas, los estafadores intentaban anticiparse a los próximos acontecimientos del mundo del deporte. La Copa Mundial de la FIFA no llega hasta noviembre de 2022, y los ciberpiratas ya están intentando desviar fabulosas ganancias hacia una lotería supuestamente dedicada al evento.

Entre otras cosas, encontramos algunos correos spam bastante inusuales en los que se invitaba a subastas de productos que se venderían en aeropuertos y hoteles durante el mundial. Lo más probable es que al destinatario de la carta se le haya pedido pagar una pequeña cantidad por participar en una subasta o rifa, y que nunca vea los resultados.

Estafa: si te engañaron, haz que también engañen a tus amigos

En el tercer trimestre de 2021, nuestras soluciones impidieron que se hicieran más de 5,6 millones de clics en páginas fraudulentas. Uno de los temas favoritos de los atacantes fue la celebración de los aniversarios de marcas famosas. Según los mensajes de los sitios web fraudulentos, IKEA, Amazon y Tesco, entre otros, estaban realizando sorteos para celebrar estos hitos. Los que querían participar en el sorteo tenían que seguir unos sencillos pasos, como acceder a una encuesta, adivinar dónde estaba escondido el premio, enviar a sus contactos en las redes sociales, o por mensajería, un mensaje sobre la promoción y después introducir los datos de sus tarjetas, incluido el código CVV, para transferir el importe acordado. Los delincuentes no sólo accedían a la tarjeta, sino que además pedían pagar una pequeña comisión para recibir el importe “ganado”. Curiosamente, los estafadores nombraban fechas redondas inexistentes, como el 80º aniversario de IKEA, que en realidad recién se cumple dentro de dos años. En general, es mejor ver las promociones en los sitios web oficiales que seguir los boletines informativos, cuyo contenido es fácil de copiar.

También se hicieron “ofertas de vacaciones” en nombre de las principales marcas rusas, pero se especificó el 1 de septiembre, Día del Conocimiento en Rusia y algunos otros países, como ocasión para repartir regalos. Las empresas que supuestamente decidieron sortear grandes sumas no fueron elegidas al azar: tenían algo que ver con las escuelas. El esquema fraudulento seguía siendo el mismo, sólo cambiaron los matices. Los sitios creados en nombre de la marca Detsky Mir, por ejemplo, prometían una suma de dinero bastante elevada, pero con la condición de que el solicitante enviara un mensaje sobre la “promoción” en curso a 20 de sus contactos o 5 grupos de mensajería. Y el pago se retrasó porque supuestamente había que convertir los dólares en rublos: por esta operación los “afortunados” tenían que pagar una pequeña suma de dinero.

Una página web falsa de la cadena Perekrestok prometía un código QR como premio si el “ganador” resolvía determinadas tareas, que supuestamente podía utilizarse para pagar en la caja de la tienda al hacer una compra. Cabe señalar que Perekrestok sí reparte cupones con códigos QR a los clientes, lo que significa que los delincuentes intentaron que el envío pareciera real. Es probable que al intentar obtener este código, la víctima potencial tuviera que pagar una “comisión” para utilizar los “premios”. Pero conviene recordar que los códigos QR de fuentes dudosas también pueden conllevar otras amenazas, como la propagación de malware o el envío de dinero a los estafadores.

En 2021, aumentó el número de recursos fraudulentos que se presentaban como sistemas de intercambio de archivos cookie. A los usuarios se les prometía una generosa remuneración (hasta 5000 dólares al día) por vender esos datos. Si una persona aceptaba la tentadora oferta y hacía clic en el enlace, se la dirigía a una página falsa que supuestamente “lee las cookies del dispositivo de la víctima para dar una estimación de su valor en el mercado”. El resultado de la evaluación solía oscilar entre 700 y 2000 dólares. Para obtenerla, se invitaba al usuario a pujar por las cookies en una especie de subasta en la que supuestamente participaban diferentes empresas. Los estafadores aseguraban que los datos irían al mejor postor.

Si la víctima aceptaba, se le pedía que adjuntara los datos de pago a su cuenta en el sistema y que se le debitaría 6 euros en el saldo de su cuenta personal, que los estafadores prometían devolver junto con el dinero ganado en pocos minutos. Para dicha operación, la víctima tenía que introducir los datos de su tarjeta bancaria en un formulario del sitio web. Al final, no recibía ningún pago y los 6 euros y los datos del pago iban a manos de los delincuentes.

Cabe decir que la idea de vender las cookies de su dispositivo es un riesgo en sí mismo: los sitios web pueden almacenar información sensible en estos archivos, en particular, datos que permiten a los usuarios acceder a las cuentas sin introducir su nombre de usuario y contraseña.

A veces, el malware puede infiltrarse hasta en las tiendas oficiales de aplicaciones móviles. La novedad de este trimestre han sido las aplicaciones fraudulentas de prestaciones públicas que pueden descargarse en dichas plataformas. La anotación decía que el software, una vez instalado, permitía encontrar y procesar los pagos que el estado debía al destinatario. Y en efecto, se encontraban mensajes de pago (falsos, por supuesto), pero para conseguir el dinero había que “pagar las tasas legales de registro del cuestionario”. Los numerosos comentarios positivos dejados en la página de la aplicación, así como el intento de imitar el diseño de los sitios web gubernamentales, inspiraban confianza en la víctima. Informamos a la tienda sobre el hallazgo y eliminó las aplicaciones fraudulentas.

Servicio de atención al cliente de spam: llama y te arrepentirás

Siguen apareciendo periódicamente mensajes de spam que invitan a ponerse en contacto con el servicio de asistencia técnica. Mientras que en el pasado dominaban los temas informáticos (problemas de Windows, actividad informática sospechosa, etc.) últimamente ha aumentado el número de correos electrónicos sobre compras inesperadas para el usuario, transacciones con tarjetas bancarias o solicitudes registradas para desactivar cuentas en diversos servicios. Es probable que el cambio de temática sea un intento para llegar a un público más amplio: las denuncias de gastos involuntarios y el riesgo de perder una cuenta pueden asustar más a un usuario que los problemas informáticos abstractos. Sin embargo, la esencia de la estratagema fraudulenta sigue siendo la misma: el destinatario, desconcertado por un correo electrónico sobre una compra o transferencia que no había realizado, intentaba ponerse en contacto con el servicio de atención al cliente llamando al número de teléfono indicado en el correo electrónico. Para cancelar una transacción o compra, se le pedía que diera las credenciales del recurso del que supuestamente procedía la carta. Esto ponía la información confidencial en manos de los ciberdelincuentes y les daba acceso a la cuenta personal de su víctima.

COVID-19

El tema del COVID-19 ha cobrado un impulso renovado en el tercer trimestre de este año. En relación con la vacunación masiva y la introducción de códigos QR que otorgan beneficios a los vacunados y convalecientes, los estafadores han comenzado a “vender” certificados y códigos QR que confirman la vacunación. También han aparecido páginas que ofrecen emitir un certificado de prueba de PCR negativa. El cliente tenía que facilitar a los proveedores información personal como el número de pasaporte, número de teléfono y de seguro médico, la fecha de nacimiento y el número de contribuyente, y después introducir los datos de la tarjeta para pagar la compra. Como resultado, toda esta información acababa en manos de los delincuentes.

Los envíos de spam en nombre de generosos filántropos y grandes organizaciones que ofrecen enormes sumas de dinero como compensación por la crisis del confinamiento se han convertido ya en una variante habitual de la estafa “nigeriana”.

Sin embargo, la estafa “nigeriana” no es el único resultado posible para los destinatarios de estos boletines. Por ejemplo, los autores de las cartas enviadas en nombre del Banco BBVA perseguían un objetivo diferente: proponían a los usuarios solicitar la ayuda estatal a través del banco en cuestión. Para ello, era necesario descomprimir el archivo RAR, que según afirmaban, contenía el certificado que confirmaba la indemnización. Pero en realidad, el archivo ocultaba un malware que nuestras soluciones detectan como Trojan.Win32.Mucc.pqp.

Los delincuentes utilizaron otros temas de alto perfil relacionados con el COVID-19 para conseguir que el destinatario abriera el archivo adjunto malicioso. En particular, encontramos cartas sobre la propagación de la cepa delta y sobre la vacunación. Los titulares de las cartas se seleccionaban al azar de diversas fuentes de información. Es probable que el principio fundamental utilizado por los atacantes para seleccionar los temas fuera su carácter intrigante. El archivo adjunto contenía un documento con una macro que ejecuta un script de PowerShell detectado como Trojan.MSOffice.SAgent.gen. El malware SAgent se utiliza en las etapas iniciales de un ataque para descargar otro malware al sistema de la víctima.

Privacidad empresarial

Este trimestre ha surgido una nueva tendencia en las campañas de spam destinadas a robar credenciales de cuentas corporativas, en las que los atacantes piden al destinatario que realice algún tipo de pago. Sin embargo, al intentar ir al sitio web para ver la solicitud de pago, la posible víctima se encontraba con la necesidad de introducir el nombre de usuario y contraseña de su cuenta de trabajo. Si intentaba iniciar sesión en el sitio de phishing, la cuenta pasaba a manos de los delincuentes.

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

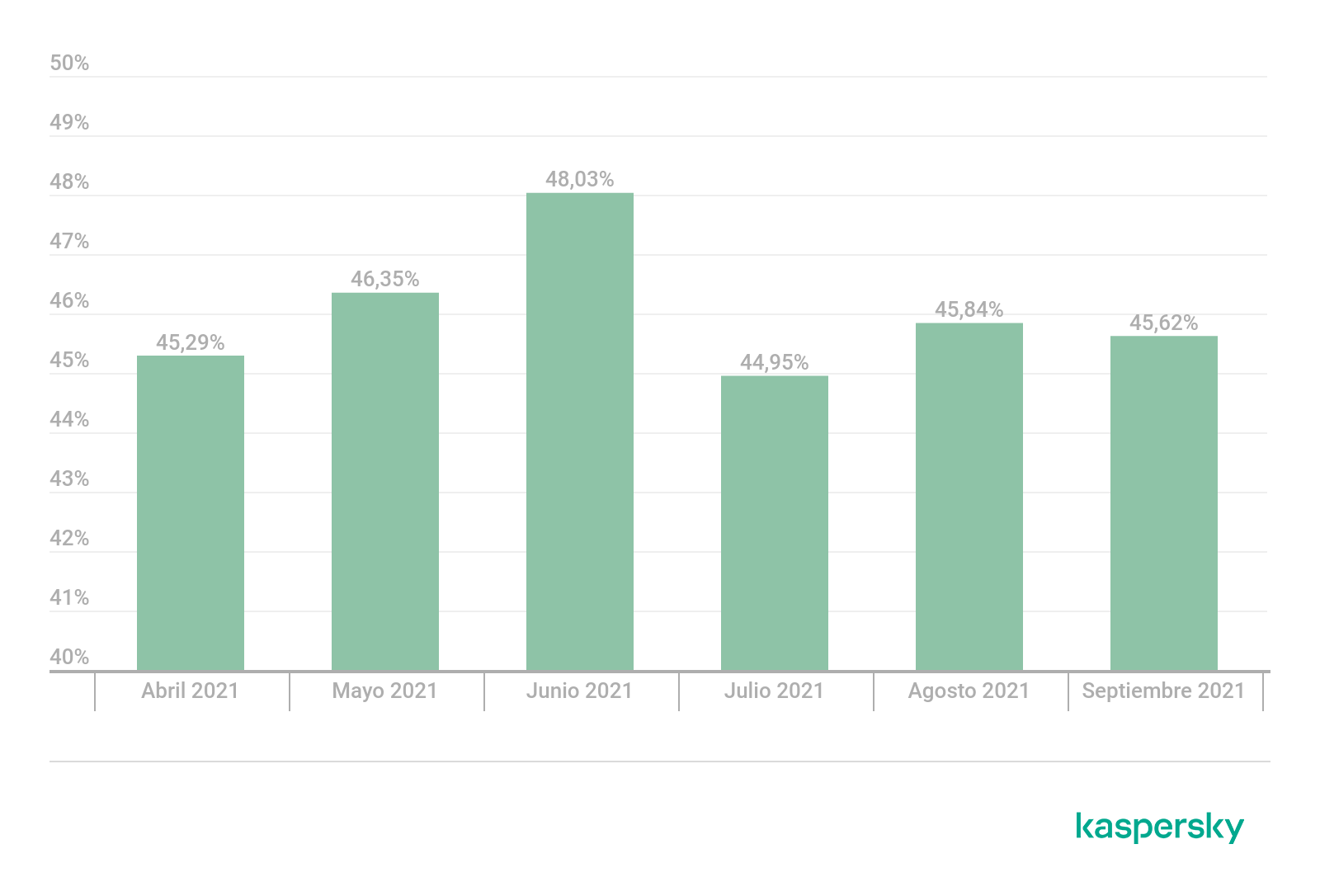

En el tercer trimestre de 2021, el porcentaje de spam en el tráfico mundial de correo electrónico volvió a caer hasta el 45,47%, 1,09 puntos porcentuales menos que en el segundo trimestre y un 0,2% menos que en el primero.

Proporción de spam en el tráfico mundial de correo electrónico, de abril a septiembre de 2021 (descargar)

Países fuente del spam

Rusia (24,90%) sigue siendo el principal país de origen de los envíos de spam, con un ligero descenso en el tercer trimestre. Alemania (14,19%) se mantiene en segundo lugar y China (10,31%) sube al tercer puesto con un aumento de los 2,53 puntos porcentuales en el trimestre. Por el contrario, Estados Unidos (9,15%) pierde 2,09 puntos porcentuales y pasa al cuarto puesto, seguido de los Países Bajos (4,96%) en el quinto.

Países de origen del spam, tercer trimestre de 2021 (descargar)

Adjuntos maliciosos en el correo

El número de archivos adjuntos maliciosos bloqueados por el antivirus de correo electrónico aumentó en el tercer trimestre en comparación con el segundo. Nuestras soluciones detectaron 35 958 888 programas maliciosos, más de 1,7 millones más que en el periodo anterior.

Dinámica de activación del antivirus del correo electrónico, abril – septiembre de 2021 (descargar)

Familias de programas maliciosos

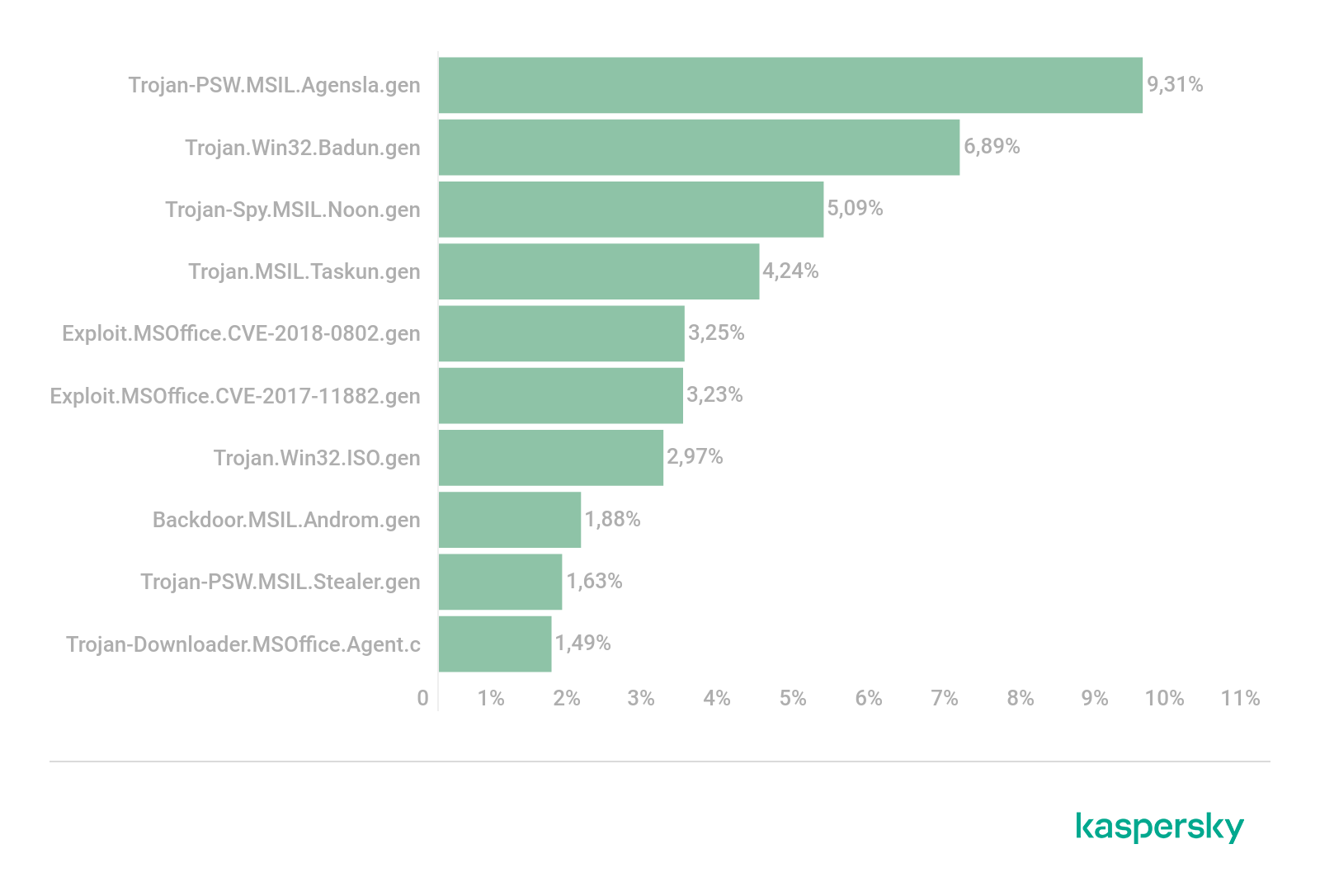

En el tercer trimestre de 2021, los troyanos de la familia Agensla (9,74%) volvieron a ser el malware más común en el spam. Su cuota aumentó 3,09 puntos porcentuales en comparación con el trimestre anterior. Estos troyanos tienen como objetivo robar credenciales del dispositivo de la víctima. La cuota de la familia Badun, que incluye programas maliciosos camuflados como documentos electrónicos, disminuyó ligeramente y cayó al segundo lugar. El tercer puesto fue para el programa espía Noon (5,19%), cuyos parientes de 32 bits (1,71%) cayeron al noveno lugar. Y la familia Taskun, que crea tareas maliciosas en el Programador de Tareas, ocupa esta vez el cuarto lugar, aunque su cuota registró un ligero aumento.

TOP 10 de familias de malware en el tráfico de correo electrónico, tercer trimestre de 2021 (descargar)

Los diez programas maliciosos de correo electrónico más extendidos en el tercer trimestre fueron similares al TOP 10 de las familias de malware. La única diferencia es que Trojan-PSW.MSIL.Stealer.gen. ocupa el noveno lugar entre las muestras individuales.

TOP 10 de archivos adjuntos maliciosos en el spam, tercer trimestre de 2021 (descargar)

Países blanco de envíos maliciosos

En el tercer trimestre, el antivirus de correo electrónico se activó con mayor frecuencia en las computadoras de los usuarios españoles. Su cuota volvió a aumentar ligeramente en comparación con el periodo anterior y alcanzó el 9,55%. Rusia ocupó el segundo lugar, con el 6,52% de todos los mensajes de correo electrónico bloqueados entre julio y septiembre. En el tercer puesto está Italia (5,47%), cuya cuota siguió disminuyendo en el tercer trimestre.

Países blanco de correos electrónicos maliciosos, tercer trimestre de 2021 (descargar)

Estadísticas: phishing

En el tercer trimestre, el sistema antiphishing neutralizó 46 340 156 intentos de abrir enlaces de phishing. Un 3,56% de los usuarios de Kaspersky experimentaron la amenaza.

Geografía de los ataques de phishing

Brasil tuvo la mayor proporción de usuarios afectados (6,63%). Australia (6,41%) y Bangladesh (5,42%) también se encuentran entre los tres primeros, mientras que Israel (5,33%) desciende del segundo al quinto puesto, y queda detrás de Qatar (5,36%).

Geografía de los ataques de phishing, tercer trimestre de 2021 (descargar)

Dominios de nivel superior

Al igual que antes, en el tercer trimestre el dominio de primer nivel más común en el que los ciberdelincuentes colocaron páginas de phishing fue el COM (29,17%). XYZ ocupa el segundo lugar (14,17%), con un aumento de los 5,66 puntos porcentuales respecto al trimestre anterior. La zona de dominios ORG (3,65%) pierde 5,14 puntos porcentuales y cae al quinto puesto, por detrás de la china CN (9,01%) y del dominio TOP (3,93%).

Dominios de primer nivel que alojaron con mayor frecuencia páginas de phishing, tercer trimestre de 2021 (descargar)

Organizaciones blanco de ataques de phishing

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en las computadoras de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas ya figuraban en las bases de datos de Kaspersky.

Las marcas de portales globales de Internet (20,68%) ocuparon el primer lugar entre las organizaciones más atacadas por los delincuentes. En segundo lugar, con un margen mínimo, están las tiendas en línea (20,63%). Como en el trimestre anterior, los bancos ocupan el tercer lugar (11,94%) y los sistemas de pago el cuarto (7,78%). El quinto y sexto puesto fueron para las categorías Redes sociales y blogs (6,24%) y Mensajeros instantáneos (5,06%) respectivamente.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, tercer trimestre de 2021 (descargar)

Suplantación de identidad en mensajeros

Las estadísticas sobre phishing en sistemas de mensajería se basan en datos anónimos del componente Mensajería segura de Kaspersky Internet Security para Android, enviados voluntariamente por los usuarios de la solución. La “Mensajería segura” comprueba los mensajes entrantes y bloquea los intentos de hacer clic en los enlaces fraudulentos y de suplantación de identidad que contienen.

En el tercer trimestre de 2021, Mensajería segura bloqueó 117 854 clics en enlaces de suplantación de identidad en diversos mensajeros. De ellos, 106 359 enlaces (90,25%) fueron detectados y bloqueados en los mensajes de WhatsApp. Viber representó el 5,68% de los enlaces, Telegram el 3,74% y Google Hangouts envió el 0,02% de todos los enlaces detectados.

Distribución de los enlaces bloqueados por el componente Mensajería segura, por mensajero, tercer trimestre de 2021 (descargar)

Tendencias de la actividad de phishing en WhatsApp, tercer trimestre de 2021

La actividad de phishing en Telegram, por su parte, aumentó ligeramente hacia el final del trimestre.

Actividad de phishing en el mensajero Telegram, tercer trimestre de 2021

Conclusiones

En el próximo trimestre, se puede esperar envíos temáticos relacionados con la proximidad del Año Nuevo y la Navidad. En vísperas de las fiestas, muchas personas compran por Internet, circunstancia que aprovechan los ciberdelincuentes. Las tiendas falsas anónimas, que cobran el dinero pero no envían la mercancía, o envían una baratija en lugar de un artículo caro, probablemente se conviertan en una técnica de estafa popular durante este periodo. También conviene tener cuidado con las falsificaciones de las principales plataformas de comercio electrónico: el número de páginas de este tipo aumenta tradicionalmente en el periodo previo a las fiestas. Los usuarios corporativos tampoco deben bajar la guardia: incluso un correo electrónico de felicitación enviado en nombre de un socio podría ser falso, y tener el objetivo de robar información confidencial.

El COVID-19 también seguirá siendo un tema candente en el próximo trimestre. La cuarta ola de la pandemia, la vacunación y la introducción de los certificados de vacunación contra el COVID en muchos países podrían dar lugar a nuevos envíos fraudulentos. Tampoco hay que descartar los sitios que ofrecen algún tipo de compensación: como podemos deducir de los trimestres anteriores, los ciberdelincuentes encuentran cada vez más formas de atraer la atención a sus páginas web.

Spam y phishing en el tercer trimestre de 2021