Cifras del año

En 2022:

- El 48,63% de los correos electrónicos en todo el mundo y el 52,78% en el sector ruso de Internet fueron spam.

- El 29,82% del spam provino de Rusia

- Nuestro antivirus de correo electrónico bloqueó 166 187 118 archivos adjuntos maliciosos.

- El sistema antiphishing impidió 507 851 735 intentos de seguir enlaces de phishing.

- 378 496 intentos de seguir enlaces de phishing estaban vinculados con cuentas de Telegram robadas

Phishing en 2022

Acontecimientos mundiales destacados del año pasado

En 2022, los estafadores intentaron, como siempre, sacar provecho de las novedades y estrenos de gran repercusión. Como cebo usaron todos los sucesos más esperados y comentados: la próxima temporada de Stranger Things, la nueva película de Batman, los nominados a los Oscar. Sitios web de corta vida ofrecían un avance de los estrenos, incluso antes del estreno de la esperada película o serie. Sin embargo, los más impacientes por verlos gastaron su dinero en vano y se decepcionaron. Aunque los sitios web fraudulentos prometían un acceso absolutamente gratuito a la novedad, la realidad era otra. Al intentar ver la película, los espectadores veían imágenes del tráiler oficial o una pantalla de bienvenida de uno de los grandes estudios cinematográficos. Tras unos segundos, la película se interrumpía y se le ofrecía al contariado usuario una suscripción de bajo costo para seguir viéndola. Al introducir el número de su tarjeta en el sitio web fraudulento, el cinéfilo no sólo se arriesgaba a pagar por una película inexistente (y muy probablemente más de lo que la página indicaba), sino también a facilitar los datos de su tarjeta bancaria a los ciberdelincuentes.

Este mismo esquema fue utilizado por algunos de los sitios web fraudulentos que prometían a los aficionados al fútbol retransmisiones gratuitas de los partidos de la Copa del Mundo en Qatar. Sin embargo, la gama de estratagemas dirigidas a los hinchas era más amplia que la de los autores que atacaban a los cinéfilos. Durante el Mundial, por ejemplo, apareció una estafa en la que se pedía al usuario que predijera el resultado de los partidos para tener la oportunidad de ganar un iPhone 14 Pro, que también saldría en 2022. Tras responder a todas las preguntas, la víctima descubría que “casi” se había convertido en la propietaria del un nuevo modelo. Lo único que había que hacer era pagar una pequeña cuota para recibir el premio. No obstante, tras el pago, el participante en el “sorteo” no recibía ningún iPhone.

Por buscar souvenirs futbolísticos, los aficionados se arriesgaban a comprometer su tarjeta o a perder una suma de dinero. Los estafadores crearon sitios web en los que se vendían regalos conmemorativos a bajo precio. La gama de ofertas incluía recuerdos raros que no podían encontrarse en recursos legítimos. Sin embargo, los usuarios que se atrevían a gastar dinero en sitios web dudosos se arriesgaban a no recibir los productos por los que habían pagado.

Otro cebo futbolístico eran los sitios web que ofrecían entradas para la final del campeonato. Los estafadores contaban con que la final suele ser la fase más codiciada de la copa y las entradas son difíciles de conseguir. En los sitios web de los atacantes, en contraste con los recursos legítimos, todos los sectores del estadio eran accesibles, incluso cuando el campeonato se acercaba a su fin. La enorme oferta de asientos lo que debería haber alertado a los usuarios, porque la mayor parte de las entradas reales ya se había vendido.

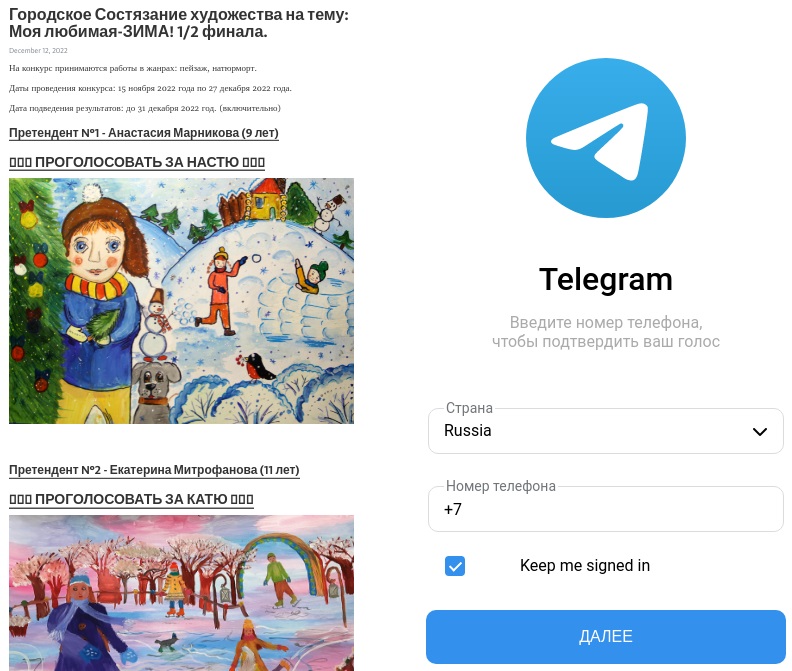

Poco después del inicio de la crisis ucraniana, a mediados del primer trimestre de 2022, aparecieron páginas fraudulentas que ofrecían transferir dinero como ayuda humanitaria a Ucrania. Estos recursos hacían referencia a celebridades y organizaciones benéficas y ofrecían transferir donaciones en criptomonedas, lo que ya de por sí debería haber levantado sospechas.

La pandemia

A finales de 2022, el COVID-19 ya no era relevante y las restricciones epidemiológicas se habían levantado en la mayoría de los países. Sin embargo, a principios de año seguíamos viendo ataques de phishing que utilizaban como cebo el tema de la propagación y prevención de infecciones. Por ejemplo, un sitio web ofrecía a los usuarios un certificado de COVID tras la vacunación, pidiéndole que introdujera las credenciales de su cuenta en un sitio web fraudulento idéntico al del Servicio Nacional de Salud del Reino Unido (National Health Service, NHS). En otros casos, ofrecían comprar el codiciado Pase Verde sin tener que vacunarse.

Los estafadores utilizaban servicios legítimos de encuestas para enriquecerse a costa de las víctimas y obtener sus datos personales: creaban cuestionarios en nombre de diversas organizaciones en los que recopilaban información privada. En otra trama cibernética, los autores se hacían pasar por Direct Relief, una organización benéfica dedicada a mejorar la calidad de vida y la asistencia sanitaria en regiones necesitadas. Se les pedía a los visitantes que rellenaran un formulario para optar a una ayuda económica de 750 dólares semanales durante 26 semanas. En la página de la encuesta se afirmaba que los benefactores habían tomado el número de teléfono de la víctima de una base de datos de afectados por el COVID-19. A los solicitantes de ayuda se les pedía su nombre, datos de contacto, fecha de nacimiento, números de la seguridad social y de la licencia de conducir, sexo y lugar de trabajo actual, y que adjuntaran una copia escaneada de su licencia de conducir. Para parecer más creíbles (y motivar a la víctima a que introduzca la información correcta en el formulario), los autores le advertían sobre la posibilidad de ser procesada por dar información falsa a sabiendas. Lo más probable es que el plan se diseñara para la usurpación de identidad, es decir, el uso ilegal de los datos personales de otras personas para obtener un beneficio material. También es posible que los autores intenten ponerse en contacto con las víctimas y utilicen los datos recopilados para robarles dinero de una forma más convincente.

Criptophishing y criptoestafas

Aunque las cotizaciones de las criptomonedas cayeron a lo largo de 2022, la popularidad del dinero digital siguió alimentando el interés de los ciberdelincuentes por las credenciales de los poseedores de criptomonedas. En particular, los atacantes se aprovecharon de las “frases semilla” (seed phrases), que suelen utilizarse para restablecer el acceso a las finanzas virtuales. Al obtener la frase secreta de un usuario, los atacantes podían robarle su dinero.

Los sitios de estafa dirigidos a los entusiastas de las criptomonedas tienen la tradición de ofrecer a los visitantes hacerse ricos rápidamente si abonan a los estafadores una pequeña cantidad de dinero. A diferencia de los sitios comunes de “dinero fácil”, en estos la principal unidad de pago era una criptomoneda, que los estafadores supuestamente regalaban… pero que en realidad intentaban robar. Como motivo de los regalos se mencionaban fechas conmemorativas relacionadas directa o indirectamente con el dinero virtual. Por ejemplo, un sitio de estafas prometía regalos con motivo del trigésimo aniversario de Nvidia, uno de los principales fabricantes de procesadores gráficos utilizados, entre otras cosas, para minar criptomonedas. Otra supuesta razón para regalar dinero digital es popularizarlo. Por ejemplo, se pedía a los usuarios que depositaran entre 0 y 100 unidades de criptomoneda y se les prometía un reembolso inmediato del doble de esa cantidad, con el pretexto de acelerar la conversión masiva a dinero digital. En realidad, el “regalo” funcionaba como cualquier estafa: una vez transferida la contribución, la organización “altruista” dejaba de contestar.

Estafa con indemnizaciones, primas y encuestas remuneradas

En tiempos de crisis e inestabilidad, es difícil rechazar primas e indemnizaciones. Sin embargo, no hay que olvidar que los estafadores suelen prometer “ayuda financiera” para robar el dinero de sus víctimas.

Un señuelo popular en 2022 fueron las “promociones” realizadas en nombre de grandes bancos. Al visitante de la página fraudulenta se le ofrecía una ayuda única o el pago de una suma por responder a una encuesta destinada a mejorar la calidad del servicio. A diferencia del trucon con criptomonedas, las recompensas eran pequeñas (de 30 a 40 dólares). Para ello, los delincuentes utilizaron muchas técnicas diferentes para que la víctima bajara la guardia: logotipos de empresas, garantías de que todas las promociones son oficiales y no fraudulentas, descripciones detalladas de la oferta para que se parezca lo más posible a una real. Los estafadores también llevaron a cabo “promociones” similares en nombre de otras organizaciones, como el ministerio de finanzas polaco.

Un tema popular en 2022 siguió siendo la “ayuda” en nombre de organizaciones gubernamentales y sin ánimo de lucro. En los países musulmanes, por ejemplo, los estafadores prometían a los usuarios paquetes benéficos, supuestamente como parte de Ramadan Relief, un programa destinado a ayudar a las familias pobres durante el Ramadán. Durante este periodo, los precios de los alimentos y enseres domésticos tienden a subir, por lo que los fieles realizan más compras que en días ordinarios y pueden enfrentarse a dificultades económicas. Los programas de ayuda para el Ramadán también pueden obtenerse de fundaciones legítimas, como WF-AID. Al parecer, los atacantes de la captura de pantalla siguiente se hicieron pasar por ella. Una llamativa foto con el logotipo de la organización y enormes cajas iba acompañada de un listado de los productos incluidos en el paquete de ayuda humanitaria, y debajo del mensaje sobre el programa se publicaban comentarios positivos de los “usuarios”. Para recibir un paquete, se le pedía a la víctima que verificara que su nombre figuraba en la lista de beneficiarios de la ayuda. Para ello, tenían que facilitar sus datos en el sitio web y también enviar a sus contactos de mensajería un enlace al recurso fraudulento, una petición habitual en este tipo de estafas. De este modo, los atacantes no sólo enriquecen su base de datos, sino que también distribuyen enlaces a sitios web maliciosos mediante la víctima. Además, pueden exigir dinero por “reenviar” ayuda humanitaria.

El aumento de los precios de los recursos naturales y de las facturas de los servicios públicos ha llevado a algunos gobiernos a hablar de la posibilidad de reembolsar a los ciudadanos por estos servicios. Las notificaciones de pago llegaban por correo postal, correo electrónico o, a veces, por SMS. Los autores intentaron aprovecharse de la situación y crearon páginas que imitaban recursos gubernamentales, prometiendo proporcionar dinero para facturas de servicios públicos o el reembolso de gastos. A veces les pedían a los visitantes sus datos de contacto (al parecer para asegurarse de que se los incluyera en el programa de compensación) o se les pedía que rellenaran un cuestionario. En el Reino Unido, los ciberdelincuentes ofrecían reembolsar los gastos de electricidad en nombre de un recurso gubernamental. Copiaban la información sobre un pago único del sitio web oficial del organismo estatal que realmente concedía la indemnización. Tras rellenar el cuestionario, se le pedía a la víctima que indicara a qué empresa había recurrido y que introdujera los datos de una tarjeta bancaria vinculada a la cuenta del proveedor. Se suponía que las 400 libras prometidas harían que el usuario se olvidara de la precaución y diese a los atacantes acceso a su dinero.

En Singapur, los estafadores ofrecían a los usuarios devolverles el pago por agua potable porque supuestamente se les había cobrado dos veces. Aunque en este caso el motivo de la compensación no era una crisis energética o de recursos, también se ofrecía pagos en nombre de la organización estatal responsable del suministro de agua.

Tiendas falsas y phishing en los principales vendedores

Nos topamos con sitios web falsos que copian las páginas de grandes tiendas y mercados año tras año, y el de 2022 no fue una excepción. Los ataques de phishing no sólo apuntaban a clientes de empresas conocidas, sino también a sitios populares en determinadas regiones. Por lo general, el ataque comenzaba cuando la víctima potencial recibía por correo, mensajería o redes sociales un enlace a determinado producto a un precio atractivo. El intento de compra podría provocar el robo de la cuenta, el robo de los datos de la tarjeta bancaria o la pérdida del dinero gastado en un artículo ultrabarato.

También intentaban atraer a las víctimas anunciando una venta cerrada. Para ello, en una página que imitaba el aspecto de una tienda rusa, los estafadores prometían a los usuarios descuentos de hasta el 90% en todos los productos especificados. El diseño de la página parecía convincente: sólo los bajísimos precios y la URL en la barra de direcciones que no coincidía con la oficial podían despertar sospechas.

A principios de la primavera en el hemisferio norte, muchos grandes fabricantes anunciaron su retirada de la Federación de Rusia, lo que desencadenó un aumento de la demanda de sus productos, sobre todo de línea blanca. Esto tuvo repercusión en el panorama de las amenazas, con la aparición de muchas tiendas falsas en el sector ruso de Internet ofreciendo electrodomésticos a la venta. La imposibilidad de conseguir el producto adecuado en las grandes tiendas y los precios ínfimos en los sitios web falsificados los hacían especialmente atractivos. Al comprar electrodomésticos en un sitio web de este tipo, el usuario corría el riesgo de perder una gran suma de dinero y de no recibir nunca la entrega de la mercancía.

Secuestro de cuentas de redes sociales

Últimamente, los usuarios de las redes sociales prestan cada vez más atención a la privacidad. Por otro lado, la curiosidad no desaparece: la gente quiere ver quién se interesa por ella sin delatarse. Los ciberdelincuentes a la caza de nombres de usuario y contraseñas de cuentas ajenas ofrecían a las víctimas matar dos pájaros de un tiro con sus nuevas funciones de redes sociales. En una página falsa de Facebook Messenger, prometían a los usuarios una actualización que les permitiría cambiar su apariencia y voz durante las videollamadas, rastrear quién estaba viendo el perfil y mucho más. Para obtener una “actualización”, bastaba con introducir las credenciales, que caían inmediatamente en manos de los delincuentes.

Muchos usuarios de Instagram quieren el estatus Insignia Azul (Blue Badge), que significa que la cuenta ha sido verificada. Este estatus suele reservarse a grandes empresas o personalidades de los medios de comunicación. Los delincuentes decidieron aprovechar lo difícil que es obtenerlo. Crearon páginas de phishing que decían a los usuarios que su insignia verificada estaba aprobado: todo lo que tenían que hacer para obtener la codiciada insignia de verificación era introducir el nombre de usuario y la contraseña de su cuenta.

En marzo de 2022, las redes sociales Facebook e Instagram fueron bloqueadas en Rusia, lo que provocó un aumento de la demanda de redes sociales rusas y mensajeros como Telegram. Junto con la demanda también aumentó el riesgo de pérdida de datos de los usuarios de estos sitios web. Por ejemplo, en ciertos sitios web fraudulentos, algunas “personas de buena fe” se ofrecían a comprobar si había material en redes sociales que pudiera comprometer a la víctima. Los delincuentes afirmaban que una de cada tres personas podía encontrar información comprometedora. Si el usuario accedía a la verificación, se le informaba que se había encontrado información comprometedora. En realidad, los atacantes no realizaban ninguna comprobación, simplemente robaban las credenciales solicitadas.

El phishing dirigido a los usuarios de redes sociales es peligroso porque los estafadores pueden acceder no sólo a la red social, sino también a los servicios vinculados a ella.

El estado Premium en el mensajero Telegram brinda a los usuarios numerosas ventajas, desde la ausencia de publicidad hasta la posibilidad de bloquear los mensajes de voz entrantes. Sin embargo, las suscripciones cuestan dinero. Los estafadores ofrecían “probar una suscripción” gratis o simplemente “regalarla”. Para ello pedían introducir las credenciales de la cuenta de mensajería en el sitio de phishing, que era lo que buscaban los delincuentes.

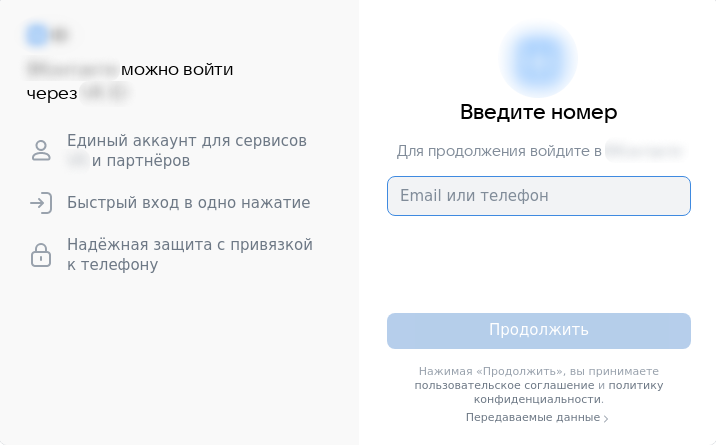

Otra campaña de phishing dirigida a usuarios de Telegram coincidió con las fiestas de Año Nuevo. En la plataforma de blogs telegra.ph apareció una página donde se podía votar por dibujos infantiles. Los atacantes enviaban un enlace desde cuentas pirateadas y pedían votar por el trabajo de un niño. Cuando el usuario intentaba votar por uno de los dibujos, era conducido a una página falsa con un formulario para introducir sus credenciales. El cálculo era que, en vísperas de las vacaciones, a mucha gente se le pide que vote por el trabajo de niños que conoce y no comprueba los dibujos de la página, que los autores habían copiado de concursos de años anteriores.

En octubre de 2022 surgió la plataforma online Fragment que sirve para subastar seudónimos únicos en Telegram. Para iniciar sesión en la plataforma, el usuario tiene que vincular su cuenta de Telegram o su monedero criptográfico TON a ella. Eran estos datos los que buscaban los estafadores, que difundían el enlace a páginas falsas de Fragment en Telegram. Si un usuario intentaba comprar un alias en un sitio web fraudulento, se le pedía que iniciara sesión. Cuando una víctima introducía sus credenciales, se las enviaba a los atacantes en ese mismo instante.

El spam en 2022

Pandemia

A diferencia del phishing, los correos relacionados con COVID-19 siguen apareciendo en el spam. La mayoría son estafas “nigerianas”: supuestos millonarios que mueren por el coronavirus legan su dinero para luchar contra la enfermedad y mejorar la vida de quienes la han sobrevivido o el CEO de Meta, Mark Zuckerberg, en respuesta a la crisis del COVID, supuestamente organiza una lotería en la que se puede ganar un millón de euros aunque uno no sea usuario de Facebook. Se supone que algunos tienen la suerte de recibir fondos del FMI que no se han gastado por culpa del covirus, mientras que a otros se les promete una buena suma como parte de un programa de apoyo a las personas durante la crisis económica provocada por el virus.

Sin embargo, a lo largo del año, el número de mensajes de spam que de una forma u otra explotan el tema del coronavirus ha disminuido notablemente: mientras que a principios de 2022 bloqueábamos alrededor de un millón de mensajes de este tipo al mes, a finales de año esa cifra había caído a una tercera parte.

Spam mediante formularios para enviar comentarios

Los atacantes utilizan cada vez más recursos web legítimos para enviar spam. Por regla general, el esquema es el siguiente: los estafadores encuentran sitios web con formularios para enviar comentarios, registrarse como usuario o ponerse en contacto con el servicio de asistencia técnica que no requieren verificación. En algunos casos, introducen un breve mensaje de estafa con un enlace en el campo del nombre de usuario o del nombre de pila; en otros, insertan un texto más largo con imágenes en el campo de texto. A continuación, los atacantes añaden las direcciones de correo electrónico de las víctimas a la sección Contactos y envían el comentario. La mayoría de los sitios, tras enviar el formulario, envían una notificación a la dirección de correo electrónico del usuario para informarle que su asunto se está procesando, se ha creado la cuenta, etc. Como resultado, la persona recibe un correo electrónico generado automáticamente procedente de la dirección oficial de una organización legítima, que contiene publicidad no solicitada o un enlace fraudulento.

Los mensajes fraudulentos suelen decir que el destinatario tiene derecho a una compensación o a un regalo. Por ejemplo, en uno de los boletines dirigidos a usuarios rusos, los atacantes prometían devoluciones del IVA que oscilaban entre 14 000 y 310 000 rublos. Para recibirlo, se pedía a la víctima que hiciera clic en el enlace indicado en el correo electrónico. Se trata de un esquema clásico de estafa: el enlace pide al atacante que pague una modesta, en comparación con el pago prometido, “comisión” (unos cientos de rublos). En general, hemos visto muchas variaciones de estafas de dinero en envíos masivos de formularios, desde “tarjetas de combustible” hasta ofertas de ganar dinero en algún tipo de plataforma.

Los atacantes utilizaron formularios en sitios web legítimos de todo el mundo. Mientras que el spam en ruso se caracterizaba por temas como “ganar premio” o “ganar dinero”, en los mensajes en otros idiomas, además de “ganar premios”, observamos a menudo estafas con falsos sitios de “citas” poblados por bots, que le exigían al usuario pagar por una cuenta premium.

En 2022, bloqueamos más de un millón de correos electrónicos fraudulentos enviados a través de formularios en recursos legítimos.

Chantaje en nombre de agencias policiales

El spam de extorsión no es un fenómeno nuevo. En estos mensajes, los atacantes suelen afirmar que el destinatario ha infringido la ley y le exigen dinero. En 2022, los envíos no sólo continuaron, sino que evolucionaron. En particular, ya casi no había texto en las cartas: o bien se pedía al usuario que abriera un archivo PDF adjunto para obtener más información, o bien las amenazas se enviaban en forma de imágenes con texto. Además, el alcance geográfico de los envíos masivos se amplió en 2022.

La esencia del mensaje, como en los mensajes similares anteriores, era que se iba a iniciar un proceso penal contra el destinatario porque supuestamente había visitado sitios web de pornografía infantil.

Para eludir las graves consecuencias, los autores instaban a la víctima a responder lo antes posible al remitente del mensaje para “zanjar el asunto”. Es probable que en la correspondencia posterior los estafadores pidan cierta cantidad de dinero por sacar el nombre de la víctima del “caso penal”. En 2022, bloqueamos más de 100 000 correos electrónicos de chantaje en distintos países e idiomas, como francés, español, inglés, alemán, ruso y serbio.

Explotación de la agenda mediática

Los spammers utilizan constantemente acontecimientos mundiales de gran repercusión en sus estafas. La crisis geopolítica de 2022 no fue una excepción. A lo largo del año hemos visto correos dirigidos a usuarios de habla inglesa en los que se les invitaba a transferir dinero, por lo general a un monedero bitcoin, para ayudar a las víctimas del conflicto ucraniano. Los estafadores suelen solicitar transferencias de dinero a monederos bitcoin, ya que es más difícil rastrear al destinatario de transacciones de criptodivisas que a los de transacciones bancarias. El chantaje prevalecía en los mensajes spam que exigían el pago en criptomonedas. Ahora los malhechores han empezado a recaudar bitcoins con fines benéficos.

La agenda mediática también se refleja en otros envíos masivos de estafas. A principios de julio, por ejemplo, nuestras soluciones bloquearon una lista de 300 000 correos electrónicos en los que los estafadores les pedían a las víctimas que ayudaran a un millonario ruso a invertir su dinero para que no lo sancionaran. Otro correo decía que la Comisión Europea había decidido repartir el dinero de un fondo creado por oligarcas rusos, y el destinatario de la carta podría convertirse en el afortunado destinatario de parte de los fondos.

Entre los envíos masivos de spam aparecen cada vez más “propuestas comerciales” que explotan la actual agenda mediática. A raíz de las sanciones económicas de 2022, algunos pícaros “emprendedores” ofrecían bienes y servicios similares a los de los proveedores que habían abandonado el mercado ruso. Por ejemplo, los spammers promocionaban activamente los servicios de una compañía de transporte naval que hacía viajes con destino a Rusia. En el texto del mensaje, hacían hincapié en que muchas empresas de transporte se habían negado a prestar tales servicios.

También había mensajes de spam en los que varias empresas ofrecían sustituir programas de software occidentales populares por equivalentes rusos o soluciones de terceros países. Inclurso había ofertas de spam de servicios de intermediación para abrir una empresa o una cuenta bancaria en países cercanos, como Armenia, así como ofertas de ayuda para aceptar pagos de socios extranjeros.

La escasez de papel de impresora en Rusia en marzo y abril de 2022 provocó una oleada de anuncios relacionados que ofrecían comprar papel a precios bajos.

Además, en 2022 los spammers comercializaron activamente sus servicios de promoción como alternativa a la promoción a través de plataformas salientes como Instagram. En abril, por ejemplo, bloqueamos cerca de un millón de envíos de este tipo.

Como efecto secundario de las sanciones y la consiguiente interrupción de las cadenas de suministro, ha aumentado el número de mensajes de spam que ofrecen bienes y servicios de proveedores chinos. En 2022, nuestro filtro bloqueó más de 3,5 millones de correos electrónicos con este tipo de ofertas, y el número fue en aumento: de unos 700 000 en el primer trimestre a más de un millón en el cuarto.

Spam con archivos adjuntos maliciosos

El paso de los empleados al teletrabajo durante la pandemia y el crecimiento asociado de las comunicaciones en línea impulsaron el desarrollo activo de diversas áreas del phishing, tanto masivo como selectivo. Los atacantes se han vuelto más activos a la hora de imitar la correspondencia empresarial, dirigiéndose no sólo a empleados de RR.HH. y contables, como antes de la pandemia, sino también a empleados de otros departamentos. En 2022, vimos la evolución de los correos electrónicos maliciosos que se hacían pasar por correspondencia comercial. Los atacantes utilizaron activamente técnicas de ingeniería social en sus correos electrónicos: añadieron firmas con logotipos y datos de organizaciones reales, creaban un contexto adecuado al perfil de la empresa y recurrían a la jerga comercial. También parasitaban en la agenda mediática y en los mensaje mencionaba a empleados reales de la empresa remitente. Los spammers hacían que sus mensajes fueran similares a la correspondencia interna de la empresa, la correspondencia comercial entre distintas organizaciones e incluso como notificaciones de las autoridades públicas.

Disfrazar correos electrónicos maliciosos como correspondencia comercial se convirtió en una de las principales tendencias del spam malicioso en 2022. Los autores intentaban convencer al destinatario de que la carta que estaba leyendo era legítima: una oferta comercial, una solicitud de material o una factura de mercancías. Por ejemplo, a lo largo del año nos encontramos con el siguiente esquema: los atacantes obtenían acceso a correspondencia comercial real (muy probablemente robando correspondencia de equipos previamente infectados) y enviaban archivos o enlaces maliciosos a todos los participantes en respuesta al último correo electrónico. Este truco dificulta el rastreo de los correos maliciosos y aumenta la probabilidad de que la víctima caiga en la trampa.

En la mayoría de los casos, al abrir el documento malicioso, se descargaba el troyano Qbot o Emotet. Ambos sirven para robar datos de los usuarios, recopilar información sobre la red corporativa y propagar malware adicional, como ransomware de cifrado. Además, Qbot también le permite obtener acceso al correo electrónico y robar mensajes para ataques posteriores.

El segmento rusohablante de Internet se hizo cada vez más frecuente el envío de boletines que fingen ser notificaciones de diversos ministerios y otras organizaciones gubernamentales. Por lo general, los correos electrónicos tenían un diseño acorde con las actividades específicas de las organizaciones que los delincuentes simulaban ser. Las direcciones de remitente copiaban la lógica de la estructura de las direcciones de correo electrónico de las agencias pertinentes, y el archivo adjunto malicioso estaba camuflado como algún tipo de documento relevante, como “comentarios sobre los resultados de la reunión”. Por ejemplo, en uno de estos correos se encontró un código malicioso que aprovechaba una vulnerabilidad del Editor de ecuaciones, un módulo editor de fórmulas de Microsoft Office.

Los autores tampoco ignoraron la agenda mediática. En particular, se distribuyeron programas maliciosos bajo la apariencia de “citaciones de movilización parcial” o como “nueva solución” para protegerse de posibles “amenazas en línea planteadas por organizaciones hostiles”.

En el segundo caso, el software que la víctima estaba instalando en su equipo era en realidad un troyano cifrador.

Phishing selectivo en dos fases utilizando un kit de phishing conocido

En 2022, asistimos a un aumento de los ataques de phishing dirigidos a empresas de todo el mundo. Además de las habituales campañas de una sola etapa, han aparecido ataques que constan de varias fases: en el primer correo electrónico, los estafadores piden a la víctima detalles de sus bienes y servicios en nombre de un cliente potencial. Una vez que la víctima responde a este correo electrónico, los atacantes inician el ataque de phishing.

Datos clave

- En los ataques se utilizan páginas de Dropbox falsificadas, creadas con un conocido kit de phishing.

- La campaña apunta a los departamentos de ventas de productores y proveedores de bienes y servicios.

- Los atacantes utilizan direcciones IP de SMTP y dominios de remitentes proporcionados por Microsoft Corporation y Google LLC (Gmail).

Estadísticas

La campaña comenzó en abril de 2022 y la actividad de los atacantes alcanzó su punto álgido en mayo. En junio, la campaña había desaparecido.

Número de correos electrónicos relacionados con una campaña selectiva de dos pasos detectada por las soluciones de Kaspersky (descargar)

Cómo se desarrolla una campaña de phishing

Los atacantes envían un correo electrónico en nombre de una empresa comercial real, solicitando información adicional sobre los productos de la empresa víctima. El texto del correo electrónico parece verosímil y no contiene elementos sospechosos, como enlaces de suplantación de identidad o archivos adjuntos. La dirección de correo electrónico del remitente, que está en un dominio gratuito, normalmente gmail.com, puede suscitar dudas. Por ejemplo, el correo electrónico de la captura de pantalla siguiente se envía desde una dirección de este dominio, con el nombre de la empresa en el campo “From”(“De”) diferente del nombre de la empresa en la firma.

Ejemplo del primer mensaje

Cabe señalar que el uso de dominios gratuitos no es característico del phishing selectivo que se envía en nombre de organizaciones, ya que dichos dominios rara vez se utilizan en el ámbito empresarial. La mayoría de las veces, en los ataques selectivos los atacantes falsifican el dominio legítimo de la organización por la que pretenden hacerse pasar o registran dominios que se parecen al dominio original. Google y Microsoft también son bastante rápidos a la hora de bloquear direcciones de correo electrónico sospechosas de enviar spam. Quizá esta sea la razón de que atacantes utilizaran diferentes direcciones en el encabezado From y en el Reply-to (donde se envía la respuesta si se hace clic en “Responder” en el cliente de correo electrónico). Como resultado, la víctima responde a otra dirección, por ejemplo en el dominio outlook.com. La dirección del encabezado Reply-to no se utiliza para enviar spam y la correspondencia la inicia la víctima, por lo que es menos probable que se la bloquee rápidamente.

Después de que la víctima responde al primer correo electrónico, los atacantes envían un nuevo mensaje en el que le piden que vaya a un sitio de intercambio de archivos y vea el archivo PDF del pedido, que puede encontrarse en el enlace.

Correo electrónico con enlace phishing

Al hacer clic en el enlace, el usuario es conducido a un sitio web falso generado por un conocido kit de phishing. Se trata de una herramienta bastante sencilla que genera páginas de phishing para robar credenciales de determinados sitios web. En particular, nuestras soluciones bloquearon páginas falsas de WeTransfer y Dropbox creadas con este kit.

Página falsa de WeTransfer creada utilizando el mismo kit de phishing que los sitios objetivo de la campaña

En el caso de la campaña de phishing descrita, el sitio de phishing imita una página de Dropbox, con imágenes estáticas de archivos y un botón de descarga. Tras hacer clic en cualquier elemento de la interfaz, el usuario es conducido a una página de inicio de sesión falsa de Dropbox que solicita credenciales corporativas válidas.

Página falsa de Dropbox

Página de inicio de sesión con formulario de phishing

Cuando una víctima intenta iniciar sesión, su nombre de usuario y contraseña se envían a https://pbkvklqksxtdrfqkbkhszgkfjntdrf[.]herokuapp[.]com/send-mail.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

<form name="loginform"> <div class="form-group"> <label for="">Email Address</label> <input type="email" id="email" class="form-control" name="email" placeholder="Email Address"> <div class="email-error"></div> </div> <div class="form-group"> <label for="">Password</label> <input type="password" id="password" class="form-control" name="password" placeholder="Password"> <div class="password-error"></div> </div> <div class="form-group btn-area"> <button class="download-btn" id="db" type="submit">Download</button> </div> </form> </div> <script src="https://firebasestorage.googleapis.com/v0/b/linktopage-c7fd6.appspot.com/o/obfuscated.js?alt=media&token=1bb73d28-53c8-4a1e-9b82-1e7d62f3826b"></script> |

Representación HTML de un formulario de phishing

Las víctimas

Identificamos objetivos de esta campaña en países de todo el mundo, como: Rusia, Bosnia y Herzegovina, Singapur, Estados Unidos, Alemania, Egipto, Tailandia, Turquía, Serbia, Países Bajos, Jordania, Irán, Kazajstán, Portugal y Malasia.

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

En 2022, una media del 48,63% de los correos electrónicos de todo el mundo fueron spam, lo que supone un aumento de 3,07 puntos porcentuales con respecto a 2021. Sin embargo, la proporción de spam en el tráfico mundial de correo electrónico disminuyó gradualmente a lo largo del año, pasando del 51,02% en el primer trimestre al 46,16% en el cuarto.

Porcentaje de spam en el tráfico de correo en 2022 (descargar)

El mes más activo en cuanto a spam fue febrero de 2022, con un tráfico basura que representó el 52,78% de toda la correspondencia electrónica. En segundo lugar se sitúa junio (51,66%). Diciembre fue el mes más tranquilo, ya que sólo el 45,20% de los correos electrónicos eran spam.

En el segmento ruso de Internet, la proporción de spam en el tráfico de correo electrónico es tradicionalmente mayor que a escala mundial. En 2022, un promedio del 52,44% de los correos electrónicos formaban parte de envíos no solicitados. Sin embargo, la tendencia hacia un cambio gradual a favor de la correspondencia legítima también es patente aquí: en el sector ruso de Internet vimos la mayor proporción de spam en el primer trimestre, que alcanzó el 54,72% de todos los correos electrónicos, pero en el cuarto trimestre había caído al 49,20%.

Porcentaje de spam en el tráfico de correo en 2022 (descargar)

Aunque el segundo trimestre (53,96%) fue más tranquilo que el primero en cuanto a spam, junio fue el mes más activo en el segmento ruso de Internet (60,16%). Es probable que la proporción de spam en junio, tanto en Rusia como en el resto del mundo, se haya visto afectada por el pico de envíos de spam con ofertas de fábricas chinas que hemos visto este mes. Y el más tranquilo, como en el conjunto del mundo, fue diciembre (47,18%).

Países y territorios fuentes de spam

En 2022, la proporción de spam procedente de Rusia siguió aumentando, del 24,77% al 29,82%. Alemania (5,19%) intercambió el puesto con China continental (14,00%), cuya cuota aumentó en 5,27 p. p. La tercera posición sigue ocupada por Estados Unidos (10,71%).

El TOP 20 de países y territorios fuentes de spam, 2022 (descargar)

Los Países Bajos se mantuvieron en quinto lugar (3,70%), con una cuota que disminuyó en comparación con 2021. El sexto y séptimo puesto fueron para Japón (3,25%) y Brasil (3,18%) respectivamente, con cuotas que subieron en 0,89 p. p. y en 3,77 p. p., respectivamente. Le siguen el Reino Unido (2,44%), Francia (2,27%) e India (1,82%).

Adjuntos maliciosos en el correo

En 2022, nuestro antivirus de correo electrónico detectó 166 187 118 archivos adjuntos maliciosos. Esto supone 18 millones más que en 2021. En marzo, mayo y junio de 2022 se produjo el mayor número de activaciones de este componente.

Número de activaciones del antivirus de correo, enero-diciembre de 2022 (descargar)

El archivo adjunto de correo electrónico malicioso más común en 2022, al igual que en 2021, fue el troyano stealer Agensla (7,14%), con un ligero descenso en su cuota. El programa espía Noon (4,89%) ascendió al segundo puesto, mientras que el troyano Badun (4,61%), que se propaga bajo la apariencia de documentos electrónicos archivados, descendió al tercer lugar. Los exploits para la vulnerabilidad CVE-2018-0802 (4,33%) en Microsoft Equation Editor ocuparon el cuarto lugar. Los atacantes los utilizaron mucho más a menudo en 2022 que los exploits para CVE-2017-11882 (1,80%) en el mismo componente, que era más popular en 2021, pero ahora ha caído al décimo lugar.

El TOP 10 de familias de malware que se propagan como adjuntos de correo electrónico, 2022 (descargar)

Los troyanos ISO, que se envían en forma de imágenes de disco, ascendieron al quinto puesto (3,27%), y en sexto lugar se situó la relativamente nueva familia Guloader (2,65%), que envía malware de control remoto a los dispositivos de las víctimas. Les sigue de cerca la familia Badur (2,60%), que son archivos PDF con enlaces a recursos web de contenido dudoso, y en octavo lugar se encuentra la tristemente conocida botnet Emotet (2,52%). La policía la cerró a principios de 2021, pero en otoño los atacantes habían restaurado la infraestructura y en 2022 la estaban distribuyendo activamente. Últimamente, Emotet se ha utilizado para enviar otros programas maliciosos a los dispositivos de las víctimas, en particular ransomware de cifrado. La novena familia más popular fue Taskun (2,10%), que crea tareas maliciosas en el Programador de tareas.

El TOP 10 de programas maliciosos difundidos como archivos adjuntos de correo electrónico, 2022 (descargar)

La lista de las muestras de malware más comunes enviadas por correo electrónico corresponde tradicionalmente a la lista de familias. Al igual que en 2021, los atacantes distribuyeron sobre todo los mismos representantes del TOP 10 de familias.

Países y territorios objetivo de los correos maliciosos

El líder en términos de archivos adjuntos maliciosos bloqueados en 2022 sigue siendo España (8,78%), cuya cuota disminuyó ligeramente en comparación con 2021 (9,32%). En cambio, la cuota de Rusia (7,29%) aumentó un poco. México (6,73%) sube al tercer puesto y Brasil (4,81%) se sitúa en cuarto lugar, con una cuota casi igual a la del periodo anterior.

El TOP 20 de países y territorios más atacados por correos electrónicos maliciosos, 2022 (descargar)

En Italia, el 4,76% de todos los archivos adjuntos maliciosos detectados se bloquearon en 2022. Le siguen Vietnam (4,43%) y Turquía (4,31%). La tasa de activaciones del antivirus de correo electrónico en los equipos alemanes (3,85%) siguió bajando. La cuota de Emiratos Árabes Unidos (3,41%) también disminuyó ligeramente, cayendo al noveno puesto, y Malasia (2,98%) al décimo.

Estadísticas: Phishing

En 2022, el número de ataques de phishing aumentó notablemente. Nuestro sistema antiphishing suprimió 507 851 735 intentos de hacer clic en enlaces de phishing, más o menos el doble que en 2021.

Geografía de los ataques de phishing

En 2022, la geografía de los ataques de phishing cambió bastante. Los clics en enlaces de phishing se bloquearon con mayor frecuencia en dispositivos de Vietnam (17,03 %), un país que no se encontraba en el TOP 10 de países y territorios más atacados en 2021. En segundo lugar está Macao (13,88%), también ausente de la clasificación del año pasado. En tercer lugar está Madagascar (12,04%), que era séptimo en 2021. Además de Vietnam y Macao, Argelia (11,05%), Malawi (10,91%) y Marruecos (10,43%) figuran entre los países y territorios más agredidos. Ecuador (11,05%) ascendió al quinto puesto, mientras que Brunei (10,59%) descendió una posición y se situó séptimo. Brasil (10,57%) y Portugal (10,33%) pasaron del primer y tercer puesto al octavo y décimo, respectivamente, y Francia, que ocupaba el segundo lugar en 2021, abandonó el TOP 10.

El TOP 10 de países y territorios por la proporción de usuarios atacados:

| País/territorio | Proporción de usuarios atacados (%) * |

| Vietnam | 17,03% |

| Macao | 13,88% |

| Madagascar | 12,04% |

| Argelia | 11,05% |

| Ecuador | 11,05% |

| Malawi | 10,91% |

| Brunei | 10,59% |

| Brasil | 10,57% |

| Marruecos | 10,43% |

| Portugal | 10,33% |

* Proporción de usuarios de Kaspersky que han sufrido phishing, del total de usuarios de Kaspersky en el país o territorio, 2022

Dominios de nivel superior

Como en años anteriores, la mayoría de las páginas de phishing estaban alojadas en la zona de dominio COM, pero su cuota se redujo casi a la mitad, del 31,55% al 17,69%. XYZ se mantiene en segundo lugar (8,79%), con una cuota que también se redujo. El tercer dominio más popular entre los atacantes fue FUN (7,85%), que no había recibido su atención anteriormente. El dominio se asocia a contenidos de entretenimiento, y tal vez eso fue lo que atrajo a los estafadores.

Zonas de dominio de nivel superior que alojan la mayoría de las páginas de phishing, 2022 (descargar)

ORG (3,89%) y TOP (1,80%) se mantienen en cuarto y quinto lugar, cambiando de puesto con respecto a 2021. Además, el TOP 10 de las zonas de dominio más populares entre los ciberdelincuentes incluyó zonas de dominio de varios países: RU (1,52%), COM.BR (1,13%), DE (0,98%), CO.UK (0,98%) y SE (0,92%).

Organizaciones blanco de ataques de phishing

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas ya figuraban en las bases de datos de Kaspersky.

En 2022, la mayoría de los intentos de seguir enlaces de phishing bloqueados por nuestras soluciones estaban relacionados con páginas que imitaban servicios de entrega (27,38%). Las tiendas en línea (15,56%), que se hicieron populares entre los delincuentes durante la pandemia, ocuparon el segundo lugar. Por su parte, los sistemas de pago (10,39%) y los bancos (10,39%) ocupan el tercer y cuarto lugar, respectivamente.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, 2022 (descargar)

La cuota de los portales globales de Internet (8,97%) se redujo casi a la mitad, con casi el mismo número de sitios de phishing dirigidos a usuarios de servicios web más pequeños (8,24%). Las redes sociales (6,83%), los juegos en línea (2,84%), los mensajeros (2,02%) y los servicios financieros (1,94%) ocupan los últimos lugares de las categorías de sitios web de interés para los delincuentes.

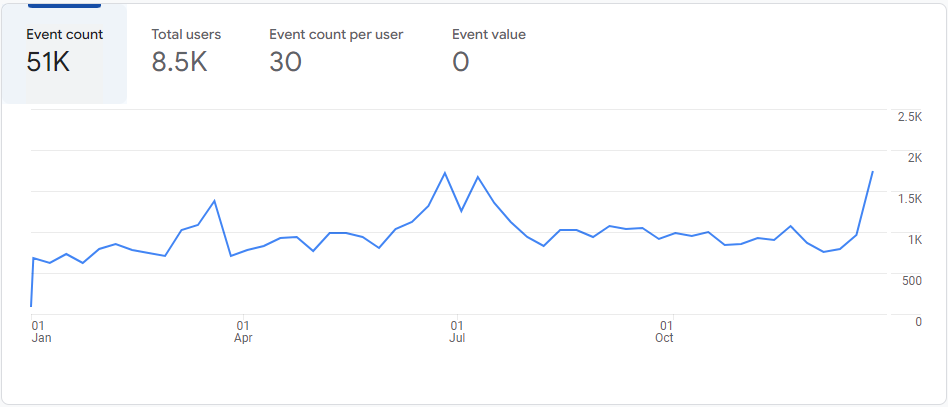

El secuestro de cuentas de Telegram

En 2022, nuestras soluciones frustraron 378 496 intentos de hacer clic en enlaces de phishing destinados a robar cuentas de Telegram messenger. Aparte del repunte de la actividad del phishing en junio, cuando el número de enlaces bloqueados superó los 37 000, los tres primeros trimestres han transcurrido en relativa tranquilidad. Sin embargo, hacia finales de año, el número de ataques de phishing a los usuarios de mensajería aumentó de golpe: a 44 700 en octubre, 83 100 en noviembre y 125 000 en diciembre. Lo más probable es que este aumento se haya debido a varias campañas de robo de cuentas de Telegram a gran escala que vimos a finales de 2022.

Número de clics en enlaces de phishing destinados al robo de cuentas de Telegram en Rusia y en todo el mundo, de enero a diciembre de 2022 (descargar)

Cabe señalar que la mayoría de los ataques de phishing estaban dirigidos a usuarios de Rusia. Mientras que en los primeros meses de 2022 representaron cerca de la mitad de los ataques a nivel mundial, a partir de marzo entre el 70 y el 90% de los intentos de seguir enlaces de phishing de Telegram fue realizado por usuarios rusos.

Phishing en mensajeros

Las estadísticas de phishing en mensajeros se basan en datos anónimos del componente de protección de chat de Kaspersky Internet Security for Android, enviados con el consentimiento de los usuarios de la solución. La “Mensajería segura” comprueba los mensajes entrantes y bloquea los intentos de hacer clic en los enlaces fraudulentos y de suplantación de identidad que contienen.

En 2022, nuestra solución móvil bloqueó 360 185 intentos de hacer clic en enlaces de phishing desde los programas mensajeros. De ellos, el 82,71% procedía de WhatsApp, el 14,12% de Telegram y otro 3,17% de Viber.

Distribución de los enlaces bloqueados por el componente Mensajería segura, por mensajero, 2022 (descargar)

La actividad de phishing en WhatsApp ha disminuido un poco desde 2021. En promedio, el componente “Mensajería segura” bloqueó 816 clics diarios en enlaces fraudulentos. La primera mitad del año fue la más intensa, y en el tercer trimestre la actividad de phishing en los servicios de mensajería descendió bruscamente.

Dinámica de la actividad de phishing en WhatsApp, 2022. El gráfico muestra el número de enlaces detectados por semana

El mayor número de intentos de phishing de WhatsApp, unos 76 000, se registró en Brasil. En segundo lugar se situó Rusia, donde el componente “Mensajería segura” frustró 69 000 intentos de visitar sitios web fraudulentos desde este mensajero.

TOP 7 de países y territorios donde los usuarios hicieron más clic en enlaces de phishing desde WhatsApp, 2022 (descargar)

A diferencia de WhatsApp, en Telegram el phishing casi se triplicó en 2022 en comparación con el año anterior. En promedio, cada día nuestras soluciones bloquearon 140 clics en enlaces de phishing procedentes de este mensajero. La actividad alcanzó su cima a finales de junio y principios de julio, cuando el número de visitas bloqueadas en una semana podía superar las 1500. Además, la actividad de phishing en Telegram aumentó considerablemente a finales de año.

Dinámica de la actividad de phishing en el mensajero Telegram, 2021. El gráfico muestra el número de enlaces detectados por semana

La mayoría de los intentos de visitar sitios web fraudulentos desde Telegram se registró en Rusia: 21 000. En segundo lugar se situó Brasil, donde se bloquearon 3800 visitas.

TOP 7 de países y territorios donde los usuarios hicieron más clic en enlaces de phishing desde Telegram, 2022 (descargar)

Conclusión

Los tiempos de crisis hacen florecer la delincuencia, incluso en Internet. Es probable que las estafas que prometen indemnizaciones y pagos de organismos públicos, grandes empresas y bancos sigan siendo populares entre los estafadores el próximo año. Es muy probable que la imprevisibilidad del mercado de divisas y la salida de ciertas empresas de los mercados de determinados países afecten al número de estafas asociadas a las tiendas en línea. Al mismo tiempo, el tema del COVID-19, que fue popular entre los ciberdelincuentes en 2020 y 2021 pero que empieza a desvanecerse en 2022, perderá finalmente su relevancia al verse superado por problemas mundiales más acuciantes.

Desde hace poco, observamos un aumento de los ataques de phishing selectivo en los que los estafadores no lanzan el ataque de phishing inmediatamente, sino después de varios correos electrónicos “introductorios” en los que mantienen una correspondencia activa con la víctima. Es muy probable que esta tendencia continúe. Además, es probable que en 2023 surjan nuevos trucos para el sector corporativo, donde los ataques generan importantes beneficios para los atacantes.

El spam y el phishing en 2022

Rafael Blejer

Hola buenas tardes, disponen del mapa mundial de phishing 2021 actualizado al 2022 o 2023 ?

Gracias

Securelist

¡Hola Rafael!

Si es necesario, podemos proporcionarle las cifras de cada país.