Cifras del año

- El 47,27% de los correos electrónicos en todo el mundo y el 48,57% de los correos electrónicos en el sector ruso de Internet eran spam.

- El 36,18% de todos los mensajes de spam se enviaron desde Rusia

- Nuestro antivirus de correo bloqueó 125 521 794 archivos adjuntos de correo electrónico maliciosos

- El sistema antifishing impidió 893 216 170 intentos de seguir enlaces de phishing

- El componente Protección de chat de las soluciones móviles de Kaspersky previno más de 60 000 clics en enlaces de phishing de Telegram

Phishing y estafas en 2024

Phishing para viajeros

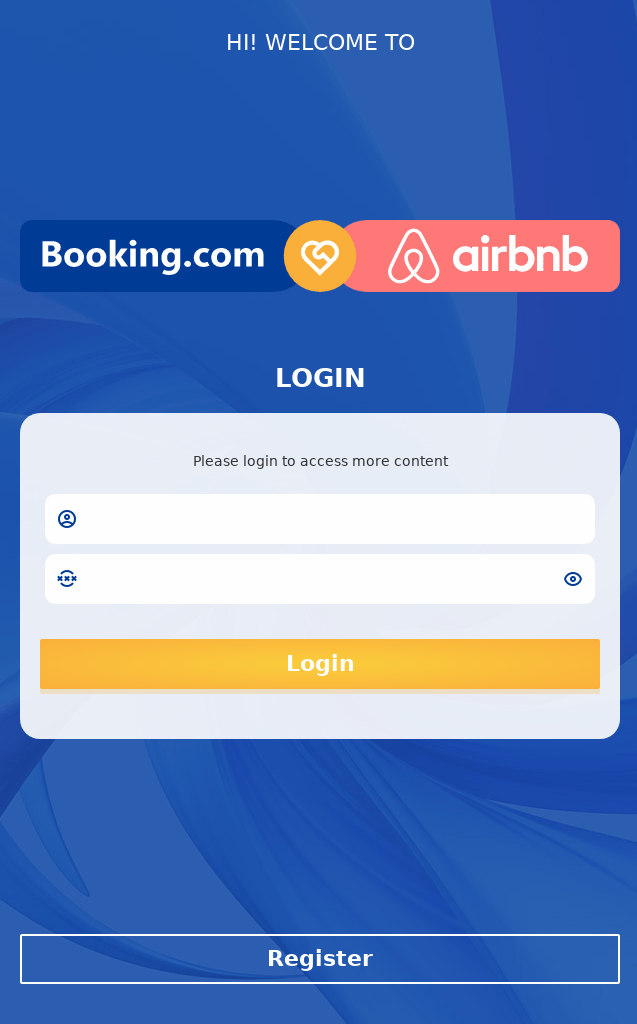

En 2024, los ciberdelincuentes intentaron engatusar a los entusiastas de los viajes internacionales con sitios falsos de reserva de hoteles y aerolíneas. La estratagema era simple: para terminar de hacer una reserva a través de un sitio web fraudulento, se le solicitaba al usuario ingresar el nombre de usuario y la contraseña del servicio correspondiente. De esta manera, las credenciales caían en manos de los delincuentes. A veces, el formulario de inicio de sesión falso contenía varias marcas al mismo tiempo (por ejemplo, Booking y Airbnb).

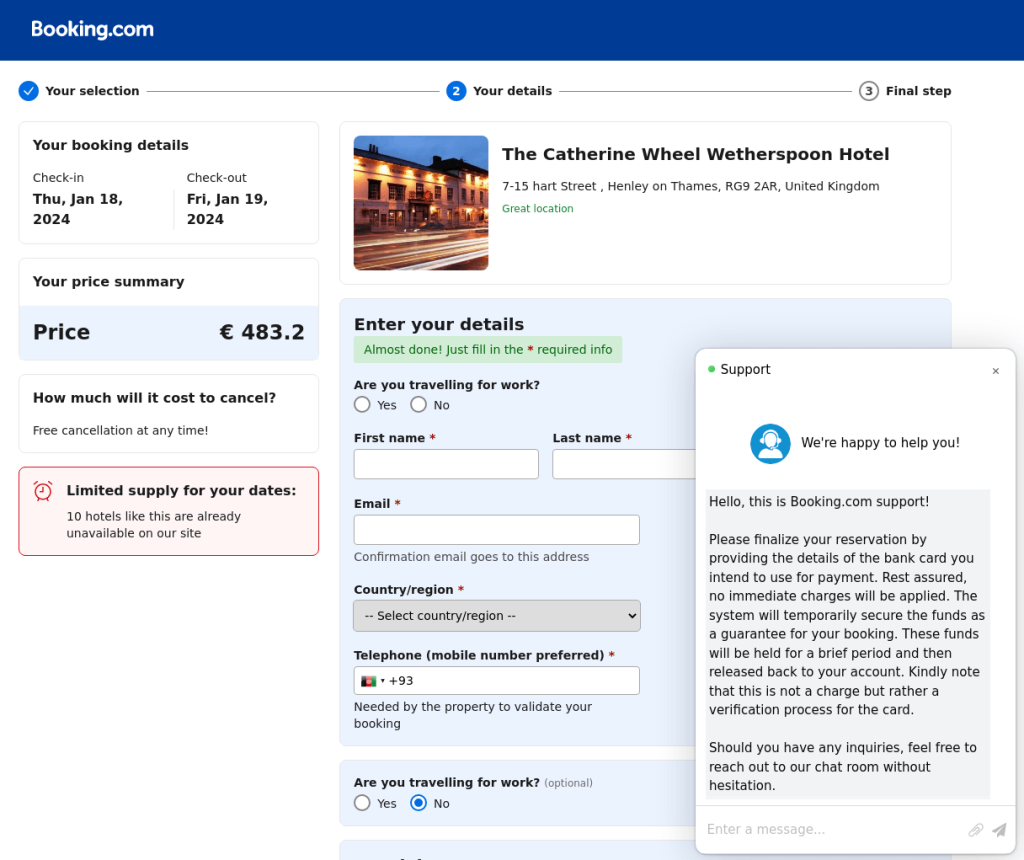

Otra estratagema más compleja incluía además un sitio web falso, pero el nivel de detalles requeridos era muy diferente: por ejemplo, se le podía pedir al usuario que seleccionara el propósito del viaje (negocios o trabajo). Para completar la reserva, los estafadores pedían los datos de una tarjeta bancaria y advertían que determinada cantidad de dinero se bloquearía temporalmente en la cuenta para confirmar la autenticidad de la tarjeta. Los servicios de reserva reales suelen solicitar los detalles de pago, por lo que este requisito no despertaba las sospechas de la víctima. Para que el usuario no sospechara nada y se apresurara a introducir los datos necesarios, los estafadores mostraban en la página de phishing advertencias de que las opciones de alojamiento disponibles se estaban agotando rápidamente y que el período de pago de la reserva podría expirar pronto. Cuando la víctima introducía los datos, los fondos no se congelaban, sino que se iban a los bolsillos de los estafadores.

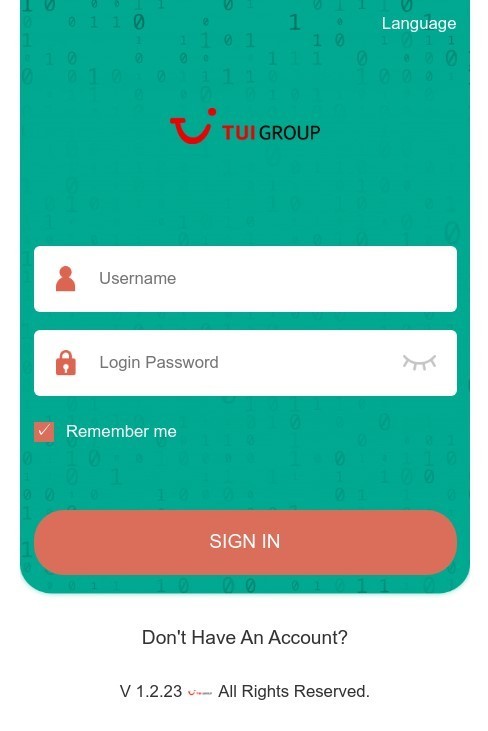

Pero no sólo los turistas fueron víctimas de amenazas cibernéticas relacionadas con viajes. Los atacantes también se lanzaron contra los empleados de agencias de viajes. Tras obtener acceso a una cuenta corporativa, no sólo podían realizar transacciones financieras en nombre del empleado, sino también obtener acceso a una gran base de datos de clientes.

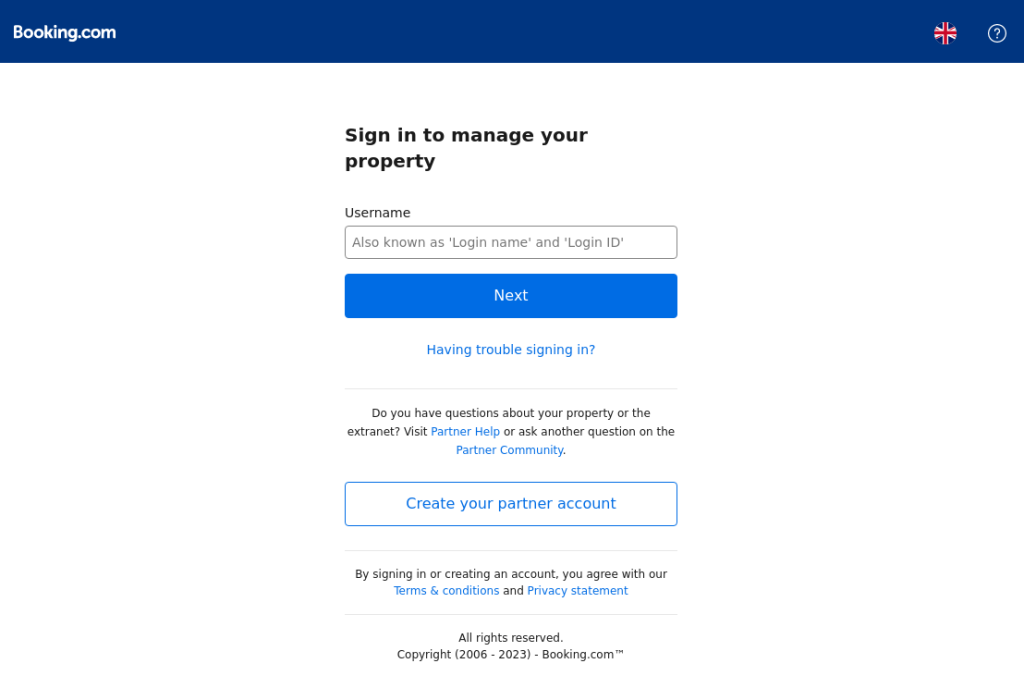

Además, las páginas falsas a menudo contenían un mensaje sobre la necesidad de iniciar sesión para “administrar su propiedad”. Este tipo de fraude fue diseñado para propietarios que alquilan apartamentos a través de sistemas de reserva en línea.

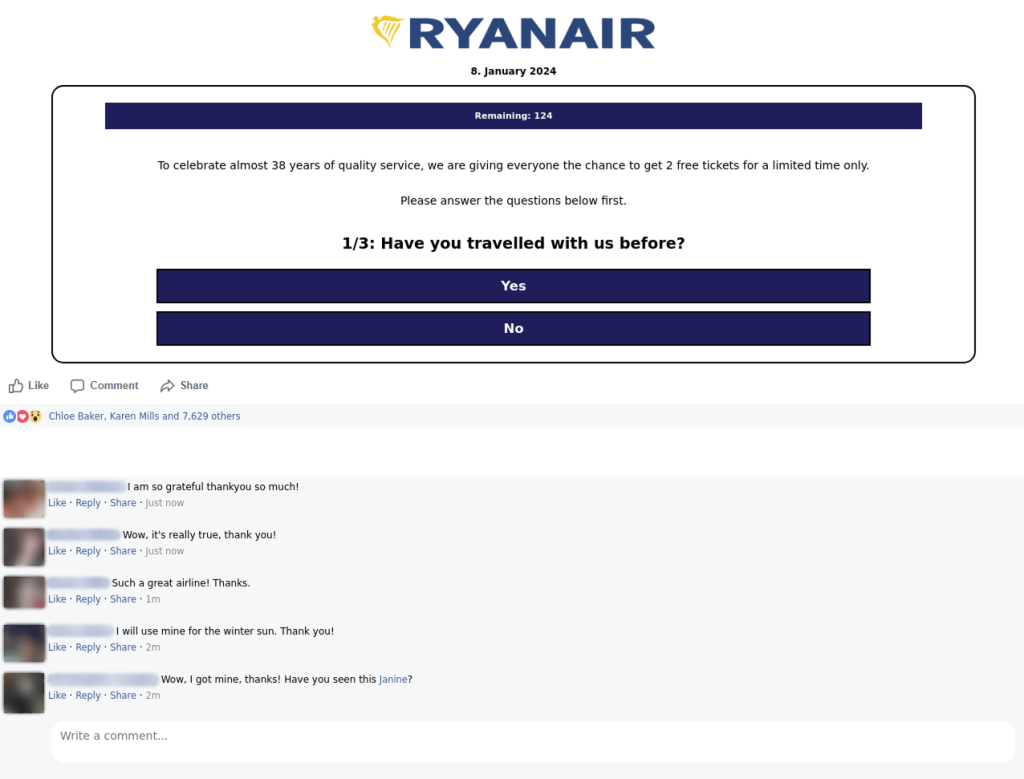

El riesgo de perder no sólo credenciales, sino también dinero, podía materializarse al visitar páginas fraudulentas con encuestas que prometían un regalo o la participación en un sorteo. Este es un truco tradicional para hacer trampa con las ganancias. Atracciones de una generosidad sin precedentes se programaban para coincidir con alguna fecha importante para el negocio turístico o una empresa específica. Por ejemplo, los visitantes de la página que aparece en la captura de pantalla siguiente fueron invitados a participar en un sorteo de billetes de avión para celebrar el “cumpleaños” de Ryanair.

Después de responder a la encuesta, los estafadores podían pedirle al usuario que les enviase información sobre ellos a un cierto número de contactos y luego pagar una pequeña tarifa para, supuestamente, ganar entradas caras (u otro regalo). Pero en realidad los premios no existían.

Atrapados en las redes sociales

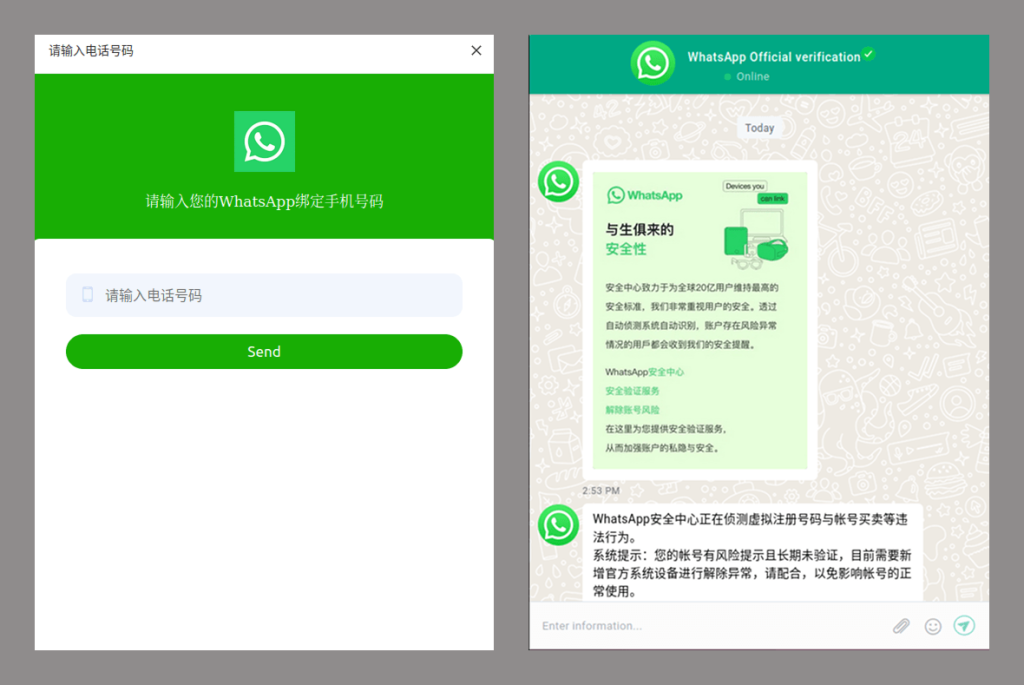

Para robar credenciales de cuentas en redes sociales y mensajeros, los estafadores utilizaron un método más tradicional: ofrecían someterse a una verificación. En uno de los esquemas, la víctima potencial era redirigida a un sitio web cuyo diseño era idéntico al de WhatsApp. Allí ingresaba su número de teléfono y código de inicio de sesión, que luego caían en mano de los atacantes.

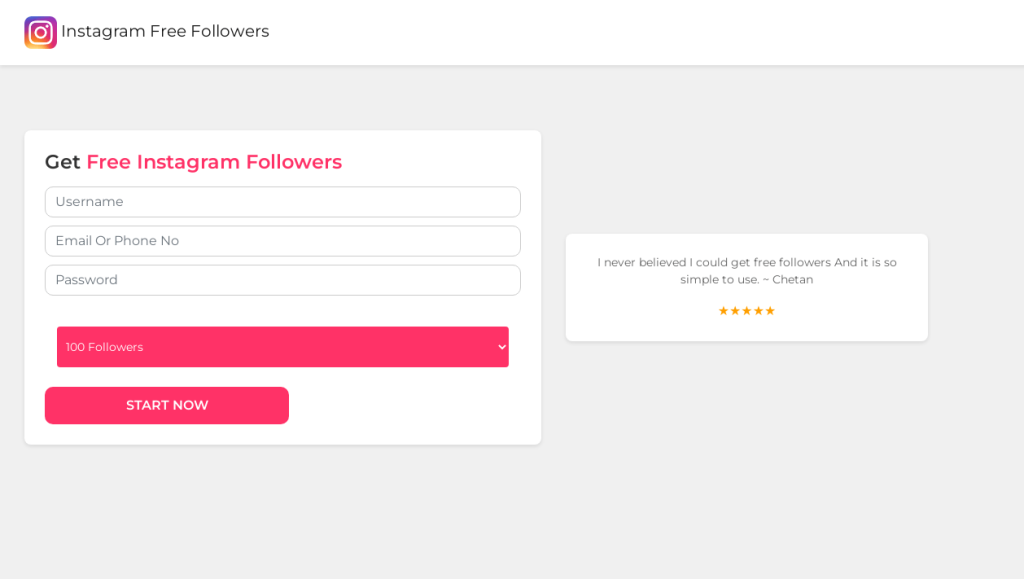

Además de la verificación, los atacantes podían utilizar diversas ofertas atractivas como cebo. Por ejemplo, en la captura de pantalla a continuación, se le prometía conseguir a la víctima seguidores gratuitos en Instagram.

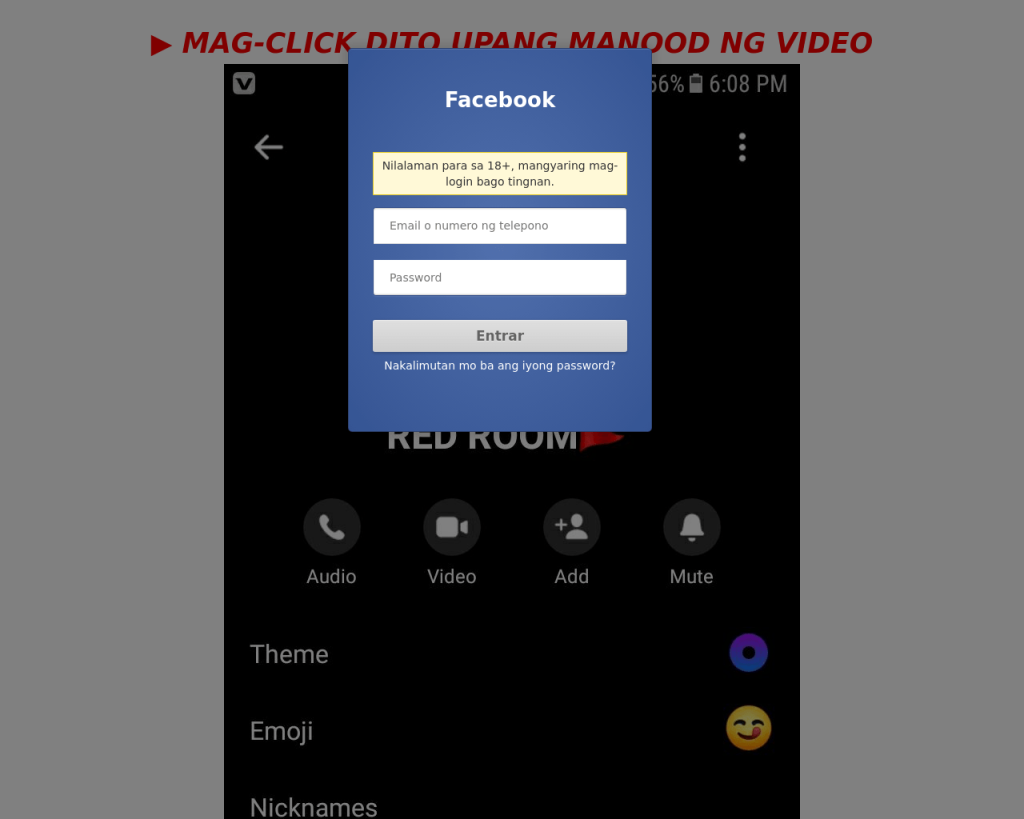

La idea de los ciberdelincuentes era que las ganas de ver contenidos para adultos también pudieran despertar suficiente curiosidad en la víctima como para introducir sus credenciales en el formulario de inicio de sesión falso.

Además, los atacantes se aprovechaban de que Facebook e Instagram pertenecen al mismo propietario. En la página falsa, los estafadores ofrecían servicios para buscar un perfil de Instagram utilizando el nombre de usuario y la contraseña de una cuenta de Facebook.

En algunos esquemas, a los usuarios se les ofrecía un “regalo” sorpresa: una suscripción a Telegram Premium. Para “acceder” a las funciones avanzadas del mensajero, la víctima solo tenía que ingresar su número de teléfono y un código de un solo uso en el sitio web de los atacantes.

Algunas páginas falsas de redes sociales y mensajería no tenían como objetivo robar credenciales de usuario, sino instalar malware en el dispositivo de la víctima. Aprovechando la popularidad de la aplicación Facebook Lite para dispositivos Android, los atacantes ofrecían a los usuarios descargar una versión “oficial” más avanzada, que aseguraba tener funciones adicionales que no estaban disponibles en la aplicación original. Pero en realidad, era malware lo que se descargaba en el dispositivo personal del usuario.

Intentar instalar una versión gratuita del cliente de Telegram con una suscripción Premium activada también podía provocar la descarga de malware.

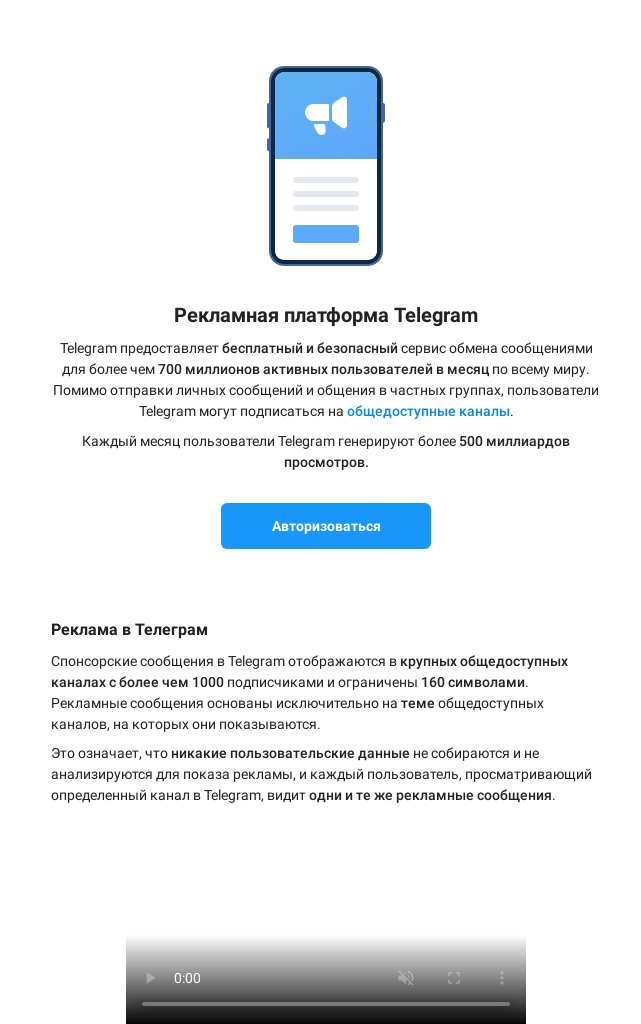

Con cada vez mayor frecuencia, los servicios de redes sociales empresariales se están usando como pretexto para robar credenciales, ya que se utilizan mucho para crear y promover empresas, además que están directamente relacionados con transacciones financieras. Los cibercriminales ofrecían a los propietarios de canales de Telegram iniciar sesión en una plataforma de phishing que fingía ser la herramienta publicitaria oficial Telegram Ads, obteniendo así los nombres de usuario y contraseñas de este popular mensajero. Los estafadores prometían a la víctima que millones de personas verían sus anuncios cada mes y, para que el contenido de la página fuera más confiable, describían en detalle cómo funciona la publicidad en Telegram.

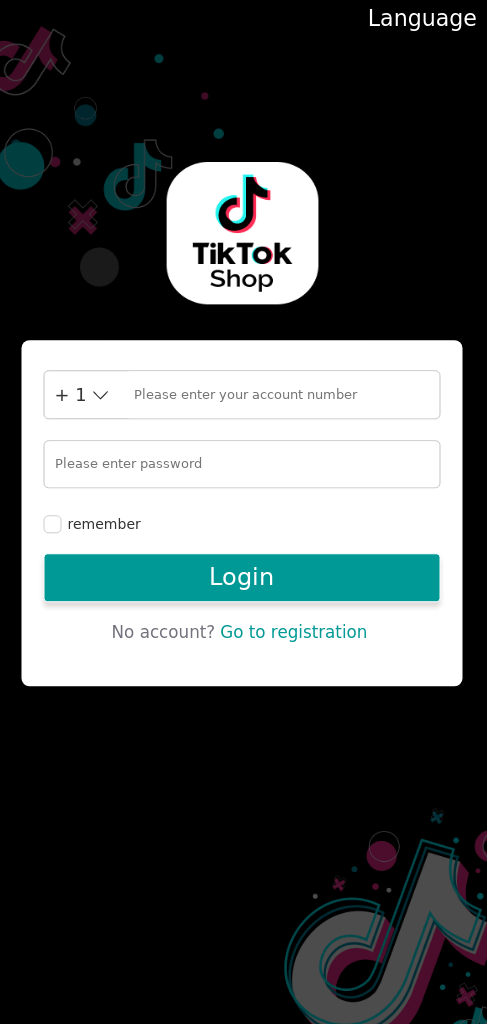

Los usuarios de la plataforma TikTok también fueron objeto de ataques selectivos. La función TikTok Shop permite a los vendedores cargar determinado productos, es decir, los artículos que se muestran en los videos, para que los posibles compradores puedan encontrarlos y adquirirlos. Los estafadores crearon páginas falsas de TikTok Shop para obtener las credenciales de los vendedores. El robo de dichos datos podría implicar riesgos reputacionales y pérdidas financieras.

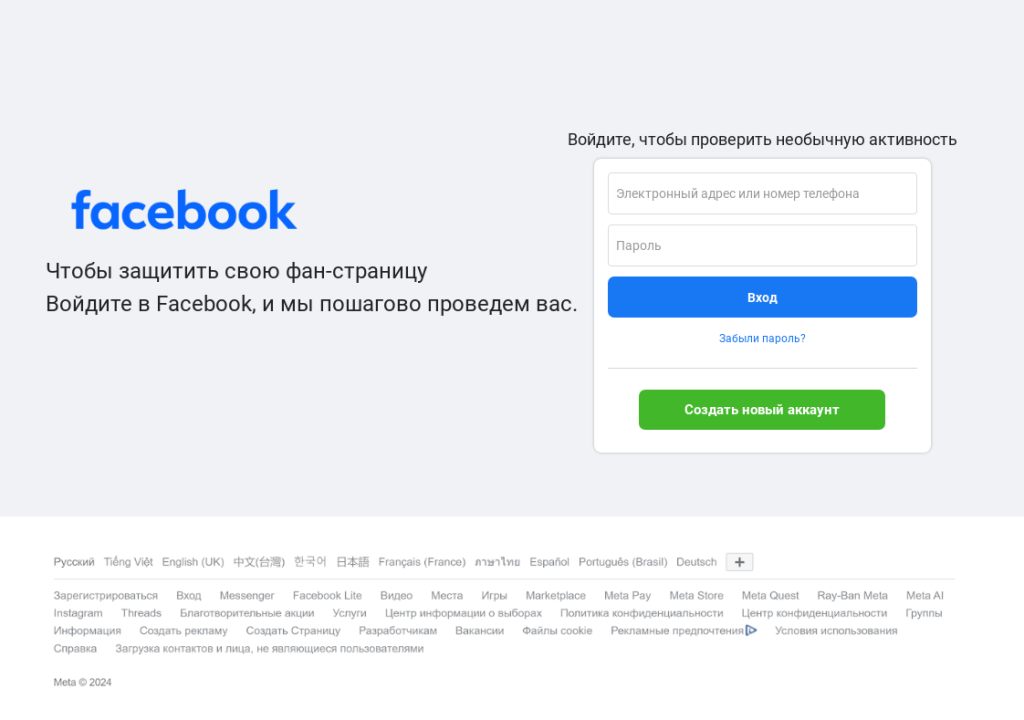

En otro caso, los estafadores notificaron a los propietarios de páginas de fans de Facebook sobre actividad inusual en sus cuentas. A la víctima potencial le pedían que, para verificar el estado de su perfil, ingresara su nombre de usuario y contraseña en un formulario de phishing.

Criptomonedas: cómo evitar caer en fraudes disfrazados de inversiones legítimas

Una de las noticias más discutidas fue el juego de criptomonedas Hamster Kombat. Este clicker, que implicaba crear intercambio de criptomonedas propio en formato de juego, atrajo rápidamente a una gran audiencia: los usuarios esperaban el momento en que las monedas acumuladas en la aplicación pudieran venderse e intercambiarse como una moneda virtual en toda regla. El esperado momento de la cotización tardó en llegar, pero los esquemas fraudulentos no.

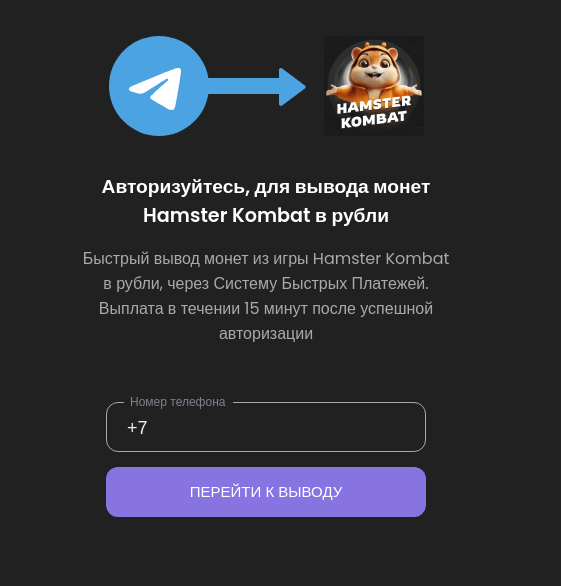

Los atacantes afirmaban que darían la oportunidad de retirar las monedas ganadas en el juego convirtiéndolas en rublos. Para retirar dinero, según ellos, bastaba con iniciar sesión en una página de Telegram, por supuesto, falsa.

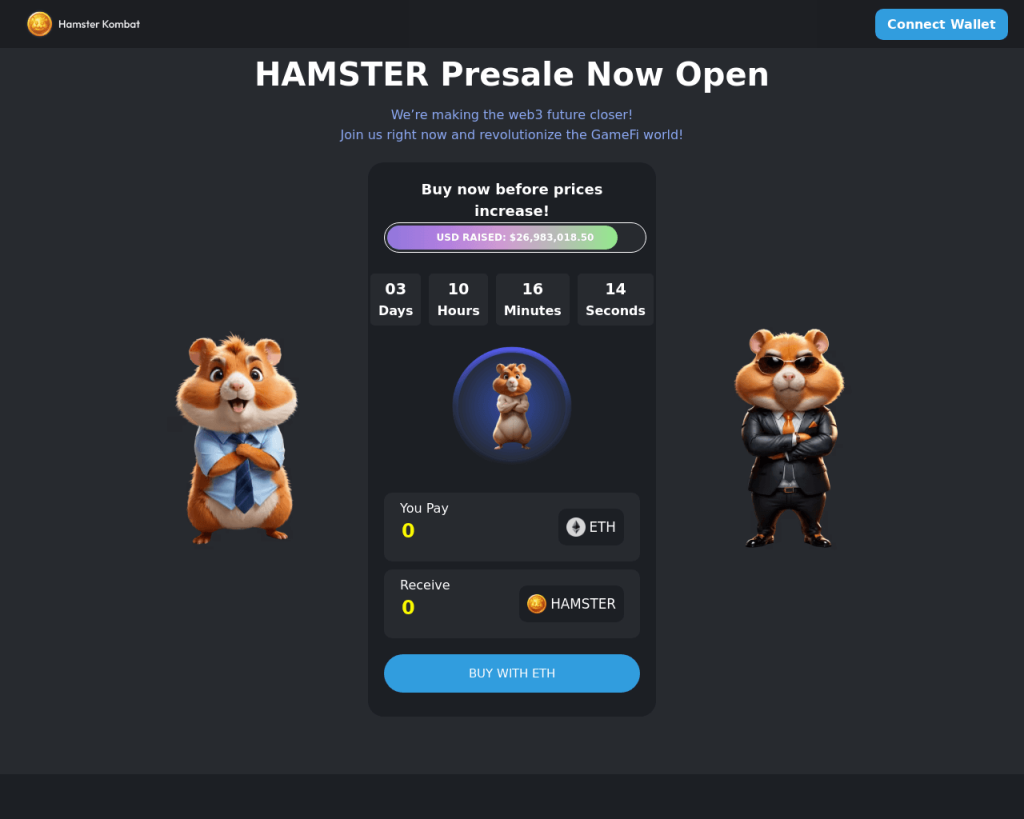

El interés por el ingreso de la nueva criptomoneda en el mercado creció rápidamente, y los ciberdelincuentes la utilizaban a menudo para robar frases clave (seed phrase) de las billeteras de criptomonedas. Los estafadores anunciaron la apertura de una preventa de tokens: para participar, el usuario tenía que iniciar sesión en una página falsa. Por supuesto, en las páginas web oficiales no había ninguna información sobre tales sucesos.

La popularidad del juego Hamster Kombat también fue utilizada en estafas. Por ejemplo, a los usuarios se les ofrecía acceso a una billetera en la que se había acumulado una gran cantidad de monedas virtuales. Para ello, aquellos que no tenían reticencias de usar este método para ganar dinero tenían que enviar un mensaje sobre la posible recompensa a un número determinado de sus contactos en los mensajeros. Al hacer cómplice a la potencial víctima en la difusión de información falsa, los ciberdelincuentes le pedían una pequeña tarifa para retirar fondos… y desaparecían con el dinero recibido.

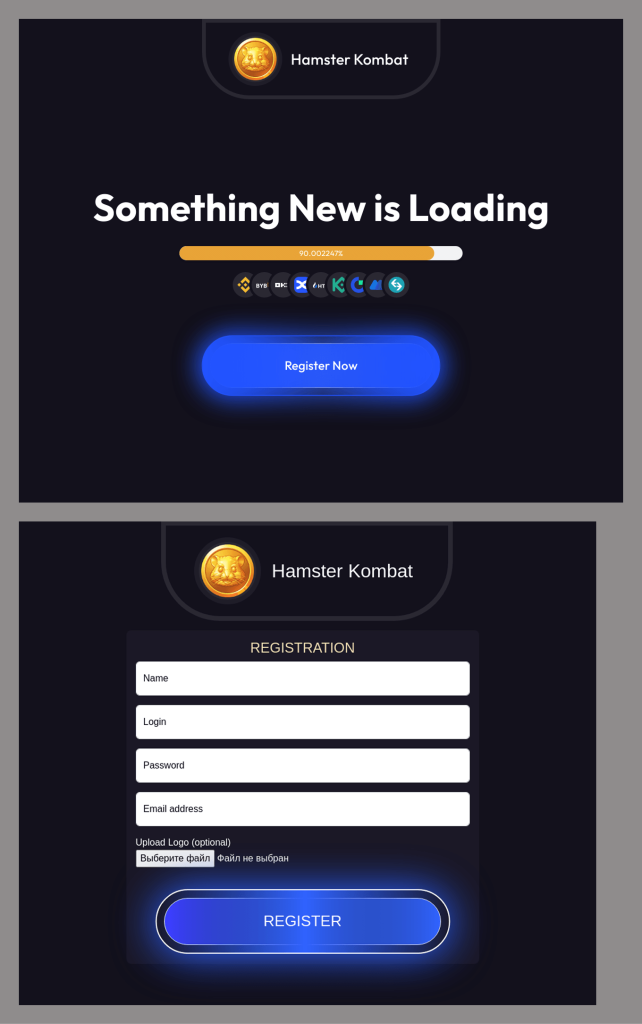

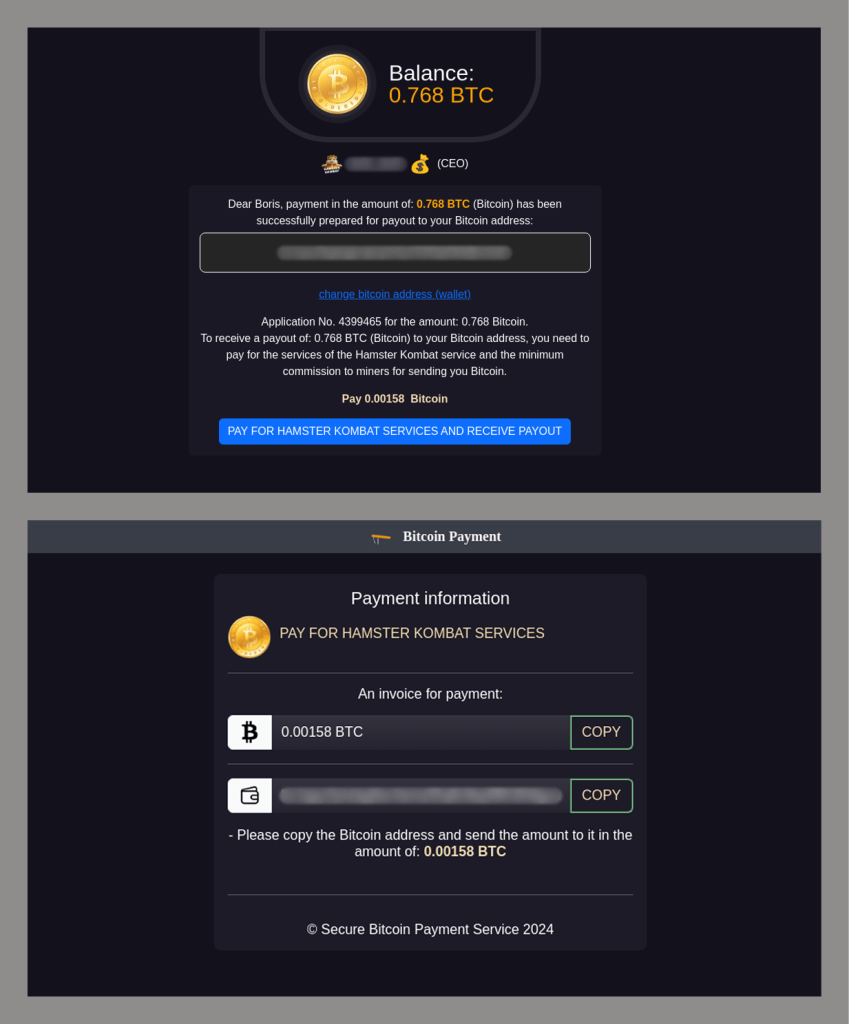

También encontramos un esquema de estafa más sofisticado, cuyo objetivo principal también era convencer al usuario de pagar una “comisión”, pero funcionaba de una manera un poco diferente. Al principio, se le pedía al visitante de la página que se registrara para conocer un nuevo producto relacionado con el juego Hamster Kombat.

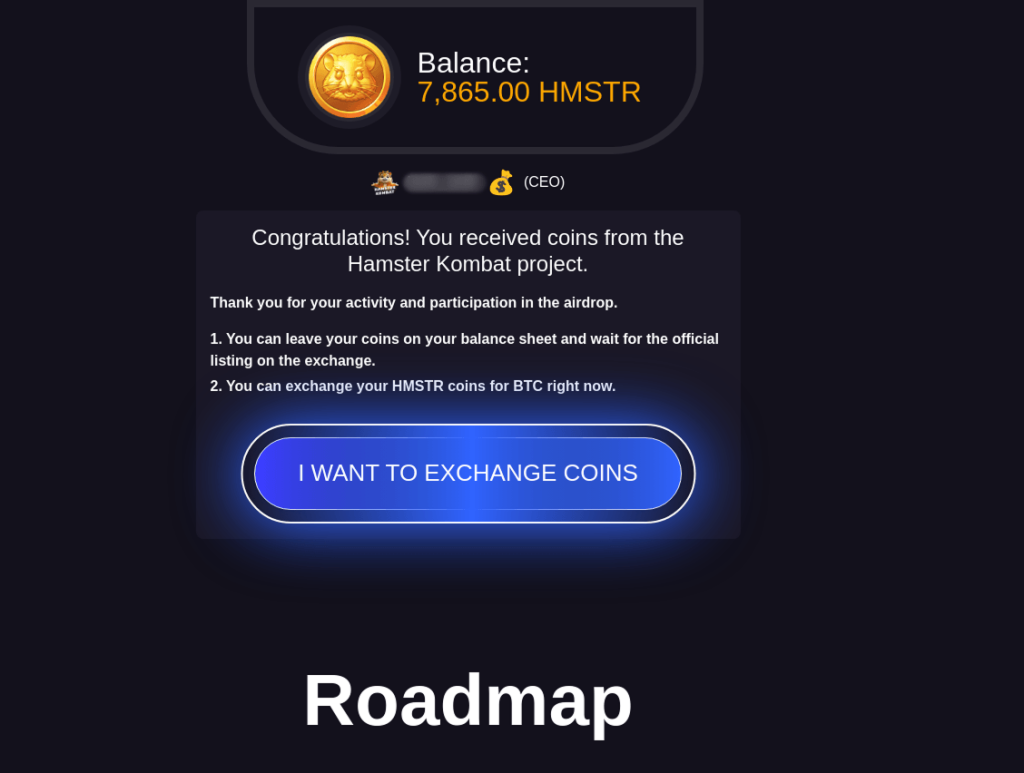

Después de registrarse, el usuario descubría “de repente” que había ganado una gran suma de criptomonedas HMSTR, como parte de un supuesto experimento que se estaba realizando en el sitio. Aprovechando la incertidumbre que rodeaba la cotización del token, los atacantes sugerían a la víctima que no esperara el inicio oficial de las operaciones, sino que cambiara el dinero virtual del juego por bitcoins.

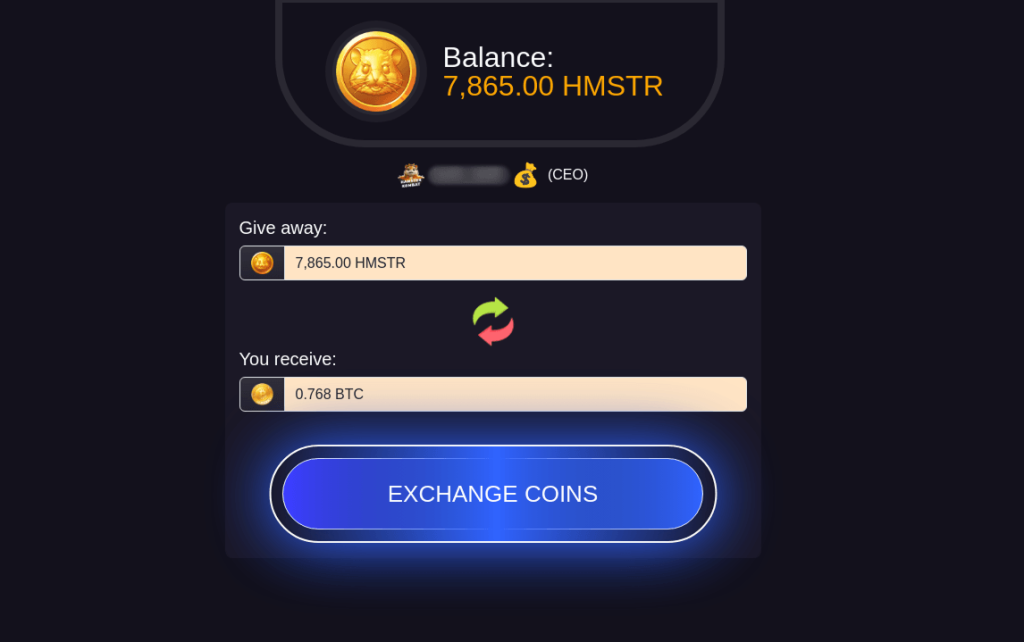

Para hacer más convincente el anuncio, la página mostraba el tipo de cambio con que el afortunado ganador recibiría el monto de las “ganancias”.

Sin embargo, después de hacer clic en el botón “Exchange coins” (“Intercambiar monedas”), aparecía una notificación sobre el cobro de una tarifa por el servicio.

El incauto usuario que pagase esta tarifa perdía su dinero y se quedaba sin los bitcoins prometidos.

También se lanzaron ataques de phishing a los usuarios de billeteras TON. En este caso, el señuelo podía ser una bonificación y para recibirla, se le pedía a la víctima vincular una billetera de criptomonedas a la página de los atacantes.

Sin embargo, la criptomoneda TON también se utilizó como anzuelo en esquemas de estafa. Según el escenario clásico, a los usuarios se les ofrecía una forma rápida de ganar dinero digital. Los estafadores promocionaban un criptominero en la nube que, según afirmaban, proporcionaba buenas ganancias sin ningún esfuerzo. Después de registrarse en el sitio, el desprevenido usuario podía rastrear sus “ganancias”, pero para retirarlas de la plataforma, tenía que pagar una comisión en criptomonedas.

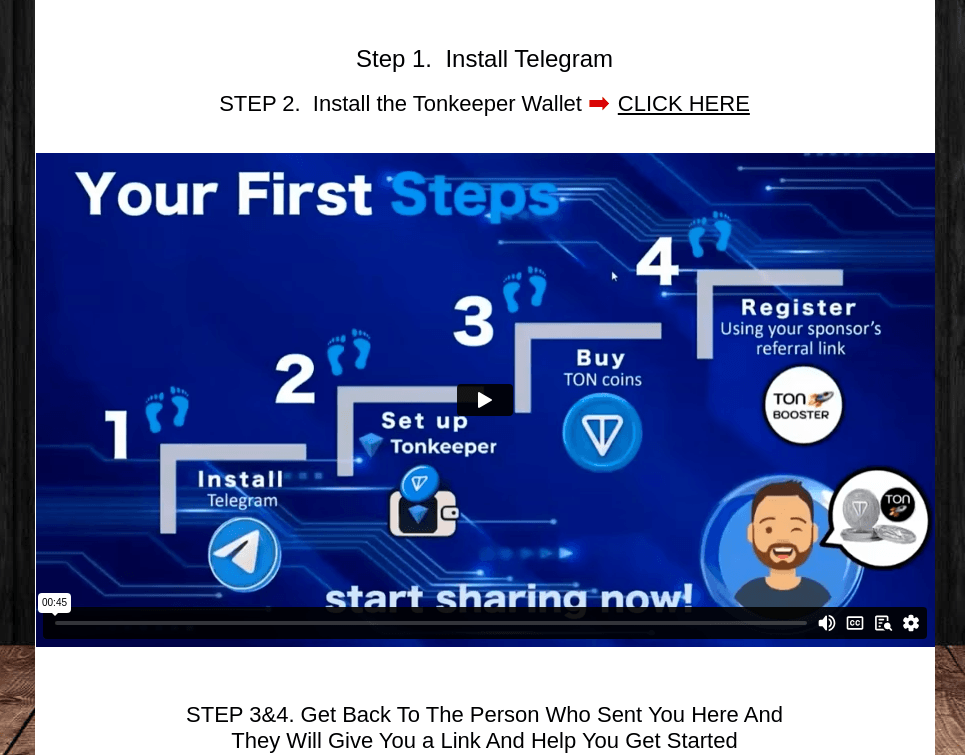

Otro “rentable” proyecto de los estafadores de criptomonedas se parecía a una pirámide financiera: las víctimas debían invitar al menos a cinco nuevos participantes al programa, aunque, por supuesto, no recibían ningún dinero por hacerlo. La página web del proyecto fingía ser una plataforma para obtener ganancias en línea.

A los visitantes del sitio se les pedía que instalaran Telegram y activaran una billetera criptográfica en un bot no oficial, a la que se enviarían las ganancias.

Según las instrucciones, el usuario debía luego comprar monedas Toncoin y registrarse en el programa utilizando un enlace de referencia recibido de otro participante. La esencia del esquema fraudulento era que las personas estaban dispuestas a hacer un pequeño depósito para recibir las ganancias prometidas: las víctimas compraban criptomonedas para registrarse en el programa con su propio dinero. Pero la prosperidad financiera seguía siendo un sueño inalcanzable, porque como en cualquier otra pirámide, sólo los que están en la cima salían ganando.

Es cuestión de todo o nada. Phishing multiobjetivo

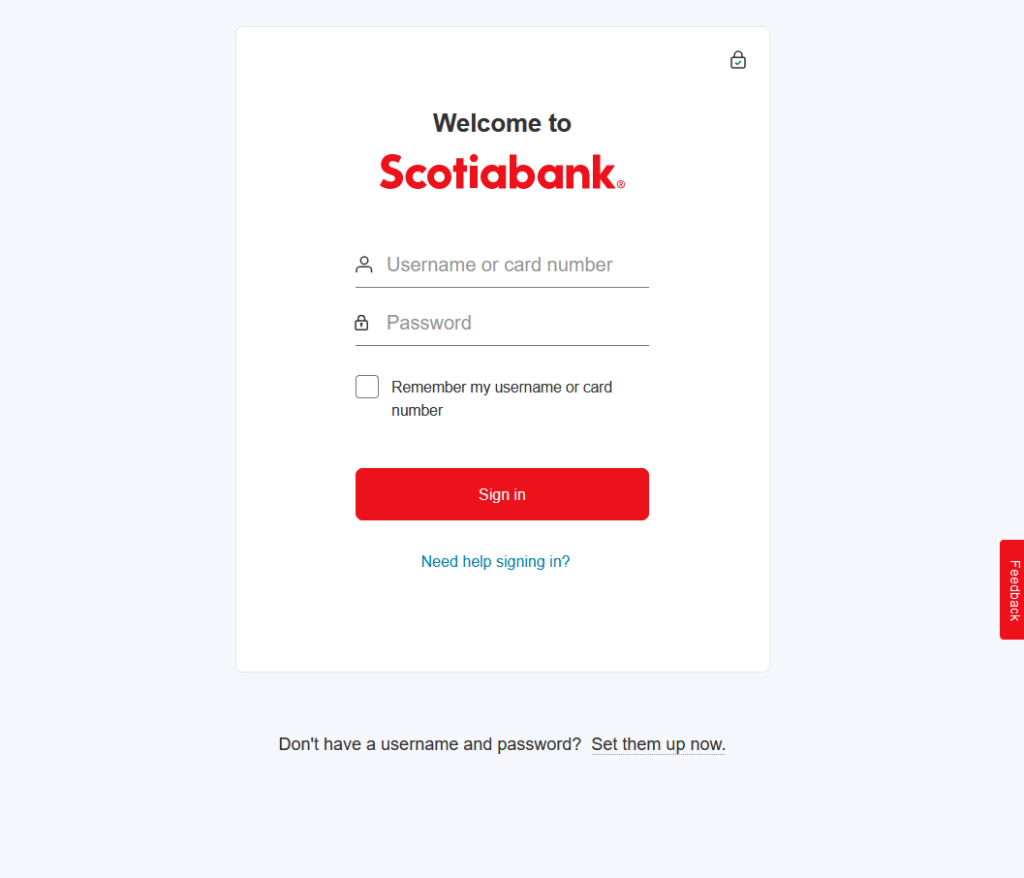

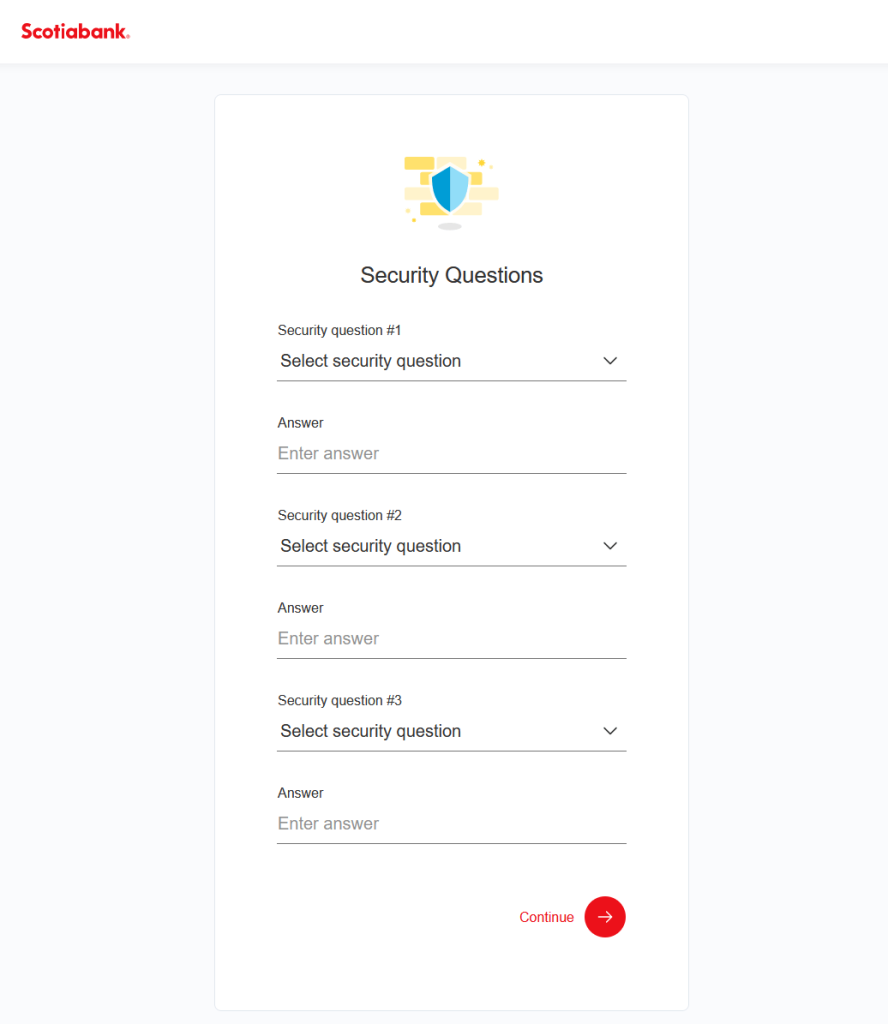

Los clientes bancarios y los usuarios de portales que ofrecen servicios gubernamentales también suelen convertirse en víctimas del phishing. Al principio, en tales esquemas, el usuario recibía una notificación de que necesitaba actualizar sus datos de perfil. Para contactar con la víctima, los atacantes utilizaban diversos canales de comunicación: correo electrónico, mensajes SMS y chats de mensajería instantánea. Los sitios web falsos de las organizaciones solicitaban con insistencia los datos personales del cliente. Primero, su nombre de usuario y contraseña para ingresar a su cuenta personal en el sitio web de la empresa.

A continuación, sus credenciales de correo electrónico. Los estafadores también intentaban averiguar los datos de los documentos identidad de la víctima y el código PIN de la tarjeta bancaria.

Además, dichos formularios de phishing también solicitaban respuestas a preguntas que suelen utilizarse como medios de verificación adicionales para acceder a las transacciones de cuentas bancarias.

De esta forma, los ciberdelincuentes obtenían acceso total a los datos necesarios para utilizar la cuenta de la víctima. Los estafadores se valían del código PIN de la tarjeta para ingresar a la cuenta en línea. Y las preguntas de seguridad les servían como seguro adicional en caso de que el servicio de seguridad del banco sospechara que algo andaba mal con las operaciones bancarias.

No te harás ídolos…

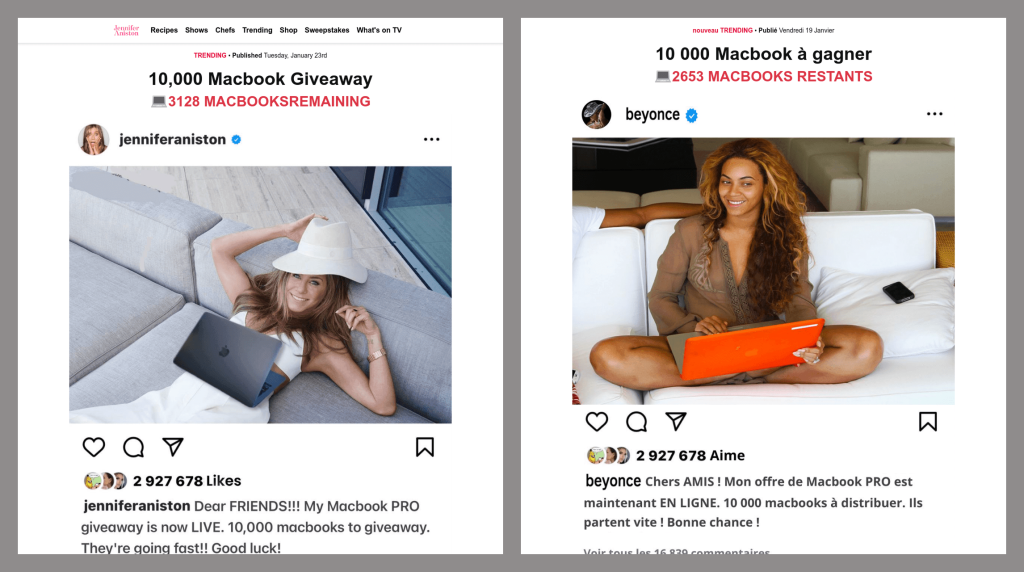

Los esquemas de phishing también utilizaban imágenes de personas reales. Así, entre las historias publicitarias en YouTube, el usuario podría toparse con un video con celebridades que anunciaban la distribución de valiosos premios a sus fans. Al hacer clic en el enlace de un video de este tipo, se remitía al usuario a una página con una publicación, supuestamente de la red social de una persona famosa, que describía cómo obtener un premio. Sin embargo, al intentar reclamar el “premio”, se le pedía al visitante de la página que pagara una comisión que era insignificante en comparación con el valor del “regalo”. No hace falta decir que la persona que pagaba la comisión perdía el dinero gastado, no recibía ningún regalo y el video no era más que un deepfake.

El spam en 2024

Estafas

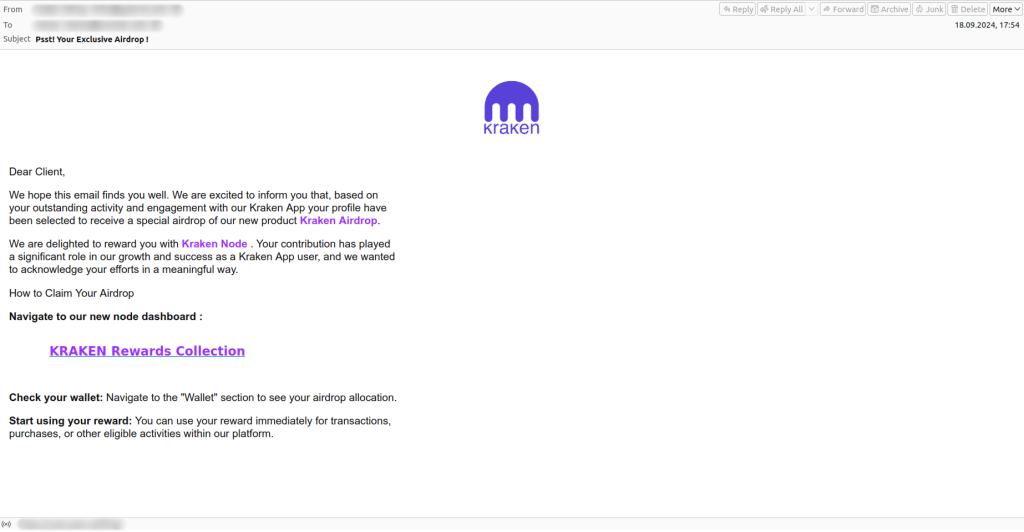

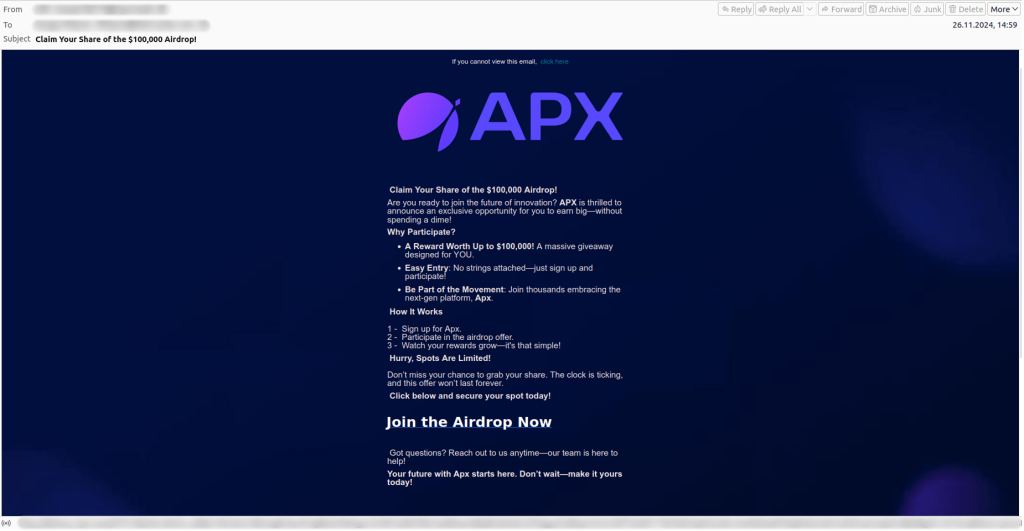

Estafas de distribución de tokens

A lo largo del año, nos topamos con correos electrónicos con anuncios falsos de distribución de criptomonedas (airdrop) enviados en nombre de famosos equipos de proyectos de criptomonedas. A los destinatarios de los correos electrónicos, descritos como “los usuarios más valiosos de la plataforma”, se les ofrecía la oportunidad de participar en una promoción supuestamente exclusiva, como agradecimiento por su dedicación a la comunidad y sus destacadas actividades.

A los nuevos usuarios, sin experiencia previa en el mundo de las criptomonedas, se les atraía con la supuesta oportunidad de participar en una distribución de tokens y ganar una gran suma. Sólo tenían que registrarse en una plataforma que, por supuesto, era falsa.

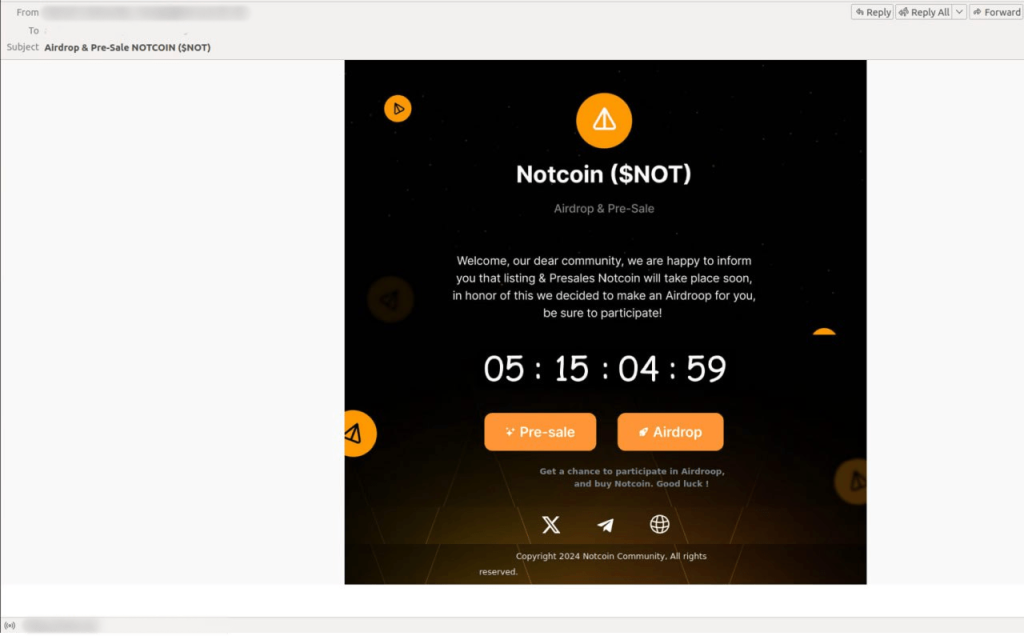

Al mismo tiempo, los estafadores seguían de cerca todas las noticias del mercado de criptomonedas. Así, en la primavera de 2024, en relación con el inminente listing de Notcoin, comenzaron a aparecer mensajes fraudulentos con una cuenta regresiva que apresuraba a las posibles víctimas a participar en la distribución de estas monedas, que, según afirmaban, se había organizado personalmente para ellos.

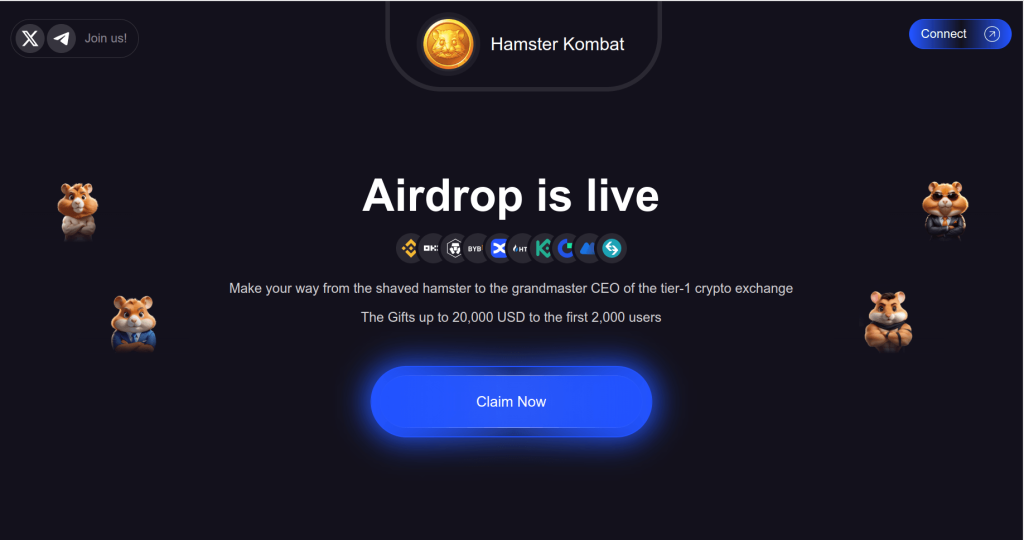

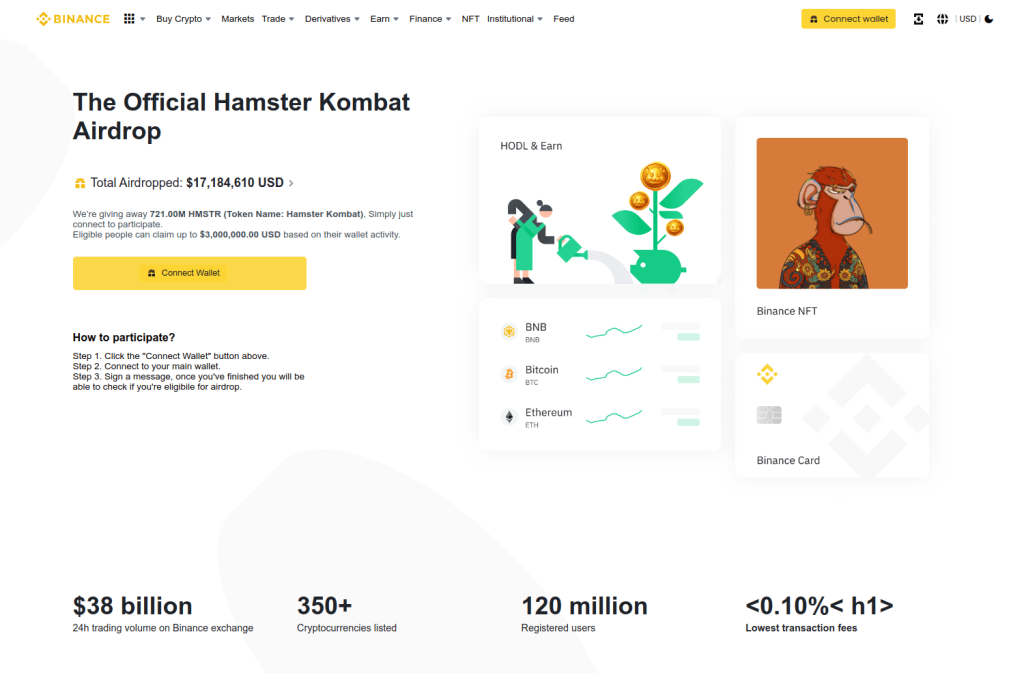

Los envíos fraudulentos no podían dejar de lado al juego de criptomonedas Hamster Kombat, popular entre los usuarios de habla rusa. Los jugadores esperaban el listing de los tokens HMSTR, cuya fecha se pospuso repetidamente, algo que los atacantes no pasaron por alto. En el otoño de 2024, comenzaron a enviar correos electrónicos en nombre del equipo Hamster Kombat prometiendo generosos premios en dinero que las víctimas podrían recibir si hacían clic en un enlace a un sitio de juego falso.

Los estafadores también distribuyeron ofertas similares a través de un sitio web falso de un importante exchange de criptomonedas. En ambos casos, para recibir los codiciados tokens, la víctima tenía que conectar su billetera criptográfica.

Estafas “nigerianas”

En 2024, las estafas nigerianas no perdieron su popularidad entre los spammers. Es más, usaron tanto métodos tradicionales como temas de actualidad para engañar a las víctimas. Los estafadores recurrían a diversos trucos y manipulaciones para hacer que el destinatario les contestara, para después extorsionarle su dinero.

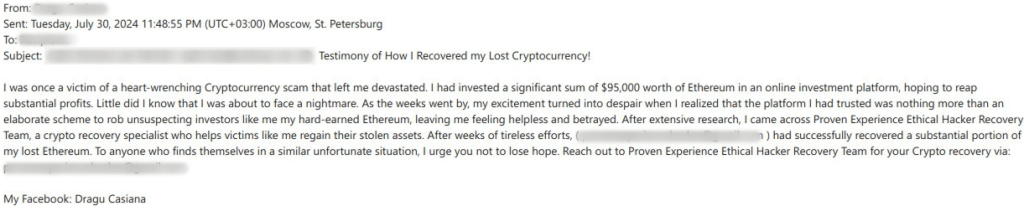

La mayoría de las veces, trataban de involucrar a los usuarios en esquemas clásicos: los estafadores se hacían pasar por personas ricas con enfermedades terminales que buscaban un heredero digno, o personas afortunadas que ganaron la lotería y querían compartir su premio, así como inversores que se ofrecían a invertir en un negocio prometedor. A veces, para disipar sospechas, los estafadores “rescataban” a sus víctimas de supuestos delincuentes y les ofrecían compensarlas por los daños sufridos. Por ejemplo, en el verano de 2024 encontramos un caso curioso en el que una supuesta víctima de estafadores de criptomonedas animaba a otros afectados a recurrir a un grupo de “hackers nobles” para recuperar el dinero perdido.

Algunas ofertas de los estafadores resultaron ser bastante inesperadas, ya que no prometían enormes sumas de dinero y, por lo tanto, no podían interesar a un espectro tan amplio de usuarios. A mediados y finales de año detectamos mensajes de personas que buscaban nuevos propietarios para sus pianos debido a que se mudaban o que había fallecido el anterior propietario.

Sin embargo, nos hemos encontrado con mensajes con leyendas aún más ingeniosas. Por ejemplo, una carta enviada en nombre de la sociedad secreta de los Illuminati, quienes estaban dispuestos a compartir su riqueza y poder, así como hacer famoso al destinatario de la carta si aceptaba convertirse en parte de la gran hermandad.

También detectamos correos nigerianos que sacaban partido de las noticias del momento. Las elecciones presidenciales de EE.UU. en 2024 generaron gran atención y, como era de esperar, también influyeron en las tácticas de los estafadores. Por ejemplo, un correo afirmaba que sus destinatarios habían tenido la suerte increíble de estar incluidos en una lista de personas afortunadas que podrían recibir millones de dólares de la fundación de Donald Trump.

Estafas en el segmento ruso de Internet

El año pasado, el segmento ruso de Internet también fue blanco de envíos masivos de estafas. Como es habitual, encontramos esquemas que simulaban proyectos de inversión de grandes bancos, y prometían a los usuarios bonificaciones y ganancias fáciles. Los estafadores también enviaron cartas con promociones en nombre de tiendas de electrodomésticos y electrónica. Los clientes recibían avisos de descuentos enormes en una promoción que finalizaba pronto.

Esos correos contenían enlaces a una web falsa que replicaba el diseño de la tienda original, aunque mostraba precios muy bajos. Al pagar el producto, los clientes perdían su dinero, pues en realidad no se procesaban los pedidos.

Además de electrodomésticos, los estafadores también ofrecían otros productos con descuento. Entonces, en uno de los correos, el usuario recibía una carta con un anuncio de una tienda de zapatillas que vendía modelos populares a precios asequibles.

A juzgar por las características técnicas de los encabezados de los mensajes, el correo con el anuncio de la tienda de zapatillas y las cartas de la falsa tienda de electrodomésticos fueron enviados por los mismos estafadores.

Además, nos encontramos con cartas en las que se ofrecía a los destinatarios solicitar tarjetas de débito o crédito en condiciones favorables. A diferencia de las ventas de equipos y zapatos, estos mensajes eran programas de referencia legítimos de grandes bancos, con los que spammers emprendedores intentaban ganar dinero. En realidad, estas cartas no son una estafa, ya que los enlaces que contienen conducen a sitios web bancarios reales, el destinatario de la carta no arriesga nada, y los remitentes de los mensajes reciben ganancias por los registros en el programa de referencia. Sin embargo, no recomendamos hacer clic en enlaces en correos electrónicos de remitentes desconocidos, ya que los mensajes de una plataforma de referencia inofensiva pueden confundirse con correos electrónicos de phishing o estafas.

Mensajes con enlaces y archivos adjuntos maliciosos

Archivos protegidos con contraseña

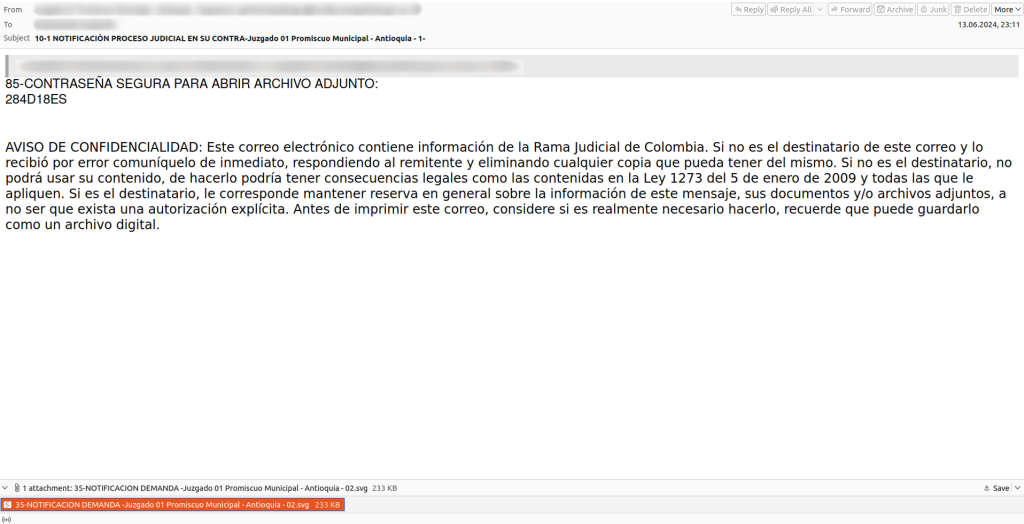

En 2024, aumentó el número de mensajes con archivos adjuntos protegidos con contraseña que tenían contenido malicioso. A veces, dichos archivos no se distribuían en un archivo adjunto, sino mediante enlaces de descarga en el texto de la carta, que también requerían una contraseña. Es probable que de esta forma los atacantes intentaran eludir la protección del correo electrónico. La contraseña del archivo se indicaba en el texto del mensaje, y con menos frecuencia, en el nombre del archivo adjunto. Vale decir que los estafadores a menudo intentaran disfrazar los archivos o enlaces maliciosos como archivos con otras extensiones, como PDF, XLS o DOC.

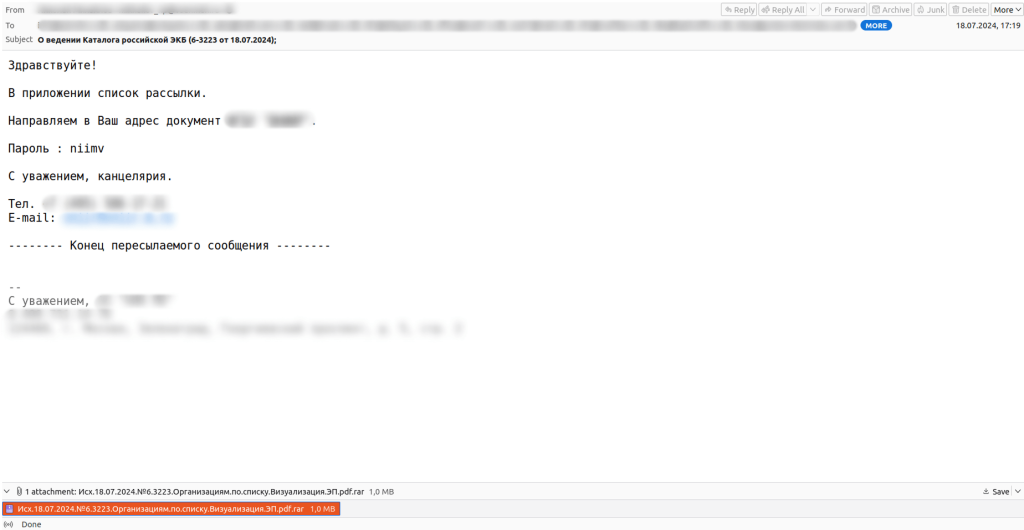

Desde abril de 2024 venimos detectando un envío masivo similar con archivos de doble extensión .PDF.RAR, dirigido a empleados de empresas rusas de los sectores gubernamental, financiero, industrial y energético.

Creemos que los mensajes se enviaron desde buzones comprometidos de socios comerciales de los destinatarios. Algunos correos contenían correspondencia legítima a la que los atacantes respondían con un mensaje que incluía malware. Cada mensaje que hemos analizado en el marco de esta campaña es único. Es probable que los atacantes redactaran el texto tratando de imitar al máximo el estilo del remitente hackeado.

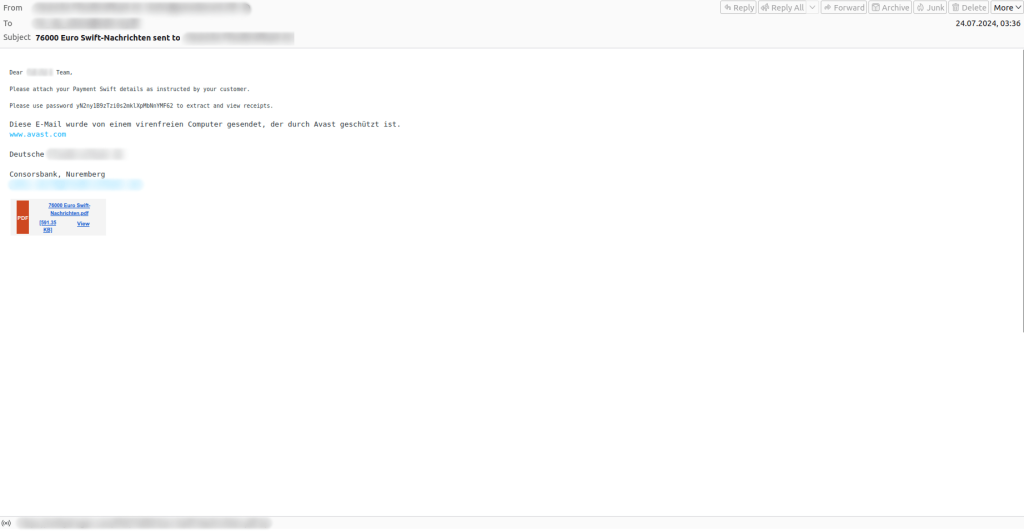

También encontramos mensajes similares con archivos maliciosos en otros idiomas; sin embargo, a diferencia de los envíos dirigidos a usuarios de habla rusa, contenían temáticas más universales: los adjuntos se disfrazaban como facturas de pago, propuestas comerciales, órdenes de suministro, cronogramas de licitaciones, notificaciones judiciales y otros documentos.

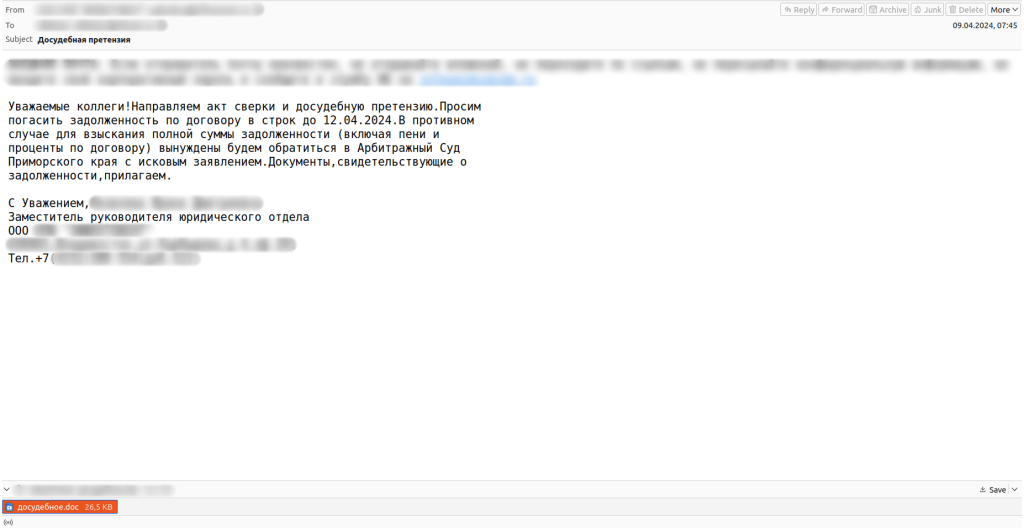

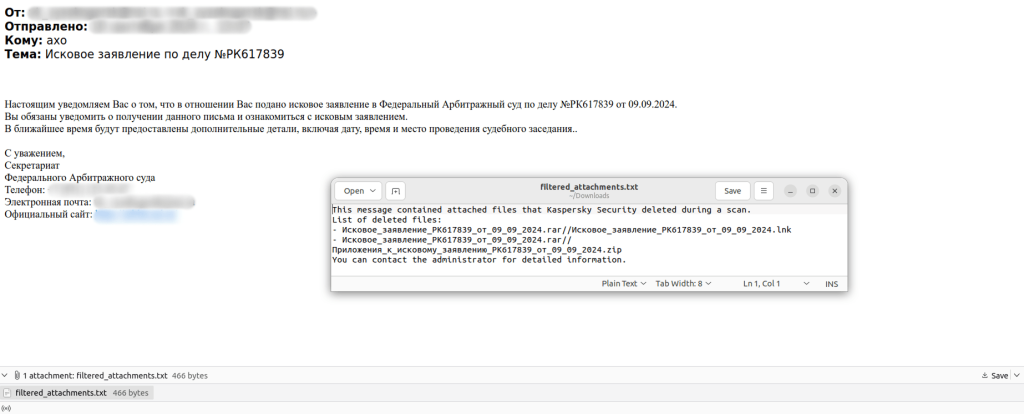

Reclamaciones extrajudiciales y demandas judiciales

El año pasado, los delincuentes recurrieron con frecuencia a amenazas de acciones legales para convencer a la víctima de que hiciera clic en un enlace peligroso o abriera un archivo malicioso. Tales mensajes estaban dirigidos principalmente a empresas rusas; pero también se encontraban en otros idiomas. Por lo general, los delincuentes, haciéndose pasar por socios comerciales, solicitaban saldar una deuda, de lo contrario, “se verían obligados a acudir al tribunal de arbitraje”. En uno de estos envíos, las reclamaciones previas al juicio adjuntas eran archivos en formato .DOC que contenían scripts VBA. Contenían procedimientos para establecer una conexión con el servidor de comando, así como para descargar, guardar y ejecutar un archivo malicioso en el dispositivo de la víctima. Los productos de Kaspersky detectan esta carga útil con el veredicto HEUR:Trojan-Downloader.MSOffice.Sload.gen.

En algunos casos, los ciberdelincuentes no explicaban el motivo de la demanda e intentaban impactar a la víctima con una supuesta denuncia ya presentada para que abriera el archivo adjunto, que, por supuesto, también era malicioso.

Mensajes con archivos SVG maliciosos

Según nuestras observaciones, el año pasado aumentó la cantidad de archivos SVG maliciosos en los correos electrónicos enviados por los atacantes. Bajo la apariencia de imágenes inofensivas, se distribuía un script que descargaba e instalaba en el dispositivo de la víctima software malicioso adicional (nuestras soluciones detectan estos scripts como Trojan.Script.Agent.sy y Trojan.Script.Agent.qe). Los mensajes que encontramos estaban escritos en español y consistían en falsas alertas sobre la apertura de un caso contra el destinatario y citaciones judiciales. El texto contenía la contraseña para abrir el archivo adjunto.

Amenazas para los negocios

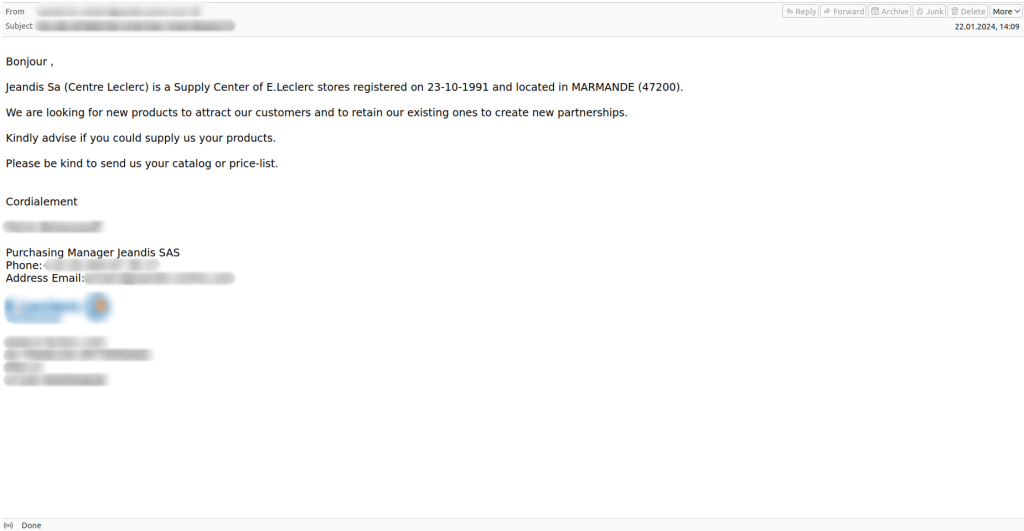

Falsas transacciones

Una categoría especial de mensajes de la que se quejaron los usuarios en 2024 fueron los pedidos de suministro de productos enviados por remitentes sospechosos. Dichos mensajes se enviaron desde direcciones de servicios de correo gratuitos o desde dominios de reciente creación. Los delincuentes se hacían pasar por grandes empresas, añadían enlaces a sus sitios web y, a veces, utilizaban los logotipos oficiales. Tales mensajes estaban redactados siguiendo un formato estándar: por lo general, los “clientes” primero se presentaban y luego expresaban interés en los productos del destinatario de la carta, solicitando que se les enviara un catálogo o una lista de precios. Es curioso que la categoría de productos no tuviera importancia para los estafadores.

Si el destinatario respondía a la carta, podían pasar dos cosas. Encontramos ejemplos en los que, al recibir una respuesta a la primera solicitud supuestamente legítima, los atacantes enviaban archivos adjuntos maliciosos o enlaces en el siguiente correo.

En el segundo caso, los “clientes” entablaban correspondencia con el “potencial socio”, la víctima, y discutían los detalles del trato, insistiendo en sus condiciones, que incluían el postpago y el pago de la tarifa por parte del vendedor. De esta manera, todos los riesgos de la entrega de la mercancía eran asumidos por el remitente del cargamento, quien podía perder la mercancía sin recibir ningún pago por ella.

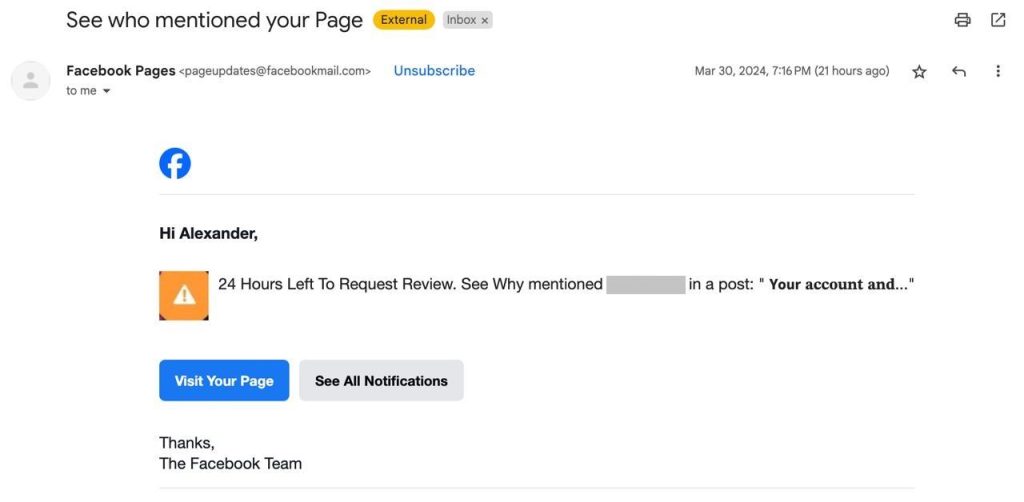

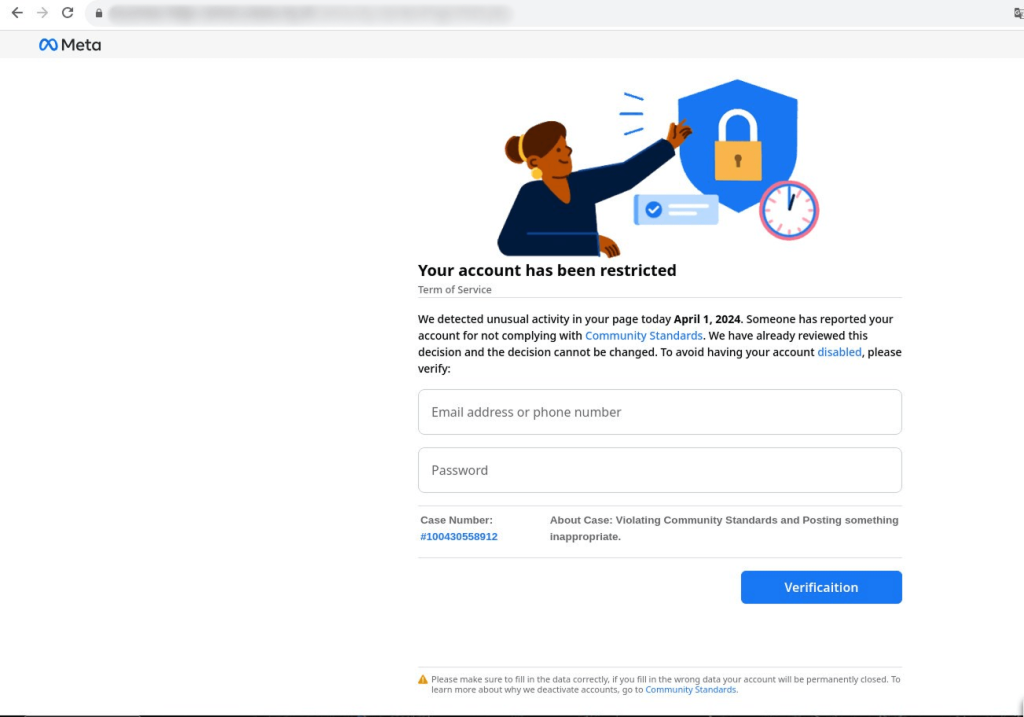

En la primavera de 2024, descubrimos un método de envío de correos de phishing que aprovechaba las notificaciones legítimas de Facebook: el servicio enviaba mensajes auténticos a los usuarios mencionados en publicaciones que contenían amenazas. Los delincuentes utilizaban cuentas de Facebook hackeadas, pero les cambiaban el nombre a “24 Hours Left To Request Review. See why” (“Quedan 24 horas para solicitar la verificación, vea la razón“) y cambiaban la imagen de perfil a un ícono con un signo de exclamación naranja.

Después, los estafadores creaban publicaciones en estas páginas etiquetando las cuentas comerciales de las posibles víctimas. A los usuarios etiquetados les llegaban notificaciones de páginas con un nombre aterrador.

Las publicaciones contenían más información que los correos: advertían a la víctima sobre la posible suspensión de su cuenta debido a una denuncia de otro usuario. Para impugnar el bloqueo por incumplimiento de las condiciones del servicio, el destinatario de la “notificación” debía hacer clic en un enlace de phishing del mensaje, que conducía a un sitio falso con logotipos de Meta, donde se solicitaban las credenciales de la cuenta de Facebook.

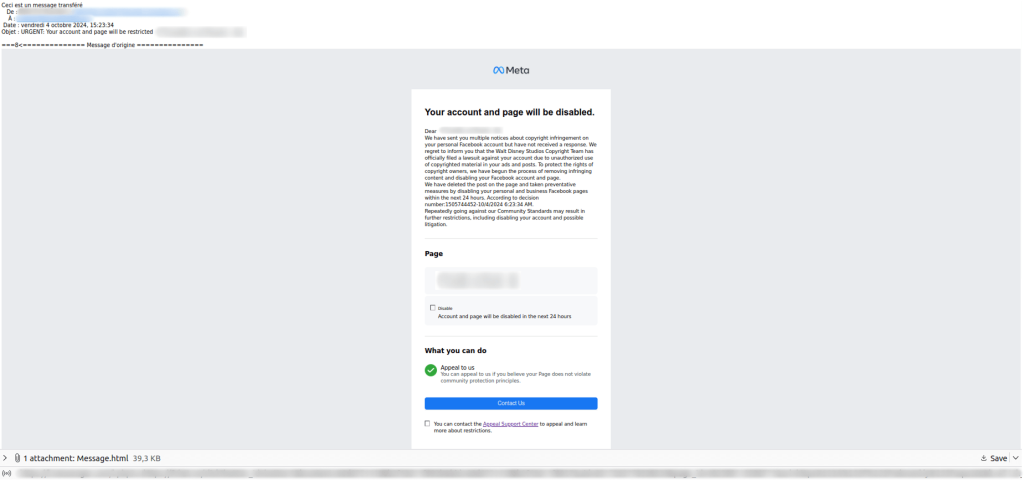

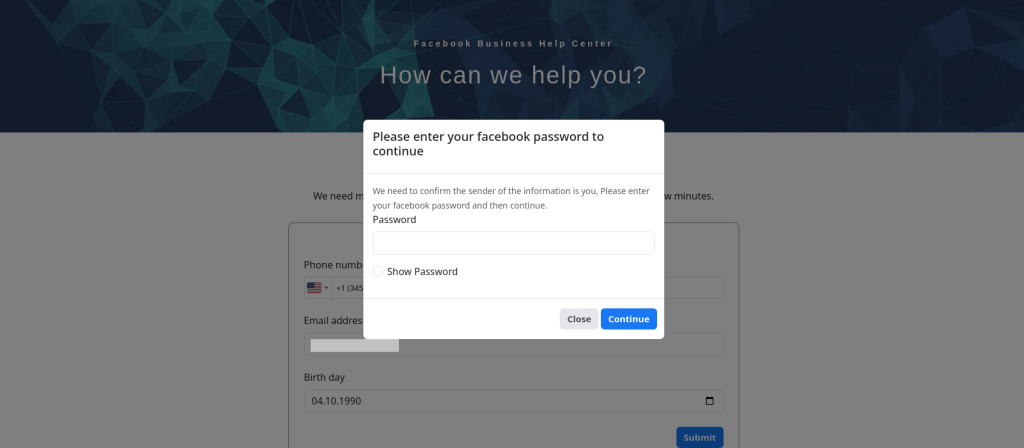

En octubre de 2024 también detectamos muestras de correos electrónicos de phishing que contenían enlaces legítimos de Facebook, pero que no usaban la infraestructura de la plataforma. En tales cartas se incluía una notificación sobre la presentación de una demanda por violación de derechos de autor por parte del usuario y la eliminación de la publicación indebida del perfil. Se advertía al destinatario que su página personal y de negocios se bloquearían en un plazo de 24 horas, lo que impulsaba a la víctima a actuar de manera apresurada y descuidada.

Sin embargo, al usuario se le ofrecía apelar esta decisión poniéndose en contacto con el centro de soporte para apelaciones. El enlace en el correo dirigía a un sitio de phishing que se hacía pasar por el servicio de soporte de Meta, donde también se le pedía a la víctima que ingresara la contraseña de su perfil. Para ocultar convincentemente el enlace de phishing, se utilizaba un mecanismo legítimo para remitir al usuario a recursos externos de Facebook.

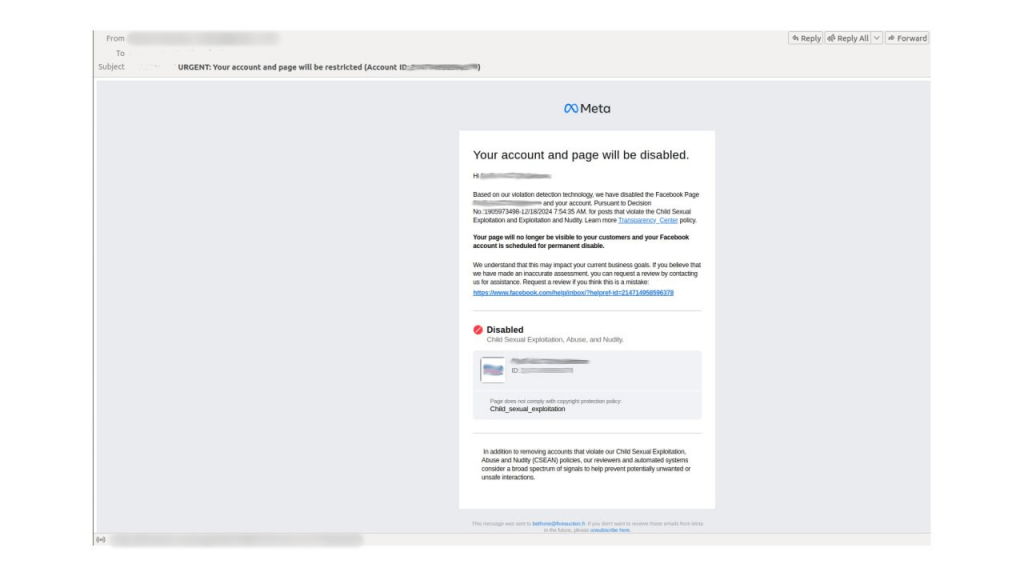

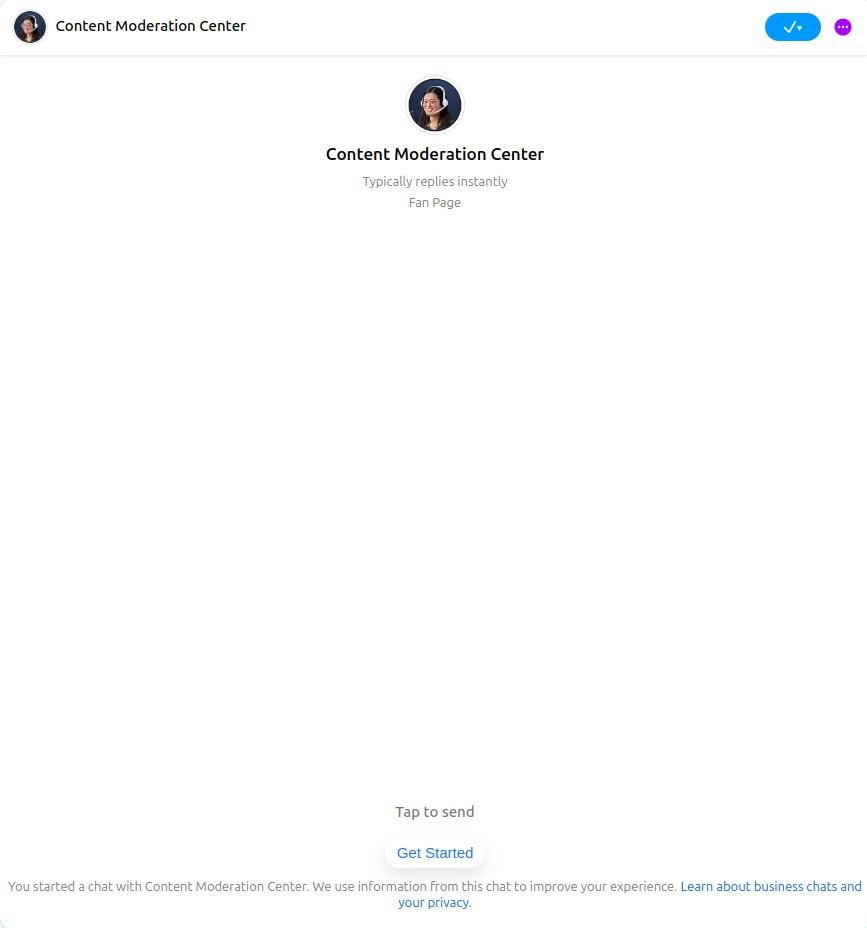

A finales de 2024, notamos un envío dirigido a empresas que promocionan sus páginas de negocios en Facebook. Tales cartas imitaban notificaciones oficiales de Meta for Business y amenazaban con bloquear la cuenta y la página empresarial del usuario por infringir las normas de la plataforma y no cumplir con las políticas de la comunidad.

Para impugnar tales acusaciones, los delincuentes ofrecían al propietario del perfil seguir un enlace para contactar con el “soporte de Facebook” en un mensajero legítimo. Sin embargo, en realidad la víctima estaba intercambiando mensajes con el propietario de una página de fans llamada “Centro de Moderación de Contenidos”, que imitaba el contacto del servicio de soporte. A los delincuentes los podía delatar la inscripción “Fan Page” en el chat que era fácil de pasar por alto.

Agenda de noticias

En 2024, los estafadores continuaron explotando la agenda de noticias en los envíos masivos de spam.

Durante el período del Campeonato Europeo de Fútbol 2024 en Alemania, comenzaron a aparecer mensajes con ofertas para obtener productos con el logotipo de la UEFA EURO 2024.

Después de la detención de Pável Dúrov en París, notamos mensajes en inglés que instaban a donar fondos para asegurar la defensa legal del empresario.

El otoño pasado comenzaron a circular correos en los que estafadores ofrecían comprar el MacBook Pro M4, que aún no había salido, a un precio bajo o incluso obtenerlo gratis. Los enlaces de dichos correos dirigían a sitios falsos que imitaban a los de grandes mercados en línea.

Antes del Viernes Negro, observamos un aumento en la cantidad de spam con ofertas de descuentos exclusivos. Los enlaces de estos mensajes llevaban a sitios que se hacían pasar por mercados en línea, tiendas de electrodomésticos y electrónica, así como organizaciones financieras.

Correos electrónicos B2B

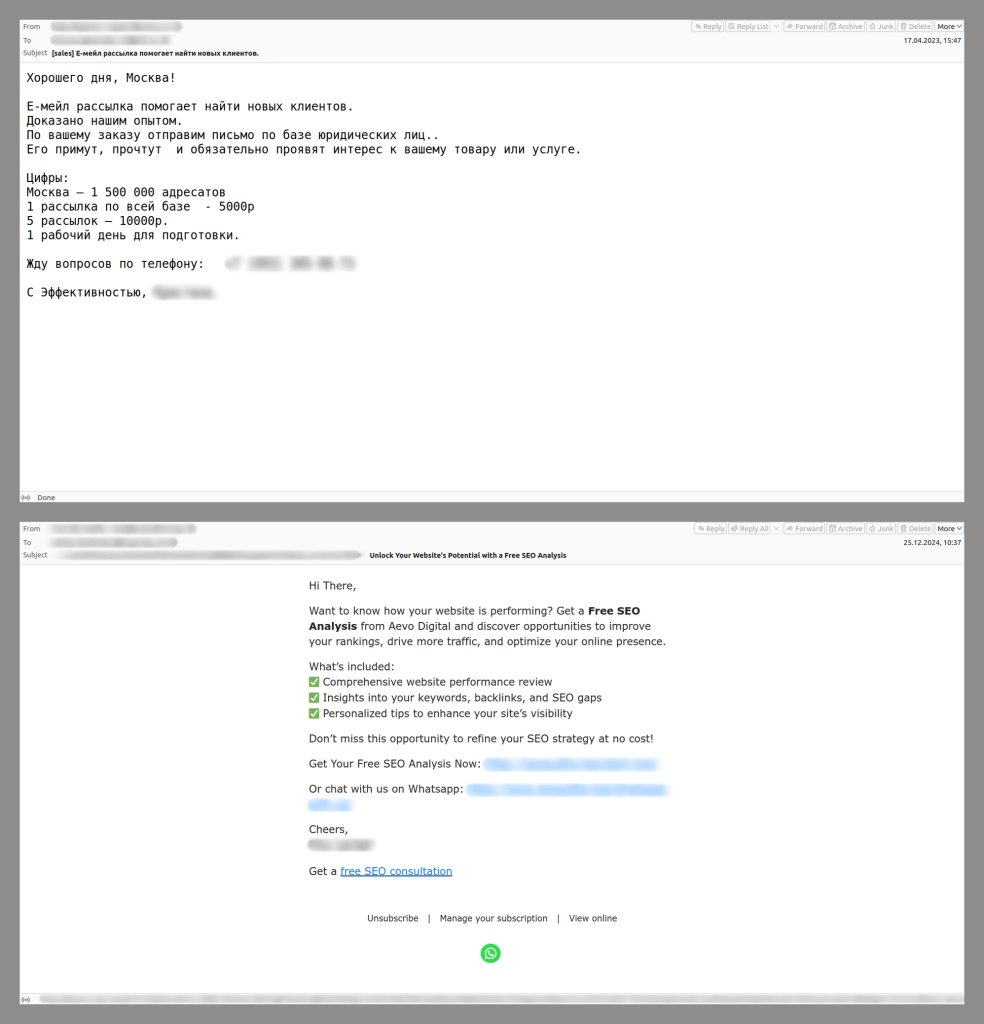

Promoción de sitios web en Internet

Una de las categorías más comunes de correos electrónicos de spam en 2024, sobre la cual se quejaron nuestros clientes corporativos, fueron las ofertas comerciales para la promoción en línea. A los usuarios se les ofrecía crear un nuevo sitio web o cambiar el diseño de uno existente, configurar herramientas de SEO, comprar bases de datos con contactos de clientes potenciales y otra información. Entre los servicios promocionados también se encontraban la publicación de artículos con enlaces hacia el sitio del cliente, la redacción de reseñas positivas, la eliminación de comentarios negativos y la creación de boletines personalizados. Tales mensajes, aunque no son maliciosos ni fraudulentos, son masivos e indeseados y causan molestias a los usuarios. Es probable que la popularidad de este tipo de spam se deba al desarrollo de herramientas de marketing digital y a la búsqueda de nuevos clientes para pequeñas y medianas empresas debido a la creciente competencia en el ámbito en línea.

Incremento artificial de reacciones “me gusta” y de seguidores en redes sociales

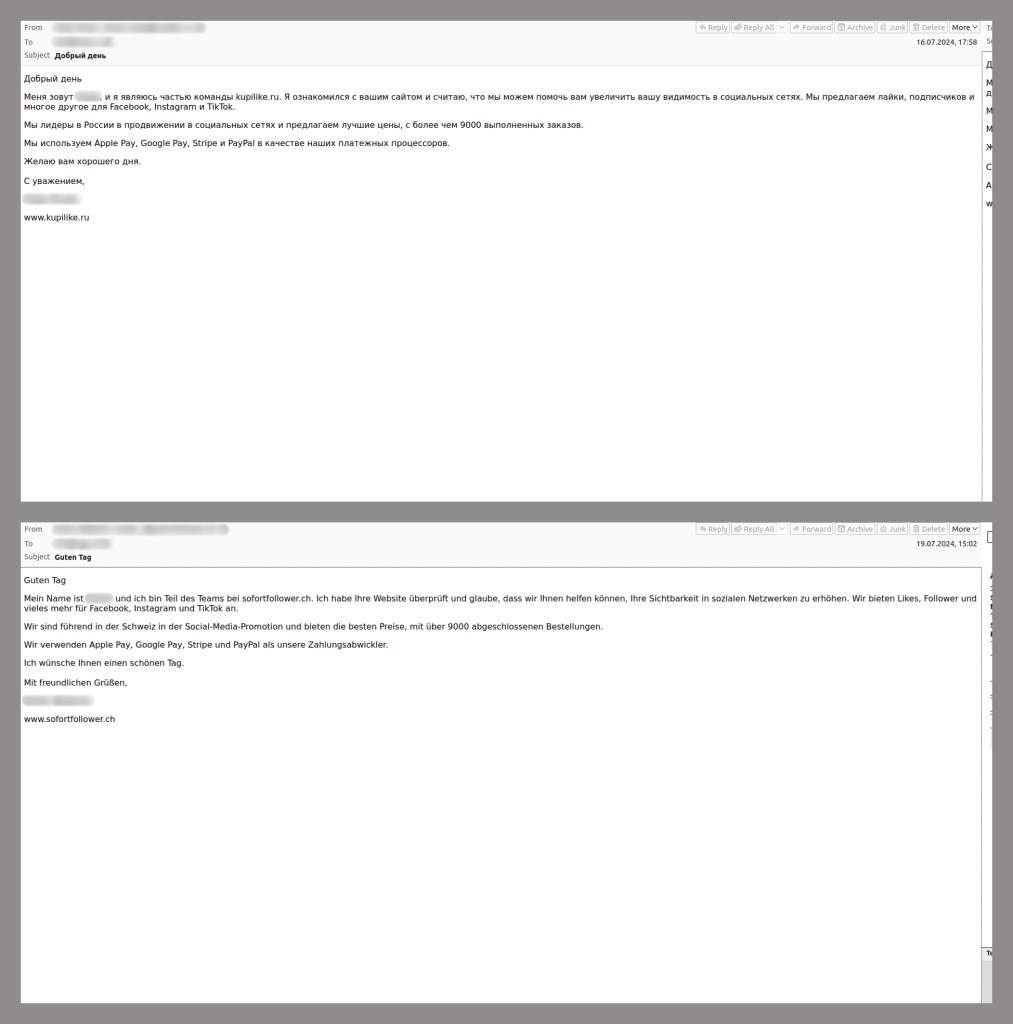

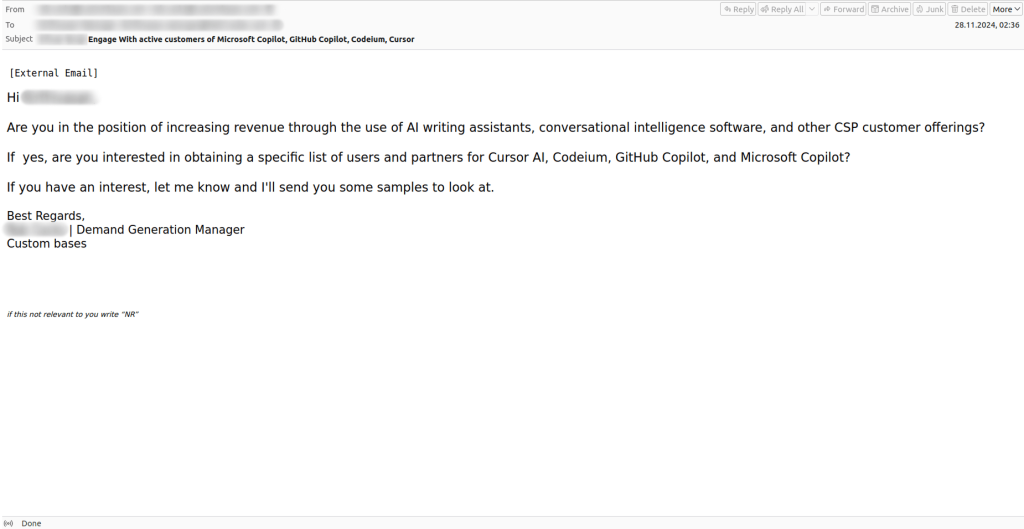

También solemos encontrar ofertas de negocios para promoción en línea de cuentas de empresas en redes sociales. Los spammers venden al por mayor reacciones “me gusta” y seguidores. Por lo general, se presentan como empleados de una empresa real que se dedica a la promoción en redes sociales y se autodenominan líderes en este ámbito. Al final del mensaje, los spammers incluyen un enlace al servicio de marketing y posibles métodos de pago por sus servicios. Una de estas campañas, que encontramos durante el año pasado y que sigue activa, se caracterizaba por el uso de múltiples idiomas en los correos y una variedad de nombres de dominio. Con tales medios, los spammers buscaban alcanzar una audiencia en todo el mundo.

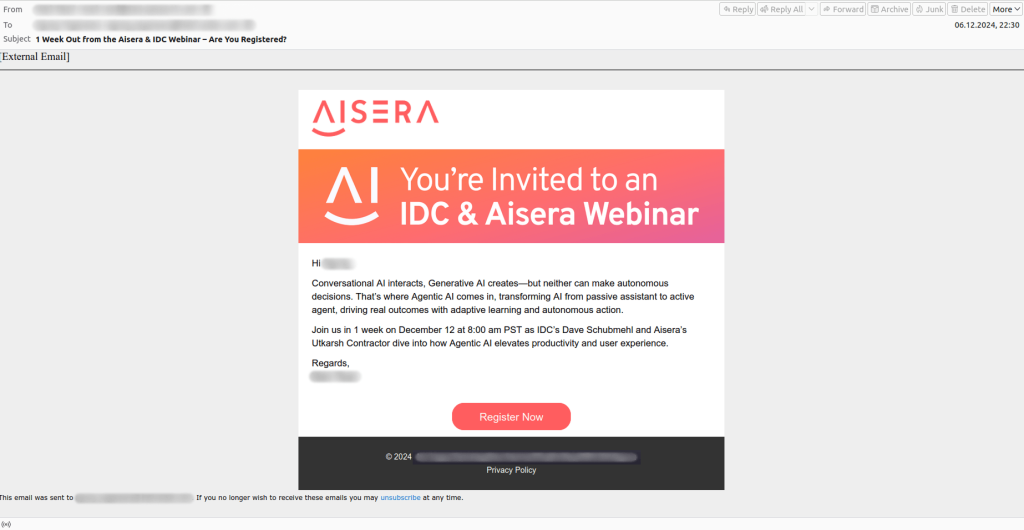

Inteligencia artificial en mensajes B2B

El desarrollo y la popularización de las redes neuronales han llevado a que las empresas intenten activamente integrar la inteligencia artificial en sus procesos de negocio. Se supone que los clientes de tales organizaciones, a su vez, se sienten atraídos por las ofertas de servicios en las que se utilizan redes neuronales. Por lo tanto, un paso lógico en el desarrollo de esta tendencia fue la aparición de soluciones de IA en los boletines que promocionan servicios de marketing en internet.

En sus mensajes, los spammers hacían hincapié en el uso de la IA, en particular ChatGPT, para resolver diversas tareas de los clientes. Registramos los siguientes temas en cartas similares:

- atracción de tráfico,

- creación de estrategias avanzadas de generación de leads,

- selección de un enfoque único para la marca del cliente,

- creación y publicación de contenido,

- lanzamiento de campañas de marketing multicanal personalizadas,

- creación de videos personalizados con posterior publicación en el canal de YouTube.

Vimos también otras tendencias en los correos electrónicos de spam, sin embargo, todas comparten el mismo objetivo: el desarrollo de los procesos empresariales de la organización y la atracción de clientes potenciales.

Otra categoría muy popular de boletines relacionados con redes neuronales fueron los mensajes publicitarios sobre diversos eventos en línea. El año pasado nos encontramos con muchos ejemplos de correos electrónicos que promocionaban seminarios web, en los que se hablaba sobre oportunidades prometedoras y formas prácticas de utilizar sistemas de IA en el trabajo.

Phishing selectivo en 2024

En 2024, se observaron dos tendencias principales en el phishing selectivo:

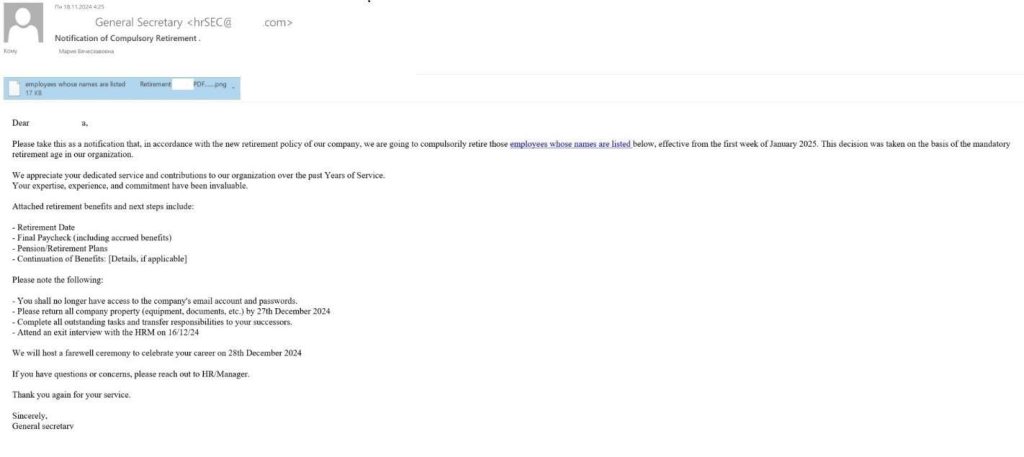

- Notificaciones enviadas en nombre del departamento de recursos humanos de la empresa. Le piden al empleado que rellene o firme un documento, por ejemplo, el calendario de vacaciones, disponible a través del enlace en el correo. A veces, en lugar de las acciones rutinarias, los delincuentes ofrecían algo más extravagante, como, por ejemplo, encontrar su nombre en la lista de empleados despedidos

Correo de RRHH con un enlace de phishingTodos los casos tenían un rasgo en común: al hacer clic en el enlace, en lugar de abrir la ventana de inicio de sesión del portal laboral, se remitía al empleado a un formulario de phishing para ingresar su nombre de usuario y contraseña. A los delincuentes les interesaban sobre todo las cuentas de Microsoft; pero también hemos visto formularios que imitan el diseño de portales corporativos internos.

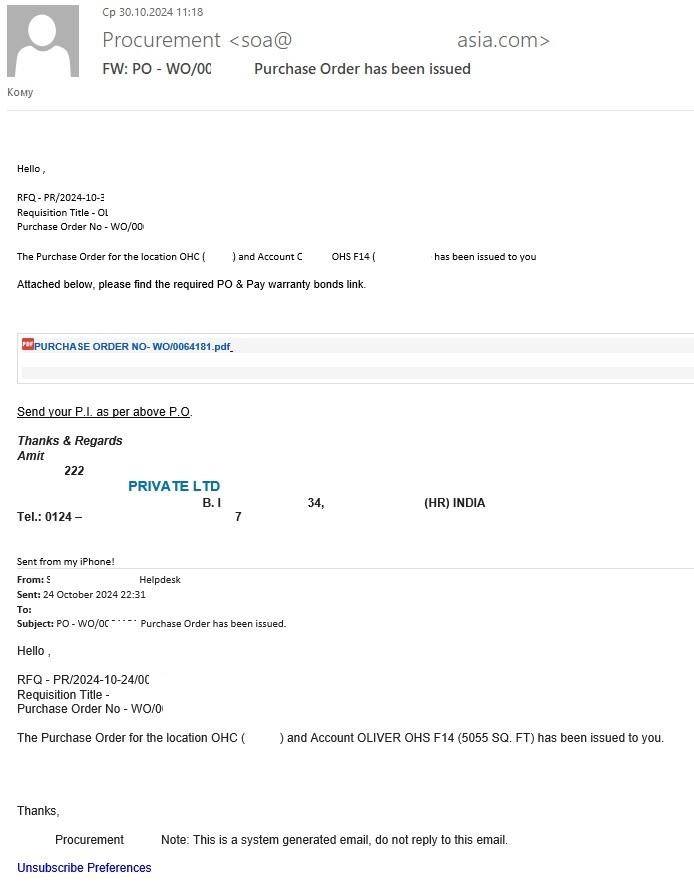

- Cartas enviadas en nombre del vendedor y dirigidas al comprador, y viceversa. Por ejemplo, en uno de los escenarios comunes, el comprador o vendedor le pedía a la víctima que leyera la oferta o respondiera preguntas sobre el suministro de mercancías y el equipamiento necesario. A este tipo de cartas se adjuntaban documentos, bajo cuya apariencia se ocultaban enlaces de phishing.

Al intentar abrir el archivo adjunto, se remitía al usuario a una página de phishing. Como en el caso anterior, los falsos formularios recopilaban credenciales de Microsoft y cuentas internas de organizaciones.

Estadísticas: Phishing

La cantidad de ataques de phishing en 2024 aumentó en comparación con el año anterior: las soluciones de Kaspersky bloquearon 893 216 170 intentos de acceder a enlaces de phishing, un 26% más que la cifra de 2023.

Número de activaciones del sistema Antiphishing, 2024 (descargar)

Geografía de los ataques de phishing

Los usuarios de Perú fueron los más afectados por el phishing (19,06%). El segundo lugar lo ocupa Grecia (18,21%), seguida de Vietnam (17,53%) y Madagascar (17,17%). Después de ellos, con una pequeña diferencia entre sí, siguen Ecuador (16,90%), Lesoto (16,87%) y Somalia (16,70%). En las últimas posiciones del TOP 10 se encuentran Brunéi (16,55%), Túnez (16,51%) y Kenia (16,38%).

| País o territorio | Porcentaje de usuarios atacados* |

| Perú | 19,06 |

| Grecia | 18,21 |

| Vietnam | 17,53 |

| Madagascar | 17,17 |

| Ecuador | 16,90 |

| Lesoto | 16,87 |

| Somalia | 16,70 |

| Brunéi | 16,55 |

| Túnez | 16,51 |

| Kenia | 16,38 |

* Proporción de usuarios de Kaspersky que sufrieron ataques de phishing, del total de usuarios de Kaspersky en el país o territorio, 2024

Dominios de nivel superior

La zona de dominio más común en la que se alojan sitios de phishing sigue siendo la zona COM (29,78%). Su popularidad ha crecido en un 50% en comparación con el indicador de 2023. En segundo lugar se ubicó el dominio XYZ (7,10%), que el año pasado ocupaba la quinta posición, y en el tercer puesto, el dominio TOP (6,97%), que mantuvo su posición en el TOP 10. A continuación, con una diferencia insignificante entre sí, están los dominios ONLINE (4,25%) y SITE (3,87%), en los cuales el año pasado los sitios de phishing se alojaron de manera menos activa. En la sexta y séptima posición se encuentran el dominio ruso RU (2,23%) y el global NET (2,02%). Les siguen CLICK (1,41%) e INFO (1,35%). El año anterior no observamos un uso frecuente de estas zonas. Cierra el TOP 10 otro dominio nacional: el del Reino Unido, con una participación del 1,33%.

Zonas de dominio de nivel superior que alojan la mayoría de las páginas de phishing, 2024 (descargar)

Organizaciones blanco de ataques de phishing

La clasificación de las organizaciones atacadas por los phishers se basa en la activación del componente determinista del sistema Antiphishing en los equipos de los usuarios. Este componente detecta páginas con contenido phishing que el usuario intentó visitar siguiendo enlaces en mensajes o en Internet, si los enlaces a estas páginas aún no estaban disponibles en las bases de datos de Kaspersky.

En 2024, la mayoría de los intentos de acceso a enlaces de phishing, bloqueados por las soluciones de Kaspersky, estuvieron relacionados con páginas que imitaban diversos servicios web (15,75%), superando la proporción de portales de internet globales (13,88%), que ocuparon el primer lugar en 2023. La tercera y cuarta posición del TOP 10 del año pasado también intercambiaron lugares: los bancos subieron (12,86%), superando a las tiendas en línea, que tuvieron una participación del 11,52%. A los delincuentes también les interesaron los usuarios de redes sociales (8,35%) y de mensajería instantánea (7,98%): los ataques dirigidos a ellos fortalecieron su posición en el ranking. Para los sitios web que imitan servicios de entrega, observamos una reducción en la proporción de actividad de phishing (6,55%), mientras que la proporción de sistemas de pago se mantuvo sin cambios, con un 5,82%. Los juegos en línea (5,31%) y los blogs (3,75%) también entraron en la lista de las organizaciones más populares cuyos usuarios fueron atacados.

Distribución de organizaciones cuyos usuarios fueron atacados por phishers, 2024 (descargar)

Estadísticas: Spam

Porcentaje de spam en el tráfico de correo

En 2024, los correos electrónicos de spam representaron el 47,27% del volumen total del tráfico de correo global, lo que representa un aumento de 1,27 puntos porcentuales respecto al año anterior. La menor cantidad de spam se registró en octubre y noviembre: los promedios en estos meses descendieron a 45,33% y 45,20% respectivamente. En diciembre observamos solo una ligera dinámica al alza de los correos no deseados, lo que hizo que el cuarto trimestre del año fuera el más tranquilo. El pico de actividad de spam se produjo en verano: la mayor cantidad de correos se registró en junio (49,52%) y julio (49,27%).

Porcentaje de spam en el tráfico de correo en 2024 (descargar)

En el segmento ruso de internet, la proporción promedio de spam superó el indicador global y alcanzó el 48,57%, lo que es 1,98 puntos porcentuales más que en 2023. Como en todo el mundo, los spammers mostraron la menor actividad a finales del año: en el cuarto trimestre, el 45,14% de los correos electrónicos fueron spam. Sin embargo, a diferencia de las tendencias globales, en el sector ruso de Internet registramos cuatro meses en los que la proporción de spam superó la mitad de todo el tráfico, a saber, marzo (51,01%), junio (51,53%), julio (51,02%) y septiembre (51,25%). Estas cifras permitieron identificar el tercer trimestre como el más activo, con una participación del 50,46%. El mes más tranquilo fue diciembre, y es curioso que, con otros indicadores iguales o superiores a los valores globales, la cantidad de correos electrónicos no deseados en diciembre en Rusia resultara ser menor que en el resto del mundo, con un 44,56%.

Porcentaje de spam en el tráfico de correo en 2024 (descargar)

Países y territorios fuentes de spam

Seguimos observando un aumento en la proporción de spam enviado desde Rusia, del 31,45% al 36,18%. Estados Unidos y China continental, que el año pasado ocupaban el segundo y tercer lugar respectivamente, intercambiaron posiciones. La participación de China aumentó en 6 puntos porcentuales (17,11%), mientras que la participación de Estados Unidos cayó en 3 puntos porcentuales (8,40%). Kazajistán, que ingresó al TOP 20 por primera vez el año pasado, subió del octavo al cuarto lugar (3,82%), desplazando a Japón (2,93%), lo que resultó en que Alemania, que anteriormente ocupaba el quinto lugar, también descendiera un puesto con una participación del 2,10%. La participación de India disminuyó un poco, sin embargo, este país se ubicó en el séptimo lugar, dos posiciones por encima del año pasado. La cantidad de spam enviado desde Hong Kong, por el contrario, ha aumentado, más del doble (1,75%), lo que le permitió a este territorio ocupar el octavo lugar en el TOP 20. Le siguen Brasil (1,44%) y los Países Bajos (1,25%), cuyas participaciones continuaron disminuyendo.

TOP 20 de países y territorios fuentes de spam, 2024 (descargar)

Archivos adjuntos de correo maliciosos

En 2024, las soluciones de Kaspersky registraron 125 521 794 intentos de abrir un archivo adjunto malicioso en correos electrónicos, diez millones menos que el año anterior. Es curioso que uno de los picos de activaciones del antivirus de correo haya ocurrido en abril, que en 2023 este mes tuvo la menor actividad maliciosa. En enero y diciembre observamos una disminución relativa en el número de activaciones, mientras que un aumento se registró en primavera y otoño.

Número de detecciones del antivirus para correo electrónico, 2024 (descargar)

Con mayor frecuencia, los archivos adjuntos maliciosos en los correos electrónicos resultaron ser los stealer de la familia Agensla (6,51%), que el año pasado ocuparon el segundo lugar. La siguiente posición la ocupan los troyanos Badun (4,51%), que se propagan en archivos disfrazados de documentos electrónicos. De la octava a la tercera posición se movió la familia Makoob (3,96%), desplazando al software espía Noon (3,62%), que recopila contraseñas de los navegadores y pulsaciones de teclas. Los documentos PDF maliciosos Badur, que fueron los archivos adjuntos más populares en 2023, han caído al quinto lugar con una participación del 3,48%, seguidos por los formularios HTML de phishing de la familia Hoax.HTML.Phish (2,93%). Detrás de ellos se encuentran los troyanos espía Strab (2,85%), capaces de registrar pulsaciones de teclas, tomar capturas de pantalla y realizar otras acciones características del software espía. Cerrando el TOP 10 están los scripts VBS de SAgent (2,75%), que no se utilizaron tan activamente el año pasado, la familia Taskun (2,75%), cuya proporción se mantuvo en el mismo nivel, así como los documentos PDF que contienen enlaces de phishing, Hoax.PDF.Phish (2,11%).

TOP 10 de familias de malware que se propagan como archivos adjuntos de correo electrónico, 2024 (descargar)

La lista de los programas maliciosos más comunes refleja tendencias similares a la distribución de familias, con algunas excepciones: la variante de formularios HTML maliciosos Hoax.HTML.Phish descendió dos posiciones (2,20%), y en lugar de una muestra específica del troyano Strab, entró en el TOP 10 la variante de imagen ISO, Trojan.Win32.ISO.gen, que se distribuye por correo electrónico (1,39%).

TOP 10 de programas maliciosos que se propagan como archivos adjuntos de correo electrónico, 2024 (descargar)

Países y territorios objetivo de los correos maliciosos

En 2024, los usuarios de Rusia seguían recibiendo archivos adjuntos maliciosos con más frecuencia que los de otros países; sin embargo, la proporción de activaciones del antivirus de correo para este país disminuyó en comparación con el año pasado y fue del 11,37%. En segundo lugar, se encuentra China (10,96%), que no había estado en el TOP 20 durante los últimos años. A continuación, se ubicaron España (8,32%), México (5,73%) y Turquía (5,05%), que descendieron un puesto con una ligera reducción en la proporción de archivos adjuntos maliciosos. El sexto lugar lo ocupan los usuarios de Suiza (4,82%), quienes también aparecen por primera vez en el ranking. Les siguen Vietnam (3,68%), cuya participación ha disminuido, y los Emiratos Árabes Unidos (3,24%), que por el contrario han fortalecido su posición en el ranking. Además, entre los objetivos frecuentes del spam malicioso observamos a usuarios de Malasia (2,99%) e Italia (2,54%).

El TOP 20 de países y territorios más atacados por envíos masivos maliciosos, 2024 (descargar)

Conclusión

Las noticias sobre crisis políticas y económicas seguirán proporcionando nuevos pretextos para esquemas fraudulentos. En algunos de los casos presentados en el informe de este año, podemos observar la “avaricia” de los ciberdelincuentes: el uso de marcas de dos empresas diferentes en una sola página; la falsificación creíble de páginas web, dirigida no al robo de credenciales, sino al hurto de dinero; un cuestionario exhaustivo que puede llevar no sólo a la pérdida de acceso a fondos, sino también al robo de identidad. Tales casos de amenazas multinivel pueden convertirse en una nueva tendencia de los ataques de phishing y estafas.

Seguimos observando cómo los temas mediáticos resonantes repercuten en los correos electrónicos no deseados, que explotan el tema de las ganancias fáciles y la posibilidad de adquirir un producto o servicio a un precio reducido. El creciente interés de los usuarios por las herramientas de inteligencia artificial está siendo muy utilizado por los spammers para atraer audiencia, y, por supuesto, esta tendencia continuará desarrollándose.

EL spam y el phishing en 2024